«Любую ценность контролирует лишь тот, кто в состоянии её уничтожить»

— Дюна, Фрэнк Герберт

На втором курсе универа мой одногруппник устроился на работу помощником админа. Через месяц в столовке он нам (был я и еще три одногруппника) похвастался, что написал софтину, которая позволяла ему качать файлы из интернета через корпоративный аккаунт (напомню, что по диалапу в те времена одна mp3шка качалась час). Другой одногруппник за пивасом рассказал это уже в своей компании друзей, а те без его ведома решили прикольнуться. Базы данных с номерами телефонов, адресов, ГАИ и прочие давно гуляли по рукам, городок маленький. Звонок:

— Евгений, добрый день, это сержант Иванов, отдел федеральной службы по расследованию информационных преступлений. У вас незаконное использование служебного положения, когда вы можете подойти к нам для дачи показаний?

Парень не появлялся в универе где-то неделю, а свой жесткий, дискеты и оперативку он измолотил в крошку.

Наверняка каждый, кто читает эти строки, задумывался, как и чем покрошить свой жесткий диск, если к нему придут (эффект неуловимого Джо). У кого-то это осталось в виде мысленного плана, а у кого-то руки дошли до вооружений техническими средствами (например, жесткий, диск заранее вытащен из системника, а рядом любимая болгарка.)

Защита от несанкционированного доступа бывает не только софтовой, но и хардкорной. Ситуации всякие бывают, и защищать информацию приходится ценой ее жизни. «Так не достанься же ты никому!» или «Ultima ratio regum» (последний довод королей).

Сегодня — репортаж из лаборатории по оперативному уничтожению информации. (Спасибо эксперту по ИБ Олегу Позднякову из "Детектор Системс" за право доступа.)

Гилфойл школьник, по сравнению с тем, как защищают критически важную информацию в России.

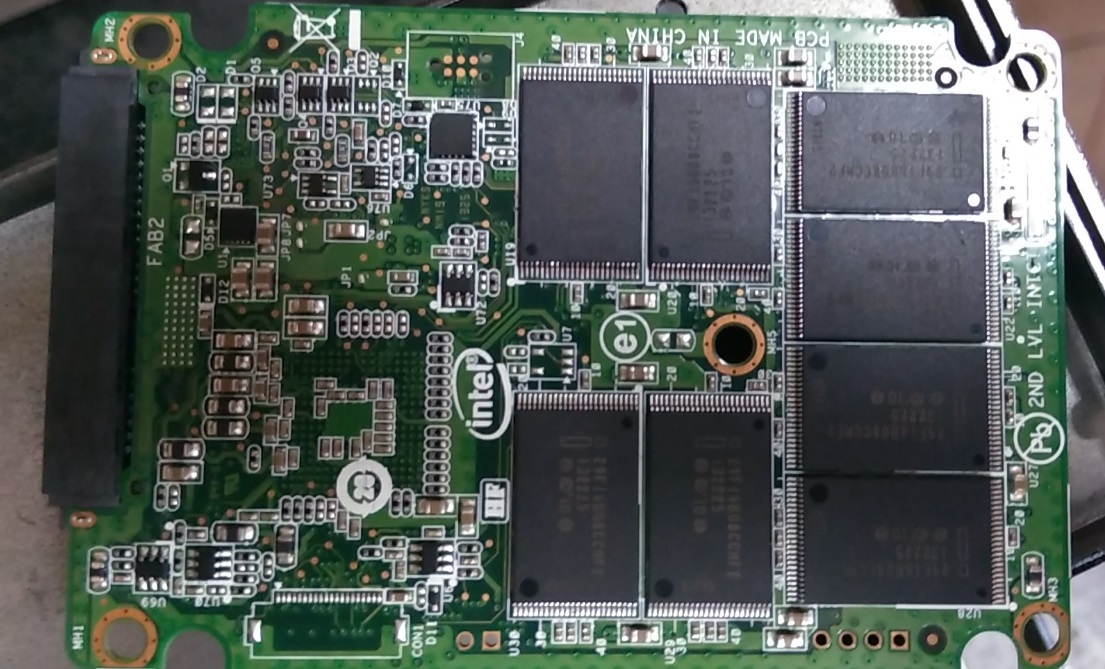

Я уже писал о том, как размазать магнитным полем HDD (Убийцы жестких дисков. Коэрцетивный выстрел в голову). Но у SSD брони побольше. SSD живуч. Вот тут SSD скормили петабайт, он не подавился, но и его самого можно скормить шредеру, как делают в Европе и Америке. Наши инженеры придумали более изящное решение. Но не сразу. Сначала был

Когда

Несколько фоток и видео и тестовых вариантов уничтожителей, а так же нормативы по защите информации от НСД.

Теория

Руководящий документ «Защита от несанкционированного доступа к информации». Термины и определения.

Американский национальный стандарт DoD 5220.22-M

В его основе лежит один из самых старых алгоритмов гарантированного уничтожения информации. DoD 5220.22-M был принят в 1995 году для использования в армии США. Кстати, именно отсюда и взялась в названии стандарта аббревиатура DoD — Department of Defence (Министерство обороны).

Стандарт DoD 5220.22-M предполагает совершение трех проходов записи поверх удаляемой информации и одного цикла верификации. В первом из них сохраняются случайным образом выбранные символы в каждый байт каждого сектора. Второй проход — запись инвертированных данных. То есть вместо всех нулей записываются единицы и наоборот. Ну и, наконец, третий цикл — это еще одна запись случайной последовательности символов.

Такой подход является неплохой защитой от людей, не обладающих специальными средствами. Тем не менее во многих случаях его применения будет явно недостаточно. Это признает и армия США, штаб которой запрещает использование DoD 5220.22-M для удаления информации с грифом «Совершенно секретно».

pcsupport.about.com/od/termsd/g/dod-5220-22-M.htm

Стандарт DoD 5220.22-M предполагает совершение трех проходов записи поверх удаляемой информации и одного цикла верификации. В первом из них сохраняются случайным образом выбранные символы в каждый байт каждого сектора. Второй проход — запись инвертированных данных. То есть вместо всех нулей записываются единицы и наоборот. Ну и, наконец, третий цикл — это еще одна запись случайной последовательности символов.

Такой подход является неплохой защитой от людей, не обладающих специальными средствами. Тем не менее во многих случаях его применения будет явно недостаточно. Это признает и армия США, штаб которой запрещает использование DoD 5220.22-M для удаления информации с грифом «Совершенно секретно».

pcsupport.about.com/od/termsd/g/dod-5220-22-M.htm

Немецкий национальный стандарт VSITR

Этот стандарт был разработан в 1999 году организацией Bundesamt fuer Sicherheit in der Information-stechnik, исполняющей в Германии многие обязанности нашего бывшего ФАПСИ. По сравнению с американским DoD 5220.22-M он более надежен. Достигается это за счет осуществления семи циклов записи поверх уничтожаемой информации. Правда, никакой оригинальности в нем нет. Первый цикл — запись всех логических нулей (0x00), второй — единиц (0xFF). Следующие четыре прохода повторяют первые два. А на седьмом, последнем «круге», происходит запись значения 0xAA.

Естественно, такой алгоритм гарантированного уничтожения информации выполняется дольше американского DoD 5220.22-M. И хотя он по надежности лучше, тем не менее не гарантирует абсолютную невозможность восстановления данных.

Естественно, такой алгоритм гарантированного уничтожения информации выполняется дольше американского DoD 5220.22-M. И хотя он по надежности лучше, тем не менее не гарантирует абсолютную невозможность восстановления данных.

Русский национальный стандарт ГОСТ Р50739-95

Этот стандарт, как это видно из его названия, был разработан в 1995 году. В его основе лежит самый «мягкий» алгоритм, который, хоть и защищает от восстановления данных с помощью обычных программ, но не обеспечивает абсолютно никакой защиты от специальных средств. Стандарт предусматривает два варианта уничтожения данных. Первый из них — для компьютерных систем с 6-го по 4-й класс защиты. Он предусматривает запись логических нулей в каждый байт каждого сектора. Второй вариант используется для компьютерных систем с 3-го по 1-й класс защиты. В этом случае вместо нулей записываются случайно выбранные символы.

ГОСТ P 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

ГОСТ P 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

Аппаратное разрушение данных

По мнению Пентагона, программные средства не гарантируют абсолютно надежного удаления данных. Поэтому положение NTSC-TG-025 определяет, что при удалении сведений категории Secret или Topsecret необходимо применять мощные устройства для размагничивания и нагрев жесткого диска до температуры более 700 °C.

NSA

NSA/CSS Storage Device Declassification Manual (NSA/CSS SDDM)

А вот так делают в Европе:

Россия, 2016 год.

Лаборатория по уничтожению информации. Тестовые образцы уничтожителей SSD.Погорячее

Первая гипотеза — жечь.

Была выдвинута гипотеза, что вместо духовки и микроволновки, которые «разогревают» за несколько минут, термит справится за несколько секунд. Сделали несколько тестовых образцов, даже показали на выставке.

Самовоспламеняющиеся SSD накопители. Щелк, и термит внутри сплавляет все в стекло. Но не все так просто оказалось на практике.

«Капли расплавленного кремния». Температура горения термита — 1300 градусов.

Два стаканчика термита, пожалуйста. С собой.

Нафаршированный термитом накопитель.

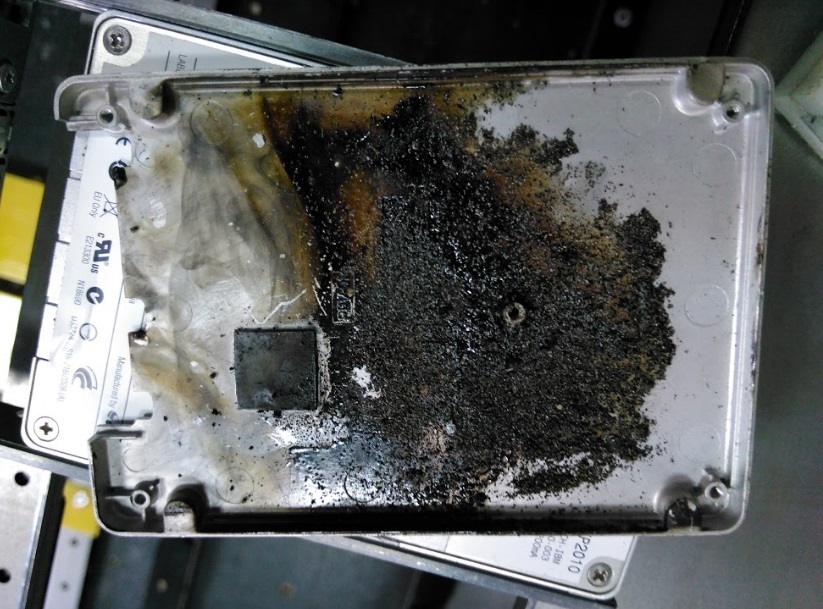

Испытания термитом.

На полигоне:

Копаемся в том что осталось:

Версия с термитом была отвергнута по причине риска неконтролируемых последствий случайного срабатывания — слишком много шум-свето-звуковых эффектов. А так же риском повреждения соседнего оборудования.

Твердое пламя

Были еще задумки использовать твердое пламя, к тому же были и связи с лабораторией СВС (самораспространяющийся высокотемпературный синтез).

Вот как это выглядит. Красиво.

Хотя если делать основу плат из такого материала или корпуса для накопителей. Но пока это на все осталось на уровне идеи.

Погромче

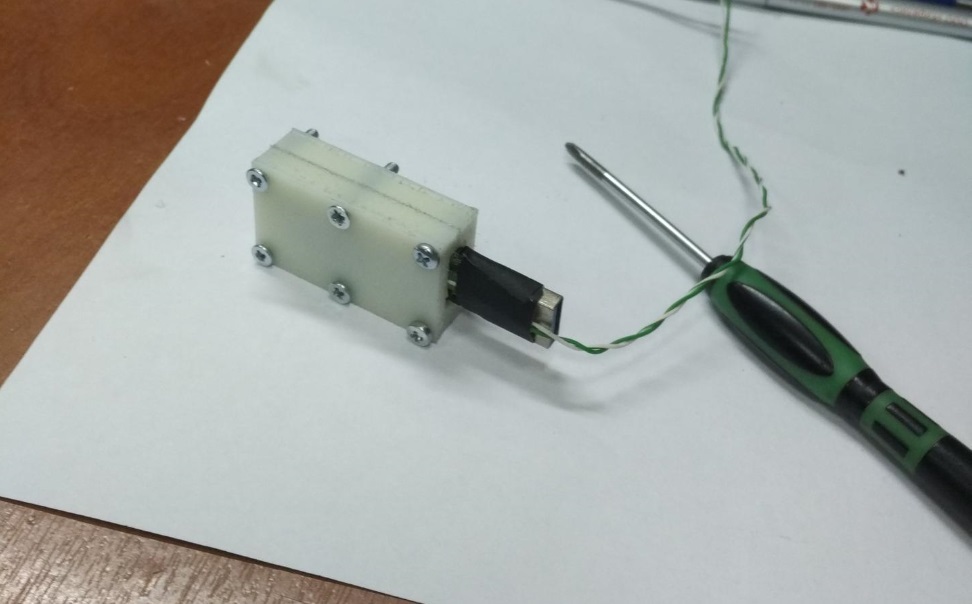

DISCLAIMER. Для взрывов использовали обычную новогоднюю петарду, которая продается в любом магазине фейерверков.

Тестировали на обычной флэшке, туго завинченной в капролон.

Эксперты сочли повреждение чипа недостаточными. Плюс риск несанкционированного срабатывания, например, в самолете.

Сунь в розетку (устаревшая технология)

Маркетологам пришла в голову идея о том, как можно впаривать ненадежное оборудование простачкам. Вот, мол, подключим 220 вольт напрямую, и все спалим за секунду. Ан нет. Перегорают проводки, а чип остается цел. Все же на рынке до сих пор попадаются подобные решения. (Опять «Раскат»?)

В лаборатории пробовали подобное решение, тестировали и признали абсолютно ненадежным.

Но так как электричество самое доступное, тихое и без запаха, решили его использовать, но качественно другим методом. Таким образом и родилось самое оптимальное на данный момент решение — Импульс-SSD.

Цепь молний

Вот демонстрация работы уничтожителя Импульс-SSD, напряжение 20000 вольт.

Устройство предназначено для экстренного стирания информации с твердотельного одноплатного SSD-носителя форм-фактора 2.5”.

Внешний вид — обычный пятидюймовый слот, с отверстием под стандартный SSD накопитель.

Конечная задача работы устройства — в минимальные сроки произвести невосстановимое и полное стирание записанной на NAND-flash микросхемы SSD диска информации.

Работоспособность диска после стирания невозвратно утрачивается и диск подлежит замене.

При активации устройства (стирании данных) в камере устройства генерируется специфическое электрическое поле, которое приводит к разрушению структуры микросхем NAND-flash памяти.

Время стирания до 2 секунд.

Побочным эффектом является допустимое частичное растрескивание корпусов микросхем.

Обычный SSD надо раздеть от алюминиевого корпуса, чтоб он не экранировал наши молнии.

SSD диск помещается в камеру устройства, подключается к серверу (контроллеру диска) с помощью интерфейсного кабеля – удлинителя. Интерфейс диска значения не имеет. При этом полностью сохраняются скоростные и функциональные возможности дисков. Перед размещением в устройстве с диска должен быть снят внешний корпус, то есть в устройство помещается собственно плата диска без защитного кожуха. Данная операция может производиться ИТ-персоналом средней квалификации, ознакомленным с инструкцией.

Вязанка «красных кнопок» для уничтожения информации.

Периферийные устройства позволяют производить дистанционное (в том числе беспроводное) управление устройством, организацию защиты периметра компьютерного корпуса, помещения.

Локальная активация устройства — проводные кнопки до 300м.

Дистанционная активация — радиоканал (дальность 40, 1000м), GSM контроллер с дополнительной возможностью получения обратной связи о активации и состоянии устройства.

Блоки радиоканала малой и средней дальности.

Защита периметра — механические, герконовые датчики, управление охраной — бесконтактные ключи.

Внутрь устройства мне лезть не разрешили, показали только «моторчики».

Вот такими простыми моторчиками обеспечивается развертка по всей площади SSD накопителя.

Защита от дурака и уборщицы

Когда все жесткие диски можно уничтожить одним нажатием кнопки, стоит продумать защиту «от дурака». Наши инженеры предложили решение — своеобразный «рисунок нажатия» (типа как хитрый стук в дверь: пам-папабабампам-пам-пам). Но однажды «дураку» удалось обойти защиту от него самого и он решил побороться с коллегой. Произошла активация уничтожения дисков. Сначала хотели свалить вину на самопроизвольное срабатывание устройства, но ведь есть логи. Когда подняли логи — было явное срабатывание радиопуска и наш герой по обходу защит сознался.

Вывод

«К нам в компанию все чаще обращаются за системами уничтожения на твердотельных носителях. SSD носители, видимо становятся дешевле, чаще используются при сборке рабочих станций и серверов. Я являюсь экспертом на рынке ИБ уже 5 (10 лет), за это время я перепроверил несколько десятков вариантов уничтожителей и смело заявляю, что Ипульс-SSD — максимально обеспечивает уничтожение носителей из всех существующих вариантов. В нем не используется подпайка проводочков, пиротехника и другие, мягко говоря, шарлатанские способы уничтожения информации.»

— Олег Поздняков

«Никогда не доверяйте компьютеру, который Вы не можете выбросить в окно.»

— Стив Возняк

Когда все меры по обеспечению защиты периметра потерпели крах, остается последний довод королей. Важно чтобы он сработал гарантированно (особенно в ситуациях с отключением электропитания и глушения радиоэфира) и именно тогда, когда прикажут (а не произвольно). Из этого следует, что стоит несколько раз проверить надежность системы уничтожения в режиме «учебной тревоги» и не доверять «маркетинговым заверениям».

P.S.

Опять хочу напомнить про «Гения»:

P.P.S.

Как-то так вышло, что моему одногруппнику забыли сказать, что над ним прикололись. Узнал он лишь через год. Зато это год он прожил как святой, даже зачеты вовремя сдавал.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Поделиться с друзьями

Pakos

>> Наверняка каждый, кто читает эти строки, задумывался

… над слабостью знаний гражданина, покрошившего оперативку.

Помимо уничтожения самой информации (при наличии такой возможности) можно уничтожать ключ доступа, а сама информация — в надёжном криптоконтейнере без возможности извлечения (ключа-то нет). В этом случае можно иметь бекап ключа (очень-очень далеко, можно спрятать в марсианский ровер). На случай если информация более ценна, чем шанс что кто-то завладеет копией ключа или расшифрует контейнер.

Для уничтожения ключа нужно меньше энергии, раз уж здание могут обесточить.

MagisterLudi

Если информация ну совсем важная (кто убил Кеннеди), и она попала к злоумышленникам, даже зашифрованная, все равно не будет покоя. А вдруг через 10 лет изобретут торсионный криптоанализ? Или китайцы на Марс по-быстренькому сгоняют? Или легализуют пытки и вы от боли вспомните ключ «по памяти»?

Pakos

Торсионный криптоанализ уже изобретён — «с помощью верёвки и палки...». Потому и написал — в некоторых случаях. Можно также применять оба способа — дешёвый уничтожения ключа на одном носителе (который копируется в ОЗУ устройств дешифрации и стирается при пропадании питания) и более затратный уничтожения криптоконтейнеров, которых может быть много (объём охраняемых данных бывает разный). Тут уже можно вплоть до боёв роботов с УШМ, опускающимися на диски, использовать.

mehos

Это называется «ректотермальный криптоанализ».

AVX

Обычно говорят «терморектальный». Но сути не меняет, это да.

mehos

alexkunin

Антипруф: «ректотермальный» — 887 результатов в гугле (причем, большинство в контексте «как правильно — РТ или ТР»), «терморектальный» — 12900 результатов. Так что обычно все же говорят «терморектальный».

mehos

Пошел есть свою шпагу.

old_bear

Чтобы лишить злоумышленников радостей криптоанализа, достаточно не знать ключ. А уничтожить ключ намного проще, чем целый накопитель или пачку накопителей.

DaemonGloom

Уничтоженный накопитель явно показывает: информацию не вытащить.

А вот отсутствие ключа и то, что вы его не знаете, ещё надо суметь доказать. Под применяемым криптоанализом.

AVX

Уже где-то тут писали: нужно иметь три криптохранилища — первое найдут сами, второе отдадите под пытками, третье — где собственно сами данные. Естественно, второе и третье должны быть скрыты, так чтобы их нельзя было определить, где начинается раздел, а где заканчивается. Во втором хранилище нужно держать что-то нелегальное, но чтобы тянуло на небольшой срок (или вовсе только штраф), и почаще обновлять (никто не поверит, что ты не пользовался компом, и там данные двухлетней давности). А вот в третьем — уже можно держать то что нужно.

edogs

В великобритании, если не ошибаемся, уголовная статья за отказ предоставить ключ для расшифровки. При чем достаточно мощная.

aquris

хм, если срок за непредоставление все же меньше, чем за то, что на носителе, то почему бы и нет?

saege5b

особенно умиляет, что следствию нет необходимости доказывать что именно в этом файле находится криптоконтейнер. Достаточно просто мотивированных подозрений.

SurfCalavera

в великобритании от 2-х до 5-ти лет (в зависимости от тяжести основного преступления).

alexeykuzmin0

Можно длинный ключ использовать. 2048 бит RSA не вспомнишь

SurfCalavera

ну разве такие ключи кто-то запоминает — их хранят на каком-нибудь носителе.

old_bear

Так можно всё честно рассказать и показать не дожидаясь применения криптоанализа. Если ключ большой длины и он был в виде файла на флешке, а флешка — вот она напополам по кристаллу памяти, то взять с человека особенно нечего.

А если злоумышленники — клинические садисты, то и вид уничтоженных накопителей их может возбудить на ненужный криптоанализ с той же степенью вероятности.

SurfCalavera

в некоторых юрисдикциях отказ от предоставления ключей щифрования — само по себе уголовное преступление.

сделано это именно для таких вот случаев «ничо не знаю, ключ потерял»

когда информации нет, то это не применимо естественно.

aquris

а есть ли вариант поступить в стиле Д. Бонда, предоставив «хитрый» ключ, запускающий протокол, который затирает инфо ноликами как в «национальных стандартах»? насколько реализуема\ована такая возможность и где конкретно об этом можно подробнее почитать(а может и название софтины готовой есть)?

AndrewRo

Вы предполагаете, что злоумышленник будет использовать ваш софт? Предполагаю, что они будут расшифровывать сырые данные. Если очень хотят их расшифровать, конечно.

SurfCalavera

и скорее всего копию а не оригинал

SurfCalavera

попробовать конечно всегда можно, однако все ж в правоохранительных органах не дураки и прямо на уликах скорее всего никто не будет пробовать. в лучшем случае на копии.

во-вторых изменение поведения в зависимости от ключа преполагает что мы к данным доступ получаем через какое-оо приложение, я б конечно как минимум ограничил ему права на запись прежде чем запускать.

и конечно как только станет понятно, что запущен процесс меняющий данные на улике, добрые рзговоры закончатся сразу и еще добавится правонарушение в список.

gisha

А если я действительно не обладаю ключом для дешифровки?

SurfCalavera

это как суд решит — верить или нет.

tonny_bennet

К вопросу о надёжном шифровании данных и удаляемых ключах. С одной стороны удобно — достаточно удалить ключ и до данных не добраться. А с другой стороны для стойкого синхронного шифрования нужны вычислительные ресурсы. Не многие готовы переплачивать за них. Скорость обращения к системе заметно снижается при прочих равных. Часто проще не внедряться в процедуру записи/чтения, а сделать внешний и независимый от операционной системы и аппаратного обеспечения компьютера модуль, уничтожающий данные.

Mogwaika

Можно иметь шифроблокнот с терабайтом шума. XOR быстрый…

ploop

Больше всего понравился «Импульс-SSD»

Antervis

а как можно восстановить данные после записи всех нулей/единиц/0xAA?

MzMz

Даже если вы откроете существующий файл на запись и перепишите его содержимое, контроллер SSD может решить по-своему и произвести запись в другие блоки памяти пытаясь защитить SSD от износа.

ploop

С файлом понятно, а если весь объём без учёта файловой системы? Ну, к примеру, dd if=/dev/zero of=/dev/sda?

Anselm_nn

у диска есть подменные сектора, так что не весь физический объем доступен из ОС, но доступен контроллеру, чтобы при деградации ячеек он их мог заменять

ploop

Вот что и хотелось узнать, т.е. контроллер заменяет битые не из свободных ячеек диска, а из какой-то другой (служебной) области, правильно понимаю?

vanxant

Да.

Причём «промышленные» SSD отличаются от обычных значительно бОльшим объёмом, из которого операционке показывается (и пишется на этикетке) только небольшая часть.

Namynnuz

Ну, то есть, никакого «голографического съема наводок» и прочей фантастики, информация — исключительно все те же нули и единицы, в тех же микросхемах, вся проблема в невозможности низкоуровневого доступа к информации в обход внутренней логики контроллера?

Vespertilio

В случае с SSD достаточно пометить весь диск удаленным и выполнить команду TRIM, что физически очистит все блоки памяти и контроллер ничего по своему не решит, потому что это команда как раз направлена на физическую очистку ячеек, т.к. запись на пустые ячейки много быстрее чем стандартный механизм перезаписи ячеек, который включает в себя и их очистку, чем и объясняется падение скорости работы SSD без TRIM.

А все выше озвученные в статье ГОСТы по удалению информации направлены на магнитные носители, т.к. там действительно остается след.

GoldGoblin

Можно просто не успеть перезаписать весь массив информации. 10 ТБ будет перезаписываться точно дольше 1 минуты.

AleCher

Операция записи в ячейку это не присваивание. Намагничивание блина или заряд затвора в NAND это все какая то вещественная величина. И теоритически, текущее ее значение зависит от предидущего. А если известно чем его пытались стереть то и данные, опять же, теоритически востановимы. Как то так.

ploop

Ну, теоретически, от предыдущего оно зависеть не может ни в первом, ни во втором случае. Просто в случае намагничивания можно слегка «промахнуться» относительно старых данных, ибо механика, и остаточный след (теоретически) можно считать.

А вот в случае с NAND такой фокус не прокатит, ИМХО…

MzMz

Не раскрыта тема с блендерами

Captain_Sparrow

Не раскрыта тема с микроволновкой.

AVX

Надо запилить компьютер («full-secured» или как-то так) совмещённый (или замаскированный?) с (под) микроволновкой. Заходят люди в масках, ищут комп — а его нет. Немного успокаиваются, ты предлагаешь начальнику погреть чайку, и нажимаешь на микроволновке нужную комбинацию — и спрятанный внутри ссд диск поджаривается. Надо только придумать надёжный экран (который будет убираться когда следует), чтобы при обычной работе ссд не поджарился.

GennPen

> Надо только придумать надёжный экран (который будет убираться когда следует)

Прозрачные дисплеи уже есть, встроить в дверцу микроволновки.

AVX

Я про другой экран. Который экранирует (т.е. защищает) от ЭМ излучения. Т.е. какая-нибудь свинцовая перегородка, или комбинированная из разных металлов). При нажатии секретной комбинации перегородка убирается приводом, и ссд остаётся открытым для микроволн, которыми потом и поджаривается.

Taciturn

Не подскажете, какая контора возьмётся за восстановление данных после обычного ATA Secure Erase?

ploop

Думаю, вам стоит обратиться в лабораторию команды «Миссия невыполнима» :)

abstractbug

Никакая, ваших данных больше не существует в этой вселенной.

varnav

Вовсе всё не так. Они как раз существуют в целости и сохранности. А вот ключ к ним — надёжно затёрт.

Temtaime

Данные стираются нулями полностью на всём накопителе. О каком ключе речь?

Taciturn

К чему тогда все упомянутые адские способы если и штатный прекрасно работает? Время при этом может и не ровно семь секунд, но близко к этому.

ClearAirTurbulence

Насколько я понимаю, не всегда просто взять и сделать ATA Secure Erase. Могут быть проблемы в зависимости от контроллера\софта. Подозреваю, что аппаратное уничтожение происходит быстрее и надежнее.

Насколько этот способ позволяет что-то вытащить — надо спросить у тех, кто занимается forensic HDD recovery. В свое время считалось, что и после форматирования данные не достать, сейчас уже легко достают после затирания чем-то одним, насколько я знаю, и, наверняка, с несколько бОльшими трудностями — после многократного затирания разными паттернами.

Taciturn

Легко достают после затирания? А нельзя ли, опять же, конкретнее — в какую фирму можно обратиться после подобных действий?

NiTr0_ua

Проблем быть не может — это стандартная фича ATA security (установить пароль с security=max, и снять его мастер-паролем — накопитель при этом затирается и разблокируется по завершении стирания), ее поведение регламентировано ATA стандартами и их разночтений быть не может.

Taciturn

Некоторые BIOS'ы блокируют эту команду и для выполнения приходится использовать костыли — отправить в компьютер в sleep и разбудить или подключить диск после загрузки.

vsb

Это миф. Однократного стирания достаточно и никто его уже не достанет.

electronus

Вопрос задан правильно, но боюсь те кто это (с)могут сделать, с Вами сотрудничать не станут. Не находите?

Taciturn

Откуда вы знаете что всемогущие «те кто это» действительно существуют?

electronus

Почитайте о heartbleed, beast и т.п. Думаете случайность? Или закономерность?..

Eldhenn

А чем это лучше микроволновой печи?

ClearAirTurbulence

Наверное, тем, что это устройство позволяет использовать диск, пока не активирован режим уничтожения, и тем, что все это делается удобнее, быстрее, и опрятнее.

Конечно, можно как-то поставить печку у сервера, кинуть диск внутрь, протянуть в щель приоткрытой дверцы кабель, а когда придут люди с «Аргументами», «Зарёй», «Нежностью», и «Лаской», судорожно отрывать кабель от диска, закрывать печку, и ставить диск на прожарку. А можно иметь диск в спецбоксе, установленном, например, в том же рэке, и решить тот же вопрос одним нажатием кнопки.

Meklon

Судрожное дерганье сложно выполнять после светошумовой гранаты «Заря» перед штурмом. А помещение еще и обесточить могут предварительно.

lubezniy

Не сложно. Вот осмысленные какие-то действия выполнять — да.

saege5b

Фотодатчик, датчик шума, комп. зрение, телеметрия оператора + «мёртвая рука», сенсоры в пол.

Только пулемётов по углам будет не хватать :)

Zenitchik

Я тоже про это подумал. Засечка вспышки, контроль питающего напряжения, звук, сейсмодатчики. В случае совпадения — включение таймера и запрос на отмену уничтожения. Если совпал один параметр — сутки, больше — меньше, вплоть до минут.

Zenitchik

Из перечисленного, надёжным показался только термит. И то надо хорошо расположить шашку, чтобы точно всё сгорело.

KonstantinSpb

Достаточно расположить термит над каждым чипом памяти, т.к. если класть его сплошной пластиной, то какие-то чипы могут уцелеть.

lelik363

Устройства, которые делаются для силовых структур всегда стремный вид имеет?

AndrewRo

Импульс-SSD питается от батарей? Какие же батареи для этого нужны?

bywanted

Доводилось испробовать в работе оба аппарата Раскат и Импульс и воочию проверить как это работает. В Раскате используется импульс высоковольтного напряжения (никак не 220 вольт), который поступает непосредственно на микросхемы памяти, после которого они мягко говоря уже не несут в себе никакой информационной ценности, а в Импульсе – поступает через шину питания так что гипотетически, есть вероятность, что он не дойдет до микросхем памяти и по дороге к ним потеряется. В этом случае Раскат представляется более надежным вариантом.

electronus

Моей первой идеей была именно цепочка из блокинг-конденсатор-мосфет и паять это дело на шины питания микросхем напрямую, а не до импульсного стабилизатора в самом SSD

lorc

А вот тут всё непросто. Как убедится что уничтожены кристаллы, а не просто повыгорали тоненькие проводки, которые соединяют кристал с пэдами?

electronus

Обычно кристаллы современных SSD питаются 1,8В. Чтобы доставить достаточный ток на таком напряжении питающие шины группируются параллельно.

Вот для примера гляньте сколько контактов на 775-м сокете идет под питание

http://www.xbitlabs.com/misc/picture/?src=/images/news/2005-12/pentiumd_pinout.png&1=1

Так что доставив туда вольт 400 от заряженного конденсатора сделают своё дело

lelik363

Вон ребята из Runcore жгут свои SSD и используют для этого импульс с большим током.

electronus

Подали вольт 5 на низковольтную логику. Обидно что на видео микросхемы фотошопленные :(

lelik363

С чего вы взяли, что от фотошоплены микросхемы?

Они на выстовке interpolitex на ВДНХ это показывали.

Wedmer

Маркировка замазана, да.

jced

Разрушения на видео настолько сильные, что они даже искажают пространство рядом с микросхемами. Видимо, при нажатии на красную кнопку на них подается настолько сильный «blure tool» и «smodge tool», что их уже даже «magic wand tool» не восстановит.

bywanted

Убедиться в этом можно достаточно просто. Отдать все это добро хотя бы в любую компанию которая предлагает услуги по восстановлению информации, желательно в несколько таких компаний и получить от них либо отрицательный либо положительный результат о возможности восстановления информации. Конечно это тоже не панацея, но в моем случае этого варианта было достаточно. Хотя было бы весьма интересно получить такой анализ от какой-нибудь официальной государственной структуры. Даже не предполагаю кто у нас может дать такую оценку устройству.

rasterzaev

а прожарить в мощной микроволновке не катит?

ploop

Когда вырубили электричество?

Syrex

Можно поставить ИБП

electronus

Жарил плату usb флешки без корпуса(30сек) — не подохла. Жарил SODIMM — не подох. Вот такой вот практический опыт

azazar

А шифрование использовать религия не позволяет? По моему куда проще и быстрей флэшку с ключом уничтожать/выкидывать. Или вообще не использовать флэшку с ключом и обойтись паролем, когда нет опасности подключения терморектального криптоанализатора.

iig

Странно, почему не выпускают готовых накопителей с функцией быстрого стирания информации? К чему этот колхоз со спецэффектами?

Taciturn

ATA Secure Erase

Но возможны сложности с запуском, как уже писали.

iig

Это не совсем то.

Уничтожение данных по «красной кнопке» должно быть отвязано от операционной системы.

amarao

Обычный шифродиск, с ключом для расшифровки на sd-карточке. SD-карточка — в шредер.

adgery

Нужно использовать 2 контейнера в шифровании. В одном хранишь подборку порно. Во втором данные. Если будут накатывать — стисняясь и ломаясь даёшь ключ-пароль, который открывает порно. Главное предупредить — чтобы жене не говорили об этом увлечении. Никто не будет ковырять файл на предмет вложенных данных. И затерять 10 гигабайт внутри 40 гигов отборной порнушки — это проще пареной репы.

Iv38

Контейнеры «с двойным дном» для правдоподобного отрицания в реальной жизни довольно сложно поддерживать в правдоподобном состоянии. Желательно чтобы файлы были свежие и похожие на то, что ожидает найти тот, от кого строится защита. Самое печальное, что изменяя данные в фальшивом контейнере можно случайно уничтожить данные в настоящем контейнере. В общем, спектр применений у таких контейнеров не очень широк, на мой взгляд.

adgery

Я бы даже сказал, что применение очень специфичное у подобной технологии. Я делал такой проект, и в первом контейнере хранимые данные не подразумевали частого изменения. Важнее было обеспечить приватность второй части + иметь совместимость с ZIP (открывается исключительно первый контейнер — работает только на просмотр и распаковку, при изменении архива второй контейнер летел к чертям).

Защита требовалась от «узколобых» — и она себя оправдывала в 100% случаев.

ps. никакого отношения к спецслужбам не имеет ничего выше сказанное. Да и бюджет был 3 копейки — поэтому и возможности такие же =).

mark_blau

Классику порнографии записать, в 4K качестве, чему там меняться.

Или камеру наблюдения за стоянкой писать.

Когда приходят с вопросами — не время печалиться о том, что данные пропадут на этом носителе.

SerJ_82

Раз уж такая довольно важная тема, вопрос к знатокам: скрытый том True Crypt под двумя алгоритмами (хэши не помню) на 32-символьном пароле с применением верхнего, нижнего регистров, цифр и спецсимволов (букв больше всего) и без применения ректального криптоанализатора))) — долго ли взломать?

Вопрос в свете слишком шустрых «ломальщиков» на основе GPU

adgery

Относительно долго. Можно не дожить в процессе ректальных методов извлечения пароля. Люди хотят видеть результат. И некоторых может не парить путь получения результата.

SerJ_82

Не, я ж написал, скрытый том))

Если уж применение спецспособов — то можно «расколоться» и дать пароль от обычного тома.

Меня больше интересует именно время подбора. Раньше с этим было сложно, то теперь якобы графические карты щелкают даже очень длинные и хитрые пароли.

adgery

Не стоит верить в сказки. Да быстрее. Не 50 лет, а скажем около 6 месяцев будет перебирать пароль, так же в надежде поймать на какой либо слабости в шифровании. В реальности всё что более 2-х недель — это долго.

SerJ_82

Спасибо! А слабости в шифровании — это что?

Стоит ли так же обращать внимание на используемые хэш-алгоритмы? Там их три штуки вроде на выбор, не помню…

tandzan

Современный алгоритмы хеширования можно настроить на сто миллионов итераций в ста потоках с потреблением гигабайт памяти, дабы исключить перебор на специфичном железе. Целая россыпь алгоритмов.

SerJ_82

Извиняюсь, чтобы больше не задавать вопросов, ткните пожалуйста где можно почитать про это. Настройка ТруКрипт в вышеописанном режиме, либо может есть лучшая альтернатива ему.

ТруКрипт использует только три алгоритма — RIPEMD-160, SHA-512 и Whirlpool и каких-то особых настроек я там не нашел…

tandzan

PBKDF2, Argon2 и т.д.

SerJ_82

Спасибо еще раз, а есть ли готовые программы, использующие эти функции? Есть библиотека cppcrypto, но чего-то реализованного на этой основе я не нашел.

Фактически получается что остается только VeraCrypt…

jced

Насколько я понял — там есть переходник, для удобного подключения диска к питанию и шине на материнке. Интересно узнать, как обеспечивается защита материнки и блока питания от этих 20КВ, каким образом разрывается цепь от пробоя?

Iv38

Мне что-то кажется, материнская плата защищается подходом черт-бы-с-ней-лишь-бы-надежно. То есть никак.

jced

В паспорте к этому девайсу указано следующее:

Интересно, если таких девайсов штук 5, лежащих/стоящих друг на друге? Есть ли вероятность, что не все сработают из-за «сбоев»? Инструкция не регламентирует того, как их в куче размещать…

aarus7

они довольно большие чтобы их там было 5… хотя если стояка большая… или вообще без корпуса… а если они подключены к 1 блоку управления и будет «сбой» то я думаю все бахнут… у меня такие стоят, пока проблем не было

KonstantinSpb

Термит неплох, если в керамику его положить

p9202583853

Большая активная микроволновка — и включение ее по проводу — дешевле, и эффект идентичный, думаю.

MagisterLudi

А если вырубили электричество?

В Импульсе-SSD есть пара аккумуляторов, которых хватит для одного запуска.

p9202583853

А ИБП никто не отменял! На любую микроволновку и их количество можно подобрать.

ploop

3кВ ИБП, микроволновки…

Проще разломить плату на 2-3 части и смыть в унитаз (если есть пара минут времени), да и не разламывая пролезет. А там найди попробуй, где она, и была ли она вообще…

Zenitchik

Сейчас подумал, а большая турбозажигалка не лучше? Прогреть кристалл до необратимой порчи полупроводников, и всего делов.

Meklon

Времени вам больше 10-30 секунд не дадут.

Zenitchik

Я о принципе, а не о готовом изделии. Все предложенные варианты сводятся к порче кристалла перегревом. Энергонезависимый нагреватель лучше делать на топливе, а не на электричестве. Это тупо компактнее.

Можно вообще что-то вроде печки спецсожжения сконструировать, с несколькими дублирующими системами поджига (ориентироваться на заводские инициаторы пиротехники).

Dark_Purple

Dark_Purple одобряет этот пост. ))

Но я бы разработал свой SSD в штатный габарит с «волшебной» кнопкой.

M_AJ

А мне вот интересен юридический момент: не обвинят ли установившего и включившего такое оборудование работника в соучастии или укрывательстве преступления?

Wan-Derer

Обязательно обвинят. Только бизнесменам это пофиг. Сотрудник это расходник — как компы, капсулы для кофе-машины, туалетная бумага.

Закрыли одного — наймём другого, желающих-то (пострадать за твой бизнес) всегда хватает. Главное — сам на воле и бизнес процветает…

AndrewRo

Очень сомневаюсь. Напрямую это не запрещено, а притянуть укрывательство будет очень сложно: нужно будет доказать, что оборудование целенаправленно ставилось от налоговой, а не, скажем, от конкурентов. Тем более, что работник всегда сможет сказать «Мне сказали — я установил. Зачем — я не спрашивал.»

frol_aleksan

На счет жестких дисков слышал, что даже после перезаписи нулями как-то там находят участки с остаточной намагниченностью, которую снимают и анализируют. И в свете этого возник вопрос: после cat /dev/urandom > /dev/sda возможно ли хоть какие-то крупицы восстановить? В теории на носителе создается равномерно размазанная каша, среди которой эти самые участки с остаточной намагниченностью наверняка найти гораздо сложнее, чем среди нулей. Но как на практике?

И аналогично, если записать эту же кашу на всю длину SSD-накопителя?

ploop

Выше я задавал этот вопрос. По поводу SSD — у них есть служебные области, не доступные системе, где могут остаться куски информации целыми и невредимыми. По поводу HDD — теоретически можно отличить информацию от шума, т.е. не важно, нулями вы забили или рандомом. На практике при текущих плотностях записи это нереально.

Vodochnik

Такие приблуды чаще всего не сработают по банальным причинам:

Когда приходят маски шоу, то первым делом ловят секретаршу / девочку на ресепшене.

Всё это делается тихо.

После чего Ирочка зовет айтишника и он, в предвкушении попялиться на её декольте идет на встречу.

Там его встречают хмурые дяди и популярно объясняют угрозу лично его, айтишника шкурке. Плюс обыскивают на предмет «радиоключей» и прочих игрушек. На руки надеваются банальные наручники.

После чего дяди подходят к компу (с 20-30 открытыми шеллами, чаще всего рутовыми) и выполняют команду rsync на удаленный сервер. Для начала.

А ещё на компе в это время может быть разлоченный кипасс и прочие бонусы дядям. А нажимать всякие кнопки уже никто не даст.

Дома всё чуть проще: датчики взлома на дверях и выходя всё лочить. В конторе, где Ирочка должна иметь возможность подойти к админу, а админ выйти за кофе/в туалет/к шефу/к Ирочке, реализовать удаление данных, доступ к которым у сотрудников должен быть в течение дня (черная бухгалтерия) крайне сложно.

Кнопку просто не дадут нажать. А чаще всего при виде дядей её и нажимать не захочется.

MagisterLudi

— Кнопок может быть много.

— Есть таймеры, которые все удалят, если кнопка НЕ НАЖАТА какое-то время.

— Накопители могут работать "в сейфе"

— Учебные тревоги и подготовку персонала никто не отменял. Я бы в своей конторе раз в месяц маски-шоу устраивал учебные, чтоб все привыкли и относились как к разносчикам пиццы.

Zenitchik

Я бы сделал по другому.

Когда у Ирочки сломался компьютер, она говорит в трубку: «Ольха, я Берёза. Ёжик-200». Вася приходит и чинит.

А если она внезапно скажет, «Вася, подойди пожалуйста на рецепшен», Вася врубит таймер самоликвидации на 2 минуты.

Это прекрасно достижимо, если Ирочка — радист штаба страйкбольной команды, а Вася — боец в во втором файертиме первого отделения этой же самой команды. ))) Культурный корпоративный отдых всё решает.

Vodochnik

Честно говоря зарекся уже писать комменты и ждать потом модерации, но вечно забываю)

По теме:

— Кнопок много, но в наручниках их не нажать

— Админ проспал и вся инфа стерлась?))) Прелестно)

— Тут принципиальная проблема. Либо кнопку может нажать уборщица, либо только админ(ы). Когда админы(ы) в наручниках, нажать кнопку они не могут (

— Я согласен, что в специализированной фирме по хранению данных возможно организовать эффективную на 99% защиту (которая все же спасует перед серьезными дядями). В обычной — нереально. Руководство не даст согласие на учебные тревоги. Полчаса тревога, полтора часа нерабочая обстановка после этого (языки почесать).

Грубо говоря, хранителя кнопки ловят в туалете, после чего идут в кабинет к бухгалтеру и из черной 1с вытаскивают нужные данные. Тут баланс секурити-юзабельность точно не в пользу секурити.