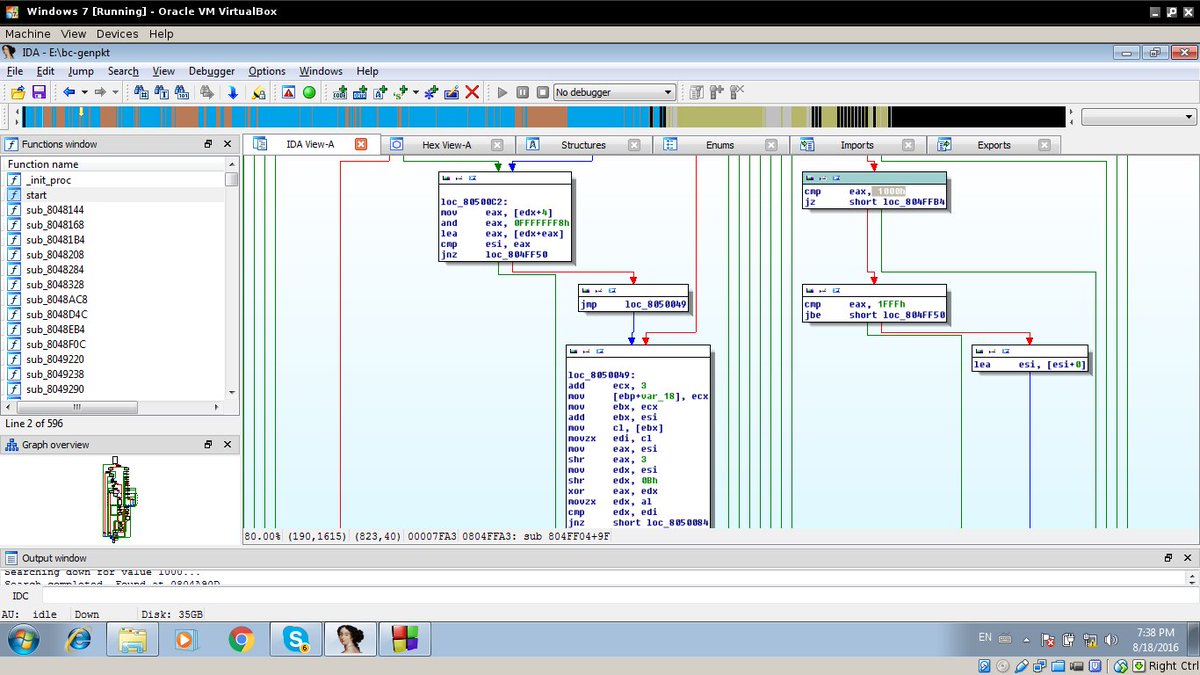

Один из эксплойтов АНБ позволяет извлекать ключи шифрования и пароли VPN из устройств Cisco. Скриншот: Максим Зайцев

Группа The Shadow Brokers получила известность в августе 2016 года, когда выложила на всеобщее обозрение набор эксплойтов и других инструментов АНБ. Представители The Shadow Brokers объяснили, что изучили отчёт хакерского отдела GReAT (Global Research & Analysis Team) «Лаборатории Касперского», посвящённый деятельности подразделения по разработке разведывательного кибероружия Equation Group, которое стоит за такими сложнейшими образцами зловредов, как Stuxnet, Duqu, Flame. Российские специалисты провели анализ исходного кода и нашли доказательства того, что все эти программы для промышленного саботажа и разведывательных операций написаны одной группой программистов или несколькими группами, которые сотрудничали между собой.

Но хакеры из «Лаборатории Касперского» не могли нарушить закон и взломать противника. По крайней мере, они не могли сделать это открыто и от своего имени, поскольку такие действия нарушают ряд законов и международных соглашений.

Всё это сделала анонимная группа The Shadow Brokers. Она отследили трафик Equation Group и выяснила, что деятельность Equation Group координирует, вероятно, Агентство национальной безопасности США.

Как и в случае с «российским следом» во взломе почтовых ящиков американских политиков, юридически нет доказательств их причастности. Грубо говоря, в этих эксплойтах нет цифровой подписи АНБ. То есть формально мы не можем прямо обвинять АНБ, но специалистам совершенно понятно, что никто другой не имеет столько ресурсов, чтобы создать настолько продвинутые инструменты и получить в своё распоряжение ряд 0day-уязвимостей, о которых больше никому не известно. Просто методом исключения — кроме АНБ это никто не может быть.

После той публикации Cisco и другие компании поспешили закрыть 0day-уязвимости, о которых теперь стало известно всем.

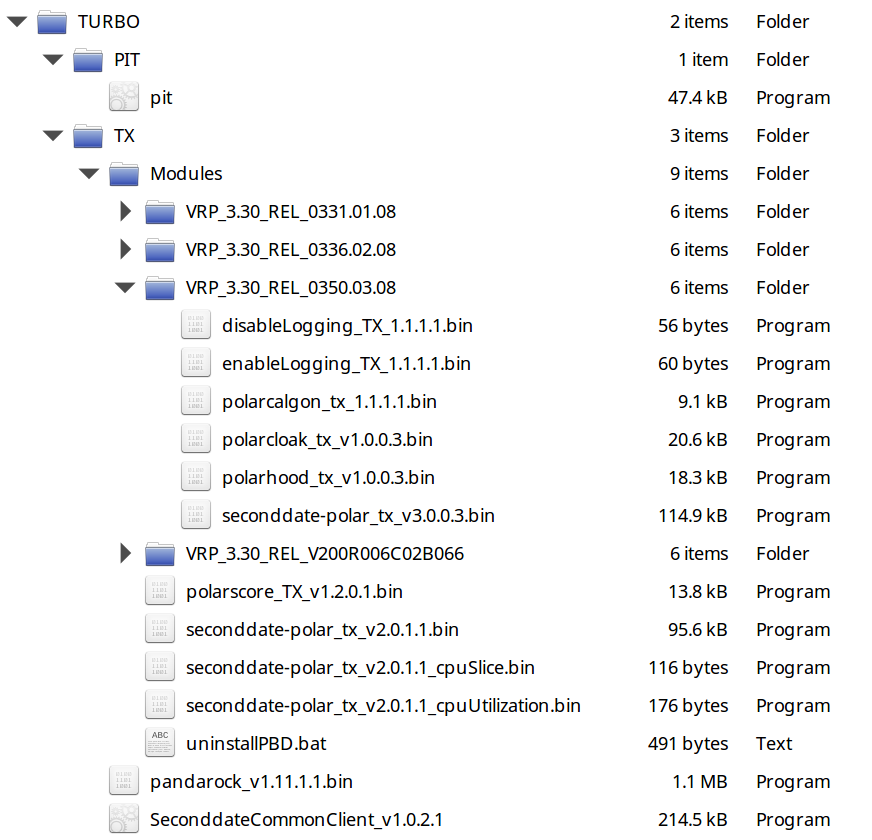

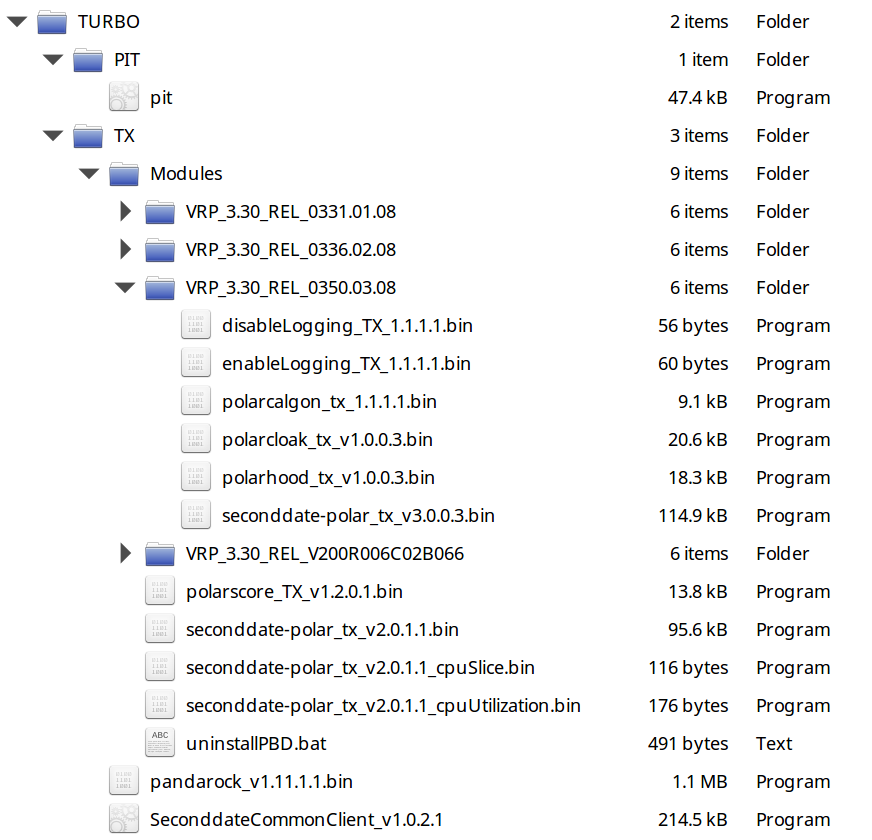

Скриншоты архива с файлами, стянутыми у АНБ

«Лаборатория Касперского» оперативно подготовила отчёт с доказательствами, что эти эксплойты определённо связаны с другими инструментами Equation Group (Stuxnet и прочие).

Взломать АНБ — это, конечно, величайшее достижение. Фактически, это верх хакерского мастерства. После такого можно всю жизнь почивать на лаврах, рассказывая детям и внукам о своих подвигах. Ну и получить государственную награду, конечно же, пусть и формально по другому поводу.

После аукциона-краудфандинга о The Shadow Brokers ничего не было слышно. Казалось, ребята сделали своё дело и ушли. Вероятно, аукцион-краудфандинг на эксплойты был просто прикрытием, как тот румынский хакер Guccifer, который взял на себя ответственность за взлом почтовых ящиков американских политиков. Так же профессиональные киллеры инсценируют ограбление квартиры, чтобы не выдать истинные мотивы заказного убийства. Итак, собрав пару биткоинов, в октябре The Shadow Brokers исчезли из поля видимости и прекратили общение в онлайне.

Но 13 декабря назад некто под именем Boceffus Cleetus опубликовал сообщение на блог-платформе Medium о том, что эксплойты по-прежнему в продаже. Этот человек с аватаркой из флага США со свастиками вместо звёзд признаётся в любви к фашизму, называет себя не специалистом по безопасности, а «энтузиастом ZeroNet». Он говорит, что случайно обнаружил в анонимной децентрализованной сети ZeroNet сайт, где по-прежнему продаются эксплойты АНБ.

ZeroNet — распределённая сеть, которая не зависит от централизованного хостинга. На вашем устройстве запускается Python сервер, который соединяется с такими же пользователем, как и вы, и слушает порт 43110 на 127.0.0.1, куда вы должны зайти своим браузером. «Под капотом» же используются технологии Bittorrent, Bitcoin и DHT. Как работает ZeroNet, как подключаться к сайтам и публиковать свой контент в распределённой сети — см. в статье на Хабре.

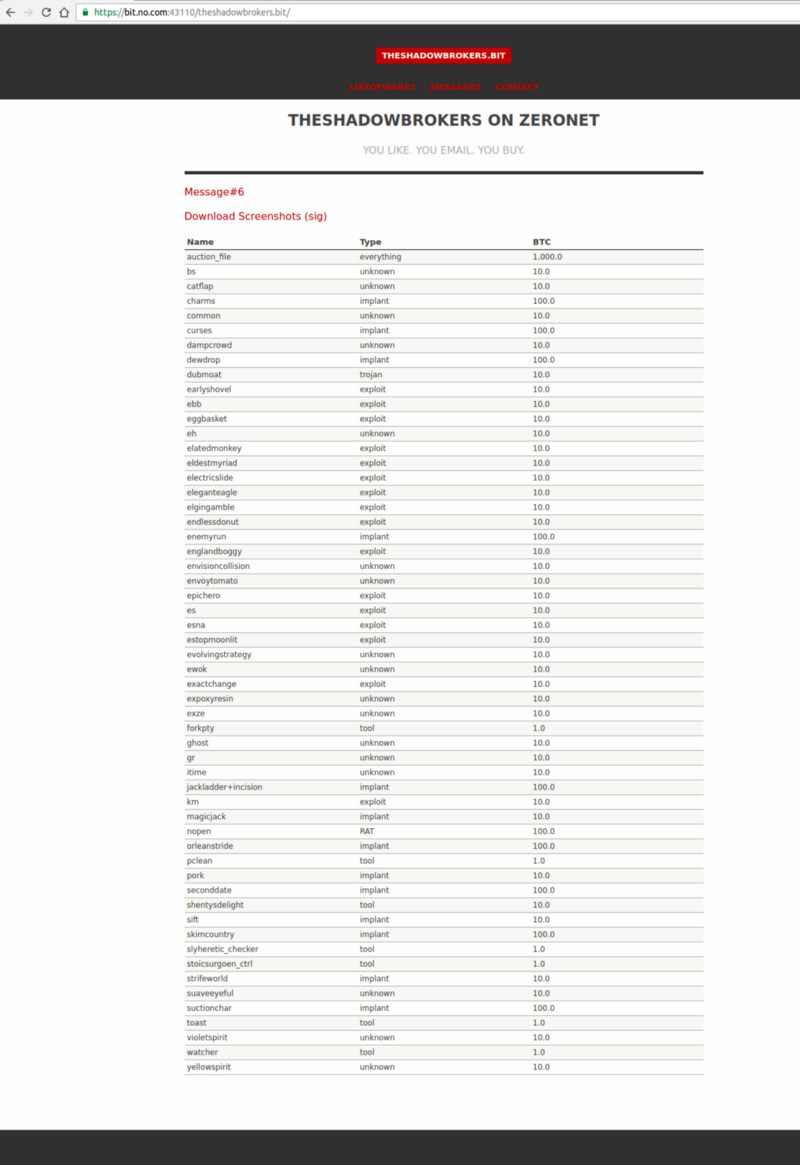

Итак, некий Boceffus Cleetus назвал адрес сайта theshadowbrokers.bit (ссылка через zero-прокси), на котором по-прежнему выставлены на продажу эксплойты АНБ. На этот раз они продаются не целым пакетом, а по отдельности.

На сайте опубликовано объяснение от имени группы The Shadow Brokers. Они пишут, что попробовали краудфандинг, но народ не проявил особой активности. Поэтому сейчас будут продавать эксплойты напрямую.

В каталоге на сайте перечислены все товары, с пометками «закладка» (имплант), «троян» или «эксплойт». Стоимость варьируется от 1 до 100 биткоинов. Весь пакет можно купить со скидкой за 1000 BTC (примерно $770 000).

Чтобы совершить покупку, нужно отправить сообщение с названием вареза для покупки. В ответ напишут биткоин-адрес, на который следует перечислить деньги. После совершения транзакции The Shadow Brokers присылает ссылку для скачивания файла и пароль для расшифровки архива.

На сайте опубликованы скриншоты всех файлов из архива с эксплойтами АНБ. Файл со скриншотами подписан реальной подписью The Shadow Brokers от того же ключа PGP, который они использовали и раньше. Все файлы при отправке они тоже обещают подписывать своей подписью.

Контактная информация для отправки сообщений с указанием желаемого вареза и кошелёк указаны следующие:

ZeroMail: theshadowbrokers@zeroid.bit

BitMessage: BM-NBvAHfp5Y6wBykgbirVLndZtEFCYGht8

Bitcoin: 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK

Пока непонятно, что всё это значит, но пользователь Boceffus Cleetus призывает «донатить» на «Новую Американскую Империю» на его биткоин-кошелёк.

Поделиться с друзьями

Комментарии (12)

OnelaW

15.12.2016 16:13Вот я понимаю моща. Сразу видно интернационал работал как на стороне вирьмейкеров, так и те кто в этом добре ковырялся.

ant12345

15.12.2016 20:49+1Томский государственный университет систем управления и радиоэлектроники тоже старается не отставать от АНБ :)

clearspending.ru/contract/1702100004315000181/

vilgeforce

Какой смысл запускать Иду в виртуалке?.. Это я про первую картинку :-)

mayorovp

А где еще ее запускать, если отлаживаемая программа находится в виртуалке?

vilgeforce

Remote debugger — не, не слышал… Прекрасно с хоста оно может отлаживать программы в гостевой.

mayorovp

Это если сеть вообще настроена.

Напомню, речь идет об исследовании 0day эксплоитов, полученных из подозрительного источника. Кто поручится, что исследуемый эксплоит не окажется полнофункциональным сетевым червем и не переберется с виртуалки на хост?

Так что могли и намеренно запретить любые сетевые взаимодействия, в том числе Remote debugger. И несетевые тоже.

vilgeforce

А если НЕ настроена — переключаться между идой в хосте и отладчиком в виртуалке. Один клик. Примерно столько же, сколько переключаться между идой в виртуалке и отладчиком там же.

mayorovp

Вот именно. Столько же. Так какая разница что где запускается?

vilgeforce

Была IDB и нет IDB, потому что «окажется полнофункциональным».