Ведущий программист Матиас Вернер и его коллеги из австрийской компании Denuvo пользовались репутацией больших профессионалов. Их защита игр от копирования работает на низком уровне, привязывается к железу и генерирует уникальный криптографический ключ. Что тут говорить — системные программисты, настоящие хакеры, без сомнений. Но вот на опытного веб-мастера они пожалели денег, а сам Матиас оказался не очень хорош в этом деле.

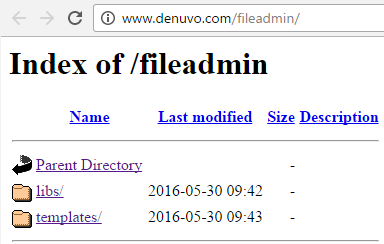

Ведущий программист Матиас Вернер и его коллеги из австрийской компании Denuvo пользовались репутацией больших профессионалов. Их защита игр от копирования работает на низком уровне, привязывается к железу и генерирует уникальный криптографический ключ. Что тут говорить — системные программисты, настоящие хакеры, без сомнений. Но вот на опытного веб-мастера они пожалели денег, а сам Матиас оказался не очень хорош в этом деле.Вечером 5 февраля на форуме 4chan начали гулять ссылки на http://www.denuvo.com/fileadmin/, которая вывалила в открытый доступ всё содержимое. Там нашлось кое-что интересное.

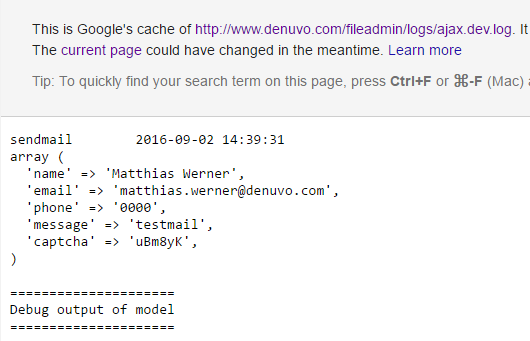

Ребята с форумов сразу стали изучать файлы по всех папках /fileadmin/, и самое большое сокровище нашли в директории /fileadmin/logs/ — там лежал файл /logs/ajax.log размером 11 МБ. На первый взгляд показалось, что в файле ничего особенного нет — всего лишь какие-то электронные послания, отправленные sendmail через веб-форму на странице с контактной информацией. Сообщения такого вида:

sendmail 2016-02-03 18:53:59

array (

'name' => 'Nrouf92@Gmail.com',

'email' => 'Nrouf92@Gmail.com',

'phone' => '07799943084',

'message' => 'Hi there.

As a massive Denuvo supporter and someone against piracy, I have found something worrying and sickening with regards to video game with denuvo. The game in question is Rise of the tomb raider for the PC. Here is the link where I found information about the crack. Can you please have it investigated as I do not want the PC gaming industry to go down and I respect the developers of the game.

http://corepacks.com/index.php?/topic/9419-deadnuvo-project-cracking-tutorial-part-ii/',

'captcha' => 'KCapmD',

)Среди посланий в адрес Denuvo были и нецензурные. Очевидно, защита игр от нелегального копирования нравится не всем пользователям.

sendmail 2017-01-15 19:06:19

array (

'name' => 'FuckDenuvo',

'email' => 'fuck@you.com',

'phone' => '',

'message' => 'Dear Denuvo

I know you must get messages like this every day. Hundreds, even thousands. But I believe that even if only one person hears this, I will have done something right. Fuck. You. You are a worthless company and I hate everything about you. Yes, even you, the person who has to sort through these messages and delete ones like this. You work for an evil, evil company and you are supporting them by doing that. Fuck you.',

'captcha' => '4drZlC',

)В другом файле http://denuvo.com/fileadmin/config/aws_config.json обнаружили кое-что интересное:

{

"includes": ["_aws"],

"services": {

"default_settings": {

"params": {

"credentials":{

"key":"AKIAIMDAVSEKSKZ5YAWA",

"secret":"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"

},

"profile": "default",

"region": "eu-west-1"

}

}

}

}Похоже на приватные ключи доступа к облачному сервису AWS. Впрочем, особой пользы от этого ключа извлечь не удалось, потому что Denuvo использовала сервис AWS в минимальной степени, только AWS SDK for PHP: aws-aws-sdk-php-2.8.31-0-g64fa4b0.zip.

Судя по всему, в компании Denuvo сам ведущий программист Матиас Вернер занимался настройкой сервера. По крайней мене, его имя тоже встречается в логах. Похоже, что он тестировал форму отправки сообщений.

Большая часть сообщений в логах — это спам, претензии и наезды от разгневанных пиратов, которые не могут запустить игру, ругательства и проклятья в адрес компании, пишет Ars Technica, которая успела скачать файл с сервера до того, как закрыли доступ. Но поскольку на странице с контактной информацией на сайте Denuvo отсутствует адрес электронной почты для связи, то эту форму использовали и некоторые нормальные люди, в том числе разработчики и издатели игр. По крайней мере, во многих сообщениях указаны реальные адреса игровых студий 343 Industries, TaleWorlds, Harmonix Games, Capcom, Ninja Theory, Codemasters, Relic Entertainment, 505 Games, Kalypso и многих других. Издатели часто просят о встрече с представителями Denuvo или о внедрении защиты от копирования в свои игры.

Вскоре после публикаций в СМИ админы Denuvo проснулись и закрыли доступ к /fileadmin, хотя часть информации оставалась в онлайне и самые быстрые успели её скачать.

Неделю назад вышел кряк для Resident Evil 7 через пять дней после официального релиза. Это самый быстрый взлом защиты Denuvo в истории. Cо столь низкой эффективностью защита практически не имеет смысла — разработчики вряд ли окупят потраченные на неё деньги. Впрочем, это зависит от того, какую сумму запросит Denuvo — может быть, после последних событий стоимость внедрения защиты Denuvo упадёт на порядок. Но по большому счёту её можно уже не учитывать. Кто-то подумал, что на этом компанию Denuvo уже пора хоронить. Но нет. Последний гвоздь в крышку гроба Denuvo был вбит не тогда, а именно сейчас — с публикацией логов, приватных писем и ключей AWS. Такой жирный контрольный гвоздь. Или это уже издевательство над трупом? Если Denuvo продолжит работать в сфере информационной безопасности, то это будет просто смешно.

> Копия ajax.log

> Кэш Google

Комментарии (16)

mazahakajay

06.02.2017 14:04+20Всех ломают, сливают учетки, в антивирусами обнаруживают дырищи и ничего, работают в сфере безопасности, не жалуются. Странный пассаж про крышку гроба.

DaylightIsBurning

06.02.2017 14:09+12Там нашлось кое-что интересное.

Так а где интересное?

В статье не описано ничего, о чем не было известно до появления этих файлов в открытом доступе. Про гневные письма — знали. Про использование защиты разными студиями — знали.

Последний гвоздь в крышку гроба Denuvo был вбит не тогда, а именно сейчас — с публикацией логов, приватных писем и ключей AWS.

Но писимьма, которые описаны в статье никаких тайн не раскрывают! Ключи AWS тоже бесполезны. То есть вся новость в том, что утекли «приватные сообщения, в которых теоретически могли быть конфиденциальные данные. Но реально ничего важного не утекло, хоть и могло.

kindacute

06.02.2017 15:50+2Наверное это проблема журналистики современной, никто ни в чем не разбирается, но ведь о чем-то писать надо? напишем о том что нашли гневное письмо в адрес Denuvo.

tmin10

06.02.2017 14:13+7Хм, странный вывод. Т.е. взлом системы защиты не является особо тяжёлым фактом, а вот то, что админы забыли на сайте закрыть доступ к директории, в которой ничего особо важного не было, это уже всё, финал?

simple-simple

06.02.2017 14:32+10«гвоздь в крышку», «контрольный гвоздь» — как страшно жить, бла бла бла.

Ну лоханулись ребята чутка, зато письма вон какие интересные открылись. Понятно что вокруг живые люди )

r0mik

06.02.2017 15:16+3> Там нашлось кое-что интересное.

во-первых, ничего интересного лично я не увидел. по крайней мере такого, что могло бы пошатнуть дела компании.

во-вторых, там ничего интересного и быть не могло. это ведь обыкновенный веб-сервер, на нем «интересное» станет держать только клинический идиот

CAJAX

06.02.2017 15:24+8Denuvo использовала сервис AWS в минимальной степени, только AWS SDK for PHP: aws-aws-sdk-php-2.8.31-0-g64fa4b0.zip.

А track-1.mp3 там найден не был?

Xadok

06.02.2017 16:03+1Но ведь ничего интересного там не нашли? А значит непонятно, почему автор решил, что Denovo можно отправлять на тот свет. Видимо и в самой Denuvo никого сильно и не заботила безопасность этой директории.

Demogor

06.02.2017 16:37-2Интересно, насколько вероятен вариант, в котором менеджеры Денуво придумали хитрый антипиар, после чего всем офисом сидели и сочиняли смешные матерные письма в духе «Послания казаков турецкому султану»?

perfect_genius

06.02.2017 17:01+1указаны реальные адреса игровых студий 343 Industries… Ninja Theory, Senua's Sacrifice...

Hellblade: Senua's Sacrifice — это игра от Ninja Theory, а не игровая студия.

zartarn

07.02.2017 09:19ну резика сломали быстро, но это не на долго.

на бете снайпера3 замечена новая версия защит, поговаривают что с предыдущими — имеет мало общего (и уже не похожа ВМ), так что придется начинать разбор и изучение где-то с чистого листа.

maaGames

Вот если ещё и исходники виртуальных машин там лежали…