Если вы установили на свой телефон экран блокировки, то вы можете скрыть ввод пароля от посторонних глаз, просто прикрыв гаджет рукой. Но как только вы разблокируете телефон, то наверняка расслабитесь и оставите дисплей на виду, особенно если устройство выключено.

По данным исследователей из Штутгартского университета и их коллег из Мюнхенского университета Людвига-Максимилиана, это весьма неразумно. На предстоящей конференции, посвященной взаимодействиям человека и компьютера, они представят свое исследование. В работе они объясняют, как злоумышленники, вооруженные тепловизионной камерой, без труда считывают код доступа со смартфона.

Однако злоумышленник должен быть очень ловким и проворным – у него есть не больше 30 секунд, чтобы снять след. В коротком видеоролике исследователи представили возможный вариант атаки. Парень вводит код, чтобы разблокировать телефон, а затем выключает экран и кладет его на стол. Затем встает, чтобы забрать чашку кофе, а злоумышленник спокойно проходит мимо, на мгновение направляет переносную тепловизионную камеру в сторону телефона и спешно удаляется.

То, что происходит дальше, немного похоже на чуть более высокотехнологичную версию атаки, когда недоброжелатель фотографирует на обычную камеру дисплей смартфона и затем исследует масляные следы, оставленные на нем владельцем. Таким образом с помощью обычного фоторедактора можно узнать пароль или считать отпечатки пальцев. Впервые такой метод описали ученые из Пенсильванского университета в 2010 году.

Наиболее успешно удавалось расшифровывать пароли Android-устройств, на которых для блокировки был установлен графический ключ. След, остающийся после разблокировки, даже может показать направление движения пальца, что делает его расшифровку элементарной. Цифровой PIN-код распознать сложнее: можно узнать, какие цифры в него входят, но не последовательность ввода.

Однако от атаки с тепловизионной камерой это уже не спасет: введя код из четырех цифр, пользователь оставит после себя четыре тепловых следа с различной температурой: первая цифра будет выражена слабее, последняя – ярче. Если на изображении будет только три или два тепловых отпечатка, злоумышленник придет к выводу, что одна из цифр встречается чаще одного раза. В этом случае распознать пароль можно не сразу, но с трех попыток можно догадаться.

Сам процесс извлечения пароля из термического изображения также занимает определенное время – одного взгляда на фото будет недостаточно. Исследователи совместно с коллегами из университета Штутгарта и университета Людвига Максимилиана в Мюнхене разработали план из шести пунктов.

Сначала тепловизионная камера должна сделать изображение дисплея при температуре от 15° до 32° градусов. Затем с помощью программы необходимо преобразовать цветное изображение в черно-белое и применить фильтр для снижения уровня шума. Далее двухступенчатая операция полностью удаляет фон и оставляет только следы тепла. Основные из них выделяются и извлекаются, в результате получается от одного до четырех кружков. На заключительном этапе происходит анализ каждого кружка для определения наиболее вероятной комбинации цифр в пароле.

Тепловая атака также успешна при работе с устройствами, защищенными графическим ключом: можно проследить путь пальца по экрану и выяснить направление, в зависимости от относительной температуры начала движения и его конца.

Если сделать изображение в течение 15 секунд после того, как жертва ввела код, то успех достигается в 90% случаев. Через 30 секунд точность падает до 80%, через 45 и больше – не более 35%.

Если говорить о расшифровке графического ключа, тепловая атака помогает угадать правильную форму в 100% случаев даже через 30 секунд после ввода при условии, что линии ключа не перекрываются. Одно такое перекрытие «убивает» точность до 17%, а два перекрытия – вплоть до нуля. И наоборот, PIN-код с повторяющимися цифрами расшифровать получается проще и быстрее.

Защититься от таких атак сравнительно легко: достаточно после разблокировки экрана поговорить по телефону, написать сообщение или воспользоваться каким-нибудь приложением или просто провести рукой – дополнительные пятна без труда собьют с толку недоброжелателя с тепловизионной камерой. Однако авторы исследования уверены, что более сложный алгоритм мог бы различить ввод кода разблокировки от других действий со смартфоном.

Они также предложили несколько аппаратных средств защиты смартфона от угрозы. Если ненадолго увеличить яркость экрана до максимума или вызвать короткий всплеск активности процессора, то когда смартфон нагреется, обнаружить пароль станет труднее.

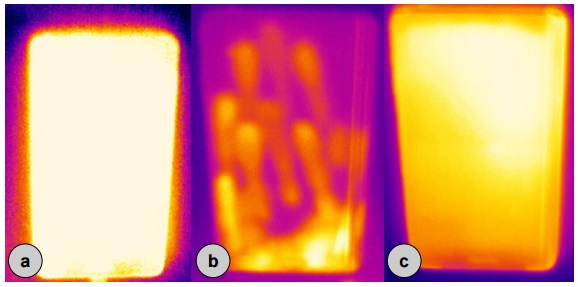

Аппаратные способы защиты. А — увеличение яркости экрана на три секунды, В — случайные свайпы по экрану, С — увеличения нагрузки на процессор.

Исследователи выяснили, что некоторые люди изначально предрасположены к естественной защите – холодные руки не позволяют злоумышленникам быстро обнаружить следы тепла от ввода пароля, потому что разница в температуре между стеклом дисплея и пальцев менее выражена. С другой стороны, теплые руки продлевают недоброжелателям время на попытку снятия пароля.

Если вводить длинный пароль, содержащий буквы, цифры и символы, то теоретически у злоумышленника будет меньше времени, чтобы запечатлеть следы тепла после того, как пользователь закончит набирать его. Предположительно, таким образом уменьшается время контакта с поверхностью экрана, что повлияет на количество переносимого тепла. К тому же, после получения готового изображения, длинный и сложный пароль будет сложнее вычислить.

Комментарии (28)

DrZlodberg

13.03.2017 11:14+1С — увеличения нагрузки на процессор.

Т.е. нужно просто для расшифровки ключа использовать какой-нибудь очень неэффективный алгоритм, чтобы он грелся уже в процессе разблокировки :)

Alcor

13.03.2017 11:19-6Аааа, то есть это не с энергосбережением у андроида плохо, это защита от считывания пароля!

MAXInator

13.03.2017 11:30+6Это сработает только если человек разблокирует телефон от нечего делать. Открыли «шторку» — испортили эффект. Полистали сообщения — испортили эффект. Пока клали телефон на стол задели экран — испортили.

Исследование уровня «а что, если хозяин двери решит запереть дверь веточкой? Да это ж явно уязвимость стальной двери!»

Nikopolos

13.03.2017 12:59+1Кардеры уже с десять лет назад тепловизоры использовали для снятия пин-кода.

zagayevskiy

13.03.2017 17:55Поэтому я всегда трогаю другие клавиши или провожу ладонью по клавиатуре в банкоматах и тд. Тем более, что там это гораздо более насущная проблема.

DaemonGloom

13.03.2017 13:02Идеальный вариант противодействия: перемешивание цифр на экране при вводе пин-кода.

Уже есть в cyanogenmod/lineageos и некоторых других вариациях android.

zagayevskiy

13.03.2017 17:58Ага, и пока будешь тупить-искать, злоумышленник глазами посмотрит пароль.

Mairon

13.03.2017 19:12Это надо конкретно вглядываться, а по умолчанию со стороны запоминаешь зоны нажатий.

ck80

18.03.2017 19:21Вот именно, использую циан уже несколько лет и постоянно пользуюсь этой фишкой. Пока читал статью, всё не понимал зачем выдумать что-то более сложное чем это.

ilyaplot

13.03.2017 17:10+1Проблема высосана из пальца. Во-первых, если это цифровой пин, то даже имея 4 нужных цифры, с первого раза код набрать вряд ли выйдет. А если 5 символов? А если повторные нажатия?

Во-вторых, кто будет разблокировать телефон и больше ничего не делать, оставляя его на столе? Как минимум пару раз человек точно проведет пальцем по экрану. А если ты оставляешь телефон на столе, значит, ты доверяешь окружающим, а в таком случае, пин узнать можно более простыми способами.

SexySvin

13.03.2017 17:14+1На злоумышленнику хиджаб надели для пущей наглядности всей серьезности ситуации)))

Welran

13.03.2017 19:03+1Такие шпионские хитрости, хотя на видео хорошо видно какой код он набирает. Наверняка злоумышленники которые хотят украсть код, не будут ждать ввода кода и оставления телефона на столе, что бы пробежать мимо и снять экран на тепловую камеру. А просто заснимут процесс ввода пароля. И это не учитывая еще более простых способов узнать пароль типа терморектальной криптографии.

Так что если кто то и захочет узнать ваш пароль, то теплосъемка будет самым маловероятным способом который попробуют применить.

shoor

14.03.2017 02:34Помнится такая фишка была в первом splinter cell. Подсматриваешь только что набранный пароль через тепловизор.

betrachtung

14.03.2017 07:22Продам настоящему параноику Xperia Z5 Compact. Благодаря процессору Snapdragon 810, нагревающемуся до 60 градусов за десять минут использования Chrome, этот телефон абсолютно неуязвим для подобного метода взлома!

Бонусом идёт возможность погреться холодными зимними вечерами. И полная устойчивость телефона к морозу: пока он не сядет, аккумулятор не остынет. Правда, сядет он довольно быстро.

zagayevskiy

14.03.2017 11:52Справедливости для, после обновления на Android 7 этот девайс стал садиться значительно медленнее. Правда, он убивает при этом приложения за исключением последних 4-6.

p_fox

14.03.2017 10:14Ехал однажды в маршрутке, видел рядом девочку параноика:

Примерно раз в пару минут она разблокировала телефон, писала пару сообщений и снова его блокировала.

Разблокировка телефона: нажать кнопку питания, нарисовать графический ключ и после этого (!) ввести пин-код (!!).

Мне вот интересно, как людей не задалбывает эта процедура?

EndUser

14.03.2017 12:12Один раз исчезнет аппарат с важными данными — и больше задалбывать не будет. ;-)

Meklon

Жировые отпечатки хоть месяц видны)

NikitaYakuntsev

Сразу вспомнилась статья про уязвимость графического пароля.

DrZlodberg

Это нужно телефон хранить ооочень аккуратно. Но в этом случае анализом можно и через год их получить.

В реальности достаточно положит телефон в карман и экран как новый.

Meklon

Чуть социнжиниринга и все. На спор вытаскивал ключ с яблочка коллеги. Протер экран, пока она кофе наливала, а потом попросил посмотреть на секунду интерфейс новой версии iOS. В итоге чистый экран и четкие следы.

DrZlodberg

Это было к вопросу про месяц. В реальности обычно достаточно стоять недалеко и не пялиться явно. Отлично видно как цифровой, так и графический ключ.