Вступление:

Рассматривая безопасность, встроенную в сетевую инфраструктуру и говоря о таких понятиях как ДНК (DNA), мы имеем ввиду что-то очень глубоко интегрированное и заложенное в саму сущность, в рассматриваемом случае в саму сущность сети. Но начнем мы в принципе с самого понятия DNA и как его видит Cisco для сети в целом и какую роль здесь играет информационная безопасность.

Концепция DNA:

DNA – это новый подход Cisco к инфраструктуре, который несет в себе возможности обеспечить технологии и подходы, которые могут дать современному бизнесу те преимущества и те драйверы которые требуются современному предприятию для эффективного ведения бизнеса в эпоху Цифровизации.

Рисунок №1

Неотъемлемыми компонентами данного подхода является программируемость инфраструктуры, возможности по гибкой автоматизации операций, быстрому внедрению сервисов, абстракции и снижения операционных расходов как на поддержку текущей инфраструктуры, так и на внедрение инноваций и сервисов. Сеть должна быть гибкой и в этом нам приходят на помощь возможности SDN архитектуры, программные интерфейсы API, дающие гибкость в интеграции систем, быстрой адаптации под свои нужды системной инфраструктуры.

Виртуализация дополненная программными интерфейсами дает гибкие возможности по развертыванию готовых инфраструктур и быстрому их тиражированию, изменению и адаптации под меняющиеся потребности бизнеса.

Аналитика, умная современная сеть должна быть не только инструментом для развертывания сервисов и обеспечения работы бизнеса, но и источником важной информации и аналитики, которая может предоставлять реальные рычаги для принятия решений и корректировки бизнес-процессов.

Глубокая интеграция облачных сервисов, приложений и инфраструктуры с сервисами развернутыми на площадке заказчика стирает грань и предоставляет прозрачные и удобные механизмы развития и внедрения гибридных инфраструктур, что является одним из ключевых требований современного цифрового бизнеса.

Ввиду рисков, испытываемых на текущий момент от растущих киберугроз, предоставляющих реальные риски для бизнеса, особенно в эпоху когда мы всё больше зависим от телекоммуникации, интернета вещей и онлайн операции все большее внимание требуется уделять информационной безопасности и данная концепция DNA включает средства и механизмы информационной безопасности как основополагающую составляющую всей инфраструктуры. Что бы мы не внедряли, какой сервис не запускали – он должен развертываться, работать и обслуживаться безопасно и данный процесс обеспечения информационной безопасности должен проходить максимально автоматизировано тем самым не снижая, а только повышая эффективность бизнеса и его процессов. Основные столпы данной концепции изображены на рисунке №1.

Сеть как инструмент безопасности:

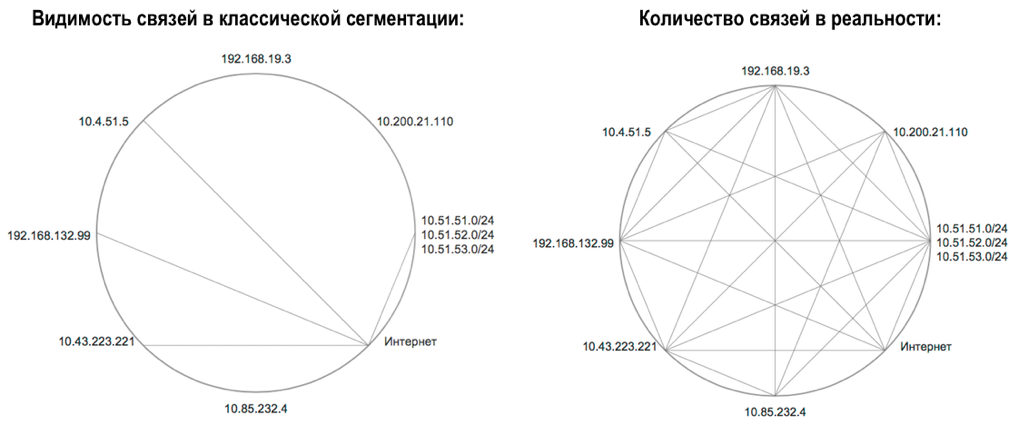

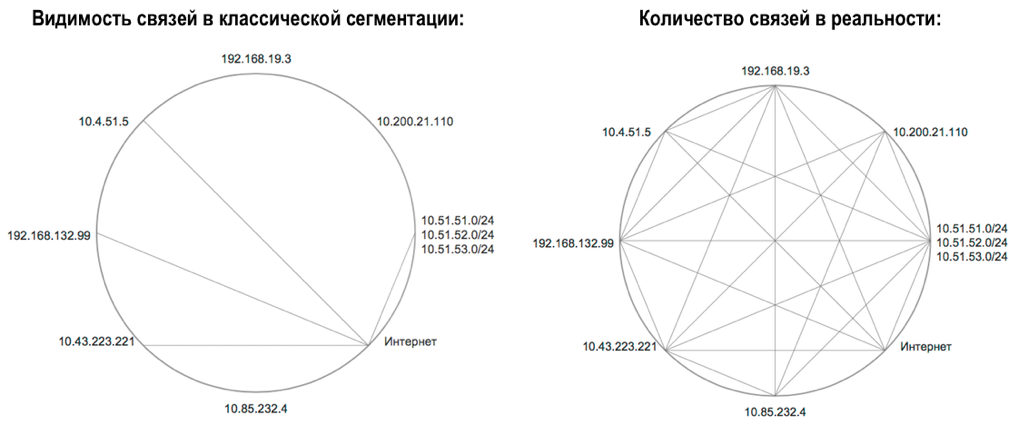

На текущий момент времени классический подход к сегментации и обеспечению доступа в сеть создает много белых пятен в инфраструктуре, отсутствию глубокого контроля и видимости внутри инфраструктуры. Мы не можем полноценно видеть, что происходит внутри нашей сетевой инфраструктуры, фактически мы слепы к тем активностям что происходят в защищаемых сегментах наших сетевых инфраструктур, ведь единственная возможность получения детальной информации по сетевым активностям — это прохождение этих соединений через специализированные средства фильтрации или аналитики, таким как межсетевые экраны (МСЭ), системы предотвращения вторжений (IPS) и других устройств, ведущих глубокий пакетный анализ и инспекцию протоколов. Таким образом, если взять подавляющее большинство сетей, где таковые решения располагаются в минимуме своем, а именно на периметре доступа к внешним сетям и на доступе в ЦОД — у нас отсутствует картина происходящего внутри нашей кампусной сети и внутри ЦОД. Внутри сети может происходить активное сканирование, компрометация, атаки отказа в обслуживании, попытки вывода данных распределенного типа с предшествующим их сбором и т.д., однако мы будем к этому слепы. Установить МСЭ или IPS на каждом этажном коммутаторе задача неподъемная по финансовой составляющей, да и производительность, требуемая для глубокого пакетного анализа, требуемая для на уровне доступа/распределения/ядра — это очень и очень дорогое удовольствие. В результате мы обнаруживаем атаку только тогда, когда сетевой трафик доходит до точки контроля, например, сетевого периметра, к сожалению вся подлежащая инфраструктура на тот момент уже может быть скомпрометирована. Наша видимость в классической сегментации будет ограничена и разница в реальных соединениях и видимых нам будет чем-то напоминать иллюстрацию с рисунка №2.

Рисунок №2

Представьте, что Вы можете увидеть и постоянно наблюдать за всеми транзакциями внутри сети и иметь их полную историю, но что нам это в базе своей даст?

На эти и другие вопросы дает ответ концепция встроенной безопасности сети DNA Security.

Современная интеллектуальная сеть Cisco цифрового предприятия может быть эффективным средством Информационной безопасности и гибко интегрироваться в имеющиеся системы ИБ предприятия обмениваясь с ней всем богатством имеющихся знаний о подключенной инфраструктуре и активностях в ней. Ведь интеллектуальная сеть Cisco большим набором знаний, таких как:

Таким образом сеть превращается не только в полноценный сенсор, но и в эффективное средство контроля информационной безопасности.

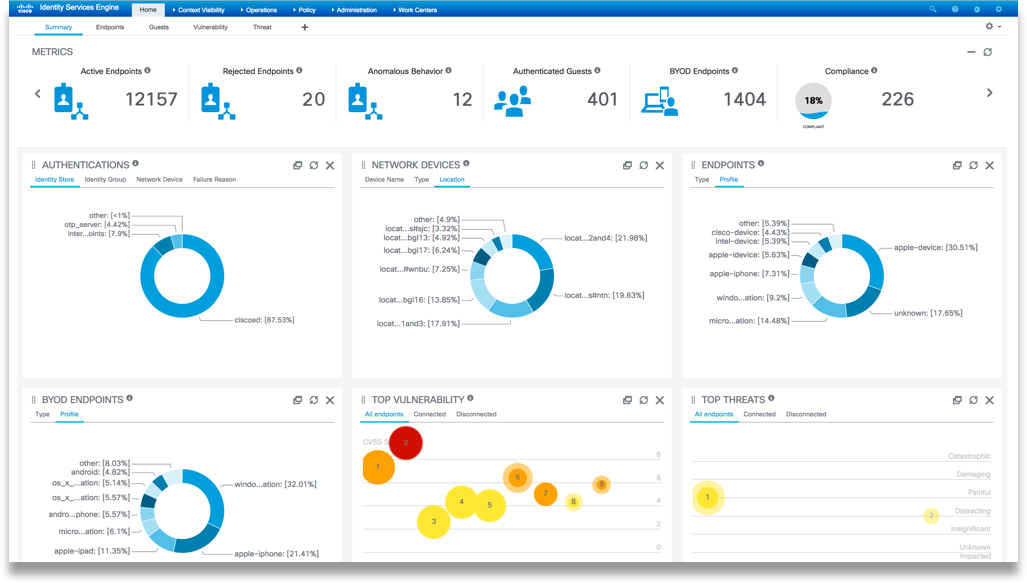

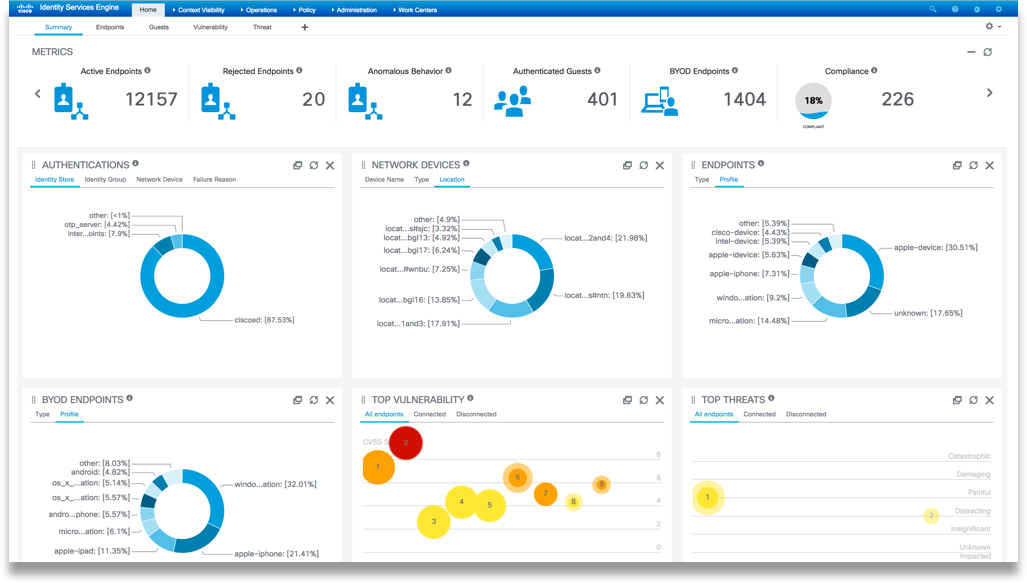

Ключевыми компонентами, позволяющими добиться большего от нашей сетевой инфраструктуры и превратить её в эффективный инструмент информационной безопасности являются Cisco Identity Services Engine с архитектурой безопасности Cisco Trustsec и Cisco StealthWatch см. рисунок №3.

Рисунок №3

Сеть как средство контроля:

Ядром архитектуры является система контроля и учета доступа в сеть – Cisco Identity Services Engine (ISE) в задачи которой входят:

Рисунок №4

Рисунок №5

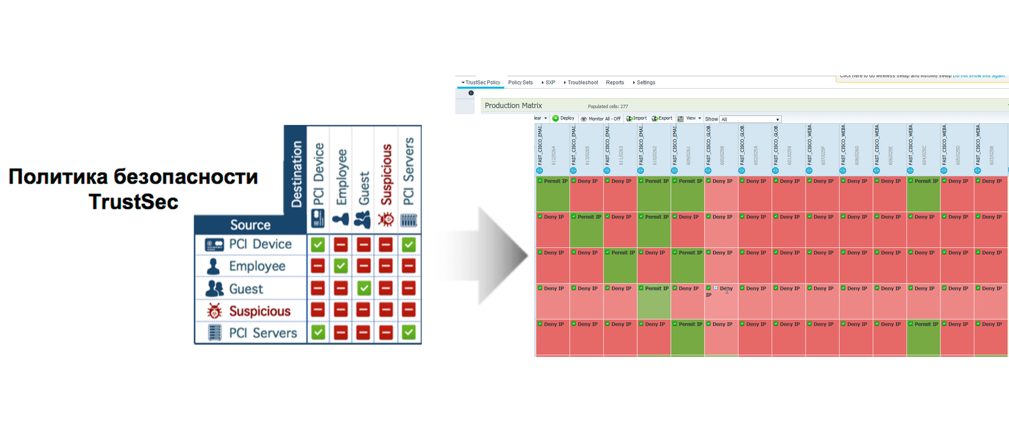

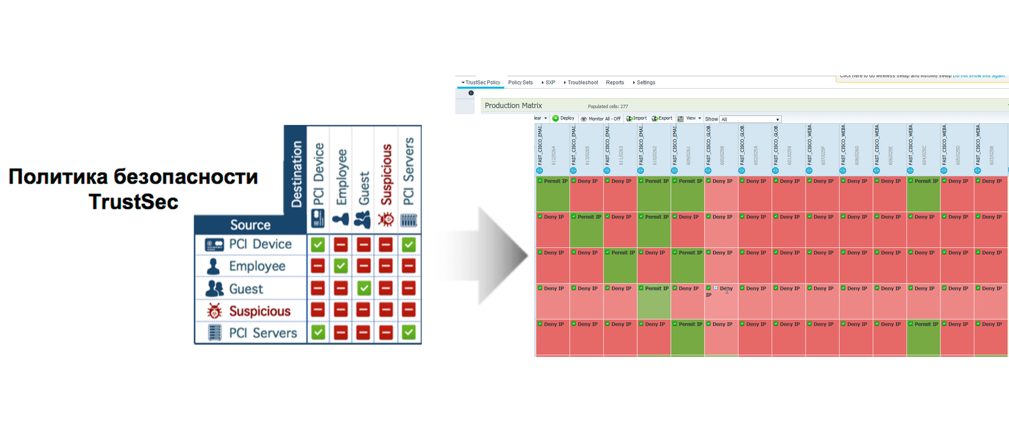

Применяя сегментацию программно-задаваемую сегментацию Trustsec нашим устройствам/пользователям в сети назначается метка SGT в зависимости от их функциональной роли в сети, определяемой нами (бизнесом). Имея в ISE матрицу доступа мы четко указываем какие роли (метки SGT) могут иметь доступ каким ролям (меткам SGT) и каким этот доступ должен быть в простом и понятном интерфейсе матричного вида. Как только устройство, подключаясь к сети, получает данную метку все ассоциированные политики доступа из указанной матрицы автоматически применяются ко всем транзакциям, направленным от метки источника к меткам назначения других функциональных ролей в сети предприятия.

В результате интеграции ISE в инфраструктуру мы точно понимаем кто, что (см. Рисунок №6) и с какими правами имеет подключение в нашу сеть, мы выполнили автоматические ролевое сегментирование нашей сети и теперь вопрос атрибуции в прошлом серых IP адресов становится решенным – мы получили точную картину того кто/где/когда/как подключился с еть и с какими правами. Далее рассмотрим то каким же образом мы получим более глубокий взгляд на происходящее в наших защищаемых сегментах и увидим то что было для нас в прошлом скрыто.

Рисунок №6

Сеть как сенсор безопасности:

Компания Cisco стала пионером в внедрении функций Netflow на оборудование кампусной инфраструктуры. Классически протокол Netflow использовался с целью оценки производительности сетей и поиска проблем/отладки, однако имея возможность получать полный (не сэмплированный) Nеtflow непосредственно с устройств уровня доступа дает нам возможность получить видимость всех связей вплоть до транзакций между портами доступа в одном коммутаторе. Удобство NetFlow заключается в том, что мы собираем лишь описательную часть сетевых соединений, что предоставляет следующие преимущества:

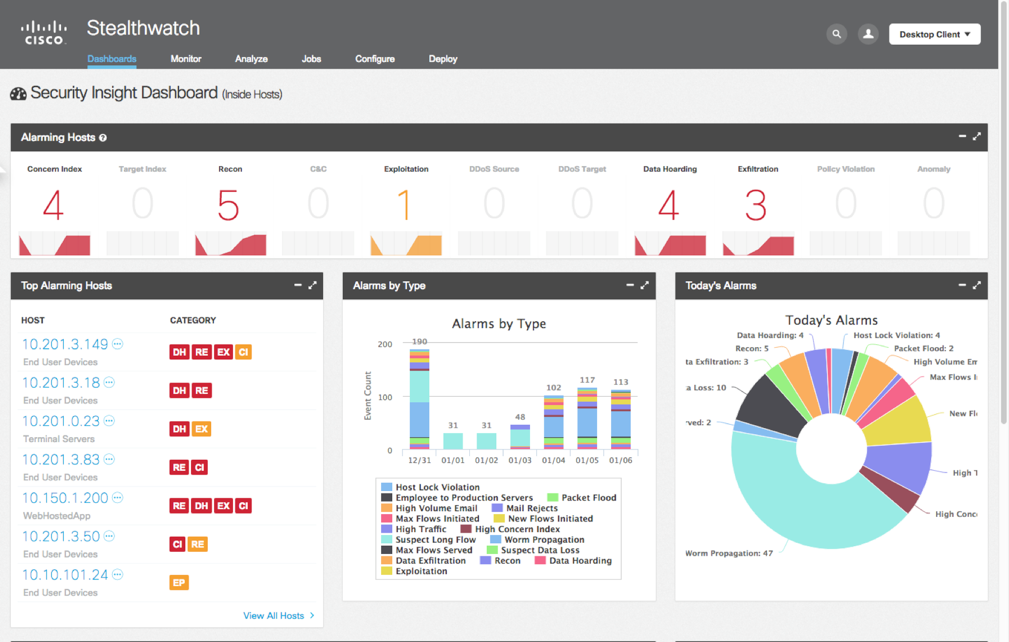

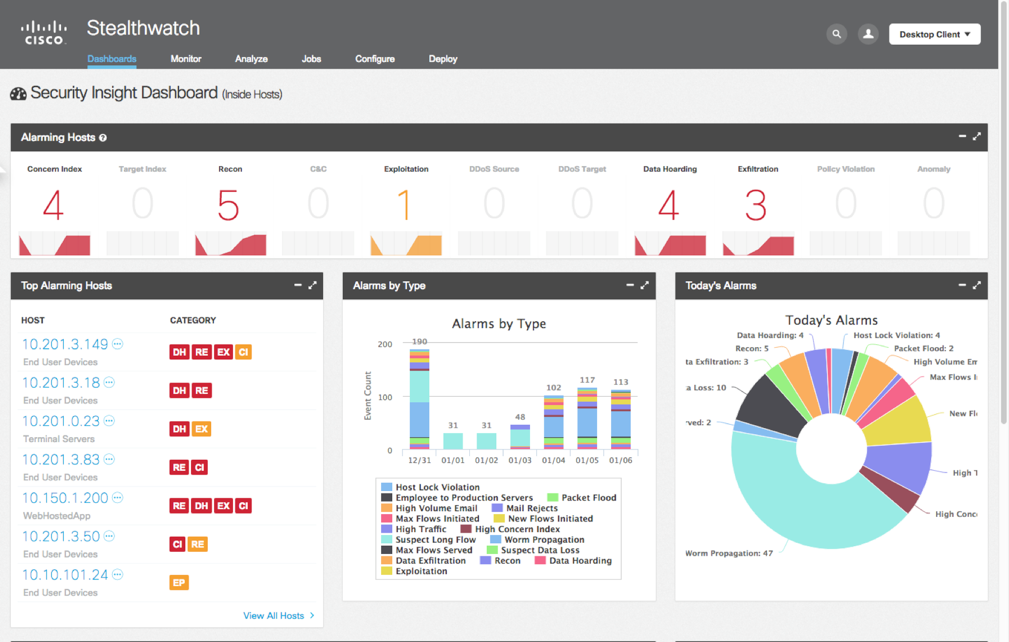

Аналитику собираемых данных NetFlow, поведенческий анализ, отслеживание аномального поведения и контроль выполнения политик безопасности по трафику организации выполняет решение Cisco StealthWatch, имея на своем борту более 90+ алгоритмов и математических моделей определения вредоносного поведения различных категорий см. рисунок №7.

Рисунок №7

Но только ли Netflow быть может нам полезен, сеть и отдельные её компоненты могут нам дать большое количество телеметрии, которая будучи агрегированной дает еще более глубокий контекст происходящим активностям и позволяет их более четко идентифицировать. Имея полную картину сетевых активностей, мы можем в реальном режиме времени привязать данные из таких подсистем как (см. рисунок №8):

Рисунок №8

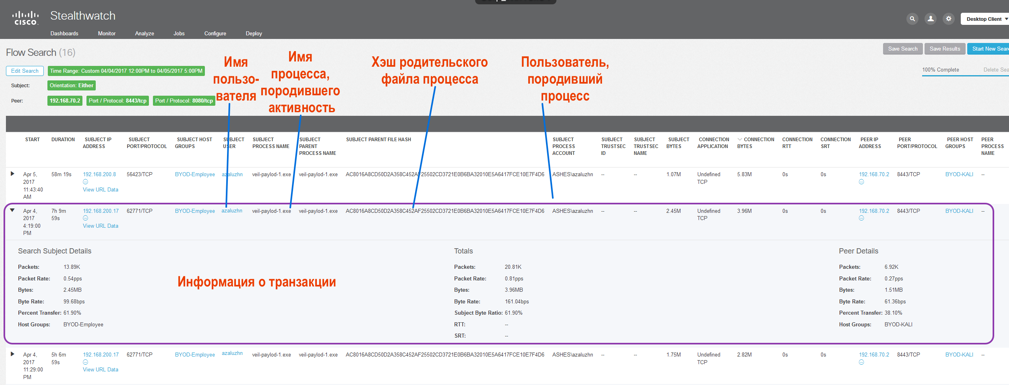

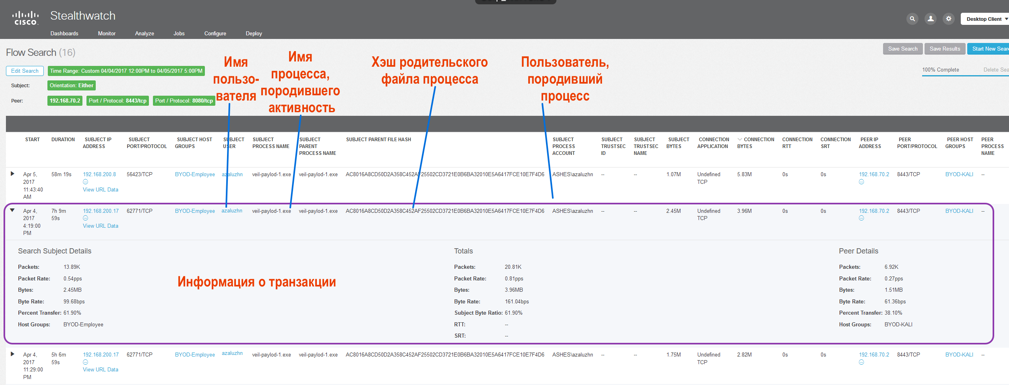

Рассмотрим несколько примеров того каким образом телеметрия может быть нам полезна при атрибуции потоков данных. Проведем поиск потоков данных по интересующим нас критериям или просто отреагируем на угрозу просмотрев ассоциированные транзакции ( см. рисунки 9, 10, 11 ).

На рисунке 9 мы четко видим пример атрибуции потока данных:

Рисунок №9

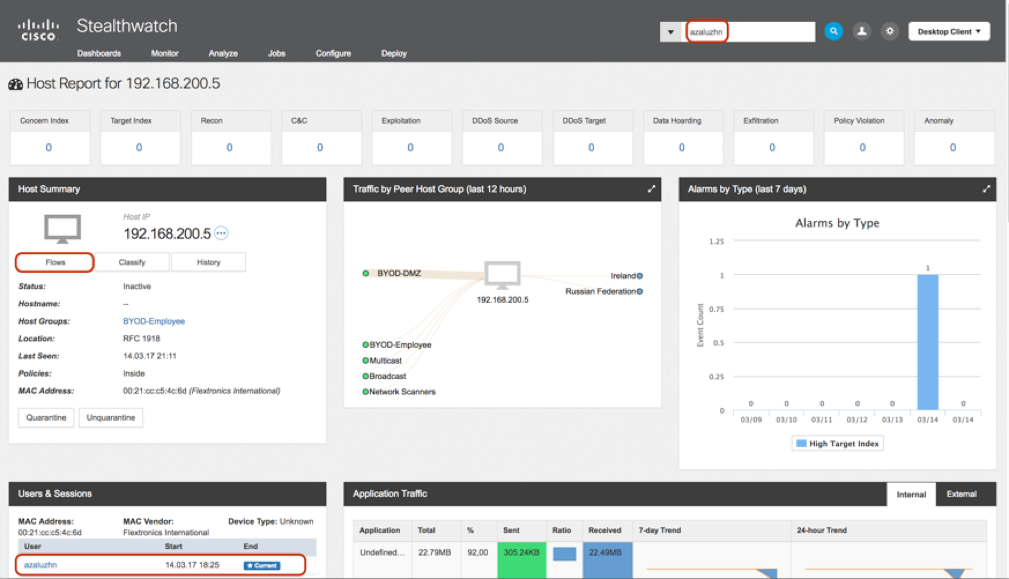

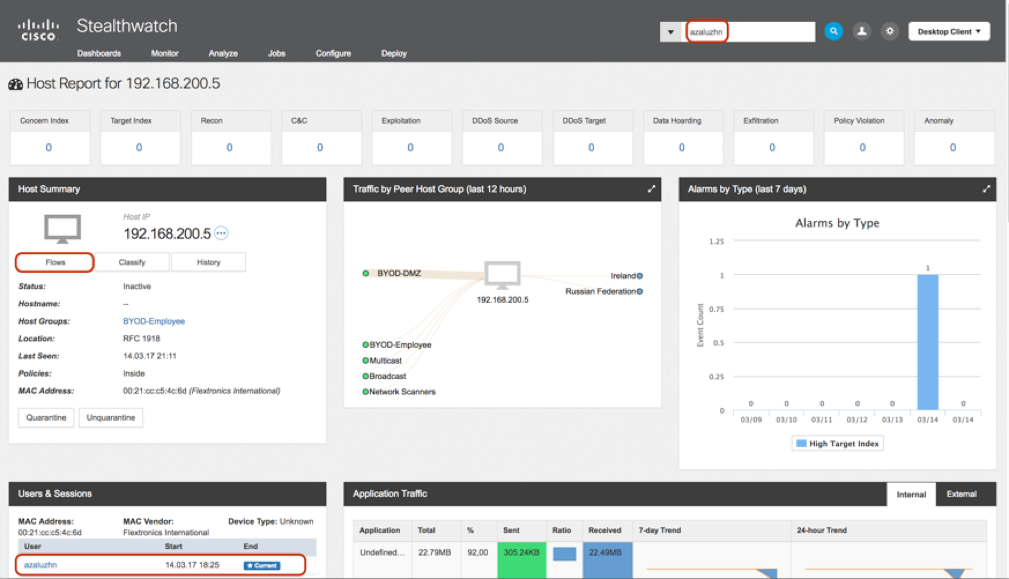

На рисунке №10 мы видим профиль устройства, также там указывается:

Рисунок №10

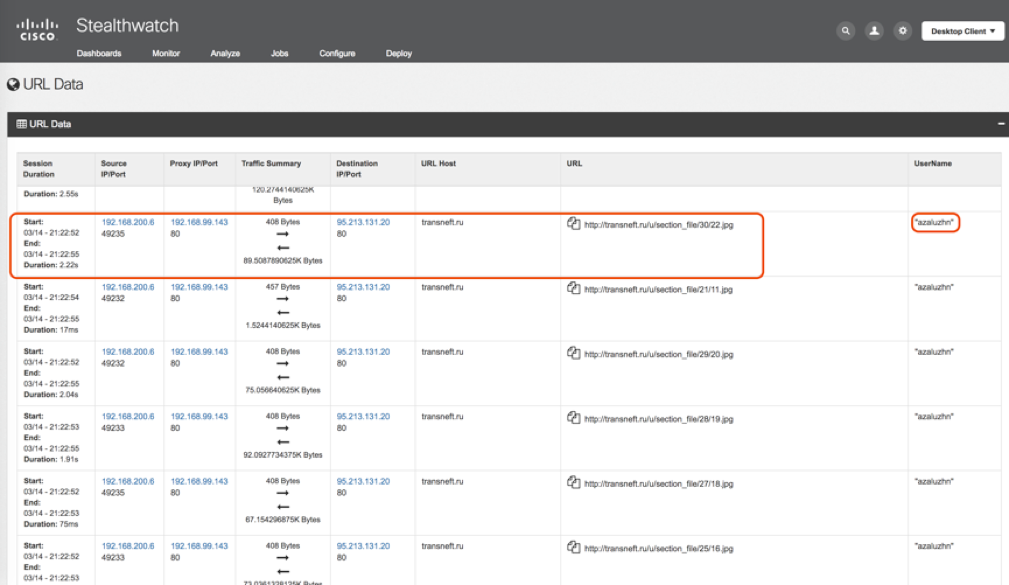

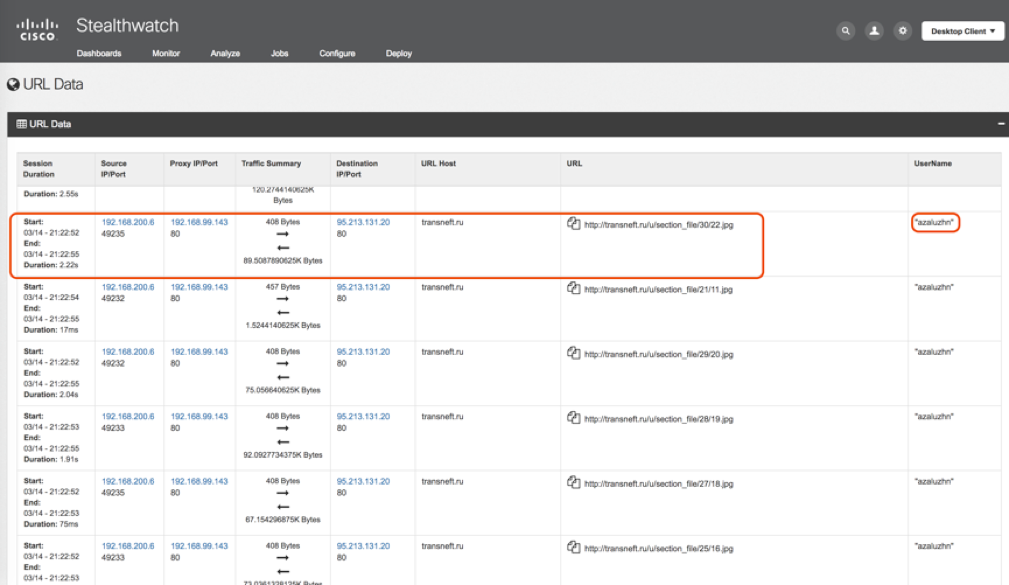

На рисунке №11 мы видим результат интеграции с корпоративным WEB-Proxy и получением с него телеметрии. Данная телеметрия дает детальную информацию по WEB запросам, ассоциированным с HTTP/HTTPS трафиком транзакций, с дополнительной атрибуцией, предоставляемой WEB-Proxy, такой как:

Рисунок №11

Сетевая фабрика и интеграция:

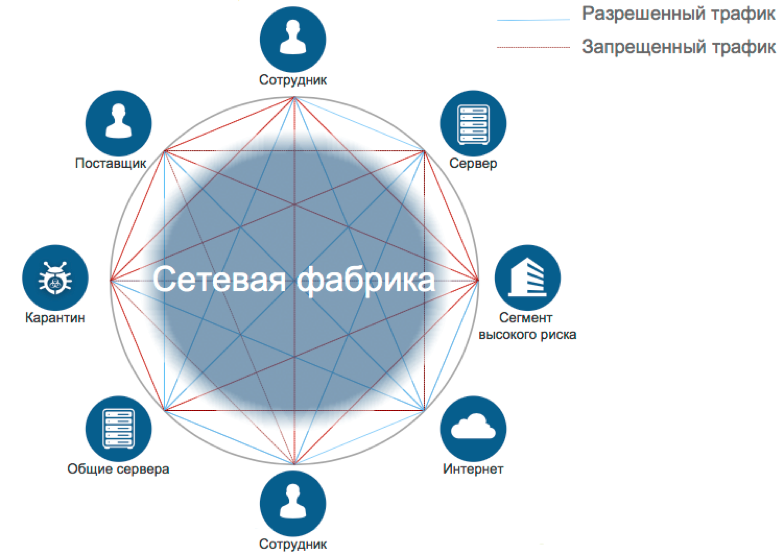

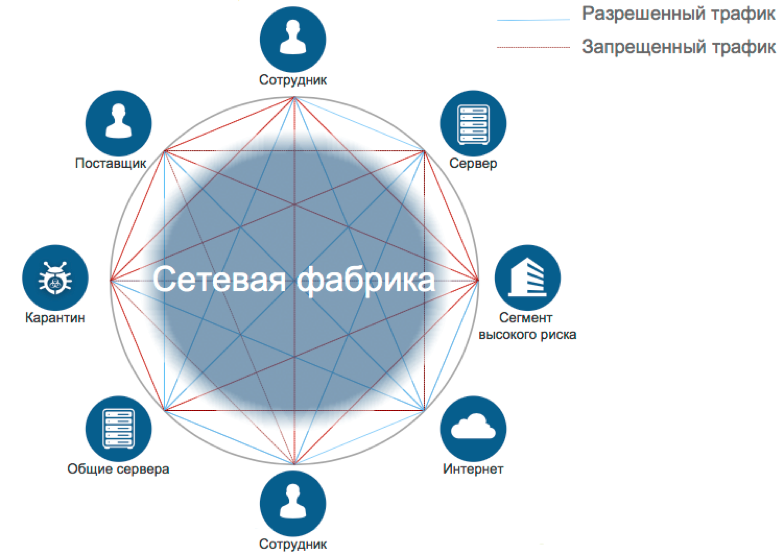

Как мы видим, собрав богатую телеметрию с нашей сети мы получили очень высокий уровень видимости и атрибуции всех сетевых активностей внутри сети (см Рисунок №12). Наша сеть стала настоящей сетевой фабрикой с четкой ролевой сегментацией и прозрачностью всех транзакций с обнаружением вредоносного поведения, что дает нам вывести нашу систему обеспечения информационной безопасности предприятия на новый уровень.

Рисунок №12

Программные интерфейсы API дают возможность прозрачно интегрировать данную архитектуру в инфраструктуру информационной безопасности предприятия и как проводить обмен контекстом со стороны ISE об атрибутах каждого оконечного устройства в сети с системами межсетевого экранирования, обнаружения вторжений, борьбы с вредоносным ПО, системами контентной фильтрации, SIEM системами для принятии решений о фильтрации на основании предоставленных знаний, так и быть эффективным рычагом контроля для блокирования угрозы непосредственно в точке подключения к сети – переводить в карантин скомпрометированное устройство или нарушителя с помощью ISE либо в автоматическом, либо в ручном режиме.

Заключение:

В заключении хочу сказать, что сеть современного цифрового предприятия должна помогать бизнесу быть успешнее, помогать быстрее и эффективнее внедрять инновации, автоматизируя рутинные ручные операции развертывания сервисов и поддержки инфраструктуры, предоставляя автоматизированные и глубокие средства информационной безопасности в самой своей сущности, в своей ДНК, давая глубокую аналитику и понимание происходящих процессов для возможности оперативного принятия решений.

Описанная архитектура выводит на совершенно новый уровень возможности сетевой инфраструктуры по реальному снижению операционных расходов и предоставлению возможностей по:

Архитектура Cisco DNA дает возможность получить больше от Вашей интеллектуальной сети Cisco и использовать её возможности на полную мощь для перехода к современному цифровому предприятию.

Полезные ссылки:

Статья — Архитектура Cisco DNA

Рассматривая безопасность, встроенную в сетевую инфраструктуру и говоря о таких понятиях как ДНК (DNA), мы имеем ввиду что-то очень глубоко интегрированное и заложенное в саму сущность, в рассматриваемом случае в саму сущность сети. Но начнем мы в принципе с самого понятия DNA и как его видит Cisco для сети в целом и какую роль здесь играет информационная безопасность.

Концепция DNA:

DNA – это новый подход Cisco к инфраструктуре, который несет в себе возможности обеспечить технологии и подходы, которые могут дать современному бизнесу те преимущества и те драйверы которые требуются современному предприятию для эффективного ведения бизнеса в эпоху Цифровизации.

Рисунок №1

Неотъемлемыми компонентами данного подхода является программируемость инфраструктуры, возможности по гибкой автоматизации операций, быстрому внедрению сервисов, абстракции и снижения операционных расходов как на поддержку текущей инфраструктуры, так и на внедрение инноваций и сервисов. Сеть должна быть гибкой и в этом нам приходят на помощь возможности SDN архитектуры, программные интерфейсы API, дающие гибкость в интеграции систем, быстрой адаптации под свои нужды системной инфраструктуры.

Виртуализация дополненная программными интерфейсами дает гибкие возможности по развертыванию готовых инфраструктур и быстрому их тиражированию, изменению и адаптации под меняющиеся потребности бизнеса.

Аналитика, умная современная сеть должна быть не только инструментом для развертывания сервисов и обеспечения работы бизнеса, но и источником важной информации и аналитики, которая может предоставлять реальные рычаги для принятия решений и корректировки бизнес-процессов.

Глубокая интеграция облачных сервисов, приложений и инфраструктуры с сервисами развернутыми на площадке заказчика стирает грань и предоставляет прозрачные и удобные механизмы развития и внедрения гибридных инфраструктур, что является одним из ключевых требований современного цифрового бизнеса.

Ввиду рисков, испытываемых на текущий момент от растущих киберугроз, предоставляющих реальные риски для бизнеса, особенно в эпоху когда мы всё больше зависим от телекоммуникации, интернета вещей и онлайн операции все большее внимание требуется уделять информационной безопасности и данная концепция DNA включает средства и механизмы информационной безопасности как основополагающую составляющую всей инфраструктуры. Что бы мы не внедряли, какой сервис не запускали – он должен развертываться, работать и обслуживаться безопасно и данный процесс обеспечения информационной безопасности должен проходить максимально автоматизировано тем самым не снижая, а только повышая эффективность бизнеса и его процессов. Основные столпы данной концепции изображены на рисунке №1.

Сеть как инструмент безопасности:

На текущий момент времени классический подход к сегментации и обеспечению доступа в сеть создает много белых пятен в инфраструктуре, отсутствию глубокого контроля и видимости внутри инфраструктуры. Мы не можем полноценно видеть, что происходит внутри нашей сетевой инфраструктуры, фактически мы слепы к тем активностям что происходят в защищаемых сегментах наших сетевых инфраструктур, ведь единственная возможность получения детальной информации по сетевым активностям — это прохождение этих соединений через специализированные средства фильтрации или аналитики, таким как межсетевые экраны (МСЭ), системы предотвращения вторжений (IPS) и других устройств, ведущих глубокий пакетный анализ и инспекцию протоколов. Таким образом, если взять подавляющее большинство сетей, где таковые решения располагаются в минимуме своем, а именно на периметре доступа к внешним сетям и на доступе в ЦОД — у нас отсутствует картина происходящего внутри нашей кампусной сети и внутри ЦОД. Внутри сети может происходить активное сканирование, компрометация, атаки отказа в обслуживании, попытки вывода данных распределенного типа с предшествующим их сбором и т.д., однако мы будем к этому слепы. Установить МСЭ или IPS на каждом этажном коммутаторе задача неподъемная по финансовой составляющей, да и производительность, требуемая для глубокого пакетного анализа, требуемая для на уровне доступа/распределения/ядра — это очень и очень дорогое удовольствие. В результате мы обнаруживаем атаку только тогда, когда сетевой трафик доходит до точки контроля, например, сетевого периметра, к сожалению вся подлежащая инфраструктура на тот момент уже может быть скомпрометирована. Наша видимость в классической сегментации будет ограничена и разница в реальных соединениях и видимых нам будет чем-то напоминать иллюстрацию с рисунка №2.

Рисунок №2

Представьте, что Вы можете увидеть и постоянно наблюдать за всеми транзакциями внутри сети и иметь их полную историю, но что нам это в базе своей даст?

- Хаос динамических IP адресов и обезличенных транзакций поиск в которых сколь либо значимых событий приносит еще большую неразбериху

- IP адреса постоянно меняются и привязка к топологии хоста и пользователя в момент времени А и Б может быть совершенно разная, а что если инцидент произошел три месяца назад?

- Как понять какой пользователь и устройство в каждый момент времени было привязано к потоку данных, какая была у них роль и метод доступа в сеть, как определить вредоносность поведения соединения или спрогнозировать на долговременной основе вредоносность поведения?

- Какие методы контроля мы можем применить при необходимости?

- Как распознать вредоносное поведение и интегрировать сеть с высокоуровневыми системами ИБ предприятия?

- Как четко контролировать все эти устройства и их активности, которые вероятно могут нарушать политику безопасности?

На эти и другие вопросы дает ответ концепция встроенной безопасности сети DNA Security.

Современная интеллектуальная сеть Cisco цифрового предприятия может быть эффективным средством Информационной безопасности и гибко интегрироваться в имеющиеся системы ИБ предприятия обмениваясь с ней всем богатством имеющихся знаний о подключенной инфраструктуре и активностях в ней. Ведь интеллектуальная сеть Cisco большим набором знаний, таких как:

- Что к ней подключено и может определить тип подключенных устройств.

- Какие пользователи находятся за оконечными устройствами в конкретные моменты времени.

- Может обеспечить анализ состояния устройства наиболее удобным и прозрачным методом.

- Видит все транзакции, проходящие через нее и может отдать эти знания через Flexible Netflow протокол обогатив поля данных дополнительными знаниями и контекстом.

- Провести атрибуцию потоков данных и персонифицировать их.

- Провести автоматическую ролевую сегментацию доступа по централизованной политике безопасности с учетом контекста и прозрачно применить её во всей инфраструктуре.

- Может заблокировать нарушителя непосредственно на точке подключения в сеть, будь то проводная сеть, беспроводная или доступ через VPN.

- Прозрачно авторизовать доступ с учетом контекста без привязки к топологии и адресации независимо от точки и метода подключения.

- Предоставить программные интерфейсы интеграции для сторонних систем с целью операционной автоматизации в том числе в целях ИБ.

Таким образом сеть превращается не только в полноценный сенсор, но и в эффективное средство контроля информационной безопасности.

Ключевыми компонентами, позволяющими добиться большего от нашей сетевой инфраструктуры и превратить её в эффективный инструмент информационной безопасности являются Cisco Identity Services Engine с архитектурой безопасности Cisco Trustsec и Cisco StealthWatch см. рисунок №3.

Рисунок №3

Сеть как средство контроля:

Ядром архитектуры является система контроля и учета доступа в сеть – Cisco Identity Services Engine (ISE) в задачи которой входят:

- Аутентификация пользовательских и не пользовательских подключений к сети по проводной/беспроводной/VPN направлениям.

- Определение типа подключающихся устройств используя анализ сетевых активностей оконечных устройств по ряду протоколов, для этого используется функция Device Sensor в интеллектуальных Коммутаторах/БЛВС контроллерах Cisco и древовидная эвристическая база определений в самом Cisco ISE.

- Интеграция с пользовательскими каталожными системами и как активная, так и пассивная аутентификация подключений.

- Ролевая авторизация каждого подключения к сети с назначением метки Security Group Tag (SGT) в зависимости от контекста на отдельные функциональные роли в сети см. Рисунок №4. Прозрачная автоматическая сегментация доступа с использованием архитектуры Cisco Trustsec с использованием единой матрицы доступа по меткам SGT см. рисунок №5.

- Оценка состояния подключающихся устройств и их соответствие политике безопасности компании.

- Обмен накопленным контекстом через программный интерфейс как с другими решениями, составляющими архитектуру безопасности сети Cisco, так и со сторонними системами информационной безопасности с возможностью оперативного изменения авторизации подключенного устройства в случае обнаружения инцидента ИБ.

Рисунок №4

Рисунок №5

Применяя сегментацию программно-задаваемую сегментацию Trustsec нашим устройствам/пользователям в сети назначается метка SGT в зависимости от их функциональной роли в сети, определяемой нами (бизнесом). Имея в ISE матрицу доступа мы четко указываем какие роли (метки SGT) могут иметь доступ каким ролям (меткам SGT) и каким этот доступ должен быть в простом и понятном интерфейсе матричного вида. Как только устройство, подключаясь к сети, получает данную метку все ассоциированные политики доступа из указанной матрицы автоматически применяются ко всем транзакциям, направленным от метки источника к меткам назначения других функциональных ролей в сети предприятия.

В результате интеграции ISE в инфраструктуру мы точно понимаем кто, что (см. Рисунок №6) и с какими правами имеет подключение в нашу сеть, мы выполнили автоматические ролевое сегментирование нашей сети и теперь вопрос атрибуции в прошлом серых IP адресов становится решенным – мы получили точную картину того кто/где/когда/как подключился с еть и с какими правами. Далее рассмотрим то каким же образом мы получим более глубокий взгляд на происходящее в наших защищаемых сегментах и увидим то что было для нас в прошлом скрыто.

Рисунок №6

Сеть как сенсор безопасности:

Компания Cisco стала пионером в внедрении функций Netflow на оборудование кампусной инфраструктуры. Классически протокол Netflow использовался с целью оценки производительности сетей и поиска проблем/отладки, однако имея возможность получать полный (не сэмплированный) Nеtflow непосредственно с устройств уровня доступа дает нам возможность получить видимость всех связей вплоть до транзакций между портами доступа в одном коммутаторе. Удобство NetFlow заключается в том, что мы собираем лишь описательную часть сетевых соединений, что предоставляет следующие преимущества:

- Мы не перегружаем каналы связи для передачи больших объемов аналитики, трафик Netflow несравнимо мал по сравнению с самими данными, которые он описывает, фактически это метаданные.

- Не требуется изменение топологии, поскольку эту статистику, как syslog, мы можем собирать со всей инфраструктуры в единой точке.

- Применяя алгоритмы аналитики и поведенческие математические модели вредоносного поведения, мы можем обнаруживать признаки вредоносного поведения.

- Накапливая аналитику можно производить долговременный анализ и отслеживать аномальное поведение в инфраструктуре.

Аналитику собираемых данных NetFlow, поведенческий анализ, отслеживание аномального поведения и контроль выполнения политик безопасности по трафику организации выполняет решение Cisco StealthWatch, имея на своем борту более 90+ алгоритмов и математических моделей определения вредоносного поведения различных категорий см. рисунок №7.

Рисунок №7

Но только ли Netflow быть может нам полезен, сеть и отдельные её компоненты могут нам дать большое количество телеметрии, которая будучи агрегированной дает еще более глубокий контекст происходящим активностям и позволяет их более четко идентифицировать. Имея полную картину сетевых активностей, мы можем в реальном режиме времени привязать данные из таких подсистем как (см. рисунок №8):

- Межсетевые экраны с информацией о трансляции (NAT) адресов и решении по фильтрации (permit/deny) (NSEL/Netflow)

- Прокси-серверов с ассоциированным логами веб-транзакций (Syslog)

- Информацию из систем идентификации, контроля учета доступа – AD/ISE (API/PXGRID)

- Оконечных пользовательских хостов для трассировки сетевых активностей вплоть до процесса и привилегий пользователя их породившего (IPFIX/Netflow)

- Применить интеллект глобального Threat Intelligence для идентификации подключений, направленных к вредоносным узлам (SLIC)

Рисунок №8

Рассмотрим несколько примеров того каким образом телеметрия может быть нам полезна при атрибуции потоков данных. Проведем поиск потоков данных по интересующим нас критериям или просто отреагируем на угрозу просмотрев ассоциированные транзакции ( см. рисунки 9, 10, 11 ).

На рисунке 9 мы четко видим пример атрибуции потока данных:

- Какой пользователь находился за АРМ, породившем сетевую активность.

- Параметры самой сетевой активности.

- Имя процесса на АРМ, породившего активность.

- Хэш файла, который был родительским для данного процесса.

- Привилегии пользователя из под которых данный процесс был запущен.

- При использовании архитектуры TrustSec можно видеть метки SGT источника и назначения трафика.

Рисунок №9

На рисунке №10 мы видим профиль устройства, также там указывается:

- Какие тревоги по данному устройству сработали, когда и из каких категорий.

- Можно углубиться в ассоциированные с тревожным сообщением потоки.

- Произвести поиск любых транзакций по этому хосту.

- Увидеть временную шкалу активности пользователей на этом хосте.

- Проанализировать шаблоны трафика за последние 24 часа, разбитые по протоколам в исходящем и входящем направлении трафика.

- Отправить устройство в карантин при интеграции с Cisco ISE.

Рисунок №10

На рисунке №11 мы видим результат интеграции с корпоративным WEB-Proxy и получением с него телеметрии. Данная телеметрия дает детальную информацию по WEB запросам, ассоциированным с HTTP/HTTPS трафиком транзакций, с дополнительной атрибуцией, предоставляемой WEB-Proxy, такой как:

- IP адрес конкретного Proxy из фермы обработавшего запрос.

- Адрес IP машины сделавшей запрос и IP адрес, который был разрешен службой DNS на момент запроса к домену.

- Запрошенный домен.

- Полный запрошенный URL.

- Пользователь, как он был ассоциирован с транзакцией на прокси-сервере.

Рисунок №11

Сетевая фабрика и интеграция:

Как мы видим, собрав богатую телеметрию с нашей сети мы получили очень высокий уровень видимости и атрибуции всех сетевых активностей внутри сети (см Рисунок №12). Наша сеть стала настоящей сетевой фабрикой с четкой ролевой сегментацией и прозрачностью всех транзакций с обнаружением вредоносного поведения, что дает нам вывести нашу систему обеспечения информационной безопасности предприятия на новый уровень.

Рисунок №12

Программные интерфейсы API дают возможность прозрачно интегрировать данную архитектуру в инфраструктуру информационной безопасности предприятия и как проводить обмен контекстом со стороны ISE об атрибутах каждого оконечного устройства в сети с системами межсетевого экранирования, обнаружения вторжений, борьбы с вредоносным ПО, системами контентной фильтрации, SIEM системами для принятии решений о фильтрации на основании предоставленных знаний, так и быть эффективным рычагом контроля для блокирования угрозы непосредственно в точке подключения к сети – переводить в карантин скомпрометированное устройство или нарушителя с помощью ISE либо в автоматическом, либо в ручном режиме.

Заключение:

В заключении хочу сказать, что сеть современного цифрового предприятия должна помогать бизнесу быть успешнее, помогать быстрее и эффективнее внедрять инновации, автоматизируя рутинные ручные операции развертывания сервисов и поддержки инфраструктуры, предоставляя автоматизированные и глубокие средства информационной безопасности в самой своей сущности, в своей ДНК, давая глубокую аналитику и понимание происходящих процессов для возможности оперативного принятия решений.

Описанная архитектура выводит на совершенно новый уровень возможности сетевой инфраструктуры по реальному снижению операционных расходов и предоставлению возможностей по:

- Внедрению новых сервисов без изменения топологии и ассоциированных трудозатрат.

- Гибкости и мобильности сотрудников и устройств в сети с прозрачной авторизацией доступа.

- Автоматическому поддержанию ролевой сегментации и применение политики безопасности в простом и понятном виде из единого интерфейса.

- Контролю состояния подключаемых устройств и его исправлению вплоть до полной автоматизации данного процесса.

- Глубокой видимости и анализу всего происходящего в сети, обнаружение и блокирование вредоносной активности в тех зонах что ранее были слепым пятном.

- Интеграции с системами информационной безопасности предприятия для выстраивания бесшовной прозрачной системы ИБ предприятия.

- Получение богатого контекста о сети и её компонентах и историческим отслеживанием для возможности детального расследования инцидентов.

Архитектура Cisco DNA дает возможность получить больше от Вашей интеллектуальной сети Cisco и использовать её возможности на полную мощь для перехода к современному цифровому предприятию.

Полезные ссылки:

Статья — Архитектура Cisco DNA

Поделиться с друзьями

Комментарии (6)

Pave1

15.05.2017 11:02А что, есть маркетинговые опусы, отличные от приведенного примера? У них вся суть именно в этом. Чтобы было не понятно и максимально абстрактно. И чтобы вызывало вау эффект у it директоров без хорошего технического бэкграунда. Вы давно на тот же cisco.com заходили? Попробуйте там понять, что за продукт Вам пытаются продать…

Толк от текста уже описан. Автору статьи приходится копипастить в статью эту хрень по требованию вендора, на которого он работает.

cooper051

15.05.2017 11:08Видимо у нас разное понимание маркетинга, поэтому беседа получится непродуктивной…

cooper051

Вы правда считаете, что из этого определения можно что-то понять?

dkazakov

На хабре есть отдельная статья по DNA, где более подробно описывается данная концепция, в данной статье описывается часть относящаяся к разделу ИБ (https://habrahabr.ru/company/cisco/blog/309314/). Данный слоган DNA и DNA Security адаптированы для иностранного рынка и в серии статей мы раскрываем суть этого для русскоязычной аудитории.

Pave1

А есть вообще смысл пытаться понять маркетинговую хрень, написанную для вдувания в уши не техническим специалистам? Автор это написал потому, что ему положенов соответствии с его работой. Маркетинговый пролог надо просто пропустить и читать начиная с момента появления вменяемого контента. В данной статье такой к счастью есть)

dkazakov

+1

cooper051

Полностью согласен, только под маркетингом неправильно понимать абсолютно абстрактные фразы, где заменив DNA на любое другое слово суть не изменится. Какой толк от текста, который не понятен никому и не несет никакой смысловой нагрузки?