OpenBTS.org — это открытый проект c исходным кодом на GitHub, призванный провести революцию среди мобильных сетей путем замены устаревших телекоммуникационных протоколов и традиционно сложных запатентованных аппаратных систем использованием Интернет-протокола и программного обеспечения с гибкой архитектурой. Архитектура этой системы является открытой для инноваций, позволяя любому желающему разрабатывать новых приложения и сервисы на базе OpenBTS и значительно упрощает настройку и эксплуатацию сети мобильной связи.

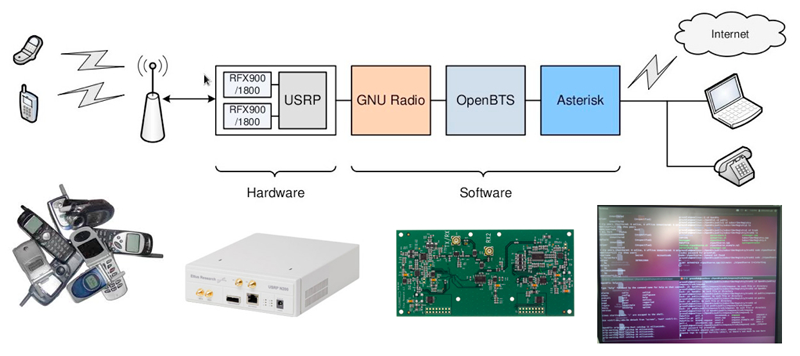

OpenBTS.org — это открытый проект c исходным кодом на GitHub, призванный провести революцию среди мобильных сетей путем замены устаревших телекоммуникационных протоколов и традиционно сложных запатентованных аппаратных систем использованием Интернет-протокола и программного обеспечения с гибкой архитектурой. Архитектура этой системы является открытой для инноваций, позволяя любому желающему разрабатывать новых приложения и сервисы на базе OpenBTS и значительно упрощает настройку и эксплуатацию сети мобильной связи.OpenBTS использует программное обеспечение GNURadio, чтобы создать GSM радиоинтерфейс для поддержки мобильных аппаратов, работающих в стандарте 2G GSM и использует протокол SIP коммутатора или АТС для подключения звонков. Можно даже сказать, что это OpenBTS упрощенная форма IMS, которая работает с 2G-функциональными телефонами. Сочетание глобальной стандарта GSM с недорогим VoIP соединением формирует основу нового типа сотовой сети, которая может быть развернута и эксплуатироваться со значительно меньшими затратами, чем существующие технологии во многих приложениях. Примером такого использования, является развертывание OpenBTS в сельской месности или частных сетей сотовой связи в отдаленных районах.

История

Проект был запущен Харвиндом Самра и Давидом А. Бургессом. И изначально основной их задачей было снижение цены GSM услуг в бедных странах и регионах, а также возможностью быстрого создания собственной мобильной сети на отдаленных от цивилизации территориях.

Постепенно проект стал больше ориентироваться на частные компании и коммерческие организации с целью обеспечения внутренней мобильной сети.

Также стоит отметить что разработчики, работающие над проектом, во время ранней работы над OpenBTS и связанными проектами, сталкивались с ныне решёнными вопросами правовых претензий. Фактически, это повлекло за собой то, что часть кода низкоуровневой работы (взаимодействия) с GSM была переписана «с нуля».

Преимущества использования OpenBTS

- защищенность внутренней корпоративной сети OpenBTS, которая передается через мобильные устройства от внешних операторов мобильной связи;

- возможность настроить собственную мобильную сеть в районах с плохим мобильным покрытием;

- экономия на мобильных звонках и текстовых сообщениях внутри сети

- возможность подключения к сети не только с помощью мобильных телефонов, а и при использовании других устройст связи (аналоговых телефонов, компьютеров(скайп), CRM-систем)

- гибкая настройка под собственные нужды компании или даже конкретных абонентов и добавление собственного функционала в систему;

- создание передвижных мобильных станций.

Хакерское применение OpenBTS

- использование совместно с проектом osmocom;

- подмена существующей соты мобильного оператора;

- IMSI Catcher;

- «глушилка» GSM;

- захват конкретного абонента по IMSI и отключение шифрования;

- использование для других проектов для взлома мобильных сетей и тестирования их безопасности.

Текущие разработки

- Поддержка GPRS

- А3-А8-А5 / 1 аутентификация и шифрование

- Передача поддержки

- Роуминг

- L3Rewrite

- Использование трансивера OpenBTS «для запуска OsmoBTS / OpenBSC сети

OpenBTS-UMTS — является Linux-приложением, которое использует GNU Radio и представляет собой сеть UMTS для любого стандартного телефона 3G UMTS или модема. Он основывается на основном проекте OpenBTS, где МС или UE трактуется как IP конечной точки на границе сети.

Интересные ссылки

- OpenBTS project portal — официальная Википедия проекта OpenBTS

- Old OpenBTS Wiki — старая версия Википедии проекта OpenBTS

- Сильвен Мюно, Использование злоумышленниками телефонов Calypso — в этой презентации также показано использование телефона Osmocom-BB в качестве трансивера для OpenBTS

- Software Radio / OpenBTS — The Well Tempered Hacker Ep 4

- TUTORIAL & DEMO OPENBTS BY TKJ PNJ 2011

- Официальное оборудование для OpenBTS

- YateBTS Blog

P.S. Очень интересны мнения читателей поповоду статьи и самой OpenBTS, пожелания и замечания. А также советы и предложения сотрудничества для написания следующих статей цикла, где будет описано практическое применение OpenBTS.

Комментарии (27)

EnterSandman

07.06.2015 15:16+1Постепенно проект стал больше ориентироваться на частные компании и коммерческие организации с целью обезпечения внутренней мобильной сети. — обеСпечения же

рад что на хабре появляются статьи на эту тему, давно хотел почитать на русском и с каким-нибудь интересным howto

alexblackfist Автор

07.06.2015 15:56Уже исправил) howto будет в следующих частях — пока постарался описать зачем нам OpenBTS и как его можно использовать

olo

07.06.2015 19:51Получается, что при определённом использовании OpenBTS и OsmocomBB и наличии рук из плечей можно организовать GSM MitM с оборудованием, которое стоит копейки? Я всё правильно понял?

alexblackfist Автор

07.06.2015 20:12Нет, потому что телефон с Osmocom-BB не сможет обеспечить стабильной работы + очень маленький радиус действия. Для нормальной работы придется покупать оборутование, которое стоит немалых денег и непросто купить.

olo

07.06.2015 22:08Но, как я понимаю, в пределах 1-2 комнат можно перехватить 1-2 звонка, теоретически. Я не веду речь о какой-то стабильной работе на большом радиусе. Я всего лишь предполагаю возможность перехвата звонка, например, мэра, или депутата из приемной… Это я всё к чему — как от такого защититься?

alexblackfist Автор

07.06.2015 22:46В принципе такой перехват вполне возможен. Для защиты существует огромное количество безплатных программ и не очень дорогого оборудования, которое выявляет ложные БС. Самый простой способ — это следить за специальным значком на своем телефоне, который показывает наличие шифрования.

Kolonist

08.06.2015 00:47+1Разве в современных смартфонах на базе популярных ОС (Android, iOS, Windows) этот значек есть? Да и есть ли надежный способ выявления фальшивых БС? Насколько я понимаю, большинство приложений отслеживает смену LAC, но насколько это надежный критерий?

alexblackfist Автор

08.06.2015 01:59Смена ЛАК очень слабый параметр — потому что клонировать его не составит никакого труда. Причем узнать реальный ЛАК не составит никакого труда. Единственный надежный способ — это проверка шифрования. На Андроид его можно установить допонительно из Play маркета

Kolonist

08.06.2015 02:01Ссылку на приложение не дадите?

alexblackfist Автор

08.06.2015 02:07Вот ссылка — вроде это — Darshak

Kolonist

08.06.2015 02:21Судя по описанию, гарантирована работа только на рутованом Android 4.1.2 (я уже не говорю о Samsung Galaxy S3 — видимо, единственное устройство, на котором разработчик проверял приложение), а это очень сильно сужает распространение.

Получается, что в основном, факт работы в фальшивой соте никак не определить.

Kolonist

08.06.2015 00:56+1Программно-определяемый радиоинтерфейс (SDR — Software Defined Radio) можно купить менее, чем за 2000$, что вполне по силам частному лицу с достаточно сильной мотивацией.

alexblackfist Автор

08.06.2015 02:13Можно, но не факт что капиталовложения себя оправдают (проверенно на собственном опыте), потому что пока это еще больше лабораторный и исследовательский проект (во первых), если вы будете использовать это оборудование нелегально, то вас скорее всего засекут в очень короткий промежуток времени, потому что даже с телефоном Osmocom-BB вы создаете помехи для реальных операторов(во вторых) + комплекс является активным, а значит вы будете видны для всех, что еще более неприятно (в третьих)

Kolonist

08.06.2015 02:17С правовой-то точки зрения у меня никаких вопросов нет, тут все понятно.

Я про техническую сторону. Сам этими вопросами не занимался, но тема интересная.

alexblackfist Автор

08.06.2015 02:42Техническую сторону вопроса я постараюсь раскрыть в следующих статьях, но если сейчас появились какие-то конкретные вопросы, то можете их задавать. Для SDR главным показателем будет выходная мощность.

norguhtar

08.06.2015 08:00Насколько помню то оборудование что они использовали для хакинга стоило порядка тысячи долларов. Я бы не сказал что великие деньги :)

alexblackfist Автор

08.06.2015 21:02Но оборудование работало в пределах комнаты и по зарание определённому сценарию — это тоже стоит учитывать

norguhtar

09.06.2015 06:42Разве? На одном из островов развертывали же

В течение 2010 года система OpenBTS была постоянно установлена на острове Ниуэ и стала первой установкой подключённой и проверенной вместе с телекоммуникационной компанией. Ниуэ является очень малым государством с населением около 1700 человек. Это слишком мало, чтобы привлечь операторов сотовой связи.

www.sysmocom.de/products/sysmobts

Ну вот готовая платформа 2500 вечнозеленых буказоидов.

Ajex

Появилась бредовая идея. А можно ли при помощи этой системы, например, найти свой украденный телефон по IMEI? Т.е. каким-то способом доведя мощность передатчика соты до 50-100 метров, например, покататься по городу в надежде, что аппарат с требуемым IMEI каким-то образом засветится рядом.

Можно ли как-то при помощи OpenBTS узнать IMEI телефонов в радиусе действия?

Да, знаю, это дело милиции, но в моем городе они ни разу на моей памяти не нашли телефона по IMEI, хотя теоретически это дело 5-и минут для оператора + время на процедуру обращения.

Kolonist

В теории, все, как вы говорите. Но я думаю, что если вы так пару раз прокатитесь по городу, то вами очень заинтересуется отдел «К». Все же, подобное оборудование — удел спецслужб.

alexblackfist Автор

Это уже не только теория, потому что я проверял такие варианты использования и следующих статьях этого цикла я расскажу, как это было реализовано практически и что для этого использовалось.

Kolonist

Сказав «в теории», я имел ввиду, что все это сработает и технически реализуемо, но на практике так делать не надо, т.к. придут суровые дяди в погонах. Немного не так выразился.

alexblackfist Автор

Согласен, потому что это будет не только нарушать закон, но и мешать работе реальных операторов мобильной связи

Ajex

А сота не может работать пассивно? Например просто регистрировать устройства и определять их IMEI. Как например с тем же Wi-Fi.

Т.е. нам не нужно перехватывать трафик и т.п. просто обнаруживать устройства в радиусе действия.

alexblackfist Автор

Если, BTS регистрирует устройство, то это уже не пассивная работа, потому что для этого базовая станция обменивается данными с мобильным устройством.

alexblackfist Автор

Да, можно узнать IMEI телефонов, но радиуса в 50-100 метров будет не достаточно для поиска, потому что вероятность попадания абонента в вашу виртуальную соту будет очень маленькой. Хотя стоит отметить что и для создания соты с таким маленьким радиусом (50-100 м) дествия не понадобится покупать дорогое оборудование — бедет достаточно телефона с прошивкой Osmocom-BB. Более детально об проекте Osmocom можно почитать здесь. Но если вы действитель начнете использовать OpenBTS таким образом, то будьте готовы к скорому визиту спецслужб.