О квадрокоптерах компании DJI на Geektimes писали много раз. В большинстве своем это действительно неплохие устройства. У них есть ряд проблем, которые могут доставлять неудобства пользователям, но все решаемо. Не так давно стало известно, что разработчики программного обеспечения DJI оставили в открытом доступе приватные ключи для «wildcard» сертификата всех веб-доменов компании, а также к учетным записям DJI для Amazon Web Services. Используя эту информацию, исследователь по кибербезопасности Кевин Финистерр смог получить доступ к данным полетов квадрокоптеров DJI клиентов компании. Сюда входят трекинг, фотографии водительских удостоверений, паспортов и прочих документов этих людей. В некоторых случаях «засветились» даже данные трекинга полетов коптеров с аккаунтов, которые явно принадлежат правительственным структурам.

У компании есть программа по привлечению сторонних специалистов к ликвидации уязвимостей в ПО DJI. Речь идет о bug bounty, анонсированной в августе. Исследователь, о котором говорилось выше, как раз и искал уязвимости, надеясь получить вознаграждение. Но пока все, что он получил — это угроза со стороны DJI начать расследование его действий согласно CFAA (Computer Fraud and Abuse Act). После этого специалист принял решение действовать самостоятельно, без уведомления DJI о своих планах. Он опубликовал информацию о находках, сопроводив материал пояснениями о причине отказа от условий баунти-программы DJI.

Китайцы запустили свою программу поощрения экспертов по информационной безопасности после того, как военные США отказались от работы с устройствами компании. Насколько можно понять, руководство ВВС страны приняло такое решение, опасаясь того, что правительство Китая получает всю собранную дронами DJI информацию.

Чуть позже стали распространяться случаи взлома прошивки дронов компании. Модифицированные версии firmware стали размещать на Github и в других местах. Появились и компании, которые занимались этим за деньги, заменяя фирменное ПО собственным, лишенным ряда недостатков и уязвимостей, мешавших пользователям.

Кевин Финнистер решил присоединиться к bug-bounty программе от DJI. Начав работу, он почти случайно обнаружил, что разработчики компании оставили на Github архив с закрытыми ключами для HTTPS-сертификатов *.dji.com, AES-ключами шифрования прошивок, а также паролями доступа к облачным окружениям в AWS и к ряду инстансов облачного сервиса Amazon S3. Причем эта информация находилась в открытом доступе уже давно — в течение нескольких лет. Финнистер провел дополнительный поиск и обнаружил на том же GutHub частные ключи от AWS для фотошерингового сервиса SkyPixel. Аккаунты оказались валидными на момент проверки. На сервисе обнаружилась масса материалов, которые отправляли пользователи дронов DJI в службу поддержки компании. Это, в том числе, фотографии поврежденных квадрокоптеров, счета и другая личная информация пользователей, и даже снимки людей с повреждениями, нанесенными пропеллерами винтов коптеров.

Финнистер отправил запрос в службу поддержки компании с просьбой сообщить, подпадает ли все, обнаруженное им, под положения баунти-программы и стал ждать ответа. Реакции со стороны китайской компании не было в течение двух недель, после чего было получено сообщение следующего характера: «К bug bounty программе имеют отношения все проблемы в ПО, приложениях и сетевых элементах, включая утечку программного обеспечения или уязвимости в системе безопасности. Мы работаем над созданием подробного руководства».

После получения подобного подтверждения Финистер начал составлять отчет с описанием всех обнаруженных им уязвимостей и проблем. Документирование большого количества деталей — дело непростое, но все было сделано в кратчайшие сроки. После этого Финистер связался с сотрудником DJI, предоставив ему подробное объяснение почти всех найденных проблем. Тот в оперативном режиме ответил и завязалась деловая переписка. Общение было достаточно продолжительным, переписка к ее завершению состояла из 130 сообщений электронной почты. Ничего не предвещало проблем.

Затем последовало предложение Финистеру стать штатным консультантом по вопросам кибербезопасности.

Но после Финистер получил еще одно письмо, где указывалось, что серверные уязвимости не подпадают под условия баунти программы. Тем не менее, ему сказали, что награду он получит, ее размер — $30 000. И все — поток сообщений со стороны компании практически иссяк, Финистер ничего не получал в течение месяца.

В конце концов специалист получил очередное предложение, вернее, это было соглашение о неразглашении обнаруженных им проблем. Финистер не согласился с условиями соглашения, заявив, что оно нарушает его право на свободу слова.

Он попробовал связаться с другими подразделениями DJI для прояснения ситуации, но безуспешно. Зато с ним связалось юридическое подразделение компании из Шенчьженя. Юристы заявили о необходимости удалить все данные с описанием обнаруженных проблем. В противном случае, рассказали юристы, на Финистера может быть подан иск в суд, с обвинением во взломе серверов компании и похищения информации, представляющей коммерческую ценность. Это же подразделение прислало ему договор, содержащий пункты с перечисленными выше требованиями.

Финистер решил проконсультироваться с профессиональными юристами в своей стране относительно пунктов договора. По его словам, четверо специалистов, к которым он обращался по отдельности, рассказали о том, что документ не содержит никаких гарантий для него лично, но зато оказывает всемерную поддержку позициям составителей, то есть компании DJI.

В последней версии договора, которую получил Финистер, ничего особенно не изменилось. «Четыре юриста, к которым я обращался, рассказали, что договор чрезвычайно рискованный, он составлен так, чтобы заставить замолчать человека, подписавшего его». Консультации обошлись в несколько тысяч долларов США. То есть эксперт по кибербезопасности не только не получил никаких денег от DJI, но и потерял собственные средства (правда, по своей собственной воле).

Финистер выразил недовольство китайской компании в связи с угрозами начать судебное преследование, и те предпочли вообще прекратить всякое общение, отказавшись от выплаты $30 000, обещанных ранее.

После этого DJI опубликовала официальное сообщение, где говорилось о проводимом компании расследовании относительно проблем с информационной безопасностью. DJI сообщила, что привлекла к работе частную компанию, работающую в сфере кибербезопасности, которая провела тщательное расследование происшедшего. Упоминается в сообщении и Финистер, которого DJI называет «хакером», разместившего информацию о переписке с сотрудниками компании и данные о найденных им уязвимостях в общем доступе.

Китайская компания заявляет, что уже выплатила тысячи долларов дюжине исследователей, занятых в сфере информационной безопасности. А вот Финистер, по словам представителей DJI, отказался от сотрудничества, предпочтя публикацию обнаруженных им сведений в открытом доступе.

В описании баунти-программы говорится, что под ее положения не подпадает изучение материалов или сервисов сторонних компаний, включая те из них, что все же имеют связь с приложениями DJI. То есть, другими словами, найденные на GitHub материалы не засчитываются. Пока, правда, не вполне ясно, существовали ли эти положения до начала работы Финистера или были добавлены впоследствии, уже после того, как он обратился в компанию.

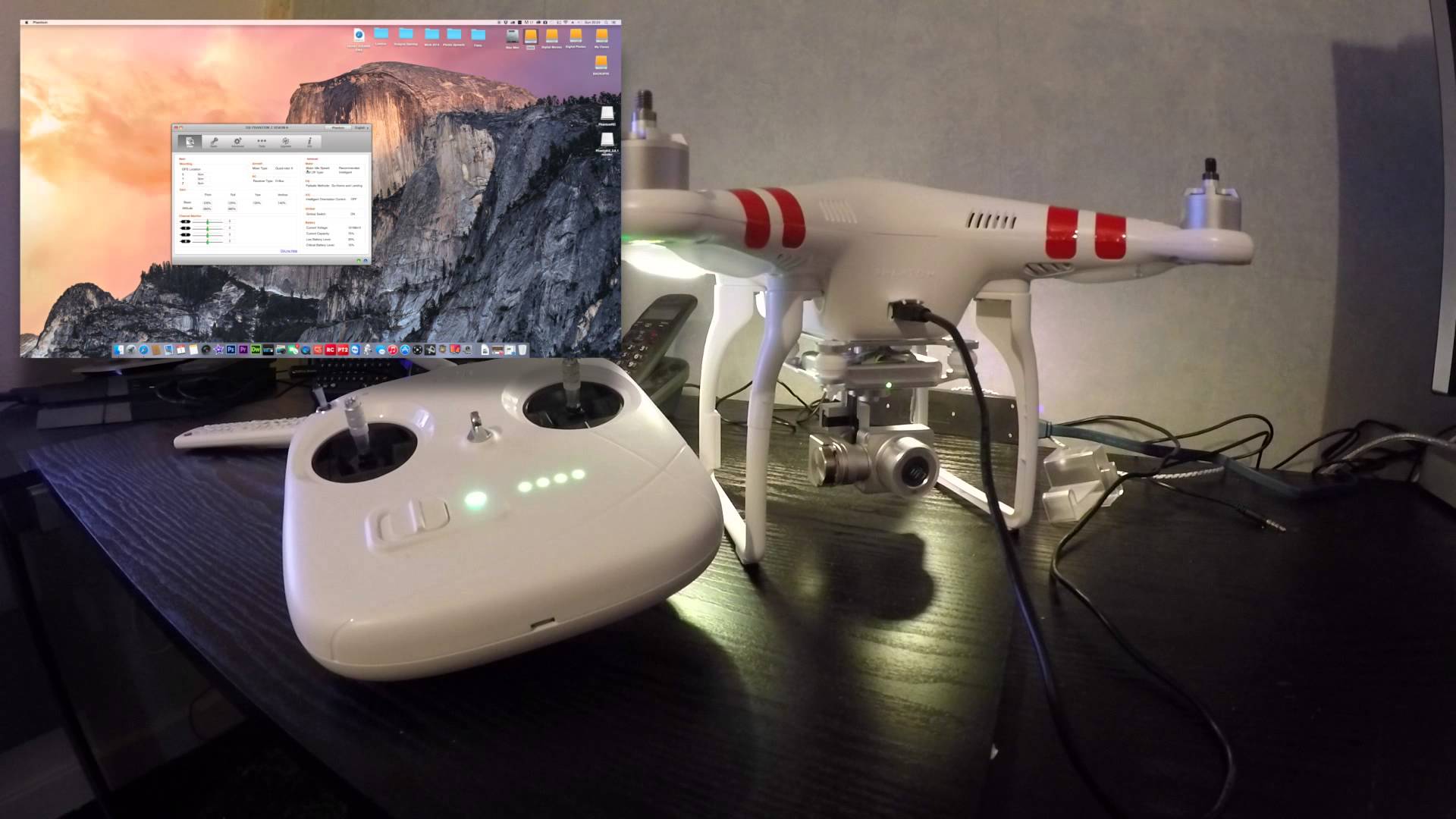

Квадрокоптеры DJI с «фабричным» ПО собирают большое количество информации о перемещениях устройства. Дело в том, что DJI установила в своих дронах специальный софт, который определяет местоположение устройства, сверяясь с координатами запрещенных для полетов регионов (No Fly Zone). Разработчики считают, что функция No Fly Zone (NFZ) позволяет уберечь своих клиентов от неприятностей. Эти данные отправляются на сервера компании, что не нравится не только военным США, но и обычным пользователям.

Одно из решений — использование прошивок сторонних компаний. Летом этого года на Geektimes сообщалось о том, что выпускать собственные прошивки и джейлбрейки начала одна из российских компаний, Coptersafe. «Это очень хорошо, что DJI беспокоится о безопасности», — сообщал в свое время представитель Coptersafe. «Но я считаю, что эти ограничения должны устанавливаться на местном уровне».

Комментарии (58)

IgorKh

20.11.2017 14:17Какая то мутная история, компания согласилась заплатить прилично денег, сумма всех устраивала, попросили подписать договор о неразглашении, что вполне логично с их стороны, парень отказался.

Какую он альтернативы хочет, он получает деньги от компании и остается с кучей приватной информации на руках, которую он спокойно в праве продать на сторону?

После отказа подписания вполне логично что DJI пытается решить вопрос через суд.

То что документ «не содержит никаких гарантий для него лично, но зато оказывает всемерную поддержку позициям составителей» — какая-то слабая отмазка, это договор о неразглашении, он и должен защищать компанию. От чего он может защитить этого мужика? Ну запросил бы отдельно отказ от судебного преследования, думаю спокойно бы подписали.pyrk2142

20.11.2017 15:13На мой взгляд, он хотел оставить себе возможность опубликовать детали уязвимостей после их исправления. Это довольно адекватная практика.

pronvit

21.11.2017 03:37Да какие детали, какие уязвимости? Пароли и ключи, случайно оказавшиеся на гитхабе? Что он там собирался публиковать? Или его просили не публиковать то, что он нашел на AWS и ShortPixel? А там копаться он вообще не должен был.

Fen1kz

21.11.2017 05:41Всмысле не должен был? Что за потребительское отношение к репортерам уязвимостей?

Их не спрашивали, должен или нет. Здесь либо идешь к компании и они тебя облизывают всячески, либо компания идет нафиг, а доступы продаются.

pronvit

21.11.2017 06:14Я почитал рассказ этого мужика по ссылке выше, хотя его путанный стиль довольно трудно понимать. Его «достижение» в том, что он наткнулся на ключи AWS на Гитхабе. Так себе достижение для специалиста по безопасности, на мой взгляд, но он очень этим гордится:

My night of hunting wound up being pretty crazy. Around 4PM Sept 26th JUST before dinner, and family time I wound up finding DJI Skypixel keys for Amazon Web Services (AWS) sitting out in public view!

То есть вот она уязвимость, о которой надо сообщить, поменять ключи, и все будет хорошо. Но что сделал он? Он скачал себе все данные из S3 бакетов и начал там копаться! И отчет, который он отправил в DJI был не о ключах, а об исследовании данных, которые он там нашел. Разумеется, когда компания это осознала, ей не понравилось — нахождение уязвимости — это одно, а ее использование для получения доступа к внутренним данным компании и копания там — другое.geisha

21.11.2017 09:34Его «достижение» в том, что он наткнулся на ключи AWS на Гитхабе.

Ну а вы чего достигли? (Вопрос риторический, отвечать не надо).

Он скачал себе все данные из S3 бакетов и начал там копаться!

Почему бы и нет? Интернеты — это вам не джентельменский клуб. Сами по себе ключи ценности не представляют пока дамп не сольёшь. Если бы он не покопался в инстансах (или что там было), то ему бы ответили, что ключи протухли сто лет назад и вообще никакой уязвимости не было. При этом, наверняка попросили бы подписать NDA, но уже забесплатно.

Он пытается защитить свои права и прибыль, компания — свои. Эта статья — всего лишь о том, что компания, вероятно, поступила неоптимально и понесет некоторые репутационные потери. Когда дамп опубликуют — то еще и материальные.

pronvit

21.11.2017 10:09Ну а вы чего достигли? (Вопрос риторический, отвечать не надо).

Погуглите.

Почему бы и нет? Интернеты — это вам не джентельменский клуб. Сами по себе ключи ценности не представляют пока дамп не сольёшь.

Интересно, то есть в интернетах можно вытворять, что хочешь без приличий и законов?

Мужика попросили (посредством публичного баг баунти) искать уязвимости. Он ее нашел, но также воспользовался ей, слив себе данные. Ему говорят, вот тебе денег, но слитые персональные данные третих лиц-то никому не показывай. А он начал бычить — не, свобода слова, делаю, что хочу. Ну и логично, получил предупреждение, что засудят за неправомерный доступ к их данным, который действительно имел место быть.

Когда дамп опубликуют — то еще и материальные.

То есть вы считаете, что он еще и публиковать персональные данные третьих лиц имеет право теперь?

arteast

21.11.2017 13:29> искать уязвимости. Он ее нашел, но также воспользовался ей, слив себе данные.

С моей точки зрения, это часть bug bounty. Одно дело — найти ключи, которые уже не работают, другое — ключи от приватного репозитория с рецептами печенек, которыми обмениваются работницы DJI, и третье дело — от репозитория с персональными данными клиентов. Это совершенно разные категории уязвимостей, и различить их можно, только просмотрев материалы.

DJI, судя по всему, считает по-другому.

> Ему говорят, вот тебе денег, но слитые персональные данные третих лиц-то никому не показывай.

Нет, ему сказали «вот тебе денег, но сначала поклянись, что ты никому и ничего про уязвимости DJI (или что-то хоть как-то относящееся к ним) не расскажешь».

> То есть вы считаете, что он еще и публиковать персональные данные третьих лиц имеет право теперь?

Он этого делать не собирался. Если он опубликует дамп с персональными материалами — тогда он будет преступником. Опубликовать информацию о том, что DJI подставила эти данные под удар — имеет право

pronvit

21.11.2017 14:18> Это совершенно разные категории уязвимостей, и различить их можно, только просмотрев материалы.

Так это сотрудники DJI будут смотреть, какая категория уязвимости. Если это их внутреннее хранилище, которое первоначально не должно было быть доступно никому, то на мой взгляд, исследовать как там что внутри лежит — это лезть во внутренние дела компании и было совсем не обязательно. Он отправил им 31-страничный документ с подробным описанием всего того, что он нашел на их же сервере — зачем?

> Нет, ему сказали «вот тебе денег, но сначала поклянись, что ты никому и ничего про уязвимости DJI (или что-то хоть как-то относящееся к ним) не расскажешь».

Ну на самом деле ни то, ни другое (по крайней мере, по его статье). Там написано «если у вас будут еще данные о наших уязвимостях, не раскрывайте их, пока не сообщите нам и не получите разрешение».

Не знаю, вообще у меня сложилось впечатление, что это буквоед и какой-то в целом неприятный товарищ. Вместе с отчетом он еще написал им длинное письмо, какая у них должна быть баунти-программа, какие они должны давать права участникам, как им надо было упоминать и благодарить участников в прессе, потом начал придираться к куче моментов в присланном договоре.

И я не понимаю, зачем — ему давали довольно много денег, непонятно, какие еще профиты он хотел с этого поиметь, чтобы это было так принципиально.

> Он этого делать не собирался.

Это был вопрос geisha, что значило его «Когда дамп опубликуют». Кстати, публиковать свой отчет с замазанными персональными данными (по сути описание инфраструктуры DJI) он-таки собирался и собирается.

arteast

21.11.2017 15:44> Так это сотрудники DJI будут смотреть, какая категория уязвимости.

Может, будут, а может не будут. Скажут «спасибо, что сообщили об этой совершенно незначительной ошибке, вот вам $100». Причем это может быть не специально — скажем, легко не заметить среди сотен каталогов с всякими бесполезными логами папочку с Очень Персональными Данными.

> написано «если у вас будут еще данные о наших уязвимостях, не раскрывайте их, пока не сообщите нам и не получите разрешение».

Согласен, только там еще более обще — вообще любые идеи, как-то связанные с DJI и уязвимостями. Т.е. если завтра он узнает, что коптеры морзянкой передают текущие координаты — то он уже не имеет права об этом кому-либо сказать без явного разрешения от DJI.

> Вместе с отчетом он еще написал им длинное письмо, какая у них должна быть баунти-программа, какие они должны давать права участникам

В таком деле я бы тоже был буквоедом и заранее прояснил все спорные моменты (как он и делал), типа того, считается ли вот этот вот доступ к AWS уязвимостью, подпадающей под их программу. Поскольку если не считается, то DJI ему не давал «зеленый свет» на потыкаться в этом сервере и он мог бы попасть под тот самый CFAA.

> потом начал придираться к куче моментов в присланном договоре.

Это контракт, который накладывает на него кучу ограничений, в том числе не относящиеся к этой конкретной утечке данных. Я бы на его месте тоже придирался.

Я тут почитал на досуге их bounty program и там есть несколько интересных пунктов:

— Information in connection with this Program must be kept confidential. You may not disclose, distribute or demonstrate the vulnerability to any third party or publicly without DJI’s prior written consent

— You do not download, export or store DJI’s data under any circumstances. If you unintentionally or otherwise download, export or store exfiltrate DJI’s data, you will inform DJI and promptly destroy all copies of such data in your possession

— You do not make use of or exploit the vulnerability for any reasons to further probe additional security issues

Если эти пункты были в той версии, по которой он действовал — то товарищ не прав. Если их не было — то, на мой взгляд, среди этих двоих неправ DJI. Текущая версия маркирована 16 ноября; мне очень интересно, чем она отличается от той, которая была в сентябре…

pronvit

21.11.2017 16:17Я так понимаю, что на тот момент ничего, кроме анонса баунти программы просто не было, как и самого security.dji.com

arteast

21.11.2017 16:54Похоже, что полиси действительно не было. В таком случае получается, что DJI облажались с четким описанием bug bounty, и этот товарищ был вынужден собирать информацию о разрешенных границах по разрозненным источникам, включая переписку с сотрудниками DJI с наводящими вопросами (и они первоначально были вполне довольны его действиями — до того, как он отказался подписать контракт с NDA). Процитированные мной запреты, похоже, были выкачены постфактум по итогам этого факапа. По крайней мере пункт про «additional security issues» очень похож на один из пунктов того контракта.

pronvit

21.11.2017 17:04Ну все возвращается к вопросу, имел ли он или кто угодно другой право копаться на их серверах и скачивать себе конфиденциальную информацию, когда случайно нашел ключ.

geisha

24.11.2017 02:57Ему говорят, вот тебе денег, но слитые персональные данные третих лиц-то никому не показывай. А он начал бычить — не, свобода слова, делаю, что хочу. Ну и логично, получил предупреждение, что засудят за неправомерный доступ к их данным, который действительно имел место быть.

Написано так живо, как будто бы вам всю переписку зафорвардили. Правда, есть определенные коллизии с автором оригинала:

По его словам, четверо специалистов, к которым он обращался по отдельности, рассказали о том, что документ не содержит никаких гарантий для него лично, но зато оказывает всемерную поддержку позициям составителей, то есть компании DJI.

Т.е. в договоре ни про какие деньги речи не шло. Про третьих лиц вы тоже, полагаю, придумали.

То есть вы считаете, что он еще и публиковать персональные данные третьих лиц имеет право теперь?

Какое право? Моральное? Да. Ведь компания сама опубликовала ключи, за которыми эти данные хранятся. А пользователи сами поделились с компанией данными, которые они хотели бы держать в секрете. А то, по-вашему, выходит что хакер — гад, пользователи — овечки (используют проприетарные китайские дроны в нуждах государства), а компания — белая и пушистая — просто защищает интересы пользователей. Вообще-то, из этой тройки я доверяю только одному.

Theodor

21.11.2017 10:23А давайте с аналогией. Мужик нашел ключ под ковриком. Вместо того, чтобы предупредить владельца квартиры, что это небезопасно, он воспользовался ключем. И ладно бы только проверил, что это точно ключ от этой квартиры, нет, он покопался в почте внутри под дверью, покопался в тумбочках и шкафе, даже на святое позарился — ознакомился с инструкцией освежителя воздуха в туалете!

Можно сказать что он даже уязвимость никакую и не нашел, просто косяк разработчиков, о котором стоило сразу сообщить, ну на крайний случай проверить валидность, но не шарить же там >_>

Ohar

21.11.2017 17:46Человек хотел иметь возможность публично заявлять примерно следующее

Я, Вася Пупкин, нашёл вот такую вот критическую уязвимость у компании «Рога и Копыта»: [описание уязвимости], за что мне они заплатили много денег. Вот какой я умелый специалист, обращайтесь ко мне за консультацией.

Его хотели такой возможности лишить. В этом и конфликт.

Не публиковать такие вещи нельзя — компания тогда можешь их не исправить и замалчивать. Публикация описаний найденных уязвимостей — правило хорошего тона.

pronvit

21.11.2017 23:03Да там вся «уязвимость» в том, что на гитхабе как-то оказался их ключ для AWS S3.

vitaliy2

20.11.2017 15:20А почему он должен подписывать договор о не разглашении? Очевидно, что компания в течение какого-то времени устраняет уязвимость, после чего можно о ней рассказать.

SirEdvin

20.11.2017 15:20Я думаю, как минимум в договоре не было указано "мы выплатим вам 30к баксов", судя по новости.

AlexanderS

20.11.2017 15:34В мире практика такая — иные крупные конторы с трудом реагируют на реальные уязвимости. Можно заплатить человеку денег, заткнуть его через NDA и всё — нет гарантий, что всё будет исправлено. И такие конторы шевелиться начинают только после мощного пинка после публикации уязвимостей в открытом доступе. Я вполне допускаю, что смыслом и целью человека является не только срубить бабла через баунти, но и сделать этот мир лучше, стабильнее и надёжнее. И когда оказывается, что их устремления не разделяют некоторые неповоротливые гиганты, то деньги могут вполне и не оказывать результирующего влияния на их решения.

Если бы контора предложила подписать NDA только на ближайший год-два, то думаю никаких проблем бы не было. Человек получает деньги и через пару лет публикует найденные им уязвимости, которые уже давно должны быть закрытыми.

Не исключаю, что развитие ситуации пошло в таком русле из-за давления, например, ответственного по приватным ключам. Потому что подобный факт реально бъёт по репутации и самолюбию. Это вам не косяк разработчика, не баг и не фича. Это — распиздяйство в чистом виде. И за такое по идее надо хорошо бить по рукам.

ClearAirTurbulence

20.11.2017 15:48Там, похоже, случайно или намеренно процессы шли параллельно. Одна рука обещала заплатить и обсуждала детали, другая рука тем временем писала страшилки, постепенно повышая градус.

Учитывая странные, как говорят в Америке, mixed signals, ничего удивительного, что он не захотел подписать называемый ему договор. А то подпишешь, денег не дадут, придумав какую-то отмазку — о чем уже были звоночки — а рассказать об этом ты никому не сможешь. Т.е. гарантий ноль, а обязательств будь здоров.

Areso

21.11.2017 05:56+1Да и вообще от договоров, составленных с явным перекосом в пользу одной из сторон, лучше воздерживаться. Такие договора сразу показывают уровень договороспособности бизнеса.

Karakhan

24.11.2017 03:45Не знаю, как китайцы, но я один раз в подобной ситуации был: требовал компенсацию от одной компании, строго в рамках закона о защите прав потребителей РФ. На словах они со мной соглашались, обещали всё выплатить, но только ПОСЛЕ того, как я подпишу бумажку об отказе ото всех претензий. На мой вопрос, что же их заставит заплатить мне, если я откажусь от претензий, они ответить не смогли.

Судя по тексту поста, китайцы аналогично требовали сначала подписать неразглашение, а потом уже говорить о деньгах.

feudor1

24.11.2017 03:45я так понимаю что есть разница между платой за молчание или за найденную уязвимость. Смысл поиска уязвимости заключается в том что бы ее найти и устранить. И пользователя продукции интересует чтобы он мог пользоватся безопасно дроном. И хочу отдельно уточнить что публикация о багах это особая традиция, она ничего общего с продажей инфы на сторону не имеет. Такие люди вообще не обращаются в компанию.

Dmitry_7

20.11.2017 14:41Китайцы и порядочность? Нет, не слышал

Gruntson

24.11.2017 03:45Бешено плюсую.

В рамках их культуры, как мне кажется, подобное понятие отсутствует либо носит откровенно декоративный и поверхностно заимствованный характер.

Срубить бабла сейчас и быстро любой ценой — истинная бизнес философия любого китайца. Все остальное не то что вторично, остальное скорее третично.

ReakTiVe-007

20.11.2017 17:07Вот и участвуй после этого в баунти-прогах. Кроме того что не заплатят, так еще тебя и виновным кулхацкером сделают и только что не расстреляют.

andrewdrone

20.11.2017 21:08Был бы китайцем — расстреляли бы. Так что в Поднебесную ему теперь лучше не соваться.

Jeyko

20.11.2017 21:49Вот тут минусуют люто за свои мысли и что же теперь удивляться решению компании?

Если разобраться, то парень полез в бутылку. Идейный, но деньги взять согласился.

Вот тут — либо не бери денег и будь стойким до конца, либо если уж взял храни ЧУЖИЕ секреты как полагается порядочному человеку. Ведь, как указывается в статье, цель его была поиск багов за вознаграждение. Так что, хотелось и рыбу с'есть и все остальное тоже?

Вот они и взбесились. И я их понимаю. А этого корыстного робингуда, признаться, не очень…

И уже где вся логика теперь? Все опубликовано, теперь он подсудимый. Денег нет и теперь ему придётся только держаться там.

Интересно было бы взглянуть на соглашение на выдачу вознаграждений за найденную уязвимость.

AlexanderS

20.11.2017 22:24Вполне себе взвешенная логика. С какого он должен сначала подписать NDA, а только потом будет решаться вопрос о вознаграждении? Почему нельзя всё это свести в один договор с приложением в виде NDA — договор в котором гарантии получают сразу обе стороны одновременно. Я вот его понимаю, если компания ведёт себя так мутно: NDA подпишешь, а что будет потом — это неизвестно)

Подсудимым он не является. Он ничего не украл, не взломал и не вымогал. Взять то, что лежит в открытом доступе и опубликовать — это не преступление. Мотивы такого поведения просты и понятны: человек потратил много времени и если денежный вопрос за это встаёт под вопросом, то можно хоть себя порекламировать как спеца и хоть как-то наказать контору, которая сначала сказала, что заплатит, а потом началось бюрократическое юление.

mSnus

21.11.2017 03:00Насчёт "взять то, что лежит в открытом доступе — не преступление" — это не так. Взять чужое — это преступление, взять ключ под ковриком и войти в чужую квартиру это преступление.

Переносить эту логику в интернет — совсем не моя личная позиция, но вполне может сработать в суде.

vlivyur

21.11.2017 05:59У них там почти всё лежит под MIT-лицензией. Так что, заходи, бери что хочешь, только ссылку оставь где брал.

AlexanderS

21.11.2017 14:49взять ключ под ковриком и войти в чужую квартиру это преступление

Давайте уж тогда корректно сравнивать: человек не взял ключ из-под коврика — он на коврик просто посмотрел! Вы ушли из дома, а на коврике оставили листочек с реквизитами банковской карты. Получается, что случайный прохожий воспользовавшись этими реквизитами для покупки себе чего-либо в интернет магазине совершил преступление?

master_of_mastery

21.11.2017 17:27Вы ушли из дома, а на коврике оставили листочек с реквизитами банковской карты. Получается, что случайный прохожий воспользовавшись этими реквизитами для покупки себе чего-либо в интернет магазине совершил преступление?

Разумеется.

AlexanderS

21.11.2017 23:42Почему? Хозяин же сам выложил эту информацию в общее пользование. С каких это пор преступлением является использование информации в открытом доступе?

mSnus

22.11.2017 17:19Конечно! Если вы потеряли карточку, воспользоваться ей без вашего ведома будет преступлением. Деньги-то в банке все равно ваши, а не чьи-то ещё. И квартира — ваша, а то, что кто-то нашел ключ от неё, ничего не меняет. Далее если вы вообще дверь не запирали, в неё нельзя заходить и брать что попало

AlexanderS

22.11.2017 19:32Ну вообщем-то да) Неудачный пример с картой/ключами. Некорректный по отношению к рассматриваемой ситуации. Более корректно сравнение с бумажкой, на которой написан логин/пароль для доступа на какой-то сайт.

Zidian

23.11.2017 22:29Этого тоже делать нельзя, между прочим.

Даже сами логины/пароли, ключи, шифрование и всё прочее существует только потому, что люди сознательно идут на нарушение законов.

AlexanderS

23.11.2017 22:42С морально-этической точки зрения конечно нельзя. А с юридической как это выглядит?

Везде есть грань разумного. Если я на стене подъезда напишу свой доступ на почту «чтобы не забыть», то когда им кто-то воспользуется — в этом не будет ничего удивительного, т.к. я сам создал провокационную ситуацию. И я что-то сомневаюсь, что суд будет на моей стороне, если я займусь делом по «взлому моего почтового ящика». Есть же понятия халатность, неответственность, необеспечение безопасности и т.д. Если я под ковриком оставлю ключ, а за дверью положу пистолет в прихожей, то отвечать за пропажу оружия буду лично я, т.к. необеспечил «условия хренения оружия». Хотя в этой ситуации тот кто спёр ствол совершил явное преступление и так делать да, нельзя брать чужое)

Zidian

24.11.2017 00:34Понятно, что есть такая штука как обвинение жертвы ну и здравый смысл, отчасти, но вообще-то, вы не обязаны в принципе иметь пароль, ровно как и не обязаны, например, запирать свой дом на ключ или пристёгивать на цепочку велосипед. Ваша безолаберность никогда и ни в коей мере не оправдывает преступника.

pronvit

21.11.2017 06:47> Взять то, что лежит в открытом доступе и опубликовать — это не преступление.

Во-первых, оно не было в открытом доступе, просто кто-то по ошибке залил на гитхаб ключ.

PavelZhigulin

21.11.2017 07:26Который автоматически попал под MIT лицензию и стал свободным и открытым

pronvit

21.11.2017 07:38> Который автоматически попал под MIT

С чего бы это?

Но это не важно, тут бесполезно спорить, вы считаете, что если я случайно не запру дверь, вы имеете полное право зайти и все забрать, а я так не считаю. Ну, то есть, вы можете потом на суде пытаться доказать, что вы думали, что я специально оставил ее открытой и это было приглашением, но сомневаюсь, что это найдет поддержку.vlivyur

21.11.2017 08:53Если на незапертой двери написано «Заходите кто хотите, берите что хотите и делайте с этим что хотите, только этикетку приклейте с надписью где вы это взяли», то почему я не могу брать всё что лежит за этой дверью?

С чего бы это?

Вы на ихнем гитхабе были?

pronvit

21.11.2017 09:58> Вы на ихнем гитхабе были?

Был, вот копия того репозитория (указанного в статье мужика) github.com/MAVProxyUser/skypixel_lottery Я не вижу там лицензии, а вы?

Я полагаю, это был репозиторий вообще не предназначавшийся для публикации. Но даже если было бы по-вашему, и, например, я опубликовал бы какую-нибудь библиотеку под MIT лицензией, но забыл удалить ключ к моему серверу, с которым тестировал, — по-вашему, это автоматически дает вам права на мой сервер и данные на нем?

AlexanderS

21.11.2017 16:25Но даже если было бы по-вашему, и, например, я опубликовал бы какую-нибудь библиотеку под MIT лицензией, но забыл удалить ключ к моему серверу, с которым тестировал, — по-вашему, это автоматически дает вам права на мой сервер и данные на нем?

Права на ваш сервер это ему не даст. Но даст право сделать программку для, достаточно глубокого, доступа на ваш сервер для каких-либо действий, например, просмотр материалов. Разумеется надо будет указать откуда взят ключ и соблюсти условия MIT в целом) Кто-то другой, используя эту программку, может стянуть конфиденциальную информацию и опубликовать её, но вы, юридически, ничего не нарушаете. Такая вот казуистика.

Я полагаю, это был репозиторий вообще не предназначавшийся для публикации.

Это уже совсем другое дело. Но тогда всё равно вопрос к безопасникам — как был выдан доступ к подобному материалу без предварительного подписания NDA — это реально кто-то ушами прохлопал)

Zidian

23.11.2017 22:37Это ошибочная логика. Распространение ключа под свободной лицензией вовсе не является поводом для автоматического отчуждения прав на собственность, сохраняемую замком, к которому этот ключ подходит.

И да, право использовать ключ, находящийся под свободной лицензией — это право использовать его в законных целях. Получение неправомерного доступа к информации, с помощью программы ли, или же непосредственно — законным не является.

AlexanderS

23.11.2017 22:46Про собственность никто не спорит.

И да, право использовать ключ, находящийся под свободной лицензией — это право использовать его в законных целях.

Ну вот я и сделал программу, которая смотрит контент за ключём — чего именно я нарушил, если по MIT'у использую ключ, который даёт мне доступ к этому контенту?

Вообще говоря, я не юрист, а технарь, поэтому не исключаю, что юридически безграмотен и могу сильно заблуждаться)

Zidian

24.11.2017 00:45По MIT'у вы можете использовать этот ключ. Прав на доступ к серверу вам никто не давал. Можете распечатать ключик, можете напеть его под музыку или использовать в своей программе в качестве источника случайных данных, если угодно.

Вот представьте, по аналогии с реальным миром: некий человек принёс коробку с вещами и отдал вам. Может это не нужные ему вещи, или просто подарок. Но он сказал, может даже в присутствии свидетелей — делай с ними всё, что пожелаешь. И вот вы случайно обнаружили, что в коробке оказался ключ от его собственного дома. Может он забыл его там, может случайно обронил в коробку — но факт. И тогда вы приходите, когда его нет дома, и выносите всё ценное. Ну, или же просто устанавливаете незаметную камеру в душе и записываете приватные вещи.

И тут человек об этом узнал и подал заявление а полицию. Как думаете — вас не арестуют, или может суд после сочтёт ваши действия законными?

Areso

21.11.2017 06:21Думаю, там предполагалось, что он сможет опубликовать эти секреты через некоторое время — whitehat тоже нужны публикации и все такое. Плюс, обещание опубликовать описание уязвимостей через N месяцев означает, что компания будет вынуждена все исправить в срок до N-1 и, частенько, это единственное, что мотивирует компанию закрывать дырки.

ClearAirTurbulence

23.11.2017 12:32Так фишка в том, что, судя по тону писем (они частично приведены в пдф-ке за авторством фигуранта, ссылка в одном из комментариев выше), могло случиться так, что он подписал бы NDA, а они бы ему шиш показали — и ничего уже не скажешь. Они ему никаких гарантий не дали, а обязательств навешали — мама не горюй. Так что неудивительно, что он их послал.

Если вы на Али товар купите, а он никак не доходит — вы же откажетесь от клэйма, если продавец вам напишет «да придет он, а не придет — я тебе деньги верну, мамой клянусь, только клэйм не открывай!» Или таки нет?

n01d

21.11.2017 08:43Начав работу, он почти случайно обнаружил

«На третий день индеец Зоркий Глаз заметил, что у тюрьмы нет одной стены».

<...>

Причем эта информация находилась в открытом доступе уже давно — в течение нескольких лет.

ambientos

Ох уж эти китайцы.

Fagot63

Подобные фэйлы интернациональны.