Источник sokoniafrica.com

Disclaimer

К сожалению, мы не можем рассказать о многочисленных проблемах безопасности, с которыми в течение последних почти 17-ти лет встречались у наших клиентов — такая информация относится к NDA, и возможность нарушения обязательств даже не обсуждается. Наша команда RegionSoft Developer Studio решила пойти другим путём: мы проанализировали многочисленные источники и исследования, обобщили наш опыт без названий конкретных компаний, обработали информацию и оформили её в пост. Потому что тенденции, инциденты, тренды и направления угроз — это та база, на которой нам всем нужно учиться. В конце концов, умный учится на чужих ошибках.

Лицо корпоративной крысы

Сколько стоят ваши данные? «Я ИП, кому нужны мои данные!», «Да у нас в базе всего 2000 клиентов, какая ценность!», «Да кому это всё надо, перестаньте», — довольно распространённые ответы на этот вопрос. А давайте посчитаем на примере 2000 клиентов компании, продающей канцтовары для офисов. Затраты по минимуму и грубо: 4 менеджера по продажам — по 50 000, онлайн-реклама — 20 000 в месяц (пусть клиенты были привлечены за год), буклеты — каждый когда-то получил 1 буклет стоимостью изготовления 120 рублей. Итак, компания затратила по 1440 на привлечение 1 клиента, то есть 2 880 000 рублей. Почти три миллиона было вложено только в привлечение, а ведь есть и обслуживание, и удержание. А потом менеджер компании уволился и унёс клиентскую базу к конкурентам — ведь они искали продажника с «деловыми контактами». Просто за зарплату получили готовую тёплую базу, которой достаточно сделать крохотную скидку или бонус, чтобы получить лояльность. Кто виноват? Продажник? Сисадмин? Нет, виноват руководитель, который не вложился в защиту самого ценного актива своего бизнеса — клиентской базы. (Или второго по значимости актива, ведь кто-то скажет, что самый ценный актив — это люди. Да, это конечно так, но только не те, кто готов продать своего босса, если за это предложат приемлемое вознаграждение.)

А теперь представьте, что происходит с крупными компаниями, они ведь гораздо более уязвимы в силу более острой конкуренции, более профессиональных сотрудников и более «лакомых» данных. Компании разных масштабов тратят миллионы на внешнюю безопасность и защиту ИТ-инфраструктуры, но при этом упускают из виду одну из самых коварных угроз — опасность кражи внутренней и ценной коммерческой информации сотрудниками.

Кража данных и коррупция со стороны корпоративных инсайдеров — большая проблема, к которой нужно быть готовым. Biscom установил, что 85% сотрудников допущены к документам и информации, которую они сами создавали, 30% допущены к тем данным, которые они непосредственно не создавали. В стартапах, особенно чувствительных к безопасности идей и первых ценных клиентов, данные свидетельствуют о большой степени попустительства: 25% сотрудников имеют доступ к исходному коду и патентным заявкам, 35% сотрудников имеют данные об именах, номерах телефонов и e-mail, 85% — имеют доступ и сохраняют себе стратегические документы и ключевые бизнес-презентации. При этом 20% сотрудников открыто заявили, что с большой вероятностью заберут данные и передадут их конкурентам в случае негативных обстоятельств увольнения, а 90% отметили, что основная причина кражи данных при увольнении — отсутствие политики и технологий защиты информации. Кроме того, практически в любой компании есть сисадмин (штатный или на аутсорсе), который имеет полный доступ абсолютно ко всем корпоративным данным. А как пик безбашенности можно рассматривать ведение корпоративной базы в облаке, когда практически никто не имеет возможности контролировать территориальность распространения пользователей и правомерность доступа к данным.

Кто они?

Итак, кто они, расхитители корпоративных данных? В принципе, кто угодно: хакеры, злоумышленники, конкуренты… Но, конечно, главную роль в хищении корпоративной информации играют инсайдеры. В комментариях к одной из наших статей шла горячая битва, в которой доказывалось, что во всём виноваты системные администраторы, которые могут навредить. Но тут есть одно но: да, сисадмин может нанести самый тяжёлый технический урон и сработать самым изощрённым образом, но вот продаст данные конкурентам или вообще на открытом рынке скорее коммерсант. Просто потому что он знает, что и кому продать, какие данные интересны внешним агентам, а какие — пустой набор цифр. Так что в конечном итоге финансовый ущерб от обиженного админа не столь велик (особенно, если у вас были защищённые от всех бэкапы, сделанные, например, другим админом, компанией на аутсорсе, вендором или самим руководителем).

Инсайдеры — это не обязательно существующие работники, которые сегодня в 9 утра пришли на работу. Это и бывшие сотрудники, и родственники существующих, и партнёры, и работники филиалов, и клиенты с доступом к информации, и подрядчики, и поставщики, и консультанты, и тренеры. Причём это могут быть сотрудники абсолютно любого уровня — от топ-менеджера до младшего специалиста тех. поддержки. В общем, тот, кто опосредованно или непосредственно имеет доступ к клиентской базе, отчётам, финансовой информации и персональным данным, — ваш инсайдер.

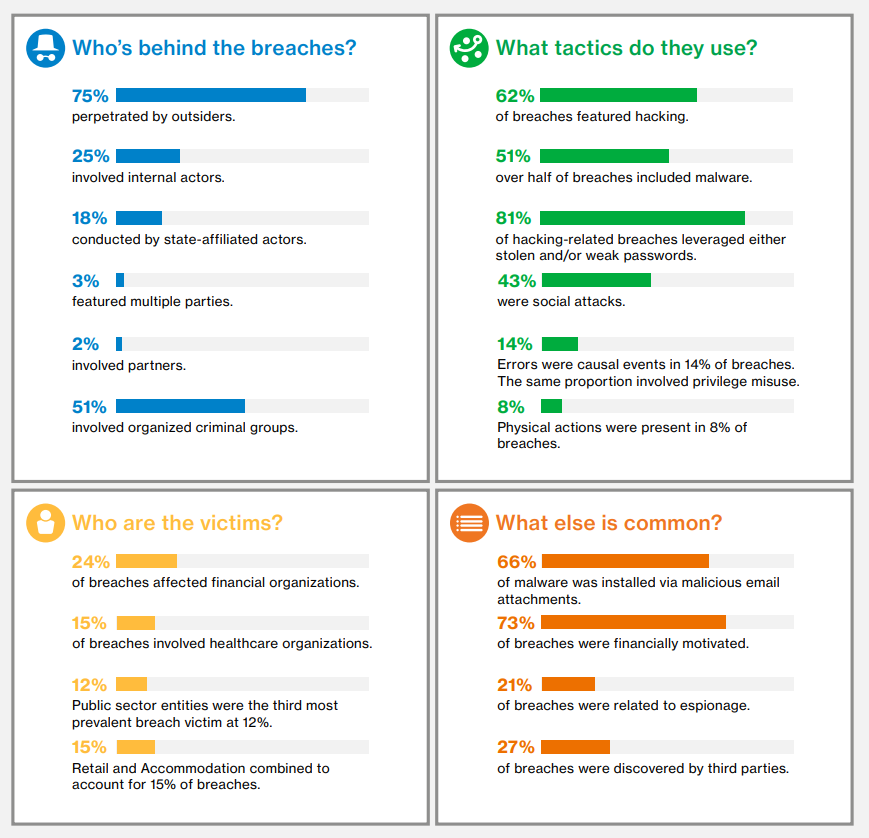

Гарольд Томас Мартин похитил шесть ценных документов и компьютерный код из Агентства национальной безопасности (АНБ) США. Мартин работал в консалтинговой фирме, сопровождающей и поддерживающей инфраструктуру АНБ, — Booz Allen Hamilton. К слову, в ней же когда-то работал и Эдвард Сноуден.Отчёт Verizon 2017 Data Breach Investigations Report раскрывает интересную статистику по правонарушениям относительно компаний. Этот же отчёт показал, что кроме супер-кибер-хакер-вторжений и старых недобрых DDoS-атак никуда не исчезли проблемы с паролями, подозрительными вложениями в письмах, неосторожность и физическая кража. Кстати, 61% всех зафиксированных нарушений пришлись на компании с численностью персонала до 1000 человек. Да это и логично — взломать или подкупить кого-то из малого бизнеса в десять раз проще, чем кого-то, например, из крупного ритейла. При этом клиентскую базу можно довольно выгодно продать.

Verizon 2017 Data Breach Investigations Report

Признаки, которые должны вас насторожить

Есть набор признаков, которые чаще всего свидетельствуют о том, что что-то пошло не так. Как правило, первичные маркеры совершенно незаметны и понимание приходит уже на постфактум, однако несколько типичных моделей поведения выделить можно.

- Массовый экспорт информации о клиентах и лидах в любой форме. Это могут быть аномальные копирования на внешние носители, распечатки, пересылка больших объёмов писем и писем больших объёмов, копирование в облачные хранилища. Как правило, такое поведение можно обнаружить в логах CRM-системы, а также в системах мониторинга ИТ-инфраструктуры.

- Спад активности трудовой деятельности. Сотрудник, знающий, что он в скором времени покинет организацию и сможет сразу найти работу или деньги, перед уходом расслабляется, так как знает, что все дедлайны и отчёты за текущий месяц пройдут без него. Как правило, это очень заметно как на уровне рядовых коллег, так и начальнику подразделения.

- «Наведение порядка» в рабочем ПК и сетевых папках — если сотрудник, до этого не проявлявший рвения в кибер-уборке, внезапно начинает чистить файлы, копировать сделанную им работу, убирать важные документы и отключать доступ к своим общим папкам, значит, скорее всего он готовится исчезнуть из компании. Конечно же, с документами, которые он считает принадлежащими ему, а не компании — ведь он над ними столько работал (тот факт, что за эту работу он получал зарплату, он уже и не помнит, ведь память избирательна). Особенно фатально такое поведение в случае ухода программиста, аналитика или инженера.

- Внезапные, непривычные и немотивированные переработки и появление на работе в выходные дни. Если сотрудник практически никогда не работал во внеурочные часы и вдруг начал задерживаться или просить доступ в офис на выходные, к нему стоит присмотреться в любом случае. Даже если у него нет злого умысла относительно данных, возможно, он перегружен работой или работает над несколькими личными проектами (что в итоге также может привести к «нехорошему» увольнению в зависимости от политики компании).

Базовая гигиена в сфере корпоративной безопасности — научиться распознавать опасность на самых ранних стадиях. При этом не нужно думать, что малый или средний бизнес вне угрозы — такие компании в силу многих факторов, от зарплатного до юридического, особенно подвержены провокациям изнутри.

Как могут «уйти» данные?

Не всегда данные утекают злонамеренно, однако чаще всего приходится думать о худшем. Вот три основных пути данных вне серверов компании.

- Случайно. Сегодня каждый сотрудник в рабочем процессе сталкивается с десятком, а то и не одним, ресурсов и источников: сетевые хранилища, устройства, облака, корпоративные системы. Невозможно отследить, где какой файл осел и остался. Такие утечки практически безопасны — данные либо теряются, либо игнорируются добропорядочным бывшим сотрудником.

- Ложное понимание правообладания — сотрудник думает, что всё, что он сделал, принадлежит ему. Это очень распространённое суждение, лежащее в корне большинства проблем. Сотрудник свято верит, что всё своё нужно унести с собой, потому что это сделано его трудом. То, что именно для этой работы он нанимался на работу, а за этот труд начислялась заработная плата, обычно забывается.

- Злой умысел — инсайдер находит способ навредить компании и украсть данные из соображений мести, ухода к конкурентам, желания пошантажировать руководителя и т.д. Как правило, такие действия всегда заканчиваются в суде. Кстати, уважаемые работодатели, помните — если вы взяли менеджера с данными с прошлой работы, ждите, что вас он точно так же подставит.

Это наш директор по информационным технологиям. В целях безопасности он зашифрован.

Это произошло, что делать в первую очередь?

Итак, дело запахло керосином, уходящими деньгами и корвалолом. Самое время начинать принимать меры. Итак, что делать, если утечка произошла? Главное — быть сдержанным, обоснованным и максимально оперативным.

- Не показывайте виду и подготовьте план того, как вы будете расследовать происшествие. Проконсультируйтесь с юристами или безопасниками (если они у вас есть), узнайте, какие документы и каким образом вам нужно получить и оформить, чтобы инициировать судебное дело. Старайтесь делать всё, чтобы информация об обнаружении правонарушения не утекла в народ — сплетни мгновенно облетают компанию, и у нарушителя будет время замести следы, исчезнуть или даже «вернуть как было и стать ни при чём».

- Определите место утечки, узнайте, какая информация, в каком объёме и по каким каналам могла быть передана. Поменяйте систему защиты, пароли, измените права учётных записей, сделайте бэкапы.

- Определите цель кражи, чтобы минимизировать негативные последствия. Узнайте, кто был заказчиком и принял информацию, выстройте цепочку участников правонарушения. Если данные не были переданы, начните подступаться к сотруднику, чтобы он не успел их передать по назначению.

- Оперативно соберите все возможные свидетельства: электронные письма, историю браузера, записи разговоров, логи CRM-системы, логи ITSM-системы, записи о действиях сотрудника на ПК. Делайте всё это максимально скрытно, чтобы сотрудник не заподозрил о ваших намерениях.

- Если информация касалась внешних партнёров, поставщиков и иных заинтересованных лиц, незамедлительно сообщите им об обнаружении правонарушения, чтобы они со своей стороны также могли минимизировать риски, а может даже и помочь в расследовании (тут как фишка ляжет — если ребята были в сговоре, то могут и помешать).

- Как только вы понимаете, что у вас есть мешок доказательств и собрана нужная информация, сразу отрезайте сотруднику все доступы и вызывайте его на ковёр. Даже если это ваш самый большой любимчик, не подходите издалека — чем активнее вы нападёте и предъявите обвинения, тем больше инсайдер осознает уровень своей ответственности и быстрее раскроет карты.

- Далее обговорите пути возврата данных и исправления ситуации — возможно, сотрудник сам подскажет, что сделать в рамках тех мотивов, которые им двигали. Призовите работника сотрудничать в досудебном порядке, заключите с ним досудебное соглашение, в котором четко обговорите солидные штрафные санкции за возможную инсайдерскую активность уже после его увольнения из компании, заверьте это соглашение у нотариуса.

- Одновременно с началом переговоров инициируйте процесс увольнения.

- После того, как история закончится, сделайте процесс публичным (но не унизительным!), изучите причины, найдите бреши, сделайте выводы и наконец займитесь закрытием дыр в безопасности.

Профилактика решает

В деле корпоративной безопасности лучше не допустить, чем потом предотвращать. Честно говоря, 100% защиты не даст ничего, всегда найдётся ненадёжная технология или продажный человек, было бы желание получить вашу информацию. Но это не значит, что нужно махнуть рукой, решить «будь, что будет» и пустить контроль безопасности на самотёк. Малейшая мера профилактики уменьшает риски, а значит, нужно работать над обеспечением безопасности.

Вот небольшой чек-лист мер, которые позволят вам защитить корпоративную информацию.

- Пропишите политики с чётким разграничением прав доступа по списку сотрудников. Работники должны чётко и однозначно понимать, какая информация и с какими правами может быть ими использована. Ровно так же, как и то, что работа, ими проделанная и выполненная, является собственностью компании (грубо говоря, купленной за заработную плату).

- На этапе приёма на работу пропишите отдельными документами соглашения о коммерческой тайне, о доступе к информации, NDA. Сотрудник должен ознакомиться с документами и подписать их одновременно с трудовым договором. Конечно, волк и считанных овец крадёт, но возможные юридические последствия значительно снизят негативные устремления.

Компания Uber для целей развития бизнеса беспилотных автомобилей приобрела стартап Otto с основателем Энтони Левандовски во главе. К концу 2017 года Uber стал вырываться в лидеры беспилотных разработок, но в это же время конкурент Uber, Waymo, подал в суд на компанию за хищение корпоративной тайны. Оказалось, что разработчик Левандовски, бывший сотрудник Waymo, перед увольнением из компании украл свыше 14 000 конфиденциальных технических документов, чертежей и прочих файлов, чтобы использовать их в том самом стартапе, который приобрёл Uber. Компания столкнулась с юридическим преследованием за использование чужой технологии при разработке беспилотных автомобилей и за активное покрывательство кражи коммерческой тайны. Суд несколько раз переносился, пока идут общественные слушания, но многое говорит о том, что борьба идёт далеко не за 14 000 файлов, а за право развивать технологию, которая по оценкам экспертов будет такой же значимой для мирового автомобилестроения, как изобретение самого автомобиля.

- При приёме на работу оговорите регламент использования оборудования, особенно портативного. Разграничьте права для служебных и личных гаджетов (например, запретите накатывать мобильное приложение CRM на личный смартфон).

- Используйте специализированное программное обеспечение для рабочих процессов. Так, клиентскую базу лучше всего накапливать и сохранять в CRM-системе (желательно размещённой на вашем сервере и с функциональностью логирования действий пользователей, событий и с возможностью установления прав доступа).

- Проводите мониторинг действий сотрудников. Нет, это не должна быть паранойя в форме камеры за спиной или тотального кейлоггера, но обязательно — мониторинг за изменениями ИТ-инфраструктуры и неординарными, аномальными событиями. Например, подозрение системного администратора (или службы безопасности) должно вызвать копирование или скачивание больших объёмов данных, активное копирование или отправка файлов в обеденное время или во время до или после интервала рабочего дня.

- Делайте бэкапы. Этот совет можно смело писать в каждой статье на Хабре, и всё равно их будут делать либо «уже», либо «ещё не». Бэкапы — это не какая-то прихоть вендора или руководителя компании, это экономия на последствиях халатности: вымогатель не получит ни рубля, потому что копия всех данных есть; мстительный админ уволится ни с чем — бэкапы были защищены; продажник зря радуется, что стёр всю клиентскую базу — она надёжно зарезервирована. Особенно обратите внимание на создание резервных копий, если вы работаете с облачной CRM-системой или другим сервисом — бэкапы могут делаться на особых условиях или исключительно платно, это может оказаться сюрпризом.

- Обратите внимание на облачные технологии, которые вы используете в бизнесе. Работая с ними, проще всего забыть, у кого и какие доступы открыты и кому принадлежат какие аккаунты. Обязательно проводите непрерывный мониторинг актуальных доступов. Облако вообще расслабляет — например, многие сохраняют пароли в браузере и не логинятся при каждом входе, а держат приложение на закреплённой вкладке. Кроме того, если ваш сотрудник передаст свой логин от облачной CRM конкурентам, вы сможете узнать об этом только тогда, когда поймете, что по всем вашим клиентам уже закрыты сделки вашими конкурентами.

- Уделите внимание тому, какие приложения и сервисы использует сотрудник на рабочем ПК. Особое внимание стоит уделить облачным сервисам с совместным доступом (например, Google Docs). Неоднократно было замечено, что сотрудники продолжают получать доступ к файлам даже после увольнения. Более того, если файлов много (коммерческие предложения, договоры, соглашения, прайсы), то разом отрубить все доступы практически невозможно. Выбирайте корпоративные аналоги с разрешениями и ролями (например, в RegionSoft CRM мы предусмотрели возможность прикреплять к карточке клиента договоры, КП и другие файлы для того, чтобы вся документация хранилась в центральной базе на сервере компании, а не шарилась почём зря).

- Категорически запрещайте сотрудникам использовать личную почту для логина в рабочих сервисах, будь то CRM или Google AdWords. Сотрудник может не соблюдать базовую гигиену в сфере безопасности и скомпрометировать свой e-mail, а там и до корпоративных систем недалеко.

- Разработайте политику BYOD (Bring Your Own Device) — использования личных устройств и гаджетов в рабочих целях и на территории компании. Был случай, что одна очень большая пищевая компания заставляла сотрудников складывать мобильники в ящик на весь рабочий день. Это, конечно, перегиб, снижающий лояльность сотрудников. Но определённые ограничительные меры для разработчиков, тестировщиков, менеджеров по продажам, специалистов технической поддержки быть должны.

Ещё одна история связана с элитной клиникой пластической хирургии в Беверли-Хиллз. Знаменитый хирург Заин Кадри нанял сотрудницу, которая сперва работала водителем и переводчиком, а затем перешла к работе с данными и телефонными звонками. Девушка занималась тем, что снимала на корпоративный смартфон медицинские карты пациентов и информацию об их кредитных картах (вы же помните ещё, что речь идёт о Беверли-Хиллз?). Кроме этого, она делала неэтичные фотографии пациентов до и во время операций. Дело находится на этапе расследования, бывшая уже сотрудница заявляет, что ею двигала месть, но есть версия, что дело в проплаченной недобросовестной конкурентной борьбе.

- Заставляйте сотрудников придумывать нормальные пароли, прописывайте маски для ввода сложных комбинаций, проверяйте, не висит ли пароль на мониторе и не лежит ли под клавиатурой. Это может показаться со стороны очень смешным, но является значительным шагом в безопасности.

2 — password (unchanged)

3 — 12345678 (up 1)

4 — qwerty (Up 2)

5 — 12345 (Down 2)

6 — 123456789 (New)

7 — letmein (New)

8 — 1234567 (Unchanged)

9 — football (Down 4)

10 — iloveyou (New)

11 — admin (Up 4)

12 — welcome (Unchanged)

13 — monkey (New)

14 — login (Down 3)

15 — abc123 (Down 1)

16 — starwars (New)

17 — 123123 (New)

18 — dragon (Up 1)

19 — passw0rd (Down 1)

20 — master (Up 1)

21 — hello (New)

22 — freedom (New)

23 — whatever (New)

24 — qazwsx (New)

25 — trustno1 (New)

Наши личные фавориты — trustno1, starwars и dragon. Как видите по данным в скобках, пароли кочуют по рейтингу из года в год. И вот небезосновательно нам думается, что часть сотрудников российских компаний недалеко ушли от этого списка.

После увольнения сотрудников удаляйте их учётные записи, архивируйте почту (не удаляйте — она может пригодиться как в рабочих целях, так и в возможных разбирательствах), отключайте от мессенджеров и групповых чатов. Известны примеры, когда даже спустя 3 года после увольнения из компаний сотрудники сохраняют доступ и к корпоративному порталу, и к CRM, и к многочисленным рабочим сервисам.

Банальный и простой совет — информируйте сотрудников о возможностях утечек и взломов. Увы, по незнанию утечек происходит не меньше, чем из-за злого умысла.

Как видите, советы весьма простые, но патологическая жадность и безалаберность руководителей компании продолжают приносить бизнесу ощутимые неприятности.

Я уверен, что есть лучшие способы маскировки данных, но мы не располагаем большим бюджетом

Как обезопаситься в CRM

В этой статье мы уделяем отдельное внимание CRM-системе не только потому что являемся разработчиком RegionSoft CRM и знаем о значении CRM в безопасности, но и потому что сегодня каждая компания рано или поздно приходит к внедрению CRM. А это значит, что важно правильно использовать программу, чтобы она не стала оружием против вас.

Современные CRM-системы включают в себя ценные данные: саму клиентскую базу, воронку продаж, наименования продукции и услуг, условия договоров, документы и многое другое, включая финансовую информацию. Представляете, насколько бесценно конкуренту получить всех ваших клиентов, которые находятся на этапе принятия решения? Получил базу, сделал отстройку, добавил скидку и собрал выручку. То есть каждая запись о клиенте в CRM имеет сверхценность, поскольку содержит всю значимую конфиденциальную информацию. А значит, CRM нужно по возможности максимально защитить от жадных до наживы инсайдеров.

- Выбирайте CRM-систему со встроенными механизмами безопасности — как минимум, должна быть возможность разграничения прав доступа пользователей.

- Старайтесь выбирать десктопное решение — украсть данные из CRM с центральным хранилищем на вашем сервере гораздо сложнее, чем в облаке. Кроме того, свой сервер легче защитить дополнительными средствами и контролировать доступ к нему.

- Мониторьте действия сотрудников в CRM-системе: программа должна уметь логировать действия, журналировать процессы и события и т.д. Вы всегда сможете установить, кто скачал отчёты, выгрузил списки клиентов, совершил те или иные действия.

- Давайте доступ к CRM-системе только тем сотрудникам, которым она реально нужна для работы. Не позволяйте сотрудникам свободно и без служебной необходимости просматривать списки клиентов других сотрудников.

- Новым сотрудникам предоставляйте доступ постепенно, не стоит сразу открывать всю функциональность — давайте полные права в соответствии с должностными обязанностями только после завершения испытательного срока.

- По возможности при передаче данных используйте шифрование. Даже элементарная пересылка важных файлов в архивированном виде с простым паролем позволит обеспечить минимальную безопасность.

CRM-система — сейф вашей корпоративной информации, связанной с клиентами и сделками. В ваших силах не оставлять этот сейф открытым настежь. Помните: любая проблема с утечкой данных из CRM-системы — прямая угроза не только вам, но и вашим партнёрам и клиентам.

Таким образом, я не вынужден тратить все эти деньги на прихоти кибербезопасности

Говорить о безопасности в компании можно бесконечно — у каждого из нас есть история провала и история успеха. Мы учимся доверять сотрудникам, но вынуждены ограничивать их. Безопасность сопряжена с множеством материальных, финансовых, моральных факторов и не всегда комфортна всем участникам процесса. Но если ты соблюдаешь скоростной режим за рулём, какая разница, сколько камер и радаров снимут твой автомобиль? Наверное, над этим стоит задуматься всем: и руководителям, и сотрудникам.

Если вам нужна надёжная мощная CRM, наш сайт ждёт вас

Комментарии (56)

hdfan2

15.03.2018 14:04+1В списке «Признаки, которые должны вас насторожить» только первый говорит о возможных проблемах с безопасностью. Остальные больше похожи на простую подготовку к уходу (скорее всего, в уже найденное место).

Я уверен, что есть лучшие пути защитить важную информацию, но мы не располагаем большим бюджетом

Тут пропала шутка про маскировку данных (в оригинале именно про это, а не просто про защиту).

nApoBo3

15.03.2018 15:25Если единственное преимущество компании в том, что конкурент не знает её клиентов, то защита клиентской базы не поможет.

Ugrum

15.03.2018 16:49+1Если единственное преимущество компании в том, что конкурент не знает её клиентов, то защита клиентской базы не поможет.

Я вам, как человек — торгаш, ответственно заявляю — база живых, адекватных, платежеспособных клиентов, это не единственное, но зачастую ОЧЕНЬ весомое конкурентное преимущество.

ArtemBig

15.03.2018 15:29п.7. "… уже после его увольнения из компании, заверьте это соглашение у нотариуса."

Без второй стороны нотариус соглашение не заверит, а сотрудник после увольнения вас просто пошлёт скажет что «знать ничего не знаю» и ничего подписывать не будет.

Axelus Автор

15.03.2018 15:51Вы вырвали фразу из контекста. Оригинальный текст следующий:

Призовите работника сотрудничать в досудебном порядке, заключите с ним досудебное соглашение, в котором четко обговорите солидные штрафные санкции за возможную инсайдерскую активность уже после его увольнения из компании, заверьте это соглашение у нотариуса.

Соглашение заключается до его увольнения. В тексте соглашения оговариваются условия его поведения после увольнения.

JC_IIB

15.03.2018 15:31Разработайте политику BYOD (Bring Your Own Device) — использования личных устройств и гаджетов в рабочих целях и на территории компании. Был случай, что одна очень большая пищевая компания заставляла сотрудников складывать мобильники в ящик

Всегда думал, что BYOD — это как раз про возможность использовать личные ноуты в рабочих целях. «Принесите свое устройство», а не Don't Bring Your Own Device.

Please correct me if I'm wrong.

Axelus Автор

15.03.2018 15:53Имеется ввиду политика, т.е. правила использования. Это не говорит о запрете использования личных устройств, а лишь регламентирует его порядок.

JC_IIB

15.03.2018 16:01-2Я говорю о том, что BYOD — это использование личных устройств непосредственно для работы, а не порядок их приноса-использования таковых на рабочем месте.

Axelus Автор

15.03.2018 16:22Простите, вы читать умеете? BYOD — это использование личных устройств. А политика BYOD — это политика использования личных устройств. Что непонятно?

JC_IIB

15.03.2018 16:27Читать — умею. А еще я прекрасно умею общаться, не переходя на личности. Политика BYOD — это правила, определяющие как личные устройства будут использоваться для работы, вот я о чем. То есть в рабочем процессе непосредственно.

Говоря проще — политика, в которой написано, что можно писать код с личного ноутбука — это BYOD-политика. Политика, в которой предписывается класть личный ноут и личный мобильник в ящик на входе в предприятие — это НЕ BYOD, ибо не выполняется первое из условий — «Bring».

Verovir

15.03.2018 16:39+2А я вот тоже ваши претензии не понимаю. В статье очень чётко написано:

Разработайте политику BYOD (Bring Your Own Device) — использования личных устройств и гаджетов в рабочих целях и на территории компании.

Далее дан не пример конкретного BYOD, а пример перегиба с политиками. Ежу ясно же. И блондинке. Ну честно.

Axelus Автор

15.03.2018 16:44+1JC_IIB, приношу свои извинения, если мой комментарий обидел вас, не хотел этого! Однако не хотелось бы тратить время на развернутое обсуждение терминологии, никак не влияющей на основную суть вопроса.

JC_IIB

15.03.2018 16:49+1JC_IIB, приношу свои извинения, если мой комментарий обидел вас, не хотел этого!

Взаимно.

У меня не было цели разжечь тут холивар, я просто уточнил. Так что да, со своей стороны я извиняюсь тоже :)

ToshiruWang

16.03.2018 09:20> and to use those devices to access privileged company information and applications

Для доступа к корпоративным данным, если телефон лежит рядом для связи «поел ли и сделал ли уроки ребёнок», то это не BYOD.

BiW

15.03.2018 16:53Коротко подведем итог — если обращаться с сотрудником, имеющим доступ к важной информацией, как со свиньей или рабом, рано или поздно информация окажется у конкурентов. И всеми NDA, и прочим бумажками можно просто будет печку топить, просто потому, что если инфа УЖЕ слита, а затасканный по судам бывший сотрудник ситуацию не исправит. Более того, в случае тех же клиентских баз и небольших предприятий, особо упорный сотрудник может унести инфу, тупо переписав ее с монитора на бумажку. И никакие ограничения на использование флешек и телефонов вас не спасут.

Так что, если уж у вас сотрудник имеет доступ к настолько важной информации, нередко лучше два раза подумать, прежде чем орать: — Да мне пофиг! Не нравиться — не держим! На твое место очередь в сто человек стоит!

JC_IIB

15.03.2018 17:14+1Добавлю — ценность имеет не только клиентская база. Почему в во всяких средних/мелких бизнесах бывает иногда так, что тетя-главбух чувствует себя вторым, если не первым лицом? Потому, что ей, скажем так, ведомы схемы того, что называется оптимизацией налогов, а попросту — черной бухгалтерией компании. И директор оной компании понимает, что стоит главбуху слить эту инфу на сторону — тут можно и присесть.

Но бывает и так, что второе место оспаривается между главбухом и дядей, который именуется «руководителем службы безопасности».

GulfStream1988

16.03.2018 09:44стоит главбуху слить эту инфу на сторону — тут можно и присесть

Могу ошибаться, но в малых/средних бизнесах главбух, также как и директор, несет полную юридическую ответственность перед законом (тетя главбух тоже может присесть...)

BiW

16.03.2018 10:44«Тетя-главбух» несет полную материальную, административную и уголовную ответственность за ВСЕ свои действия. Поэтому и чувствует себя «первым/вторым» лицом, поскольку по факту, исходя из уровня ответственности, таковым и является. Я знаю, очень часто многим не нравятся требования бухгалтерии, предъявляемые к другим сотрудникам, но тут надо понимать, что, если бухгалтер требует правильно заполнить бумажку и принести ее с подписью, а не прислать коротенькое сообщение по электронной почте, то это не потому, что она — старая дура, перекладывающая бумажки, а потому, что в отличии от большинства остальных сотрудников она будет отвечать за нарушения законодательства своими деньгами и даже свободой.

Barafu

17.03.2018 10:08Претензии к бухгалтерии у админов не в том, что им нужны бумажки, а в том, что бухгалтерия:

- Требуют чек и лицензию на Линукс.

- Либо требуют лицензию на Винду, хотя стоит линукс.

- Расклеивают инвентарные бирки так, что вещи или перестают работать, или теряют презентабельный вид.

- Не дают быстро закупить компоненты, из-за чего, сидя в 100 метрах от Савёловского рынка, приходится иметь свой запас всего, на случай поломки. 95% запаса никогда не используется.

- Запрещают переставлять компоненты между компами, что в итоге, опять же, приводит к повышенным затратам админов

ProFfeSsoRr

18.03.2018 12:32Просто инвентаризацию и учет надо с бухгалтерии снять (точнее — проведение инвентаризаций, постановку учета компонентов и поддержание всего этого в актуальном виде) и переложить на тех, кто может всё это сделать правильно. А в бухгалтерию отдавать уже готовые данные, какие им реально нужны. Вопрос запаса решается бюджетированием, обоснованием трат и т.д. Таким образом получается, что описанные вами претензии либо притензии к себе самому («не смог обосновать перед руководством»), либо к руководству фирмы (которое не умеет считать свои деньги, экономить и планировать). Коли первое — никогда не поздно научится, коли второе — уволится.

danilec

16.03.2018 09:44Отношения с сотрудником, это как любые отношения. Вся их проблема в том, что они зависят от двоих. Можно обращаться с сотрудником как с лучшим другом, но это не гарантирует ровным счетом ничего.

BiW

16.03.2018 10:53Это демагогия.

Представьте себе это так — вы доверили человеку нести очень ценную и очень хрупкую хрустальную вазу. А сами идете сбоку и орете на него, пинаете и оскорбляете. Рано или поздно человек либо отвлечется и споткнется, либо вообще намеренно разобьет вашу вазу. Так что, прежде чем доверять кому-либо хрустальную вазу, отбирайте кандидата тщательно. А если уж доверили ему вазу, то понимайте, что он теперь, по факту — ваш партнер.

И вообще — здесь речь идет не об отношениях. А о бизнесе. Поскольку работа на дядю — тоже, по факту, бизнес. А в бизнесе должно быть выгодно обеим сторонам.

danilec

16.03.2018 17:35Я еще в первом вашем сообщении понял мысль, которую вы хотели донести. Можно было не повторятся :) Мое мнение осталось прежним. Орет руководитель на сотрудника, пинает его, или наоборот кланяется в пояс — ничего не гарантирует. Слив информации зависит ТОЛЬКО от порядочности сотрудника. Если вы изобретете способ «тщательно» отбирать кандидата, выявляя его внутреннюю порядочность, вам гарантирована общемировая известность.

Пути решения описанных в статье проблем конечно же есть. Но все известные мне, очень далеки от вашей стратегии «бойся того, от кого зависишь».

sanrega

15.03.2018 16:54Данные беречь не нужно, так как:

а) Данные нужны для работы сотрудника. Если доступ к ним не предоставлять — как он будет работать?

б) Если человек задастся целью, техническую возможность скопипастить нужную инфу найдёт непременно.

в) Очень часто без привязки к конкретной организации информация ничего не стоит.

д) Сам сталкивался с тем, что менеджер поставщика куда-то уходит и вдруг прорастает с предложениями от другой компании. Ясно-понятно, что человек ушёл с базой клиентов, с которой все носятся как с писаной торбой, а толку? Вот ни разу предложение не было настолько заманчивым чтобы я ушёл от проверенного поставщика к новому. Да и просто не хочу работать с перебежчиками, мне это неприятно. Всё же, лояльность к компании — это не лояльность к отдельно взятому менеджеру этой компании.

е) «Нам скрывать нечего! И вообще — кому нужна наша информация? Мы ж не Пентагон!»

mortimoro

15.03.2018 20:05Я скажу вещь, за которую меня тряпками закидают, но манагер таки имеет моральное право забирать с собой свои наработки, если иное не было оговорено трудовым договором:

1. Менеджеру платят в первую очередь за продажи. И всевозможные KPI строятся как раз на эффективности продаж, а не на ведении БД. Вообще ни разу не видел, чтобы качественное наполнение БД поощрялось руководством — обычно просто штрафуют за незаполнение данных. Если новоявленный манагер принесет с собой базу из 5000 человек, которую купил только что возле метро, и тупо зальет ее в CRM, никто ему за это не заплатит — он должен эту базу прозвонить и выудить доход для компании, чтобы рассчитывать на бонус. Так что свою ЗП менеджер получает в первую очередь за доход, который он принес компании за время своей деятельности.

2. На собеседовании обычно договариваются о том, что манагер продает и выполняет план, и за это получает оговоренную плату. Но по факту, план регулярно повышается (чем крупнее компания, тем стремительнее), то есть, условия сотрудничества меняются в одностороннем порядке не в пользу менеджера. Если компания не выдерживает условия уговора, принятого на собеседовании, то и манагер имеет моральное право от уговора уклоняться в свою пользу.

3. Менеджер без базы — это просто оператор на телефоне, более низкоквалифицированный сотрудник с более низким окладом, которого в любой момент можно безболезненно заменить. Мы живем не при социализме, чтобы менеджер жертвовал всем во имя всеобщего блага, а единственный путь наверх для продажника — это ведение своей базы. Потому честный продажник на собеседовании сразу заявляет: «Я к вам пришел со своей базой и с ней уйду».

nApoBo3

17.03.2018 13:25Лично я такому продажнику сразу укажу на дверь. Ценность любого сотрудника это его навыки, а не украденая собственность.

Если он так думает про базу клиентов, то он аналогично относиться и к остальному, будет тырить все, что плохо лежит.

Это примерно как админ, который, я же сервера настраивал, а без серверов я просто оператор у клавиатуры, значит при увольнении могу сервера забрать с собой, да и премию не всегда выплачивают, а значит моральное право у меня есть.

Вообще ценность клиентской базы очень сильно преувеличена, она реально помогает только против тем, для кого она единственная ценность.

JC_IIB

17.03.2018 13:31Лично я такому продажнику сразу укажу на дверь. Ценность любого сотрудника это его навыки, а не украденая собственность.

Если он так думает про базу клиентов, то он аналогично относиться и к остальному, будет тырить все, что плохо лежит.

Свою базу он принес с собой, это его база, не ваша. Так что он имеет полное право с ней и уйти.

Karpion

16.03.2018 02:12Чтобы CRM-система не заметила чрезмерной активности — копировать базу данных надо заранее и небольшими кусками.

Чтобы не было заметно «наведение порядка в рабочем ПК и сетевых папках» — надо не удалять оттуда файлы, а заменять их пустышками того же размера.

vlsinitsyn

16.03.2018 11:15Авторы, на мой взгляд, зря напирают на небезопасность облачного хранения.

Мол это ужас-ужас и " пик безбашенности".

В облаках уже сидит SAP, не говоря о Salesforce, который в облаке изначально.

Fortisa

16.03.2018 12:25Ага. В марте 2017 из Salesforce утекло так, что все страны задело. SAP в большей части компаний до сих пор на внутренних серваках лежит, хоть САПеры и толкают облако. Ну а от эпичного падения облака всея Руси Б24 мы до сих пор не отдышались. Ведь падение сервиса тоже угроза не меньше утечки. Когда ты двое суток парализован в высокий зимний сезон, это знаете ли, не очень.

vlsinitsyn

16.03.2018 18:12И тем не менее, в облаке защита данных обеспечивается лучшими профессионалами по принятым стандартам безопасности, а не каким нибудь юным гением-админом в фирме из 20 человек продающей канцелярские товары.

Danik-ik

16.03.2018 20:07Или не обеспечивается, но узнаете вы об этом только после инцидента. Ибо сокращение издержек.

Снова всё упирается в доверие с одной стороны и порядочность с другой.

Ничего по теме не придумано лучше элементарной порядочности. Жаль, не всегда о ней можно судить по доступным и объективным показателям. Часто приходится доверять в кредит...

vlsinitsyn

17.03.2018 02:51Как раз по теме придумано много чего, в том числе например стандарты безопасности датацентров.

dklm

16.03.2018 11:53Заставляйте сотрудников придумывать нормальные пароли, прописывайте маски для ввода сложных комбинаций, проверяйте, не висит ли пароль на мониторе и не лежит ли под клавиатурой. Это может показаться со стороны очень смешным, но является значительным шагом в безопасности.

))) улыбнуло, но проблема с паролями существует и это большая проблема.

Но ходить и проверять наличие стикеров с паролями под клавиатурами вообще не вариант.

Единственные внятные способы победить «стикеры» это токены(смарт карты) и 2х уровневая аутентификация(Многофакторная аутентификация)…

lotse8

16.03.2018 13:52Есть люди склонные к воровству, безбилетному проезду и прочим нарушениям закона, а есть не склонные или менее склонные. Поэтому самым первым пунктом должно быть прописано типа: Выявление на собеседовании при приеме на работу кандидата его склонности к нарушению законов и к воровству. И таких склонных надо сразу вносить в черный список и никогда на работу не брать. И в этом направлении кадровики и безопасники должны очень хорошо поработать.

Потом уже все остальные мероприятия по работе с нормальными людьми внутри фирмы.

Потому что если вы наберете на работу воров и жуликов, то вам никакие способы и методы защиты не помогут.

JC_IIB

16.03.2018 14:54+1Скажите, вы знаете, что такое «презумпция невиновности»? А «дискриминация»?

lotse8

16.03.2018 23:50-1Конечно, но отбор кандидатов всегда был есть и будет, поэтому «дискриминацию» можно лепить по любому поводу, если на работу не приняли. Полиграф тоже применяют не обращая внимание на «презумпцию невиновности». Полиграф это перегиб, конечно, есть более надежные и простые методы понять, что за человек перед тобой.

Можете минусовать и дальше, но когда кто-то из вас станет владельцем бизнеса, то посмотрим каким он будет демократом при приеме на работу — греби всех подряд или тщательно разбирайся кто пришел. Минусуют скорее всего те, кто приходит наниматься, а не кто нанимает. Оно и понятно.

JC_IIB

17.03.2018 00:01А почему вы думаете, что я не был владельцем бизнеса? «Быть демократом» — это не означает «грести всех подряд». Это означает понимать, что перед тобой на собеседовании точно такой же человек, как и ты. Со своими плюсами и минусами. И не подозревать по умолчанию в каждом вора и жулика только потому, что ты трясешься за свой «бизнес».

lotse8

17.03.2018 12:32-1Где Вы увидели у меня «подозревать каждого»? Написано ясно, что кроме профессиональных качеств проверять еще морально-этическую сторону. Только и всего. Придумывать не надо ничего сверху, кроме того что написано. Если Вам не нужно знать про морально-этические настроения ваших сотрудников, то игнорируйте и набирайте кого хотите. Ваше право.

JC_IIB

17.03.2018 13:07Где Вы увидели у меня «подозревать каждого»?

Вот где:

Выявление на собеседовании при приеме на работу кандидата его склонности к нарушению законов и к воровству

И не только подозревать, но и судить, занося их в черный список. Это вы сами себе такие права хотите назначить?

lotse8

18.03.2018 03:01Вы склонны переиначивать слова и выдумывать то, чего в тексте нет. Поэтому дальнейшая дискуссия смысла не имеет. Всего Вам доброго.

JC_IIB

18.03.2018 03:44Вы склонны переиначивать слова и выдумывать то, чего в тексте нет.

Отнюдь, я просто умею читать и делать выводы из прочитанного.

23derevo

16.03.2018 16:34Поясните про облако, пожалуйста. Почему облачная CRM менее безопасна, чем standalone?

Itimora

16.03.2018 17:53+1А я бы вот у вас поинтересовалась, поясните про облако — какие там гарантии безопасности а) от передачи пароля; б) от взлома; в) о отказа от сервиса и форс-мажоров (привет недавнему приключению Битрикс24); г) от изменения условий предоставления услуг. А заодно интересно услышать, почему вендор LiveTex на конференции одной известной прямо заявил, что «крупный бизнес в облако не идёт»? Вы везде летаете, много знаете, поделитесь ;-)

jetcar

тут нет универсального решения чисто на сколько доверяете сотруднику, чем меньше работник знает тем меньше от него полезных идей и решений проблем, чем больше знает тем больше он поможет, но и украсть больше сможет, так что мониторинг и статистика, ну а вообще ничего кроме как продуманная организация процессов не поможет, любые технические ограничения можно обойти

Axelus Автор

Действительно, любые технические ограничения можно обойти. Однако порой может оказаться, что стоимость взлома данных сопоставима со стоимостью самих данных. В таком случае взлом уже перестает быть актуальным. Примерно так же работает неотвратимость раскрытия и последующей расплаты.

Marui

Вы написали какой-то бред. Общие слова об общих вещах. «Всё можно обойти. Чтобы было лучше, нужно чтобы больше людей имели доступ. Ничего не вечно, ололо, конечно. Хорошо делай, хорошо будет.» Это как???

К данным нельзя подпускать людей ниже определенной квалификации и зоны ответственности. Если человеку нужно работать с данными, то он встает на особый учет. Этой проблеме 100 лет в обед. Вы реально как с деревни.

Ugrum

Так обычно говорят те, кто сам недавно ИЗ.