Около года назад я заприметил интереснейшую и увлекательную серию лекций Эдди Мартина, который потрясающе доходчиво, благодаря своей истории и примерам из реальной жизни, а также колоссальному опыту в обучении, позволяет приобрести понимание довольно сложных технологий.

Мы продолжаем цикл из 27 статей на основе его лекций:

01/02: «Понимание модели OSI» Часть 1 / Часть 2

03: «Понимание архитектуры Cisco»

04/05: «Основы коммутации или свитчей» Часть 1 / Часть 2

06: «Свитчи от Cisco»

07: «Область использования сетевых коммутаторов, ценность свитчей Cisco»

08/09: «Основы беспроводной локальной сети» Часть 1 / Часть 2

10: «Продукция в сфере беспроводных локальных сетей»

11: «Ценность беспроводных локальных сетей Cisco»

12: «Основы маршрутизации»

13: «Строение роутеров, платформы маршрутизации от Cisco»

14: «Ценность роутеров Cisco»

15/16: «Основы дата-центров» Часть 1 / Часть 2

17: «Оборудование для дата-центров»

18: «Ценность Cisco в дата-центрах»

19/20/21: «Основы телефонии» Часть 1 / Часть 2 / Часть 3

22: «Программные продукты для совместной работы от Cisco»

23: «Ценность продуктов для совместной работы от Cisco»

24: «Основы безопасности»

И вот двадцать четвёртая из них.

Люди могут попасть за решетку, если не будет обеспечена безопасность сети. Безопасность является одним из самых главных вопросов в разговоре с высшим менеджментом компаний. Целостность большого объёма информации для клиентов на сегодня приобретает важнейшее значение.

В 2003 году был проведён опрос, почему людям важна сетевая безопасность. На первом месте оказалась забота о неразрушаемости бренда. Эта задача до сих пор остаётся важной, и я думаю, на сегодня эта причина занимает и первое, и второе место по важности. На третьем месте, к сожалению, оказалась такая причина: «Мы хотим обеспечить безопасность сети, потому что мы обязаны это делать». Потому что клиенты могли не защищать свою сеть, пока это требование не стало обязательным условием.

Безопасность является очень важным условием, потому что любой прогресс может остановиться, если пользователь подвергнется риску утратить свои данные или скомпрометировать своё дело.

Существует огромная сфера для оказания услуг безопасности. Потому что в одном месте одна компания может иметь защищённую сеть, а другая может попытаться её взломать, чтобы убедиться, насколько у конкурента сильная защита. Это настолько важно, что в данную сферу вкладываются большие деньги.

Cisco, безусловно, обладает защитой. Клиенты не хотят встраивать в сеть ничего, кроме роутеров и свитчей, поэтому Cisco всегда выпускала только защищённое оборудование. Однако условия безопасности должны меняться в зависимости от характера хакерских атак.

Когда-то в начале нашей деятельности мы звонили клиенту и спрашивали, защищена ли его сеть, и он отвечал: «Да, конечно, ведь я использую ваш PIX файервол». И мы говорили: «Тогда Вы защищены, всё хорошо, спасибо за то, что вы с нами»! Но времена менялись, и менялись требования, применяемые к безопасности.

Как Вы думаете, откуда берутся угрозы взлома сети? Правильно, откуда угодно, причём чаще они приходят изнутри сети, нежели извне. Ближе всего к вопросу безопасности находится IT-сфера. Cisco имеет целое портфолио решений по обеспечению сетевой безопасности, причём они рассчитаны на использование в нескольких различных ситуациях.

Рассмотрим, что такое безопасность доступа. Это как запертая дверь. Чтобы зайти вовнутрь, нужен логин и пароль. Причём пароли нужно периодически менять, и паролем не должно быть имя Вашего ребёнка, и так далее – есть правила, каким должен соответствовать безопасный пароль. Безопасный доступ означает не только то, что Вы смогли подсоединиться к сети, а и то, что Вы можете использовать сетевое оборудование.

Мы хотим предоставить клиентам возможность принести своё собственное устройство для работы в сети, но мы также хотим обеспечить их безопасность. Мы хотим, чтобы в нашу сеть могли войти гости, но чтобы это было безопасно для нас.

Для этого мы должны предоставить особый уровень доступа – гостевой доступ, и дать особый логин и пароль для особенного месторасположения пользователя, то есть для внешнего клиента сети. У нас должна быть не только возможность сделать это, но и возможность регулировать и контролировать такой процесс.

Когда я работал в Blue Cross & Blue Shield, у нас был парень, который обслуживал мэйнфрейм, главный отказоустойчивый сервер. Он придерживался правила не входить в серверную ни с чем, кроме чашечки кофе, потому что всё остальное могло угрожать безопасности сервера. Люди, обеспечивающие безопасность, всегда против того, чтобы давать неограниченный доступ, они регулируют права доступа, чтобы защитить нас и нашу работу.

Мы должны сделать так, чтобы наши клиенты сфокусировались на этой проблеме и не говорили, что им нужно предоставлять доступ любому, чтобы делать свою работу, общаться, оплачивать счета, а мы не даём им такой возможности. Мы должны придерживаться конкретной политики в этом вопросе, потому что пользователи не придерживаются единой политики безопасности. Мы должны приучить их к тому, что безопасность является частью бизнес-процесса.

Я могу привести множество примеров отношения клиентов к безопасности 3-5 лет назад и сейчас – оно серьёзно поменялось.

Как быстро возникает угроза безопасности? Она существует каждую секунду, каждую минуту и каждый день.

Мы собираем информацию и нуждаемся в том, чтобы при необходимости она распространялась очень и очень быстро.

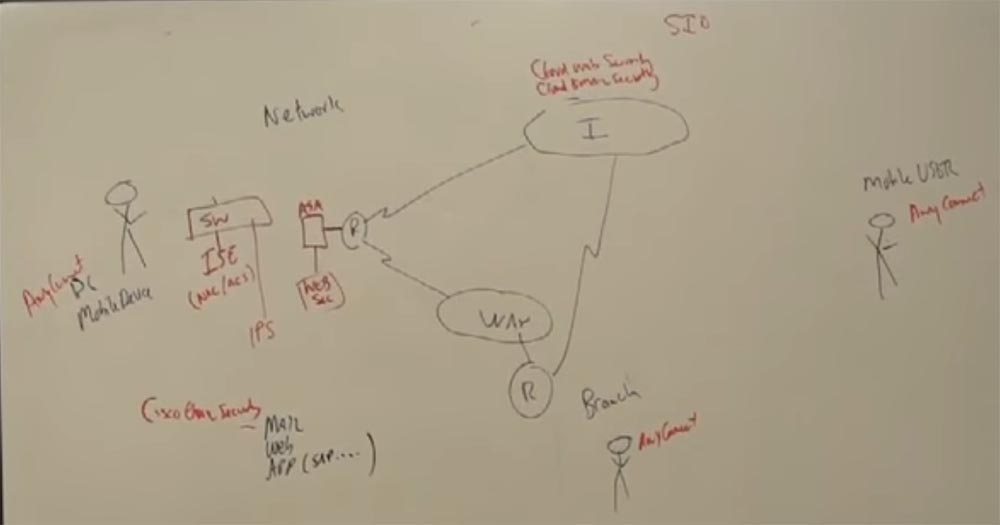

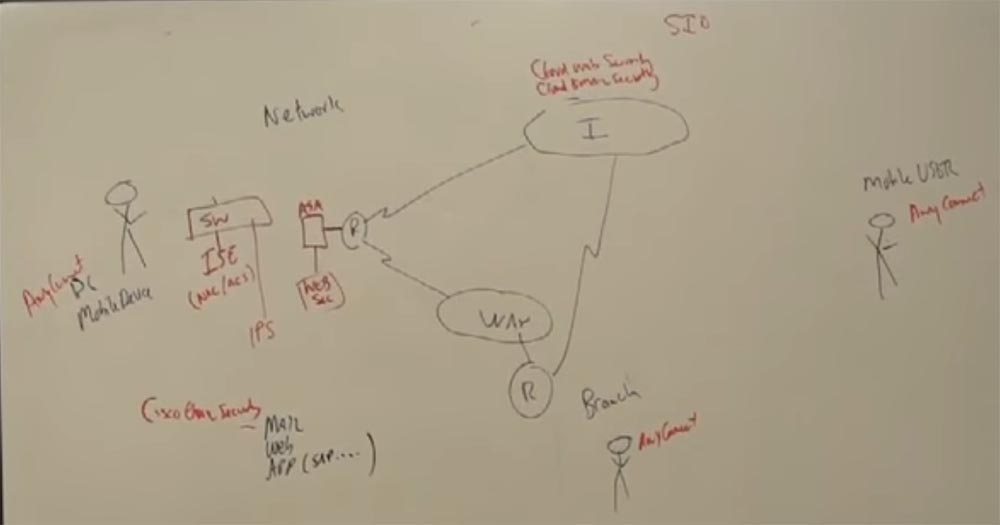

У Cisco есть организация интеллектуальной безопасности SIO. Она наблюдает за всеми угрозами сетевой безопасности, попытками взлома, вирусами и изучает информацию об угрозах, которая поступает от наших клиентов и наших подразделений. Любую информацию о новых угрозах она публикует в сети, чтобы об этом знали все члены сети. Она размещает данные об уязвимости программ, которыми мы пользуемся, о новых вирусах и прочих опасных вещах.

И если мы подвергнемся атаке злоумышленников, мы сообщим об этом SIO и она отобьёт нападение. Если возникнет новая угроза приложению, которым Вы пользуетесь, например SIP, то служба безопасности тут же «вытолкнёт» её из сети и направит на вашу IPS – систему предотвращения вторжений в сети, которая заблокирует подозрительные данные.

Если помните, в среду мы говорили о сеансовом уровне, когда мы настраиваем его работу и связанные с этим устройства. Так вот, когда SIO обнаруживает угрозу на этом уровне, она отбрасывает её в IPS. То есть я защищаю себя сам от неприятностей, происходящих внутри сети. Это та услуга, которую мы должны предоставить клиенту, чтобы он сам мог себя защитить на любом уровне взаимодействия с сетью.

Что это означает? Что мы всё более и более углубляемся в облачные технологии. Это область, где мы аккумулируем информацию и откуда распределяем её по всей сети через наши продукты. Поэтому нужно постоянно взаимодействовать с SIO, чтобы знать о новых угрозах и уязвимостях для наших устройств. Cisco описывает всё это и распространяет такую информацию для всех.

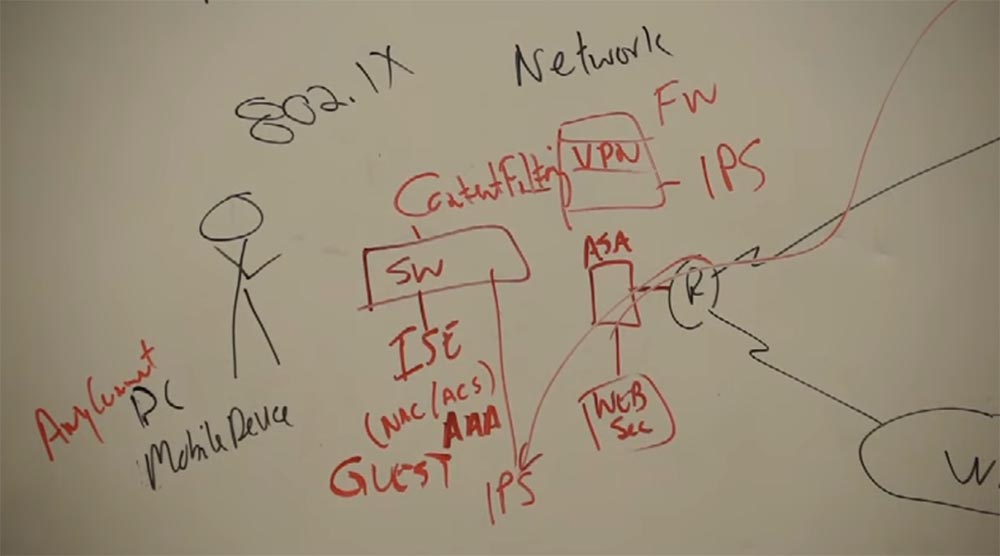

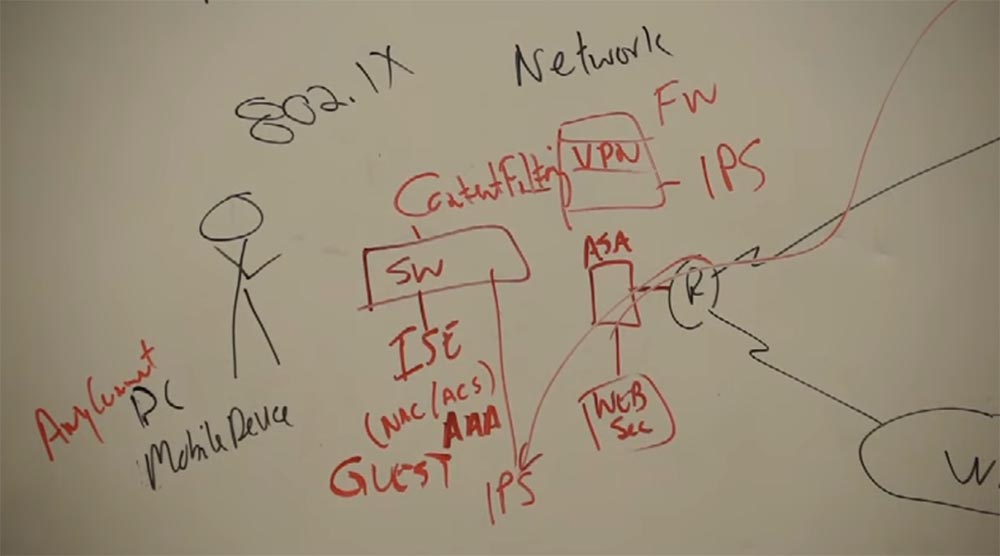

Итак, первой вещью, которую мы должны сделать для нового клиента, является внедрение протокола 802.IX. Этот протокол определяет основные компоненты и алгоритмы, используемые в сетях Ethernet / IEEE 802.3 для ограничения несанкционированного подключения абонента к сетевым устройствам с применением процедуры аутентификации. Он содержит список абонентов и устройств, которые можно допустить в сеть. Он поддерживает сертификаты безопасности на Вашем телефоне и указывает, с какими клиентами безопасно работать, а с какими нет. Этот протокол обеспечивает аутентификацию устройств и людей.

Мы называем это административным контролем сети NAC. Однако, если мы обратим внимание на ваш ПК, то увидим, что большинство уязвимостей содержится в Вашей собственной голове. Мы увидим, что Вы не пользуетесь антивирусом или не обновляете его, что Вы используете приложения без «заплаток» безопасности.

Так вот, чтобы такого не происходило, Cisco это делает за Вас с помощью использования протокола 802.IX. Он не позволит запустить приложение, если оно угрожает безопасности сети. Некоторые клиенты, связанные с торговлей, говорили, что Cisco снова всё усложняет. Однако прошло два года, они посмотрели на нашу систему аутентификации и поняли, что мы были правы. Достаточно иметь логин и пароль, чтобы обезопасить сеть и свой бизнес от множества неприятностей. Мы дали клиентам возможность безопасно пользоваться теми устройствами и приложениями, которыми они хотят пользоваться. И если вначале люди отмахивались от наших требований, то теперь они согласны их выполнять.

Итак, основой обеспечения безопасности прежде всего является контроль доступа. В свитче расположен NAC и ACS – сервер контроля доступа. Данные аутентификации — наш логин и пароль поступают на ACS. Затем NAC принимает решение о предоставлении нам определённого уровня доступа. Мы объединили функции NAC/ACS в платформе ISE — Identity Services Engine. В зависимости от размера Вашей сети и того, что Вы хотите делать, она может размещаться в одной «коробке», а может и в шести.

Это решение служит для управления процессами идентификации и контроля доступа. Благодаря ему клиенты в режиме реального времени могут получать из сетей, от пользователей и устройств контекстную информацию, необходимую для принятия упреждающих решений по предоставлению доступа на основе единой политики доступа.

Эта платформа также предоставляет гостевой доступ. Например, Вы сообщаете e-mail своего гостя и говорите, что хотите предоставить ему доступ к таким-то ресурсам сети на такое-то время. Вы даёте ему аутентификацию в гостевой сети. Таким образом можно действительно контролировать доступ. Если я могу открыть дверь, значит я попадаю в сеть. Если у меня есть ключ, я открываю дверь.

ISE даёт Вам возможность настроить параметры гостевого доступа, такие как время посещения, создать гостевой профиль и т.д. Клиенты неохотно идут на это, потому что думают: «Как мне настроить эту большую матрицу? Как классифицировать всех своих сотрудников и составить таблицу уровней доступа? Наверное, мне понадобится для этого база данных Oracle для управления правами доступа». И так далее. Это действительно проблема для нас, мы должны добиться, чтобы клиент перестал об этом думать и убедить его, что он обязан это сделать, если хочет реализовать весь потенциал своей организации. Но они действительно противятся таким нововведениям.

Файервол PIX больше не используется, теперь у нас есть продукт Cisco ASA, Adaptive Security Appliance. Он предоставляет многозадачный сервис. В первую очередь, это возможности файервола. Новая версия файервола обеспечивает пропускную способность 40 Гбит / с, это очень мощный защитник. Второе, что обеспечивает ASA – это VPN. Все устройства ASA обладают возможностью создания VPN. К такой сети можно подключить 2000 пользователей. Третья составляющая – это поддержка IPS, то есть ASA содержит модуль защиты от несанкционированного доступа.

Это решение «три в одном», объединённое в одной «коробке». Ещё одна функция, которой обладает ASA – это фильтрация контента Content Filtering. Вы можете фильтровать содержимое Интернета, которым пользуются Ваши сотрудники. Правила, по которым работает это устройство, можно по необходимости менять. Это то, что обеспечивает путь в Интернет.

Предположим, пользователь, нарисованный справа, хочет зайти на страничку Интернета. Могу ли я ограничить его в этом? Наш пользователь может зайти не только в сеть Cisco, но и на любой сторонний Интернет-ресурс. Давайте рассмотрим причину, по которой клиент может захотеть ограничить Вам доступ. Первая – производительность труда, Вы не должны отвлекаться на работе на посторонние вещи. Далее следует ответственность, ведь Вы можете подхватить вирус, посещая сторонние сайты.

У меня есть друг — профессиональный компьютерщик. Он знает всё об этом, он может всё починить, вылечить Вас от вирусов. Так вот, он рассказал мне, что подхватил вирус с рекламой порно. И когда я спросил, как же его угораздило, он ответил, что эта зараза пришла к нему с сайта одного банка.

Мы не можем просто так контролировать других людей. Это всё равно что уговаривать их ездить со скоростью 45 миль в час, а они всё равно будут ездить со скоростью 60, хоть это и противозаконно. Но мы можем запретить им это принудительно, блокируя доступ к определённым сайтам. У нас имеется модуль WEB-безопасности, который проверяет сайты на наличие угроз. Мы можем разрешить Вам посещать свою страничку Facebook в рабочее время, но сначала мы её проверим. Это решение, WEB Sec, пришло к нам из компании под названием Ironport, которую мы приобрели. Поэтому ASA действительно очень хорошая «коробочка».

Если Вы не хотите поддерживать это решение, существует возможность расположить Ironport в облаке, использовав облачное решение безопасности. Можно сделать так, чтобы всё время нахождения в Интернете Вы работали в Облаке, но это Облако также имеет правила, которых Вы должны придерживаться. То есть Вы выбираете свою политику работы с клиентом, обеспечивая безопасность тем или иным образом.

Если мы поместим SIO в нашем облачном Интернете, мы сможем также отфильтровывать контент, проверяя его уязвимость, подверженность атакам и так далее. У нас имеется множество различных возможностей. И мы должны их реализовывать, потому что клиенты не в состоянии проделать это самостоятельно, для них это слишком сложно.

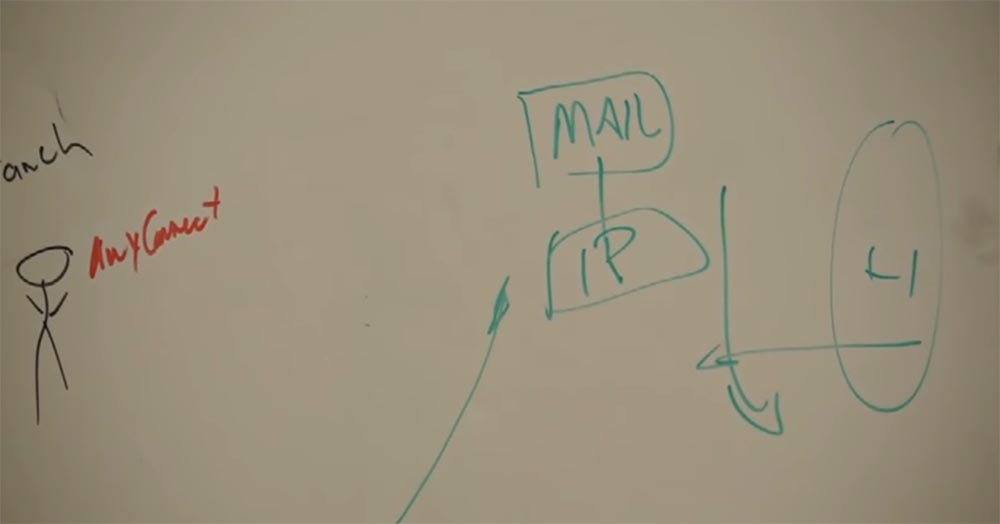

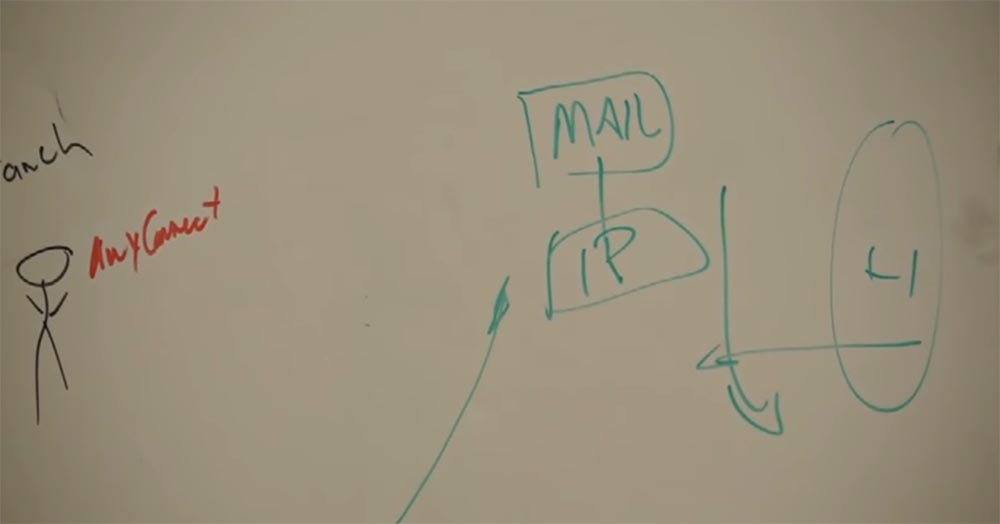

Безопасность электронной почты тоже очень важна. И в этом поможет Cisco Ironport – пожалуй, это лучшее решение по безопасности, которое компания когда-либо разработала. Я нарисую зелёным маркером почтовый сервер и под ним Ironport IP. Прежде чем Вы попадаете на этот сервер, Вы проходите через IP и точно также через него проходит отправляемая почта. Предположим, что кто-то из внешнего интернета присылает письмо.

В первую очередь «айронпорт» проверяет, откуда пришло это письмо и классифицирует его по шкале от -10 до +10 в соответствии с классификацией SIO. И если это письмо получает оценку "- 4", оно никогда не попадёт в наш почтовый сервер. Если письмо получает оценку "+2", проверяются его контакты. Если они не известны SIO, письмо также блокируется. Далее проверяется вложение, которое содержится в письме. Если это исполнительный файл с расширением .exe, Вы не получите этого письма. Если даже отправитель изменит расширение файла с .exe на .jpg, это всё равно не обманет наш Ironport и SIO, они прекрасно разберутся, что вложение никакая ни картинка, а программа. Потому что они классифицируют любое вложение.

И снова-таки, Вы можете разместить это решение внутри сети или же вне сети в облачном сервисе. Вы даже можете разместить свой почтовый сервер внутри сети, а почту получать через Облако. Это гибридный вариант почтового сервиса, использующий 2 разных технологии. Вы можете и отправлять, и получать почту таким образом.

По поводу IPS скажу, что мы можем изучать все новые проблемы и проводить апдейт сети в соответствии с новыми требованиями безопасности. Допустим, Ваше новое приложение SIP содержит уязвимость, а мы знаем, насколько эти приложения важны для бизнес-процесса. Так вот, в течение нескольких минут в нашей сети можно найти решение, которое защитит его от угроз.

Многие клиенты просто ошеломлены возможностями, которые представляет им Cisco в сфере обеспечения безопасности. Особенно потрясающей им кажется возможность пользоваться облачными сервисами. Если пользователь размещён внутри сети, он в любое время может получить обновления безопасности от SIO.

Я показывал Вам Интернет-страницу SIO – это наше подразделение, офис Cisco. Ironport проверяет 40% всей почты, которую составляют письма, поступающие к нам через сеть Интернет. Он видит все проблемы безопасности, которые возникают каждый день, и постоянно расширяет свои возможности, чтобы противодействовать угрозам.

В сетях филиалов мы имеем такие же возможности, как и в сети штаб-квартиры. В роутере, который связан с филиалом, находится файервол. И он точно также взаимодействует с WEB SEC. Если нам нужно заблокировать весь внешний Интернет-трафик, мы оперативно настраиваем фильтры и блокируем его.

Если какой-то внешний пользователь ищет с нами контакт – вот этот человечек справа – а в данном случае мы говорим о совместной работе, и выходит с нами на связь из своего дома, мы направляем его через облако I и через ASA к нашему человеку в штаб-квартире. И весь Интернет-трафик, который приходит к нам извне, подчиняется тем же правилам, что и внутренний трафик.

С кем мы должны обсуждать вопросы безопасности, с каким представителем клиента? С офицером или сотрудником службы безопасности компании? Конечно же, нет! Считайте, что это просто парень, который стоит на дверях и проверяет всех на входе. CIO, директор по IT-технологиям? Возможно, но с ним нужно обсуждать совсем другие вопросы.

Правильно, разговаривать нужно с CEO! Именно главный исполнительный директор определяет стратегию компании, а вовсе не тот парень со значком и пистолетом.

Поэтому мы говорим, что вопросы безопасности являются очень важными для высшего звена компании, которое управляет всем бизнесом. Только эти люди имеют право сказать «да» или «нет» на наше предложение. Вы должны рассказать им о том, как важна политика безопасности, как возможность BYOD («принеси на работу своё собственное устройство») может изменить их жизнь к лучшему, как можно отправить приложения, обеспечивающие безопасность, в Облако и как мы это делаем. Облачные технологии чрезвычайно расширяют возможности бизнеса. И я думаю, клиенты согласятся с тем, что это великое решение.

И если Вы разбираетесь в своём деле, Вам не составит никакого труда объяснить это клиенту простым языком. Всё, что мы делаем, звучит для клиента сложно. Например, 19 шагов аутентификации устройств. Поэтому не нужно объяснять клиенту подобные тонкости. Ему надо рассказать, как наши решения помогут в организации сети, и как они обеспечат безопасное развитие бизнеса.

Продолжение следует, ссылка появится здесь после того, как работа над переводом будет завершена.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Мы продолжаем цикл из 27 статей на основе его лекций:

01/02: «Понимание модели OSI» Часть 1 / Часть 2

03: «Понимание архитектуры Cisco»

04/05: «Основы коммутации или свитчей» Часть 1 / Часть 2

06: «Свитчи от Cisco»

07: «Область использования сетевых коммутаторов, ценность свитчей Cisco»

08/09: «Основы беспроводной локальной сети» Часть 1 / Часть 2

10: «Продукция в сфере беспроводных локальных сетей»

11: «Ценность беспроводных локальных сетей Cisco»

12: «Основы маршрутизации»

13: «Строение роутеров, платформы маршрутизации от Cisco»

14: «Ценность роутеров Cisco»

15/16: «Основы дата-центров» Часть 1 / Часть 2

17: «Оборудование для дата-центров»

18: «Ценность Cisco в дата-центрах»

19/20/21: «Основы телефонии» Часть 1 / Часть 2 / Часть 3

22: «Программные продукты для совместной работы от Cisco»

23: «Ценность продуктов для совместной работы от Cisco»

24: «Основы безопасности»

И вот двадцать четвёртая из них.

Тренинг FastTrack. «Сетевые основы». «Основы безопасности». Эдди Мартин. Декабрь, 2012

Люди могут попасть за решетку, если не будет обеспечена безопасность сети. Безопасность является одним из самых главных вопросов в разговоре с высшим менеджментом компаний. Целостность большого объёма информации для клиентов на сегодня приобретает важнейшее значение.

В 2003 году был проведён опрос, почему людям важна сетевая безопасность. На первом месте оказалась забота о неразрушаемости бренда. Эта задача до сих пор остаётся важной, и я думаю, на сегодня эта причина занимает и первое, и второе место по важности. На третьем месте, к сожалению, оказалась такая причина: «Мы хотим обеспечить безопасность сети, потому что мы обязаны это делать». Потому что клиенты могли не защищать свою сеть, пока это требование не стало обязательным условием.

Безопасность является очень важным условием, потому что любой прогресс может остановиться, если пользователь подвергнется риску утратить свои данные или скомпрометировать своё дело.

Существует огромная сфера для оказания услуг безопасности. Потому что в одном месте одна компания может иметь защищённую сеть, а другая может попытаться её взломать, чтобы убедиться, насколько у конкурента сильная защита. Это настолько важно, что в данную сферу вкладываются большие деньги.

Cisco, безусловно, обладает защитой. Клиенты не хотят встраивать в сеть ничего, кроме роутеров и свитчей, поэтому Cisco всегда выпускала только защищённое оборудование. Однако условия безопасности должны меняться в зависимости от характера хакерских атак.

Когда-то в начале нашей деятельности мы звонили клиенту и спрашивали, защищена ли его сеть, и он отвечал: «Да, конечно, ведь я использую ваш PIX файервол». И мы говорили: «Тогда Вы защищены, всё хорошо, спасибо за то, что вы с нами»! Но времена менялись, и менялись требования, применяемые к безопасности.

Как Вы думаете, откуда берутся угрозы взлома сети? Правильно, откуда угодно, причём чаще они приходят изнутри сети, нежели извне. Ближе всего к вопросу безопасности находится IT-сфера. Cisco имеет целое портфолио решений по обеспечению сетевой безопасности, причём они рассчитаны на использование в нескольких различных ситуациях.

Рассмотрим, что такое безопасность доступа. Это как запертая дверь. Чтобы зайти вовнутрь, нужен логин и пароль. Причём пароли нужно периодически менять, и паролем не должно быть имя Вашего ребёнка, и так далее – есть правила, каким должен соответствовать безопасный пароль. Безопасный доступ означает не только то, что Вы смогли подсоединиться к сети, а и то, что Вы можете использовать сетевое оборудование.

Мы хотим предоставить клиентам возможность принести своё собственное устройство для работы в сети, но мы также хотим обеспечить их безопасность. Мы хотим, чтобы в нашу сеть могли войти гости, но чтобы это было безопасно для нас.

Для этого мы должны предоставить особый уровень доступа – гостевой доступ, и дать особый логин и пароль для особенного месторасположения пользователя, то есть для внешнего клиента сети. У нас должна быть не только возможность сделать это, но и возможность регулировать и контролировать такой процесс.

Когда я работал в Blue Cross & Blue Shield, у нас был парень, который обслуживал мэйнфрейм, главный отказоустойчивый сервер. Он придерживался правила не входить в серверную ни с чем, кроме чашечки кофе, потому что всё остальное могло угрожать безопасности сервера. Люди, обеспечивающие безопасность, всегда против того, чтобы давать неограниченный доступ, они регулируют права доступа, чтобы защитить нас и нашу работу.

Мы должны сделать так, чтобы наши клиенты сфокусировались на этой проблеме и не говорили, что им нужно предоставлять доступ любому, чтобы делать свою работу, общаться, оплачивать счета, а мы не даём им такой возможности. Мы должны придерживаться конкретной политики в этом вопросе, потому что пользователи не придерживаются единой политики безопасности. Мы должны приучить их к тому, что безопасность является частью бизнес-процесса.

Я могу привести множество примеров отношения клиентов к безопасности 3-5 лет назад и сейчас – оно серьёзно поменялось.

Как быстро возникает угроза безопасности? Она существует каждую секунду, каждую минуту и каждый день.

Мы собираем информацию и нуждаемся в том, чтобы при необходимости она распространялась очень и очень быстро.

У Cisco есть организация интеллектуальной безопасности SIO. Она наблюдает за всеми угрозами сетевой безопасности, попытками взлома, вирусами и изучает информацию об угрозах, которая поступает от наших клиентов и наших подразделений. Любую информацию о новых угрозах она публикует в сети, чтобы об этом знали все члены сети. Она размещает данные об уязвимости программ, которыми мы пользуемся, о новых вирусах и прочих опасных вещах.

И если мы подвергнемся атаке злоумышленников, мы сообщим об этом SIO и она отобьёт нападение. Если возникнет новая угроза приложению, которым Вы пользуетесь, например SIP, то служба безопасности тут же «вытолкнёт» её из сети и направит на вашу IPS – систему предотвращения вторжений в сети, которая заблокирует подозрительные данные.

Если помните, в среду мы говорили о сеансовом уровне, когда мы настраиваем его работу и связанные с этим устройства. Так вот, когда SIO обнаруживает угрозу на этом уровне, она отбрасывает её в IPS. То есть я защищаю себя сам от неприятностей, происходящих внутри сети. Это та услуга, которую мы должны предоставить клиенту, чтобы он сам мог себя защитить на любом уровне взаимодействия с сетью.

Что это означает? Что мы всё более и более углубляемся в облачные технологии. Это область, где мы аккумулируем информацию и откуда распределяем её по всей сети через наши продукты. Поэтому нужно постоянно взаимодействовать с SIO, чтобы знать о новых угрозах и уязвимостях для наших устройств. Cisco описывает всё это и распространяет такую информацию для всех.

Итак, первой вещью, которую мы должны сделать для нового клиента, является внедрение протокола 802.IX. Этот протокол определяет основные компоненты и алгоритмы, используемые в сетях Ethernet / IEEE 802.3 для ограничения несанкционированного подключения абонента к сетевым устройствам с применением процедуры аутентификации. Он содержит список абонентов и устройств, которые можно допустить в сеть. Он поддерживает сертификаты безопасности на Вашем телефоне и указывает, с какими клиентами безопасно работать, а с какими нет. Этот протокол обеспечивает аутентификацию устройств и людей.

Мы называем это административным контролем сети NAC. Однако, если мы обратим внимание на ваш ПК, то увидим, что большинство уязвимостей содержится в Вашей собственной голове. Мы увидим, что Вы не пользуетесь антивирусом или не обновляете его, что Вы используете приложения без «заплаток» безопасности.

Так вот, чтобы такого не происходило, Cisco это делает за Вас с помощью использования протокола 802.IX. Он не позволит запустить приложение, если оно угрожает безопасности сети. Некоторые клиенты, связанные с торговлей, говорили, что Cisco снова всё усложняет. Однако прошло два года, они посмотрели на нашу систему аутентификации и поняли, что мы были правы. Достаточно иметь логин и пароль, чтобы обезопасить сеть и свой бизнес от множества неприятностей. Мы дали клиентам возможность безопасно пользоваться теми устройствами и приложениями, которыми они хотят пользоваться. И если вначале люди отмахивались от наших требований, то теперь они согласны их выполнять.

Итак, основой обеспечения безопасности прежде всего является контроль доступа. В свитче расположен NAC и ACS – сервер контроля доступа. Данные аутентификации — наш логин и пароль поступают на ACS. Затем NAC принимает решение о предоставлении нам определённого уровня доступа. Мы объединили функции NAC/ACS в платформе ISE — Identity Services Engine. В зависимости от размера Вашей сети и того, что Вы хотите делать, она может размещаться в одной «коробке», а может и в шести.

Это решение служит для управления процессами идентификации и контроля доступа. Благодаря ему клиенты в режиме реального времени могут получать из сетей, от пользователей и устройств контекстную информацию, необходимую для принятия упреждающих решений по предоставлению доступа на основе единой политики доступа.

Эта платформа также предоставляет гостевой доступ. Например, Вы сообщаете e-mail своего гостя и говорите, что хотите предоставить ему доступ к таким-то ресурсам сети на такое-то время. Вы даёте ему аутентификацию в гостевой сети. Таким образом можно действительно контролировать доступ. Если я могу открыть дверь, значит я попадаю в сеть. Если у меня есть ключ, я открываю дверь.

ISE даёт Вам возможность настроить параметры гостевого доступа, такие как время посещения, создать гостевой профиль и т.д. Клиенты неохотно идут на это, потому что думают: «Как мне настроить эту большую матрицу? Как классифицировать всех своих сотрудников и составить таблицу уровней доступа? Наверное, мне понадобится для этого база данных Oracle для управления правами доступа». И так далее. Это действительно проблема для нас, мы должны добиться, чтобы клиент перестал об этом думать и убедить его, что он обязан это сделать, если хочет реализовать весь потенциал своей организации. Но они действительно противятся таким нововведениям.

Файервол PIX больше не используется, теперь у нас есть продукт Cisco ASA, Adaptive Security Appliance. Он предоставляет многозадачный сервис. В первую очередь, это возможности файервола. Новая версия файервола обеспечивает пропускную способность 40 Гбит / с, это очень мощный защитник. Второе, что обеспечивает ASA – это VPN. Все устройства ASA обладают возможностью создания VPN. К такой сети можно подключить 2000 пользователей. Третья составляющая – это поддержка IPS, то есть ASA содержит модуль защиты от несанкционированного доступа.

Это решение «три в одном», объединённое в одной «коробке». Ещё одна функция, которой обладает ASA – это фильтрация контента Content Filtering. Вы можете фильтровать содержимое Интернета, которым пользуются Ваши сотрудники. Правила, по которым работает это устройство, можно по необходимости менять. Это то, что обеспечивает путь в Интернет.

Предположим, пользователь, нарисованный справа, хочет зайти на страничку Интернета. Могу ли я ограничить его в этом? Наш пользователь может зайти не только в сеть Cisco, но и на любой сторонний Интернет-ресурс. Давайте рассмотрим причину, по которой клиент может захотеть ограничить Вам доступ. Первая – производительность труда, Вы не должны отвлекаться на работе на посторонние вещи. Далее следует ответственность, ведь Вы можете подхватить вирус, посещая сторонние сайты.

У меня есть друг — профессиональный компьютерщик. Он знает всё об этом, он может всё починить, вылечить Вас от вирусов. Так вот, он рассказал мне, что подхватил вирус с рекламой порно. И когда я спросил, как же его угораздило, он ответил, что эта зараза пришла к нему с сайта одного банка.

Мы не можем просто так контролировать других людей. Это всё равно что уговаривать их ездить со скоростью 45 миль в час, а они всё равно будут ездить со скоростью 60, хоть это и противозаконно. Но мы можем запретить им это принудительно, блокируя доступ к определённым сайтам. У нас имеется модуль WEB-безопасности, который проверяет сайты на наличие угроз. Мы можем разрешить Вам посещать свою страничку Facebook в рабочее время, но сначала мы её проверим. Это решение, WEB Sec, пришло к нам из компании под названием Ironport, которую мы приобрели. Поэтому ASA действительно очень хорошая «коробочка».

Если Вы не хотите поддерживать это решение, существует возможность расположить Ironport в облаке, использовав облачное решение безопасности. Можно сделать так, чтобы всё время нахождения в Интернете Вы работали в Облаке, но это Облако также имеет правила, которых Вы должны придерживаться. То есть Вы выбираете свою политику работы с клиентом, обеспечивая безопасность тем или иным образом.

Если мы поместим SIO в нашем облачном Интернете, мы сможем также отфильтровывать контент, проверяя его уязвимость, подверженность атакам и так далее. У нас имеется множество различных возможностей. И мы должны их реализовывать, потому что клиенты не в состоянии проделать это самостоятельно, для них это слишком сложно.

Безопасность электронной почты тоже очень важна. И в этом поможет Cisco Ironport – пожалуй, это лучшее решение по безопасности, которое компания когда-либо разработала. Я нарисую зелёным маркером почтовый сервер и под ним Ironport IP. Прежде чем Вы попадаете на этот сервер, Вы проходите через IP и точно также через него проходит отправляемая почта. Предположим, что кто-то из внешнего интернета присылает письмо.

В первую очередь «айронпорт» проверяет, откуда пришло это письмо и классифицирует его по шкале от -10 до +10 в соответствии с классификацией SIO. И если это письмо получает оценку "- 4", оно никогда не попадёт в наш почтовый сервер. Если письмо получает оценку "+2", проверяются его контакты. Если они не известны SIO, письмо также блокируется. Далее проверяется вложение, которое содержится в письме. Если это исполнительный файл с расширением .exe, Вы не получите этого письма. Если даже отправитель изменит расширение файла с .exe на .jpg, это всё равно не обманет наш Ironport и SIO, они прекрасно разберутся, что вложение никакая ни картинка, а программа. Потому что они классифицируют любое вложение.

И снова-таки, Вы можете разместить это решение внутри сети или же вне сети в облачном сервисе. Вы даже можете разместить свой почтовый сервер внутри сети, а почту получать через Облако. Это гибридный вариант почтового сервиса, использующий 2 разных технологии. Вы можете и отправлять, и получать почту таким образом.

По поводу IPS скажу, что мы можем изучать все новые проблемы и проводить апдейт сети в соответствии с новыми требованиями безопасности. Допустим, Ваше новое приложение SIP содержит уязвимость, а мы знаем, насколько эти приложения важны для бизнес-процесса. Так вот, в течение нескольких минут в нашей сети можно найти решение, которое защитит его от угроз.

Многие клиенты просто ошеломлены возможностями, которые представляет им Cisco в сфере обеспечения безопасности. Особенно потрясающей им кажется возможность пользоваться облачными сервисами. Если пользователь размещён внутри сети, он в любое время может получить обновления безопасности от SIO.

Я показывал Вам Интернет-страницу SIO – это наше подразделение, офис Cisco. Ironport проверяет 40% всей почты, которую составляют письма, поступающие к нам через сеть Интернет. Он видит все проблемы безопасности, которые возникают каждый день, и постоянно расширяет свои возможности, чтобы противодействовать угрозам.

В сетях филиалов мы имеем такие же возможности, как и в сети штаб-квартиры. В роутере, который связан с филиалом, находится файервол. И он точно также взаимодействует с WEB SEC. Если нам нужно заблокировать весь внешний Интернет-трафик, мы оперативно настраиваем фильтры и блокируем его.

Если какой-то внешний пользователь ищет с нами контакт – вот этот человечек справа – а в данном случае мы говорим о совместной работе, и выходит с нами на связь из своего дома, мы направляем его через облако I и через ASA к нашему человеку в штаб-квартире. И весь Интернет-трафик, который приходит к нам извне, подчиняется тем же правилам, что и внутренний трафик.

С кем мы должны обсуждать вопросы безопасности, с каким представителем клиента? С офицером или сотрудником службы безопасности компании? Конечно же, нет! Считайте, что это просто парень, который стоит на дверях и проверяет всех на входе. CIO, директор по IT-технологиям? Возможно, но с ним нужно обсуждать совсем другие вопросы.

Правильно, разговаривать нужно с CEO! Именно главный исполнительный директор определяет стратегию компании, а вовсе не тот парень со значком и пистолетом.

Поэтому мы говорим, что вопросы безопасности являются очень важными для высшего звена компании, которое управляет всем бизнесом. Только эти люди имеют право сказать «да» или «нет» на наше предложение. Вы должны рассказать им о том, как важна политика безопасности, как возможность BYOD («принеси на работу своё собственное устройство») может изменить их жизнь к лучшему, как можно отправить приложения, обеспечивающие безопасность, в Облако и как мы это делаем. Облачные технологии чрезвычайно расширяют возможности бизнеса. И я думаю, клиенты согласятся с тем, что это великое решение.

И если Вы разбираетесь в своём деле, Вам не составит никакого труда объяснить это клиенту простым языком. Всё, что мы делаем, звучит для клиента сложно. Например, 19 шагов аутентификации устройств. Поэтому не нужно объяснять клиенту подобные тонкости. Ему надо рассказать, как наши решения помогут в организации сети, и как они обеспечат безопасное развитие бизнеса.

Продолжение следует, ссылка появится здесь после того, как работа над переводом будет завершена.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?