(источник изображений — The Register)

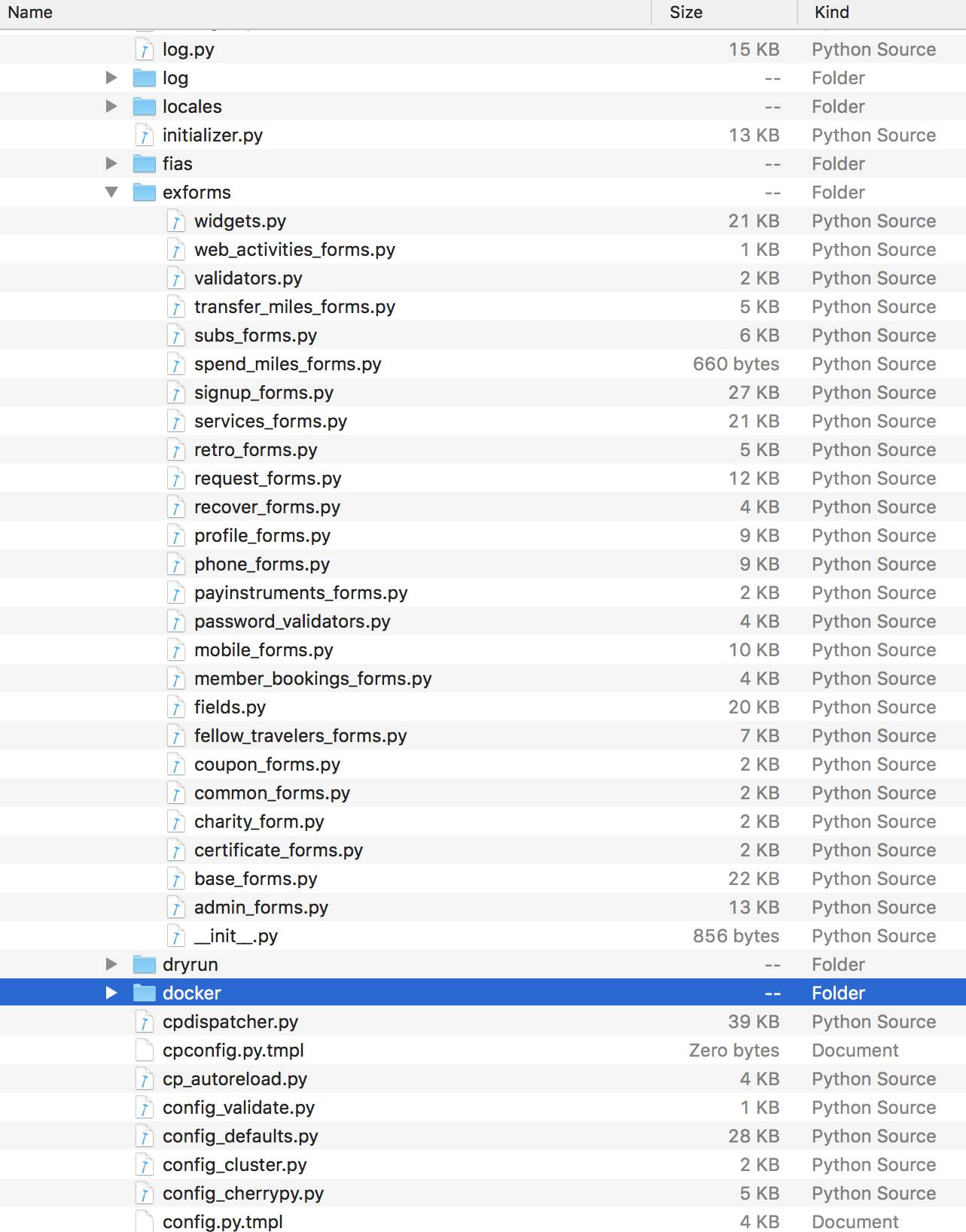

Контейнеры использовались для развёртывания сервисов сайта aeroflot.ru. Данные пользователей, к счастью, не пострадали.

Исследователь, опубликовавший исходники, надеется, что компания «Аэрофлот» начнёт уделять больше внимания информационной безопасности.

Update 1: Компания ответила, что эти контейнеры не используются уже несколько лет и не содержат актуальные данные. Впрочем, это вызывает сомнения, поскольку некоторые файлы изменены в августе этого года.

Комментарии (60)

saipr

27.09.2018 16:42Исследователь, опубликовавший исходники, надеется, что компания «Аэрофлот» начнёт уделять больше внимания информационной безопасности.

Аэрофлоту надо найти товарища и выдать подарочный сертификат на год.

Hivemaster

27.09.2018 17:04Подарить перелёт в Магадан.

Xapu3ma-NN

27.09.2018 17:07с трех разовым питанием, бесплатным проживание и модной полосатой униформой?

Isis

27.09.2018 17:08Для такой крупной компании странно(наверно?) иметь IT на аутсорсе.

saipr

27.09.2018 17:31Есть многое в природе, друг Горацио,

Что и не снилось нашим мудрецам.Вильям Шекспир.

a-l-e-x

27.09.2018 18:26+1Я был бы сильно удивлён, если бы аутсорса не было. Честно говоря, даже не могу себе представить большую компанию без IT аутсорса.

willyd

27.09.2018 19:11А вот и они. ramax.ru/proekty

SlavniyTeo

27.09.2018 21:28+1

Хабраэффект, вестимо

willyd

28.09.2018 00:53В сырцах есть адреса их серверов.

Вы представляете сколько там сейчас скрипкидис и людей поумнее смотрят, что еще есть? Хотя думаю, что только киды.

ZloyKishechnik

28.09.2018 08:11ramax.ru/proekty

«проекты. Аэрофлот. история неуспеха»

slavait

28.09.2018 18:26Все компании в одном месте. Всяко там типовые решения и дыра в одном вполне себе может означать дыру и в другом. А по категории клиентов вполне себе контора по баблопилу верхнего уровня.

Alexsey

29.09.2018 01:19Ничего странного, даже для того же сбера многое делают сторонние конторы (нет, не сбертех, а совсем сторонние конторы)

dartraiden Автор

27.09.2018 21:36+1Телеграм-канал «Информация опасносте» нашёл открытый стейджинг:

afl-staging.test.aeroflot.ru/ru-ru/test0410_1

grigorov

27.09.2018 22:40https://github.com/aeroflotsrc/webapp

Уже кто-то выложил на github. Главное чтобы из-за этого, его(github) РКН не заблокировал.

А то Аэрофлот компания гос, защита у них одна: запретить и закрыть, чем признать свою вину и исправить.

dartraiden Автор

27.09.2018 22:43Зачем блокировать Гитхаб, если Гитхаб без возражений удаляет незаконно выложенный контент (при получении DMCA notice от правообладателя) и, к тому же, и так блокирует по требованию РКН доступ из России к неугодным репозиториям?

suharik

28.09.2018 09:16А что если этот контент кто-то

успелуспеет скачать до того, как его удалят с гитхаба?

Nexon

28.09.2018 13:08Благо, они пока не понимают, что в интернете нельзя что-то удалить или заблокировать.

PleaseKING

27.09.2018 23:32А в чем, собственно, беда-то такая? Вот если бы данные пользователей утекли… А так — АФЛ мог бы вообще в open source выложить при желании. В чем угроза безопасности чего-либо?

willyd

28.09.2018 00:57Четкое понимание внутренней архитектуры сервис намного упростит атаку. А так-то да, там все чистенько, вся чувствительная информация либо из переменных среды берется либо подсовывается в файлы доступные из конетйнеров. Хотя заметил там пару типовых паролей, которые в тестах применялись как соль.

PleaseKING

28.09.2018 02:09Ну так можно весь open source заклеймить, начиная с Линукса. Security through obscurity — вещь слабая… А вот то, что инфраструктура оказалась устойчива к такой вещи — это в плюс компании скорее.

Pavel1114

28.09.2018 04:09Ну так можно весь open source заклеймить, начиная с Линукса.

в случае linux исходники, благодаря их открытости, большому сообществу, обратной связи, находятся под постоянным аудитом.

А вот то, что инфраструктура оказалась устойчива к такой вещи — это в плюс компании скорее

успешная атака совсем необязательно будет(была) публичной.

PleaseKING

28.09.2018 06:08Она оказалось устойчива ровно потому, что ничего секретного в коде не оказалось. То есть система написана так, чтобы быть к такому устойчивой. Это не значит, что ее взломать невозможно, конечно, но это другая атака.

Pavel1114

28.09.2018 06:12У вас неверное допущение о том что вам бы стало известно об успешной атаке.

Я и не утверждаю что там решето и пароли в конфигах. Я лишь высказываю мнение что слитые исходники заметно повышают шансы на взлом.

PleaseKING

28.09.2018 06:18Ну дык я о чем — а могли бы вполне быть пароли в конфигах, это сплошь и рядом в корпоративном софте. И то, что их нет, что вполне себе соблюдаются best practices, и что система выдержала такой стресс-тест своеобразный — это имхо в плюс.

Я не знаю, была ли атака на работающую систему в смысле взлома и не утверждаю, что ее не было. Я утверждаю, что слив исходников — это тоже в некотором смысле атака, и вот к ней всё оказалось устойчиво.

willyd

28.09.2018 04:44Я говорил об архитектуре системы, а не о коде. Тут же не открытый код в вакууме, а реализация конкретной системы.

1. Посмотрите код. Если пару дней в нем покопаться можно нарисовать все веб-приложения, задействованные базы и настройки всех сервисов.

2. Банально, вы можете узнать все точные версии софта (если верить не только версиям софта но и датам модификации файлов, та дамп не старше недели). Вполне может быть, что есть что-то подверженное удаленной эксплуатации, и видя код атаковать намного проще.

3. Вполне возможно, что слили чтобы создать хаос и кинуть на аэрофлот армию анонимусов. Может уже все, что нужно слили…

PleaseKING

28.09.2018 06:16Клиент телеграма, скажем — тоже конкретная система, использующая конкретные версии конкретного софта. Что не делает его менее секурным, а скорее даже и более.

Да, открытость влечет за собой некие риски, но почему-то бытует убеждение (и не без оснований), что в итоге безопасность выше получается — и непонятно, почему эту же логику к аэрофлоту не применить.

mspain

28.09.2018 05:44>«В чем угроза безопасности чего-либо»

Угроза в том, что можно сбыло слать свои патчи в эро-флотский продакшн и если у них CI настроено, в теории это полный контроль над юзерскими данными, которые они вводят. Ой-ой…

PleaseKING

28.09.2018 06:04С чего вы взяли, что можно? Выложили копию исходников… Если можно — то да, это треш, но откуда это известно-то?

mspain

28.09.2018 08:22На гитхабе копия сайта. А сняли её с не требующего авторизации Докера на 89.208.149.202. Что мешало тихо патчить сайт? Это ж пихон, как понимаю, «исходники» и есть продакшн, компилить не надо.

PleaseKING

28.09.2018 08:24Я нигде не видел, чтобы был доступ на запись… И тем более на выкладку на продакшен. То есть непонятно а) можно было ли залить свой образ, и б) если можно — почему он бы отдеплоился вдруг. Что-то мне кажется, если было бы можно, об этом бы тоже написали.

skobkin

28.09.2018 15:34Docker Registry (а судя по формату ссылок — это именно он) сам по себе никак не контролирует уровни доступа вида «запись»/«чтение». Его можно прикрывать сторонними средствами типа Nginx и обеспечивать аутентификацию/авторизацию на уровне реверс-прокси. Либо использовать базовую HTTP аутентификацию, но тогда оба действия будут доступны прошедшему эту аутентификацию.

В данном же случае сервис торчал без какой-либо аутентификации наружу. То есть, с крайне высокой вероятностью push образа также можно было туда сделать.

Единственное что значительно менее вероятно — так это то, что именно по пушу нового образа запускался деплой. Обычно он инициируется по коммиту/тегу в VCS. А сам Docker Registry работает внутри контейнера, ничего не триггерит и является лишь хранилищем образов.

vladbarcelo

28.09.2018 14:04Вот если бы данные пользователей утекли…

Там в папках спокойно валяются дампы джанги в json. С паролями, емейлами, именами.

Clevik

28.09.2018 17:44Соглашусь с вами. Я интегрировал Аэрофлот-Бонус с ресторанным софтом. NDA, но кое-что могу рассказать.

• Все что касается работы системы Аэрофлот-Бонус отдано на откуп сторонней компании.

• Для получения бонусов/накопления/списания нужно знать 4 уникальных идентификатора, адрес сервера и получить сертификат от этой компании.

• Идентификаторы и сертификаты уникальны для каждой точки.

Armleo

28.09.2018 09:29Через API так же возможно модифицировать файлы, что позволит внедрить свои закладки.

Весь прикол ещё в том, что файлы ДОСТУПНЫ ДЛЯ РАДАКТИРОВАНИЯ.

pentest

28.09.2018 14:52Как тут не вспомнить: Шеф у нас дыра в безопасности! ну хоть что то у нас в безопасности…

TimsTims

28.09.2018 18:06Они могли бы этой новости всё обыграть иначе, как пиар-кампания:

«Аэрофлот идёт в opensource! Первый шаг сделан.»

Scratch

Аэрофлот ответил

saipr

Так зачем же смущать товарищей.

susnake

Но доступ блокнули. :)

Amihailov

«Это не наш код, он уволился месяц назад»

willyd

Бинарники python3.6. В зависимостях версии пакетов с датой релиза декабрь 2017 — январь 2018…

Ну-ну… годами прям не использовали.

mspain

а дамп не сделали? как бэ по датам изменений файлов сразу будет ясно лжёт аэф или нет

willyd

Так там и лежит реестр докера. Есть контейнеры, которые с апреля не трогали, есть измененные в июле. Выше я уже отписал, что версии пакетов в зависимостях относительно свежие и им меньше года.

zelenin

может и не использовался, но регулярно обновлялся зачем-то. Нетщательный ресерч показал даты изменения файлов от мая 2017 до августа 2018.

roscomtheend

Коглда в одной конторе утекли актуальные пороли админских учёток они тоже заявляли «да оно старое, тестовое и вообще никогда не использокалось». Ну не могут сказать «да, облажались», а тем более стараться исправить — объявить вознаграждение за нахождение дыр.