29 ноября 2018 года пользователь твиттера под псевдонимом @TheHackerGiraffe «взломал» более 50 000 сетевых принтеров и распечатал на них листовки с призывом подписываться на YouTube-канал некоего PewDiePie. Он говорит, что таким образом хотел способствовать популярности своего кумира, который сейчас сражается за 1-е место по количеству подписчиков на YouTube.

29 ноября 2018 года пользователь твиттера под псевдонимом @TheHackerGiraffe «взломал» более 50 000 сетевых принтеров и распечатал на них листовки с призывом подписываться на YouTube-канал некоего PewDiePie. Он говорит, что таким образом хотел способствовать популярности своего кумира, который сейчас сражается за 1-е место по количеству подписчиков на YouTube.Здесь интересна простота, с которой хакеру удалось получить доступ к 50 000 принтеров. В сессии вопросов и ответов AMA на Reddit хакер раскрыл подробности этого взлома. Оказывается, в нём нет ничего сложного. Более того, в Сети свободно доступны программные инструменты для эксплуатации многих уязвимостей в старых прошивках принтеров. К сожалению, повторить этот фокус может буквально любой желающий.

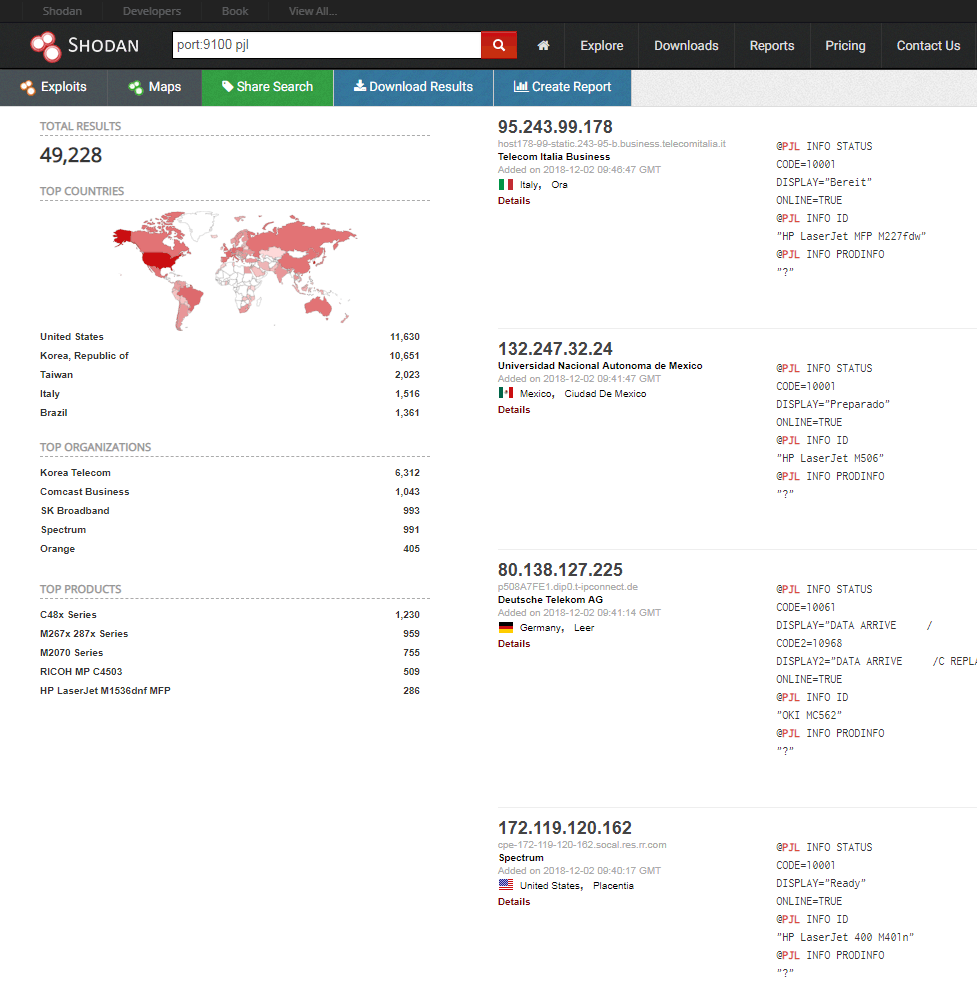

На иллюстрации: пeчать по raw-порту 9100

Сообщения на тысячах принтеров вызвали настоящий переполох, поскольку они появились на множестве устройств в разных компаниях: от высококачественных многофункциональных принтеров в крупных корпорациях до небольших портативных принтеров квитанций на заправочных станциях и в ресторанах, пишет издание ZDNet.

29 ноября 2018 года такое сообщение распечатали более 50 000 принтеров по всему миру. Фото опубликовал в твиттере пострадавший IT-администратор в Брайтоне (Великобритания). Одна из многих подобных фотографий в твиттере

Эта акция — часть большой кампании, которую развернули поклонники PewDiePie. Они сейчас изо всех сил агитируют в социальных сетях, чтобы шведский блогер сохранил лидерство по количеству подписчиков: в данный момент у него 72,6 млн подписчиков, а в спину дышит конкурирующий канал T-Series с 72,5 млн подписчиков.

Принтеры просто выводили текстовое сообщение с призывом подписаться на канал.

Аналогичные взломы

Нынешний взлом 50 000 принтеров не уникален. Такое происходило неоднократно. Например, нечто похожее провернул 24 марта 2016 года хакер weev (настоящее имя Эндрю Ауерхаймер), который вывел на тысячах сетевых принтеров расистские и антисемитские сообщения. Интересно, что Ауерхаймер присоединился к «белому движению» в тюрьме, где отбывал 41-месячный срок за предыдущее преступление, связанное с компьютерным взломом.

В феврале 2017 года этот трюк повторил другой хакер Stackoverflowin, который напечатал глупые рисунки на более чем 150 000 принтеров.

Сообщение Stackoverflowin

Технические детали

Как мы уже говорили, техническая сторона взлома не представляет особой сложности. @TheHackerGiraffe говорит, что сделал это из скуки: «Мне стало скучно после четырёх часов игры в Destiny 2 и я решил, что хочу кого-нибудь взломать».

Для поиска уязвимых устройств традиционно используется поисковая система Shodan. Она позволяет указать номер порта и протокол — и получить список сетевых устройств, в которых данный порт свободно открыт в интернет, с указанием IP-адресов.

Последняя атака была нацелена на принтеры с открытыми портами IPP (Internet Printing Protocol), LPD (Line Printer Daemon) и портом 9100. Затем пишется скрипт, чтобы рассылать по полученным IP-адресам и указанному порту файл PostScript, который сразу принимается на печать.

Количество принтеров с открытым портом 9100. Скриншот из поисковой системы Shodan (2 декабря 2018 года)

В Reddit AMA хакер @TheHackerGiraffe сказал, что он отправил сообщения только только 50 000 принтеров, хотя мог задействовать и большее количество: поисковик выдал более 800 000 непропатченных принтеров с выставленными в интернет портами по протоколам IPP, LPD и JetDirect. Но хакер выбрал только 50 000 принтеров с открытыми портами 9100.

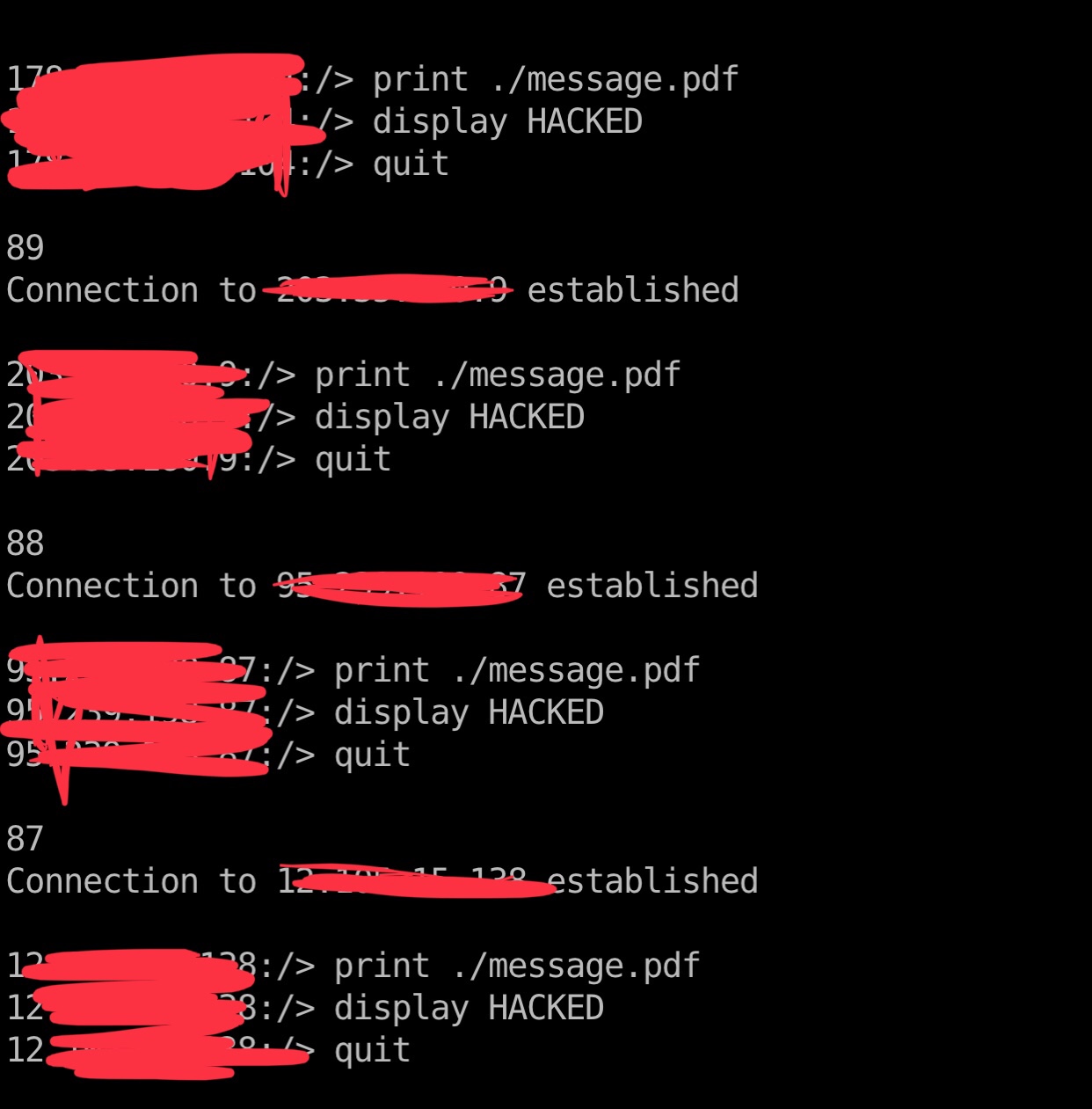

Список уязвимых принтеров можно скачать с Shodan. Затем хакер взял инструмент Printer Exploitation Toolkit (PRET), исходный код которого свободно опубликован в интернете и использовал его для подключения к принтерам. Кстати, PRET позволяет не только вывести на печать сообщение, но и получить доступ к внутренней сети, к файлам, а также просто повредить принтер, среди прочего.

Архитектура Printer Exploitation Toolkit (PRET)

В январе 2017 года программу выложила группа исследователей вместе с научной работой о бедственной безопасности сетевых принтеров. В своей работе они подробно описали шесть уязвимостей в более чем 20 моделях сетевых принтеров со старыми прошивками. Инструмент предназначен для тестирования сетей и поиска уязвимостей.

@TheHackerGiraffe запустил такой bash-скрипт. Скрипт берёт список принтеров c Shodan (

potential_bros.txt) и циклом прогоняет по каждому IP-адресу PRET с командами, указанными в commands.txt:#!/bin/bash

while read -r line; do

ip="$line"

torify ./PRET/pret.py $ip pjl -q -i ./commands.txt

done < "./potential_bros.txt"Содержимое

commands.txt:print ./message.pdf

display HACKED

quitВ связи с большим количеством IP-адресов скрипт лучше запустить где-нибудь на сервере.

Атака в действии, скриншот с сервера. Фото: @TheHackerGiraffe

@TheHackerGiraffe не считает свои действия незаконными, потому что принтеры свободно открыты для управления через интернет: «Представьте большую кнопку „Печать” в интернете», — говорит он.

Независимо от целей взлома и глупого использования, нынешний инцидент многое говорит о защите сетевых устройств (точнее, об отсутствии этой защиты). Как видим, огромное количество пользователей не думает об обновлении прошивок и не следит за выпуском патчей. Впрочем, это давно известно, сейчас произошла лишь наглядная демонстрация, к чему такое может привести.

«Люди недооценивают, насколько легко хакер-злоумышленник может использовать такую уязвимость, чтобы вызвать серьезный хаос, — написал @TheHackerGiraffe — Они могут украсть файлы, установить вредоносное ПО, нанести физический ущерб принтерам и даже использовать принтер в качестве плацдарма для дальнейшей атаки на внутреннюю сеть».

Впрочем, принтеры — ещё не самая интересная мишень. Например, Shodan находит около 190 000 открытых FTP-серверов…

______________________________________________________________________________

Как управлять различными типами IoT-устройств типов на основе PKI? Читайте подробнее о решении GlobalSign на нашем сайте.

hokum13

Принтер имеет белый IP, на принтере открыт 9100-й порт… Теперь это тоже называют взломом? Хулиганство — да, взлом — нет.

Хакер приходит в общественную столовую и с возмущением обнаруживает, что солонку на столе может открутить кто попало и насыпать туда что угодно. Хакер приходит домой и пишет гневное письмо директору столовой: “Я, meG@Duc|, обнаружил уязвимость солонки в Вашей столовой. Злоумышленник может вскрыть солонку и насыпать туда яду! Примите меры срочно!”

День второй

Директор среди прочих деловых писем, запросов о поставках еды и курьерских уведомлений получает письмо, и пожимает плечами: “Кому этот бред только в голову пришёл?”

День пятый

Хакер приходит в столовую, насыпает во все солонки яду. Погибает триста человек, директора три месяца таскают по судам и в конце концов оправдывают за отсутствием состава преступления. Хакер пишет письмо в стиле “ну что, видали?”.

День 96-ой

Директор покупает специально спроектированные солонки с кодовым замком. Посетители столовой чувствуют, что они в этой жизни чего-то не понимают.

…

…

День 97-ой

Хакер обнаруживает, что дырки в солонках пропускают соль в обе стороны. И не только соль, а вообще всё, что угодно. Он пишет возмущенное письмо директору и ссыт во все солонки столовой. Триста человек перестают посещать эту столовую вообще, тридцать попадают в больницы с отравлением. Хакер вдогонку посылает директору смс-ку “Ну как вам?”. Директора тем временем три месяца таскают по судам и дают год условно.

День 188-ой

Директор столовой клянется в жизни больше не работать ни в одной столовой, а тихо-мирно грузить лес в Сибири. Инженеры работают над новой солонкой с односторонним клапаном. Официантки тем временем изымают все старые солонки и раздают соль вручную.

День 190-ый

Хакер тырит солонку из столовой и изучает дома её устройство. Пишет гневное письмо директору: “Я, meG@Duc|, стырил солонку и нахожу этот факт возмутительным! Любой может стырить солонку из Вашей столовой!” До этого непьющий директор читает письмо, идет домой и выпивает водки.

День 193-ый

Хакер обнаруживает, что все солонки в столовой прибиты цепями к столам. Он приезжает на очередной хакерский СПРЫГ и докладывает о своих успехах, получая там заслуженную награду за защиту интересов общества и потребителя. К счастью, директор ничего про это не знает и не сопьется раньше времени.

День 194-ый

В рамках дьявольски гениально продуманной операции хакеры всем СПРЫГом вламываются в столовую и высыпают соль из всех солонок себе в карманы. Хакер meG@Duc| пишет позмущенное письмо директору, намекая на то, что никакой заботы о посетителях в столовой нет и любой гад может лишить честных людей соли в одно мгновение. Дозатор соли с авторизацией необходим просто позарез.

День 196-ый

Инженеры в поте лица работают над новой солонкой, пока официантки опять раздают соль вручную. Директор уезжает в отпуск на сейшельские острова и обедает только в номере, избегая столовых, ресторанов и баров.

День 200-ый

Посетители столовой с ужасом находят, что чтобы насыпать соли, они должны подойти к официанту, предъявить паспорт, получить специальный 8-значный одноразовый код к солонке. Для получения соли процедуру следует повторить.

Valeratal

а вот «сесть» можно как за настоящий взлом :)

anonymous

Только вот насыпать яду в солонки попадает под предумышленное нанесение тяжкого вреда здоровья и во все вытекающие вплоть до убийства, потому что не докажешь что ты не знал, для чего применяется солонка) Но с принтерами тоже считаю что под взлом это не попадает.

hokum13

Так meG@Duc| свою деятельность тоже как работу с уязвимостью позиционировал. А по факту один серийный отравитель, а другой просто хулиган, но ни как не хакеры. И оба очень любят играть на публику.

iig

С одной стороны это унылое скрипт-кидди.

С другой стороны, производители железок ценой в килобаксы могли бы хоть какую-то авторизацию придумать.

jevius

Сейчас киддисы побегут в своих универах принтеры ломать

Скажите им что такие поиски в шодане платные уже.

Polaris99

Да вроде не такие уж и килобаксы, брал год назад цветной лазерный Lexmark с поддержкой сети — обошелся в 90 евро. А в диапазоне до 200 вообще куча моделей есть.

firedragon

Не будем показывать на одного производителя сетевого оборудования где пустой пароль по умолчанию.

Описанное в статье действительно хулиганство, а вылечить можно простым файрволом.

Причем во многих железках я видел простейшие картинки что нужно сделать для защиты, но всем бехразлично.

Diordna

Почему не используют нат?

CherryPah

1) Нат придуман вообще не для этого

2) Ну вот такая вот прихоть у моего ISP — раздавать всем белую статику

3) В будущем всем грозят ipv6 где статика будет вообще у любой кофеварки

4) А как тогда печатать на принтере из соседнего офиса? (я знаю, подавляющее число комментаторов тут тоже думаю знает, а вот владелец магазина навряд ли)

Diordna

2 и у моего тоже но принтер стоит за роутером обычно в локалке, хотя можно арендовать кучу ip

3 грядет эра невиданных доселе ботнетов…

4 администиирование

402d

это лень сисадминов, а не проблема производителя принтера.

Ну не нужна тут авторизация, и так хватает проблем с сетевой печатью,

а теперь еще головная боль добавиться и с авторизацией.

maledog

По моему наблюдению, в подавляющем большинстве организаций, где rdp и порты принтера торчат наружу вобще нет сисадмина, а настраивает проброс порта племянник главного бухгалтера, который в 11 классе учится. А если где и есть сисадмин, то воспринимается он начальством исключительно как начальник над эникеями и никак иначе. Потому вместо администрирования ему приходится заниматься типичной менеджерской работой.

maledog

Есть у них авторизация. Смотрите IPP. Просто по-умолчанию включены все протоколы в том числе и те, которые были разработаны в эпоху до массового распространения сетей. Это как ругать modbus-tcp за небезопасность.

Бонус скрипт-киддям — в нашей стране открытым портом наружу могут торчать еще и кассовые аппараты. Можно доставить немало неприятных минут обладателям ввиду того, что они еще и в ОФД данные отправляют.

Polaris99

Странно, что печатали исключительно ASCII, подавляющее большинство таких принтеров поддерживает PCL со всеми отсюда вытекающими последствиями. Хоть бы фантазию какую проявили.

402d

Печатался не ASCII а pdf документ.

порт 9100 принимает print-ready data, т.е. нужно было просто собрать задание на печать

несколько строк преамбулы PJL и @PJL ENTER LANGUAGE=PDF

потом текст pdf'ки и конец задания. А 50 тысяч получилась выборка из открытых, тех

моделей, которые понимают PDF. В основном это средний и дорогой сегмент рынка принтеров. Дешевые принтеры ждут готовую картинку от компьютера. Например в QPDL.

PDF -> PCL6 или PostScript этот уже не смог осилить.

Polaris99

Ну так тем более бред, зачем печатать из PDF банальный ASCII курьером? Какая-то тотальная деградация. JetDirect поддерживает на порядок больше принтеров, чем PDF. А про готовую картинку я прекрасно осведомлен, спасибо. Приходилось реализовывать поддержку печати на микроконтроллерах, так что уже по цене принтера я примерно могу сказать, GDI он или PCL.

402d

может размер пакета минимизировал? Тут же проще было у себя на компьютере назначить печать в файл и немного подредактировать при желании prn файл.

402d

до небольших портативных принтеров квитанций на заправочных станциях и в ресторанах

вот в это не верю от слова совсем.

pos принтеры с 9100 есть, но вот способных распечатать, то что он рассылал среди них нет.

Polaris99

Если там действительно PDF слался, то да, сомнительное заявление.

402d

Был неправ. Pos принтер выведет кучу мусора и правильно plain текст из pdf файла.

amarao

'S' in 'network printer' stands for security.

DmitrySpb79

А зачем вообще принтеру белый IP и проброс портов? Из дома на рабочем принтере печатать?

И да, многим действительно в голову не придет что кто-то чужой будет печатать на их принтере, профит-то с этого нулевой…

Xenos_rus

В мире немало древних локалок с белыми адресами, сам когда-то в такой конторе работал. Поэтому даже проброса портов не нужно, достаточно банально не закрыть фаерволом.

iig

Если большой группенпринтер за выходные уничтожит несколько пачек бумаги — для кого-то это небесплатно.

Diordna

IoT меня пугает как грядущая стихия паролить которую юзерам будет влом.

dimonoid

Через неделю MrBeast «взламывает» все те же 50000 принтеров и тратит всю заправленную бумагу из лотков, делая реванш невозможным, на печать текста:

1) Unsubscribe from PewDiePie.

2) Subscribe to MrBeast