В открытом доступе была обнаружена база данных MongoDB, не требующая аутентификации, в которой находилась информация московских станций скорой медицинской помощи (ССМП).

К сожалению, это не единственная проблема: во-первых, на этот раз данные действительно утекли, а во-вторых – вся чувствительная информация хранилась на сервере, находящемся в Германии (хотелось бы поинтересоваться – не нарушает ли это никакой закон или ведомственные инструкции?).

Дисклеймер: вся информация ниже публикуется исключительно в образовательных целях. Автор не получал доступа к персональным данным третьих лиц и компаний. Информация взята либо из открытых источников, либо была предоставлена автору анонимными доброжелателями.

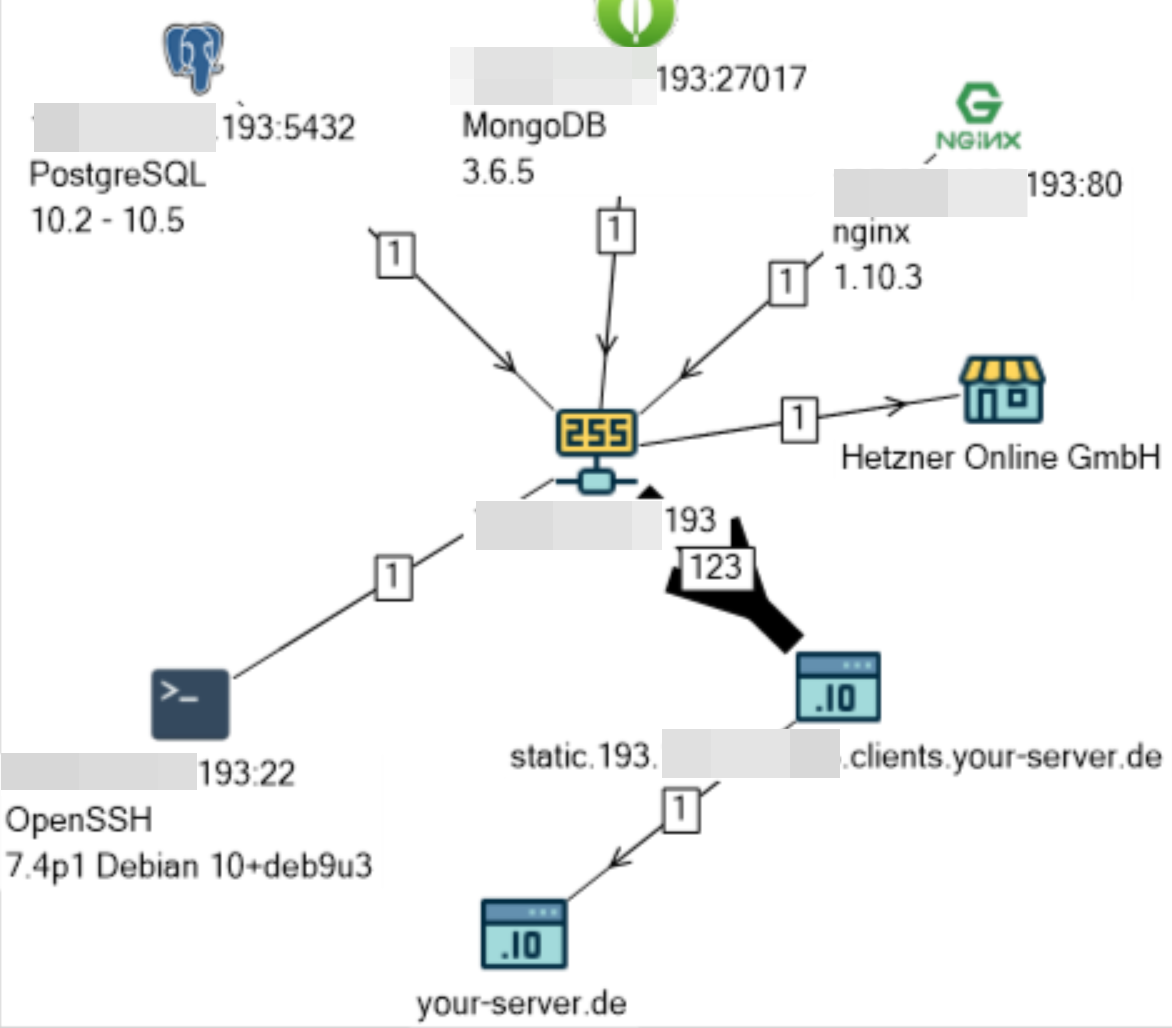

Сервер с базой, которая называется «ssmp», располагается на площадке известного хостинг-провайдера Hetzner в Германии.

По косвенным признакам удалось установить предполагаемого владельца сервера и базы – российская компания ООО «Компьютерные интеллектуальные системы».

На странице c-i-systems.com/solutions/programs-smp/, компания нам сообщает:

КИС СМП — программный продукт, предназначенный для автоматизации работы станций скорой (специализированной) медицинской помощи (СМП) в границах субъекта РФ и обеспечивает:

- прием вызовов;

- регистрацию и перенаправление вызовов;

- формирование, мониторинг и управление выездными бригадами станций СМП;

- массовое переподчинение бригад СМП при ликвидации чрезвычайных ситуаций;

- работу единого центра обработки вызовов СМП;

- обмен данными с внешними информационными системами.

База имела размер 17.3 Гб и содержала:

- дата/время вызова бригады скорой помощи

- ФИО членов бригады скорой помощи (включая водителя)

- госномер автомобиля бригады скорой помощи

- статус автомобиля бригады скорой помощи (например, “ прибытие на вызов”)

- адрес вызова

- ФИО, дата рождения, пол пациента

- описание состояния пациента (например, “температура >39, плохо снижается, взрослый”)

- ФИО вызывавшего скорую помощь

- контактный телефон

- и многое другое…

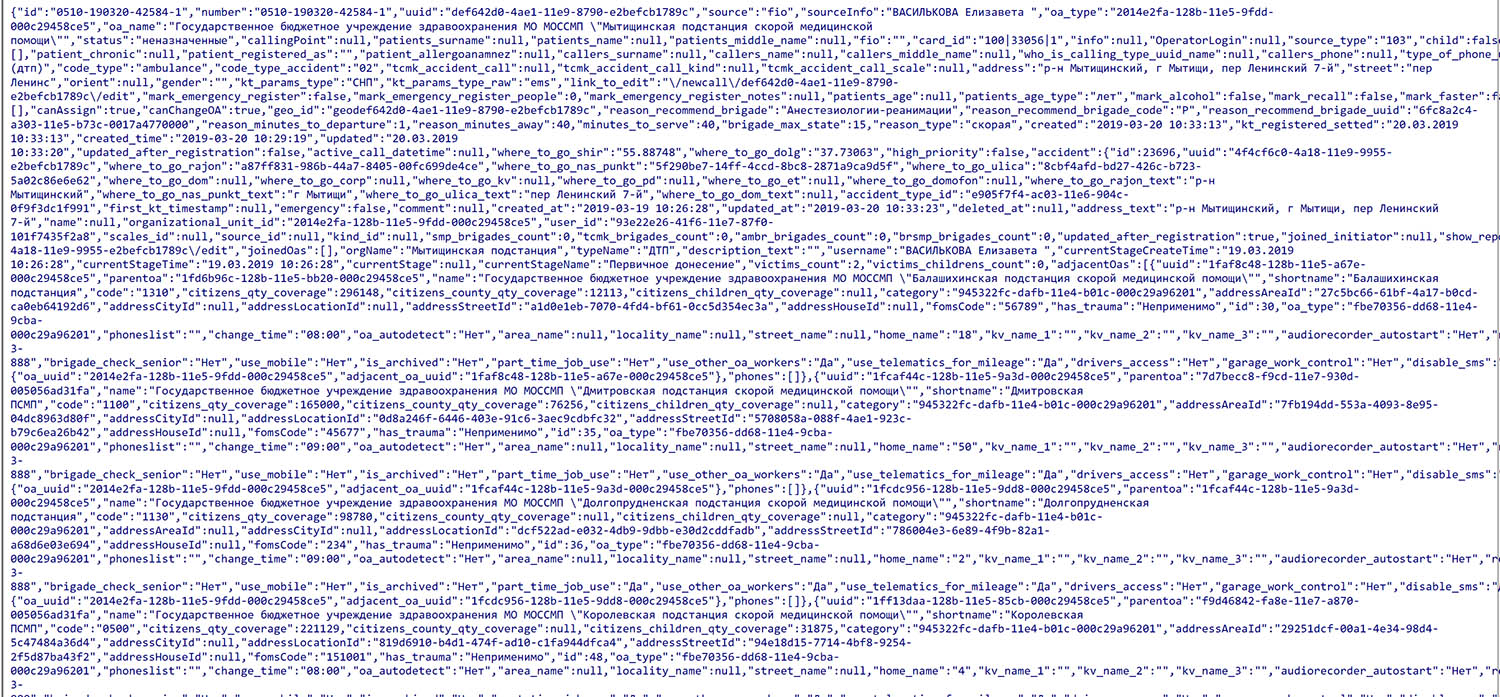

Данные в базе похожи на лог какой-то системы мониторинга/отслеживания процесса выполнения задачи. Интерес представляет поле «data» в таблице «assign_data_history».

(Разумеется, на картинке выше я постарался скрыть все персональные данные.)

Как было написано в самом начале — отсутствие аутентификации на этот раз не является единственной проблемой.

Самое главное – данную базу первыми обнаружили украинские хакеры из группировки THack3forU, которые оставляют в найденных MongoDB разные послания и уничтожают информацию. На этот раз хлопцы отличились этим:

"Hacked by THack3forU! Chanel.\nПутін хуйло,\nМєдвєдєв чмо,\nСтрєлков гамно ,\nРосія ДНО!"

и конечно тем, что, скачав все 17 Гб, выложили их в формате CSV на файлхостинг Mega.nz. Про то, как обнаруживают открытые базы данных MongoDB – тут.

Как только владелец базы был установлен, я отослал ему оповещение с предложением все-таки закрыть доступ к базе, хотя уже и было поздно – данные «ушли».

Первый раз поисковик Shodan зафиксировал эту базу 28.06.2018, а доступ к ней был наконец закрыт 08.04.2019, где-то между 17:20 и 18:05 (МСК). С момента оповещения прошло чуть менее 6 часов.

Новости про утечки информации и инсайдеров всегда можно найти на моем Telegram-канале «Утечки информации».

Комментарии (57)

pewpew

08.04.2019 20:22во-вторых – вся чувствительная информация хранилась на сервере, находящемся в Германии

что изменилось бы, если бы она хранилась в открытом виде на сервере, находящемся в России? Данные всё равно утекли.

chupasaurus

08.04.2019 20:47+1Ну только с точки зрения того, что хранение вне страны — административное, а открытый доступ — уголовное правонарушение.

Sabubu

08.04.2019 21:00+4Тут многочисленные нарушения закона.

Во-первых, по закону о перс. данных, они должны храниться или обрабатываться в России. Во-вторых, медицинские данные — это данные особой чувствительности, и к их хранению предъявляются особые требования. Возьмите, к примеру, постановление Правительства 1119:

5. Информационная система является информационной системой, обрабатывающей специальные категории персональных данных, если в ней обрабатываются персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни субъектов персональных данных.

…

11. Необходимость обеспечения 3-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

…

в) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

13. Для обеспечения 4-го уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований:

а) организация режима обеспечения безопасности помещений, в которых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения;

б) обеспечение сохранности носителей персональных данных;

в) утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей;

г) использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

14. Для обеспечения 3-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 13 настоящего документа, необходимо, чтобы было назначено должностное лицо (работник), ответственный за обеспечение безопасности персональных данных в информационной системе.Плюс, есть заумная методика от ФСТЭК для определения угроз системе хранения ПД. Обработка ПД требует от оператора определения актуальных угроз, и методика дает вариант определения. Тут очевидно, что никто этим даже не занимался.

Хотя тут есть нарушения закона, я особых иллюзий не питаю. Законы о персональных данных и регулировании интернета написаны для борьбы с политическими оппонентами, а не для защиты граждан. Простой пример: в рамках этих законов, скорее всего компания получит небольшой штраф. Плюс, РКН внесет адрес узла с MondoDB в список "заблокированных сайтов". Как будто это поможет защитить данные от распространения.

Не знаю, я тут даже подходящей статьи КоАП найти не могу.

Что мы можем сделать? Мы можем писать жалобы. Некоторые сервисы-файлообменники все же имеют Terms of Service, запрещающие выкладывание чужих перс. данных. Если вы нашли эту базу и она нарушает условия использования сайта, не поленитесь написать в обратную связь.

С последним пунктом в послании от "хакеров" все же не согласен.

pewpew

08.04.2019 21:03-1Всё так. Но если база хранится в открытом виде, территориально находясь на территории РФ, то никакие постановления и заклинания не защитят её от слива. Так пусть хоть на Луне хранится, если надёжно защищена.

dartraiden

08.04.2019 23:39Тут, скорее, желание, чтобы все были в равных условиях. А то «своих» не дрючат, а неугодных за то же самое (Твиттер) или меньшее (аналитика Google у Навального) прессуют.

u_235

08.04.2019 22:35Но ведь закон не запрещает хранить и обрабатывать ПД и в России и за рубежом? Собственно, отсутствие ПД на зарубежных серверах и проверить то затруднительно.

Koneru

08.04.2019 22:57+1<сарказм> Но если они в открытом доступе, то это легко проверяется.</сарказм>

chupasaurus

09.04.2019 03:05Закон разрешает хранить и обрабатывать ПДн за рубежом только в пункте 5 статьи 18 152-ФЗ в виде исключений.

u_235

09.04.2019 04:00Прямого запрета в указанной вами статье на передачу данных нет. Более того, есть статья 12 о трансграничной передаче, правда довольно расплывчатая .

abmanimenja

10.04.2019 03:23Во-первых, по закону о перс. данных, они должны храниться или обрабатываться в России

Копию можно (резервную копию, к примеру)

Мы ж не знаем копия то или оригинал

bisquitie

10.04.2019 13:49Может помог бы коллективный иск от граждан, данные которых утекли? но в России это больше похоже на фантастику.

Gryphon88

10.04.2019 15:54Что подадут или что удовлетворят?

bisquitie

10.04.2019 16:05Что были нарушены права на неприкосновенность частной жизни, личная и семейная тайна, например. С требованиями возместить моральный ущерб, а в случае обнаружения недостоверных данных — можно ещё много чего прикрутить.

abmanimenja

10.04.2019 16:08но в России это больше похоже на фантастику.

Почему фантастика?

Вопрос только в том — а есть ли кому этим заняться.

В США — стране судебного сутяжничества — запросто можно этим на жизнь зарабатывать.

Я лично знаю одного юриста у нас, который коллективными исками к ЖКХ настолько достал коммунальные конторы, что они просто перестали оказывать услуги по подаче горячей воды. Это оказалось дешевле для ЖКХ, чем оказывать услуги и при этом выплачивать неустойки.

Требования закона у нас жесткие по температуре горячей воды, а старые тепловые сети не способны выдержать эти требования. Поэтому иски можно хоть каждый день подавать. Вот он их за каждый день и подавал. Договорившись в парой десятков бабушек.

Юрист — на этих исках себе заработал малоподержанный Land Cruiser.

Бабушки теперь живут без горячей воды.

bisquitie

10.04.2019 16:10Ну, может быть. Я правда в местечке намного худшем чем Россия живу, у нас это точно фантастика, приходится по полчаса ждать пока «горячая» вода прогреется.

Gryphon88

10.04.2019 16:11'Интересно, топора нет, рубля нет и еще рубль остался должен, и вроде все правильно!!!' Бабушкам хоть денег перепало, чтоб колонку поставить?

abmanimenja

11.04.2019 12:30Бабушкам хоть денег перепало, чтоб колонку поставить?

Конечно, что-то там перепало. Окупилось или нет — не знаю.

Но:

Прочие жильцы, в исках не участвующие, точно ничего не получили. Но в конце концов и тем жильцам пришлось ставить личные водонагреватели.

Artemis86

09.04.2019 02:10Сэкономили на ИТ-специалистах. Обычная история. Не первая и к сожалению не последняя.

Cim

09.04.2019 07:29Да это же модная serverless архитектура. Монга отдает джсончики, их сразу можно в англуряр или жквери вслвывать

pahdom1

09.04.2019 12:03-1Вот интересно, почему везде изображения, а комментарий от «хакеров» вставлен текстом? Возможно, потому что оригинальный коммент выглядит вот так??

Я один вижу политические нотки со стороны автора?

ashotog Автор

09.04.2019 12:05+1потому, что эту картинку вы взяли из совсем другого моего поста про этих Хакеров. И этот текст они оставили в совершенно другой базе.

Я один вижу, что вы пытаетесь натянуть сову на глобус? ;)

ashotog Автор

09.04.2019 12:06Вот эта картинка из моего поста 4-го апреля t.me/dataleak/906

И если вы посмотрите пост целиком, то там текстом приводится еще одно «послание» этих хакеров.

Никакого заговора, просто так мне удобно писать/постить. Снимите шапочку из фольги ;)

pahdom1

09.04.2019 12:06+2Вопросов нет, возможно ошибся. Но тем не менее, почему не вставить скриншот?

ashotog Автор

09.04.2019 12:11давайте я поясню немного процесс — у меня десятки баз (информация об открытых базах имеется ввиду), про которые надо написать. вдруг всплывает что-то важное срочное, вне очереди. Я просто физически не успеваю делать много нужных вещей. ;) Поэтому делаю так, как быстрее и удобнее в данный момент времени.

Какие-то скрины у меня сняты заранее и готовы, каких-то нет. Если нет и они не критичные мне проще скопировать текст…

pahdom1

09.04.2019 12:14+1Принято. Советую установить менеджер скриншотов, автоматизируйте свою работу. Добра, удачи. :)

ashotog Автор

09.04.2019 12:16кстати да! спасибо за идею.

может сразу порекомендуете что-то?

ffs

09.04.2019 13:06На шиндовс пользую greenshot. Чаще всего юзкейс "фрагмент экрана в буфер обмена или на dropbox/imgur", удобно.

LeoGV

09.04.2019 14:38С 1809 в win10 можно включить программулину «набросок на фрагменте экрана». По принтскрину она сразу запускает выделение экрана, а после выделения — отправляет кусок в буфер обмена.

LESHIY_ODESSA

09.04.2019 15:36Встроенный в Windows инструмент «Ножницы», обрезаем, копируем в буфер и вставляем в imgur.

Magn

09.04.2019 16:33Если под Linux, то Speсtacle. Умеет делать сриншот (окна, стола, выделенной области), затем размещать его в буфере обмена, файле или выгружать в imgur.

Vlunu

09.04.2019 12:31+2Не советую связываться с этими хацкерами. Ребята реально суровые. Не только по IP-вычислят, но и семью взломают. По крайней мере так они мне пообещали при попытке взять у них интервью)))

ashotog Автор

09.04.2019 12:38+1прочитал Вашу статью про них на пикабу. классно, поржал. собственно я как первый раз их тексты по «монгам» стал видеть, сразу понял уровень. Они сначала только по старым младше 2.6 монгам пошли ибо есть готовый скрипт для этого.

dartraiden

09.04.2019 12:56Ну и ссылку тогда уж

pikabu.ru/story/mamkinyi_khakeryi_na_strazhe_nezalezhnosti_6629474

Barafu_Albino_Cheetah

09.04.2019 13:18Ошибка 403. Пикабу бдит. Иностранцы не пройдут!

icetinte

09.04.2019 15:31Пикабу забанили очень много подсетей провайдеров, которые не реагируют на жалобы о ДДОС, сам столкнулся что не могу их почитать через VPN от Scaleway

Vlunu

09.04.2019 16:07

Whuthering

09.04.2019 15:10+1С одной стороны, авторы MongoDB подложили знатную свинью, в конфигурации по умолчанию открыв доступ для всех без авторизации на всех интерфейсах, хотя, справедливости ради, об этом четко и понятно написано в документации.

С другой стороны, наличие подобной откровенно детской дыры очень красочно говорит о техническом уровне разработчиков и/или интеграторов подобного софта (о причинах рассуждать можно долго, но, как по мне, они весьма просты), особенно учитывая что про подобные «взломы» уже долгое время трубили на всех новостных и IT-ресурсах.

sergeyns

09.04.2019 15:41Авторов MongoDB можно понять. Если бы они сделали авторизацию, то половина «разработчиков» не прошла бы квест уровня «hello world!» при попытке что-нибудь в базу сохранить/прочитать… :)

Whuthering

09.04.2019 17:51Достаточно хотя бы слушать по дефолту только на localhost, это уже защищает от входа извне и достаточно для большинства задач.

В конце концов, MySQL вот по умолчанию без авторизации не пускает, и ничего, чайники как-то разбираются :)

Barafu_Albino_Cheetah

09.04.2019 17:38Это скорее авторы Docker подложили такую свинью, по умолчанию отключая для контейнеров Firewall, и об этом в документации если и написано, то там, где не всякий увидит. С появлением Docker количество незакрытых сервисов резко возросло, потому что SOHO админ пользуется ufw и считает, что за закрытым файрволлом его контейнеры в безопасности. А в ufw докеровские приколы не отображаются.

bisquitie

10.04.2019 13:55блин, да как админом может называться админ, который не слышал про iptables?

Barafu_Albino_Cheetah

10.04.2019 22:28Вот с чего вы это взяли? Или имелось ввиду «не слышал про iptables, редактирует не vi, и пишет скрипты не на С ?»

bisquitie

11.04.2019 00:28Имелось в виду, что даже soho-админ должен быть в курсе, что ближе всего к netfilter в ядре работают именно iptables, и что ufw — лишь небольшая надстройка над ними для школьников, причём не специфичная для всех операционных систем семейства linux. Также от него никто не требует писать скрипты на си, потому что он также не специфичен для всех систем, в отличие от простого sh.

nulled

11.04.2019 12:23Простите, что такое SoHo админ?

abmanimenja

11.04.2019 12:40Простите, что такое SoHo админ?

Эникей?

Правда, при чем тут ufw или iptables

armid

Не совсем понял эту фразу. Вы нашли владельца аккаунта «меги» и написали ему?

dartraiden

Владелец базы — ООО «Компьютерные интеллектуальные системы». На Mega базу отзеркалили украинские хакеры, которым она, очевидно, не принадлежит.