Блокнот в Windows – это островок стабильности посреди вакханалии прогресса. Приложение, которое никогда не подводит. Функционал Notepad почти не изменился за 34 года его существования (разве что были подняты лимиты на размер открываемых документов), да и дизайн актуальной версии мало чем отличается от варианта для Windows 3.0. Расширение функциональности большого офисного пакета Microsoft привело к появлению массы уязвимостей, и на этом фоне минималистичный Notepad кажется воплощением безопасности.

Not anymore. Исследователь Тэвис Орманди (Tavis Ormandy) из команды Google Project Zero нашел в Блокноте уязвимость, приводящую к выполнению произвольного кода. Реальную опасность проблемы пока сложно оценить: детали не раскрываются до выпуска патча. Сам Орманди считает, что баг серьезный, другие эксперты сомневаются в наличии реальной угрозы. Правда их оценка основана на единственном скриншоте, который предоставил Тэвис, так что все-таки стоит подождать полного описания. Но сам факт!

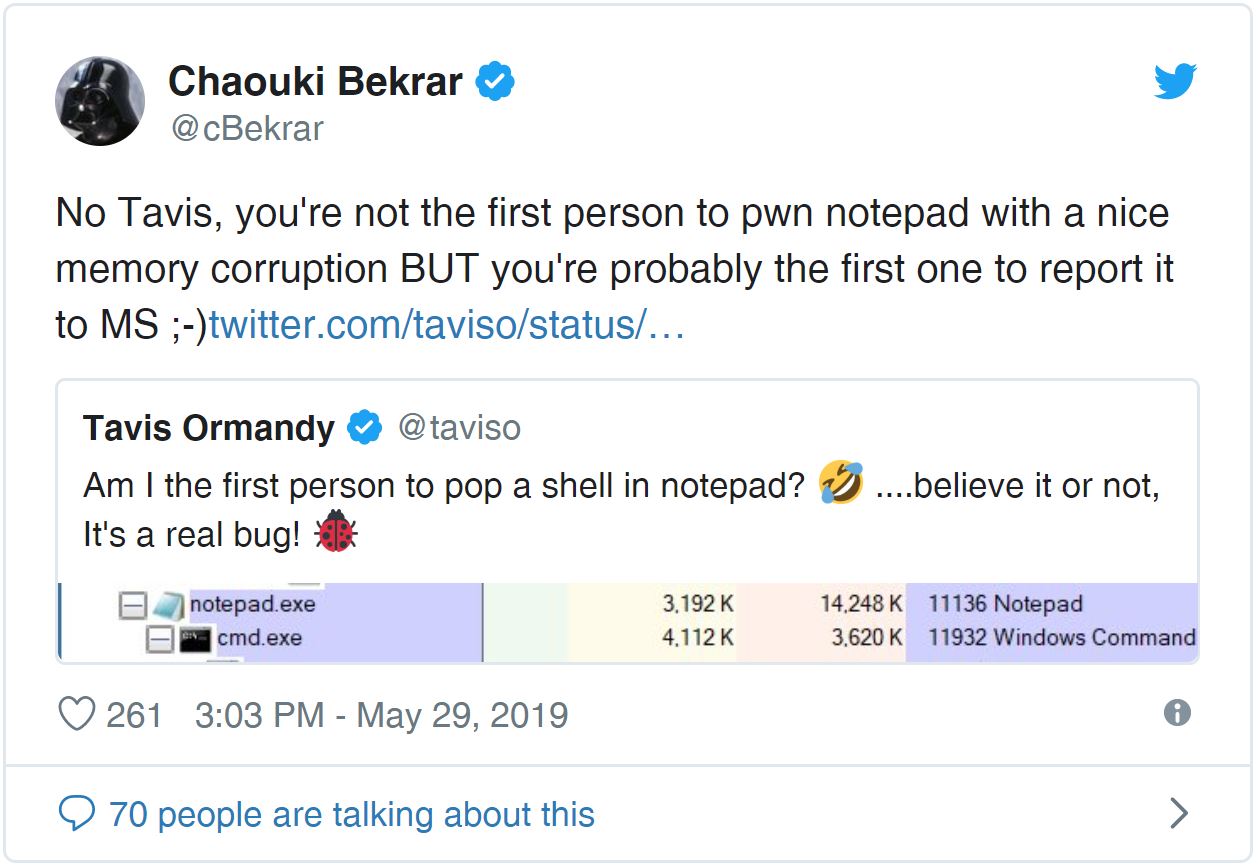

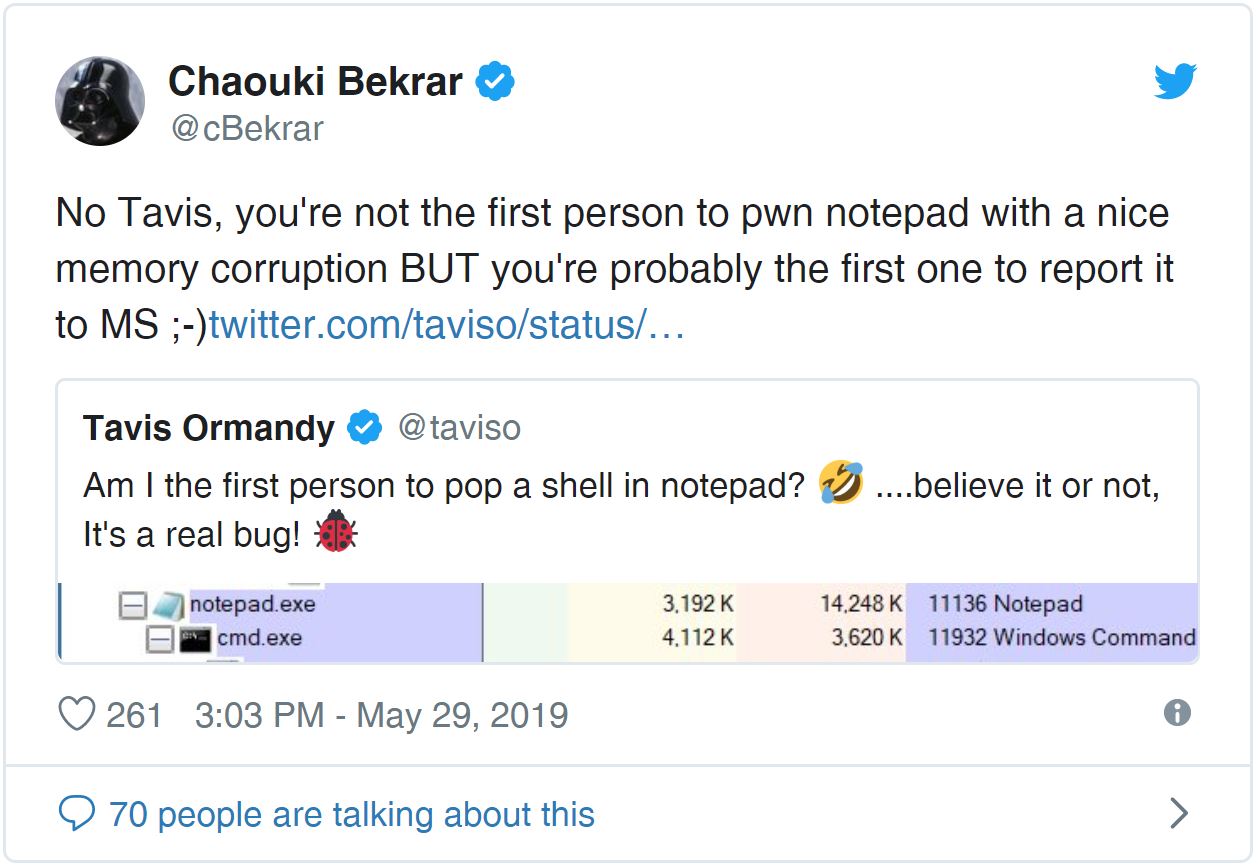

Исследователь смог реализовать в Блокноте сценарий повреждения памяти, приводящий к выполнению произвольного кода. Можно предположить, что реальная атака предусматривает отправку подготовленного текстового файла, который нужно открыть с помощью программы. С какими правами будет выполнен этот код и как потом может развиваться атака – пока не ясно. Тэвис предположил, что он стал первым, кто успешно открыл консоль из Блокнота. Чауки Бекрар (Chaouki Bekrar), основатель компании Zerodium, специализирующейся на перепродаже эксплойтов, утверждает, что эксплойты для Notepad уже существуют, но информация о них не публиковалась.

Есть вероятность, что баг исправят 11 июня, когда Microsoft выпустит очередной ежемесячный набор патчей. Кстати, предыдущие заплатки закрывали гораздо более серьезную уязвимость в службе Remote Desktop Services, известную как BlueKeep. Подробнее о ней мы писали в этом дайджесте и в этой новости. Уязвимость позволяет получить полный доступ к устройству с Windows при выполнении трех условий: возможность установить RDP-соединение, отсутствие патча и выключенная Network Level Authentication.

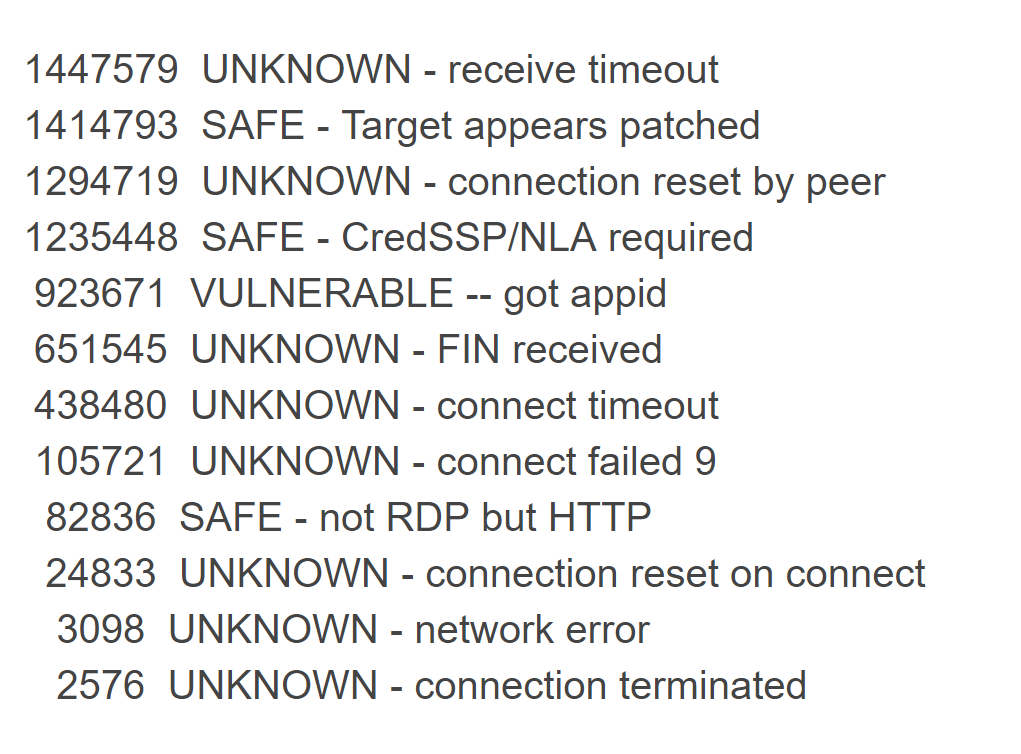

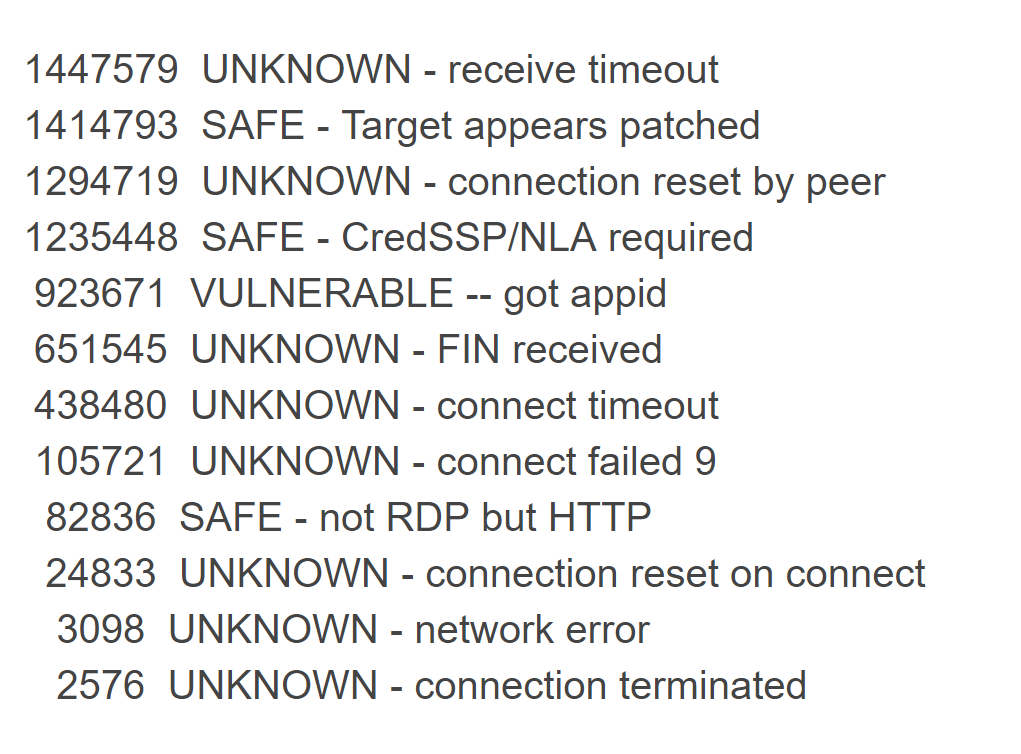

Роб Грэм (Rob Gram) из Errata Security смог оценить число уязвимых систем, доступных из Интернета: получилось больше миллиона (новость, статья Роба). Для сканирования была использована самописная утилита, которая находила сетевые узлы с открытым портом RDP (3389) и оценивала их свойства.

Всего нашлось 7,6 миллиона систем с открытым портом. Из них большая часть (53%) либо не отвечала на запросы, либо отвечала с использованием протокола HTTP, либо сбрасывала соединение. 34% систем либо пропатчены, либо используют сетевую аутентификацию. 16% компьютеров или 1,2 миллиона, скорее всего, уязвимы. Доступ к ним можно получить без ведома администратора, эксплуатируя Bluekeep. К сожалению, киберпреступники обязательно воспользуются (если уже не воспользовались) такой большой базой уязвимых устройств. Если ваш компьютер по каким-то причинам доступен извне, определенно стоит либо включить NLA, либо обновить систему (патчи выпущены для всех ОС вплоть до Windows XP). Желательно сделать и то, и другое и лишний раз оценить: так уж ли необходим доступ к компьютерам за пределами защищенного периметра.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Not anymore. Исследователь Тэвис Орманди (Tavis Ormandy) из команды Google Project Zero нашел в Блокноте уязвимость, приводящую к выполнению произвольного кода. Реальную опасность проблемы пока сложно оценить: детали не раскрываются до выпуска патча. Сам Орманди считает, что баг серьезный, другие эксперты сомневаются в наличии реальной угрозы. Правда их оценка основана на единственном скриншоте, который предоставил Тэвис, так что все-таки стоит подождать полного описания. Но сам факт!

Исследователь смог реализовать в Блокноте сценарий повреждения памяти, приводящий к выполнению произвольного кода. Можно предположить, что реальная атака предусматривает отправку подготовленного текстового файла, который нужно открыть с помощью программы. С какими правами будет выполнен этот код и как потом может развиваться атака – пока не ясно. Тэвис предположил, что он стал первым, кто успешно открыл консоль из Блокнота. Чауки Бекрар (Chaouki Bekrar), основатель компании Zerodium, специализирующейся на перепродаже эксплойтов, утверждает, что эксплойты для Notepad уже существуют, но информация о них не публиковалась.

Есть вероятность, что баг исправят 11 июня, когда Microsoft выпустит очередной ежемесячный набор патчей. Кстати, предыдущие заплатки закрывали гораздо более серьезную уязвимость в службе Remote Desktop Services, известную как BlueKeep. Подробнее о ней мы писали в этом дайджесте и в этой новости. Уязвимость позволяет получить полный доступ к устройству с Windows при выполнении трех условий: возможность установить RDP-соединение, отсутствие патча и выключенная Network Level Authentication.

Роб Грэм (Rob Gram) из Errata Security смог оценить число уязвимых систем, доступных из Интернета: получилось больше миллиона (новость, статья Роба). Для сканирования была использована самописная утилита, которая находила сетевые узлы с открытым портом RDP (3389) и оценивала их свойства.

Всего нашлось 7,6 миллиона систем с открытым портом. Из них большая часть (53%) либо не отвечала на запросы, либо отвечала с использованием протокола HTTP, либо сбрасывала соединение. 34% систем либо пропатчены, либо используют сетевую аутентификацию. 16% компьютеров или 1,2 миллиона, скорее всего, уязвимы. Доступ к ним можно получить без ведома администратора, эксплуатируя Bluekeep. К сожалению, киберпреступники обязательно воспользуются (если уже не воспользовались) такой большой базой уязвимых устройств. Если ваш компьютер по каким-то причинам доступен извне, определенно стоит либо включить NLA, либо обновить систему (патчи выпущены для всех ОС вплоть до Windows XP). Желательно сделать и то, и другое и лишний раз оценить: так уж ли необходим доступ к компьютерам за пределами защищенного периметра.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.