Сегодня мы поговорим о том, как можно проникнуть в современную корпоративную сеть, которая защищена на периметре различными, даже очень хорошими, средствами сетевой безопасности и самое, главное поговорим о том, как с этим можно бороться.

Давайте посмотрим на современную сеть, которая используют самые новомодные технологии в области безопасности.

У вас защищен периметр, стоят различные Firewall-ы, Next-Generation Firewall-ы и многие другие средства защиты периметра.

Какие варианты проникновения в вашу корпоративную сеть существу и в каких случаях ваш Next-Generation Firewall вам никак не поможет?

Задумайтесь на минутку. Попробуйте ответить на этот вопрос, а я хотел бы привести несколько примеров которые смогут продемонстрировать что, какие бы мощные, классные, широко разрекламированные, попавшие в самые лучшие квадраты, круги, кривые Гартнера, Фореста и так далее продукты вы не использовали, все равно у злоумышленников существует возможность атаки на вашу корпоративную ли ведомственную сеть и поэтому вам надо смотреть чуть шире, чем защита периметра.

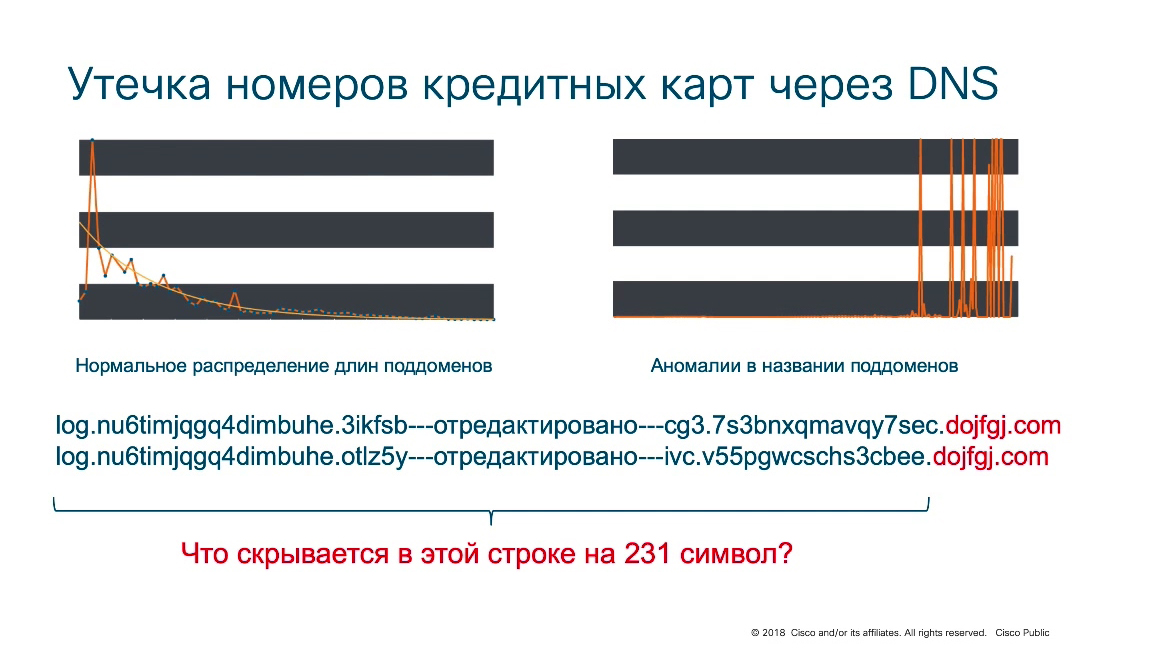

Итак, один из примеров с которым компании Cisco удалось столкнуться — это использовании протокола DNS для кражи информации.

Обычно злоумышленники используют протокол DNS для того, чтобы либо подгружать какие-то новые модули, либо использовать DNS в качестве взаимодействия уже установленных модулей внутри корпоративной/ведомственной сети на заражённых компьютерах с некими «командными серверами». В данном же случае протокол DNS использовался для того, чтобы в названии домена происходила утечка информации. По статистике, большинство доменов, имен доменов третьего уровня содержат в себе не более 25-30 символов, однако, мы видим что на правом графике у нас длины доменов составляют 200-230 символов.

Человек не способен придумать такого рода домен. Запомнить его он тоже не способен. Это в чистом виде некая «аномалия» которая может нам говорить о том, что либо используются некие домены для каких-то маркетинговых целей, но обычно такие длинные даже в маркетинговых целях не используются, либо это действия злоумышленников. И вот в данном случае 1 из DNS-серверов обслуживающий данный вредоносный домен, как раз и использовался для того, чтобы название доменов, содержащие достаточно длинные текстовые строки (231 символ), были расшифрованы и в них выявлялись украденные номера кредитных карт. Как мы понимаем, учитывая что DNS является стандартом де-факто для работы современной сети интернет, корпоративной или ведомственной сети, заблокировать DNS мы не можем и даже инспекция DNS на Firewall-е далеко не всегда нам помогает, потому что в данном случае злоумышленники использовали нестандартный подход для того чтобы обойти средства защиты периметра.

Другой пример

Это иллюстрация из системы мониторинга беспроводной сети компании Cisco. Вы видите на карте здания расположения легально установленных точек доступа (зеленые кружки), но, обратите внимание, здесь мы видим, что есть несанкционированно установленные беспроводные точки доступа (красные кружки), а также беспроводные, несанкционированные чужие клиенты, которые пытаются подключиться корпоративной беспроводной сети (серые прямоугольники). Понятно, что данный способ подключения также минует периметр, также не проходит через корпоративные Firewall-ы и если бы точки доступа были не защищены, то злоумышленники могли бы проникнуть в корпоративную сеть минуя периметр, минуя NG Firewall-ы, стоящий на этом самом периметре. Кроме того, если злоумышленник может создать фальшивую точку доступа, то клиент, который подключился к точке доступа, может даже об этом не знать, а злоумышленник при этом может перехватывать данные, которые передаются с клиента. Это может быть смартфон, это может быть планшет, ноутбук или даже стационарный компьютер, который подключился к несанкционированной, чужой, фальшивой точке доступа и в данном случае, к сожалению, Firewall-ы нам тоже ничем не помогли.

Ещё пример

После этого инцидента, компания Cisco существенно изменили архитектуру безопасности сетевого оборудования. Были добавлены программно-аппаратные компоненты, которые позволяют отслеживать закладки в оборудовании, а также предотвращать появление этих закладок, но в начале двухтысячных годов такие примеры были.

Их было несколько, которые удалось зафиксировать и в данном случае мы сталкиваемся с ситуацией когда в рамках некой поставки, заказчик получает оборудование с уже предустановленным вредоносным кодом. Поскольку он изначально доверяет своему поставщику, он не задумывается о том, что надо проверить сетевое оборудование. Проверку можно осуществить через программное обеспечение, которое заказчик может скачать с официального сайта. Нужно это для того, чтобы убедиться что в оборудовании нет никаких закладок и оно не крадёт информацию, которая через сетевое устройство передаётся. Также, было несколько случаев когда администраторы не имея контракта на техническую поддержку на купленное ими оборудование, вынуждены были скачивать новые прошивки со сторонних сайтов. Это также приводило к тому, что в этих прошивках содержался вредоносный код, который «зеркалировал» весь трафик и отправлял его злоумышленнику. То есть в данном случае мы также понимаем, что классические периметровые средства безопасности не могут ничего с этим сделать, потому что закладки находятся на оборудовании, стоящем перед межсетевыми экранами.

Можно вспомнить более свежий пример когда компания Cisco (ее подразделение Cisco Talos) обнаружило угрозу под названием VPN-Filter, когда злоумышленники заражали различные сетевые устройства различных производителей (D-Link, Asus и так далее) и устанавливали на них соответствующий вредоносный код, который также крал трафик и перенаправлял его злоумышленникам. То есть недооценка этой проблемы приводит к тому, что у нас нижний уровень сетевой инфраструктуры остается абсолютно не защищенным и никакие Firewall-ы, разумеется, здесь не помогают, так как сетевые устройства находятся до Firewall-ов они и могут передавать весь трафик, особенно если он не зашифрованный, злоумышленникам.

Ещё один пример

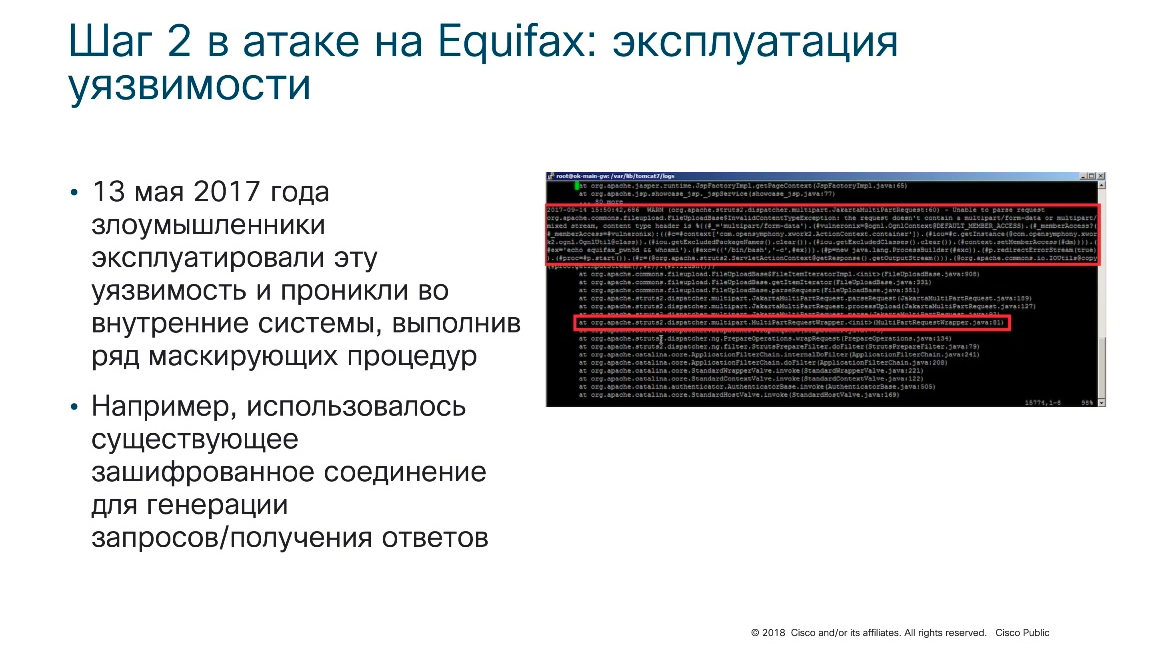

2 года назад (в 2017 году) злоумышленники нашли уязвимость на Web-портале одного из крупнейших кредитных бюро Equifax. Эта уязвимость позволила получить доступ к Web-порталу и выполнять на нём некоторые команды. После идентификации уязвимости злоумышленники запустили эксплоит и получили доступ к системе с административными правами. Никаких данных украдено на тот момент ещё не было не было. То есть злоумышленники только протестировали саму возможность работы на Web-портале с административными правами. А вот дальше спустя где-то 2 месяца уязвимость, которая по каким-то причинам не была устранена, была проэксплуатирована.

Злоумышленники проникли во внутренние системы кредитного бюро и замаскировали свою деятельность от средств сетевой безопасности. Во-первых, за счет доверительных отношений между Web-порталом и внутренними серверами, в том числе серверами баз данных, система защиты никак не контролировала данные соединения и пропустила злоумышленника внутрь корпоративной сети. Кроме того, злоумышленники использовали зашифрованное соединение и оно осталось бесконтрольным с точки зрения средств сетевой безопасности. Злоумышленником в течение нескольких месяцев удавалось красть информацию в результате чего пострадало более 140 миллионов граждан США, Великобритании и ряда других стран, чьи данные были украдены в результате данной атаки, несмотря на наличие средств защиты периметра, которые, к сожалению, в данном случае, никак не помогли.

Ещё пример

Ещё один пример произошедшие в прошлом 2018 году, когда в двухнедельный период между 21 августа и 5 сентября хакерская группа под названием Magic Art взломала сервера авиакомпании British Airways, похитила данные 380 000 клиентов включая персональные данные и данные кредитных карт. По данным British Airways пострадало порядка полумиллиона клиентов за две недели.

Самое интересное что злоумышленники даже не пытались проникнуть в корпоративную сеть! Они взломали сайт авиакомпании, подменили скрипт который собирал данные клиентов и переслали эти данные на вредоносный ресурс, который контролировался злоумышленниками. Также, по одной из версий данного инцидента рассматривается что злоумышленники взломали не основной сайт British Airways, а его кэшированную копию (CDN, используемый провайдерами связи для кэширования популярных ресурсов). Таким образом, периметровые средства защиты никак не помогли защититься от данной атаки.

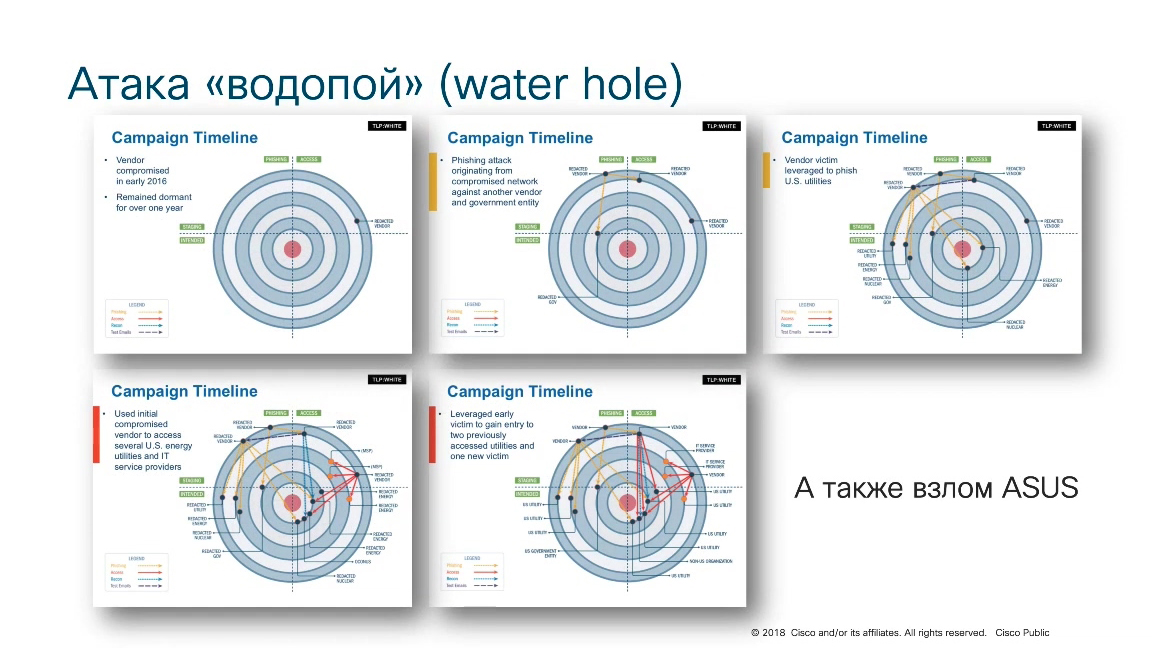

Ещё одна атака, которую назвали «водопой» («water hole»), которая была зафиксирована некоторое время назад американские правоохранительные органы. Зафиксировали атаки на ряд энергетических компаний в Соединенных Штатах Америки и в рамках расследования была выявлена очень нестандартная схема, которая, однако, с тех пор стала достаточно популярной.

Почему она называется водопой?

Если мы вспомним жизнь животных (особенно животных Африки), то во время засухи многие животные приходят на редкие водопои, которые не пересохли во время засухи и природа делает так, что животные не нападают друг на друга во время водопоя, но дело в том, что как раз по дороге на водопой хищники очень часто подстерегают животных и едят их для того, чтобы прокормить себя и свои стада, прайды и так далее (в зависимости от того о каком хищнике идёт речь). Так вот злоумышленники воспользовались ровно той же самое стратегии.

Вместо того чтобы ломать компании жертвы, на которые они ориентируют свои усилия, а таких компаний может быть много (единицы, десятки или даже сотни). Иногда достаточно взломать всего лишь одного производителя программного обеспечения, с сайта которого затем все начинают скачивать обновления программного обеспечения (новые прошивки, патчи, апдейты или новые версии софта). Если взломали именно производителя, то дальше вместе с этими обновлениями, которые скачиваются с его сайта, возможно разместить в сети компании-жертвы ещё и вредоносный код, который затем облегчает хакерам развитие плацдарма внутри уже скомпрометированный сети жертвой. То есть таким окольным путем, но хакеры добились своей цели. Такого рода атака была зафиксирована в 2016 году в Соединенных Штатах Америки. После этого было несколько схожих сценариев. Буквально недавно (в конце 2018 года) была зафиксирована атака на компанию Asus, которая со своего сайта распространяла вредоносные обновления. Тоже самое делалось компании Avast, которая распространяла заражённую программу для дефрагментации и оптимизации работы системы Windows под названием CCleaner. Эту вредоносную кампанию зафиксировало и раскрыло подразделение Cisco Talos в 2017 году.

Это всё примеры когда далеко не всегда надо взламывать саму компанию жертвы. Можно взломать организации обслуживающие её и за счет неких доверительных отношений между компанией-жертвой и компанией, которую взломали, все коммуникации между ней подвергаются меньшему контролю и этим активно пользуются злоумышленники.

Наконец, последний и один из самых свежих примеров

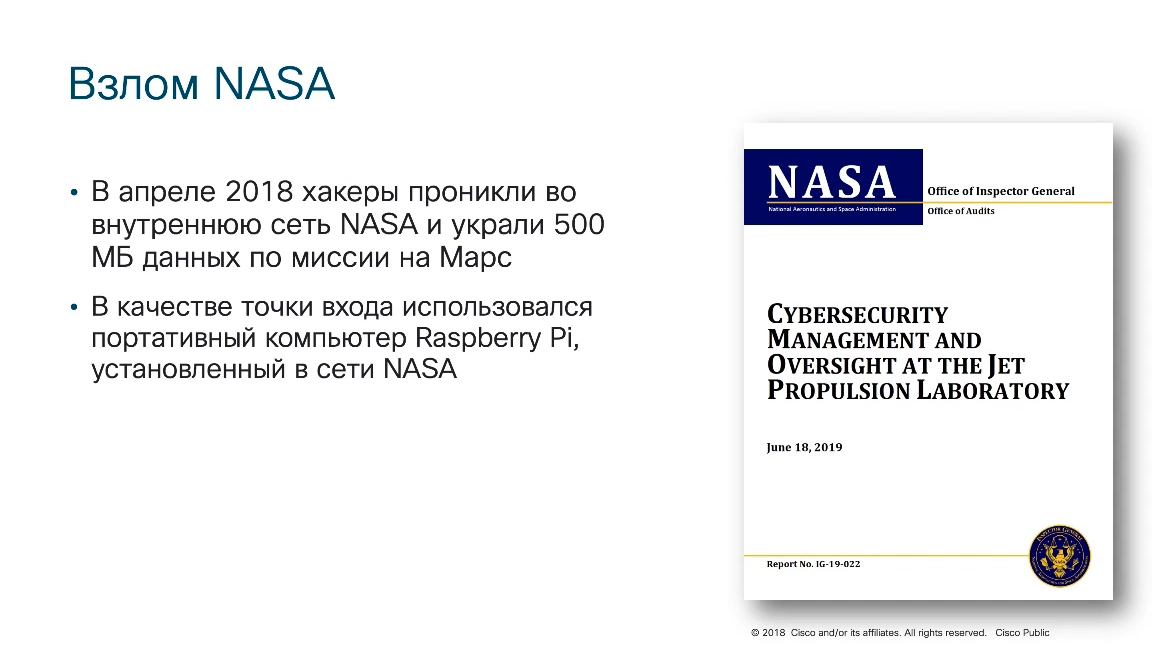

18 июня 2019 года аэрокосмическое агентство НАСА зафиксировала и объявила о том, что во внутреннюю сеть одного из ее подразделений (одной из её лаборатории) проникли хакеры ещё в апреле 2018 года. То есть они в течение длительного времени оставались незамеченными и смогли украсть более 500 МБ данных по миссии на Марс. Самое интересное что произошло это за счет внедрения аппаратного портативного компьютера Raspberry Pi, который был установлен в сети НАСА и который крал информацию и передавал ее наружу.

Вот эти все примеры очень хорошо демонстрирует, что даже наличие очень мощных, хорошо спроектированных, грамотно спроектированных системы защиты периметра не даёт гарантии, что злоумышленники не проникнут.

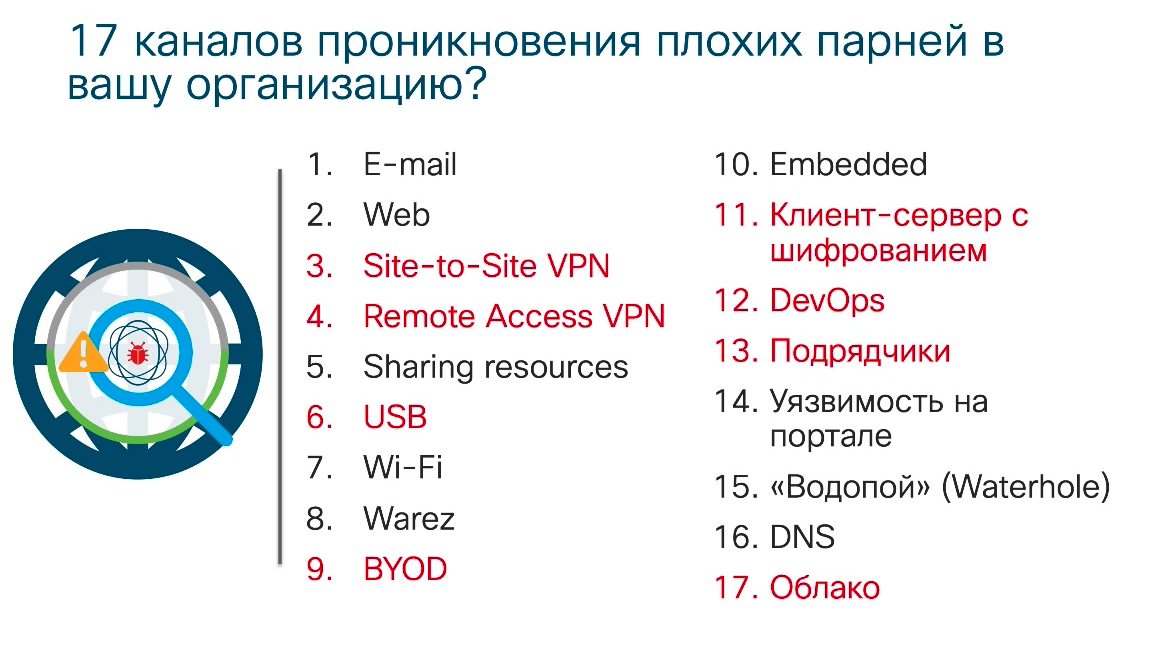

Всё из-за того, что у них существует 17 каналов проникновения в нашу организацию, часть из которых мы уже посмотрели.

Есть часть каналов, которые остаются за рамками рассмотрения (допустим, обычное VPN-соединение, либо site-to-site VPN с удалёнными площадками, либо Remote Access VPN с удаленными пользователями), но в случае наличия защищённого соединения по нему, помимо вполне легального трафика, может проникнуть и вредоносный во внутреннюю сеть компании. USB-флешки подброшенные на парковке перед входом в организацию также являются излюбленным инструментом, которым пользуются злоумышленники для того чтобы обойти периметровые средства корпоративной информационной безопасности или ведомственной информационной безопасности, потому что такого рода флешка будучи воткнута в компьютер обходит все периметровые средства защиты. Остается надеяться только на то что на компьютере установлена нечто более современное чем устаревший по идеологии антивирус, который не видит никаких целевых атак направленных на организацию.

Ещё один пример с которым столкнулась компания Cisco два года назад.

Генеральный директор крупной российской энергетической компании «заразился» на своём домашнем ноутбуке вредоносным кодом WannaCry. Это произошло в пятницу вечером, как раз когда WannaCry стал распространяться по миру. В субботу утром директор привез на работу зараженный ноутбук. Ну а куда его ещё привезти? Дома нет своих IT-специалистов, а на работе они есть.

Пока эти специалисты, срочно вызванные генеральным директором, ехали на работу, вредоносный код успел распространиться по корпоративной сети, потому что генеральный директор подключил этот ноутбук к корпоративной сети. Автоматом он подключился, после чего даже изолированные от внешнего мира корпоративная сеть, пострадала от WannaCry.

Понятно, что у компании Cisco может быть таких примеров ещё очень много, когда какой-либо высокопоставленный, либо облечённый полномочиями сотрудник, руководитель, руководитель среднего или высшего звена, приносит на работу домашнее устройство, которое по каким-то причинам может быть заражено. Это может быть даже не только сотрудник. Это может быть аудитор. Это может быть подрядчик, который приносит такого рода устройство в рамках проведения неких регламентных работ на защищаемой площадке. Например, в 2003 году именно из-за подрядчика, который подключил свой ноутбук к внутренней сети на атомной электростанции Davis–Besse в Соединенных Штатах Америки, произошло заражение атомной электростанции червём Conficker, что привело к останову реактора и веерным отключением электроэнергии на всем восточном побережье США.

Ещё один пример когда они работают методы периметровой защиты — это разработчики, которые занимаются DevOps-ом, у которых как правило свои «правила игры», которые любят работать не на выдаваемых компанией компьютерах, а на своих ноутбуках со своим программным обеспечением, на которые не всегда можно поставить какие-то средства защиты и это является некой «точкой входа» в корпоративную сеть, либо внедрение закладок в разрабатываемое в организации программное обеспечение.

Наконец, мы не должны забывать про облака.

Если организация активно использует облака, никакие корпоративные средства защиты периметра не помогут. Необходимо расширять систему обеспечения безопасности за пределы периметра и осуществлять мониторинг внутренней инфраструктуры.

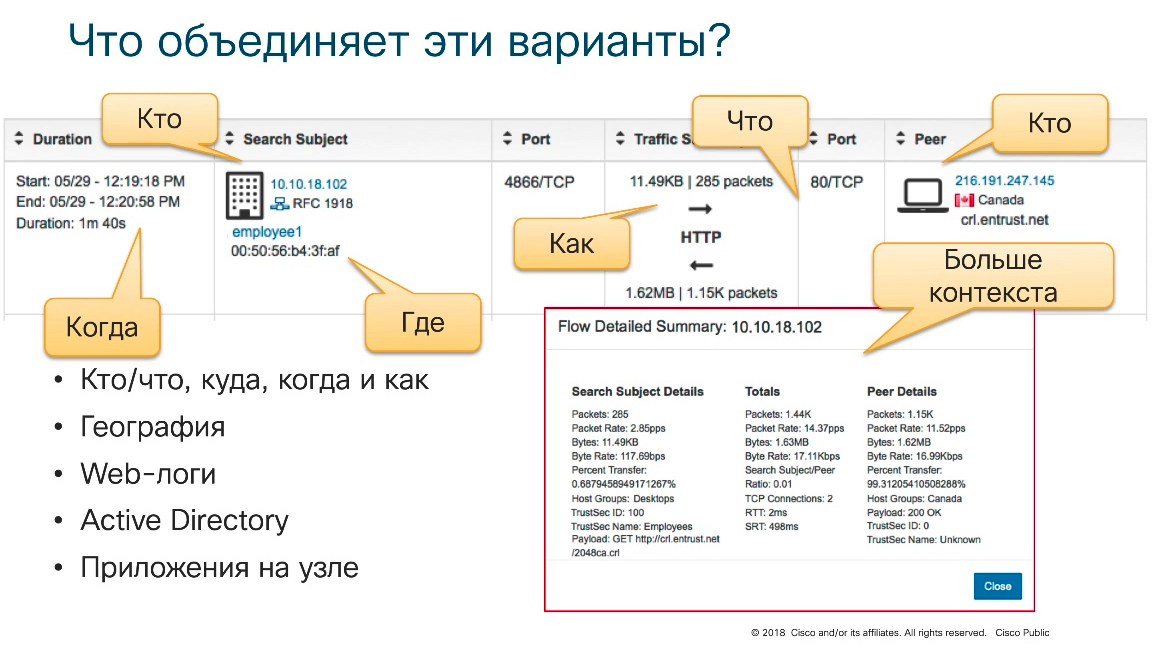

Поможет в этом протокол NetFlow, который изначально разрабатывался для траблшутинга, для анализа статистики сетевого трафика, но за счет своих возможностей, особенно за счет расширенных возможностей, которые существуют в девятой версии протокола NetFlow, либо в его стандартизованной версией IPFIX, появляется возможность отвечать на вопросы, которые интересуют с точки зрения информационной безопасности (кто?, что?, когда?, как?, в каком объёме? осуществлял те или иные взаимодействия). Затем, наложив на это соответствующие алгоритмы принятия решений, появляется возможность делать выводы о наличии той или иной угрозы, той или иной аномалии, которые могут быть интересны в контексте информационной безопасности.

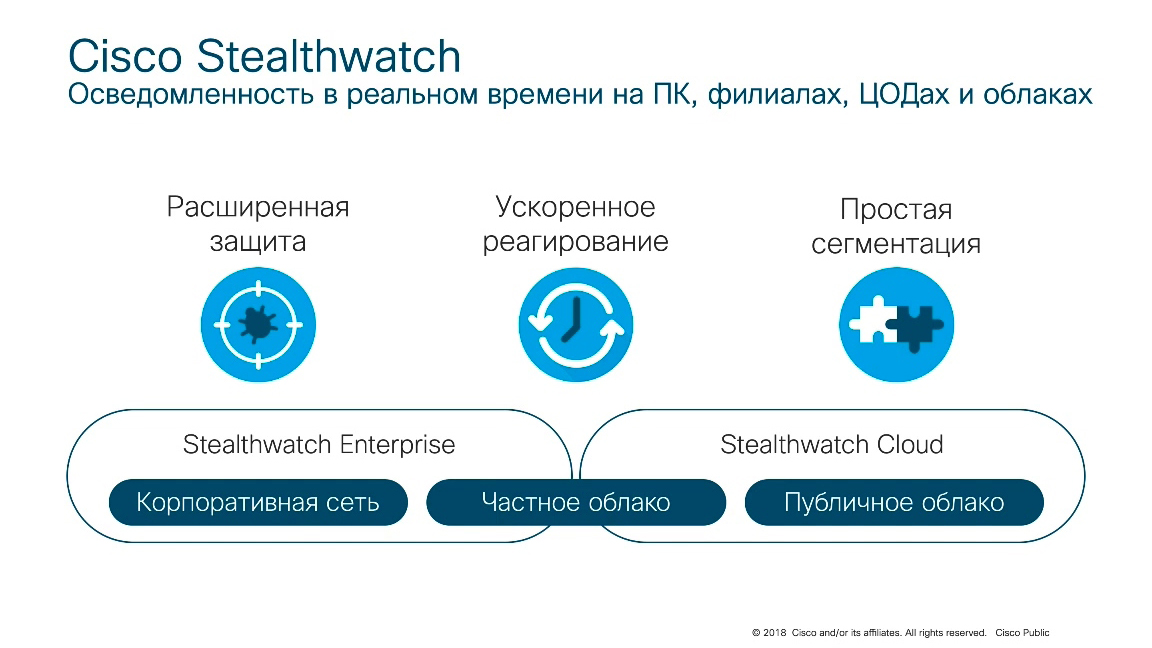

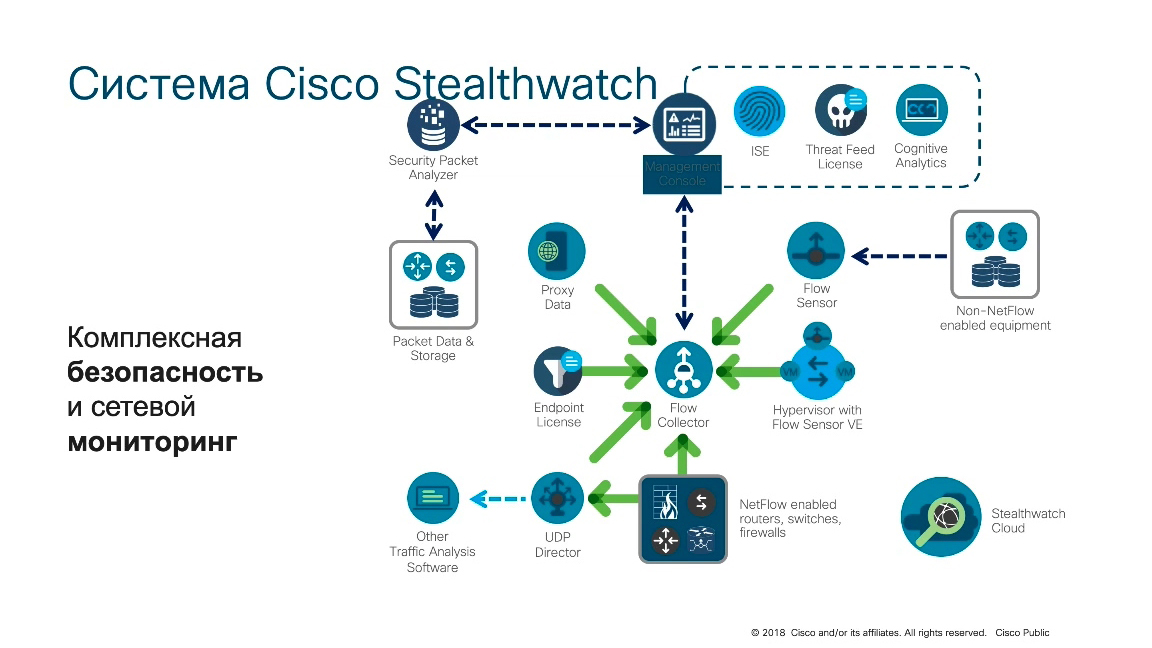

Одним из примеров решения, которые используют именно эту конструкцию для цели информационной является решение Cisco Stealthwatch.

Это решение, которое занимается анализом Flow-протоколов (не только NetFlow). Это может быть sFlow, Jflow, IPFIX, NetStream — неважно. То есть это решение будет работать не только на инфраструктуре Cisco, но и на инфраструктуре других вендоров (в том числе даже российских производителей, которые поддерживают протокол с Flow), либо когда есть возможность передавать трафик через PAN, либо Airspan на решение Cisco Stealthwatch и за счет анализа существующей инфраструктуры возможно выявлять те или иные аномалии, те или иные угрозы в корпоративной или ведомственной сети.

Одним из ключевых отличие данного подхода от защиты периметра является то, что администратору не надо ставить отдельный сенсоры, отдельные краны в контролирующих местах сети в контрольных точках. Cisco превращает существующую сетевую инфраструктуру в такого рода распределенную систему мониторинга.

В своем минимальным варианте решения Cisco stealthwatch состоит из двух компонентов — Flow Collector, который собирает данные от устройств поддерживающих Flow протоколы и менеджмент консоль, которая отвечает за управление, за визуализацию, за генерацию отчетов и так далее. В тех случаях если по каким-то причинам устройство либо не поддерживает Flow, либо поддержка включения Flow приводит к существенной загрузке процессора, можно использовать так называемые «Flow сенсоры». Это аппаратное либо виртуальное решение, которое пропускает через себя сетевой трафик, транслирует его в NetFlow и передаёт на Flow Collector. Тем самым, к Flow Sensor можно подключать чем подключать span port какого-то оборудования, которое изначально не поддерживает Flow протокол и обеспечивать полную и большую видимость внутренней сети, а не только её периметра.

Помимо Flow sensors, существует ещё такой компонент как UDP Direcrot, который позволяет эффективно обрабатывать данные с удалённых площадок. Когда слабый интернет канал между удаленными площадкой и штаб-квартирой, но при этом надо передавать данные NetFlow, UDP Direcrot осуществляет оптимизацию передачи такого трафика.

Помимо этого, компании Cisco разработала специальный протокол nvzFlow, который позволяет интегрировать сетевую составляющую с хостовой и за счет модуля Network Visibility модуль, который встроен в AnyConnect (это программный защитный клиент который устанавливается на Windows, Linux, Mac OS, iOS, Android и так далее). Благодаря этому, появилась возможность транслировать поведение узла, поведение приложений пользователей в схожий с NetFlow протокол и осуществлять автоматическую корреляцию события, которые происходят на узлах с событиями, которые происходят на уровне сети, тем самым улучшая состояние мониторинга информационной безопасности в корпоративной либо ведомственной сети.

Ещё одним из элементов который может отдавать данные на Flow Collector является прокси-сервера и тем самым можно коррелировать данные сетевого уровня, которые получаются после анализа NetFlow или иных Flow протоколов и прикладного уровня, которые мы получаем от различных прокси-серверов, тем самым есть возможность фиксировать работу шифровальщиков, взаимодействие с командными серверами, работу сети сетью Тор и так далее.

Для того чтобы собирать доказательства противоправной деятельности, для того чтобы хранить их, проводить расследование, либо передавать в правоохранительные органы решения Cisco Stealthwatch интегрируются с компонентом Cisco Security Packet Analyzer, который как раз и сохраняет всю необходимую для дальнейшего расследования и взаимодействия с правоохранительными органами информацию.

Самое интересное что данное решение работает не только внутри корпоративной/ведомственной сети, не только внутри ЦОДа, не только внутри промышленной площадки (например, в АСУ ТП), но и также может работать на различных облачных платформах, тем самым единое решение позволяет увидеть разные участки корпоративной или ведомственное сети. Увидеть в них аномалии, увидеть угрозой и соответствующим образом сигнализировать и при необходимости блокировать эти угрозы, опираясь не только на то что проходит через корпоративный периметр. Если замечается какая-то флешка, незащищённый Wi-Fi, подброшенный Raspberry Pi в корпоративную сеть и так далее, этого не увидит периметр. Это увидит Stealthwatch который соответствующим образом мониторит все что проходит через сетевую инфраструктуру. Как бы злоумышленниками маскировался он всегда будет проходить через коммутаторы и маршрутизаторы, которые у нас размещены в корпоративной или ведомственное сети. Он не может в принципе их миновать и в этом случае работает Stealthwatch, который видит весь сетевой трафик и за счет наложения большого количества различных алгоритмов, может выявлять те или иные аномалии или угрозы.

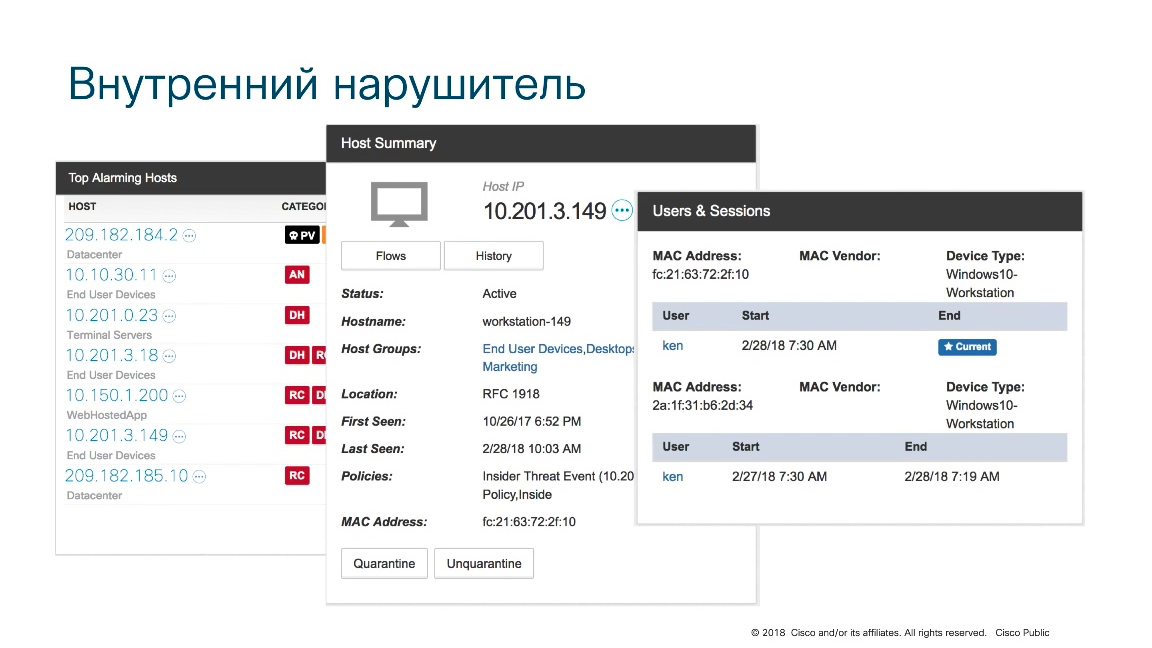

Выглядит это следующим образом.

На картинке видно топ узлов, которые зафиксированы за определенный интервал времени. Один из этих узлов имеет адрес 10.201.3.149. Это рабочая станция. Она находится в группе пользовательских устройств. Видно когда и какая активность происходил на этом узле. Видно какие политики применяются к данному узлу. Видно что за пользователь работает на данном узле, например за счет интеграции с Active directory. Таким образом, мы знаем конкретного пользователя, конкретного сотрудника организации, который работает в конкретный момент на данном хосте и это позволяет более оперативно проводить расследование инцидентов.

Но это далеко не все что можно увидеть.

Допустим мы видим видим события с очень высоким уровнем подозрительности, так называемый «Concern Index» и хотим получить более подробную информацию о том, что скрывается за данным событием. Мы хотим получить все ассоциированные соединения связанные с данной угрозой утечки информации.

Сделав это, обнаружено, что внутренний нарушитель использует протокол SSH для того чтобы захватить данные с внутренней корпоративной сети. Обратите внимание, при том что с узла злоумышленника отправлено всего около одного гигабайта данных получено более 160 ГБ данных. Вполне возможно, что речь идет о злоумышленнике, который пытается захватить данные до которых он успевает «дотянуться» и скачать их себе на компьютер. Для чего?

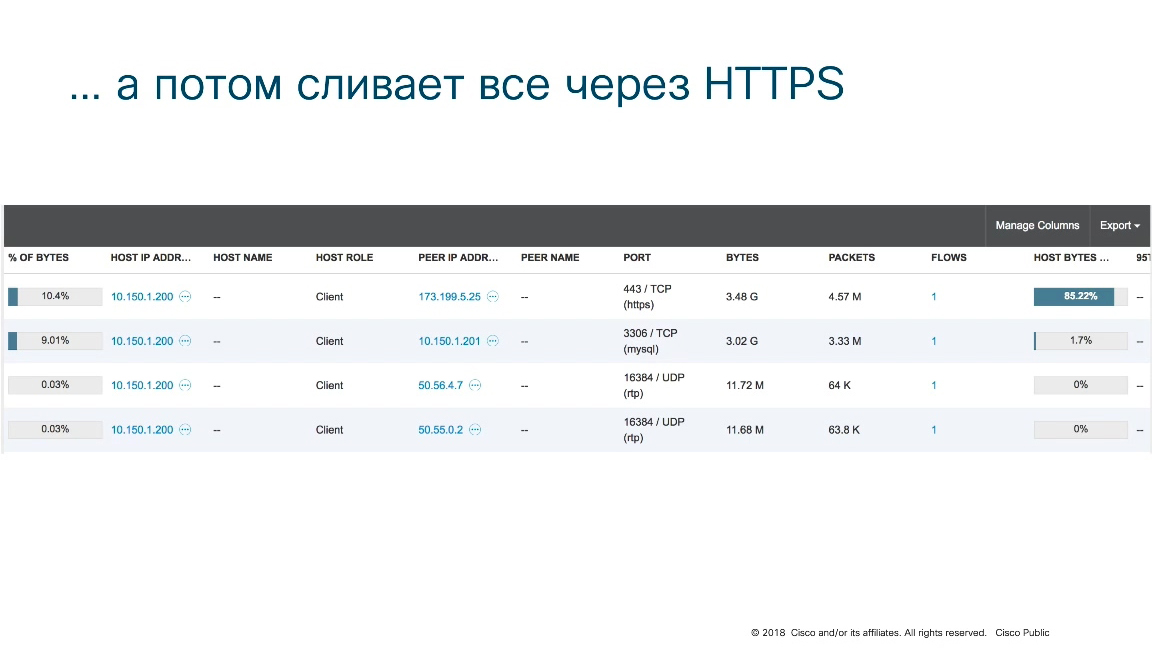

Здесь Stealthwatch также помогает.

В данном случае, видно что хакер «сливает» данные через HTTPS соединение куда-то на внешний узел. То есть, возможно это действительно злоумышленник, который как если вспомнить историю со Сноуденом, в начале скопировал к себе все данные, до которых смог дотянуться, а потом он пытается их вынести за пределы компании. В случае со Сноуденом, он это делал на внешних носителях вынося за пределы контрольно-пропускного пункта. В случае с данным кейсом, злоумышленник пытается «слить» данные через HTTPS наружу на какой-то командный сервер, в облако или ещё куда-то.

Ещё один пример, как может помочь Cisco Stealthwatch. Например, распространения черви или вредоносного кода внутри корпоративной сети.

Обычно, для того чтобы зафиксировать это, необходимо иметь агент/агентов на хосте. Там может быть антивирус. Это может быть решение класса и EDR (endpoint detection and responseэто). Это может быть что-то иное, что за счет анализа активности на узле выявляет действия вредоносного кода. Но что делать если мы не можем устанавливать агенты на узлах (например, эти агенты слишком «сжирают» мощности процессора, либо увеличивают нагрузку на него, либо «сжирают» оперативную память)? Компьютер тормозит и поэтому не хочется ставить на него никаких защитных агентов (например в ЦОДе). Либо это сегмент на который вообще нельзя поставить какие-то защитные агенты. Это может быть промышленный сегмент (АСУ ТП), это может быть сегмент с операционными системами, для которых не разработано защитных агентов. Причин может быть много. Иными словами, при отсутствии хостовых средств защиты инженеры остаются слепы. У них единственный источник данных для обнаружения вредоносных активности — это сетевой трафик и здесь снова помогает Stealthwatch, который в данном случае зафиксировал действия вредоносного кода. Видны события сканирования узлов и в деталях по данному событию можно увидеть, что данная активность присуща распространению червей по сети.

Это можно и визуализировать.

Визировать в таком вот виде.

Происходит визуализация и мы можем понять где была точка отсчета, кто дальше попал под раздачу и быстро локализовать проблему, не давая ей развиваться по нашей сети, не давая злоумышленником расширять «плацдарм» в нашей корпоративной либо ведомственной сети. А что делать в ситуациях когда злоумышленники начинают активно использовать шифрование, как например это было в случае с Equifax?

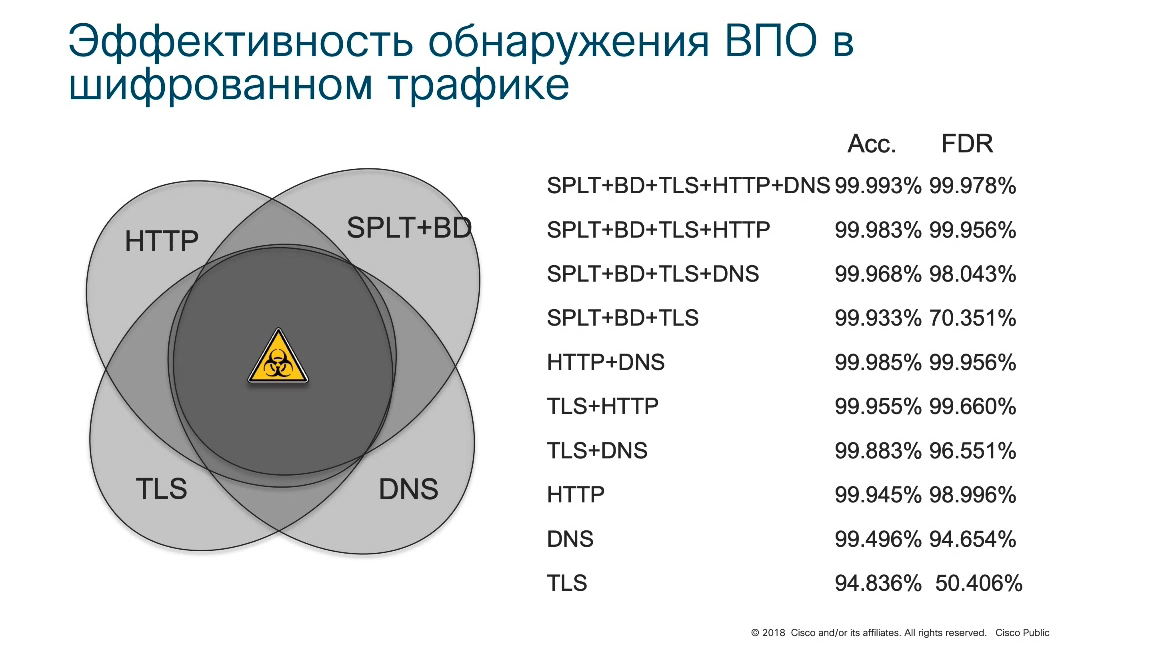

К сожалению, по статистике Cisco, злоумышленники за последний год в 3 раза увеличивают число вредоносных программ, которые используют для своей деятельности, а точнее для её скрытия — шифрование. Из теории известно, что «правильный» алгоритм шифрования не может быть взломан. Для того чтобы понять что скрывается внутри зашифрованного трафика, необходимо либо его расшифровывать зная ключ, либо попытаться дешифровать его различными уловками, либо взломом в лоб, либо используя какие-то уязвимости в криптографических протоколах.

На самом деле оказалось, что на практике существуют и другие методы анализа зашифрованного трафика без его расшифровки. Этот метод называется просто — «машинное обучение». Оказалось, что если на вход специального классификатора подать очень большой объём различного трафика, которые используются злоумышленниками, и обучить этот классификатор распознавать такого рода вредоносное действие, даже внутри зашифрованного трафика, который мы не можем расшифровать или дешифровать, система с очень высокой степенью вероятности может детектировать действия вредоносного кода внутри зашифрованного трафика.

Обратите внимание, точность обнаружения составляет 99,99 %. Ложные срабатывания — это сотые доли процента. То есть, опираясь на анализ телеметрии, которую компания Cisco получает с сетевого оборудования, даже без каких-то криптографических преобразований, можно сказать что внутри того или иного зашифрованного трафика скрывается вредоносная активность и это позволяет эффективнее осуществлять мониторинг внутренней инфраструктуры.

Сегодня многие компании, многие приложения-сервисы переходят на протокол TLS 1.3, который нельзя изначально расшифровывать. То есть, он специально спроектирован для того чтобы нельзя было делать даже легальный Man In The Middle. Сделано это для обеспечения приватности данных пользователей. Эта приватность пользователя, к сожалению, играет не на руку, а против корпоративных служб безопасности, которые раньше (до TLS 1.3) еще могли делать расшифровку трафика на периметре с помощью тех или иных SCAffolder-ов, то сейчас, к сожалению, это сделать уже невозможно. Но технология которая заложена в Cisco Stealthwatch под названием Encrypted Traffic Analytics позволяет без расшифрования трафика понять что находится внутри. Разумеется, никто не поймёт что там написано. Это невозможно. Криптография здесь работает. Но можно понять тип этого трафика и если он вредоносный, то принять соответствующие решения.

Вот как выглядит работа технологии Encrypted Traffic Analytics.

Видно, что осуществляется утечка информации (надпись «Exfiltration» — утечка данных) с конкретного узла, за которым работает пользователь по имени Роланда Торсиелло и видна пометка «Encrypted». Это означает — трафик зашифрован. То есть, несмотря на наличие шифрования, всё равно возможно зафиксировать факт утечки информации, то есть нанесение ущерба корпоративному ресурсу.

Хочется отметить, что у решения Cisco Stealthwatch есть ряд очень важных особенностей. Важных преимуществ.

- Во-первых, это возможность анализа зашифрованного трафика, что в последнее время становится очень важной функцией для средства обеспечения информационной безопасности.

- Во-вторых, это защита сделанных инвестиций в сетевую инфраструктуру. Cisco не только имеем сетевую инфраструктуру, которую передаёт трафик из точки А в точку Б, Cisco превращает ее в распределенную систему обнаружения атак.

- Данная система не требует перестройки сети. Не надо ставить новые железки внутрь корпоративной сети, не надо переконвертировать трафик, менять его адресацию и так далее. С существующей инфраструктурой идёт сборка Flow и начинается анализ его на предмет тех или иных аномалий или угроз.

- И самое интересное. Несмотря на то, что решение Cisco Stealthwatch разработано и предлагается компанией Cisco, в основе сети которую необходимо защитить, может быть не только инфраструктура компании Cisco, но и структуры различных других производителей. В данном случае, Cisco Vendor Agnostic (производитель система защиты). Не важно что «лежит» в основе. Это может быть Cisco, это может быть Huawei, это может быть Juniper, 3com, Hewlett, это может быть российские производители типа Полигон, Русьтелетех, Zelax, Натекс и так далее. Любую сетевую инфраструктуру, которая поддерживает либо протоколы Flow, либо SPAN/RSPAN возможно превратить в распределенную систему обнаружения атак.

После того как была зафиксирована какая-то вредоносная активность возникает вопрос: «А как ее заблокировать?».

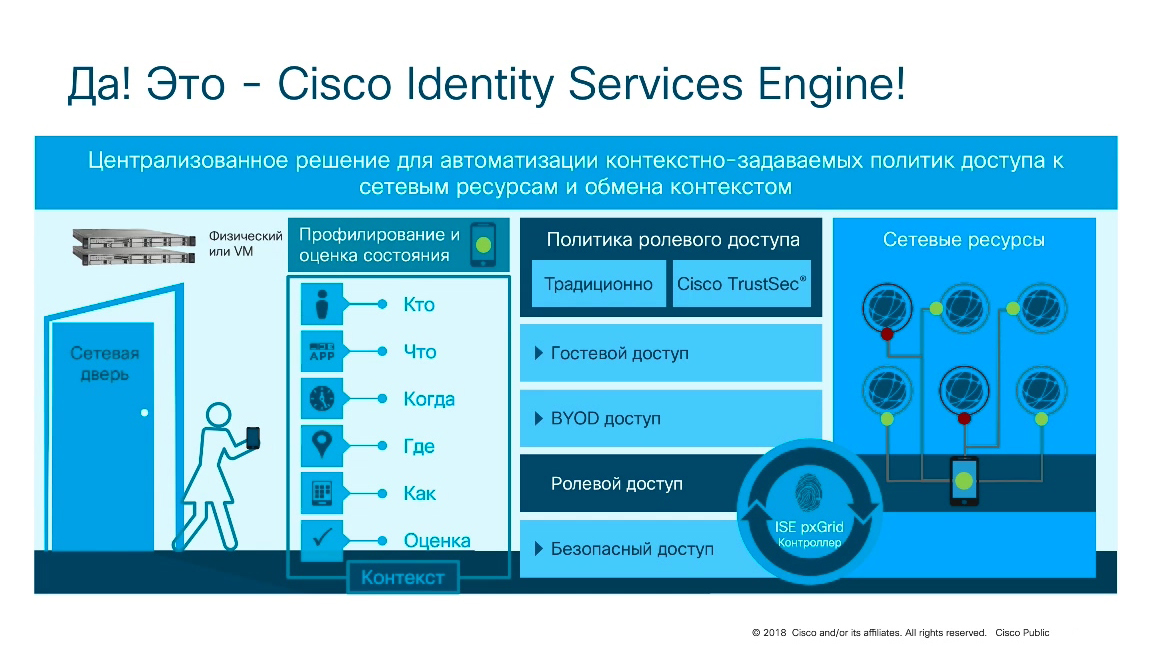

В этом случае очень хорошо подходит решение Cisco ISE (Identity Services Engine), которая превращает сетевую инфраструктуру, которую уже превратилась в распределенную систему обнаружения атак, Cisco ISE превращает её в распределенный межсетевой экран. Это когда каждый коммутатор, каждый маршрутизатор, каждая точка доступа используется в качестве точки принятия решения — «пускать или не пускать?», «пускать пользователя?», «пускать устройство?», «пускать приложение?» к запрошенному ресурсу. Cisco ISE превращает существующую инфраструктуру (причём не только происхождения Cisco, это можно делать на других вендорах) в распределенный межсетевой экран. Если на периметре обычно используется NG Firewall-ы (например Cisco FirePower) и NGIPS (например Cisco Firepower IPS), то во внутренней сети можно использовать связку Cisco Stealthwatch и Cisco ISE.

Вместе они позволяют мониторить и контролировать доступ к внутренней инфраструктуре, существенно уменьшая площадь атаки и, самое главное, что они могут быть интегрированы с периметровыми средствами защиты и они имеет единую сквозную политику безопасности. В случае, если на периметре стоят не решение Cisco, всё равно, за счёт Cisco ISE можно создавать единую сквозную политику безопасности, тем самым повышая защищенность корпоративных/ведомственных ресурсов от действий злоумышленников, которые научились разными способами обходить систему защиты периметра.

Видеопрезентация:

Аудиопрезентация:

За всю предоставленную информацию огромная благодарность компании Cisco и

Комментарии (24)

Andrey_Rogovsky

31.07.2019 07:31+3Не нашел самого очевидного метода — подкупа сотрудника

Green2

31.07.2019 10:50+2Не нашел самого очевидного метода — подкупа сотрудника

Ещё вариант, внедрение своего шпиона в организацию.

iig

31.07.2019 19:33протокол DNS использовался для того, чтобы в названии домена происходила утечка информации

Да это же старый добрый tcp over dns ;) habr.com/ru/post/129097

Ок, чтобы не беспокоить смотрящего, уменьшим пропускную способность туннеля. Ограничим длину доменного имени до 20 символов.

Anthony_K

31.07.2019 21:39+1Статья напоминает слепленный на коленке школьный реферат ученика 9-го класса, автор которого что-то слышал про Cisco и один раз прочитал журнал «Хакер».

Очень, очень косноязычный текст, совершенно нерелевантные примеры и, главное, непонятно, а что автор хотел сказать? Рассказать про концепции? Осветить конкретные уязвимости? Прорекламировать конкретный продукт? Подобных статей миллионы, ничего нового автор не раскрыл.

iig

01.08.2019 11:02Подобных статей миллионы

Дык заголовок даже шаблонный ;)

<template>%d способов %s</template>

decomeron

31.07.2019 23:03+1Меня всегда интересовало почему хакеры всегда оказываются умнее тех, кто учился на безопасность и всегда их опережают

valerylinkov Автор

31.07.2019 23:32Я бы не был так категоричен, на счёт ума. Хакеров гораздо больше (хакером может быть любопытный школьник) и математическая вероятность найти случайно уязвимость на их стороне.

Всегда есть способ что-либо сломать. Придумайте самый хитрый замок, дверь или средство защиты и обязательно найдётся кто-то, кто решит открыть замок под другим углом ключа, принесёт старый лом и оторвёт ушко у двери или, банально, перепрыгнет забор.

Невозможно придумать универсальное решение всех проблем, как бы оно не было прискорбно.

Возьмём даже протокол TLS 1.3, о котором говорится в статье. Была себе версия 1.2. Жила хорошо, все пользовались. Сделали апдейт до версии 1.3 и получили непредвиденный краш подключения. Почему? Ошибка ли расчёта или сбой системы? Всё банально и просто. Из-за того, что TLS особо не менялся, штуки вроде файрволов, NAT и балансировщиков нагрузки отказались работать с новой версией протокола. Назвали этот феномен «оссификация» (окостенение). Как дверь если долго не открывать, петли ржавеют и открывается она со скрипом.

Об этом узнать можно только наткнувшись на проблему. Предугадать такое развитие событий, практически, невозможно.

Возьмём алгоритм шифрования AES (оригинальный). Как мы знаем, взломать его невозможно (пока), но, во-первых, придуман метод угадывания результата на нейронках (в статье об этом говориться), а во-вторых, обязательно найдётся раздолбай, который в тупую угадает ключ. Вероятность этого крайне мала, но она есть. Своего рода парадокс Монти Холла, когда выбрал ту дверь, за которой кабриолет.

Green2

01.08.2019 11:25Меня всегда интересовало почему хакеры всегда оказываются умнее тех, кто учился на безопасность и всегда их опережают

Это только кажется, что хакеры умнее.

Мы получаем данные из средств массовой информации, журналистов.

Журналисты пишут только плохие вещи, а хорошее происходит, но игнорируется…

Сравниваем, безопасники остановили хакеров, хорошая новость, игнорируется журналистами.

Вторая новость Хакеры взломали систему, плохая новость. Новость публикуется всеми журналистами на самых первых полосах сайтов, газет и в лучшее время телевидения.

Это просто плохой отбор новостей.

decomeron

01.08.2019 02:52-1Об этом узнать можно только наткнувшись на проблему

Почему нельзя самим создавать эти проблемы и учиться их решать раньше хакеров?

valerylinkov Автор

01.08.2019 02:58Ещё раз. Хакеров гораздо больше (хакером может быть любопытный школьник) и математическая вероятность найти случайно уязвимость на их стороне.

AlxDr

01.08.2019 10:24+1Так этим постоянно занимаются.

Есть тестирование, есть аудит, есть пентест — и всё это во множестве вариаций.

Но есть несколько проблем:

— злоумышленников гораздо больше, часто их число вообще практически неограничено;

— сложность систем постоянно растёт, равно как и зависимость их друг от друга, соответственно, возможные сценарии постоянно множатся;

— человеческий фактор (это не обязательно «пользователь-идиот», это может быть неправильное внедрение, например);

— компромисс между удобством и безопасностью (20-ти значный пароль безопаснее шестизначного, но пользователи Одноглазников попросту не будут таким пользоваться).

Если бы этим вообще не занимались, то пользоваться информационными системами вы бы в принципе не могли — как можно пользоваться банком или даже электронной почтой, которая в любой момент может быть взломана? Но сейчас в общем случае это не так, большинство сервисов могут обеспечить свою безопасность на приемлемом уровне.

valerylinkov Автор

01.08.2019 10:48Абсолютно согласен. Спасибо за комментарий!

decomeron

02.08.2019 05:18А у вас аргументы закончились можно и минуснуть. Но от этого же ничего не изменится ;——)

Naves

Все что нужно знать про безопасность изолированных, сертифицированных, регламентированных, и все из себя, корпоративных сетях.

valerylinkov Автор

К сожалению, от этого никуда не убежишь. Человеческий фактор…

szelga

в изолированных сетях значимость этого фактора серьёзно возрастает.

AlxDr

Да я бы не сказал, что есть особенная разница.

Даже если сеть не изолирована, а «обычная офисная», человеческий фактор всё равно обычно может нанести наиболее внезапный и ощутимый ущерб.

Например, вышеописанная история случилась почти один в один на одной из моих работ, только в открытой сети. Точно так же высокопоставленный пользователь принёс заражённое устройство, у него хватило ума подключить его в сеть. Заразить другие хосты не получилось, но зато пользователь авторизовался в локальной сети и зловред, выдержав театральную паузу до вечера, перешифровал все сетевые ресурсы, до которых дотянулся, причём делал это неспешно (видимо, чтобы не сработал поведенческий анализ, который тогда уже встречался в антивирусах).

szelga

в «открытых» всё же больше шансов поставить дело так, чтобы левые высокопоставленные девайсы не имели доступа в сеть.

AlxDr

Если я правильно помню, WannaCry использовал уязвимость, которая была пропатчена за месяцы до его появления.

Видимо, регламенты в сети были не очень, если обновления накатывались с такой задержкой. Или наоборот, слишком — работал в подобной компании, где всё было «очень закрыто и сикретно» и, как следствие, обновлять ПО там не любили — во-первых, все изменения ПО согласовывались, во-вторых — «раз у нас даже доступ в Интернет отрезан и носители информации запрещены, обновляться часто ни к чему».

Как вы догадываетесь, подобные инциденты там случались. Редко, но метко :)

Naves

А в 2009 году ровно по той же схеме прошелся kido/conficker, ровно в тех же все из себя регламентированных сетях. Обновление есть, но ставить его нельзя. А если и можно ставить, то только с использованием супер-защищенной флешки и тд.

И если тогда этих сетей было мало, то к 2017 году куча организаций решила снова пройти по этим граблям. Зато они удовлетворяют всяким 152-ФЗ и персональным данным, ага, на бумаге.

На вопросы, что вы будете делать, когда придет kido v2.0, все отмахивались руками и ногами. И он пришел, снова, через ту же самую дверь, 445 порт.