Этой небольшой заметкой я хочу напомнить всем, что способов атаковать мобильный телефон существует предостаточно и многие из них достаточно просты в реализации. В частности, мне хотелось бы проверить, насколько реально безопасной является двойная аутентификация (ввод пароля на сайте + код из SMS/звонка).

Спойлер: взламывать я буду свой собственный смартфон.

В первую очередь меня заинтересовали достаточно свежие атаки: так называемая SS7, simjacker, ее «брат» WIBAttack, а также варианты атак на телефоны конкретных вендоров (Huawei, Samsung и т.д.).

Для общего развития пройдемся по упомянутым выше атакам и эксплуатируемым ими уязвимостям:

- Атака на протокол SS7 (Сигнализационная система № 7)

Позволяет перехватывать чужие звонки и SMS. Относительно недорогой для хакера и опасный для жертвы вид атаки. Подробнее о нем можно почитать здесь. - WIBAttack/SimJacker

Обе атаки эксплуатируют схожую уязвимость SIM-карт и позволяют хакеру получить контроль над входящими/исходящими звонками и SMS жертвы. Для тех, кого интересуют подробности, оставлю ссылки: WIB и Simjacker. - Атаки, основанные на уязвимостях конкретных моделей

Их суть, как и следует из названия, состоит в эксплуатации программных и/или аппаратных уязвимостей смартфонов.

К сожалению, найти информацию по simjacker и WIB, достаточную для «домашней» реализации такой атаки, мне не удалось. Использование SS7 незаконно (требуется покупка доступа к системе, например, в даркнете), поэтому я остановился на «вендорском» варианте и решил атаковать свой собственный Huawei.

Мой выбор пал на атаку, суть которой заключается в подготовке и отправке на телефон жертвы специального сервисного сообщения с вредоносной нагрузкой. Такие сообщения обычно отправляют операторы сотовой связи, например, для обновления ПО сим-карты, передачи настроек сети на телефон и отправки специальных всплывающих уведомлений пользователю (Flash SMS).

Разумеется, сфабриковать такое сообщение с помощью штатных SMS-мессенджеров Android нельзя, и нам понадобится специальное ПО. Наиболее интересными мне показались следующие приложения:

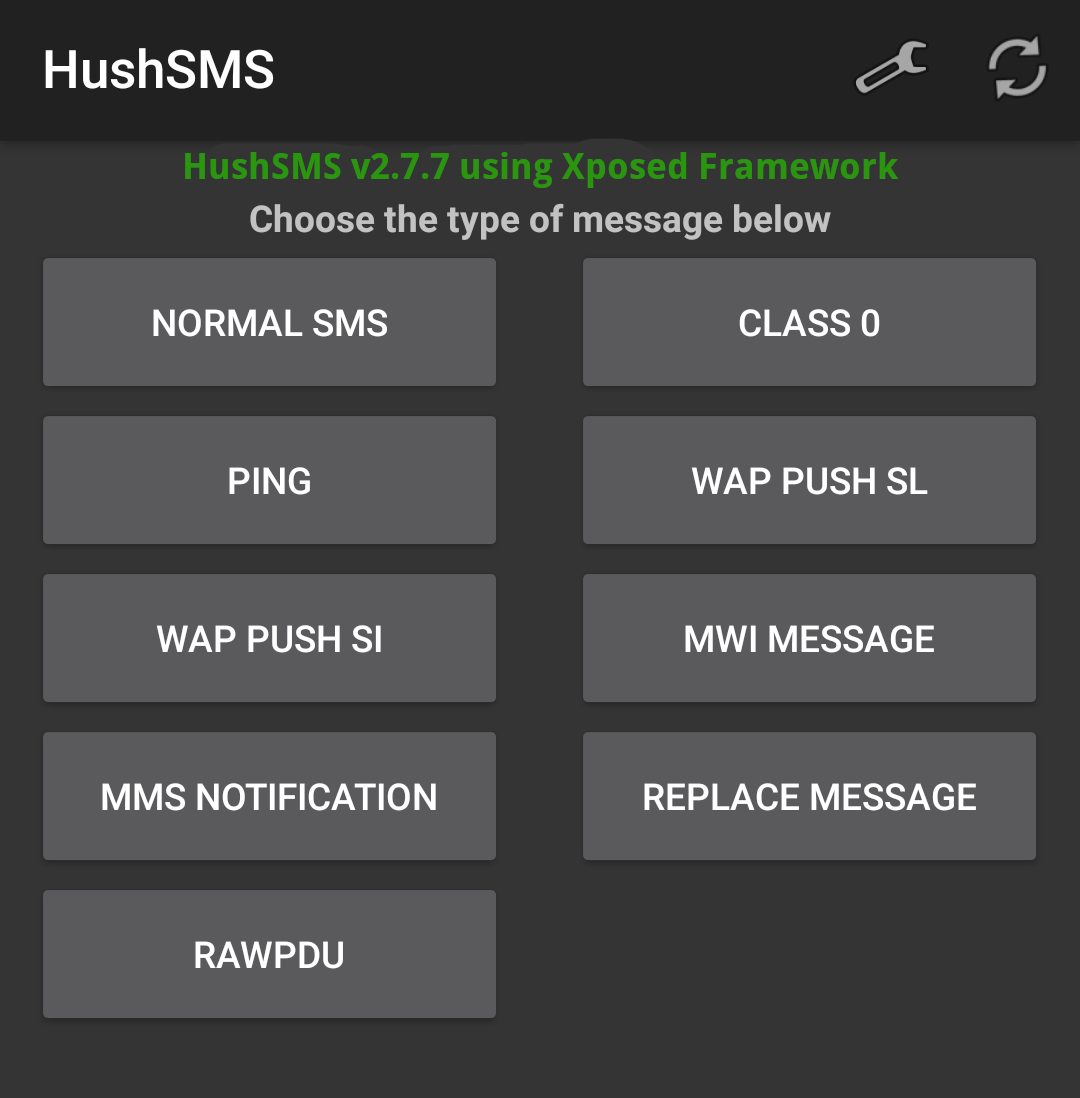

HushSMS — простое android-приложение, которое, тем не менее, обладает всем необходимым функционалом для атаки.

/ Интерфейс HushSMS

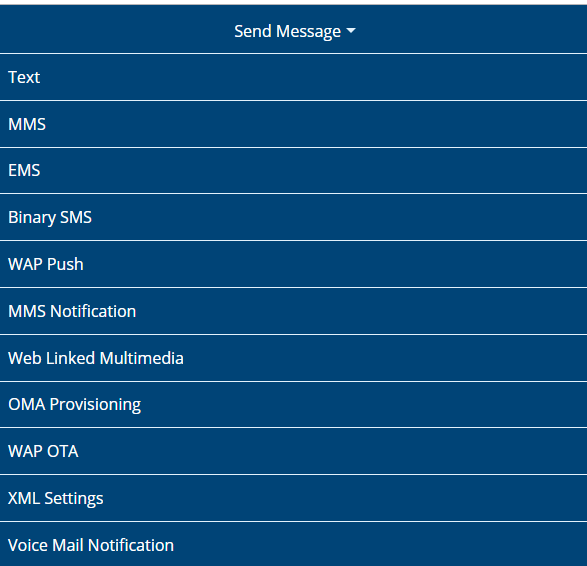

NowSMS — более продвинутая утилита. Она использует мобильный телефон в качестве модема и обладает впечатляющим функционалом формирования сервисных сообщений.

Используя протокол OMA CP, я сформировал специальное сообщение, которое смогло обойти защиту моего Huawei и не было проверено. Путем проб и ошибок мне удалось подобрать оптимальный вариант аутентификации и добиться результата: с помощью «сервисного» сообщения я изменил настройки точки доступа своего телефона. Уязвимость подтверждена.

В реальной жизни это означает, что потенциальный злоумышленник сможет, например, перенаправить трафик с моего устройства на подконтрольный прокси-сервер. Или изменить схожим образом другие настройки телефона и получить контроль над звонками и SMS. Как вы понимаете, в этой ситуации никакая двойная аутентификация меня не спасет.

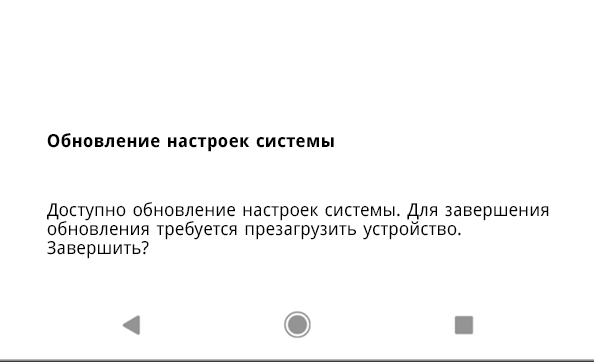

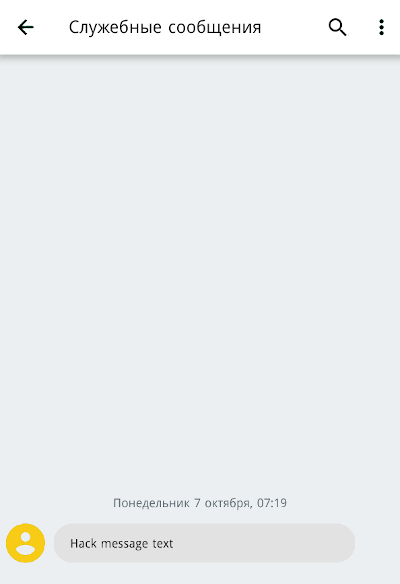

Ниже я приведу несколько скриншотов в качестве иллюстрации проведенной атаки.

Обновление настроек:

Результат:

Тесты Flash SMS. Удивительно, но это можно использовать для сокрытия номера отправителя.

Что же из этого следует?

Все мы прекрасно знаем правила информационной безопасности и стараемся их соблюдать. Однако, когда речь заходит о наших мобильных устройствах, мы зачастую не замечаем или не понимаем опасность. Как вы видите, злоумышленник может с легкостью скомпрометировать ваше мобильное устройство и долгое время получать важную информацию о вас и о вашей компании.

Будьте осторожны и бдительны.

Комментарии (8)

Iwanowsky

21.10.2019 16:41+1Помню, как в начале этого века стала появляться информация об уязвимостях телефонов через SMS (SMS of death), которым были подвержены телефоны Сименс, Нокиа, Яблоки и пр. И мы в то время, бывало, развлекались, убивая таким образом телефоны коллег по работе и друзей. Вернуть телефон к работе можно было путем перезагрузки, а то и только через вынимание аккумулятора.

З.Ы. Вот нашел интересную прошлогоднюю статью по теме на Хабре.

mmMike

22.10.2019 05:13К сожалению, найти информацию по simjacker и WIB, достаточную для «домашней» реализации такой атаки, мне не удалось.

Ничего сложного в этом нет. В лабораторных условиях… через ридер… зная ключи: )

Когда прочитал статьи про использование предустановленных SIM Toolkit приложений, то первое что сделал — нашел у себя разные тестовые SIM карты (когда то SIM Toolkit приложения писал) и посмотрел. Ни на одной на них не нашел предустановленных приложений.

Но, все это можно попробовать (даже просто в ридере, не в телефоне) в только на таких картах, которым известны ключи. А что бы в телефон послать, так это нужно иметь канал к опсосу к OTA платформе.

Ну или сложное оборудование для эмуляции базовой станции + опять же ключи, но это совсем другой уровень и пр.

Дырка, которую может эксплуатировать только опсос или доверенные лица.

DrMefistO

22.10.2019 10:14+1Окей, зиродей в телефоне на уровне вендора (у меня тоже Huaeei), от которого ты не можешь защититься. Какая внимательность или бдительность здесь поможет?

noodles

22.10.2019 19:20злоумышленник может с легкостью скомпрометировать ваше мобильное устройство и долгое время получать важную информацию о вас и о вашей компании.

Будьте осторожны и бдительны.

Так что делать-то?

loginsin

Ощущается какая-то недосказанность. Затравка статей на пяток, а концовка смазанная (на самом интересном месте).

it_man Автор

Спасибо за обратную связь, в следующей, более объемной статье по уязвимостям смартфонов обязательно дадим больше подробностей и рассмотрим вопросы защиты от взлома.