Сегодня для многих из Хабровчан профессиональный праздник – день защиты персональных данных. И поэтому нам хотелось бы поделиться интересным исследованием. Компания Proofpoint подготовила исследование об атаках, уязвимостях и защите персональных данных в 2019 году. Его анализ и разбор – под катом. С праздником, дамы и господа!

Самое интригующее в исследовании Proofpoint – это новый термин VAP. Как гласит вводная часть: “В вашей компании не каждый является VIP, но каждый может стать VAP”. Аббревиатура VAP означает Very Attacked Person, и это зарегистрированный торговый знак Proofpoint.

В последнее время было принято считать, что если в компаниях и происходят персонализированные атаки, то направлены они в первую очередь против топ-менеджеров и прочих VIPов. Но в Proofpoint утверждают, что это давно уже не так, потому что ценность отдельно взятого человека для злоумышленников может быть уникальной и совершенно неожиданной. Поэтому эксперты изучили, какие именно отрасли были атакованы в прошлом году больше всего, где роль VAPов была наиболее неожиданной, и какие атаки для этого использовались.

Уязвимости

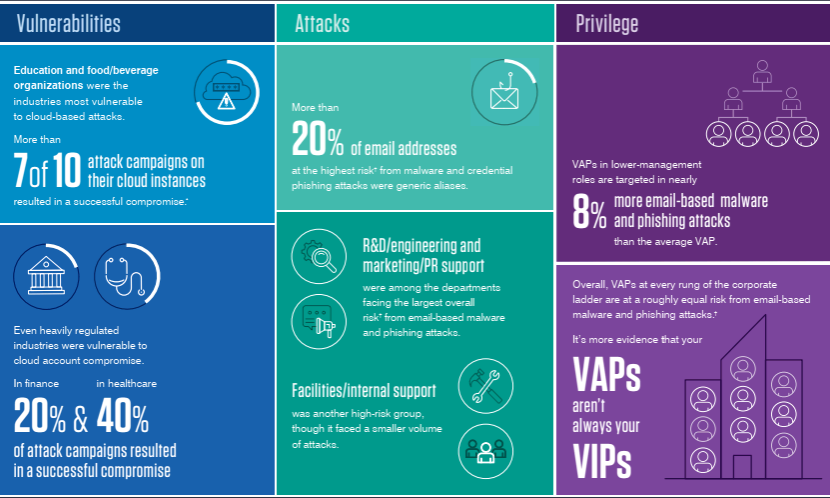

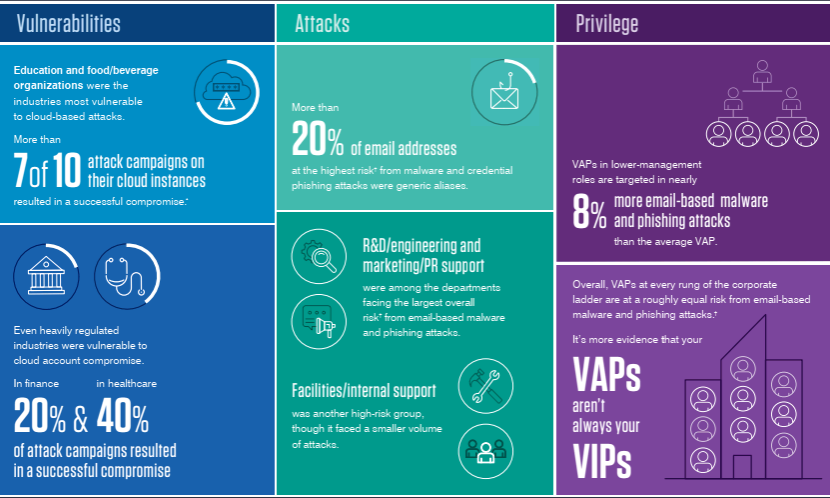

Наиболее подверженным атакам оказались сфера образования, а также общепит (F&B), где в основном пострадали представители франшиз – предприятия малого бизнеса, связанные с “большой” компанией, но обладающие куда меньшим уровнем компетенций и информационной безопасности. На их облачные ресурсы постоянно происходили вредоносные воздействия и 7 из 10 инцидентов заканчивались компрометацией конфиденциальных данных. Проникновение в облачную среду происходило через взлом отдельных учетных записей. И даже таким сферам, как финансы и здравоохранение, в которых приняты различные нормативные акты и выдвигаются требования к безопасности, теряли данные в 20% (для финансов) и 40% (для здравоохранения) случаев атак.

Атаки

Вектор атак подбирается специально под каждую организацию или даже конкретного пользователя. Однако исследователям удалось выявить интересные закономерности.

Например, значительное число скомпрометированных адресов электронной почты оказались общими ящиками — примерно ? от всего количества учетных записей, подверженных фишингу и используемых для распространения вредоносного ПО.

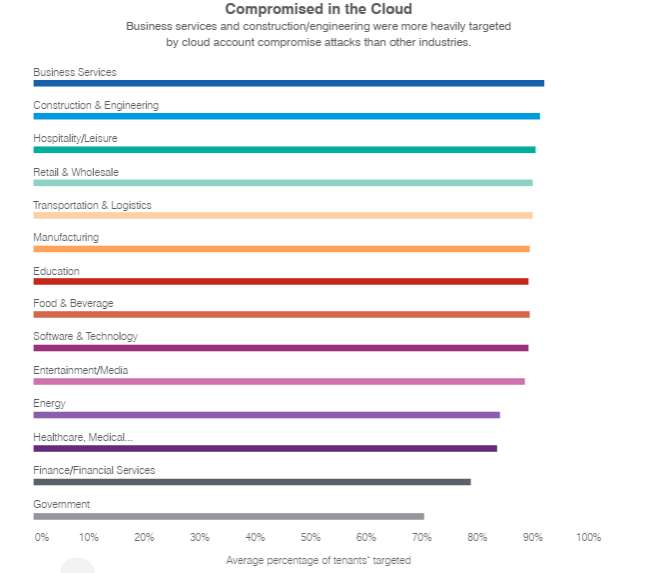

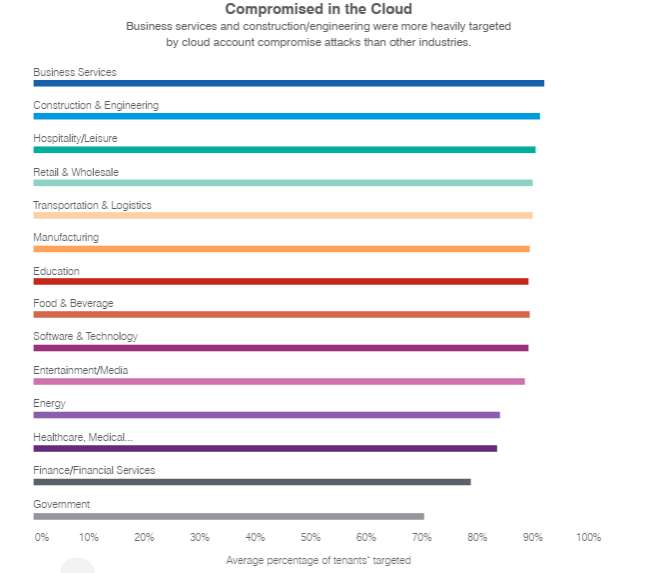

Что касается самих отраслей, на первое место по интенсивности атак выходят бизнес-сервисы, однако общий уровень “давления” со стороны хакеров остается высоким для всех – минимальное количество атак происходит на правительственные структуры, но и среди них вредоносные воздействия и попытки компрометации данных наблюдали 70% участников исследования.

Привилегии

Сегодня при выборе вектора атаки злоумышленники тщательно выбирают его роль в компании. Как показало исследование, на аккаунты менеджеров нижнего звена приходится в среднем на 8% больше атак через электронную почту, включая распространение вирусов и фишинг. При этом на подрядчиков и руководителей атаки нацеливают гораздо реже.

Наиболее подверженными атакам на облачные учетные записи оказались подразделения разработки (R&D), маркетинга и PR – они получают на 9% больше вредоносных писем, чем компания в среднем. На втором месте следуют внутренние службы обслуживания и поддержки, которые при высоком индексе опасности, тем не менее, испытывают на 20% атак меньше по количеству. Эксперты объясняют это сложность организации таргетированных атак на эти подразделения. А вот HR и бухгалтерию атакуют намного реже.

Если говорить о конкретных должностях, то наиболее подвержены атакам на сегодня сотрудники отделов продаж и менеджеры различного уровня. С одной стороны они обязаны отвечать даже на самые странные письма по долгу службы. А с другой стороны, они постоянно общаются с финансистами, сотрудниками службы логистики и внешними подрядчиками. Поэтому взломанная учетная запись менеджера по продажам позволяет получить множество интересной информации из организации, причем с высоким шансом ее монетизации.

Методы защиты

Эксперты Proofpoint выделили 7 рекомендаций, соответствующих сложившейся ситуации. Компаниям, которые беспокоятся о своей безопасности, они советуют:

Подход Acronis к защите персональных данных

Увы, чтобы защитить конфиденциальные данные, одного антивируса и спам-фильтра уже недостаточно. И именно поэтому одним из наиболее инновационных направлений развития Acronis является наш Cyber Protection Operations Center в Сингапуре, где происходит анализ динамики существующих угроз и отслеживаются новые вредоносные активности в глобальной сети.

Концепция Cyber Protection, лежащая на стыке методик кибер-безопасности и защиты данных, подразумевает поддержку пяти векторов кибер-безопасности, в числе которых безопасность, доступность, приватность, аутентичность и защищенность данных (SAPAS). Выводы Proofpoint подтверждают, что современные условия требуют более тщательной защиты данных, и поэтому сегодня наблюдается спрос не только на резервное копирование данных (что помогает защитить ценную информацию от уничтожения), но также на средства аутентификации и контроля доступа. Например, в решениях Acronis для этого используется электронный нотариат, работающий на базе технологий блокчейн.

Сегодня сервисы Acronis работают на базе инфраструктуры Acronis Cyber Infrastructure, облачной среды Acronis Cyber Cloud, а также используют API Acronis Cyber Platform. Благодаря этому возможность защитить данные согласно методологии SAPAS доступна не только пользователям продуктов Acronis, но и всей экосистеме партнеров.

Самое интригующее в исследовании Proofpoint – это новый термин VAP. Как гласит вводная часть: “В вашей компании не каждый является VIP, но каждый может стать VAP”. Аббревиатура VAP означает Very Attacked Person, и это зарегистрированный торговый знак Proofpoint.

В последнее время было принято считать, что если в компаниях и происходят персонализированные атаки, то направлены они в первую очередь против топ-менеджеров и прочих VIPов. Но в Proofpoint утверждают, что это давно уже не так, потому что ценность отдельно взятого человека для злоумышленников может быть уникальной и совершенно неожиданной. Поэтому эксперты изучили, какие именно отрасли были атакованы в прошлом году больше всего, где роль VAPов была наиболее неожиданной, и какие атаки для этого использовались.

Уязвимости

Наиболее подверженным атакам оказались сфера образования, а также общепит (F&B), где в основном пострадали представители франшиз – предприятия малого бизнеса, связанные с “большой” компанией, но обладающие куда меньшим уровнем компетенций и информационной безопасности. На их облачные ресурсы постоянно происходили вредоносные воздействия и 7 из 10 инцидентов заканчивались компрометацией конфиденциальных данных. Проникновение в облачную среду происходило через взлом отдельных учетных записей. И даже таким сферам, как финансы и здравоохранение, в которых приняты различные нормативные акты и выдвигаются требования к безопасности, теряли данные в 20% (для финансов) и 40% (для здравоохранения) случаев атак.

Атаки

Вектор атак подбирается специально под каждую организацию или даже конкретного пользователя. Однако исследователям удалось выявить интересные закономерности.

Например, значительное число скомпрометированных адресов электронной почты оказались общими ящиками — примерно ? от всего количества учетных записей, подверженных фишингу и используемых для распространения вредоносного ПО.

Что касается самих отраслей, на первое место по интенсивности атак выходят бизнес-сервисы, однако общий уровень “давления” со стороны хакеров остается высоким для всех – минимальное количество атак происходит на правительственные структуры, но и среди них вредоносные воздействия и попытки компрометации данных наблюдали 70% участников исследования.

Привилегии

Сегодня при выборе вектора атаки злоумышленники тщательно выбирают его роль в компании. Как показало исследование, на аккаунты менеджеров нижнего звена приходится в среднем на 8% больше атак через электронную почту, включая распространение вирусов и фишинг. При этом на подрядчиков и руководителей атаки нацеливают гораздо реже.

Наиболее подверженными атакам на облачные учетные записи оказались подразделения разработки (R&D), маркетинга и PR – они получают на 9% больше вредоносных писем, чем компания в среднем. На втором месте следуют внутренние службы обслуживания и поддержки, которые при высоком индексе опасности, тем не менее, испытывают на 20% атак меньше по количеству. Эксперты объясняют это сложность организации таргетированных атак на эти подразделения. А вот HR и бухгалтерию атакуют намного реже.

Если говорить о конкретных должностях, то наиболее подвержены атакам на сегодня сотрудники отделов продаж и менеджеры различного уровня. С одной стороны они обязаны отвечать даже на самые странные письма по долгу службы. А с другой стороны, они постоянно общаются с финансистами, сотрудниками службы логистики и внешними подрядчиками. Поэтому взломанная учетная запись менеджера по продажам позволяет получить множество интересной информации из организации, причем с высоким шансом ее монетизации.

Методы защиты

Эксперты Proofpoint выделили 7 рекомендаций, соответствующих сложившейся ситуации. Компаниям, которые беспокоятся о своей безопасности, они советуют:

- Внедрение средств защиты, ориентированных на людей. Это намного полезнее, чем системы, которые анализируют сетевой трафик по узлам. Если служба безопасности четко видит, на кого совершаются атака, как часто он получает те же вредоносные письма, к каким ресурсам он имеет доступ, то ее сотрудникам будет намного проще выстраивать соответствующую оборону.

- Обучение пользователей работе с вредоносными письмами. В идеале они должны уметь распознавать фишинговые сообщения и сообщать о них службе безопасности. Лучше всего делать это с использованием писем, максимально похожих на реальные.

- Внедрение средств защиты аккаунтов. Всегда стоит иметь в виду, что будет при взломе очередного аккаунта или при переходе менеджера по вредоносной ссылке. Для защиты в этих случаях нужно специализированное ПО.

- Установка систем защиты email со сканированием входящих и исходящих писем. Обычные фильтры уже не справляются с фишинговыми письмами, составленными с особой изощренностью. Поэтому лучше всего использовать ИИ для обнаружения угроз, причем сканировать также исходящие письма, чтобы не дать злоумышленникам использовать взломанные учетные записи.

- Изоляция опасных веб-ресурсов. Это бывает очень полезно для общих почтовых ящиков, которые невозможно защитить при помощи многофакторной аутентификации. В таких случаях лучше всего блокировать любые подозрительные ссылки.

- Защита учетных записей в соцсетях, как метод сохранения репутации бренда, становится необходимой. Сегодня взлому подвергаются также связанные с компаниями каналы и аккаунты соцсетей, и для их безопасности также нужны специальные решения.

- Решения от поставщиков интеллектуальных решений. Учитывая спектр угроз, растущие практики применения ИИ в разработке фишинговых атак и разнообразие инструментов, для обнаружения и предотвращения взлома нужны действительно интеллектуальные решения.

Подход Acronis к защите персональных данных

Увы, чтобы защитить конфиденциальные данные, одного антивируса и спам-фильтра уже недостаточно. И именно поэтому одним из наиболее инновационных направлений развития Acronis является наш Cyber Protection Operations Center в Сингапуре, где происходит анализ динамики существующих угроз и отслеживаются новые вредоносные активности в глобальной сети.

Концепция Cyber Protection, лежащая на стыке методик кибер-безопасности и защиты данных, подразумевает поддержку пяти векторов кибер-безопасности, в числе которых безопасность, доступность, приватность, аутентичность и защищенность данных (SAPAS). Выводы Proofpoint подтверждают, что современные условия требуют более тщательной защиты данных, и поэтому сегодня наблюдается спрос не только на резервное копирование данных (что помогает защитить ценную информацию от уничтожения), но также на средства аутентификации и контроля доступа. Например, в решениях Acronis для этого используется электронный нотариат, работающий на базе технологий блокчейн.

Сегодня сервисы Acronis работают на базе инфраструктуры Acronis Cyber Infrastructure, облачной среды Acronis Cyber Cloud, а также используют API Acronis Cyber Platform. Благодаря этому возможность защитить данные согласно методологии SAPAS доступна не только пользователям продуктов Acronis, но и всей экосистеме партнеров.

imm

Неужели не важно что написать — лишь бы что-то написать?

Новое в статье — это новый термин высосанный из пальца.

Хотя в лоб переведённый текст с кучей ошибок, безвкусно приправленный блоком про свой продукт, сложно назвать статьёй.