Изучим цифровые риски, их виды и разберемся, как от них защищаться. Рассмотрим шестерку всемирно признанных DRP (Digital Risk Protection) решений, сравним их по функционалу и цене, опираясь на аналитическую таблицу ROI4CIO.

Прописной истиной стала необходимость яркого присутствия в онлайн мире для успеха и узнавания вашего бренда. И касается это не только художественных платформ, остроумного ведения каналов политиков и глобальных корпораций. Розничная торговля, реклама и поддержка клиентов также смещаются в онлайн-пространство. Особенно переход в виртуальный мир актуализировался с введением во многих странах карантина в связи с пандемией COVID-19.

Затраченные усилия по увеличению охвата Интернет-аудитории и успешные онлайн кампании захватывают результатами. Но, к сожалению, чем успешнее и больше ваше онлайн присутствие, тем опаснее забывать про его теневую сторону — цифровые риски. Ведь взаимодействие в сети с аудиторией привлекает не только желательное внимание — вы становитесь видимы и для всевозможных злоумышленников: финансово мотивированных киберпреступников, конкурентов, пытающихся слить ваши секреты, хакеров.

Уберечь бизнес от угроз поможет понимание того, что вам грозит, как построить цифровую защиту и подобрать лучшее решение для сбора оперативной информации и превентивных действий против атак. Конечно, методы варьируются в зависимости от размера и масштабов организации, но есть несколько фундаментальных концепций защиты от цифровых рисков, которыми можно руководствоваться при выборе обеспечения.

Виды цифровых рисков

Цифровая защита от рисков — это один из аспектов программы управления информацией об угрозах. Рассмотрим элементы, составляющие категорию цифровых рисков.

Несанкционированное раскрытие данных

Включает в себя кражу или утечку любых конфиденциальных данных — личная финансовая информация клиентов розничной организации или исходный код собственной продукции технологической компании.

Выявление уязвимостей

Платформы e-commerce, криминальные форумы в даркнете или даже в открытой сети являются мощными источниками риска. Уязвимость, выявленная группой или отдельным человеком, который не может влиять на нее, находит путь к тому, кто сможет. Это включает в себя распространение эксплойтов как в целевых, так и в нецелевых атаках.

Проблемы в цепочке поставок

Бизнес-партнеры и все поставщики, взаимодействующие непосредственно с вашей организацией не обязательно следуют тем же правилам безопасности что и вы.

Технологические риски

Эта обширная категория включает в себя все риски, которые необходимо учитывать при работе с технологиями, от которых зависит бесперебойность организации. Сюда входит:

Физическая инфраструктура: Бесчисленные промышленные процессы, которые частично или полностью автоматизированы системами SCADA, DCS или PLC. К сожалению, автоматизация открывает сети для кибератак — пример тому — атака STUXNET, сорвавшая ядерную программу целой страны.

ИТ-инфраструктура: наиболее распространенный источник цифрового риска, включающий все потенциальные уязвимости в программном и аппаратном обеспечении. Эти риски растут с каждым днем в связи с подключением к Интернету вещей.

Публичное Интернет-присутствие: точки взаимодействия с клиентами и общественными организациями — социальные сети, рассылки по электронной почте или другие маркетинговые стратегии, представляют собой потенциальные источники риска.

Риск со стороны сотрудников

Даже самый надежный и не взламываемый замок можно легко открыть, если у вас есть ключ. Благодаря усилиям социальной инженерии, управлению и манипулированию идентификационными данными и вредоносным инсайдерским атакам от недовольных сотрудников, даже самую надежную программу кибербезопасности можно быстро подорвать.

Десять случаев использования защиты от цифровых рисков

Ландшафт угроз постоянно расширяется, а это означает, что группы по кибербезопасности все интенсивнее вынуждены работать над защитой организаций. Мы собрали десятку наглядных примеров для демонстрации сферы применения сервисов по защите от рисков.

Обнаружение фишинга

Фишинг — коварная проблема, и злоумышленники обожают его, потому что он эффективен. DRP включает в себя упреждающие меры, выявляющие и пресекающие атаки до того, как причинят вред. Отслеживая различные ключевые фишинговые показатели — зарегистрированные домены, изменения в записях MX и репутацию DNS, решение определяет вредоносные домены и быстро уничтожает сайты-подделки.

Приоритизация уязвимостей

Вручную соотносить данные об угрозах с уязвимостями собственной организации уже нереально. Слишком много используемых технологий, слишком много данных. DRP — это автоматизированный сбор уязвимостей, использующий данные отовсюду. Далее происходит структурирование этих массивов в реальном времени, позволяющие увидеть, что представляет наибольший риск.

Видимость в даркнете

Злоумышленники умны и анонимны, но все же видимы. DRP следит за их деятельностью во всех уголках Интернета — как они разведывают цели, используют подозрительные инструменты и сотрудничают с другими хакерами. Продвинутое DRP решение понимает, как думают киберпреступники и как развиваются угрозы, предоставляя вам шанс для проактивных действий. Между прочим, мониторинг и отслеживание веб-активности в даркнете — ключевая часть того, как обычно угрозы обнаруживаются и смягчаются.

Защита бренда

Вы потратили уйму времени и денег, создавая и строя свой бренд. Увы, хакеры тоже знают, насколько он ценен. DRP решение призвано сканировать внешние источники в поисках злонамеренного использования вашего бренда в мошеннических целях. Оно следит за вашими доменами, IP-адресами, мобильными приложениями и страницами в социальных сетях, чтобы выявить злоумышленников. А в случае обнаружения подозрительной активности мгновенно рассылает оповещения в рамках всей вашей организации, в отделы маркетинга, соблюдения нормативных требований, ИТ-отдел и службу безопасности.

Обнаружение мошенничества

У вас установлены все виды защиты периметра — брандмауэры, шлюзы, IDS/IPS и системы обнаружения вредоносного ПО, и возможно, вы даже предприняли шаги по интеграции и укреплению этих систем. Это круто! Проблема в том, что хакеры все равно обходят эту защиту, используя вместо этого мошенничество. Поэтому DRP решение должно следить за попытками создания фишинговых сайтов или продажи утекших учетных данных, информации о банковских счетах ваших клиентов и сотрудников. Мгновенные оповещения в реальном времени помогают предотвратить такие действия до их совершения, экономя организациям миллионные затраты каждый год.

Идентификация вредоносных мобильных приложений

Мобильные устройства и приложения расширяют охват аудитории. Но злоумышленники, возможно, уже создали мошеннические мобильные приложениями, за которыми ваша маркетинговая команда, скорее всего, не следит и не знает. DRP должно проверять различные магазины приложений — как легальные, так и пиратские, чтобы обнаруживать подозрительные приложения и инициировать их закрытие. Это возможно, если у решения существуют партнерские отношения с магазинами приложений.

Защита руководства

В прошлом руководители нуждались только в физической безопасности. В офисах для этого установлена сигнализация, охрана, иногда за высшим руководством закреплены телохранители. Теперь высшие чины сталкиваются с серьезными угрозами в сфере кибербезопасности. Так же, как и инвесторы, члены советов директоров и консультанты. DRP-программа должна сканировать онлайн-источники, чтобы находить и пресекать попытки подделать или скомпрометировать их личность и данные.

Автоматизированное уменьшение угроз

Учитывая масштабность потенциальных угроз и нехватку специалистов для их смягчения, автоматизация процесса устранения имеет решающее значение. Решение должно превращать данные в разведданные, а разведданные — в действия: блокирование и устранение угроз, аварийный сброс учетных данных и создание политик безопасности.

Мониторинг утечек и конфиденциальных данных

Защита данных клиентов и интеллектуальной собственности критически важна. DRP ищет украденные учетные и конфиденциальные данные, пароли и оповещает об их обнаружении. Лучший способ убедиться, что DRP действует согласно актуальной информации об учетных данных — интегрировать решение с Active Directory и Microsoft Exchange. Таким образом, при обнаружении утечки активные учетные данные будут сбрасываться.

Третьи стороны

Как будто защита собственных систем недостаточно сложна, нужно беспокоиться еще и о внешних источниках, которые, к тому же, тяжелее контролировать. Это поставщики, партнеры и инвесторы, которые являются частью вашего цифрового следа. Их кибер-риск — также и ваш. Поэтому DRP должно оценивать угрозы, с которыми сталкиваются сторонние организации, чтобы вы могли эффективно управлять цепью поставок.

Почему защита от цифровых рисков — это инвестиции, а не затраты

Цифровая защита от рисков — упреждающая оборонительная стратегия. Она позволяет противостоять угрозам, избегать ненужных затрат, повышать эффективность и возмещать убытки. Именно по этим четырем областям DRP предлагает возврат инвестиций. Рассмотрим детальнее.

ROI 1: Избегание рисков

Как и большинство других элементов стратегии кибербезопасности, инвестиции в решение должны рассматриваться в контексте нежелательных расходов, которые может повлечь за собой взлом системы безопасности. Но это только одна часть преимущества. Одним из наиболее ценных аспектов DRP является визуализация собственного «цифрового следа» организации — важнейшего элемента для защиты бизнеса и репутации.

ROI 2: Снижение затрат

DRP решения автоматизируют многие задачи, связанные с выявлением, мониторингом цифровых угроз. Самостоятельные действия на местах по киберзащите покрывают такие задачи лишь частично по сравнению со специально разработанными, постоянно обновляемыми решениями. Лучшие DRP сервисы охватывают также Shadow IT (т.е. неавторизованные домены, приложения или устройства, создаваемые или используемые без уведомления ИТ-отдела) и Forgotten IT (например, старые целевые страницы веб-сайтов и архивированный контент), обеспечивая дополнительные возможности снижения затрат.

ROI 3: Повышение эффективности

Автоматизация, присущая цифровым решениям по защите от рисков быстрее и проще выявляет уязвимые места, повышая эффективность процесса. Идентификация и устранение Shadow и Forgotten IT дополнительно оптимизирует цифровое пространство предприятия, экономя ресурсы.

ROI 4: Получение дохода

Успешные кибератаки, фишинговые письма и поддельные сайты организации оказывают непосредственное негативное влияние на доходы, и, конечно, отрицательно влияют на репутацию. Цифровые решения по защите от рисков помогают снизить и эти риски, помогая максимально быстро выявлять и устранять незаконные или угрожающие действия.

Способы защиты

Forrester выделяет две основные задачи для любой организации, стремящейся снизить цифровые риски: во-первых, выявить, какие риски существуют, и, во-вторых, устранить их. Согласны с вами — на первый взгляд цели очевидны. Но на самом деле они предполагают определенную позицию касательно безопасности — более активную, чем реагирование на инциденты. Такой проактивный подход включает защиту от цифровых рисков в стратегию «разведки угроз».

Идея заключается не в том, чтобы построить стену вокруг города и держаться подальше от всего нежелательного, а в том, чтобы чувствовать себя в безопасности, свободно гуляя по миру, где вы знаете все, что вас окружает.

Отчет Forrester также определяет несколько важнейших качеств, присущих DRP решению:

- Возможности сбора и сканирования данных с широкого набора цифровых каналов. Автоматизация на этапе сбора данных экономит аналитикам драгоценное время. Лучшие решения позволяют собирать данные не только из открытых веб-источников, но и из даркнета, технических источников.

- Функции картирования, мониторинга и снижения цифровых рисков. Благодаря автоматизации, машинному обучению и обработке естественного языка, цифровые решения помогают аналитикам связать бизнес-атрибуты с соответствующими цифровыми активами; обнаруживать, оценивать и расставлять приоритеты среди событий в группе риска; координировать деятельность по устранению рисков.

- Фокусировка на юз-кейсах и функциях безопасности. Защита от цифровых рисков — широкая задача с бесчисленными потенциальными целями и сферами применения, многие из которых уникальны для конкретных организаций и отраслей. Наиболее надежные решения — обширные примеры из практики клиентов и стратегическое партнерство, что делает их гибкими и способными к использованию в различных приложениях.

Рассмотрев все преимущества внедрения DRP и ознакомившись с тем, чего от решения стоит ожидать, перейдем к сравнению шестерки лидирующих продуктов между собой. Коротко взглянем на функционал, особенности, сравним на основе аналитической таблицы ROI4CIO по цене и параметрам: защита и проверка IP-адресов, URL-адресов, угроз категории TTPs, хеш-сумм файлов, доменов, ключей реестра, номеров карт, телефонных номеров, социальных сетей; защита мобильных приложений и бренда; нахождение утечки данных; обогащение данных (рейтинги угроз, тегирование угроз, дополнительная информация); способы взаимодействия; формат данных.

ZeroFOX Platform

Благодаря глобальному механизму сбора данных, анализу на основе искусственного интеллекта и автоматизированной системе исправления, платформа ZeroFOX защищает от киберугроз, брендовых и физических угроз в социальных сетях и на цифровых платформах.

ZeroFOX, лидер рынка цифровой видимости и безопасности, защищает современные организации от динамических цифровых рисков и физических рисков на социальных, мобильных, веб платформах.

ZeroFOX выявляет и устраняет направленные фишинговые атаки, компрометацию учетных записей, перехват данных, угрозы местоположения. Запатентованная технология ZeroFOX SaaS ежедневно обрабатывает и защищает миллионы сообщений и аккаунтов в LinkedIn, Facebook, Slack, Twitter, Instagram, Pastebin, YouTube, магазинах мобильных приложений.

Работа с платформой начинается с настройки “сущностей” — всего, что имеет значение для вашей организации в социальных сетях и цифровых каналах: бренды, сотрудники, руководители и VIP-персоны, продукты, местоположения и корпоративные страницы. У сущностей есть подразделы, которые состоят из профилей, имен, ключевых слов, изображений, доменов, хештегов и многого другого. От настройки сущностей зависит управление тем, где и как ZeroFOX собирает данные. Индивидуальная настройка также гарантирует, что вы увидите только те данные, которые имеют отношение к вашей организации.

Далее, вы определяете, какой анализ выполняется для каждой сущности, основываясь на соответствующих случаях использования (например, к бренду будут предъявляться иные требования, чем к сотруднику). При выявлении любых нарушений ZeroFOX рассылает оповещения. Они отображаются в фильтруемой таблице, отсортированной по рейтингу риска, типу угрозы, временным меткам…

С помощью проприетарного процесса, ZeroFOX работает от имени клиента, чтобы маркировать недопустимое содержание в социальных сетях. Продукт автоматически отсылает жалобы на конкретные нарушения непосредственно в центр безопасности социальных сетей для удаления. В режиме реального времени возможно удаление любого несоответствующего контента с ваших корпоративных страниц.

Недавнее обновление, ZeroFOX Enterprise Remote Workforce Protection, предоставляет возможность обеспечения безопасности и получения информации об угрозах, направленных на платформы совместной работы, которых не хватает традиционным инструментам кибербезопасности.

Отзыв о продукте. Руководитель отдела безопасности, компания-провайдер хранения данных:

В ZeroFOX есть острая необходимость, ведь никто больше не делает то, что делает это решение. Работа с ZeroFOX по-настоящему открыла нам глаза. Лучший комплимент, который могу сделать, это то, что процесс работы с платформой полностью соответствует заявленному описанию, все работает.

Интерфейс

IP-адреса: да

URL-адреса: да

Угрозы категории TTPs: да

Хеш-суммы файлов: да

Домены: да

Ключи реестра: да

Номера карт: да

Телефонные номера: да

Индикаторы из социальных сетей: да

Защита мобильных приложений: да

Защита бренда: да

Утечка данных: N/A

Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация): да

Способы взаимодействия: API

Формат данных: JSON, STIX, TAXII

Цена: от $390 в месяц

IntSights Threat Intelligence Platform (TIP)

IntSights Threat Intelligence Platform (TIP) помогает организациям централизовать данные из различных источников информации для обеспечения актуальности блок-списков.

IntSights революционизирует операции по обеспечению кибербезопасности, используя универсальную платформу защиты от внешних угроз для нейтрализации кибератак. Возможности киберразведки позволяют непрерывно отслеживать внешний цифровой профиль предприятия в сети и даркнет для выявления возникающих угроз, упреждающего реагирования.

Создание такого продукта со специализированной информацией об угрозах, который интегрируется с основной инфраструктурой безопасности, сделала IntSights одной из самых быстрорастущих компаний в области кибербезопасности в мире.

Платформа IntSights Threat Intelligence Platform (TIP) централизует и вводит в список тысячи источников разведывательных данных для упорядоченного расследования и быстрого блокирования угроз. Угрозы получают приоритет по степени серьезности, привнося контекст в каналы информации. Далее IntSights предоставляет специализированные уведомления, предупреждения и отчеты для организации.

Визуализированная панель управления расследованием Threat Intelligence Platform позволяет наблюдать и управлять кампаниями, связанные с известными вредоносными активами, координировать ответные действия. Для внутреннего обнаружения и реагирования платформа интегрируется с локальными системами безопасности, такими как брандмауэры, веб-прокси и Active Directory, автоматически информируя команды безопасности об угрозах и автоматизированных возможностях исправления.

Способность соединять то, что происходит за пределами организации (в Интернете и даркнете) и то, что происходит внутри организации (внутренние данные от устройств безопасности, сетей, систем, устройств и пользователей) устраняет необходимость в обширном обучении персонала и позволяет всей команде безопасности лучше понимать процессы.

Отзыв о продукте. Янив Мизрахи, SOC менеджер, Teva:

IntSights позволил нам автоматизировать и ввести в действие программу по сбору информации об угрозах. Сейчас мы не просто находим новые угрозы, но и быстро принимаем меры путем автоматического блокирования внешних атак, что позволяет нам упреждающе смягчать угрозы, не перегружая нашу команду.

Интерфейс

IP-адреса: да

URL-адреса: да

Угрозы категории TTPs: да

Хеш-суммы файлов: N/A

Домены: да

Ключи реестра: N/A

Номера карт: да

Телефонные номера: да

Индикаторы из социальных сетей: да

Защита мобильных приложений: N/A

Защита бренда: да

Утечка данных: N/A

Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация): да

Способы взаимодействия: API

Формат данных: N/A

Цена: от $100,000 в год

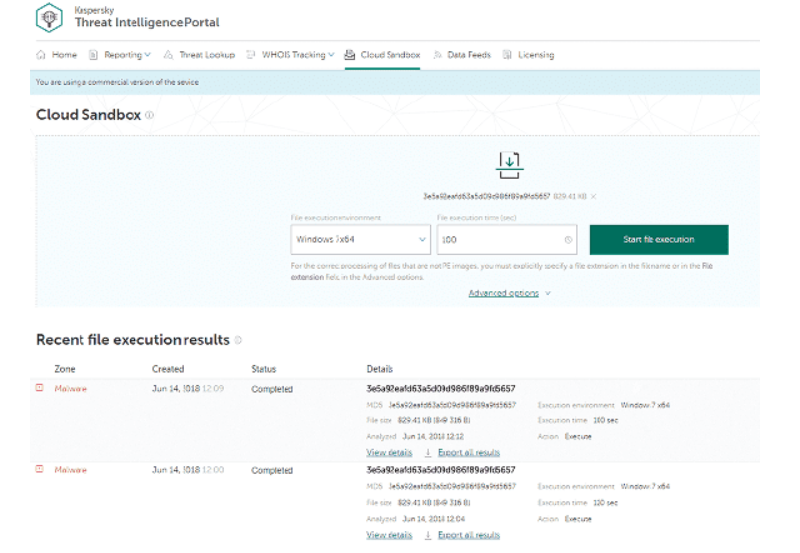

Kaspersky Threat Intelligence

“Лаборатория Касперского” разработала портал Kaspersky Threat Intelligence (KTI), который дает доступ ко всем накопленным за 20-ти летний опыт работы компании знаниям. Это предоставляет центрам обеспечения безопасности самую актуальную информацию об угрозах

Threat Intelligence построен на опыте экспертов Касперского, которые собрали полную картину текущего состояния атак на клиентов, выявляя слабые места в периметре сети, угрозы со стороны киберпреступников, вредоносную деятельность и утечку данных.

Сервис доступен на портале Kaspersky Threat Intelligence Portal — единой точке доступа к данным о кибератаках. С помощью этого портала специалисты SOC получают не только актуальную информацию об угрозах, но и доступ к результатам глобальных исследований источников целевых атак. Это позволяет приоритизировать сигналы внутренних систем о неизвестных угрозах, сводя к минимуму время реагирования на инциденты, предотвращая компрометацию систем.

Решение проводит инвентаризацию сети, используя неинтрузивные методы, выявляя критические компоненты периметра сети заказчика, такие как службы удаленного управления, непреднамеренно открытые и неправильно настроенные службы и сетевые устройства. Специализированный анализ доступных сервисов приводит к ранжированию уязвимостей и комплексной оценке рисков на основе множества параметров — базовой оценки CVSS, доступности публичных эксплойтов.

В сервис входят: потоки данных об угрозах, индивидуализированные отчеты об угрозах, аналитические отчеты об угрозах для конкретных компаний, аналитические отчеты об угрозах для конкретных стран, аналитические отчеты об угрозах для финансовых организаций, аналитические отчеты об APT-угрозах, сервис Threat Lookup, сервис Cloud Sandbox, сервис CyberTrace.

Благодаря автоматизированному сбору данных с помощью служб хостинга онлайн-контента, публичных форумов, социальных сетей, каналов и мессенджеров, закрытых подпольных онлайн-форумов и сообществ, сервис предоставляет подробную информацию о любых скомпрометированных учетных записях сотрудников, утечках данных, запланированных или обсуждаемых атаках против их организации.

В отчетах Digital Footprint Intelligence освещаются действия киберпреступников не только против клиента, но и против его клиентов, партнеров и инфраструктуры поставщиков, а также дается обзор текущих вредоносных программ или APT-атак в регионе и отрасли. С помощью этой информации заказчик может взглянуть на свой бизнес с точки зрения злоумышленника и понять, что тот может узнать об ИТ-инфраструктуре и сотрудниках компании.

Отзыв о продукте. Менеджер по Рискам и Безопасности, компания в сфере обслуживания:

Служба Kaspersky Intelligence Reporting — бесценный источник информации, который дополняет нашу существующую стратегию безопасности. Исследовательские материалы и отчеты содержат информацию не только о конкретной кампании киберпреступников и ее разработке, но и подробные рекомендации по укреплению безопасности ИТ-инфраструктуры. Собранные специалистами Лаборатории признаки атак в комплексный набор IOC мы используем для быстрого обнаружения атак и повышения эффективности последующих действий по расследованию и устранению.Интерфейс

IP-адреса: да

URL-адреса: да

Угрозы категории TTPs: да

Хеш-суммы файлов: да

Домены: да

Ключи реестра: да

Номера карт: да

Телефонные номера: N/A

Индикаторы из социальных сетей: N/A

Защита мобильных приложений: N/A

Защита бренда: N/A

Утечка данных: N/A

Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация): да

Способы взаимодействия: https

Формат данных: JSON, STIX, CSV, OpenIoC

Цена: от $100,000 в год

Group-IB Threat Intelligence

Решение Group-IB Threat Intelligence предоставляется в виде сервиса по подписке и реализует мониторинг, анализ и прогнозирование угроз для организации, партнеров и клиентов.

Group-IB является официальным партнером Интерпола, Европола и местных правоохранительных органов. Обладая более чем 15-летним опытом и высококвалифицированными экспертами, Group-IB использует собственную инфраструктуру и собственную систему поиска внешних угроз. Собирая огромный массив данных в режиме реального времени, платформа использует запатентованные алгоритмы и машинное обучение для быстрой корреляции данных.

Исследовательская деятельность Group-IB в области сбора данных утверждает, что большинство угроз, направленных против финансового сектора, исходит от русскоговорящих преступников, что является специфической сферой деятельности компании. Фокус решения основан не на управлении индикаторами компрометации, а на информации о тех, кто стоит за каждой атакой.

Раздел платформы “Скомпрометированные данные” показывает такие элементы, как источник, субъект угрозы, домен и денежные мулы. В этой панели аналитики могут увидеть, насколько эффективны определенные фишинговые страницы в компрометировании и как выглядела страница в момент обнаружения.

“Песочница” Group-IB предназначена для эмуляции рабочего пространства учреждения. Она оценивает процент файла, который является вредоносным, и возвращает видеозапись того, как файл вел себя в “Песочнице”. Аналитики также получают краткое описание поведенческих возможностей, которыми обладает файл и дерево процессов для наглядности того, как он работает.

Добавленная недавно функция “Атаки” содержит понятный график всех пересечений от элемента до других доменов исходной фишинговой страницы, IP-адресов, SSL-сертификатов, электронной почты, телефонных номеров и файлов.

“Продвинутые Угрозы” облегчает аналитикам обработку огромного объема предлагаемой информации, предлагая рассортированный по приоритетности обзор карточек с описаниями, сроками проведения преступных кампаний с начала и до настоящего времени, а также информацией о деятельности.

Отзыв о продукте. Финансовая компания из Австралии:

Уникальные источники данных и доступ к закрытым ресурсам — то что выделяет Group-IB среди других вендоров. Профессиональная команда аналитиков превзошла наши ожидания, оперативно выполняя индивидуальные исследования с учетом контекста угрозы. Платформа Threat Intelligence легко интегрировалась в нашу систему безопасности.

Интерфейс

IP-адреса: да

URL-адреса: да

Угрозы категории TTPs: да

Хеш-суммы файлов: да

Домены: да

Ключи реестра: N/A

Номера карт: N/A

Телефонные номера: N/A

Индикаторы из социальных сетей: да

Защита мобильных приложений: N/A

Защита бренда: да

Утечка данных: N/A

Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация): да

Способы взаимодействия: API

Формат данных: STIX

Цена: от от $150,000 в год

Digital Shadows SearchLight

Минимизирует цифровой риск, выявляя нежелательное воздействие и защищая от внешних угроз. Обнаруживает потерю данных, защищает интернет-бренд и снижает поверхность атак.

Digital Shadows — всемирно известный поставщик решений для отслеживания и управления цифровыми рисками организации, по самому широкому спектру источников данных в Интернете и даркнете.

Флагманский продукт компании, Digital Shadows SearchLight сочетает в себе самую полную в отрасли аналитику данных в сочетании с передовыми экспертами по безопасности. SearchLight предоставляет информацию об угрозах из открытых источников, социальных сетей. К этой информации пользователи имеют доступ через RESTful API, уведомления по электронной почте, запросы и еженедельные сводки разведданных.

Для выявления потенциального вреда, решение предоставляет полное погружение в даркнет — это нахождение конфиденциальных данных компании, продуктов и других активов, которые продаются в темной паутине. Используемые инструменты расследования и анализа предоставляют аналитику, необходимую для защиты активов и данных.

Благодаря запатентованной технологии и аналитическим инструментам обнаружения скомпрометированных учетных данных сотрудников и сетевых лазеек, вы сможете моментально находить утечку, подделки доменов и скомпрометированные сообщения электронной почты.

Облачная экосистема SearchLight позволяет ей интегрироваться в другие платформы SIEM для создания комплексного аппарата безопасности.

Отзыв о продукте. Норм Лаудермильх, CISO в Sophos:

Компания Digital Shadows доказала, что их услуги по управлению цифровыми рисками невероятно ценны. Нашу команду они обеспечили контекстом, помогли определиться с приоритетами в угрозах, рекомендуемыми действиями и даже вариантами исправления, позволяющими значительно снизить риски для Sophos.

Интерфейс

IP-адреса: да

URL-адреса: да

Угрозы категории TTPs: да

Хеш-суммы файлов: да

Домены: да

Ключи реестра: да

Номера карт: да

Телефонные номера: да

Индикаторы из социальных сетей: да

Защита мобильных приложений: да

Защита бренда: да

Утечка данных: да

Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация): да

Способы взаимодействия: API

Формат данных: JSON, XML, STIX, CSV

Цена: от $5600 в месяц

RiskIQ Illuminate

Платформа RiskIQ обеспечивает видимость, понимание и контроль эксплойтов, атак, автоматизирует обнаружение внешних угроз для защиты от направленных атак.

RiskIQ — еще один лидер управления цифровыми угрозами, который обеспечивает полное обнаружение, разведку и устранение угроз, связанных с цифровым присутствием организации в сети. Видением и миссией RiskIQ в течение последних десяти лет является захват, корреляция и анализ цифрового следа клиентов в интернет-инфраструктуре. С решением от RiskIQ вы получаете единое представление об угрозах, связанных с Интернетом и социальными сетями, мобильными устройствами, и осуществляете контроль над ними.

Платформе RiskIQ Illuminate доверяют тысячи аналитиков по безопасности, команд по безопасности и CISO. Она построена на основе широчайшего массива данных для оптимального распознавания и автоматизации картирования, мониторинга подверженных интернет-атакам поверхностей, уменьшения воздействия атак, ускорения расследования внешних угроз.

Опираясь на 10-летний опыт работы с интернет-атаками, платформа измеряет все угрозы — от даркнета до поверхностных слоев сети и даже физического мира. Illuminate генерирует аналитику, необходимую для получения актуальных предупреждений в режиме реального времени.

Отзыв о продукте. Робин Барнвелл, Глава Безопасности в PBB IT Security Standard Bank:

Информация, предоставленная компанией RiskIQ, позволила обеспечить видимость и сотрудничество между нашими центральными и удаленными командами, улучшить безопасность и максимально защищать банк и наших клиентов от киберугроз.

Интерфейс

IP-адреса: да

URL-адреса: да

Угрозы категории TTPs: N/A

Хеш-суммы файлов: да

Домены: да

Номера карт: да

Телефонные номера: N/A

Индикаторы из социальных сетей: да

Защита мобильных приложений: да

Защита бренда: да

Утечка данных: да

Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация): да

Способы взаимодействия: API

Формат данных: JSON, XML, STIX, CSV

Цена: N/A

Автор: Наталка Чех, для ROI4CIO