Выясняем, зачем вашему штату обучение кибербезопасности и как его устроить без производственных простоев. Сосредоточимся на шестерке лучших решений для корпоративных тренировок безопасности, сравним их характеристики и цену, основываясь на аналитической таблице ROI4CIO.

Можете ли вы представить себе, каковы будут последствия, если случиться утечка личной и банковской информации каждого из сотрудников вашей компании? 4000 сотрудников пивоварни Scotty’s Brewhouse, Индианаполис, США, точно могут. В 2017 году весь штат их предприятия пал жертвой фишингового мошенничества по электронной почте: налоговые формы W-2 со всей компании были отправлены самозванцу, выдававшему себя за генерального директора.

Наверное, самой громкой фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных клиентов торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Еще одним примером киберпреступлений служит российский сайт tender-rosneft.ru, созданный в марте 2017 года. Скопиров дизайн и наполнение официального ресурса, tender.rosneft.ru, там выложили информация о тендерах. Таким образом, все неосторожные желающие поучаствовать в конкурсе, оказавшись на фейковом сайте, видели контакты для связи и реквизиты оплаты злоумышленников. Это уже более изощренные схемы — потенциальный клиент, посетив мошеннический сайт, связывается с фиктивным отделом продаж, и мошенники выставляют покупателю контракт с предоплатой. Понятно, что никакой товар клиенты не получают.

Часто с фиктивного электронного адреса, копирующего настоящие организации, отправляются коммерческие предложения — так мошенники отправляли запросы от имени компании «Росагротрейд». Регистрируя фейковое доменное имя, похожее на имя компании, преступники получают в свое распоряжение и почтовый ящик с таким же доменным именем, с которого и рассылается мошенническая почта.

Подобный вид мошенничества распространен во всем мире. В марте 2019 года в Литве был арестован 48-летний Эвалдас Римасаускас (Evaldas Rimasauskas), похитивший у двух американских IT-компаний $100 млн. Римасаускас создал фиктивную фирму-клон азиатского производителя компьютерного оборудования. От имени представителя компании он, подделав электронные письма, бланки, связался с американскими клиентами этой компании и убедил заключить с ним контракты и перевести на счета его фирмы $100 млн. Деньги Римасаускас выводил через банки в шести разных странах, включая Латвию, Кипр, Словакию, Литву, Венгрию и Гонконг.

Подобная преступная схема известна как «нигерийские письма» — наверняка многие из вас вспомнили почему: лет эдак пятнадцать назад наши электронные ящики были просто завалены душераздирающими посланиями от королей и президентов разных частей Африки. Между прочим, до распространения интернета такие письма отправлялись по обычной почте.

Иногда классические нигерийские письма приобретают довольно занятное содержание. Например, в 2016 году британский веб-сайт Anorak сообщил, что их редакция получила электронное письмо от некоего доктора Бакаре Тунде, менеджера проектов в области космонавтики, работающего в Нигерийском национальном агентстве по космическим исследованиям. Доктор Тунде утверждал, что его кузин, майор авиации Абака Тунде, вот уже более 25 лет находится на старой советской космической станции. Но всего за 3 миллиона долларов менеджеры корпорации Роскосмос согласились организовать рейс пилотируемого корабля и вернуть нигерийского космонавта на Землю. От получателя такого письма требовалось «всего лишь» сообщить данные своего банковского счета, чтобы нигерийские специалисты смогли перечислить необходимую сумму своим российским коллегам. В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

Но шутки в сторону — ваша компания, да и практически каждая компания в мире, может быть уязвима к вредоносным программам, вымогательству, спаму, хакерским атакам и социальной инженерии. Которые могут повлечь за собой или неприятности, или полную потерю репутации и разорение.

Зачем обучать сотрудников кибербезопасности?

Аргумент в пользу обучения сотрудников по вопросам кибербезопасности прост: если сотрудники не знают, как распознать угрозу безопасности, как можно ожидать, что они смогут ее избежать, сообщить о ней или ликвидировать? Не смогут. Это если коротко. Еще можно взглянуть на убеждающую статистику.

Например, исследование состояния информационной безопасности 2019 года показало, что безопасность электронной почты и обучение сотрудников были названы главными проблемами, с которыми сталкиваются профессионалы в области информационной безопасности. Это подтверждается тем, что более 30% сотрудников, опрошенных Wombat Security Technologies, даже не знали, что такое фишинг или вредоносное ПО. В США компрометация корпоративной почты (Business Email Compromise (BEC) ) приводит к ежегодным убыткам в размере более 3 миллиардов долларов.

При этом, у пострадавших компаний почти всегда есть и брандмауэры и защитное ПО. Только этого недостаточно. Работники, а не технологии, являются наиболее уязвимым звеном перед атаками.

И это совсем не значит, что сотрудники, попавшиеся в ловушку — безответственные. Они совершают обычные человеческие ошибки — доверяют фальшивым личностям, соблазняются наживкой, уязвимы к другим тактикам, используемым преступниками для получения доступа к информации компании. Но это случается, если они не подготовлены к подобному, не участвовали в тренингах и обучающих программах по кибербезопасности.

Чтобы защитить себя и компанию от кибератак, сотрудникам необходимо пройти обучение. Ознакомив их с угрозами безопасности, порядком действий при обнаружении угрозы, вы укрепляете наиболее уязвимые звенья цепочки своего бизнеса.

Почему осведомленность о кибербезопасности так важна?

Если совсем коротко, то 90-95% нарушений кибербезопасности вызваны человеческими ошибками. Кроме того, только 38% международных организаций заявляют, что они готовы справиться со сложными кибератаками. А еще 54% компаний заявляют, что за последние 12 месяцев пережили одну или несколько атак, и это число растет с каждым месяцем.

Сегодня излюбленной тактикой киберпреступников является социальная инженерия — психологическое манипулирование жертвами с целью убедить добровольно или неосознанно сдавать частные данные. Другой, уже озвученной ранее, техникой является фишинг — 95% кибератак являются результатом фишингового мошенничества, поэтому обучение основам фишинга является необходимым.

Наряду с этими двумя видами виртуального мошенничества, вредоносное ПО также представляет собой постоянную угрозу — это касается загрузки загружая приложений или программы, предназначенных для взлома устройств или предоставления сетевого доступа хакерам.

Изменение моделей работы и масштабном вмешательстве интернета в нашу жизнь обуславливает необходимость обучение навыкам кибербезопасности сотрудников.

Удаленная работа

В 2020 году из-за введения карантина для избежания пандемии COVID-19 удаленная работа стала новой реальностью для многих. Работа на дому распространилась до такой степени, что организации выстраивают отдельные политики в отношении дистанционных сотрудников. Но еще и до пандемии, 30 миллионов людей в США работали из дома, по крайней мере, раз в неделю.

Удаленная работа с использованием облачных технологий повысила уровень комфорта, но в то же время увеличила риск вторжений в организации. Сотрудники несут ответственность за использование любых персональных конечных устройств и должны ограничивать использование служебного оборудования корпоративными целями. Прохождение обучения по вопросам кибербезопасности обучает удаленных сотрудников работе с устройствами, когда они находятся за пределами инфраструктуры предприятия.

Интернет вещей (IoT)

Сотрудники подключают персональные устройства к сетям компании или даже используют их для официальной работы. Соединение персональных устройств с другими машинами и сетями усугубляет уязвимости. Самая крупная DDoS атака в истории, была запущена на провайдера услуг с использованием IoT бот-сети, MIRAI.

Мобильные устройства представляют собой основную угрозу для внутренней IT-безопасности организации, поскольку многие из них не имеют соответствующей защиты. С IoT-атаками можно справится, управляя и, возможно, сводя до минимума, практику «приносимых с собой устройств» (BYOD) на рабочее место, и обеспечивая строгое соблюдение политик безопасности среди сотрудников.

Усиление государственных регуляций

Обучение и тренировки по кибербезопасности больше не является личным выбором. Во многих государственных нормативных актах, подчеркивающих политику безопасного использования компьютеров и сетей, программа повышения осведомленности сотрудников приобрела решающее значение. Государственные учреждения и законодатели подчеркивают важность защиты предприятиями своих ИТ-активов и цифровой информации.

Кто из сотрудников должен повысить квалификацию в кибербезопасности?

Ваши сотрудники — это первая и основная линия защиты от интернет-преступлений. Любой сотрудник, имеющий доступ к рабочему компьютеру или мобильному устройству, должен пройти тренинги по вопросам кибербезопасности. Ведь практически каждый может стать мишенью — на персональных телефонах могут храниться данные, которые можно использовать для доступа к корпоративным сетям; или, если сотрудник становится жертвой кражи личных данных, эта уникальная информация может быть использована для создания ложных профилей, ссылающихся на ваш бренд, позволяя совершать мошенничества.

Какие темы следует включить в обучение?

Вы осведомлены, почему обучение сотрудников в области кибербезопасности имеет решающее значение. Теперь хорошо бы понять, как это обучение внедрить. Давайте начнем с наиболее важных тем, которые должны быть включены в курс обучения.

Различные формы угроз кибербезопасности

Чтобы сотрудники могли обнаруживать и предотвращать нарушения, им необходимо базовое знание о различных формах проявления угроз. По большей части это включает в себя спам, фишинг, вредоносные программы и программы вымогатели, социальную инженерию.

Материалы по выявлению спама должны объяснить, что спам встречается не только в электронной почте, но и в сообщениях и приглашениях в социальных сетях. Например, «приглашение к подключению» в LinkedIn может содержать вирус.

Рассказы о фишинге должны сопровождаться примерами реальных фишинговых мошенничеств, помогая сотрудникам понять, как выглядит фальсифицированное электронное сообщение, от кого оно может прийти и какую информацию может запросить.

Обучение должно включать советы, исключающие загрузку вредоносного ПО или программ-вымогателей.

И, конечно, обязательной темой должна быть социальная инженерия. Социальные инженеры маскируются под поддельные, но доверенные личности в сети и выманивают нужную им информацию.

Важность паролей

Сегодня пароли нужны везде — для разблокировки своих устройств, для входа в учетные записи и для каждого приложения, связанного с работой. Задумываясь как средство безопасности, эта тактика привела к тому, что многие люди устанавливают общие, повторяющиеся пароли, которые легко запомнить, и, соответственно, легко разгадать. Обучение онлайн-кибербезопасности должно помочь понять, насколько важны пароли, рассказать о надежных программах, которые могут генерировать и хранить пароли.

Политика в отношении электронной почты, Интернета и социальных сетей

Привычки поведения сотрудников с электронной почтой и соцсетями могут поставить компанию под удар вредоносных программ, атакующих корпоративные приложения и социальные счета, крадущих информацию и деньги. Поэтому очень важно, чтобы тренинги включали в себя политику и рекомендации по использованию электронной почты, Интернета и социальных сетей.

Защита данных компании

У каждой компании собственная политика защиты данных, но не стоит предполагать, что все ваши сотрудники знают об этой политике, или что они ее понимают. Тренинги по информационной безопасности для новых сотрудников должны объяснять нормативные и правовые обязательства защиты данных. Не стоит забывать и о регулярных курсах повышения квалификации, чтобы все сотрудники помнили правила и знали, когда они меняются.

Как выявлять и сообщать об угрозах кибербезопасности

Сотрудники — ваши глаза и уши. Каждое устройство, которое они используют, электронная почта, которую они получают и открывают, может содержать подсказки о скрывающемся вирусе, фишинговом мошенничестве или взломе пароля. Но чтобы по-настоящему их мобилизовать против атак, тренинги должны помочь сотрудникам узнать о необъяснимых, на первый взгляд, ошибках, спаме и антивирусных предупреждениях. И обязательно обучите их тому, кому и как следует сообщать о подозрительной активности.

Способ обучения

Лучше не соглашаться на какие-либо готовые учебные модули или базовые веб-курсы. Более разумно вкладывать средства в профессиональных экспертов по кибербезопасности, которые будут работать непосредственно с вашей организацией. Такое специализированное обучение позволяет разработать полноценную виртуальную стратегию защиты, учитывающую вашу уникальную корпоративную структуру, степень конфиденциальности данных и потребности сотрудников.

Целью такого обучения всегда является изменение привычек и поведения относительно безопасности, создание чувства общей ответственности. Нетрудно понять, что одноразового осведомления с вышеперечисленным темам недостаточно для достижения этой цели. Тренинги по кибербезопасности стоит проводить часто, предоставляя возможности практиковать безопасное онлайн-поведение в промежутках между занятиями.

Повышение осведомленности об онлайн-угрозах безопасности должно начинаться с первого дня работы новых сотрудников. Помогает включение политик и правил защиты данных, правил пользования Интернетом в руководство для сотрудников.

Являясь первой линией атаки и одновременно первой линией обороны, сотрудники нуждаются в поддержке. Не уставайте напоминать об этом — заставьте их почувствовать себя супергероями. В ходе тренировок включайте элементы геймификации, воодушевляя и оценивая коллег за их достижения в обучении.

А когда какая-то из угроз будет выявлена до нанесения вреда, уведомите об этом всех в компании, показывая, насколько их обучение помогло предприятию.

Теперь давайте перейдем к рассмотрению передовых программных решений для тренировки команд кибербезопасности. Представляем шестерку лучших решений из аналитической таблицы ROI4CIO. Описание продукта сопровождается коротким перечнем характеристик, по которому решения сравниваются между собой. Это: шаблоны симуляции фишинга, адаптивные кампании (умное планирование), метрики и индексация на уровне отдела/группы, панель инструментов производительности, кампании на основе рисков, автоматический таргетинг на аудиторию, цена за пользователя в год.

Cofense PhishMe

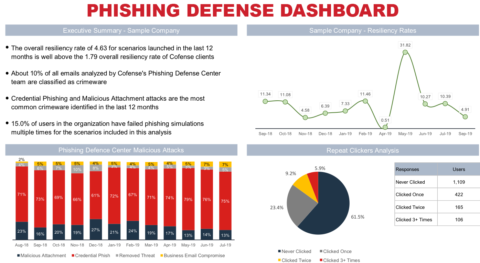

Cofense PhishMe ознакамливает пользователей с реальными тактиками фишинга, используя обширные исследования, информацию об угрозах и передовые ресурсы фишинговой защиты.

Cofense предлагает ряд облачных решений для защиты бизнеса от кибератак через вымогательство, компрометацию деловой почты и фишинг.

PhishMe — решение по обучению безопасности, одна из самых популярных платформ такого рода. Это инструмент обучения сотрудников и симуляции фишинга, целью которого является повышение устойчивости организации к атакам в стиле социальной инженерии.

Cofense PhishMe моделирует активные фишинговые угрозы, чтобы выработать осознанное поведение пользователя. Это противоположность «фиш-тестирования», которое оценивает уязвимость, но не изменяет само поведение. Платформа предлагает предприятиям реалистичные симуляции, которые точно настраиваются под конкретные типы атак социальной инженерии с различными уровнями сложности. Наряду с обучением, Cofense дополнительно поставляет защиту от фишинга для сети электронной почты.

Плейбуки Cofense позволяют настраивать полную 12-месячную программу, включающую сценарии симуляции, мультимедиа и образовательный контент. Благодаря функции Smart Suggest решение, базируясь на передовых алгоритмах, подбирает сценарии, основанные на текущих активных угрозах, отраслевой актуальности и вашей программе.

Cofense проверяет каждый локализованный фрагмент контента в симуляторе, чтобы удостовериться, что он отвечает потребностям аудитории — контент предоставляется на 36 языках, включая русский.

Частота кликов по вредоносным материалам и подозрительная активность — это только часть истории. Более важными являются показатели реагирования сотрудников и отказоустойчивости. Поэтому популярной среди пользователей Cofense PhishMe является функция Cofense Reporter — это встроенная кнопка реагирования на инциденты безопасности в один щелчок мыши. Она превращает сотрудников в активных защитников.

Подойдет для: средних и больших организаций, корпоративных клиентов, нуждающихся в мощном обучении по вопросам кибербезопасности наряду с технической защитой от фишинга.

Интерфейс

Отзыв о продукте:

“До тренировок по безопасности сотрудникам никто не рассказывал что из писем фишинг, а что — нет. От обычного игнорирования вопросов безопасности трудно избавиться с помощью одних только видео или брошюр, к тому же такие материалы информационно перегружают людей. Так что решение, подобное Cofense оказывается самым действенным — оно в реальном времени показывает вашему штату, как выглядит и действует настоящий злоумышленник.”

Менеджер информационной безопасности в крупного производителя оптики, регион EMEA

Характеристики

Шаблоны симуляции фишинга: да

Адаптивные кампании (умное планирование): да

Метрики и индексация на уровне отдела/группы: N/A

Панель инструментов производительности: да

Автоматический таргетинг на аудиторию: N/A

Кампании на основе рисков: N/A

Цена за пользователя в год: $12-25

Knowbe4 Enterprise Security Awareness Training

KnowBe4 предоставляет всесторонний подход к обучению, включающий базовое тестирование с использованием имитационных атак, интерактивное обучение и постоянную проверку с помощью имитаций разных форм атак.

KnowBe4 уже не первый год лидирует в сфере компьютерных тренингов (CBT, Computer-Based Training) в Магическом Квадранте от Gartner (ключевая компания по исследованию рынков ИТ, которая выпускает оценочные отчеты используя две линейные прогрессивные экспертные шкалы — «полнота видения» и «способность реализации»).

Перед началом обучения KnowBe4 предоставляет базовое тестирование для оценки количества пользователей в вашей компании, уязвимых к фишингу, вишингу (атаки через телефонную коммуникацию, например, выманивание под разными предлогами у держателя платежной карты конфиденциальную информацию), смишинга (фишинг через смс-сообщения, например, информирование о несуществующем выигрыше с просьбой посетить сайт).

Компания предлагает крупнейшую в мире библиотека учебных материалов по вопросам безопасности, включая интерактивные модули, видеоматериалы, игры и информационные бюллетени.

Платформа KnowBe4 объединяет все функции в одном графическом интерфейсе. Начало тренировочных кампаний и симуляция занимает атак считанные минуты, а тренировка команд происходит через полностью автоматизированные имитации фишинговых, вишинговых и смишинговых атак, куда включены тысячи шаблонов. Эти шаблоны полностью настраиваемые, на выбор предоставляется 4000+ высоко реалистичных фишинговых сообщений, которые рассредотачиваются по времени.

Во время тренировок KnowBe4 присылает отчетность о сильных и слабых сторонах предприятия. Доступна как общая, так и детальная статистика и графики, которые легко можно включить в управленческие отчеты. Они дают представление о производительности всей организации в области безопасности.

KnowBe4 открывает вам трехуровневый доступ к готовым тренингам — I, II и III. Сюда включены модули, микромодули, видео, плакаты и игры. Платформа SaaS для тренировок доступна по подписке, состоящей из уровней Silver, Gold, Platinum и Diamond. От уровня зависит то, к чему вы получите доступ и какое количество сотрудников сможете обучать.

Подойдет для: предприятий, которые борются за прекращение фишинговых атак и хотят обучить кибербезопасности своих сотрудников.

Интерфейс

Отзыв о продукте:

“Для борьбы с постоянной угрозой фишинга наша компания подписала сотрудников на платформу KnowBe4. Нам было необходимо информирование пользователей о фишинге и методах борьбы с ним, обучение защитным средствам и выработка навыка сообщать о подозрительной виртуальной активности. Наиболее эффективным решением проблемы фишинга является обучение, и инструменты KnowBe4 созданы для этого. Тренировочные тесты доказали свою эффективность — количество пользователей, нажимающих на фишинговую почту уменьшилось, улучшилось понимание атак социальной инженерии среди сотрудников. Отличная компания, хорошие цены, солидная подготовка.”

Azamat Uzhangaliyev, Group IT Network Engineer, TXT e-solutions

Характеристики

Шаблоны симуляции фишинга: да

Адаптивные кампании (умное планирование): N/A

Метрики и индексация на уровне отдела/группы: да

Панель инструментов производительности: да

Автоматический таргетинг на аудиторию

Кампании на основе рисков: да

Цена за пользователя в год: $8-29.5

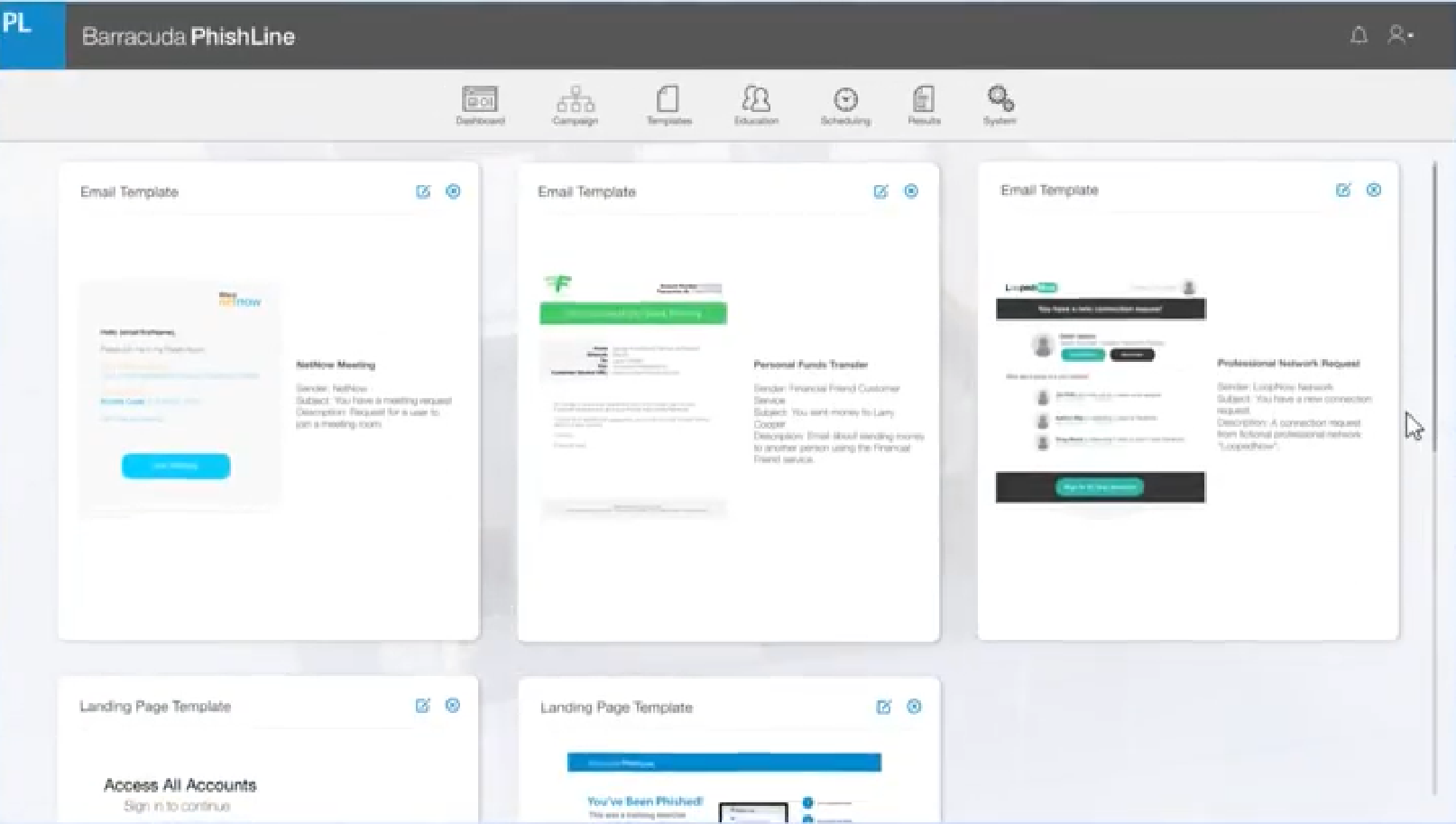

Barracuda PhishLine

Облачный инструмент обучения, предоставляющий знания о кибербезопасности для защиты от фишинга и угроз социальной инженерии.

Barracuda — международный поставщик решений обеспечения кибербезопасности, предлагающий ряд облачных продуктов для защиты предприятий от угроз кибербезопасности.

С помощью продукта PhishLine Barracuda проводит обучение по вопросам кибербезопасности для широкого круга корпоративных клиентов. PhishLine предлагает курсы, включающие медиа-материалы и симуляторы фишинга. Большое внимание PhishLine уделяет отчетности и аналитике, чтобы руководители понимали, как сотрудники воспринимают тренинги.

PhishLine предоставляет запатентованную симуляцию атак с высокой вариативностью — фишинг, вишинг, смишинг и найденные физические носители (USB/SD карты). Выбирать необязательно — доступно использование сразу нескольких шаблонов.

С PhishLine вы обучите сотрудников распознавать угрозы из разных источников. Моделирование и обучающие материалы PhishLine просты в использовании и полностью настраиваемые. Решение предоставляет широкий спектр материалов: выбирайте из сотен простых в использовании шаблонов симуляций, целевых страниц, опросов об оценке рисков и обучающих видео. Материалы можно использовать как по отдельности, так и интегрировать в имитационные фишинговые и социально-инженерные кампании.

Хотя материалы Barracuda местами проигрывают в интерактивности, продукт выделяется детализированной и настраиваемой отчетностью, жающей практическое представление о безопасности внутри организации. В отчет включено профилирование уязвимостей, которое собирает информацию из более чем 16 000 точек данных. Платформа предлагает плагин Outlook, который позволяет пользователям сообщать ИТ-отделам о подозрительных фишинговых электронных сообщениях.

Подойдет для: корпоративных клиентов, которым необходима полная осведомленность в области безопасности о своей организации, а также подробная отчетность и аналитика для предоставления органам, проверяющим соответствии требованиями законодательства.

Интерфейс

Отзыв о продукте:

“Нашей основной целью при использовании Phishline было уменьшение количества раз, когда пользователи принимают и открывают фишинговую почту. Письма от службы поддержки и руководителей не помогали с этим справиться. Phishline помогло нам выявить проблемных пользователей и обеспечить их непосредственное обучение. А отчетность, которую предлагает продукт, помогает повысить осведомленность руководства. Из недостатков — не самый интуитивный дизайн панелей, есть куда совершенствоваться.”

Характеристики

Шаблоны симуляции фишинга: да

Адаптивные кампании (умное планирование): N/A

Метрики и индексация на уровне отдела/группы: да

Панель инструментов производительности: да

Автоматический таргетинг на аудиторию: да

Кампании на основе рисков: да

Цена за пользователя в год: от $24

Cybeready BLAST

Cybeready гарантирует корпоративную кибербезопасность за счет тренингов на базе машинного обучения. Эта адаптивная технология просвещает пользователей об опасностях фишинга и других видов атак, не меняя их привычный ритм работы.

Компания CybeReady предлагает тренинги, основанные на научных данных, использовании искусственного интеллекта и машинного обучения. Их платформа автоматизирует обучение кибербезопасности, позволяя сотрудникам проходить круглогодичное обучение.

По словам CybeReady, использование в решении big data и машинного обучения гарантирует изменение поведения сотрудников не только на краткосрочной основе, но и в долгосрочной перспективе. Компания утверждает, что этот подход к обучению увеличивает показатель устойчивости сотрудников к атакам в среднем в пять раз.

Обучение проводится только по мере необходимости и никогда не занимает больше двух минут. Сами тренировочные кампании также настраиваются в течение нескольких минут, поэтому администрирование платформы CybeReady сведено к минимуму.

CybeReady поставляется в облаке и доставляется организациям в виде сервиса. Настройка платформы требует только предоставления доступа к пользовательскому каталогу электронной почты сотрудников.

Изначально программа сортирует пользователей в логические группы на основе местоположения или рабочих функций. Однако после результатов первых тренировок, где некоторые пользователи либо принимают, либо игнорируют атаки, группы меняются. Кто-то переходит в группу тех, кто не “кликает” на вредоносные письма, а другие могут попасть в категорию “серийных кликеров”, втягиваясь в каждую имитацию аферы. Исходя из этих классификаций, CybeReady изменяет тип и частоту имитируемых атак.

По завершении кампании или во время ее проведения администраторы могут войти на облачный портал CybeReady для просмотра отчетов о том, как обучение помогает пользователям. Отчеты состоят из нескольких страниц и заполнены вспомогательными графиками, показывающими изменения динамики с течением времени. Документы также разбиты по факторам — тип работы и подразделения компании, поэтому легко определить, где находится текущая уязвимость и ориентироваться в кампании на нее.

Подойдет для: организаций любого размера и корпоративных клиентов, нуждающихся в простом во внедрении, автоматизированном и результативном обучении по вопросам кибербезопасности.

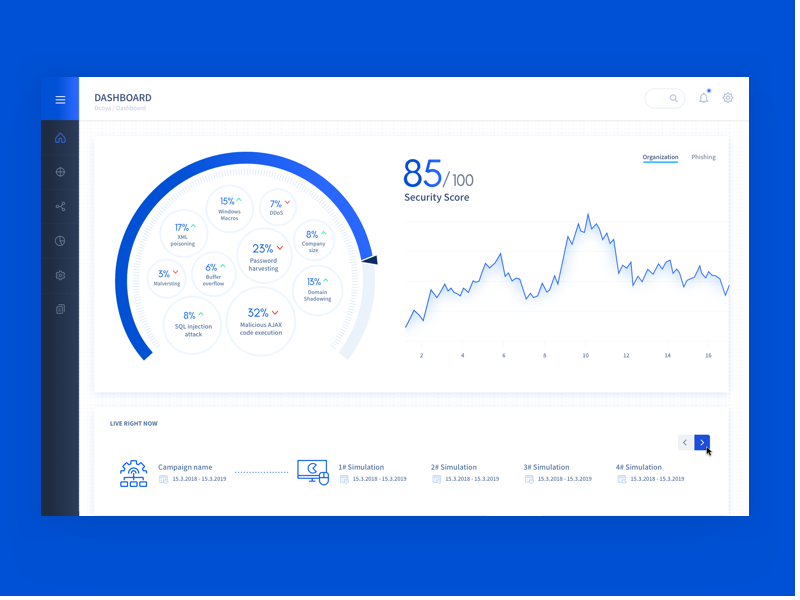

Интерфейс

Отзыв о продукте:

“Благодаря тому, что это полностью управляемое решение, от нашей команды не требуется никаких усилий, а результаты при этом являются значительными. Мы ощущаем, что влияе на осведомленность наших сотрудников. Теперь мы склонны больше полагаться на собственных людей, доверяя, что они примут правильное решение, столкнувшись с фишинговой атакой.”

Yaron Weiss, Payoneer’s VP Corporate Security and Global IT Operations

Характеристики

Шаблоны симуляции фишинга: да

Адаптивные кампании (умное планирование): да

Метрики и индексация на уровне отдела/группы: да

Панель инструментов производительности: да

Автоматический таргетинг на аудиторию: да

Кампании на основе рисков: да

Цена за пользователя в год: $5-25

Proofpoint Threatsim

ThreatSim предоставляет услуги по тестированию защиты от фишинга. Настраиваемое решение для имитации фишинговых, USB и SMS атак позволяет за считанные минуты оценить уязвимость предприятия и выделить необходимые векторы обучения сотрудников.

Proofpoint предлагает эффективные решения в области кибербезопасности и соответствия нормативным требованиям для защиты электронной почты, Интернета, «облака» и социальных сетей.

Продукт компании для имитации атак ThreatSim представляет собой программу обучения безопасности, ориентированную на борьбу с фишингом. Предлагается несколько форматов — в том числе статические и анимированные целевые страницы, короткие видео и интерактивные задачи. Выбор статических целевых страниц доступен на 17 языках, что позволяет сотрудникам, работающим по всему миру, просматривать сообщения на родном языке.

Результаты, собранные во время имитации, группируются в отчеты, определяющие уязвимость вашей организации к современным атакам, позволяя проактивно защитить данные организации. ThreatSim предоставляет обширную аналитику и конкретные записи о реакции сотрудников на различные сценарии атак. Вы будете знать, попались сотрудники на атаку через мобильный телефон, планшет или компьютер, какой браузер они использовали и где находились во время атаки.

ThreatSim может работать как самостоятельный инструмент оценки или в паре с интерактивными учебными модулями. Фишинговый инструмент ThreatSim поддерживает более тысячи шаблонов на более чем 35 языках. Разнообразие шаблонов учитывает три ключевых фактора тестирования: встроенные ссылки, запросы личных данных и загрузку вложений (.pdf,.doc, .docx, .xlsx и .html).

Администраторы могут настраивать содержимое любого шаблона или создавать собственные. Эта гибкость позволяет организациям быстро и легко создавать своевременные и актуальные тесты фишинга.

Подойдет для: предприятий любых размеров, нуждающихся в просвещении сотрудников и снижению рисков с помощью расширенного моделирования фишинговых угроз и обучения по вопросам безопасности.

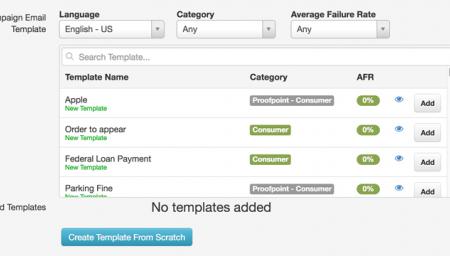

Интерфейс

Отзыв о продукте:

«Разнообразие шаблонов, которые использовались во время имитации атак и реалистичный вид этих шаблонов были поистине впечатляющими. Способность настраивать собственные шаблоны также оказалась чрезвычайно полезной при создании чуть более сложных для обнаружения фишинговых электронных писем, позволяя подделывать учетные записи внутри компании и делать правдоподобные фишинговые электронные письма.»

Характеристики

Шаблоны симуляции фишинга: да

Адаптивные кампании (умное планирование): N/A

Метрики и индексация на уровне отдела/группы: N/A

Панель инструментов производительности: да

Автоматический таргетинг на аудиторию: N/A

Кампании на основе рисков: да

Цена за пользователя в год: N/A

Dcoya Behave

Обучающие решение от Dcoya учитывает многообразие сотрудников, поведенческую психологию и маркетинговые методологии для практики и совершенствования правильного поведения в сфере кибербезопасности.

Лучшая защита — это обучение: программы для корпоративных тренировок по кибербезопасности

Dcoya Behave предлагает индивидуальный подход к обучению кибербезопасности. Решения Dcoya используют алгоритмы машинного обучения, включая лучшие методы психологии поведения и маркетинга в полностью автоматизированную программу обучения.

Dcoya Behave автоматизирует персональные тренинги по кибербезопасности, адаптируя их для каждого сотрудника индивидуально. Решение моделирует атаки социальной инженерии и фишинга, проверяя подкованность ваших коллег.

Dcoya Behave также автоматизирует сегментацию сотрудников, нацелевая симуляцию фишинговых атак на различные отделы, роли или другие группы в компании. Продукт отслеживает начало, завершение и результаты симуляций для отдельных сотрудников и групп, поэтому администраторы всегда в курсе прогресса в достижении целей в области кибербезопасности и соответствия нормативным требованиям.

Подойдет для: малых и средних предприятий, желающих индивидуально обучать своих сотрудников кибербезопасности.

Интерфейс

Характеристики

Шаблоны симуляции фишинга: да

Адаптивные кампании (умное планирование): да

Метрики и индексация на уровне отдела/группы: да

Панель инструментов производительности: да

Автоматический таргетинг на аудиторию: да

Кампании на основе рисков: да

Цена за пользователя в год: $5-25

Minipyh

Крайне странно «рекламировать» для российского пользователя не российские продукты по ИБ. Никакой направленности на Российскую действительность ни в одной из предложенных систем нет. Администратор, если он не специалист по ИБ, должен приложить немало усилий и энтузиазма для создания собственных шаблонов тестов. В общем, много текста не понятно на кого ориентированного и англоязычные скриншоты, больше отталкивают чем привлекают. Сходил посмотреть на сколько удобны эти системы, не для «нашего рынка» они.