Панорама вредоносных программ

За последние годы панорама вредоносных программ претерпела серьезные изменения: во-первых, стремительно выросло число угроз в обращении, а во-вторых, они стали более сложными для обнаружения. В наши дни ежедневно появляются сотни тысяч новых вариантов вредоносных программ, при этом методы преодоления систем защиты и маскировки угроз стали намного более изощренными, в результате чего корпоративные сети стали более уязвимы перед целенаправленными атаками и угрозами «нулевого дня», чем когда-либо ранее.

Защитить компьютеры от атаки очень сложно. Защита должна содержать широкий спектр модулей, включая традиционный антивирус, персональный файервол, веб-фильтрацию и защиту почты, контроль устройств. Плюс любая защита должна обеспечивать дополнительный барьер от трудно обнаруживаемых целенаправленных атак и атак «нулевого дня».

Традиционные решения защиты конечных точек эффективны при блокировке известных угроз, используя техники обнаружения, основанные на сигнатурных файлах и алгоритмах эвристики.

Однако они не способны защитить от направленных атак и угроз «нулевого дня», которые используют «окно возможностей» — время между появлением нового вируса и выпуском противоядия антивирусными компаниями. Увеличивающийся разрыв используется хакерами для распространения вирусов, «шифровальщиков», троянов и других типов угроз в корпоративных сетях.

Кроме того, в последнее время мы все чаще слышим о «постоянных угрозах повышенной сложности» (APT). Такие угрозы предпочитают скрытно проникать в ИТ-систему предприятия и, находясь там на протяжении нескольких месяцев и даже лет, осуществлять свои вредоносные действия: как правило, это кража конфиденциальной информации. Возникает тревожная ситуация, когда предприятие, уверенное в эффективности и надежности своей защиты, даже не подозревает о наличии серьезных проблем.

Необходимо отметить, что мишенью могут стать любые предприятия: не только крупные, но и небольшие. Зачастую хакерам проще поразить сотни мелких компаний и с каждого из них потребовать соответствующий выкуп за конфиденциальную или персональную информацию. К сожалению, чтобы спасти такую информацию, многие вынуждены платить. Следует отметить, что системы резервного копирования в некоторых случаях не являются спасением, потому что хакеры могут шантажировать предприятие тем, что опубликуют украденную информацию.

Потребности предприятий в защите

Получается, что в большинстве случаев предприятия вынуждены приобретать и обслуживать целый ряд продуктов от разных производителей для защиты конечных точек. Во многих случаях это может оказаться неоправданным: с одной стороны, повышаются расходы на приобретение всех требуемых решений безопасности, а с другой стороны, обслуживание таких комплексных систем становится более сложным (опять же, более дорогим).

Очевидно, что предприятиям требуется система защиты, но насколько мощной она должна быть?

На наш взгляд, предприятия должны быть в состоянии предотвращать атаки, и если превентивные меры не срабатывают, то в арсенале ИТ-директора должны быть автоматизированные средства реагирования на атаки и устранения последствий. Сам комплекс должен обеспечивать работу системы безопасности по следующим направлениям:

— проактивное обнаружение атак;

— оперативный сбор необходимой информации для эффективного реагирования на бреши безопасности;

— автоматическое применение восстановительных действий для минимизации последствий и масштабов атаки / заражения.

При этом необходимо учесть и тот немаловажный факт, что система безопасности не должна мешать бизнес-процессам предприятия. Для любого предприятия важен сам бизнес. Все остальное – вторично и должно быть направлено на повышение продаж, прибылей, эффективности работы и пр. Слишком строгие меры безопасности могут мешать повседневной работе сотрудников предприятия. Другими словами, безопасность не должна быть тормозом, но должна быть посредником.

Кроме того, в эпоху BYOD, распределенных и удаленных офисов, при использовании различных облачных сервисов, слишком сложно и накладно устанавливать жесткие правила контроля над информационными потоками. Скорее всего, необходимо переходить от контроля к пониманию и мониторингу потока информации: кто, как и когда получал доступ к той или иной информации, куда она была отправлена (внутри компании или за ее пределами).

Таким образом, с одной стороны, сотрудники просят не мешать выполнению их повседневных задач, а с другой стороны, ИТ-администраторы хотят обеспечить своему предприятию более высокий уровень безопасности при меньших усилиях и расходах.

Что такое Panda Adaptive Defense 360

Последние 5 лет компания Panda Security вела активные исследования и разработку нового семейства облачных сервисов, которые позволят предприятиям получить комплексное решение безопасности для защиты не только от традиционных угроз, но и целенаправленных атак, угроз «нулевого дня» и прочих неизвестных угроз нового поколения. Помимо высокого уровня защиты, такое решение должно быть простым во внедрении, легким в использовании и управлении, недорогим с точки зрения полной стоимости владения.

В сентябре Panda Security представила новое решение – Panda Adaptive Defense 360. Что это такое?

По утверждению разработчиков, Panda Adaptive Defense 360 – это первое и единственное облачное решение, сочетающее в едином решении возможности защиты конечных точек (EPP), а также обнаружения и реагирования на атаки (EDR) для защиты от угроз «нулевого дня» и целенаправленных атак, которые используют преимущества «окна возможностей для вредоносных программ». Adaptive Defense 360 также позволяет автоматизировать решение различных ИТ-вопросов, снижая нагрузку на ИТ-персонал.

Panda Adaptive Defense 360 представляет собой полную интеграцию (в рамках единой консоли управления и единого интерфейса) двух облачных решений Panda, которые при необходимости можно приобрести отдельно. Функции EPP-решения выполняет одно из лучших в своем классе решений Panda Endpoint Protection Plus, которое предлагает простую и централизованную защиту, основанную на профилях, систему восстановления, отчеты и мониторинг в реальном времени, централизованный контроль устройств и веб-мониторинг с URL-фильтрацией. Данное решение предназначено для защиты систем под управлением Windows, Linux и Android.

Для борьбы с целенаправленными атаками и угрозами «нулевого дня» используются возможности решения Panda Adaptive Defense, которое представляет собой облачный сервис EDR, способный безошибочно классифицировать каждое приложение, запущенное на компьютерах предприятия, разрешая запуск только легитимных программ.

Возможности EDR в Panda Adaptive Defense 360 основаны на модели безопасности, в основе которой лежат три принципа: непрерывный мониторинг приложений на компьютерах и серверах компании, автоматическая классификация с использованием машинного обучения на нашей платформе Больших данных, и наши технические эксперты, анализирующие те приложения, которые не могут быть классифицированы автоматически. Все это позволяет точно определить поведение всех программ, запущенных в корпоративных системах.

Таким образом, эти возможности теперь объединены с лучшим EPP-решением от Panda, замыкая цикл адаптивной защиты от угроз, которая теперь содержит автоматизированную защиту, обнаружение, экспертизу и восстановление.

Основные характеристики Panda Adaptive Defense 360

Будучи облачным сервисом, вся инфраструктура данного решения расположена в облаке – в дата-центрах Microsoft на платформе Windows Azure, с высочайшим уровнем физической и информационной безопасности. Поэтому для работы с данным решением требуется только обычный веб-браузер и регистрационные данные для безопасного доступа к веб-консоли управления.

Решение содержит следующие элементы:

• Веб-консоль, доступная в любое время из любого места, для удаленного и централизованного управления безопасностью конечных точек;

• Локальные агенты, централизованно и удаленно устанавливаемые из веб-консоли в автоматическом режиме. Локальные агенты содержат локальные технологии защиты (сигнатуры, эвристика, поведенческий анализ) с возможностью двухстороннего автоматизированного «общения» с центральной облачной базой знаний в режиме реального времени;

• Облачная база знаний Коллективный разум, содержащая динамическую информацию о вредоносных (malware) и невредоносных (goodware) приложениях, объектах, файлах и кодах. Эта база знаний позволяет в режиме реального времени «консультировать» локальные агенты при обнаружении подозрительных файлов и кодов: в случае с malware – предоставлять микро-вакцину для лечения или помещать в централизованный карантин для последующего анализа; в случае с goodware – давать локальным агентам «отбой» и снижать уровень ложных срабатываний.

Ниже приведены основные характеристики Panda Adaptive Defense 360, сгруппированные по типам задач:

ОБНАРУЖЕНИЕ И РЕАГИРОВАНИЕ

• Защита интеллектуальных активов от целенаправленных атак

• Экспертный отчет

• Защита уязвимых систем

• Непрерывный мониторинг и анализ запущенных приложений

• Мониторинг доступа и передачи данных для приложений

ЗАЩИТА

• Антивирусная защита от вредоносных программ

• Персональный и централизованно управляемый файервол

• Контроль устройств

• URL-фильтрация

• Фильтрация почтового трафика Exchange (антивирус, антиспам, контент-фильтр)

ПРОИЗВОДИТЕЛЬНОСТЬ И УПРАВЛЕНИЕ

• Простое и централизованное управление из единой веб-консоли (профили безопасности, группы пользователей, карантин и т.д.)

• Простое внедрение (собственная утилита распространения и MSI-инсталляторы для сторонних утилит при внедрении локальных агентов защиты в локальной сети, генерация URL для отправки по почте для автоматического внедрения локальных агентов на удаленных и мобильных компьютерах и устройствах)

• Легкий агент, требующий минимальные системные ресурсы (высокая производительность даже на откровенно старых машинах)

• Полная прозрачность для конечных пользователей (автоматизация процессов, вынос ресурсоемких процессов в облако, при необходимости скрытый режим работы локальных агентов, низкое потребление ресурсов);

• Автоматическая генерация тематических отчетов (сводный отчет для руководства, детализированные отчеты для ИТ-персонала) с требуемой периодичностью и автоматической отправкой получателям;

• Оптимизированное обновление локальных агентов в локальной сети предприятия: централизованные обновления и коммуникации с облаком через компьютеры, указанные в качестве репозиториев, возможность автоматических обновлений внутри сети с использованием пиринговых технологий (один компьютер обновляет 10 других и т.д.).

Используемая модель облачной безопасности

В основе облачного решения Panda Adaptive Defense 360 лежит трехэтапная облачная модель для обнаружения и реагирования на атаки. Данная модель реализована на платформе Больших данных с использованием технологий машинного обучения.

Этап 1. Комплексный непрерывный мониторинг конечной точки

Защита конечной точки, установленная на каждом компьютере, осуществляет мониторинг всех действий, вызванных запущенными процессами. Каждое событие каталогизируется (на основе более чем 2000 характеристик) и отправляется в облако*:

• Скачивания файлов

• Установка ПО

• Создание драйвера

• Коммуникационные процессы

• Загрузка DLL

• Создание службы

• Создание и удаление файлов или папок

• Создание и удаление ветвей реестра

• Локальный доступ к данным (свыше 200 форматов)

Этап 2. Анализ Больших данных

На данном этапе облачная платформа Больших данных принимает статическую и контекстную информацию от локальных агентов, а также внешнюю стороннюю информацию для дальнейшей корреляции, и осуществляет непрерывную классификацию исполняемых файлов. При этом автоматический анализ новых приложений осуществляется максимально не более 24 часов, хотя на практике, как правило, не более 4-6 часов в зависимости от целого ряда характеристик приложений. И лишь в единичных случаях требуется подключать экспертов антивирусной лаборатории PandaLabs для ручного анализа.

Кластер классификации позволяет классифицировать каждый исполняемый файл, чтобы вынести вердикт: является ли он вредоносным или нет. Классификация осуществляется на основе оценки надежности – параметру, который определяет, можно ли доверять процессу или нет. Если доверять нельзя, то приложение может быть запрещено для запуска. Оценка надежности каждого процесса пересчитывается на основе динамического поведения процесса при получении новой информации (ретроспективный анализ).

Этап 3. Упрочнение конечной точки

На данном этапе решение Panda Adaptive Defense 360 получает из облака конкретные «инструкции» относительного каждого исполняемого файла. Система расширенной защиты может работать в трех режимах (для каждого профиля безопасности можно настроить свой отдельный режим работы):

Аудит

В данном режиме решение только собирает и анализирует информацию обо всех исполняемых процессах, ничего не блокируя. Такой режим работы, по сути дела, позволяет осуществлять аудит информационной безопасности предприятия.

Стандартный режим

В этом режиме сервис классифицирует все исполняемые файлы с точностью 99,9991%. Каждый процесс, классифицированный как вредоносное ПО, блокируется незамедлительно. Также сервис защищает браузеры и приложения (Java, Adobe, Microsoft Office и другие) от дыр безопасности, используя правила, основанные на контексте и поведении. Кроме того, обеспечивая защиту данных, решение контролирует, чтобы доступ к данным и критически важным зонам операционной системы могли получать только надежные приложения.

Расширенный режим

Расширенный режим дополняет стандартный режим работы блокировкой всех неклассифицированных приложений. Т.е. все неклассифицированные процессы не могут быть запущены до тех пор, пока в системе им не будет присвоен максимальный уровень доверия (MCL). Другими словами, запрещено все, что не разрешено.

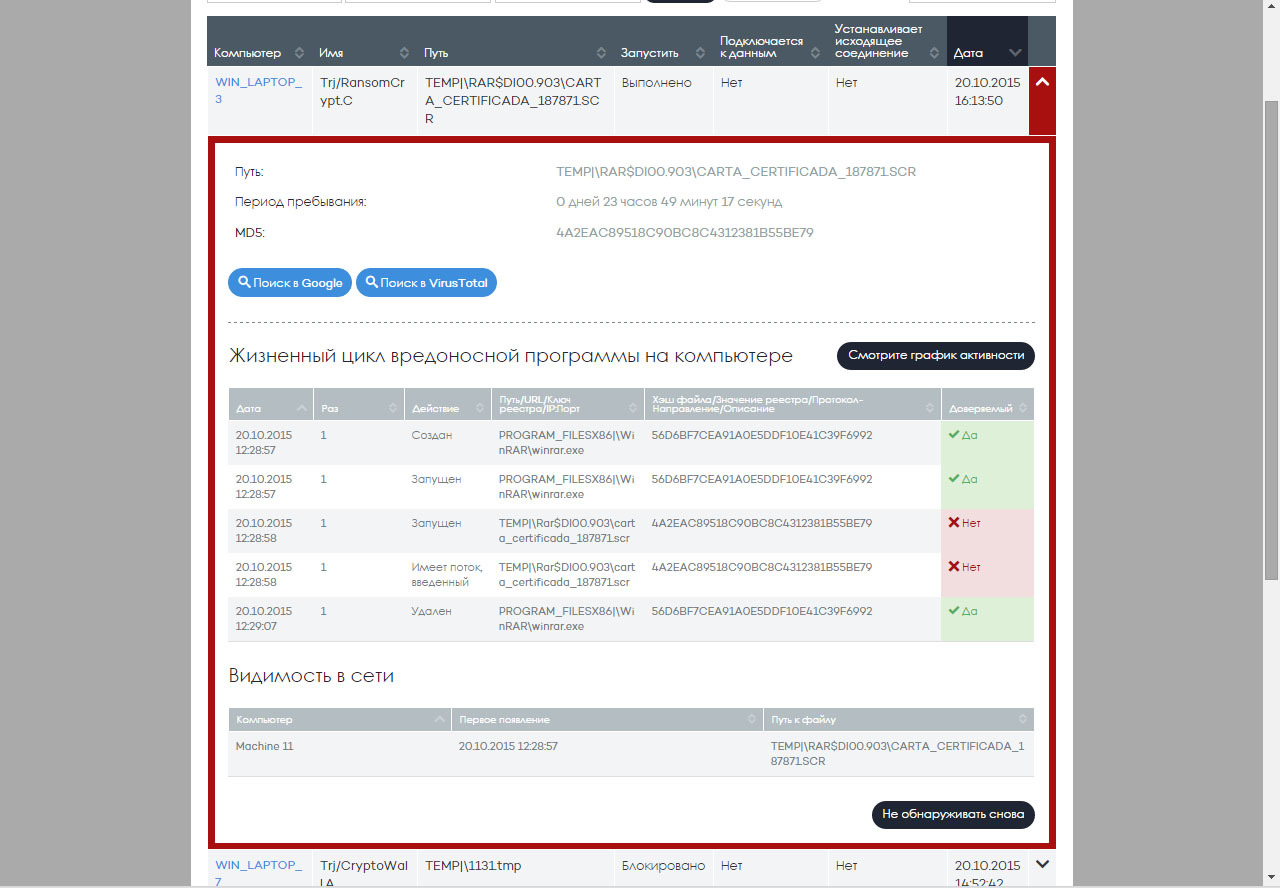

Таким образом, Panda Adaptive Defense 360 позволяет увидеть весь жизненный цикл любой угрозы на конечных точках (ниже представлен экран интерфейса Panda Adaptive Defense 360 с данными по шифровальщику):

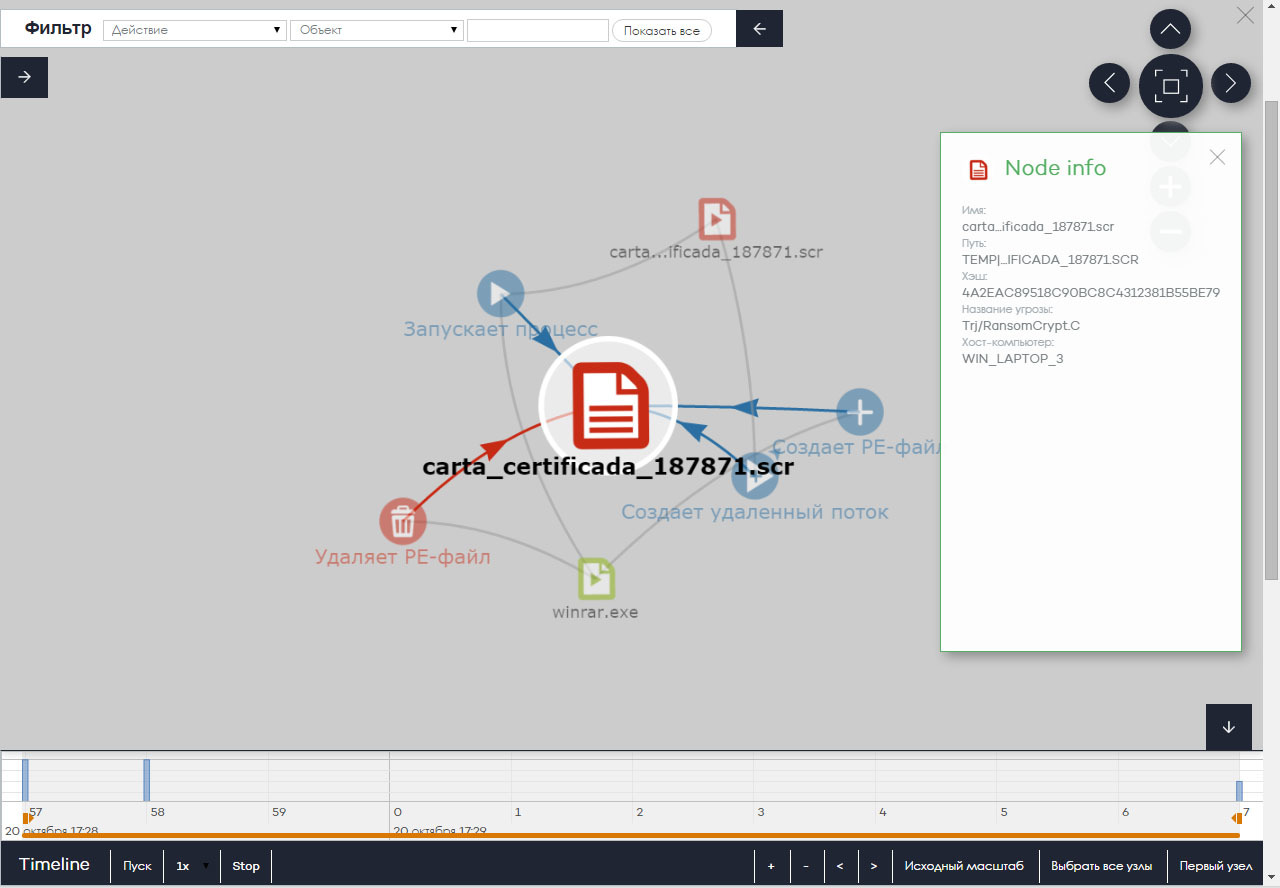

Эта же информация представлена в виде графика активности, когда можно посмотреть жизненный цикл угрозы в динамике по времени и в удобном визуальном виде:

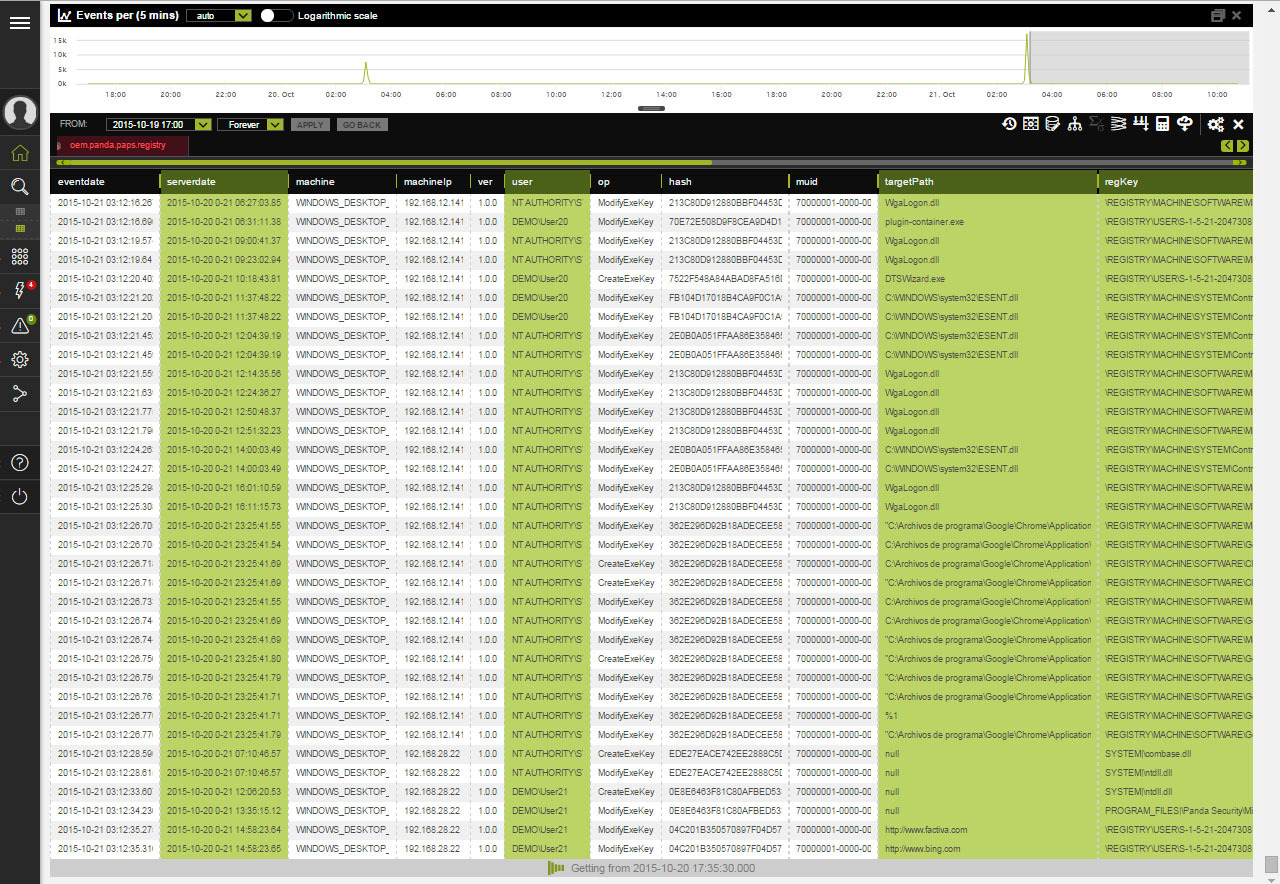

Кроме того, дополнительный внешний сервис LogTrust позволяет предприятию осуществлять автоматизированную глубокую обработку всех логов для получения экспертной информации:

Отличительные особенности Panda Adaptive Defense 360

Традиционные корпоративные антивирусные решения для идентификации вредоносных программ используют сигнатуры или поведенческий анализ. Это позволяет обнаруживать известные вредоносные программы, а также выявлять потенциально опасные угрозы. Поэтому в случае с Panda Adaptive Defense 360 основной задачей становится защита от вредоносных программ, которые остались незамеченными. Данное решение способно обнаруживать их за счет непрерывного мониторинга всех процессов, запущенных на конечных точках. Благодаря этому решение способно выявлять APT, которые в течение длительного времени могут находиться в состоянии покоя до момента своей активации.

Помимо обнаружения, решение предоставляет интегрированное лечение угроз. Мгновенный доступ к информации в режиме реального времени и история событий предоставляют полную видимость активности вредоносных программ во времени, что позволяет более аккуратно и точно реагировать на атаки.

Panda Adaptive Defense 360 позволяет обнаруживать и блокировать «шифровальщики», целенаправленные атаки и прочие подобные угрозы, а также значительно эффективнее выявлять неизвестные варианты традиционнных угроз. Собственные исследования компании Panda Security показали, что традиционные антивирусы обнаруживают в первые 24 часа только 82% новых угроз, и даже через 3 месяца этот показатель всего лишь 98%, в то время как решения, аналогичные Panda Adaptive Defense 360 при работе в расширенном режиме способны за первые 24 часа выявить порядка 99% новых угроз.

В настоящий момент Panda Adaptive Defense 360 классифицировал свыше 1,2 миллиарда приложений, причем вредоносные программы были обнаружены при ВСЕХ внедрениях продукта независимо от наличия систем безопасности. На текущий момент свыше 100 000 компьютеров и серверов во всем мире защищены решением Panda Adaptive Defense 360.

Также стоит отметить, что в отличие от традиционных решений, Panda Adaptive Defense 360 характеризуется низкой полной стоимостью владения: не требуется инфраструктура (аппаратное и программное обеспечение) для работы корпоративной системы безопасности, ее сопровождение и обслуживание, интуитивно понятный интерфейс, не требующий специфических ИТ-знаний.

Заключение

Современные атаки способны миновать наши традиционные решения безопасности и оставаться незамеченными в наших ИТ-системах в течение длительного времени. И такие угрозы вполне реальны. Т.е. целостность системы безопасности предприятия нарушена, но об этом никому неизвестно.

По оценкам IDC, суммарный ущерб от действий кибер-преступников во всем мире достигает порядка 400 млрд. долларов США. И не стоит обманывать себя: любое предприятие может сделать свой «вклад» в эту печальную статистику.

Panda Adaptive Defense 360 – это новое поколение облачных комплексных систем безопасности, доступных для предприятий любых размеров с любой структурой. Решение позволяет обеспечить высокий уровень безопасности от всех современных угроз и новых ИТ-вызовов с низкой полной стоимостью владения.

Уважаемые IT-профессионалы, нам очень важно знать Ваше мнение.

Насколько актуальна защита вашего предприятия от шифровальщиков?

| 11% (3) |

да, очень актуальна |

| 42% (11) |

да, желательно иметь такую защиту |

| 35% (9) |

нет |

| 12% (3) |

не знаю |

Проголосовало 26 человек. Воздержалось 4 человека.

Насколько актуальна защита вашего предприятия от целенаправленных атак, кражи данных?

| 9% (2) |

да, очень актуальна |

| 48% (11) |

да, желательно иметь такую защиту |

| 30% (7) |

нет |

| 13% (3) |

не знаю |

Проголосовало 23 человека. Воздержалось 5 человек.

Вы хотели бы посетить вебинар по решению Panda Adaptive Defense 360?

| 18% (4) |

да |

| 52% (12) |

нет |

| 30% (7) |

еще не определился |

Проголосовало 23 человека. Воздержалось 3 человека.

Готовы ли Вы к обсуждению части вопросов на вебинаре на английском языке?

| 25% (5) |

да |

| 75% (15) |

нет |

Проголосовало 20 человек. Воздержалось 6 человек.

Вы хотели бы протестировать решение Panda Adaptive Defense 360?

| 10% (2) |

да, готов прямо сейчас |

| 27% (6) |

да, но позже |

| 18% (4) |

приму решение после вебинара |

| 45% (10) |

нет |

Проголосовало 22 человека. Воздержалось 3 человека.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (2)

jurok04

24.10.2015 11:57Не осилил. Пролистав по диагонали, понял, что статья представляет собой классическую маркетинговую презентацию с картинками. " Вы знали? Вы хотели бы..., готовы ли вы?". Скучно.

teecat

Угрозы окна возможностей — это, как я понимаю, вредоносные программы, которые их создатели протестировали на необнаружение всеми стандартными механизмами используемого защитного решения (все остальное не попавшее на исследование — ловится эвристиками) — включая эвристики, база знаний облака, поведенческие анализаторы и тд. Соответственно они ничем и не обнаруживаются в момент заражения.

Если не сложно — из статьи не понятно, как вы ловите то, что ваши механизмы до получения обновлений не детектируют. Ограничения путем запрета загрузки и запуска новых программ не считаем