Фишинг существует уже много лет, это один из наиболее популярных приемов, который используют злоумышленники для получения каких-либо данных пользователей Сети. Существует интересная разновидность технологии — целевой фишинг (spear phishing). Атаки такого рода ограничены по масштабу, поскольку обычно данные пользователя, которые можно использовать для целевого фишинга, достать не так просто (если речь идет о топ-менеджерах, высокопоставленных чиновниках и т.п.). В течение многих лет целевой фишинг применялся только в случае, если овчинка стоила выделки — то есть выгода от получения определенной информации была выше трудовых и финансовых затрат злоумышленников по получению личных данных пользователей. Но теперь ситуация изменилась.

С начала года разные пользователи из многих организаций различных стран стали получать письма с malware-вложениями, где адрес, тема, обращение — все было целевым. Человек видит свое имя в заголовке (не ник из почтового адреса, а настоящее имя), номер телефона, должность. В большинстве случаев к таким сообщениям доверие выше, чем к обычным «Дорогой друг, смотри вложение — там мои фотки на пляже». Сейчас именно в таких, персонифицированных, письмах стал распространяться криптовымогатель TA530. Его создатели явно рассчитывают на атаки банковских служащих, инженеров различных мастей и пользователей других категорий, для которых личные данные, порой, важнее любых денег.

Компания Proofpoint, специализирующаяся на информационной безопасности, постаралась разобраться в особенностях работы криптовымогателя. Часть информации компания опубликовала в своем блоге.

В посте говорится, в частности, что TA530 кастомизирует e-mail для каждой конкретной жертвы, указывая имя, должность, номер телефона и название компании в теле письма, теме и названиях приложений. В некоторых случаях компании удалось проверить указанные данные, и они оказались верными для каждой из верифицированных жертв. Пока что источник данных не совсем понятен, но, как указывают эксперты, все эти данные доступны на обычных сайтах, в социальных сетях — тот же Linkedin или сайте самой компании.

Пока что кампания по распространению TA530 не стала такой же масштабной, как в случае с Dridex и Locky. Но e-mail с этим криптовымогателем уже получили десятки тысяч пользователей из различных организаций в США, Великобритании и Австралии. По масштабам эта кампания целевого фишинга гораздо больше аналогов.

Злоумышленники, стоящие за атакой, работают по ряду направлений, включая финансовые серивсы, ритейл, производство, здравоохранение и т.п.

Письма рассылаются не всем работникам компании, а, в основном, руководству, менеджерам среднего звена и топ-менеджерам. В этом есть логика — ведь при открытии приложения с криптовымогателем топ-менеджером деньги, скорее всего, будут отправлены злоумышленникам — стоимость зашифрованной информации обычно гораздо выше, чем то, что требуют киберворы. Доступы к базам данных, архивам продаж, банковским счетам — все это может стоить десятки миллионов долларов США.

Специалисты Proofpoint утверждают, что зловредное ПО, обнаруженное ими, совершенствуется. Улучшается и «качество» персонифицированных сообщений, они вызывают все больше доверия у получателей. Да, если такое письмо получает работник ИТ-сферы, скорее всего, он поймет, в чем подвох. Но, как видим, специализация ransomware в данном случае — отнюдь не специалисты по информационной безопасности.

Комментарии (43)

sweetbrick

06.04.2016 23:57-5Чем больше я читаю про малварь в почте, тем больше не понимаю — как и откуда?

Пользуюсь gmx.com, (несколько алиасов, и коллектор) читаю только в txt. Что я делаю не так?

TimsTims

07.04.2016 10:36+1Очень интересно, как вы откроете в блокноте пришедший вам архивчик win-rar с вордовскими документами внутри, в которых зашил злой макрос. Да, вы не заразитесь, но и работать с документами не можете. Лучше вашего совета только совет — «я не пользуюсь компьютером и меня не заражают!»

sweetbrick

07.04.2016 16:20Вы ерунду пишете. Очевидно же, что про почтовое сообщение было сказано в txt, а не html.

А если про приложение, это другой разговор.

Про уязвимости winrar только слепой не читал, это раз; вродекаг есть еще и 7ziip.

Адекватные клиенты/партнеры не шлют пакованные файлы, вродекаг даже гуглопочта не шлет паки? точно не скажу — не пользуюсь) это два.

В нормальных конторах у манагеров на почтклиентах ставят фильтры, только для адресатов из адресной книги, а прочие от х.з кого — на усмотрение секретаря/референта/рецепшена — это третье.

Буде даже и взбредет ей в голову посмотреть этот архив — на ее машине в ворде должны быть макросы — это обычная стандартная мера безопасности, да и файл/архив прежде подлежит досмотру антивирусом — это в четвертых.

Если эти правила в конторе не соблюдаются ( и это еще не все), то это не манагер, а балбес, в нормальной конторе эти задачи решает, и отвечает за них своим… местом соответствующий сотрудник, а если не в конторе а в сохо — это в пятых, и ему это ничем значит не грозит)

это называеца самсебезлобныйбуратина)

TimsTims

07.04.2016 17:59Вы очень крутой, раз можете в голове рендерить html-письма, читая их в txt-блокноте :) круче только яйца

sweetbrick

07.04.2016 18:09Опять чушь пишете.

Раньше (когда то)был фильтр txt/html и на чтение. А сейчас таковой только на создание письма. А для чтения — отключение внешних и активных элементов — без подгрузки даже картинок, только с охранением форматирования, что собсно повторяет этот фильтр по функционалу. Только теперь можно еще и по ссылкам в письме перейти после подтверждения предъявленного предупреждения о переходе)

sweetbrick

09.04.2016 14:45Ну так что, минусатели, или как Вас правильно называть?

Внятно есть что ответить, или способны только на засовывание <> в забор, как теще?

TimsTims

09.04.2016 22:05Относитесь к минусам проще, Не обращайте внимание. Но тем более не надо здесь устраивать разборки «Кто на меня?». Минусы — Это лишь знак, что часть людей не согласны с вашим мнением. Но это не значит, что эта часть абсолютно права. Поэтому просто забейте

sweetbrick

09.04.2016 22:50Да эти минусы не следствие разницы мнений ( хотя собственно здесь вопрос не мнения (субъективного), а оценки объективной ситуации; ну да ладно, пусть будет по вашему — мнений), в силу отсутствия такового ваще у минусателей, а тупо рефлексии.

А рефлексируют по простой причине, (равно как и не приводят внятных возражений, — отсутствия таковых) — прямо узнают свою обезбашенную рогатую) одминскую практику, основанную на безответственности.

А в части «обращения внимания» — я не обращаю на таковых внимания ващета, но приходица, когда эти освободненные) хипстеры с заткнутыми ушами и туго перевязанным моском жовтоблакитной ленточкой порскают под колеса.

TimsTims

10.04.2016 01:37Читать вас просто невозможно…

> хипстеры с заткнутыми ушами и туго перевязанным моском жовтоблакитной ленточкой порскают под колеса.

sweetbrick

07.04.2016 16:50Вот кстати, на днях получал писульку

Your P?yP?l account is Iimited

You may have noticed that some Iimitations have been placed on your P?yP?l account.

We know this can be frustrating but you can remove these Iimitations in a few step.

Log in to your P?yP?l account.

Provide the information we needed.

The sooner your provide the information we need, the sooner we can resolve the situation.

Remove Limitation

Extended Header Information

Return-Path: <support-limit@security.info>

Received: from mc-com-eu06.server.lan ([213.165.64.156]) by mx-ha.gmx.net (mxgmx011) with ESMTP (Nemesis) id…

From: =?utf-8?Q?PayPal=20Support?= <support-limit@security.info>

Subject: =?utf-8?Q?Your=20Account=20Has=20Been=20Limited=20Until=20We=20hear=20from=20you=20=20=21?=

ну и чо? скорее побежал аж волосы назад штоле?

yosemity

07.04.2016 00:33-3Как «вы» меня достали с этими криптовымогателями! Ну почему сложно пользоваться презервативами? Почему, переходя на зеленый, сложно снять капюшон и посмотреть, сбавив шаг, осторожно из-за автобуса (про нерегулируемый пешеходник я вообще молчу). Почему сложно не ходить по тонкому льду? Почему сложно не заплывать за буйки, в конце концов? Почему сложно просто следовать вменяемым правилам?

BrakeFluid

07.04.2016 11:39Ежедневно пешеходов сбивают на дорогах (и на перекрестках). Люди проваливаются под лёд или их уностит на льдине. Люди тонут, гибнут при пожарах… Стоит ли удивляться что в IT такая же ситуация?

yosemity

07.04.2016 21:31В IT как раз можно огородить пользователей огороменным забором в виде SRP и прочего. Это как перила высотой в 4 человеческих роста. Меня минусуют безалаберные сотрудники, которые винят «дебильную бухгалтершу» в том, что его (админа) периметр был нарушен. Ну да, успехов таким.

Komrus

07.04.2016 11:39+1Сударь, Вы точно предлагаете ПОЛЬЗОВАТЬСЯ презервативом? (Т.е. — иногда, по прямому предназначению)

Или (как можно подумать после прочтения Ваших рекомендаций) — надеть презерватив на голову и так жить?

yosemity

07.04.2016 21:31См. выше. Мне надоело объяснять, что если ты несешь гордо в трудовой книжке «системный администратор», так уж будь добр соответствовать. А если не охота, и в танки играть 9/10 рабочего времени, то… тьфу. В любой сфере так. Берешься — делай на всю катушку, а не можешь/не хочешь — не берись.

LoadRunner

07.04.2016 12:04Пару недель уже прилетает спам на английском (порой даже с удалёнными антивирусным модулем вложениями), где названия архивов содержат имя получателя или в теме письма содержатся последние 4 цифры банковской карты (что-то вроде «Ваш платёж отклонён, карта такая-то»), но вроде неверные — уточнял у получателя письма.

А ещё радует, что гендиректор все письма от незнакомых адресатов пересылает мне (по своей инициативе), и мне уже проще настраивать фильтры против спама, выделяя ключевые слова.

Magistrico

07.04.2016 13:44у меня генеральный директор соседней конторы так влетел на днях, шифровало не весь хард

а только вордовские доки и была попытка до 1с добратся еще вроде, теперь он и не в курсе что делать

pasetchnik

07.04.2016 21:34Должно же быть относительно простое решение.

Может просто запретить на уровне фирмы макросы на документах и на архивах?

Или архивы поддерживающие макросы? Мол присылайте нам документы только в *.7z

(про запрет вложения экзешников и js в письма, вроде все уже знают)

Админы подключайтесь.

holomen

07.04.2016 22:24Топменеджменту не запретишь. Да и с той стороны могут не понять такого. И «мне работать надо!»

yosemity

07.04.2016 22:30Меня минусуют за такое. Давно все придумано. Аж с 2002 года.

navion

08.04.2016 00:28Тебя минусуют за рефлексию и саморекламу, дал бы лучше ссылку на подробное руководство.

Хотя там тоже забыли исключить PS с WSH, не говоря о том, что рано или поздно корпоративные трояны научат его обходить.

Alexeyslav

08.04.2016 08:26+1И половина корпоративного софта перестанет просто работать. Для выгрузки данных из ERP-систем используются те самые макросы и OLE.

А использование только *.7z это сознательное отсеивание клиентов, почему не стандартный *.ZIP? Чем 7z настолько лучше что это стоит отказа от стандартного ZIP который поддерживается из коробки всеми операционками?

pasetchnik

08.04.2016 10:25.7z исключительно в виде первого попавшего примера.

(причем, я даже не уверен в невозможности встраивания макросов там)

.zip конечно же предпочтительнее при условии, что в нем нет таких дыр.

navion

08.04.2016 11:29В архивы макросы встраивать пока не научились и присылают с обычными js/vbs/wsf внутри. Реже в виде эксплоитов для Office и Adobe Reader, так как с настройками по-умолчанию макросы выполняться не будут.

pasetchnik

08.04.2016 13:39И человек прям запускает этот непонятный файл? Мда…

(Хотя если письмо будет замаскировано под что-то важное..)

Тогда как насчет запрета запуска этих типов файлов — кому они нужны кроме админов?

navion

08.04.2016 13:50Выше был хороший пример про замученного менеджера.

Можно резать на шлюзе прямо в архивах (IronPort так умеет), можно запретить выполнение интерпретатора cscript.exe через AppLocker, но в каждой компании есть свои нюансы, которые надо учитывать.

Например, какая-то из тендерных площадок рассылала документацию в запароленном rar-архиве и поставив запрет на такие вложения можно продолбать тендер.

sweetbrick

09.04.2016 15:00Это проблема/задача вменяемости отправителя. Пусть тогда шифруют и подписываю для обеспечения секретности. Мы ведь говорим об известных отправителях, а неизвестные идут лесом вместе с раром.

Alexeyslav

11.04.2016 10:36+1А отправителя порой не волнует получили вы файл или нет, это уже ваша проблема получить файл. Не ответите на предложение так ответят более расторопные и денежки уйдут им. Поэтому «проблема отправителя» может очень дорого обойтись получателю.

sweetbrick

11.04.2016 10:57Чушь какая. При чем здесь денежки?

Если вы про тендер, то это обязанность организатора воврямя предоставлять ДОСТОВЕРНУЮ и ПОЛНУЮ информацию.

Другой вопрос, что везде и всюду эффективные манагеры. То что сплошь и рядом госорганы включая налоговую косячат по полной это не вопрос корпоративного документооборота и иб.

Alexeyslav

11.04.2016 15:06+1Конечно, они предоставили полную и достоверную информацию, а то что не получилось её принять из-за слишком строгих ограничений безопасности это уже проблема принимающей стороны.

PlayTime

Когда я читаю такие новости то меня интересует один момент. мжет есть смысл работать с опасным контентом через виртуальную машину? то есть максимум что можно зашифровать это диск виртуальной машины. Ограничение на удаление файлов и постоянная синхронизация и сохранение версий как в дропбоксе. Я не эксперт, но не понимаю почему проблема стоит так остро. Неужели нельзя ничего сделать кроме как не открывать подозрительные файлы?

mediakotm

Запретить запуск исполняемых файлов из папки загрузки?

LeoPlus

Зачем формат файлов типа Ворд позволяет хранить в них зловредный код? Ворд существует для писания текстов. Ничего кроме текста в этих файлах быть не должно и никакой код из них запускаться не должен. Зачем создали такую гигантскую дыру? Ведь, человек, привыкший получать десятки вородовых файлов в день не может их не открывать и не может гарантированно узнать о зловредном содержимом каждого не открыв.

marks

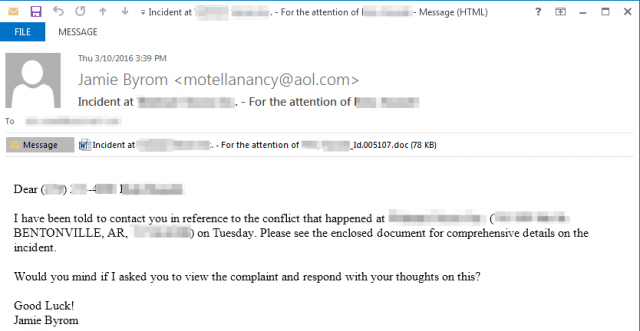

Представьте себя в роли замученного сотнями сообщений в день менеджера среднего звена, который не слишком силен в информационной безопасности и уж точно не знает, что такое виртуальная машина.

Он получает письма от своего начальника, подчиненных, клиентов. Десятки и сотни приложений. И вот часа в 3 дня, поработав уже несколько часов, он видит письмо со своим ФИО, телефоном и описанием какого-то конфликта (как на скриншоте в анонсе). Думаете, он озаботится проверкой приложения? Если утром и было бы такое желание (возможно), то сейчас он хочет одного — побыстрее разобраться с этим «конфликтом».

yosemity

Ознакомьтесь, пожалуйста, с моим комментарием ниже.

noxway

Ладно еще менеджеры среднего звена, есть секретари, которые обрабатывают не меньше корреспонденции и каждый по своему направлению.

holomen

>>мжет есть смысл работать с опасным контентом через виртуальную машину?

Так вроде как есть методы вырваться за пределы виртуалки/песочницы.

>>Ограничение на удаление файлов и постоянная синхронизация и сохранение версий как в дропбоксе.

Не ограничение, а полный запрет инициируемого извне удаления/изменения бэкапа. Т.е. скажем, бэкап-серверу сказано про недельную глубину бэкапа и он сам рулит удалением старых версий. А мы можем только или дать ему свежие данные или спросить про некоторый кусок этих данных.

rd_nino

Острота проблемы в том, что как сказано выше — атака ориентирована на менеджеров среднего и высшего звена. А эти люди обычно не заморачиваются с безопасностью (по крайней мере по отношению к себе). И у таких людей широкА область доступа (сетевые папки и т.п.).

Многие уже сталкивались с такой ситуацией, когда такой менеджер или директор получает «важное» письмо, а после инфицирования зловред «тянет свои лапы» всюду, где есть доступ у этого менеджера/директора.

Во многих компаниях ИТ служба не сильно спорит с директорами в плане безопасности (редко возражают на желание директора иметь простой пароль или никогда его не менять). К тому же многие директоры не просят прислать им какой-то документ, а хотят сами (в удобный для них момент) посмотреть то что им захочется (иначе им кажется, что они своими запросами показывают «несамостоятельность»). Отсюда и широкий охват сетевых ресурсов и документов правами такого директора как пользователя.

Так что острота проблемы не надуманная. Она реальная.

wbnet

Похоже всё еще хуже, чем все думают. Вон даже винда собирается из ресурсов, расположенных на рабочем столе разработчика(https://habrahabr.ru/company/pt/blog/279215/ — «Также стоит отметить различные пути проектов для драйверов, которые, судя по всему, собираются где-то на рабочих местах разработчиков...»). А разработчики ПО как бы даже и не менеджеры, вроде должны соображать. Но нет.

Интересно было бы увидеть результаты опроса среди айтишников: «Храните ли вы важные данные на рабочем столе?». Думаю, можно было бы посмеяться, если бы так грустно не было.

LeoPlus

В таком случае виртуальная машина очень быстро станет основным рабочим местом и вся рабочая информация станет храниться именно в ней