Например, если создать на рабочем столе папку с названием GodMode.{ED7BA470-8E54-465E-825C-99712043E01C} (вместо GodMode можно указать любые символы), то внутри будут отображаться все настройки, в том числе и те, которые не включены в меню «Панели управления» или «Параметры»: скриншот.

Очень удобная фича для управления настройками в системе и для системного администрирования.

К сожалению, режим Бога используют не только сисадмины, но и авторы вирусов.

Специалисты из антивирусной компании McAfee Labs рассказывают о трояне Dynamer, который использует режим Бога, чтобы скрыться от обнаружения в системе.

Dynamer при установке записывает свои файлы в одну из таких папок внутри %AppData%. В реестре создаётся ключ, который сохраняется после перезагрузки, запуская каждый раз бинарник зловреда.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

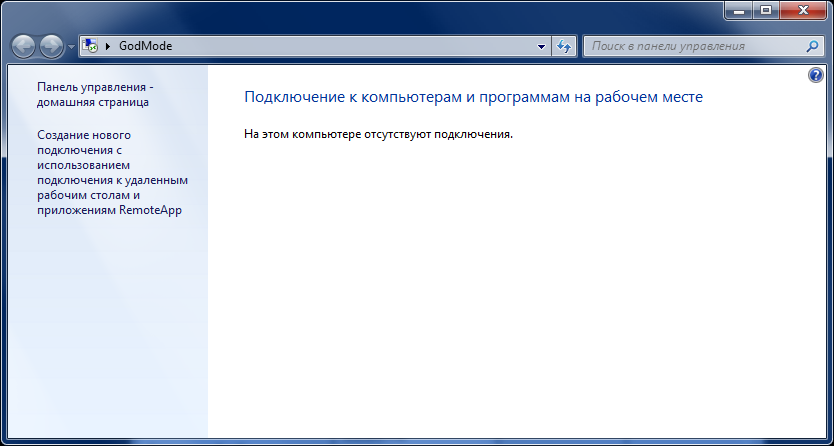

lsm = C:\Users\admin\AppData\Roaming\com4.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}\lsm.exeТаким образом, исполняемый файл нормально запускается по команде из реестра, но вручную зайти в эту папку нельзя: как указано в списке выше, папка {241D7C96-F8BF-4F85-B01F-E2B043341A4B} работает как ярлык на настройки «Подключение к компьютерам и программам на рабочем месте» (RemoteApp and Desktop Connections).

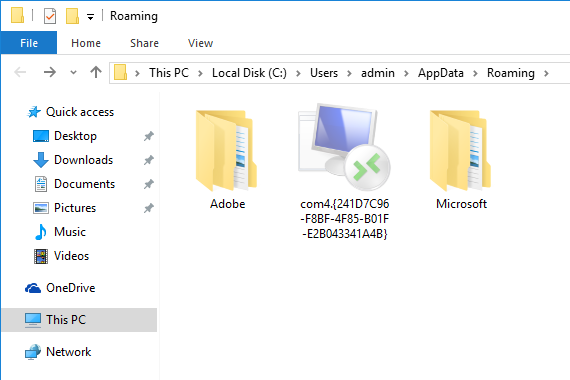

Вот содержимое папки, если открыть её в проводнике.

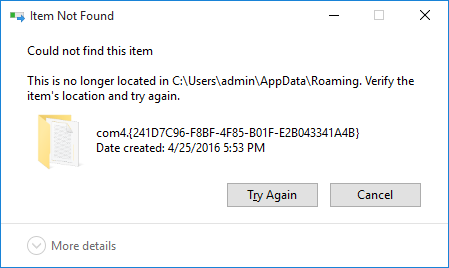

Более того, авторы трояна добавили к названию папки "com4.", так что Windows считает папку аппаратным устройством. Проводник Windows не может удалить папку с таким названием.

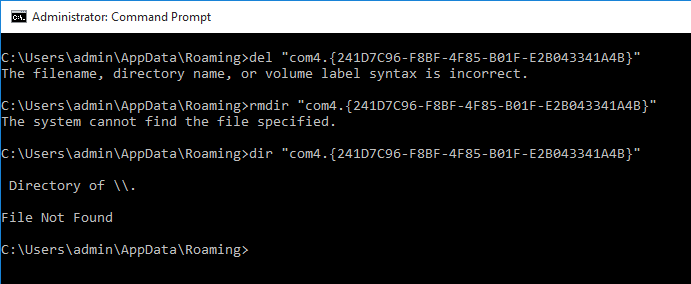

Аналогично, удаление невозможно из консоли.

Нормальные антивирусы обходят этот трюк вирусописателей. Чтобы удалить папку вручную, нужно запустить из консоли следующую команду.

rd “\\.\%appdata%\com4.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}” /S /QТроян Dynamer впервые обнаружен несколько лет назад, но Microsoft до сих пор считает его «серьёзной угрозой» для пользователей Windows.

В качестве бонуса.

Список имён папок (GUID) в режиме Бога для быстрого доступа к отдельным настройкам Windows

Action Center.{BB64F8A7-BEE7-4E1A-AB8D-7D8273F7FDB6}

Backup and Restore.{B98A2BEA-7D42-4558-8BD1-832F41BAC6FD}

Biometric Devices.{0142e4d0-fb7a-11dc-ba4a-000ffe7ab428}

Credential Manager.{1206F5F1-0569-412C-8FEC-3204630DFB70}

Default Location.{00C6D95F-329C-409a-81D7-C46C66EA7F33}

Devices and Printers.{A8A91A66-3A7D-4424-8D24-04E180695C7A}

Display.{C555438B-3C23-4769-A71F-B6D3D9B6053A}

HomeGroup.{67CA7650-96E6-4FDD-BB43-A8E774F73A57}

Location and Other Sensors.{E9950154-C418-419e-A90A-20C5287AE24B}

Notification Area Icons.{05d7b0f4-2121-4eff-bf6b-ed3f69b894d9}

Recovery.{9FE63AFD-59CF-4419-9775-ABCC3849F861}

RemoteApp and Desktop Connections.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}

Speech Recognition.{58E3C745-D971-4081-9034-86E34B30836A}

Troubleshooting.{C58C4893-3BE0-4B45-ABB5-A63E4B8C8651}

Administrative Tools.{D20EA4E1-3957-11d2-A40B-0C5020524153}

All .NET Frameworks and COM Libraries.{1D2680C9-0E2A-469d-B787-065558BC7D43}

All Tasks (Control Panel).{ED7BA470-8E54-465E-825C-99712043E01C}

AutoPlay.{9C60DE1E-E5FC-40f4-A487-460851A8D915}

BitLocker Drive Encryption.{D9EF8727-CAC2-4e60-809E-86F80A666C91}

Computer Folder.{20D04FE0-3AEA-1069-A2D8-08002B30309D}

Default Programs.{17cd9488-1228-4b2f-88ce-4298e93e0966}

Ease of Access Center.{D555645E-D4F8-4c29-A827-D93C859C4F2A}

Font Settings.{93412589-74D4-4E4E-AD0E-E0CB621440FD}

Get Programs.{15eae92e-f17a-4431-9f28-805e482dafd4}

Manage Wireless Networks.{1FA9085F-25A2-489B-85D4-86326EEDCD87}

Network and Sharing Center.{8E908FC9-BECC-40f6-915B-F4CA0E70D03D}

Network Connections.{7007ACC7-3202-11D1-AAD2-00805FC1270E}

Network Folder.{208D2C60-3AEA-1069-A2D7-08002B30309D}

Parental Controls.{96AE8D84-A250-4520-95A5-A47A7E3C548B}

Performance Information and Tools.{78F3955E-3B90-4184-BD14-5397C15F1EFC}

Personalization.{ED834ED6-4B5A-4bfe-8F11-A626DCB6A921}

Power Options.{025A5937-A6BE-4686-A844-36FE4BEC8B6D}

Programs and Features.{7b81be6a-ce2b-4676-a29e-eb907a5126c5}

Sync Center.{9C73F5E5-7AE7-4E32-A8E8-8D23B85255BF}

System.{BB06C0E4-D293-4f75-8A90-CB05B6477EEE}

User Accounts.{60632754-c523-4b62-b45c-4172da012619}

Windows Firewall.{4026492F-2F69-46B8-B9BF-5654FC07E423}

Windows SideShow.{E95A4861-D57A-4be1-AD0F-35267E261739}

Windows Update.{36eef7db-88ad-4e81-ad49-0e313f0c35f8}

Полный список GUID с указанием поддерживаемых версий Windows см. в документации Microsoft.

Комментарии (45)

niks255

01.05.2016 18:16Так если он без прав админа запускается, то толку от него?

sumanai

01.05.2016 18:42+1Шифровальщикам никакие права не нужны (не говорю за конкретно этот экземпляр).

niks255

01.05.2016 19:00Действительно. Да и ботнет можно организовать. Видимо придётся настраивать AppLocker.

sumanai

01.05.2016 22:23Настроил SRP ещё года три назад и удалил антивирус, не нарадуюсь до сих пор.

Wesha

01.05.2016 23:05А опытом не могли бы поделиться? Заранее благодарен.

iChaos

02.05.2016 09:51+11) Создайте ограниченного пользователя

2) Запретите этому пользователю запись во все папки кроме папки профиля и еще нескольких на ваш выбор.

3) С помощь SRP (https://habrahabr.ru/post/101971/) запретите созданному пользователю запуск любых программ из тех папок, в которые ему разрешена запись.

Результат: всё что запишется от имени пользователя, не может запуститься. От всех атак подобная система не защитит, так и SRP, и AppLocker достаточно легко обходятся (https://habrahabr.ru/post/282373/), однако сильно осложнит жизнь многим зловредам.

Для еще большей защиты, накатите Linux в Dual Boot или виртуальную машину, и серфите по недоверенным сайтам из-под Linux, там подобные фичи настраиваются легче, да и вирей под линь намного меньше. Во FreeBSD даже есть встроенная песочница. Ну и на крайний случай существует OpenBSD, найти и несанкционированно запустить зловред под которой, является сверхсложной задачей ;)

TrueMaker

02.05.2016 15:14+1Что в очередной раз говорит, что лучший вектор атаки это атака типичных приложений + эскалация привилегий. Наивно полагать, что вы в безопасности, вы наверное еще в больше опасности из-за ложного ощущения безопасности.

sumanai

02.05.2016 16:06> Что в очередной раз говорит, что лучший вектор атаки это атака типичных приложений + эскалация привилегий.

EMET решает и эту проблему, закрывая векторы атаки и пути повышения привилегий.

sumanai

02.05.2016 13:21Ищите «Протокол настройки Microsoft Windows NT», там всё описано подробнейшим образом.

Alexey2005

01.05.2016 18:39+2Ещё во времена DOS вирусы развлекались, создавая папки с зарезервированными именами, например prn, или же с именами, содержащими запрещённые символы.

Точно так же как если создать в реестре Windows ключ с именем, содержащим нулевой символ, то пользовательский софт будет испытывать сложности, т.к. там API используют строки с завершающим нулём и указать имя для удаления не выйдет.

Наверняка и в Linux есть какие-нибудь зарезервированные имена. Например, что будет, если на томе, который монтируется как "/", создать директорию "/dev" с использованием физического доступа к секторам диска?

Eklykti

01.05.2016 19:02+1> что будет, если на томе, который монтируется как "/", создать директорию "/dev"

она там и так есть, и в неё при загрузке монтируется devtmpfs, в которой уже udev создаёт файлы девайсов.

ARD8S

01.05.2016 19:25/dev Зачем её создавать? Она и так есть в "/".

А вообще полезная штука, учитывая что в новых виндах порой сложно найти привычные менюшки.

Prototik

01.05.2016 19:37+1И /proc, и /sys, и /dev, и /run являются самыми обычными папками. До того момента, когда в них что-то подмонтируют там даже что-то может иное лежать. И даже после монтирование дескрипторы, которые были открыты до монтирования продолжат себе корректно работать и писать в основную fs.

f1inx

01.05.2016 19:51+5В linux нету зарезервированных имен любая utf-8 строка заканчивающаяся терминирующим \0 будет валидным путем к файлу или каталогу.

В корневой fs важно наличие каталога /dev с минимальным набором устройств в противном случае это сильно осложнит работоспособность многих программ (конечно можно обойтись и без него вообще минимально для старта unix достаточно только выполняемого файла init).

BTW то что вы назвали томом в UNIX является блочным устройством.

Думаю что если изменить имя файла или каталога на "." или ".." доступом через блочное устройство и замонтировать fs пропустив проверку целостности то этот файл или каталог можно будет увидеть в списке файлов но никак нельзя будет к нему доступиться (точнее открыть). Соответственно после fsck он будет переименован и попадет в /lost+found каталог содержащей его fs.

В linux любую fs довольно легко сделать только для чтения, также возможно сделать гибридную fs это когда базовая только для чтения а все изменения записываются в другую fs. Также есть стандартные атрибуты монтирования запрещающие запускать любые файлы с fs или создавать файлы устройств, так что спектр защиты средствами fs вполне достаточен.

Тем не менее можно осложнить возможность удалить файлы и каталоги, если их имена сделать в неустановленной локально кодировке тогда многие штатные средства дадут сбой если не удастся сделать биективное отображение имен из fs в кодировку пользователя и обратно, но на уровне API никаких проблем нет. Еще можно создавать несколько миллионов пустых файлов и каталогов (если позволит установленный лимит при создании fs) тогда штатно удалить и найти только что-то с неизвестным именем среди этого будет сложно (правда удалить все достаточно просто).

Более кардинальный подход это создать свою искусственную fs в пространстве пользователя или ядра в которой будут свои нестандартные правила доступа но сначала как минимум потребуется получение прав root. Также можно подменить системные вызовы open,openat итп.

LLWE_FUL

01.05.2016 23:24> если изменить имя файла или каталога на "." или ".." доступом через блочное устройство

"." и ".." в большинстве фс и так являются обычными ссылками на директории (рекурсивная на себя и на родителя соответственно). Что порой проявляется неожиданным образом при использовании symlink-ов на директории.

tormozedison

01.05.2016 21:10Это что, нам в школе после перехода с БК на 286-е строго-настрого запрещали создавать в DOS файлы с кириллическими именами, аргументируя это тем, что их невозможно удалить без Norton Disk Doctor. На самом деле, возможно. А con, prn и прочие — действительно, создав, удалить не так-то просто.

Wesha

01.05.2016 19:00+8> но вручную зайти в эту папку нельзя

Чушь полнейшая, только что спокойно зашёл. Открыл FAR и зашёл.

(А что, разве «проводником» кто-то ещё пользуется?..)

Lobey

01.05.2016 23:35Регулярно использую FAR для удаления некорректных папок и файлов: с зарезервированными именами, циклическими ссылками и т.п. Удивлён, что я не один такой: FAR же имхо давно мёртв и используется только старыми гиками.

Wesha

02.05.2016 00:23+3Почему мёртв? Вон, отлично цветёт и пахнет, последний ночнй билд сегодняшний… http://farmanager.com/download.php?l=en

Diden05

02.05.2016 13:12+3Не знаю, это одна из первых программ, которую я ставлю на протяжении последних лет десяти, наследие DOS и всяких nc, vc.

MichaelBorisov

02.05.2016 21:36«Проводником» пользуются почти все пользователи, кто не родился в СССР. Изредка встречается Total Commander, но чрезвычайно редко. Удобство файлового менеджера MacOS послужило одним из главных факторов, из-за которого в США народ массово перешел на маки. Но там нет FAR — так что для меня это наоборот, отталкивающий фактор :)

EndUser

01.05.2016 19:02+9И только «тупой» Far Manager входит, выходит, стирает… ;-)

DrZlodberg

01.05.2016 21:23+4Любой нормальный файлменеджер стирает. Это особая, проводниковская магия.

bodqhrohro

01.05.2016 21:19+4Статья жёлтая донельзя. Всякие виртуальные папки для Explorer имели фиксированные CLSID задолго до выхода Windows 7 и GodMode в ней. Сам пользовал, чтоб ярлыки делать в стороннем софте. GodMode — лишь одна из них, причём дальше в статье прямым текстом написано, что конкретно этот вирус шлёт на папку удалённых подключений.

TheFishka

02.05.2016 09:51+1Есть 3 вещи, которые человек не сможет сделать никогда в своей жизни: посчитать волосы на голове, помыть глаза с мылом, дышать с высунутым языком.

Ну всё, всё, можешь, засовывай язык назад, молодец.

я же не один надеюсь создал папку после прочтения статьи?

black_semargl

02.05.2016 12:13А ещё виндовый проводник очень «любит» папки с пробелом или точкой в конце имени

Mingun

03.05.2016 09:18И в чём заключается эта «любовь»?

black_semargl

03.05.2016 21:02Папка есть, но войти в неё никак…

А от файлов .rtf (т.е. без имени, одно расширение) у меня мсворд падал.

Konachan700

03.05.2016 11:46Ох, это было известно в мохнатых годах еще… А еще когда-то давно в папку можно было класть .htm с определенным именем и тем самым впиливать средствами VBScript/JavaScript и HTML произвольный функционал в окно проводника при открытии этой папки. Я делал пароль на открытие папки, например, — даже препод по информатике долго хлопал глазами и не понимал, как я это сделал.

tormozedison

Конечно, снести папку с трояном можно про помощи Dr. Web Live CD (или любого другого корректно поддерживающего запись на NTFS).

dartraiden

Или ещё проще, любой утилитой наподобие Unlocker.

stifff

а есть ли более актуальные аналоги анлокера(который уже года три не обновлялся)?

dartraiden

Отвечу вопросом на вопрос: а зачем ему обновляться, если он нормально работает?

Аналоги есть, но когда я их щупал, там вечно вылезали какие-то косяки. То один не может удалить сразу несколько выделенных объектов, то другой просит перезагрузку для удаления (там, где Unlocker удаляет сразу).

Charg

Ему и не нужно обновляться, эта утилита имеет минимальный и, главное, достаточный функционал для выполнения своих функций. Если добавить туда разных (имхо, не нужных) фич — это породит новые баги, бОльшую ресурсоемкость и так далее. Зачем это всё?

Но вообще автору неплохо бы выпустить какую-то "новую версию", при этом ничего не меняя в коде. Просто чтоб на психологическом уровне люди понимали что это не устаревшее неработающее барахло, а актуальный софт, отлично справляющийся со своими задачами.

stifff

Ну лично у меня после какого-то момента оно перестало нормально работать и я забыл про оную утилиту. Потому и спросил.

А оказывается, оно работает.

dartraiden

У меня она работает ещё с 7-ки и уже по 10-ку. Единственный недостаток: если выбрать несколько объектов и попробовать их удалить через меню «Отправить в», то удаляется лишь самый первый. Проблема решается выбором при установке «Встроить в контекстное меню», через него уже удаляется всё и в любых количествах.

Mingun

А переименовать перед удалением они ее пробовали? Вдруг прокатит :)

MichaelBorisov

Не прокатит. Создать, переименовать или удалить файл с именем com4 можно, только если указать перед именем пути файла префикс "\\.\".