В первый августовский день на официальном блоге популярного дистрибутива Debian Linux появилось новость о том, что для некоторых ресурсов Debian доступны сервисы анонимной сети Tor. Репозитории пакетов, обновлений и безопасности можно скачивать не покидая контура Tor сети.

Основная цель этих нововведений — защита от утечки данных, как минимум — метаданных при загрузке deb пакетов.

Основные раздающие сервера Debian и Ubuntu используют обычный HTTP и не зашифрованные сетевые подключения. Это дает широкие возможности для перехвата трафика в сети даже дилетантам и просто любопытствующим, профессионалы же способны извлечь из этого уйму полезной информации. Казалось бы, что с того, если кто-то проследил, что красноглазый тип сидящий в вагоне метро напротив, только что скачал и установил новые темы оформления рабочего стола? Однако, если посмотреть шире, то в поле зрения попадут не только админы локалхоста, но и ИТ службы финансовых учреждений идомашние почтовый сервер бывшего госсекретаря США всяких гос. структур. Найдется много желающих узнать какие обновления безопасности установлены или еще не установлены на этих системах. Управление репозиторием посредством луковых сервисов Tor спутает злоумышленникам все карты.

Напрашивается вопрос: а что не так HTTPS? Не нравится HTTP, используй гораздо более безопасный протокол HTTPS, шифруя веб сессию с помощью SSL/TLS сертификатов. Помимо того, что SSL уязвимости высокой степени риска появляются на свет гораздо чаще чем хотелось бы, есть еще и значительные проблемы конфиденциальности, связанные с самой архитектурой HTTPS решений.

Используя Скрытую Модель Маркова, исследователь из Университета Кембридж показал, что наблюдая за размером пересылаемых данных, манипулируя ими, возможно определить до некоторой степени, какие файлы загружаются или скачиваются. На Хабре уже писали о разнообразных MiTM атаках связанных с HTTPS, в частности, про казахстанский гос. сертификат, специально придуманный для прослушки зашифрованного TLS трафика. Благо не все команды разработчиков веб браузеров оценили данный шаг позитивно, в FireFox 48 отказались добавлять гос. сертификат Казахстана в доверенные root CA, тем не менее, дурной пример может быть заразительным и опасность для обычных не-искушенных пользователей, налицо. Кроме того, несложно самому поднять HTTP(S) зеркало репозитория популярных Linux OS и воспользоваться этим как заблагорассудится. Для этого сойдет подставная фирма и арендованный хостинг за 200 USD.

Всех этих неприятностей теперь нетрудно избежать, ведь луковыекольца сервисы Tor никак не зависят от root CA, предоставленных сторонними организациями.

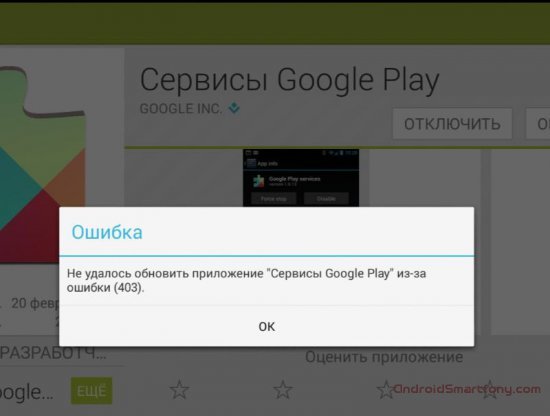

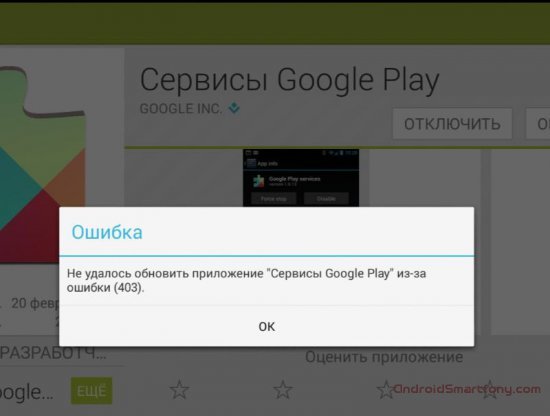

Debian репозитории, размещенные в анонимной сети прокси-серверов Tor, решают еще одну важную проблему — обход ограничений и доступ к открытому ПО. Сначала она показалась мне несколько умозрительной, но буквально на днях я ощутил, что это проблема не только экзотических султанатов. Речь идет об ошибке 403 при установке, обновлении ПО из Google Play в Крыму — результат следования американским санкциям «Корпорацией Добра». Быстрый поиск в интернете подскажет как обойти эту бяку, используя vpn и прокси сервера. Интересно, как обстоят дела у пользователей iOS и Windows Phone в Крыму?

Впрочем, остальные сервисы Google в Крыму работают штатно, это наводит на мысль о том, что это не санцкии а скорее — профанация их. Конечно же, назвать установленное на рядовом планшете, смартфоне Android OS, свободным ПО а Google Play — его репозиторием, можно лишь с очень большой натяжкой логики и фактов, но в некотором смысле обозначенная проблема присутствует. Если же ваше мобильное устройство или ПК использует связку Debian/Tor, то подобные санкции вас не коснутся.

Хочется надеяться, что интеграции Tor сервисов станет прецедентом в других Linux OS, вне всякого сомнения это шаг в верном направлении.

В самом простом случае достаточно прописать пути в файлы настройки репозитрия Debian Linux

Более педантичный подход подразумевает прописать ссылки

в отдельном файле

в

Не забудьте также добавить обычный конфиг обновлений безопасности, если Tor сеть будет недоступна, или нестабильна.

Пропишите это в файл

Основная цель этих нововведений — защита от утечки данных, как минимум — метаданных при загрузке deb пакетов.

Основные раздающие сервера Debian и Ubuntu используют обычный HTTP и не зашифрованные сетевые подключения. Это дает широкие возможности для перехвата трафика в сети даже дилетантам и просто любопытствующим, профессионалы же способны извлечь из этого уйму полезной информации. Казалось бы, что с того, если кто-то проследил, что красноглазый тип сидящий в вагоне метро напротив, только что скачал и установил новые темы оформления рабочего стола? Однако, если посмотреть шире, то в поле зрения попадут не только админы локалхоста, но и ИТ службы финансовых учреждений и

Напрашивается вопрос: а что не так HTTPS? Не нравится HTTP, используй гораздо более безопасный протокол HTTPS, шифруя веб сессию с помощью SSL/TLS сертификатов. Помимо того, что SSL уязвимости высокой степени риска появляются на свет гораздо чаще чем хотелось бы, есть еще и значительные проблемы конфиденциальности, связанные с самой архитектурой HTTPS решений.

Используя Скрытую Модель Маркова, исследователь из Университета Кембридж показал, что наблюдая за размером пересылаемых данных, манипулируя ими, возможно определить до некоторой степени, какие файлы загружаются или скачиваются. На Хабре уже писали о разнообразных MiTM атаках связанных с HTTPS, в частности, про казахстанский гос. сертификат, специально придуманный для прослушки зашифрованного TLS трафика. Благо не все команды разработчиков веб браузеров оценили данный шаг позитивно, в FireFox 48 отказались добавлять гос. сертификат Казахстана в доверенные root CA, тем не менее, дурной пример может быть заразительным и опасность для обычных не-искушенных пользователей, налицо. Кроме того, несложно самому поднять HTTP(S) зеркало репозитория популярных Linux OS и воспользоваться этим как заблагорассудится. Для этого сойдет подставная фирма и арендованный хостинг за 200 USD.

Всех этих неприятностей теперь нетрудно избежать, ведь луковые

Debian репозитории, размещенные в анонимной сети прокси-серверов Tor, решают еще одну важную проблему — обход ограничений и доступ к открытому ПО. Сначала она показалась мне несколько умозрительной, но буквально на днях я ощутил, что это проблема не только экзотических султанатов. Речь идет об ошибке 403 при установке, обновлении ПО из Google Play в Крыму — результат следования американским санкциям «Корпорацией Добра». Быстрый поиск в интернете подскажет как обойти эту бяку, используя vpn и прокси сервера. Интересно, как обстоят дела у пользователей iOS и Windows Phone в Крыму?

Впрочем, остальные сервисы Google в Крыму работают штатно, это наводит на мысль о том, что это не санцкии а скорее — профанация их. Конечно же, назвать установленное на рядовом планшете, смартфоне Android OS, свободным ПО а Google Play — его репозиторием, можно лишь с очень большой натяжкой логики и фактов, но в некотором смысле обозначенная проблема присутствует. Если же ваше мобильное устройство или ПК использует связку Debian/Tor, то подобные санкции вас не коснутся.

Хочется надеяться, что интеграции Tor сервисов станет прецедентом в других Linux OS, вне всякого сомнения это шаг в верном направлении.

Настройка apt

В самом простом случае достаточно прописать пути в файлы настройки репозитрия Debian Linux

/etc/apt/sources.list при наличии установленного пакета apt-transport-tor.deb tor+http://vwakviie2ienjx6t.onion/debian jessie main

deb tor+http://vwakviie2ienjx6t.onion/debian jessie-updates main

deb tor+http://sgvtcaew4bxjd7ln.onion/debian-security jessie/updates main

Более педантичный подход подразумевает прописать ссылки

deb tor+http://vwakviie2ienjx6t.onion/debian/ jessie main

deb-src tor+http://vwakviie2ienjx6t.onion/debian/ jessie main

deb tor+http://vwakviie2ienjx6t.onion/debian/ jessie-updates main

deb-src tor+http://vwakviie2ienjx6t.onion/debian/ jessie-updates main

deb tor+http://vwakviie2ienjx6t.onion/debian jessie-backports main

deb-src tor+http://vwakviie2ienjx6t.onion/debian/ jessie-backports main

в отдельном файле

/etc/apt/sources.list.d/00.vwakviie2ienjx6t.onion.list а репозиторий обновлений безопасности.deb tor+http://sgvtcaew4bxjd7ln.onion/ jessie/updates mainв

/etc/apt/sources.list.d/00.sgvtcaew4bxjd7ln.onion.listНе забудьте также добавить обычный конфиг обновлений безопасности, если Tor сеть будет недоступна, или нестабильна.

deb http://security.debian.org/ jessie/updates mainПропишите это в файл

/etc/apt/sources.list.d/99.security.debian.org.list.Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Поделиться с друзьями

pfg21

В apt есть интересное расширение apt-p2p, позволяющее распылить запросы по рою личей. что усложнит отлов статистики принятых пакетов.

И это без тройной шифрации и потерь в скорости.

Но, как я понял, в p2p нет возможности шифровать общение с личами, видать не требовалось, настал момент исправить это допущение.

Ну и для особо шифранутых дополнить алгоритмом полуения файла с как можно большего количества сидолв и дополнительно создания шума, т.е. радомный запрос блоков «лишний раз», чтобы объем принятых данных по сети уж никак не коррелировал с объемом принятых файлов.

все можно сделать прощее

temujin

С шифрованием будет вполне достойной заменой apt+Tor. У Вас есть информация, много-ли пользователей apt-p2p в Debian?

pfg21

давно не пользовался, нет того парка машин на которых одноранговая сеть начинает играть хоть какую-то роль.

ставил так, «позырить».

надо поставить обратно.

4144

А можно просто делать локальные зеркала

pfg21

можно, но по статистике предположить какие пакеты затребованы парком сервером все равно можно.

а тут при опредленном количестве пользователей создается мощная гибкая самонастраиваемая CDN, статистику того же рутрекера глянуть.

это так в теории.