Сегодня мы расскажем о том, как создать гибридное облако на базе облака Microsoft Azure и облака российского сервис-провайдера на базе Microsoft Azure Pack, объединив их в единое сетевое пространство через Site-to-Site VPN. Плюс создадим на базе этого гибрида единый домен Active Directory.

Данный сценарий является практическим применением концепции Microsoft Cloud OS — единой облачной платформы для частного облака, публичного облака Microsoft Azure и партнёрского облака от локального сервис-провайдера.

В качестве облака сервис-провайдера будет использоваться услуга AzuRus от компании «Облакотека». Данное решение было реализовано в рамках программы Microsoft Cloud OS Network Russia при участии инженеров Microsoft, и использует платформу Microsoft Azure Pack в качестве системы управления облаком. За счёт этого оно без проблем интегрируется с облаком Microsoft Azure.

Подробности реализации ниже.

Зачем вам это может быть нужно:

1) У вас есть часть сервисов, которую вы хотите перенести в облако российского сервис-провайдера. Это могут быть контроллеры домена, 1С и другие внутренние сервисы, которые вы традиционно размещали у себя. Вам хочется, чтобы эти сервисы безболезненно переехали в облако сервис-провайдера где-нибудь неподалёку от вас, чтобы пинг был хороший, и чтобы сервера были на территории РФ.

2) Облако сервис-провайдера и свою локальную сеть вы связываете либо через Site-to-Site VPN через интернет, либо через MPLS-туннель (реализация будет зависеть от того, какого сервис-провайдера вы выберите и какое сетевое оборудование стоит на вашей стороне).

3) Часть сервисов, которая требует максимальной надёжности и масштабируемости (внешние веб-сервисы, b2b-системы, бизнес-аналитика и другие), вы планируете перенести в облако Microsoft Azure.

4) Вы хотите связать эти 3 площадки в единое сетевое пространство и иметь возможность размещать сервисы на любой из трёх площадок.

Всю процедуру разобьем на следующие этапы:

1) Создание виртуальной сети в облаке «Облакотеки» через портал Azure Pack

2) Развёртывание нового контроллера домена Active Directory в облаке «Облакотеки» (если у вас уже есть свой домен, который вы хотите использовать, этот шаг можно пропустить)

3) Создание виртуальной сети в облаке Microsoft Azure

4) Настройка Site-to-Site VPN между облаками

5) Развёртывание виртуальной машины в облаке Microsoft Azure и добавление ее в домен, обслуживаемый контроллером домена в облаке «Облакотеки», проведение тестов.

Что примечательно — все действия проделываются потребителем облачных сервисов самостоятельно, без какого-либо подключения технической поддержки сервис-провайдера.

Заходим на портал Azure Pack в рамках услуги AzuRus в облаке «Облакотеки». Видим следующую картину:

Нажимаем Создать — Виртуальная Сеть — Настраиваемое создание:

Указываем имя сети. В нашем случае это Moscow01. В принципе, имя может быть любое.

DNS-серверы пока не указываем, так как мы пока не знаем IP-адрес будущего контроллера домена. Но если вы его уже знаете — можете указать. Ставим одну галку — «Преобразование сетевых адресов», чтобы дать доступ из этой виртуальной сети в интернет через NAT. Подсеть шлюза ставится автоматически и в большинстве случаем изменять ее не требуется. На данном этапе создавать Site-to-Site VPN не требуется.

Настраиваем адресное пространство. В нашем случае в «Облакотеке» будет сеть 192.168.1.0/24, а в Microsoft Azure будет сеть 192.168.2.0/24.

Сеть успешно создана. Следующий этап — развернуть виртуальную машину и сделать ее контроллером домена. Нажимаем Создать — Автономная виртуальная машина — Из галереи.

Для контроллера домена нам подойдёт небольшая виртуальная машина A0 с одним виртуальным процессором и 1 гигабайтом оперативной памяти.

Назовём нашу виртуальную машину DC01 и укажем пароль локального администратора. Имя виртуальной машины и имя компьютера в Windows не совпадает, имейте это в виду.

Подключаем эту виртуальную машину в созданную на прошлом этапе сеть Moscow01:

После того, как виртуальная машина будет создана, подключаемся к ней через консоль:

Далее нужно нажать CTRL+ALT+DEL чтобы разблокировать консоль виртуальной машины:

Так как скорее всего передать такое сочетание клавиш внутрь ВМ у вас не получится, то запомните хинт — нужно нажать CTRL+ALT+END и виртуальная машина разблокируется:

Настраиваем сетевой интерфейс на будущем контроллере домена. IP-адрес был взят тот, который был выдан виртуальной машине через Azure Pack.

Открываем Server Manager, добавляем на сервер роль Active Directory Domain Services:

Запускаем процедуру создания нового домена. Назовём его hybridcloud.local:

После перезагрузки сервера заходим на него уже с помощью администратора домена и проверяем, что установка контроллера прошла успешно.

Следующие шаги делаются из портала управления Microsoft Azure. Для начала создадим новую виртуальную сеть. Для этого нажимаем «Создать виртуальную сеть».

Для понимания назовём её Azure01. Регион расположения — Северная Европа, как самый близкий к России, чтобы был наилучший пинг.

В качестве DNS-сервера укажем DC01 — 192.168.1.2. Формально сервер получил имя DC01001, но мы не будем усложнять и укажем имя виртуальной машины. Также поставим галку «Настроить подключение VPN типа сеть-сеть».

Укажем название удалённой сети. Чтобы не путаться, будем использовать то же название, которое вводили в Azure Pack — Moscow01. IP-адрес VPN-устройства в облаке «Облакотеки» мы пока не знаем, поэтому укажем любой IP-адрес. Также укажем адресное пространство удалённой сети, в нашем случае это 192.168.1.0/24.

Теперь укажем адресное пространство виртуальной сети в облаке Microsoft Azure. В нашем случае это будет 192.168.2.0/24. Также нужно нажать на кнопку «Добавить подсеть шлюза», чтобы выделить некоторое количество адресов под виртуальный VPN-шлюз.

После того как сеть создана, заходим в ее настройки и на вкладке «Панель Мониторинга» нажимаем Создать шлюз — Динамическая маршрутизация. Нужно выбрать именно динамическую маршрутизацию, потому что только в этом случае будет использован протокол IKEv2. В случае статической маршрутизации Azure будет использовать протокол IKEv1, который Azure Pack не поддерживает.

Создание виртуального шлюза в Microsoft Azure занимает достаточно времени, от 15 до 60 минут. Будьте терпеливы и подождите, пока операция завершится.

Итак, когда виртуальный шлюз в Microsoft Azure успешно создан, можно приступать к самому интересному — настройке Site-to-Site VPN между облаком Microsoft Azure и облаком «Облакотеки» на базе Azure Pack.

Из портала управления Microsoft Azure возьмём IP-адрес шлюза в Azure:

Также нажимаем на «Управление ключами» и копируем Shared Key, который был сгенерирован при создании шлюза:

После этого идём в портал Azure Pack и настраиваем Site-to-Site VPN в облаке «Облакотеки». Нам нужно прописать DNS-сервер — IP-адрес созданного контроллера домена — 192.168.1.2.

После этого переходим на вкладку «VPN типа Сеть-Сеть» и нажимаем «Создать VPN»:

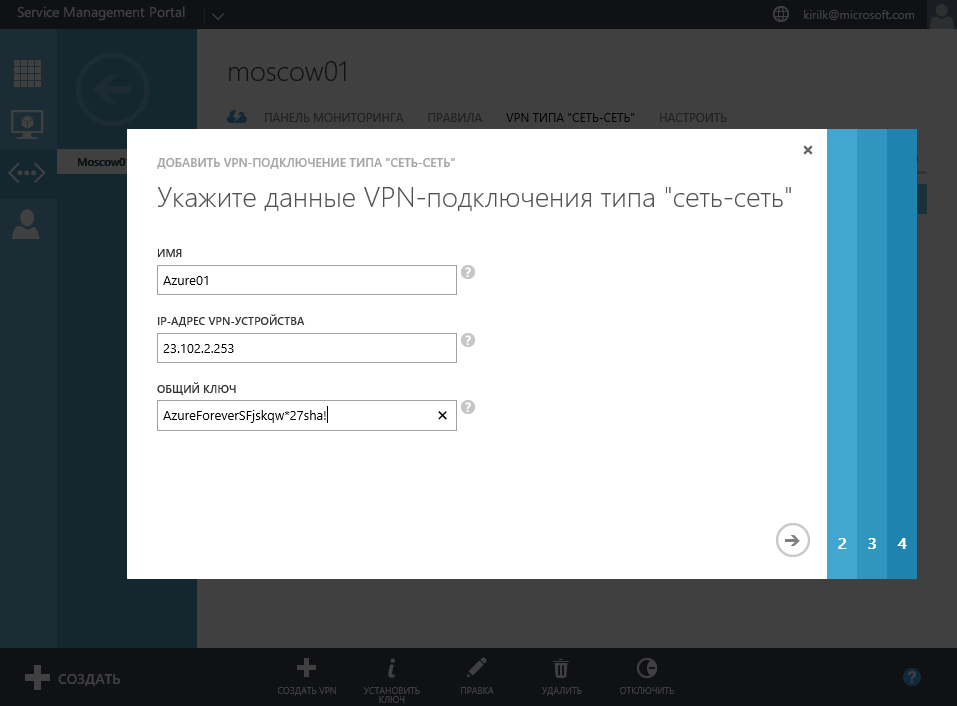

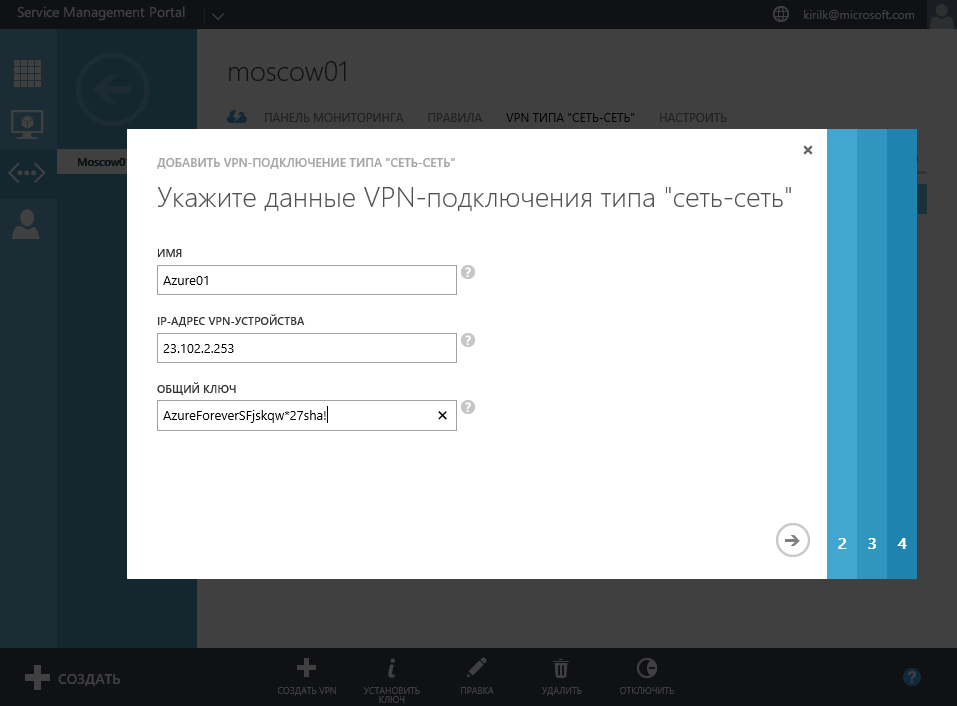

Указываем название подключения. Чтобы не путаться, назовём его аналогично виртуальной сети в Microsoft Azure — Azure01. Также указываем IP-адрес шлюза из Azure и Shared Key, полученные на одном из предыдущих шагов из портала Microsoft Azure.

Указываем адресное пространство удалённой сети. В нашем случае это 192.168.2.0/24:

Ждём несколько минут, пока шлюз в облаке «Облакотеки» создаётся и настраивается. После того, как задача выполнится, мы увидим IP-адрес шлюза в облаке «Облакотеки», который нужно будет скопировать и потом вставить в консоль Microsoft Azure. Не перепутайте с внешним IP-адресом, выделенным для виртуальной сети.

Теперь возвращаемся на портал Microsoft Azure, на вкладке «Локальные сети» находим сеть Moscow01 (она была создана, когда мы создали виртуальную сеть Azure01) и нажимаем «Правка»:

И вставляем IP-адрес шлюза в облаке «Облакотеки»:

Ждем несколько минут (или нажимаем на кнопку «Подключить») и видим следующую картину, показываю, что связь через Site-to-site VPN-туннель успешно установлена:

Всё, теперь виртуальная сеть в облаке «Облакотеки» объединена в единую сеть с виртуальной сетью в облаке Microsoft Azure. И всё это делается самостоятельно, без звонков в техническую поддержку. Теперь перейдем к тестированию решения.

Так как мы хотим получить на выходе не только единое сетевое пространство, но и единый домен Active Directory, то покажем, что виртуальная машина из облака Microsoft Azure может быть добавлена в домен, работающий на нашем контроллере домена в облаке «Облакотеки» на базе Azure Pack.

Зайдём на портал Microsoft Azure и создадим виртуальную машину. Для примера — создадим виртуальную машину с предустановленным Microsoft SQL Server 2014 Web Edition.

Выберем «Стандартный» уровень, чтобы иметь возможность добавить создаваемую ВМ в нашу единую сеть, а также зададим имя пользователя и пароль для локального администратора сервера:

Выберем DNS-имя для новой облачной службы и выберем нашу виртуальную сеть — Azure01:

После развёртывания виртуальной машины в облаке Microsoft Azure, залогинимся под локальным администратором и проверим пинг до контроллера домена в облаке «Облакотеки»:

Видим, что пинг есть, и он весьма неплохой. Стабильные 62ms между Москвой и Дублином — это вполне достаточно для многих приложений.

После этого добавим виртуальную машину в наш домен:

Вуаля, виртуальная машина из облака Microsoft Azure подключена к домену, работающему на контроллере в облаке «Облакотеки». Теперь проведём тест пропускной способности.

Запустим копирование файла весом 356 мегабайт из виртуальной машины в облаке Microsoft Azure на контроллер домена в облаке «Облакотеки» по SMB. Копирование началось со скорости 8 мегабайт в секунду, закончилось на скорости более 17 мегабайт в секунду, то есть пропускная способность Site-to-Site VPN составила почти 140 мегабит, при пинге 62ms.

Как видно, на портале Microsoft Azure мы видим счётчики траффика, проходящего через туннель:

В рамках данного сценария мы связали 2 виртуальных сети — в облаке Microsoft Azure и в облаке Облакотеки — в единое маршрутизируемое адресное пространство. При этом потребители могут подключаться к своим виртуальным машинам через Интернет до облака «Облакотеки» в Москве, а до ЦОДов Microsoft Azure траффик будет идти уже через быстрые независимые магистрали из облака «Облакотеки».

Мы рекомендуем протестировать этот сценарий самостоятельно и попробовать перенести в гибридное облако свои существующие сервисы. «Облакотека» предоставляет пробный период на 14 дней, чтобы вы успели оценить все возможности решения.

Данный сценарий является практическим применением концепции Microsoft Cloud OS — единой облачной платформы для частного облака, публичного облака Microsoft Azure и партнёрского облака от локального сервис-провайдера.

В качестве облака сервис-провайдера будет использоваться услуга AzuRus от компании «Облакотека». Данное решение было реализовано в рамках программы Microsoft Cloud OS Network Russia при участии инженеров Microsoft, и использует платформу Microsoft Azure Pack в качестве системы управления облаком. За счёт этого оно без проблем интегрируется с облаком Microsoft Azure.

Подробности реализации ниже.

Зачем вам это может быть нужно:

1) У вас есть часть сервисов, которую вы хотите перенести в облако российского сервис-провайдера. Это могут быть контроллеры домена, 1С и другие внутренние сервисы, которые вы традиционно размещали у себя. Вам хочется, чтобы эти сервисы безболезненно переехали в облако сервис-провайдера где-нибудь неподалёку от вас, чтобы пинг был хороший, и чтобы сервера были на территории РФ.

2) Облако сервис-провайдера и свою локальную сеть вы связываете либо через Site-to-Site VPN через интернет, либо через MPLS-туннель (реализация будет зависеть от того, какого сервис-провайдера вы выберите и какое сетевое оборудование стоит на вашей стороне).

3) Часть сервисов, которая требует максимальной надёжности и масштабируемости (внешние веб-сервисы, b2b-системы, бизнес-аналитика и другие), вы планируете перенести в облако Microsoft Azure.

4) Вы хотите связать эти 3 площадки в единое сетевое пространство и иметь возможность размещать сервисы на любой из трёх площадок.

Всю процедуру разобьем на следующие этапы:

1) Создание виртуальной сети в облаке «Облакотеки» через портал Azure Pack

2) Развёртывание нового контроллера домена Active Directory в облаке «Облакотеки» (если у вас уже есть свой домен, который вы хотите использовать, этот шаг можно пропустить)

3) Создание виртуальной сети в облаке Microsoft Azure

4) Настройка Site-to-Site VPN между облаками

5) Развёртывание виртуальной машины в облаке Microsoft Azure и добавление ее в домен, обслуживаемый контроллером домена в облаке «Облакотеки», проведение тестов.

Что примечательно — все действия проделываются потребителем облачных сервисов самостоятельно, без какого-либо подключения технической поддержки сервис-провайдера.

Создание виртуальной сети в облаке «Облакотеки»

Заходим на портал Azure Pack в рамках услуги AzuRus в облаке «Облакотеки». Видим следующую картину:

Нажимаем Создать — Виртуальная Сеть — Настраиваемое создание:

Указываем имя сети. В нашем случае это Moscow01. В принципе, имя может быть любое.

DNS-серверы пока не указываем, так как мы пока не знаем IP-адрес будущего контроллера домена. Но если вы его уже знаете — можете указать. Ставим одну галку — «Преобразование сетевых адресов», чтобы дать доступ из этой виртуальной сети в интернет через NAT. Подсеть шлюза ставится автоматически и в большинстве случаем изменять ее не требуется. На данном этапе создавать Site-to-Site VPN не требуется.

Настраиваем адресное пространство. В нашем случае в «Облакотеке» будет сеть 192.168.1.0/24, а в Microsoft Azure будет сеть 192.168.2.0/24.

Создание контроллера домена в облаке «Облакотеки»

Сеть успешно создана. Следующий этап — развернуть виртуальную машину и сделать ее контроллером домена. Нажимаем Создать — Автономная виртуальная машина — Из галереи.

Для контроллера домена нам подойдёт небольшая виртуальная машина A0 с одним виртуальным процессором и 1 гигабайтом оперативной памяти.

Назовём нашу виртуальную машину DC01 и укажем пароль локального администратора. Имя виртуальной машины и имя компьютера в Windows не совпадает, имейте это в виду.

Подключаем эту виртуальную машину в созданную на прошлом этапе сеть Moscow01:

После того, как виртуальная машина будет создана, подключаемся к ней через консоль:

Далее нужно нажать CTRL+ALT+DEL чтобы разблокировать консоль виртуальной машины:

Так как скорее всего передать такое сочетание клавиш внутрь ВМ у вас не получится, то запомните хинт — нужно нажать CTRL+ALT+END и виртуальная машина разблокируется:

Настраиваем сетевой интерфейс на будущем контроллере домена. IP-адрес был взят тот, который был выдан виртуальной машине через Azure Pack.

Открываем Server Manager, добавляем на сервер роль Active Directory Domain Services:

Запускаем процедуру создания нового домена. Назовём его hybridcloud.local:

После перезагрузки сервера заходим на него уже с помощью администратора домена и проверяем, что установка контроллера прошла успешно.

Создание виртуальной сети в Microsoft Azure

Следующие шаги делаются из портала управления Microsoft Azure. Для начала создадим новую виртуальную сеть. Для этого нажимаем «Создать виртуальную сеть».

Для понимания назовём её Azure01. Регион расположения — Северная Европа, как самый близкий к России, чтобы был наилучший пинг.

В качестве DNS-сервера укажем DC01 — 192.168.1.2. Формально сервер получил имя DC01001, но мы не будем усложнять и укажем имя виртуальной машины. Также поставим галку «Настроить подключение VPN типа сеть-сеть».

Укажем название удалённой сети. Чтобы не путаться, будем использовать то же название, которое вводили в Azure Pack — Moscow01. IP-адрес VPN-устройства в облаке «Облакотеки» мы пока не знаем, поэтому укажем любой IP-адрес. Также укажем адресное пространство удалённой сети, в нашем случае это 192.168.1.0/24.

Теперь укажем адресное пространство виртуальной сети в облаке Microsoft Azure. В нашем случае это будет 192.168.2.0/24. Также нужно нажать на кнопку «Добавить подсеть шлюза», чтобы выделить некоторое количество адресов под виртуальный VPN-шлюз.

После того как сеть создана, заходим в ее настройки и на вкладке «Панель Мониторинга» нажимаем Создать шлюз — Динамическая маршрутизация. Нужно выбрать именно динамическую маршрутизацию, потому что только в этом случае будет использован протокол IKEv2. В случае статической маршрутизации Azure будет использовать протокол IKEv1, который Azure Pack не поддерживает.

Создание виртуального шлюза в Microsoft Azure занимает достаточно времени, от 15 до 60 минут. Будьте терпеливы и подождите, пока операция завершится.

Настройка Site-to-Site VPN

Итак, когда виртуальный шлюз в Microsoft Azure успешно создан, можно приступать к самому интересному — настройке Site-to-Site VPN между облаком Microsoft Azure и облаком «Облакотеки» на базе Azure Pack.

Из портала управления Microsoft Azure возьмём IP-адрес шлюза в Azure:

Также нажимаем на «Управление ключами» и копируем Shared Key, который был сгенерирован при создании шлюза:

После этого идём в портал Azure Pack и настраиваем Site-to-Site VPN в облаке «Облакотеки». Нам нужно прописать DNS-сервер — IP-адрес созданного контроллера домена — 192.168.1.2.

После этого переходим на вкладку «VPN типа Сеть-Сеть» и нажимаем «Создать VPN»:

Указываем название подключения. Чтобы не путаться, назовём его аналогично виртуальной сети в Microsoft Azure — Azure01. Также указываем IP-адрес шлюза из Azure и Shared Key, полученные на одном из предыдущих шагов из портала Microsoft Azure.

Указываем адресное пространство удалённой сети. В нашем случае это 192.168.2.0/24:

Ждём несколько минут, пока шлюз в облаке «Облакотеки» создаётся и настраивается. После того, как задача выполнится, мы увидим IP-адрес шлюза в облаке «Облакотеки», который нужно будет скопировать и потом вставить в консоль Microsoft Azure. Не перепутайте с внешним IP-адресом, выделенным для виртуальной сети.

Теперь возвращаемся на портал Microsoft Azure, на вкладке «Локальные сети» находим сеть Moscow01 (она была создана, когда мы создали виртуальную сеть Azure01) и нажимаем «Правка»:

И вставляем IP-адрес шлюза в облаке «Облакотеки»:

Ждем несколько минут (или нажимаем на кнопку «Подключить») и видим следующую картину, показываю, что связь через Site-to-site VPN-туннель успешно установлена:

Всё, теперь виртуальная сеть в облаке «Облакотеки» объединена в единую сеть с виртуальной сетью в облаке Microsoft Azure. И всё это делается самостоятельно, без звонков в техническую поддержку. Теперь перейдем к тестированию решения.

Развёртывание ВМ в Azure и добавление в домен в «Облакотеке», тестирование решения

Так как мы хотим получить на выходе не только единое сетевое пространство, но и единый домен Active Directory, то покажем, что виртуальная машина из облака Microsoft Azure может быть добавлена в домен, работающий на нашем контроллере домена в облаке «Облакотеки» на базе Azure Pack.

Зайдём на портал Microsoft Azure и создадим виртуальную машину. Для примера — создадим виртуальную машину с предустановленным Microsoft SQL Server 2014 Web Edition.

Выберем «Стандартный» уровень, чтобы иметь возможность добавить создаваемую ВМ в нашу единую сеть, а также зададим имя пользователя и пароль для локального администратора сервера:

Выберем DNS-имя для новой облачной службы и выберем нашу виртуальную сеть — Azure01:

После развёртывания виртуальной машины в облаке Microsoft Azure, залогинимся под локальным администратором и проверим пинг до контроллера домена в облаке «Облакотеки»:

Видим, что пинг есть, и он весьма неплохой. Стабильные 62ms между Москвой и Дублином — это вполне достаточно для многих приложений.

После этого добавим виртуальную машину в наш домен:

Вуаля, виртуальная машина из облака Microsoft Azure подключена к домену, работающему на контроллере в облаке «Облакотеки». Теперь проведём тест пропускной способности.

Запустим копирование файла весом 356 мегабайт из виртуальной машины в облаке Microsoft Azure на контроллер домена в облаке «Облакотеки» по SMB. Копирование началось со скорости 8 мегабайт в секунду, закончилось на скорости более 17 мегабайт в секунду, то есть пропускная способность Site-to-Site VPN составила почти 140 мегабит, при пинге 62ms.

Как видно, на портале Microsoft Azure мы видим счётчики траффика, проходящего через туннель:

Выводы

В рамках данного сценария мы связали 2 виртуальных сети — в облаке Microsoft Azure и в облаке Облакотеки — в единое маршрутизируемое адресное пространство. При этом потребители могут подключаться к своим виртуальным машинам через Интернет до облака «Облакотеки» в Москве, а до ЦОДов Microsoft Azure траффик будет идти уже через быстрые независимые магистрали из облака «Облакотеки».

Мы рекомендуем протестировать этот сценарий самостоятельно и попробовать перенести в гибридное облако свои существующие сервисы. «Облакотека» предоставляет пробный период на 14 дней, чтобы вы успели оценить все возможности решения.