Введение

В общем, дело было вечером, делал себе приложение для управления RPI из серии «лень встать и выключить свет» )

Следовательно телефон был подключен по ADB

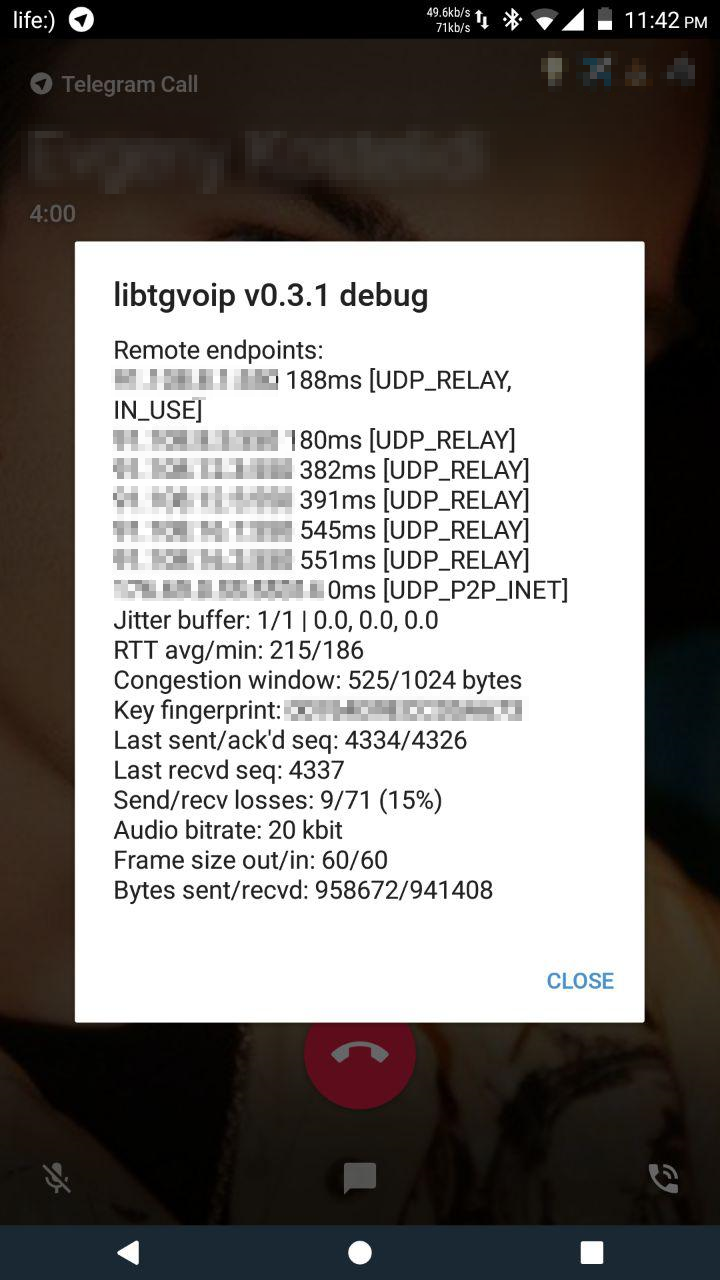

Далее все интереснее, там была информация о звонке и комментарий примерно такого рода «Нажмите 10 на имя абонента, чтобы увидеть инфу о звонке».

Недолго думая, нажал и увидел интересную статистику:

Где [UDP_RELAY]/[UDP_RELAY_IN_USE] — сервера телеграмма, через которые проходит трафик и самое интересное [UDP_P2P_INET] — IP адрес собеседника(если статический — то уже можно и развлекаться)

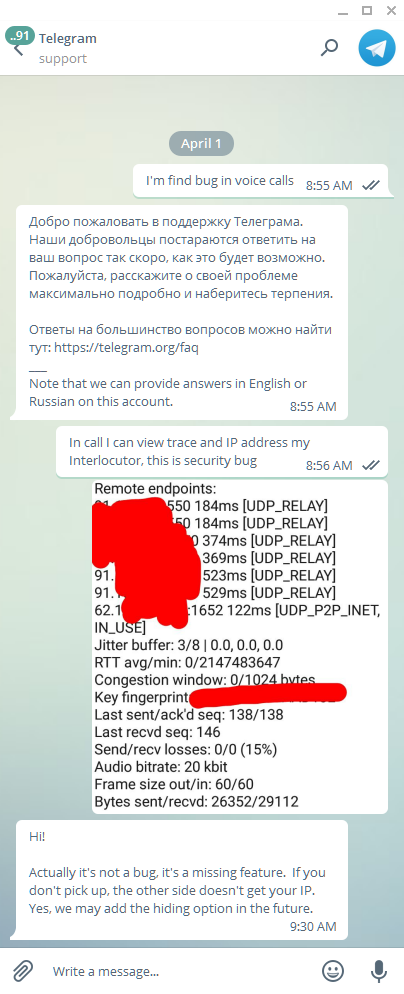

Бежим в саппорт

Сразу же побежал писать в саппорт и в твиттере, ссылаясь на ленту телеграмма, но ответ пришел весьма удивляющий…

Далее немного подумал и решил на следующий день дальше находить плюшки… На клиенте для iOS окно дебага весьма интересно выглядит, так как можно менять настройки разговора.

Это все конечно хорошо, но если посмотреть скриншот выше, то можно заметить, что редактирования настроек на яблочном клиенте есть и можно выключить P2P и адрес собеседнику виден не будет.

Ну и последнее, Clear Voice и битрейт до 35 kbit — такое себе )

Комментарии (17)

kot9pko

05.04.2017 21:07Тем более, это работает только в случае, если оба собеседника находятся в одной сети.

barbariska1080

05.04.2017 23:44-3Если посмотреть на скрин последний — устройство на яблочной ось гуляет в сети с помощью мобильного интернета.

rkfg

06.04.2017 11:13+1С мобильным интернетом бояться как раз нечего — там обычно NAT, а то и двойной бывает, т.к. абонентов очень много, а адресов очень мало. Злоумышленник максимум сможет узнать вашего оператора и/или с некоторой вероятностью город, но часто шлюз оператора с WAN IP находится в центре региона. Скажем, у меня определяется город Санкт-Петербург, хотя до него больше тысячи километров.

shanker

06.04.2017 13:12Сама идея выявления IP-адреса собеседника не нова, такие исследования касаются различных мессенджеров. Я как-то наблюдал такое в Skype ещё 6 лет назад.

Другое дело, что конктеретно данная статья может быть прекрасным дополнением к книжке:

yurtaev

Как бы весь смысл P2P в том что трафик ходит напрямую между клиентами без третьих сторон.

FeNUMe

Так то оно так, но в приложении которое позиционирует себя секурным должна быть явная для пользователя настройка этого P2P с указанием что при включении вас могут отследить.

dmytrobogovych

Не каждый клиент будет доверять relay-у через который трафик пойдет.

GreenStore

Выше ведь написали про опцию. И поясните, «прямой» трафик автоматически является безопасным? Как так?

EminH

не автоматически, но для голоса прямой трафик важен, иначе во многих случаях им (голосом) пользоваться просто невозможно

TimsTims

А то, что трафик по вашему должен идти через чьи-то ноды — вас не смущает?

FeNUMe

Мне — возможность управлять инструментом связи.

То что трафик идет через ноды телеграма меня не смущает, потому что я на это сам соглашаюсь, когда решаю его использовать. А то что мой айпи отдается собеседнику БЕЗ предупреждения и явной возможности это отключить еще как смущает.

GreenStore

> А то, что трафик по вашему должен идти через чьи-то ноды — вас не смущает?

А трафик в любом случае пойдет через чьи-то ноды (WiFi-точки доступа в кафе, провайдера, магистрального провайдера и т.п.).

Alukardd

Да пофиг, он всё же шифрованный.

GreenStore

Так конечно пофиг.

Поэтому чего смущаться «чьих-то нод». Основная причина использования P2P — экономия на трафике и производительности серверов и, если повезет, оптимизация задержек в канале.

ValdikSS

Не путайте безопасность и анонимность. Никто не заявлял об анонимности.