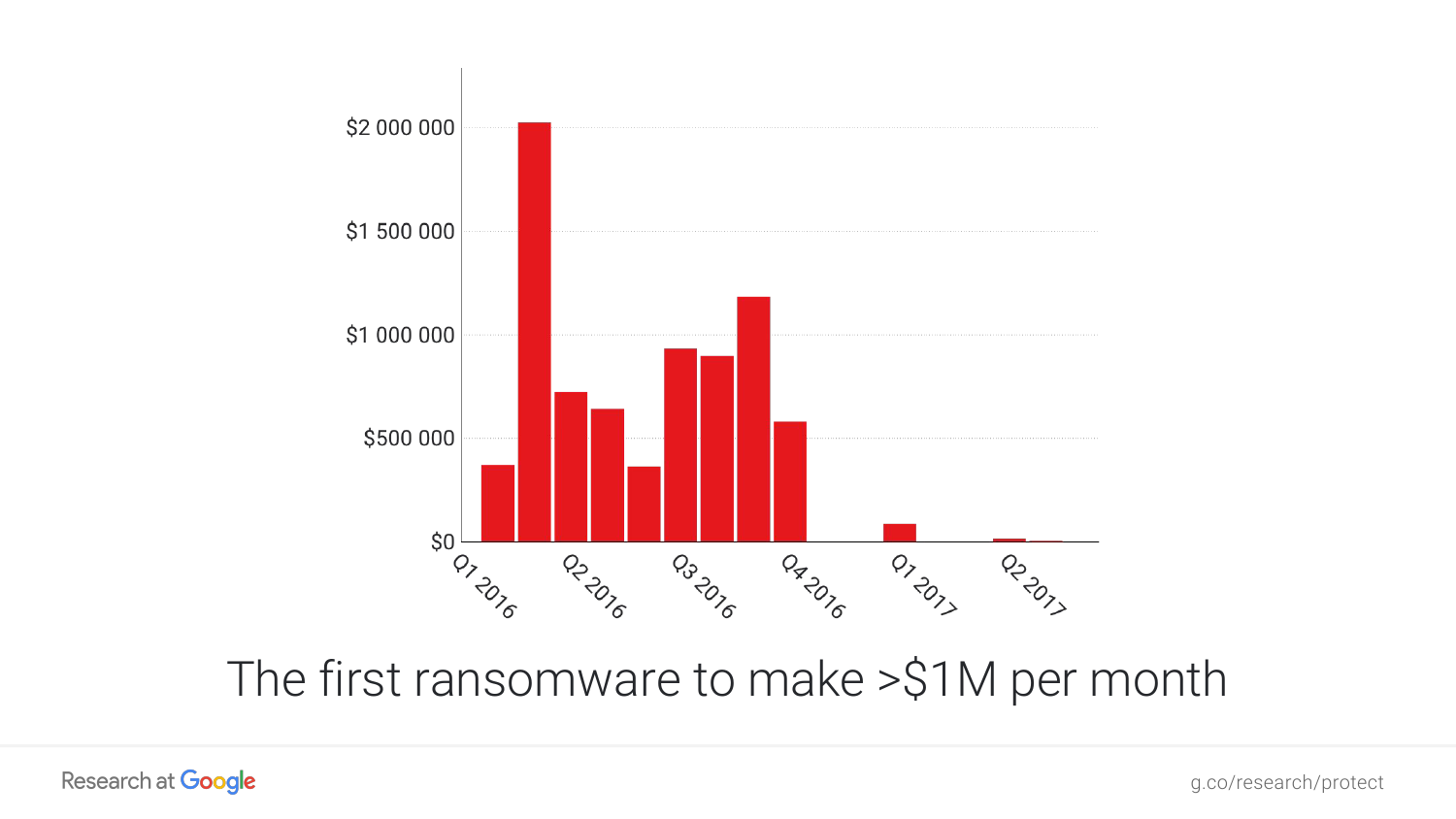

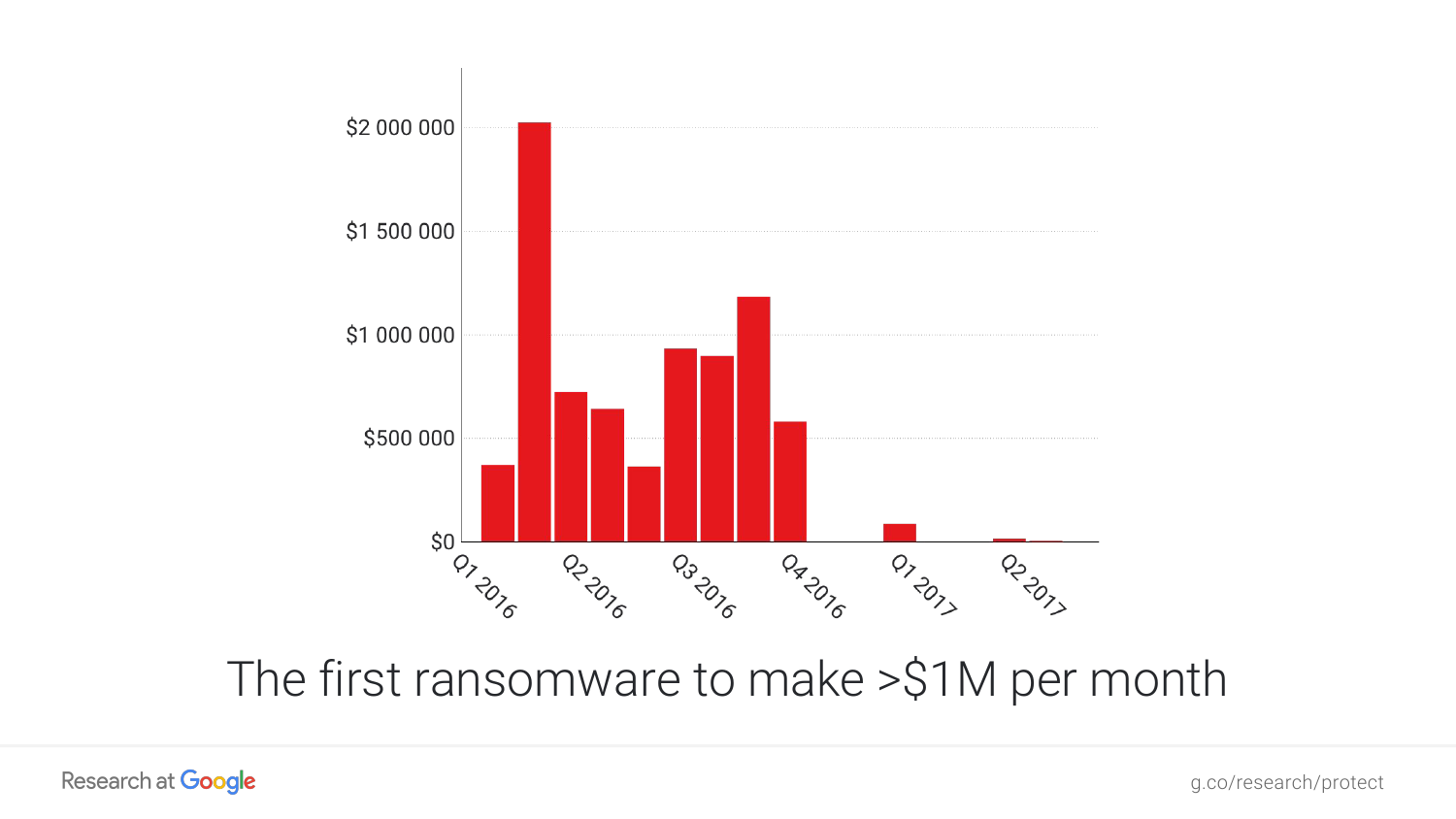

Согласно недавнему исследованию, проведённому тремя экспертами из Google, именно вирус-вымогатель Locky является самым результативным по размеру собранных с жертв средств. При этом WannaCry даже не входит в ТОП-10.

Основная волна заражений пришлась на начало 2016 года. С тех под Locky уступил лидерство и количество известных случаев заражения резко снизилось. Но всякий раз, когда мы начинаем думать, что шифровальщик «Локки» мёртв, печально известная угроза возвращается с новым ударом.

Недавно исследователи из двух компаний по безопасности независимо друг от друга обнаружили две массовые спам-кампании, в ходе которых по электронной почте распространялись новые варианты шифровальщика Locky.

В ходе рассылки, обнаруженной исследователями AppRiver, всего за сутки 28 августа в США отправлено более 23 миллионов сообщений, содержащих Ransomware Locky, что, по-видимому, является одной из крупнейших «рекламных» кампаний второй половины этого года.

Как отметили исследователи, электронные письма, отправленные в ходе атаки, были «крайне расплывчатыми». C целью убедить жертв запустить файл с Locky основными темами писем были выбраны «отправьте на печать», «документы», «изображения», «фотографии», «изображения» и «сканы».

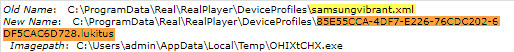

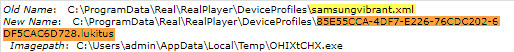

Письмо отправляется с ZIP-архивом со скрытым вредоносным вложением в виде Visual Basic Script (VBS) файла, вложенного в дополнительный ZIP-файл. Как только обманутая жертва кликает по нему, VBS файл запускает загрузчик, который скачивает последнюю версию Locky, так называемый Lukitus («заблокирован» на финском языке), с сайта greatesthits[.]mygoldmusic[.com]. Вирус зашифровывает все файлы на целевом компьютере и добавляет файлам расширение [.]Lukitus.

После завершения процесса шифрования на рабочем столе традиционно отображается сообщение о выкупе с требованием от жертвы установить браузер Tor и посетить сайт злоумышленника для получения дополнительных инструкций.

Lukitus требует 0,5 биткоина (~ $ 2300) за «Locky-дешифратор», который якобы позволит вернуть свои файлы.

Спам-кампания Lukitus продолжается, и исследователи AppRiver опубликовали сообщение о том, что в карантин их систем защиты попали письма для более чем 5,6 миллионов человек. К сожалению, для этого варианта Locky на данный момент неизвестно о возможности расшифровки.

В результате второй спам-кампании Locky исследователями Comodo Labs обнаружено более 62 000 писем, отправленных на защищаемые ими почтовые ящики.

Всего за несколько дней скоординированной атаки десяткам тысяч пользователей были направлены письма с прикрепленным файлом и небольшим текстом. Вложение — это архив с именем «E 2017-08-09 (580) .vbs» (для каждого письма часть «580» и расширение «vbs» — изменяются).

Вложенные файлы могут иметь расширение .doc, zip, pdf, jpg, tiff. Фактически клик по файлу загружал «IKARUSdilapidated», новейшую разновидность вируса из семейства «Locky».

После того как социальная инженерия срабатывает, последовательность событий схожа с рассказанной для первой спам-кампании. Размер требуемого выкупа колеблется от 0,5 до 1 биткоина.

Для выполнения этой рассылки использовалось 13325 различных IP-адресов в 133 странах. Большинство серверов атаки размещалось во Вьетнаме, Индии, Мексике, Турции и Индонезии. Исследователи проверили владельцев IP-диапазона и отметили, что большинство из них — телекоммуникационные компании и интернет-провайдеры. Это указывает на то, что IP-адреса принадлежат зараженным устройствам, так называемым «зомби-компьютерам», поэтому среди элементов этой атаки можно выделить и «ботнет» в дополнение к трояну и фишингу.

Произошедшее свидетельствует о растущей сложности организации и масштабности новых атак с целью вымогательства. Вирусы-вымогатели стали для злоумышленников многомиллионным и прибыльным бизнесом, надеяться на скорое прекращение атак не приходится. Многие эксперты считают, что в скором времени системы искусственного интеллекта смогут полностью защитить пользователя от подобных угроз. Мы же рекомендуем простые и очевидные профилактические меры, которые могут быть использованы уже сегодня:

P.S. Другие интересные статьи из нашего блога:

> Как остановить DDoS-атаку + анализ кода WireX Botnet

> Как делить Облако или о vCloud Director

> «Государство в Облаках» и один пример ГИС из нашей практики

> Сколько стоит ваша компания? Кратко об оценке стоимости бизнеса

Основная волна заражений пришлась на начало 2016 года. С тех под Locky уступил лидерство и количество известных случаев заражения резко снизилось. Но всякий раз, когда мы начинаем думать, что шифровальщик «Локки» мёртв, печально известная угроза возвращается с новым ударом.

Недавно исследователи из двух компаний по безопасности независимо друг от друга обнаружили две массовые спам-кампании, в ходе которых по электронной почте распространялись новые варианты шифровальщика Locky.

В ходе рассылки, обнаруженной исследователями AppRiver, всего за сутки 28 августа в США отправлено более 23 миллионов сообщений, содержащих Ransomware Locky, что, по-видимому, является одной из крупнейших «рекламных» кампаний второй половины этого года.

Как отметили исследователи, электронные письма, отправленные в ходе атаки, были «крайне расплывчатыми». C целью убедить жертв запустить файл с Locky основными темами писем были выбраны «отправьте на печать», «документы», «изображения», «фотографии», «изображения» и «сканы».

Письмо отправляется с ZIP-архивом со скрытым вредоносным вложением в виде Visual Basic Script (VBS) файла, вложенного в дополнительный ZIP-файл. Как только обманутая жертва кликает по нему, VBS файл запускает загрузчик, который скачивает последнюю версию Locky, так называемый Lukitus («заблокирован» на финском языке), с сайта greatesthits[.]mygoldmusic[.com]. Вирус зашифровывает все файлы на целевом компьютере и добавляет файлам расширение [.]Lukitus.

После завершения процесса шифрования на рабочем столе традиционно отображается сообщение о выкупе с требованием от жертвы установить браузер Tor и посетить сайт злоумышленника для получения дополнительных инструкций.

Lukitus требует 0,5 биткоина (~ $ 2300) за «Locky-дешифратор», который якобы позволит вернуть свои файлы.

Спам-кампания Lukitus продолжается, и исследователи AppRiver опубликовали сообщение о том, что в карантин их систем защиты попали письма для более чем 5,6 миллионов человек. К сожалению, для этого варианта Locky на данный момент неизвестно о возможности расшифровки.

В результате второй спам-кампании Locky исследователями Comodo Labs обнаружено более 62 000 писем, отправленных на защищаемые ими почтовые ящики.

Всего за несколько дней скоординированной атаки десяткам тысяч пользователей были направлены письма с прикрепленным файлом и небольшим текстом. Вложение — это архив с именем «E 2017-08-09 (580) .vbs» (для каждого письма часть «580» и расширение «vbs» — изменяются).

Вложенные файлы могут иметь расширение .doc, zip, pdf, jpg, tiff. Фактически клик по файлу загружал «IKARUSdilapidated», новейшую разновидность вируса из семейства «Locky».

После того как социальная инженерия срабатывает, последовательность событий схожа с рассказанной для первой спам-кампании. Размер требуемого выкупа колеблется от 0,5 до 1 биткоина.

Для выполнения этой рассылки использовалось 13325 различных IP-адресов в 133 странах. Большинство серверов атаки размещалось во Вьетнаме, Индии, Мексике, Турции и Индонезии. Исследователи проверили владельцев IP-диапазона и отметили, что большинство из них — телекоммуникационные компании и интернет-провайдеры. Это указывает на то, что IP-адреса принадлежат зараженным устройствам, так называемым «зомби-компьютерам», поэтому среди элементов этой атаки можно выделить и «ботнет» в дополнение к трояну и фишингу.

Произошедшее свидетельствует о растущей сложности организации и масштабности новых атак с целью вымогательства. Вирусы-вымогатели стали для злоумышленников многомиллионным и прибыльным бизнесом, надеяться на скорое прекращение атак не приходится. Многие эксперты считают, что в скором времени системы искусственного интеллекта смогут полностью защитить пользователя от подобных угроз. Мы же рекомендуем простые и очевидные профилактические меры, которые могут быть использованы уже сегодня:

- Остерегайтесь фишинговых писем. Обыкновенным пользователям тяжело объяснить все опасности документов, полученных из непроверенных источников. Возможным решением является антиспам защита с антивирусной проверкой.

- Регулярное резервное копирование на внешнем удалённом устройстве хранения или в облаке.

- Оперативное обновление антивирусного программного обеспечения и систем защиты.

P.S. Другие интересные статьи из нашего блога:

> Как остановить DDoS-атаку + анализ кода WireX Botnet

> Как делить Облако или о vCloud Director

> «Государство в Облаках» и один пример ГИС из нашей практики

> Сколько стоит ваша компания? Кратко об оценке стоимости бизнеса

Комментарии (3)

memtew

02.09.2017 16:34+1Многие эксперты считают, что в скором времени системы искусственного интеллекта смогут полностью защитить пользователя от подобных угроз.

В своё время при просмотре фильма Терминатор 3 смеялся над тем, как американцы взяли и так просто допустили ИИ к критически важной инфраструктуре для борьбы с вирусом. А теперь мы всё это сможем проверить в полевых условиях.

trik

Можно ссылку на оригинал?

Cloud4Y Автор

Есть три источника:

Исследование Google

Блог Appriver

Блог Comodo