Через 5 месяцев актуальная версия самого популярного в мире браузера добавит текст "Не защищено" ("Not secure") в адресной строке всех страниц, которые открываются не по https. Подробности и опрос под катом.

Google Security Blog опубликовал новость об очередном этапе форсирования перехода на https. Давайте вспомним о двух предыдущих этапах. О них также можно прочитать на официальном сайте проекта Сhromium.

В январе 2017 года предупреждение появилось на всех страницах с вводом пароля или номера карточки. Об этом был посты на Хабре и Geektimes.

С октября 2017 года предупрждение возникает при вводе данных уже на любых полях страницы, а также для всех страниц открытых в режиме инкогнито. Пост на Geektimes.

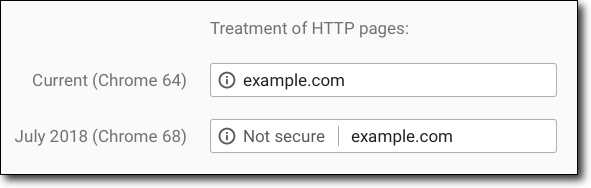

А с июля 2018 года абсолютно все http страницы будут отмечены как "не защищенные". Можно уже сейчас увидеть как будет выглядеть ваш http сайт для посетителей — достаточно его открыть в режиме инкогнито (Ctrl+Shift+N).

Пример — http://example.com/

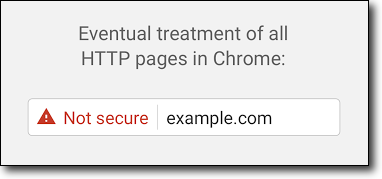

Конечным этапом (пока не объявлено когда) будет вот такой красный значок.

Одним из основных аргументов Google в защиту этой политики является проект Let's Encrypt. Let's Encrypt (кстати, один из проектов Linux Foundation) бесплатно выдает TLS сертификаты для использования в продакшне. Получить его можно как вручную на https://www.sslforfree.com/, так и автоматизировать процесс верификации и перевыпуска благодаря открытыму протоколу ACME. Среди множества его клиентских реализаций под разные веб-серверы и окружения, официально рекомендуемым клиентом является CertBot (который развивает Electronic Frontier Foundation (EFF)). Из хороших новостей — 27 февраля 2018 года они начнут выдавать wildcard сертификаты, чего ждали очень многие.

Добавлю также, что проект Сhromium также предлагает увидеть как браузер реагируют на те или иные проблемы с https на специальном сайте https://badssl.com.

Комментарии (99)

TrllServ

12.02.2018 06:59Сам по себе переход на секурный протокол — хорошо.

А вот, то что они таким образом захватывают власть над сетью — только негатив.

Следующие шаги:

Надоедающее предупреждение перед открытием «не https».

Блокировка открытия «не https», с отдельной далеко спрятанной опцией всё же разрешить.

Цензурирование, путем выдачи/невыдачи сертификатов.

На каждый шаг уйдет по паре лет.

FSA

12.02.2018 19:07Цензурирование, путем выдачи/невыдачи сертификатов.

Вроде пока сертификаты всем желающим выдаёт тот же самый Let;s Encrypt. Ты только обязан доказать, что домен является твоим. Или у вас есть факты об отказах в выдаче сертификата по «политическим» мотивам?

UksusoFF

12.02.2018 19:45Это пока он выдает, что будет дальше не известно. Да и с недавнего времени не очень удобно, то что Хром не дает тебе добавить в доверенный самоподписаный сертификат нигде кроме как на *.test домене.

sergey-b

12.02.2018 07:48Как будет работать wi-fi аутентификация? Сейчас у меня стоит закладка на http-ресурс, чтобы завершить соединение с интернетом через wi-fi в метро. Это уже сейчас непростая задача.

lopatoid

12.02.2018 09:47В Android это работает вот так:

По http самим андроидом запрашивается адрес connectivitycheck.gstatic.com/generate_204, и проверяется http код ответа. Если ответ сервера отличается от того который должен быть, то система понимает, что запрос перехвачен, и в «шторку» Андроида выводит сообщение о необходимости совершить какие-то действия в портале. Всё это происходит по http, так что проблем никаких нет.vesper-bot

12.02.2018 10:22Вот только сам Chrome запрашивает

https://google.com, ловит неверный сертификат и получается искусственный «затык». Приходится использовать закладку.

lopatoid

12.02.2018 10:27Ну так надо сначала нажать на появившееся сообщение «Подключение к Wi-Fi», там сделать необходимые для входа в Wi-Fi действия и уже только потом открывать Chrome или другой браузер.

vesper-bot

12.02.2018 13:02Нажимал, там «Повторите вход» — кидает на подключение к вайфаю, нажимаю «подключиться» — устанавливает соединение, открывает браузер — хоп, хттпс://гугл. Нашла коса (HSTS) на камень (WiSPr или кого-то из этого).

lopatoid

12.02.2018 13:09Ну, видимо, это MaximaTelecom что-то криво сделали. В других общественных вайфаях с порталом у меня всё хорошо работает.

zikasak

12.02.2018 12:27Максима пропускает данные запросы в интернет. Редиректа на авторизацию не происходит.

Vehona

12.02.2018 09:24К чему такая категоричность в опросе «Все ли ваши сайты перешли на https», что либо только https, либо совсем без него? Вроде как сайты вполне способны работать и по http, и по https одновременно.

a1ien_n3t

12.02.2018 11:04А почему вы не форсите https? Если сайт у вас доступен по http, то толку от вашего добавления https не особо много. И еще полезно сразу hsts добавлять.

TrllServ

12.02.2018 11:22Как на счет варианта авторизоваться по https, а смотреть по http?

Тех же котиков в жпегах можно пускать не шифрованными, как в прочем и аудио и видео потоки. Да много чего ещё можно слать, без угрозы безопасности.

interprise

12.02.2018 12:10можно встроить скрипт. Те вы хотите, чтобы при просмотре котиков через публичную сеть любой школьник вася мог встроить вас любой скрипт в браузер?

a1ien_n3t

12.02.2018 13:33Дополняя ответ, выше. Кто мешает заменить ссылку на страницу авторизации, и перенаправить на другой сайт.

Просто как только пользователю отдается не шифрованное соединение. С ним можно делать что угодно, он ничего не заметит.

TrllServ

12.02.2018 15:47Если школьник вася успешно внедрился между, то само собой он не руками это делает, скачанным софтом. Возможно даже

одноклеточнымоднокнопочный прикупил. А значит мы уже перешли на тему MitM.

Крайний раз когда я чекал хром, у него не было ничего вменяемого для защиты от МитМ. Например в корпоративной сети, он радостно показывает «защищенное соединение», при том что там весь трафик чекается.

При этом я изначально подразумеваю небезопасность входа в сеть, если использую любое «чужое» т.е. непроверенное соединение. Отвечая на вопрос второго собеседника. Просто как только пользователь подключился с неизвестного соединения и нет провел проверок против МитМ. С ним можно делать что угодно, он ничего не заметит. А браузер будет светить зеленым глазом, давая ложную уверенность.mayorovp

12.02.2018 16:10В корпоративной сети у вас на рабочем компьютере в доверенных сертификатах лежит сертификат корпоративного же CA.

Гипотетический школьник не может установить вам свой сертификат в доверенные.

TrllServ

12.02.2018 17:15Вот только для

гуглахрома корпоративный сертификат не особо отличается от сертификата васи. И если уж речь идет о защите, а не имитации защиты, то это должно и учитывать и уведомлять.

Можно было бы спорить с тем что может условным противник, но на эту тему и так много копий сломано. Давайте просто условимся, что возможности условного и гипотетического школьника с каждым годом растут. С этим сложно спорить, а потому защита которая заработает в ближайшем будущем, не должна строиться на том, от чего надо было защищаться уже вчера. (если конечно это вообще требуется)

mayorovp

12.02.2018 19:35Вот только для гуглахрома корпоративный сертификат не особо отличается от сертификата васи.

Напротив, отличие принципиальное — корпоративному сертификату ваш компьютер настроен доверять, а васиному — нет.

FSA

12.02.2018 19:12-1Я оставил у себя на сайте http, вдруг кто-то с IE6 зайдёт. Хоть и коряво, но он сайт сможет посмотреть, а через https он там просто не откроется. Да и мало ли с чего пойдут смотреть без поддержки SNI. Вот только смотреть они смогут, пока по публичным страницам ходят. Ну и заголовок присутствует соответствующий. Как только один раз посмотрел через https, придётся и дальше через него смотреть.

vesper-bot

12.02.2018 10:18Лучше бы помечали доверенные, но не «родные» сертификаты хотя бы желтым. А то в середине корпоративный MitM, а у хрома всё ОК, зеленое. Иначе какая-то двуличная схема выходит.

vconst

12.02.2018 11:27+2Хуже другое.

Благодаря простому и автоматическому получению ssl-сертификатов — мошенникам стало очень просто заводить сотни фишинговых страничек, которые вызывают у неискушенных пользователей больше доверия, чем раньше. Мозилла уже напряглась по поводу того, что с момента запуска LE — были зарегистрированы сотни, если не тысячи страниц, с названием созвучным paypal или с очень небольшими отличиями. И это только начало.

Пользователь наслушался всей этой истерии по поводу повального https и ему достаточно зеленого значка на фишинговой страничке, чтобы ввести свои данные и слить свой акккаунт. А же иначе? «У меня был зеленый замочек, гугль обо мне позаботился, а деньги все равно пропали!!!».vesper-bot

12.02.2018 13:13Это, как по мне, поле для DNSSEC-валидации сертификатов по ЦС хотя бы (CAA-запись), вот только этот DNSSEC пока почти нигде не развернут, а например Microsoft DNS Server его вообще не поддерживает (точнее, не умеет создавать CAA, подписать зону может).

А насчет пэйпала — ЕМНИП у него EV-сертификат, и если пользователь не умеет отличать EV от DV, это не проблема гугл-хрома. Также имя домена, похожее, но не равное paypal.com, не проблема гугл-хрома, разве что используется юникод с похожими символами — тогда домен надо сразу отображать в голом punycode, чтобы неповадно было. Где-то читал про вариант решения проблемы с юникодом и подделками — показывать домен в punycode, если в нем присутствуют символы из >128 и <128 наборов одновременно. Можно его усилить, разделив пространство >128 по локалям согласно спецификации самого Unicode, и показывать в punycode, если локалей больше одной. При этом всякую псевдографику считать за special (включая пробелы нулевой ширины и подобные им), и если в домене есть хоть один special символ, показывать его в punycode.

vconst

12.02.2018 13:19Да, это все проблемы пользователей и их компьютерной грамотности. Но есть факт: истерия вокруг https и доступные сертификаты — сильно облегчили жизнь мошенникам. Множество людей не умеют разбираться в тонкостях сертификатов, но соединение без ssl однозначно и просто отличается от нешифрованного почти любой домохозяйкой, теперь «замочек зеленый» у всех фишинговых сайтов.

Нельзя рассчитывать на то, что абсолютно все население будет достаточно грамотно в технической части.

capslocky Автор

13.02.2018 09:39Появление тысяч «защищеных» фишинговых сайтов было неизбежно, но тут вступают в бой EV сертификаты. Они и раньше были, но теперь из значимость гораздо больше, так что CA без хлеба не останутся. И нужно, конечно, приучать самих пользователей различать EV от DV.

Gasaraki

13.02.2018 09:56+2Тогда вопрос — откуда пользователи должны знать что у данного конкретного сайта должен быть EV SSL? EV SSL это маркетинговый миф, они совершенно бесполезны.

capslocky Автор

13.02.2018 10:33Я, например, сразу замечу, что адресная строка браузера не такая, как обычно. Если веб-сайту действительно очень важен высокий уровень безопасности соединения, то покупка EV сертификата это разумно. Посетители сайта не только должны привыкнуть его видеть, но и замечать, если он вдруг стал «просто зеленым».

vconst

13.02.2018 12:00+1И это запутает домохозяек еще больше…

ploop

13.02.2018 12:07Тут можно вариант проще сделать: знак «соединение не защищено» для http, без всяких знаков для DV и как есть для EV. Путаницы меньше будет.

vconst

13.02.2018 12:20+1Уже поздно…

ploop

13.02.2018 12:31В смысле? Про «Не защищено» понятно, но на DV всё равно знак защиты остаётся.

vconst

13.02.2018 12:36В смысле — что всем домохозяйкам уже все уши прожужжали — «без https» всем смерть через лялямбу«и приучили „раз есть замочек зеленый — значит все ок“. А теперь оказывается что: „зеленый замочек ни от чего не защищает и зачем вы нам морочили голову?!!!!!111“.

Хотели объяснить как проще, потому что грамотность массового населения весьма невысокая и она всегда будет ниже, чем у мошенников и тут ничего не поделать.

ploop

13.02.2018 12:58+1раз есть замочек зеленый — значит все ок

Так я, в контексте обсуждения, и предлагал оставить замочек только на EV-сертификатах, и убрать нафиг на DV. Не панацея, но «зеленый замочек» будет хоть что-то значить, как и учили.

capslocky Автор

13.02.2018 13:11Кстати, мне лично нравится эта идея. Что «защищенным» зеленым соединением будет только EV сертификат. Просто http, как и планируется, будет красным. А обычный DV сертификат — вообще не выделятся цветом или словом «secure», что будет означать «на этом сайте стандартный уровень безопасности».

nike38rus

12.02.2018 17:38Повальный https — это местами даже хорошо, однако это не значит что всё безопасно, это всего лишь означает что соединение зашифровано. Но с таким же успехом оно может быть зашифровано корпоративным/государственным MitM, а это уже совсем не безопасно...

alix_ginger

13.02.2018 17:12Но с таким же успехом оно может быть зашифровано корпоративным/государственным MitM, а это уже совсем не безопасно...

Чтобы это сработало, нужно либо провести манипуляции с клиентским устройством для установки корневого сертификата компании или государства, либо компании или государству каким-то путём завладеть приватным ключом к уже доверенному корневому сертификату.

В первом случае ошибка будет показываться на сайтах с включённым HSTS, например, Википедии. Во втором случае хуже, поможет только отзыв сертификата, причём не сразу и только если центр сертификации в этом заинтересован.

nike38rus

13.02.2018 17:28На уровне организации это решается через доменные политики. На уровне государства это, конечно, делается сложнее, но оно (государство) обычно решает подобные вопросы с позиции силы, мол, мы закон придумали и приняли, а вы его соблюдайте. Насколько мне известно, именно так сейчас обстоят дела в Казахстане habrahabr.ru/post/303736

alix_ginger

13.02.2018 17:30Всё равно — хоть для подключения к домену, хоть для установки «национального сертификата» нужно провести явные манипуляции с компьютером.

nike38rus

13.02.2018 19:06Сценарий с доменом позволяет провести установку сертификата без прямого доступа к компьютеру и незаметно для конечного пользователя (при условии что комп включен в домен). «Далее -Далее — Готово», и работодатель без проблем может узнать твой пароль от банковского кабинета, и при этом браузеры будут рапортовать что всё «Защищено»

a1ien_n3t

14.02.2018 01:22Ну дак не пользуйтесь на работе там, что вы не хотите светить, работа это работа, тут работодатель устанавливает порядки.

Также EV сертификаты банков подделать нельзя.

nike38rus

14.02.2018 18:11В целом, согласен. Но изначально моя мысль была о том, что Зашифровано != Защищено

П.С. некоторые браузеры не отображают плашку EV сертификатов в адресной строке, в них не получится сходу увидеть подмену.

bro-dev

12.02.2018 19:36-1Пока что Let's Encryp не выдает Wildcard домены, кто нибудь знает почему? не знал что это проблема, выглядит так как будто просто пытаются наживаться на более редкой услуги за счет того что нету конкурентов.

fukkit

13.02.2018 08:16Программа, придуманная и разрабатываемая для того, чтобы воровать пользовательские данные и наживаться на них, лицемернейшим образом будет развлекать пользователей сказками про безопасность.

Это такая безопасность со звездочкой, для тех, кто в ней ничего не понимает и не собирается начинать.

aik

И зачем оно надо, принудительно всех на https гнать? Да, для всяких там банков, почты и т.п. оно нужно. Но для блога с котиками нахрена шифрование?

sergey-b

А вдруг вам фальшивых котиков подсунут человеки посередине?

aik

Это тех, от которых радости никакой?

capslocky Автор

Допустим у меня http блог с котиками с миллионом посещений в месяц. Любой кто находится между моим сайтом и посетителем может его полностью подменить на фишинговый сайт, профит.

aik

Если у вас миллион котиков, то это уже серьезный бизнес.

capslocky Автор

Согласен, но даже среди топ-сайтов с миллионом посещений еще много сидит на http.

www.tophotels.ru

www.piluli.kharkov.ua

www.7ya.ru

ilyaplot

Наличие www уже косвенно указывает на древность этих сайтов, либо неосведомленность их хозяев.

a1ien_n3t

Чуш не несите. Если сайт крупный и у него куча сервисов, то вполне логично именно сайт компании размещать на www. Посмотрите какнибудь статистику по крупным сайтам и проектам, будете удивлены.

nikolas_sharp

Действительно, подумав, на удивление много подобных примеров вспомнил. Поясните, пожалуйста, чем обоснован такой подход, и какие плюсы по сравнению с размещением основного сайта на домене второго уровня?

capslocky Автор

Вот неплохая статья на английском.

nikolas_sharp

capslocky, спасибо большое! Сам с первой попытки не нагуглил… Если куки домена второго уровня распространяется на поддомены, и быстрое масштабирование/релокация через CNAME возможны только для www-домена, то для больших сайтов это действительно более правильный путь.

setevoy4

Ещё один вариант — когда используется CDN. В Azure и Verizon CDN столкнулись с этим — CNAME на flat-домен цеплять нельзя, т.к. имеется пачка субдоменов, поэтому CDN привязывается к www.domain.tld, а с domain.tld выполняется редирект на www. У AWS и Route53 с этим проще, т.к. есть поддержка типа ALIAS.

aborouhin

Ну хотя бы потому, что глупый юзер Вася может использовать один и тот же пароль и для блога с котиками, и для почты, и для интернет-банка. И регулярно пользоваться при этом открытыми wi-fi сетями.

А перетащить всех владельцев блогов на HTTPS проще, чем научить всех Вась азам информационной безопасности. :)

aik

Блог с котиками можно и без пароля читать.

aborouhin

Ну это уж совсем какой-то сферический блог в вакууме, куда ни своих котиков не добавить, ни прокомментировать… Ну ладно.

В таком случае всё равно ничто не помешает коварному владельцу открытого вай-фая внедрить под Вашими котиками кнопочку "Лайк", которая при нажатии попросит Васю залогиниться в ФБ/ВК и угонит пароли наивного Васи от означенных соцсетей. А то и формочку "пожертвовать денежку на котиков", которая у особо наивного Васи угонит уже кредитку.

mayorovp

А вот логин и пароль как раз можно и на защищенной странице вводить…

aborouhin

А смысл, если всё равно получили сертификат и настроили HTTPS на этой странице, оставлять остальные на HTTP? Вы котиков такими терабайтами отгружаете, что шифрование серьёзно увеличивает нагрузку на сервер (т.е. бюджет проекта)?

hurtavy

К сожалению, банкам обычно без разницы, а всякие кото-бложики требуют пароли минимум 10 символов, разного регистра, с использованием цифр и знаков препинания

aborouhin

Меня больше бесит, когда, наоборот, не принимают пароль длиннее 10 символов или со знаками препинания. Приходится ради таких настройки генератора паролей индивидуально подкручивать.

А так пускай прививают Васеньке условный рефлекс «пароль — значит сложный», в других местах он ему пригодится.

maimurs

Лучше бы научили, а то так на HTTPS переведут, потом в связи с популярностью HTTPS его хакнут, дальше будут переводить на двухфакторную авторизацию, биометрию. О свободе выбора я так полагаю речи больше не идет. Хочешь сделать сайт, придется размещать на HTTPS, и неважно, что там на сайте.

marenkov

У Васи все равно пароль сопрут — создадут сайт с котиками, который требует обязательной регистрации.

Чтобы защитить Васю надо тогда уж делать обязательную OAuth авторизацию для всех сайтов кроме особо-надежных сертифицированных, которые, собственно, и будут обеспечивать авторизацию пользователей. Возможно это и будет следующим шагом.

Barabek

Чтобы операторы своою рекламу не врезали.

Vest

Это тоже можно исправить. Попытки уже были.

semmaxim

На блоге Вы наверняка вводите логин/пароль.

aik

Только если их кто-то уведёт, то большой проблемой это являться не будет. В отличие от банковских паролей.

DrPass

Можно подумать, у казуального среднестатистического пользователя пароль к банковскому счету, к электронной почте, к фейсбуку и к блогам с котиками разный.

RiseOfDeath

Банально для защиты от подмены трафика, чем очень грешат опсосы, подсовывая рекламу.

p.s.

Забавно, что у моего провайдера инета даже ЛК через http (и да, он доступен из вне)

Bonio

Аналогично. У моего еще и панель управления биллингом торчит наружу и все это даже без доменного имени, тупо на ip. А саме забавное, что все это находится на том же самом ip, через который абоненты получают доступ в интернет.

OnYourLips

А почему вы считаете, что они кого-то принуждают?

Они просто информируют о том, что сайт небезопасен, что является правдой.

Mabu

И что же опасного в сайте на протоколе http? Он как?то взламывает компьютер пользователя, переполняет буфер, устанавливает программу?

a1ien_n3t

Он небезопасен для пользование. Так-как нету никакой гарантии, что некто не вмешался в передачу данных как от пользователя так и от сайта. И также нету никакой гарантии что данные пользователя не утекут, когда он будет сидеть в кафешки с открытым вифи.

Mabu

Если у злоумышленника есть способ подменивать данные, то ему не составит труда подменить ответ от DNS сервера и выдать свой сайт за оригинальный центр сертификации. А у пользователя будет полная иллюзия безопасности.

capslocky Автор

Это не так. При проверке цепочки сертификатов веб-сервера браузер смотрит сходится ли она к одному из локальных корневых доверенных сертификатов. Запросы в интернет делаются только для проверки неотозванности сертификата.

TrllServ

И если не сходится, идет в интернет проверить нет ли нового сертификата у целевого веб, разве не так?

capslocky Автор

Если не сходится, то браузер покажет так: https://untrusted-root.badssl.com/

TrllServ

Сходил по ссылочке, я это вижу регулярно, от сайтов которым доверяю. Например, на некоторые торрент трекеры, после того как с ними стали бороться такое навесили.

Вы наверно уже догадываетесь как будет относиться к таком предупреждению пользователь, который пару раз получил такое предупреждение не по делу?

Та самая история про мальчика который кричал «волки».

alix_ginger

Скорее всего, это Ваш провайдер проводит атаку «человек посередине», чтобы подменять трафик — например, вместо некоторых страниц трекера показывать заглушку.

Соответственно, браузер и предупреждает, что сайт небезопасен, потому что соединение с сайтом буквально скомпрометировано, и нет ни малейшей гарантии, что трафик не подменён и не прослушан.

А пользователь (в идеале) позовёт специалиста, который покажет ему, как вернуться к безопасному соединению.

capslocky Автор

Живой пример — портал электронного правительства: https://egov.kz/cms/ru

Bonio

Лично я не хочу, чтобы провайдер ковырялся в том, что я читаю. А они это уже делают, заворачивая все по 80 порту на свои, фильтрующие url, прокси сервера.

Carburn

Используй TOR

Bonio

Больно жирно будет для всего Tor использовать, к тому же использовать его с http еще опаснее. Я vpn использую.

vconst

Bonio

Выходные ноды часто записывают трафик в поисках всяких паролей и прочего. В случае с https это не опасно, а вот http идет открытым текстом и никак не защищен от перехвата.

vconst

Ну, только если выходить в открытый инет, внутри ТОР нет смысла еще и через https серфить.

Bonio

Да да, я про внешний интернет и мел ввиду, конечно же.

ZoomLS

Без https не будет работать HTTP/2, со всеми его плюшками. Не говоря уже про безопасность.