Здравствуйте, Коллеги, добро пожаловать на третий урок курса Check Point на максимум. На этот раз мне хотелось бы обсудить блейд Content Awareness. Это относительно новая фича, которая появилась в R80.10 и многие до сих пор ее не используют, хотя весьма зря! Лично я, считаю этот блейд отличным дополнением для защиты периметра сети, но давайте обо всем по порядку.

Прежде чем начать обсуждать этот блейд, хотелось бы немного вникнуть в проблематику вопроса. Т.е. зачем нам может этот блейд в принципе пригодится. Для начала давайте рассмотрим некоторые статистические данные.

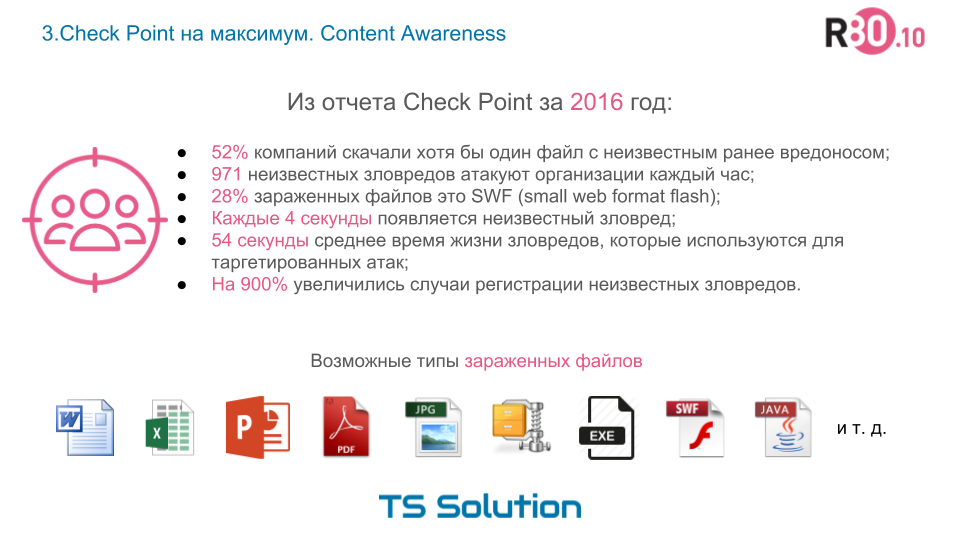

Отчет Check Point за 2016 год

По отчету компании Check Point за 2016 год мы имеем следующие цифры:

Я уже приводил эти цифры ранее, в курсе по Check Point SandBlast. К сожалению более новых данных (хотя бы за 2017 год) у меня пока нет, но подозреваю, что статистика только ухудшилась. В чем посыл этих цифр? Количество таргетированных атак растет! Т.е. когда перед атакой зловред разрабатывается под конкретную жертву, ну или компанию. Современные технологии позволяют сделать это за считанные секунды. Не надо быть гением. Скачиваются уже готовые инструменты создания вирусов и буквально в пару команд создается вредонос, который уже не будет детектиться антивирусом по сигнатуре. В следующих уроках я это обязательно покажу. У большинства антивирусов конечно же есть еще различные эвристические механизмы, но опять же, это можно назвать просто еще одним видом сигнатур, где отслеживаются шаблонные действия вирусов. Различные методы обфускации позволяют обойти и этот уровень. Как показывает практика, современные зловреды научились вести себя как обычные пользователи. Например, когда в качестве командного центра используется страничка twitter-а, где злоумышленник размещает свои команды (в виде текста, или даже в виде картинки). Попробуйте в таком случае отличить деятельность обычного пользователя от вируса, который стучится на twitter, чтобы получить очередную инструкцию.

А если сверху еще наложить постоянно появляющиеся 0-day уязвимости, то для антивируса вообще печальная ситуация складывается. Довольно трудно разработать сигнатуру для того, о чем еще не знаешь. Как показывает статистика, в последнее время 0-day появляются все чаще. Более того, некоторые уязвимости существуют годами. Вспомним те же уязвимости процессоров — Meltdown и Spectre. Да, обнаружили их только в начале января, но им уже много лет. (Многие считают, что производители знали о них уже давно). И нет 100% гарантии, что эти уязвимости никто не использовал ранее.

Для решения проблемы 0-day вредоносов обычно используют так называемые песочницы. У Check Point эта технология называется SandBlast. Сейчас мы не будем ее рассматривать подробно. Этому мы посвятим отдельный урок.

Так что же с антивирусом и IPS-ом, которые работают с сигнатурами? Неужели от них больше нет толка? Конечно есть. Процент атак, в которых используются уже давно известные вирусы, все еще велик. И эти атаки можно успешно отражать сигнатурным анализом, без применения песочницы, которая потребляет существенные системные ресурсы устройства. Песочница, если вы ее используете, включается в самый последний момент, когда все остальные блейды ничего не обнаружили. Так сказать последний рубеж. Еще раз, главная мысль этого слайда — Антивируса и IPS-а недостаточно для полноценной защиты. Но использовать их конечно же нужно!

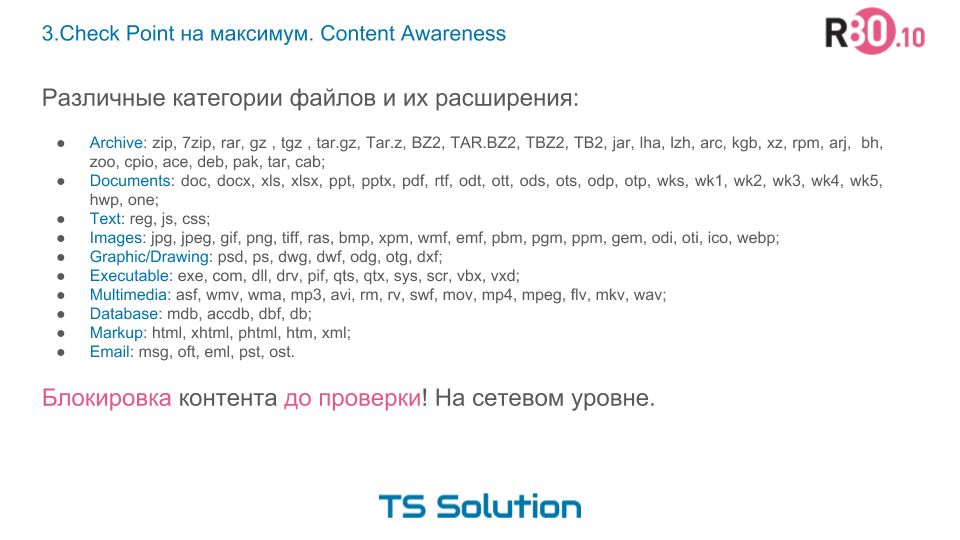

Категории файлов и их расширения

Чуть выше мы мы упомянули, что 28% зараженных файлов это SWF. Кроме SWF чаще всего зараженными оказываются и офисные документы, различные архивы, картинки, pdf, exe. Да, т.е. это не только exe и flash. На самом деле файлов конечно гораздо больше:

А теперь спросите себя, а стоит ли некоторые из этих файлов скачивать в принципе? Нужны ли они вашим пользователям? Уверен, что нет. Особенно всякие exe, dll, vbs скрипты, архивы и многое другое. Зачем разрешать скачивать то, что по идее вашим пользователями и не нужно качать! Каждый файл это нагрузка на шлюз, ведь его надо проверить. И чем больше файлов проходит, тем больше вероятность, что один из вирусных все же проскочит. Самое интересное, что некоторые файлы и вовсе скачиваются без уведомления пользователя (те ми же вредоносами). Чуть позже я покажу это на практике.

Конечно все зависит сугубо от вашей политики безопасности, но мне кажется, что в общем случае, качать исполняемые файлы из интернета — нет необходимости для 95% пользователей компании. В некоторых случаях тоже самое можно сказать и об архивах и о флеш (swf). А ведь именно эти файлы чаще всего оказываются зараженными.

Представьте на сколько мы упростим работу антивирусу и IPS-а, если подобные файлы будут блокироваться еще до них. Как я уже говорил ранее, это безусловно положительно скажется и на производительности устройства, т.к. загрузка естественно уменьшится. Кроме того, мы существенно снизим риск прохождения ранее неизвестного вируса, т.к. будем отбрасывать подобные файлы еще до проверки. Зачем лишний раз рисковать?

Как видите, идея довольно простая, но существенно повышает защищенность вашей сети. Именно этим и занимается новый блейд Content Awareness.

Check Point Content Awareness

И так, мы добрались до главного предмета обсуждения этого урока. Content Awareness, это блейд, который позволяет идентифицировать тип файлов и тип содержимого в них контента. Проверяется весь трафик идущий через шлюз Check Point-а.

Из коробки поддерживается более 60 типов файлов. Полный перечень можно посмотреть по sk114640. Как вы понимаете это и офисные документы (doc, excel, pdf) и исполняемые файлы и многое другое. Собственно большую часть я отражал на предыдущем слайде.

Кроме того, Content Awareness позволяет идентифицировать, что именно содержится в этих файлах. Например excel табличка с номерами кредитных карт, или файл содержащий данные о медицинских страховках, или же текстовый файлик с MAC-адресами, и многое другое. Стоит признать, что большинство шаблонов ИМЕННО контента, ориентировано на западные рынки.

Content Awareness может проверять такие протоколы как ftp, smtp, http/https (естественно при включенной ssl-инспекции).

И самое главное, данный блейд позволяет не просто идентифицировать тип файла, но и заблокировать его скачивание (Download) и выгрузку (Upload). Из этого мы имеем следующий профит:

- Вы сможете запретить пользователям скачивать определенный тип файлов, что мы уже обсуждали. Это существенно повысит вашу защищенность, да еще и шлюз разгрузит, которому больше не надо проверять все подряд.

- Вы сможете запретить выкладывать файлы в Интернет. К примеру по работе вашим пользователям нужен доступ к какому либо облачному хранилищу. Но вы боитесь, что пользователи “сольют” конфиденциальную информацию. С помощью Content Awareness вы можете запретить им любой upload. Это уже ближе к функционалу DLP, однако не стоит путать. У Check Point есть отдельный блейд DLP, у которого функционал значительно шире и более гибкий. Поддерживает интеграцию с Exchange сервером. Но это уже отдельная тема, сейчас мы не будем это рассматривать. Content Awareness вряд ли защитит от целенаправленных попыток “слить” какую-то инфу в сеть, но от случайного “слива” защищает более чем хорошо.

Те, кто уже знаком с Check Point-ом могут возразить, мол такая возможность была и ранее. Можно было блокировать различные типы файлов AntiVirus-ом. Да, действительно, такая возможность есть (чуть позже я обязательно это покажу). Только в этом случае файл доходит до движка AntiVirus-а (к тому же проходя через движок IPS) и естественно отъедает системные ресурсы, т.к. секьюрити функционал ВСЕГДА более энергозатратный. Content Awareness позволяет блокировать файлы практически на сетевом уровне с минимальными затратами. Это очень удобно!

Недостатки Check Point Content Awareness

К сожалению у Content Awareness есть не только плюсы. Есть несколько существенных недостатков:

- Файлы сгруппированы в категории (архивы, документы, исполняемые файлы, ...). К примеру если заблокировать все архивы, то могут начаться проблемы с некоторыми сайтами, которые для отображения используют архивированные данные. Или например если надо заблочить отдельный тип файла (только .doc) то средствами Content Awareness это сделать не получится. (в R80.20 это должны исправить). Но здесь на помощь нам придет тот же антивирус. Об этом мы поговорим уже в следующем уроке.

- Работает только для протоколов http/https, ftp, smtp. В 95% случаев этого достаточно,

но бывает когда нужен подобный функционал и в рамках других протоколов. - Если включен MTA, то Content Awareness не работает для smtp.

- Работает только для R80.10.

Демонстрация работы Check Point Content Awareness

В представленном видео уроке содержится практическая часть. Первая половина видео дублирует описанную теоретическую часть, так что можете смело перематывать.

Заключение

Если резюмировать, то Content Awareness является очень интересным функционалом и дополнительным уровнем защиты вашей сети. Не стоит пренебрегать им! Если у вас остались вопросы, то пишите их в комментариях, либо нам на почту.

P.S. Хотелось бы поблагодарить Алексея Белоглазова (компания Check Point) за помощь при подготовке данной статьи.