В чем же состоят эти различия?

Слева западный подход «все закрыть, ничего нельзя», справа наш «контролируем все и вся»

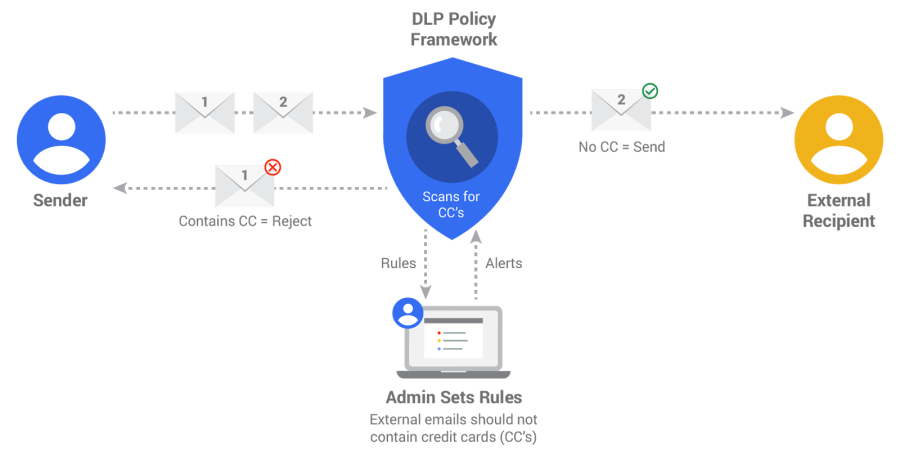

Если утрировать, то DLP-система это программа, которая анализирует весь трафик в организации и блокирует передачу, если передаваемая информация выглядит как конфиденциальная.

На схеме изображен принцип работы DLP на примере правила «запретить передачу данных кредитных карт». Отправляется два письма, в письме №1 есть данные кредиток, в письме №2 нет. После анализа на почтовом сервере письмо №2 отправляется адресату, а письмо №1 возвращается адресату, а безопасник/администратор получает уведомление о попытке нарушения

Специалисты по безопасности «западного» направления используют программу только для блокировки «чувствительной» информации. Практически это выглядит так — систему устанавливают, помечают, что понимают под важной информацией, настраивают правила безопасности, устанавливая опцию блокировки на определенные операции, и возвращаются к системе раз в месяц, чтобы доработать правила и проверить работоспособность. Все, что не предназначено для работы — блокируется другими инструментами, а DLP контролирует разрешенный трафик (чаще всего почтовый) на предмет нарушений.

Соответственно западные разработчики озабочены в первую очередь обеспечением быстрых и безотказных блокировок, понятного алгоритма настройки правил, оставляя какую-нибудь мало-мальскую аналитику на откуп другим системам (например, SIEM). Иногда в «их» системах даже нет возможности сохранять перехваченные данные и, соответственно, проводить ретроспективный анализ и расследования — зачем, ведь система не для этого предназначена и этим функционалом не пользуются?

В то же время «восточный» подход характеризуется другим способом управления полученным в руки инструментом. DLP во время работы собирает огромный массив информации — все переговоры сотрудников, время работы в приложениях, посещенные сайты, набранный текст и т.д. В процессе сбора система может не только проверять на именно передачу чувствительной информации, но и анализировать и обрабатывать информацию в соответствии с внесенными настройками — и эти данные можно сделать доступными в наглядной форме в виде графиков, диаграмм, таблиц, схем передачи документов и коммуникации сотрудников.

Я специально не хочу упоминать этическую сторону вопроса, это слишком необъятная тема и заслуживает отдельного разговора, но этот функционал востребован — поэтому отечественные (и азиатские, у них похожий подход) разработчики большее внимание уделяют аналитическим возможностям, а современные DLP в какие-то моменты все больше напоминают инструменты для отслеживания поведения пользователей, продукты класса UBA. При таком подходе в большей степени обеспечивается экономическая безопасность организаций, безопасникам такой продукт интересен как инструмент для полноценных расследований, а на инструменты блокировки — главный функционал «классической» DLP — обращают внимание гораздо реже.

Разница между подходами заметна невооруженным взглядом, а вот с чем она связана — вопрос остается открытым. Возможно, это связано с разным законодательством и отношением к пресловутому privacy, а может быть важен исторический контекст и «наши» ребята на пару с китайцами больше любят «ручной» режим управления, чем автоматизацию. Также было бы интересно узнать, есть ли похожие примеры столь разного разветвления функционала похожих продуктов при эволюции «у нас» и «у них», кто вспомнит — присылайте.

Комментарии (15)

nvv

05.04.2018 07:30О чем статья?

DLP не показатель, функционал зависит от запросов потребителей и законодательных ограничений (обязанность хранить N лет переписку и др. обязательна во многих сферах, это делается независимо от DLP).

Самые функциональные системы для массового сбора и хранения информации о гражданах разрабатываются и поставляются странами "честного запада".

CrashBandi

05.04.2018 11:01На западе очень не любят «копошиться» с потенциально личнуой информацией. И причина тому проста — засудят если вскроется. Да и вообще сравнивать запад и восток, по мне, не лучшая идея, уж больно разные менталитеты, сам на этом обжигался. Как пример — на углу рядом с моим домом собираются Мексиканцы нелешгалы, обыные принеси-подай рабочий, все знают что они нелегалы, стоят они на этом углу уже лет 10 каждое утро, почему их не арестовывают если все знаеют? Презунция о невиновнисти, пока они что то не сделали — у них нельзя ничего спрашивать, хотя все знают что они нелегалы.

elobachev

05.04.2018 11:15Что то у меня наблюдения несколько противоположные… Года так с 2002-го, с первых версий инфовотча нашим только дай закрыть и заблокировать, фиг кого убедишь что контролировать — эффективнее.

Klausstrof Автор

05.04.2018 11:46не сказал бы, вот для примера сразу три российских разработчика длп хором говорят о контроле, оптимизации бизнес-процессов и поведенческом анализе, так что это общий тренд:

falcongaze.ru/pressroom/publications/articles/process-optimization-with-dlp.html

solarsecurity.ru/products/solar_dozor/solar_dozor6

www.infowatch.ru/presscenter/news/20123

Только devicelock выбиваются из этого ряда, они как раз наоборот напирают на блокировки, мол расследования это маркетинг и дело десятое:

www.devicelock.com/ru/articles/detail.html?ID=3058

nvv

05.04.2018 17:32Это всё маркетинг, ориентированный на свою аудиторию. Кто-то будет наличие сертификата превозносить, кто-то стандарты 9000 или 15408

nvv

05.04.2018 17:40Контролировать это постоянный процесс, а заблокировать — разовое действие. Разные [трудо]затраты.

На качественный процесс нужны люди и время, а не "вау, сколько тут всего, сейчас я всё законтролирую!".

teecat

05.04.2018 18:17Я бы сказал, что пользователи хотят еще и сэкономить. Скажем в антивирус просят добавить бекап, удаленный контроль изменений систем, удаленную установку ПО и многое другое. Желание избавиться от кучи продуктов и получить все-в-одном по цене базового продукта

navion

05.04.2018 20:05Разве не Касперский первым начал делать комбайн?

Kobalt_x

05.04.2018 20:18Сравните даты релиза wks6 и Symantec endpoint protection. Все начинали делать это почти одновременно

teecat

06.04.2018 09:57Сначала были антивирусы, потом добавили антиспам, потом файрвол с управлением доступа. Сейчас вот активно просят DLP добавить (на полном серьезе, есть запросы) — антивирусы все равно же все проверяют, так почему не добавить анализ проверяемого

spkody

05.04.2018 21:00Когда говорят о «контроле в DLP» — это в первую очередь маркетологи/продажники. Ну вот какой смысл, если вы контролировали, а данные всё ровно утекли?

В процессе сбора система может не только проверять на именно передачу чувствительной информации, но и анализировать и обрабатывать информацию в соответствии с внесенными настройками — и эти данные можно сделать доступными в наглядной форме в виде графиков, диаграмм, таблиц, схем передачи документов и коммуникации сотрудников

Ага, не хватает только бриллиантовой пыли. Картина маслом — сидят такие «пиджаки», пьют чай и смотрят на все эти графики таблицы, иногда ходят курить.

Вся суть проблемы различия — выдумана. А проблема как раз в том, что сам бизнес(менеджмент) зачастую не знает, что считать конфиденциальной информацией, полагая что безопасность должна знать, что глупейшее заблуждение. При таком подходе безопасники не могут элементарно настроить правила блокировки, в любой DLP системе. На западе, крайне редко встретишь такой неграмотный менеджмент, а у нас это явление повсюду, вот и вся история.

Нет смысла делить DLP на какие-то там придуманные подходы, вопрос лишь в функциональности самой DLP и не более.

Вот например выше, товарищ заблуждается:

Только devicelock выбиваются из этого ряда, они как раз наоборот напирают на блокировки

Можно включить создание теневых копий, забирать данные из базы и проводить их анализ как душе угодно и на сколько ваши нормы морали вам позволяют. Только это уже не безопасность, а охота на ведьм. С таким подходом, тот кому надо сделать слив — сделает его беспрепятственно, а безопасность лишь будет тупо смотреть в бесчисленные графики, диаграммы, таблицы.

Igorjan

используйте рабочую сеть и телефон для работы, и не будет никакой «этической» стороны

zerg59

А иначе безопасники вашу переписку на баш запустят ;-)

«xxx: Смотрю интернет-логи. Руководство:

— стендовая стрельба

— стрельба по движущейся мишени

— сколько весит кирпич

xxx: По-моему они как-то брутально планируют сокращения персонала»