В этой статье я постарался идти от совсем банальных советов до довольно сложно реализуемых. Каждый должен решить самостоятельно, какой уровень безопасности приемлем лично для него. Тут все точно так же, как с сейфами: есть сейф за сто долларов, есть сейф за сто тысяч долларов. Глупо хранить миллионы долларов в первом, и горстку мелочи — во втором.

Если у вас есть важная информация, и вы боитесь ее потерять, а одна мысль о том, что эти сведения могут попасть к вашим недругам, вас пугает, то вам стоит задуматься об информационной безопасности.

Ну, а серьезно подходить к защите данных, когда данные ничего не стоят — это просто потеря времени.

Принципы безопасности

Если вы хотите обезопасить свою информацию, то первое, что вам нужно сделать — понять основные принципы.

Если у вас есть опыт в ИБ, то смело пролистывайте до следующей главы.

В наиболее полном объеме про это можно почитать в книге от Кевина Митника, которая называется «Искусство обмана» (The Art of Deception). Там огромное количество историй о том, в какие проблемы попадали компании из-за того, что не обучали своих сотрудников базовым принципам защиты своей информации.

Но если все-таки дать пару универсальных советов, то они будут такими:

- Не используйте легкие пароли: пароли, которые могут быть связаны с вами или найдены в словаре.

- Не используйте одинаковые пароли для различных сервисов.

- Не храните пароли в открытом виде (недавняя история с google-документами, которые были проиндексированы яндексом, это показала).

- Никому не говорите пароль. Даже сотрудникам службы поддержки.

- Не используйте бесплатные Wi-Fi сети. А если используете, будьте аккуратны и старайтесь не работать на сайтах без https-соединения.

Больше вы узнаете из книги. Там описано много интересных историй, и хотя некоторые из них уже устарели из-за прогресса, но сама суть вряд ли когда-либо перестанет быть актуальной.

«Да кому я нужен?»

Люди часто задают такой вопрос, когда речь заходит о защите данных. Что-то вроде: «Да зачем компании мои данные?» или «Для чего хакеру меня взламывать?» Не понимая, что взламывать могут не их. Могут взломать сам сервис, и пострадают все пользователи, зарегистрированные в системе. То есть важно не только самому соблюдать правила информационной безопасности, но и правильно выбрать инструменты, которые вы используете. Для того, чтобы было понятнее, я приведу несколько примеров:

Когда немного обострился

Буквально пару дней назад мы все узнали о том, что приложение Бургер Кинг, которое находится в Google Play и Apple Store записывает все, что делает пользователь. И там совсем не обезличенные данные, как нам говорят представители Бургер Кинга. Записывается буквально все: как пользователь вводит свое имя, фамилию, адрес, и даже данные кредитной карты. Видео записывается всегда.

Вы думаете, что это единственное приложение, которое фиксирует все, что вы в нем делаете?

AppSee

Я работаю в компании, которая занимается созданием ПО. И у нас была парочка случаев.

В феврале 2016 к нам пришел клиент с мобильным приложением и попросил добавить туда некоторый функционал.

Мы посмотрели код и увидели, что используется штука для аналитики, которая называется AppSee. Попросили у заказчика доступ к ней, а он ответил, что и сам не знает откуда она там взялась, и что доступа к ней нет. Мы долго общались с поддержкой и потратили много времени на то, чтобы восстановить доступ. ??И увидели, что предыдущий разработчик настроил AppSee так, чтобы записывать видео с некоторых экранов. И некоторыми экранами были те, где пользователь вводил данные кредитки или пейпала.

Шифруй пароли

Второй случай был, когда к нам пришел заказчик с довольно большим проектом, на котором было примерно два миллиона зарегистрированных пользователей. Мы начали работу, заказчик предоставил нам доступ к коду и базе. А в базе все пароли пользователей в незашифрованном виде.

Я думаю вы понимаете, какие могли бы быть последствия, если бы база попала в плохие руки.

А вы уверены, что все сервисы, которыми вы пользуетесь, очень трепетно относятся к безопасности, не сливают ваши данные, и никогда не будут использовать ваши данные против вас? Я вот не уверен.

И самое страшное: а что если сервисы для хранения паролей, такие как 1password, LastPass не смогут безопасно хранить ваши пароли? Что если они утекут? Лично я даже боюсь про это думать.

Возможное решение

Какой я вижу выход? На мой взгляд, это Open Source.

Используя Open Source приложения вы получаете один большой плюс и один большой минус. Минус — в отсутствии поддержки, все риски — только на вас. Плюс в том, что тут нет еще одного звена, которое хранит ваши данные: вы исключаете вероятность того, что это звено потеряет, продаст или скомпрометирует ваши данные. Само собой, Open Source сам по себе — это не панацея, и не дает гарантии того, что разработчик не засунет в код что-нибудь плохое. Доверять стоит только тем проектам, в которых большое комьюнити.

Дальше я расскажу о том, что использую лично я.

Я знаю, что любая тема, в которой начинаются разговоры о том, что лучше: mac или win, win или linux, скатывается в безрезультатный спор. Пожалуйста, не делайте так.

Операционная система – это всего лишь инструмент. И вряд ли профессионалы будут спорить о том, что им лучше использовать — отвертку или молоток. Для каждого случая они найдут наиболее подходящий инструмент. Давайте к операционным системам и другому ПО относиться точно так же.

Менеджер паролей

Не случайно на первом месте. Ведь это — самая важная часть в вашей безопасности. Тут хранится все. И, потеряв доступ к менеджеру паролей, можно получить огромную кипу проблем.

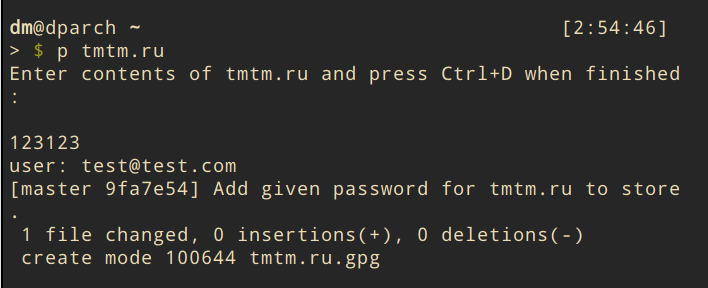

Как я уже сказал ранее, я не представляю, что случится, если все мои пароли утекут. Поэтому я использую pass. Это терминальная программа, в которой вы можете хранить свои пароли в зашифрованном виде.

Она есть для всех операционных систем?. Есть приложения для iOS и Android. И так же есть плагины для Chrome и Firefox.

Программа полностью открытая и свободная, использует свободную библиотеку GPG. Она шифрует каждую запись вашим ключом GPG. На мой взгляд, это наиболее безопасный вариант.

Операционная система

На мой взгляд, наиболее безопасными являются свободные ОС с открытым кодом. Их довольно много. Можно начать с самой простой в установке и использовании – Ubuntu. Но лично мне она не очень нравится тем, что в ней есть различные сервисы, вроде popularity-contest, которые отправляют какие-то данные разработчикам.

Кроме того, убунта уже немного подорвала репутацию, использовав так называемый «шпионящий поиск» до версии 16.04.

Лично я свой выбор сделал в пользу arch linux, хотя он сложнее в установке. Хотя аналогов довольно большое количество, и не могу сказать, что они хуже.

Смартфон

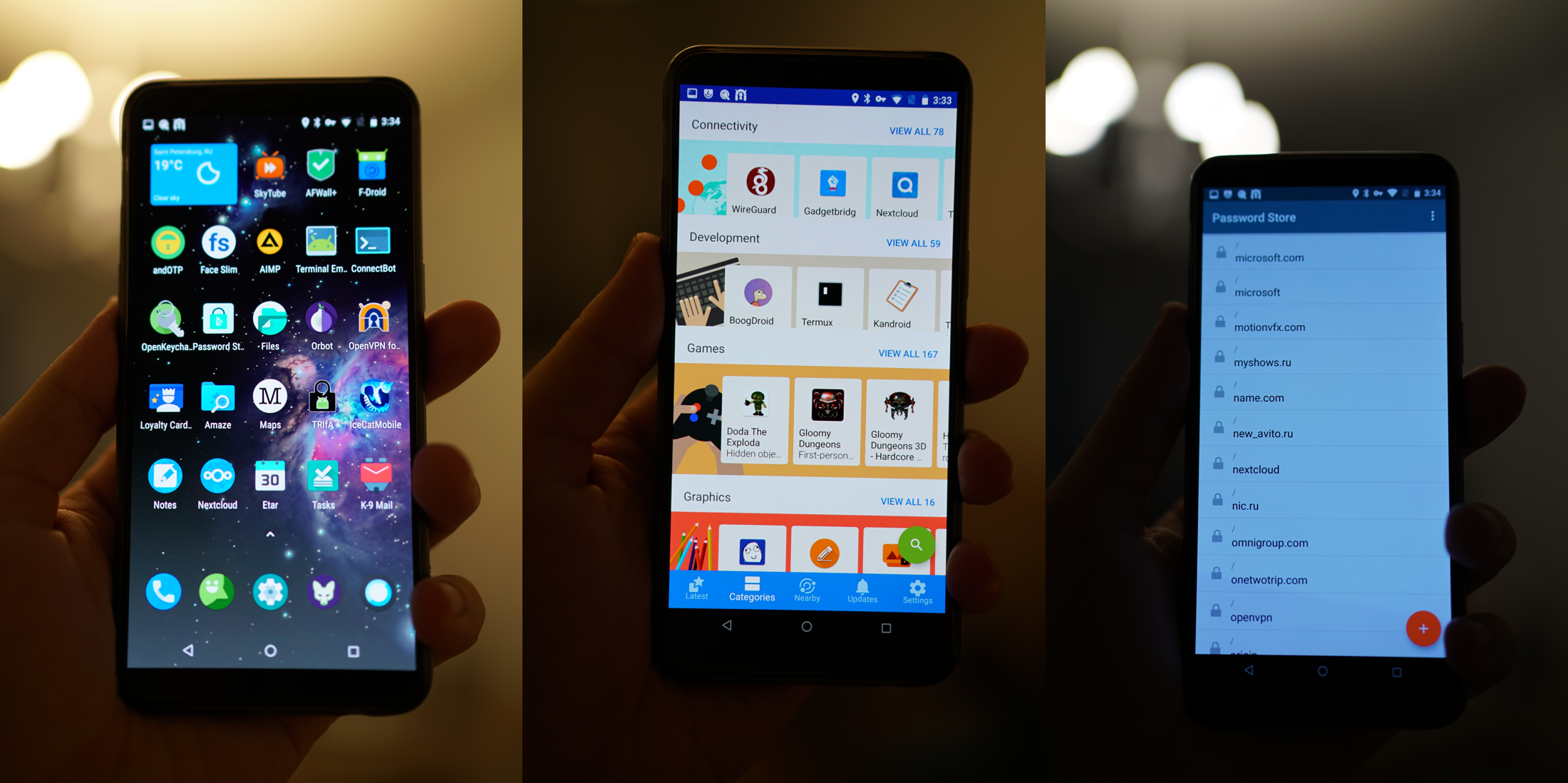

На мой взгляд отличная ОС с открытым кодом – LineageOS. Она очень стабильная и довольно часто обновляется. Сейчас это очень свежий Android 8.1.0, который работает отлично. Не забудьте после установки залочить bootloader.

Вместе со свободной ОС рекомендую использовать магазин со свободным ПО, который называется F-Droid.

Задумайтесь о том, как вы разблокируете ваш смартфон.

На мой взгляд, разблокировка по лицу — не очень надежный метод, существует огромное количество проблем.

Отпечаток пальца — тоже довольно спорный метод. Фактически, если вы не доверяете Гуглу или Эпплу и используете не их операционные системы, но при этом разблокировали телефоны своим отпечатком, то можете считать, что ваш отпечаток уже скомпрометирован. И вам уже нельзя использовать отпечаток пальца для защиты чего-то важного.

Хранение файлов

Вместо Google Drive или Dropbox я использую NextCloud на своем сервере. Плюсов есть несколько.

- Безопасность. Я уверен, что ни у кого больше нет доступа к моим данным. И даже если он появится, то все данные на NextCloud зашифрованы. Так же, как и Дропбокс, он имеет клиенты для всех операционных систем, включая мобильные.

- Гибкость. Я могу использовать такой объем хранилища, который мне нужен. Я легко могу сделать как 100Гб, так и 20Тб.

- Плагины. NextCloud предлагает довольно удобные дополнения. Такие как заметки, календарь, таск-менеджер. И все это синхронизируется и так же работает на смартфоне.

Browser

Наверное, точно так же, как с предыдущими пунктами. Лучше всего использовать браузеры с открытым исходным кодом: Firefox, Chromium, Brave, Icecat. По удобству использования и другим характеристикам они не уступают тому же хрому.

Поисковик

Мне не очень нравится то, что поисковик знает про меня слишком много. Вот примеры того, что Гугл знает про вас.

myactivity.google.com/myactivity

maps.google.com/locationhistory

adssettings.google.com/authenticated?hl=en

Надо сказать, что Гугл действительно хорошо ищет. Бесплатных аналогов, которые уважают вашу приватность довольно мало. Фактически есть только DuckDuckGo, который ищет не идеально.

Шифрование на лету

Есть такие программы, как TrueCrypt, которые позволяют вам шифровать на лету вашу информацию.

Сама программа TrueCrypt считалась самой надежной для полного шифрования диска или создания контейнеров. Но вот только разработчики опубликовали сообщение, в котором посоветовали всем пользователям перейти на Bitlocker. В этом сообщении сообщество увидело так называемое «свидетельство канарейки», то есть попытку сказать что-то, ничего не сказав и предоставив намек на свою неискренность. Так как разработчики всегда высмеивали Bitlocker.

Кроме того, некоторые пользователи захотели сделать форк проекта. Но автор TrueCrypt ответил кратко и емко: «Очень жаль, но я думаю, что вы просите невозможного. Мне не кажется форк TrueCrypt хорошей идеей».

Исходя из этого, я считаю, что TrueCrypt, и все его аналоги вроде VeraCrypt, — не являются безопасными.

Других аналогов я не знаю. Хотя я слышал про Tomb, всегда хотел его попробовать, но никак не доходили руки. Если вы можете что-то посоветовать, то напишите в комментариях.

Важные дополнения

Шифруйте весь диск

Знаете, что будет, если вы потеряете свой ноутбук, и его найдет плохой человек? ??Он включит его с любой загрузочной флешкой и спокойно получит доступ ко всем вашим данным.

Поэтому очень важно зашифровать весь диск. Чтобы при потере вашего девайса человек не смог получить к нему доступ.

Делайте бекапы (и шифруйте их)

Точно так же важно не потерять самому все ваши данные. По этому делайте бекапы. И обязательно шифруйте их. Ну и, само собой, не храните бекапы на том же носителе.

Следите за доступом

Когда вы продаете свои девайсы, то не забывайте удалять их из ваших учетных записей. Это очень важно.

myaccount.google.com/device-activity

www.dropbox.com/account/security

www.icloud.com/#settings

Следите за тем, какой уровень доступа требуют у вас приложения и плагины.

Бывают ситуации, когда поставишь какое-либо приложение, а оно требует полный доступ к папке Дропбокса. Хотя казалось бы, этому приложению совершенно не нужен такой доступ. Ну, на крайний случай, ему хватило бы Access type: «App folder». Такие вещи для Дропбокса можно проверить тут:

www.dropbox.com/account/connected_apps

А некоторые приложения требуют доступ к Google Drive. Я не очень понимаю, для чего им доступ к моим документам. Это можно проверить по этой ссылке:

myaccount.google.com/permissions

Двухфакторная аутентификация

Используйте двухфакторную аутентификация везде, где только можно. Этот очень эффективный дополнительный уровень безопасности. Их существует несколько видов.

- Синхронизированные по времени пароли. На мой взгляд, один из самых распространенных, безопасных и самых удачных вариантов двухфакторной аутентификации. Вам показывается QR-код, который вам нужно сфотографировать приложением, и у вас появится строка с вашим одноразовым паролем, который меняется каждые 30 сек. Рекомендую вам каким-то образом хранить картинки этих QR-кодов или использовать приложения, которые могут экспортировать базу с вашими записями.

- Аппаратный ключ FIDO U2F. На мой взгляд, это тоже довольно удачный вариант, но меня смущают некоторые моменты. Например, не понятно, что делать, если этот ключ сломается и просто перестанет работать. Все-таки это техника, а любая техника когда-нибудь, да ломается. Так же мне не понятно, что делать, если я его просто потеряю.

- Список одноразовых паролей – сносный вариант, если нет ничего другого. Проблема с этим вариантом в том, что пользователь чаще всего будет хранить пароль и список одноразовых паролей в одном месте.

- SMS-аутентификация. Мне совершенно не нравится данный способ, и я стараюсь его не использовать, хотя иногда не получается, так как некоторые сервисы предлагают только его. Проблема в том, что есть огромное количество способов завладеть вашим номером телефона.

Комментарии (93)

mazy

17.07.2018 14:35но при этом разблокировали телефоны своим отпечатком, то можете считать, что ваш отпечаток уже скомпрометирован. И вам уже нельзя использовать отпечаток пальца для защиты чего-то важного.

не знаю как у andoid, а у apple iphone 7 и больше отпечаток дальше кнопки-сканера не идет. более того, чужеродная кнопка с прошитыми отпечатками отторгается девайсом, из-за чего замена кнопки-сканера возможно только в родном сервисе с перепривязкой кнопки к материнке.

DeboshiR

17.07.2018 15:03А Вы уверены, что дальше сканера не идёт?

В конце-концов отпечаток должен с чем-то сравниваться.

Tenebrius

17.07.2018 15:12Сравниваются, наверно, хэши.

Free_ze

17.07.2018 17:10А как же алгоритмы самообучения? Больше данных — больше возможностей для анализа.

Tenebrius

17.07.2018 20:29+1Ступаю на тонкий лед предположений. Возможно, копка это закрытое отдельное устройство. На вход подаются данные об отпечатках, внутри они хранятся и обрабатываются, а на выход подается только true/false — подходит отпечаток или нет.

DaemonGloom

18.07.2018 06:45+1Это не тонкий лёд, это так и есть. Собственно, такая же ситуация и у samsung, например. В частности, поэтому разные модели их телефонов с одинаковым ПО отличаются разным количеством сохраняемых отпечатков.

devpew Автор

18.07.2018 09:26Вы ведь можете добавить отпечаток с телефона, а потом залогиниться с помощью отпечатка в макбук.

DaemonGloom

18.07.2018 09:46Я нашёл два варианта:

1)Вы можете залогиниться, приложив палец к телефонному сканеру. При этом на компьютер просто отправляется команда при успешной проверке. Данные наружу не выходят.

2)Возможен логин на новых макбуках со встроенным сканером. Но никакой синхронизации отпечатков между устройствами нет. Данные наружу не выходят.

Или я не прав?

devpew Автор

18.07.2018 09:53Нет, прикладываете вы палец не к телефонному сканеру, а к сканеру в самом макбуке.

Синхронизация, конечно же, есть. Я ведь говорю, вы добавляете отпечаток в телефон, а входить можете с ноутбука или с планшета. Это и есть синхронизация. Разве нет?

DaemonGloom

18.07.2018 10:20Тогда прошу прощения. Пытался найти данные о синхронизации — но нашёл только патент трёхлетней давности и никакой информации о синхронизации сейчас.

*добавлено*

Можете попробовать удалить данные отпечатка с пары устройств, добавить отпечаток на одном и проверить, что на втором тоже появились? Повторно попытался найти информацию на эту тему — но гугл молчит.

Maximuzzz

18.07.2018 11:00Но хранится не сам отпечаток, а условный хеш. Это, по идее, должно быть точно также безопасно, как хранить хеши паролей для валидации. Злоумышленнику такие данные не нужны, либо нужны в очень редком случае — для перебора паролей на подконтрольной машине и использовании найденного пароля на машине жертвы. В случае с отпечатком нужны очень серьезные мощности для такого брутфорса. На мой взгляд есть более дешевые способы получить доступ к данным, чем подбирать рисунок отпечатка под хеш, который ещё надо выкрасть с устройства или из облака аппла.

Chugumoto

17.07.2018 14:42+1наилучший уровень безопасности в сети может обеспечить одно простое правило. не выходить в сеть :)

n0dwis

17.07.2018 14:42А чем KeePass не угодил? Он ничего не синхронизирует, правда, насчёт стойкости шифрования у меня нет информации. Но ведь для pass, я так понимаю, нужно везде копировать свой ключ? Это тоже не добавляет безопасности.

powerman

17.07.2018 21:57KeePass использует стандартные и стойкие алгоритмы (обычно 256 битный AES для БД, Argon2 для хеширования пароля). Его база, насколько я помню, обычный XML-файл, зашифрованный AES — что легко проверяется т.к. есть альтернативные утилиты на питоне которые умеют его читать.

immaculate

17.07.2018 14:52Я видел базы с production, в которых хранились полные номера карт, имена владельцев, и cvv. Эти базы компания давала разработчикам для того, чтобы можно было развернуть локальную версию приложения для разработки и отладки. Справедливости ради, это было несколько лет назад, но я уверен, что это далеко не единичный случай.

Ну а уж тех, кто до сих пор пароль в открытом виде хранит… Думаю, таких приложений и сайтов все миллионы.

igrig

17.07.2018 14:56+1На мой взгляд отличная ОС с открытым кодом – LineageOS

На мой взгляд смелое решение утверждать о безусловной безопасности данной ОС, хотя сам сижу на ней. Залочить бутлоадер — да, всегда. Ошибка новичков.

F-droid. Не забываем, что рано или поздно вам понадобится нечто большее, чем opensource, так что это временно.

Хранение файлов. Любое облако безопасно, если шифровать до отправки. Хранить в облаке секюрные данные безумие. Советуете плагины? Кто их проверял, Вы? Я? Они? Тема не раскрыта ибо достойна отдельной статьи, понимаю.

И да, я устал слушать о том, как открытый исходный код повышает безопасность, я не успеваю версии хрома считать, кто там копаться будет, уж не знаю. Вы про движок хромиума имели ввиду, никак не конечный продукт гугла и еще сто пятсот броузеров, будь они неладны. Ладно.

Поисковик. Да пусть тот же гугл знает обо мне все, так он лучше ищет, ну правда.

TrueCrypt. Вот тут действительно тема не раскрыта. Даже скомпроментированному TrueCrypt я доверяю больше, чем тому же MS bitlocker. Тем более хэши его старого доброго TrueCrypt 7.1a есть и на хабре. Вот он SHA1:7689D038C76BD1DF695D295C026961E50E4A62EA.

Шифруйте диски (если не жалко батареи), делайте бэкапы (Ваш КЭП), А главное — везде двухфакторная авторизация. Никогда SMS.

Свой лайфхак. Keepass (о да, опенсорс) с плагином TOTP. Синхать с облаком любым удобным для вас способом, умеет генерить одноразовые ключи TOTP (aka google authentificator) — не нужен интернет впринципе для генерации. Почему в статье нет такой важной инфрмации, ибо все остальное и так КЭП надиктовал.

Free_ze

17.07.2018 17:17

GeekberryFinn

17.07.2018 18:20Шифруйте диски

А британскую таможню как проходите?

Там же за зашифрованный диск — реально сесть на немаленький срок.

iig

17.07.2018 18:28Британские

ученыетаможенники проверяют каждое проходящее мимо них устройство на наличие шифрованных данных внутри?

attius

18.07.2018 09:23Плагин TOTP для Keepass, бесполезная вещь по сути так как и база паролей и генератор одноразовых паролей для двухфакторной авторизации находятся на одном устройстве. Это не лайфхак, а вредный совет.

igrig

18.07.2018 12:41база паролей и генератор одноразовых паролей для двухфакторной авторизации находятся на одном устройстве

Есть такой момент. Создайте две базы. Одну тупо для ТОТP. Разнесите их на разные устройства, если все так плохо. В чем параноя, то что вы не можете нормальный пароль придумать для базы или Вы боитесь квантовых компьютеров, которые поломают вашу безопасность. Можете ключ (любой файл, берется первые 1024 байт) до кучи к паролю добавить и вынести его на третье устройство/облако. KeePass'у выход в инет вообще зарубить, синхать родными клиентами облаков, раз уж вы им доверяете. Другие способы еще паче, тот же гугл аунтификатор вообще не спрашивает никаких паролей. Лочьте свое «одно устройство» и шифруйте диск на нем в таком случае. Я не понимаю, что еще надо сделать, чтобы нормально пользоваться двухфакторной авторизацией и при этом ни один котёнок не пострадал.

бесполезная вещь [...] вредный совет

У вас есть свой секрет, откройте его, пожалуйста. Пока что Вы предлагаете вообще не пользоваться двухфакторкой ибо небезопасно. Ну или чё, SMS-ками? Ага, угу.

Еще один лайфхак. В дропбоксе базу добавляете в избранное и открываете базу через UI дропбокса, она синхается тут же при любых изменениях без сторонних утилит. Это на мобилке. Сам keepass в инет даже не хочет ибо незачем. Да и зарубили мы ему.

Emiljen

17.07.2018 16:30+1Включить Bitlocker одно из основных

igrig

17.07.2018 21:31Напомню Вам, что битлокер — это прерогатива избранных, читай ентерпрайз. Если Вы не пират. Бабушка у вас на ентерпрайз сидит? Сами Вы как? Если Вы не купили в корпоративе софтваре ашшуренс (дома можно дублировать) то Вы пират. Короче битлокер для битлокеров. Очень сомнительный плюс — как минимум неудобный, не то что перед ребятами не удобно, а вообще неудобный UX в целом.

maxman

18.07.2018 00:28Битлокер есть и в Pro версии. Вполне валидная лицензия покупается на ебее за 300р

Free_ze

18.07.2018 00:51Чем лицензия с ебея принципиально отличается от классического пиратства? В юридическим плане.

igrig

18.07.2018 11:39Ну Вы должны понимать, что лицензию на вторичном рынке не купишь, не подаришь и не перепродашь, какой ебей по-дешёвке. EULA читали, я нет, но готов поспорить, там все описано.

Sidoran

18.07.2018 00:28Bitlocker не доступен только в Home версии, в остальных он есть и хорошо работает

www.zdnet.com/article/which-windows-10-editions-get-which-features

igrig

18.07.2018 01:21Ну может я стрый пердун, в 7-ке было именно так, в 10-ке всё могло поменяться, конечно же, MS готовы доплачивать, лишь бы ты был с ними. Спорить не буду.

alex_shpak

17.07.2018 16:36Как-то странно читать сначала совет установить Ubuntu, а потом — TrueCrypt для шифровании всего диска… Разве Ubuntu при установке не предлагает зашифровать весь диск (риторический вопрос)? Разве нет более Linux-way альтернатив, например, encfs?

devpew Автор

17.07.2018 16:44+1Вы говорите о разных вещах.

Ubuntu предлагает зашифровать весь диск целиком (или домашнюю папку) где стоит система.

TrueCrypt нужен не для этого. Он нужен, например, для того чтобы полностью зашифровать флешку или создать контейнер размером 200мб, который будет представлять из себя файл, который подключается как диск. А этот файл хранить на флешке или в облаке.

alex_shpak

17.07.2018 17:11А, тогда согласен. Использование кроссплатформенной утилиты вроде TrueCrypt для шифрования внешних дисков позволит при необходимости использовать их и в других операционных системах.

Free_ze

17.07.2018 17:26Ubuntu предлагает зашифровать весь диск целиком (или домашнюю папку)

Домашнюю больше уже не предлагает шифровать (с 18.04).

immaculate

18.07.2018 03:12Я вполне себе шифрую внешний жесткий диск и флешки средствами Ubuntu/dm-crypt. Правда, для этого требуется совершать действия вручную в командой строке (при создании), но это небольшой недостаток, так как вспоминать необходимые команды требуется не чаще одного раза в год (при покупке новой флешки).

Free_ze

18.07.2018 11:51Жесткий диск — это еще понятно, но флешки-то зачем? Обычно они предназначены для использования вне родного компьютера. Неужто этот кейс вас не интересует?

immaculate

18.07.2018 11:53Не все флешки, конечно, а только флешки для резервных копий. Да и открыться они должны на любом компьютере с Linux.

devpew Автор

18.07.2018 11:56например хранить бекапы каких-то конфигов, документов и тд. которые не большие по размеру

JustDont

17.07.2018 17:01+2Тема TrueCrypt не раскрыта. «Я им (и всем дальнейшим форкам) не доверяю, потому что вот когда-то что-то такое сомнительное было» — это, мягко говоря, полнейший субъективизм, основанный на вере без даже примеси фактов. Не стоит так делать, если уж быть последовательным.

Менеджер паролей

Не случайно на первом месте. Ведь это — самая важная часть в вашей безопасности.

Самый безопасный менеджер паролей — это отсутствие менеджера паролей.

devpew Автор

17.07.2018 17:03+1Возможно вы правы и это просто мой субьективизм.

Но при этом есть и факты. Например, проект закрыт и больше не развивается. Сам разработчик посоветовал использовать другой софт. И разработчик сказал, что форк – плохая идея. Лично для меня это уже факты, а не просто домыслы основанные на вере.

Revertis

17.07.2018 19:33Самый безопасный менеджер паролей — это отсутствие менеджера паролей.

Поддерживаю!

Сам наваял себе расширение и приложение под Андроид: addons.mozilla.org/firefox/addon/art-password, руководствуясь идеями товарища с хабра: habr.com/post/149934 и habr.com/post/169445, но пофиксил самые важные недочёты.

Inanity

17.07.2018 17:43Второй случай был, когда к нам пришел заказчик с довольно большим проектом, на котором было примерно два миллиона зарегистрированных пользователей. Мы начали работу, заказчик предоставил нам доступ к коду и базе. А в базе все пароли пользователей в незашифрованном виде.

Не то, чтобы я придираюсь к словам, но если речь идёт о паролях аккаунтов, то в базе должны быть достаточно трудоёмкие хэши паролей + соль. Если вы имели ввиду как раз это, то хэширование — не шифрование.

stalinets

17.07.2018 19:15И самое страшное: а что если сервисы для хранения паролей, такие как 1password, LastPass, KeePass не смогут безопасно хранить ваши пароли? Что если они утекут? Лично я даже боюсь про это думать.

Поэтому я и не пользуюсь этими вещами. Даже оффлайн-программы для хранения паролей ничего не гарантируют: устоит криптография — утечёт через кейлоггер.

Я уже не первый раз говорю, что считаю лучшим решением для хранения паролей — карандаш + небольшой блокнотик, хранимый и носимый в бумажнике/барсетке и т.п. вместе с ключами и документами. Я не вижу слабых мест у этого решения, разве что при вводе пароля из-за спины кто-то подсмотрит, но это всё можно проконтролировать. Ну не уверен я во всяких прочих электронных способах хранения паролей. Разумеется, везде пароли должны быть разными, и логины, желательно, тоже. Везде, где это не требуется «позарез», я при регистрации выбираю левые ФИО, левую дату рождения, левый ник и т.д., если требуется почта — обычно не ленюсь зарегить и новый ящик, и лучше не на мэйле-яндексе-рамблере, а где-нибудь в зоне com и т.д. Если есть вероятность, что этот акаунт мне ещё понадобится — записываю во всё тот же блокнотик. В худшем случае сольётся доступ к чему-то одному (какой-нибудь почтовый ящик или акаунт), и по нему будет непросто или невозможно найти остальные мои акаунты и тем более зайти в них. А наиболее часто требующиеся логины-пароли и вовсе вскоре запоминаются, и блокнитик доставать не нужно.

А вот когда пройдёт эпидемия какого-нибудь хитрого трояна, ворующего пароли из всяких электронных хранилок, или взломают какой-нибудь условный KeePass, я поглажу свой блокнотик и улыбнусь))

Но почему-то за эту точку зрения меня порой минусуют без внятного объяснения. Может, кому-то это кажется до ужаса неудобным и несовременным? Мне — нет.

Free_ze

17.07.2018 19:21+4Я не вижу слабых мест у этого решения

Потерять, забыть, испортить. Как и любой физический предмет. От кейлогера так же не защищает.

polearnik

18.07.2018 07:06+1а что мешает сфоткать ваш блокнотик пока вы отойдете на минуту? Или вы в туалет с ним ходите тоже?

Alexeyslav

18.07.2018 13:36Перестановка символов в пароле местами. Главное об этом никому не говорить. Или один недописанный символ. Украдут, попробуют — не подходит, выкинут бумажку. Никто не будет перебирать разные варианты паролей если они честно написаны на бумажке, кроме очень плотной социнженерии и когда ведут конкретно вас. Но тут не поможет даже запоминание всех паролей, в худшем случае — сами скажете пароль. То же касается и менеджеров паролей. Врятли при массовой краже пароли будут проверять вручную — прогонят через скрипт который проверит валидность паролей и откинут неподошедшие. А они и не подойдут, если изначально хранился неполный пароль.

DmSting

19.07.2018 11:01Решение отличное по уровню надежности и 50/50 в плане удобства.

А вот про разные логины-пароли для разных сервисов я не согласен.

Естественно, что интернет банки не должны иметь одинаковые пароли, но что еще требует такого уровня надёжности? В личной среде разумеется, пишущиеся годами рабочие проекты трогать не будем.

Что получит злоумышленник, узнав мой пароль от steam? Сможет бесплатно поиграть в десяток игрушек за 10$? Пфф, пусть попросит вежливо, я и так доступ дам. И что с того, что этот пароль совпадет с паролем на камри-клубе и на рено-клубе? Там напишут пару матерных постов и меня поблочат? Да кому это надо…

Хотя эти измышления как раз и идут в тему соотношения стоимости сейфа и содержимого.

Alexeyslav

19.07.2018 13:07Казалось бы… но эти сервисы могут дать информацию/возможность для социнженерной атаки на более недоступные сервисы. Например, попросить знакомых по аккаунту перечислить денюжку на счет т.к. ты попал в неприятную ситуацию и всё такое… и причем срочно. Даже если один из сотни выполнит, вам потом долго объяснять что это было сделано не от вашего имени.

stalinets

20.07.2018 03:42В данном случае в том-то и прелесть, что «стоимость сейфа» почти не возрастает. Ну, чуть больше телодвижений при регистрации нового акаунта, ну и что.

Зато потом это может сильно помочь.

Вы знаете, всякое бывает. Может, ненароком кого-то в жизни придётся обидеть, и он захочет «пробить и вычислить». Может, случайно оброненная фраза сделает Вас знаменитым и Вас начнут доставать тролли (почитайте историю такого известного в пранкерской среде человека, как Дед ИВЦ), используя все доступные уловки чисто из спортивного интереса, чтобы найти Вас, вычислить Ваши новые контакты и т.д.

Может, придётся перейти дорогу какому-то человеку при деньгах и власти (ну вот не пропустили Вы его на перекрёстке), который воспримет это как личную обиду и попросит своих людей «найти и проучить этого козла». Может, завтра сменятся политики у власти и устроят охоту на ведьм, поднимая 20-летние сообщения на форумах и притягивая к ним статьи УК.

Ситуации бывают разные. И заранее раскрываться на весь интернет считаю неправильным (или хотя бы так: личным делом каждого), право на анонимность должно уважаться. Поэтому чем меньше похожи друг на друга мои акаунты, чем меньше я пишу достоверных сведений, чем больше в «бигдате» противоречий, мешающих слить воедино сведения обо мне из разных источников, тем лучше.

Хорошо, когда человек это понимает и старается придерживаться подобной «информационной гигиены». Но увы, большинству всё равно.

Schalker

17.07.2018 19:49Отличная статья. От простого до навороченного.

Лично хоть и не шифрую диски полностью и вполне доволен KeePass—ом. Но с «духом « статьи полностью согласен.

whyme

17.07.2018 20:53+1Фактически есть только DuckDuckGo, который ищет не идеально.

Можно еще попробовать startpage.com, тот же гугл, просто запросы проксируются. Правда последний раз когда его пробовал (без сохраня кук) не было быстрого способа искать без региона (аналог /ncr гугла), нужно было через интерфейс тыкать.

danfe

18.07.2018 20:36способа искать без региона (аналог /ncr гугла)

А/ncr, кстати, работает сейчас? Вообще меня всегда раздражало, что и гугл, и яндекс учитывают регион/язык при поиске (переводят названия фильмов, например), и непонятно, как раз и навсегда их от этого отучить.

whyme

19.07.2018 11:57Да, сейчас /ncr работает, был небольшой период времени когда не работало. Чтобы отучить навсегда сразу переходите по google.com/ncr и, даже если у вас сохранены куки с регионом, откроется глобальный поиск. Если предпочитаете гуглить через строку адреса/поиска браузера, есть плагины которые добавляют поиск с /ncr.

Лично мне сложно перейти на другие поисковики после удобного поиска гугла по регионам. Нужен глобальный — открываем с /ncr, хочется поискать тот же запрос в каком то регионе — прямо к адресу уже выполненного запроса добавляем, к примеру, "&lr=lang_ru", "&lr=lang_us", "&lr=lang_zh-CN" для России/США/Китая соответственно. У других поисковиков обычно через интерфейс надо долго кликать или вообще нет такой возможности.

aamonster

17.07.2018 23:57А почему "open source" для вас означает "нет поддержки"? Вы, кажется, путаете три сущности: открытое, свободное и бесплатное.

devpew Автор

18.07.2018 00:00Может быть я не правильно выразился, написав «поддержка». Но я имел в виду не ту поддержку, когда ты можешь позвонить и задать интересующий тебя вопрос.

Я больше имел в виду, что когда ты используешь проприетарный софт, например, тот же дропбокс и у тебя как-то пропали данные ты можешь предьявлять претензии, судиться и требовать компенсации. Когда ты используешь свободный софт, то идти с претензиями не к кому.

aamonster

18.07.2018 00:36Не-не-не! Это проблема не свободного софта, а бесплатного.

Грубо говоря, чтобы было, кому предъявлять претензии — надо кому-то платить деньги. И, afaik, такое в open source практикуется.

P.S. Я, когда читал текст, думал, что вы в качестве недостатка назовёте более лёгкий поиск дыр в коде (он же — достоинство...)

devpew Автор

18.07.2018 09:28Вот, например, вы можете не платить за дропбокс и использовать его бесплатные 2гб. Но если вдруг дропбокс потеряет/продаст ваши данные, то вы явно будете возмущены их поведением и пойдете в суд. Так что не в бесплатности дело, на мой взгляд.

Gryphon88

18.07.2018 20:55Каждый раз, когда я ставлю галочку «I accept» под EULA, чувствую себя так, будто продаю душу за шоколадку, причём никто не гарантирует, что шоколадка свежая. Это я к чему: если дропбокс что-то сделает с моими данными, судиться у буду долго, дорого и неэффективно, а скорее — вовсе не буду, так что закрытый продукт/сервис от открытого для меня почти не отличается в плане поддержки и ответственности.

ads83

18.07.2018 00:03Фразу

Если у вас есть важная информация, и вы боитесь ее потерять, а одна мысль о том, что эти сведения могут попасть к вашим недругам, вас пугает, то вам стоит задуматься об информационной безопасности

IMHO, стоит сократить до Если у вас естьважнаялюбая информация, то вам стоит задуматься об информационной безопасности

Потому что информация может быть неважна а)для вас и б)в данный момент времени, но пострадать может через пару лет и кто-то другой. Конечно, затраты на безопасность должны быть соразмерными угрозам, но думать нужно всегда.

В первом предложении вы говорите о цифровой гигиене, однако потом идут советы про пароли и шифрование. Это очень, очень малая часть гигиены. Все равно что советовать не есть сырое мясо и не рассказать зачем мыть руки перед едой. (исключения есть в каждой из этих ситуаций, но не хочу углубляться).

К цифровой гигиене я бы отнес

- Не распространять контактную информацию другого человека без его явного согласия.

- Уметь различать вредную информацию и игнорировать ее

- Не открывать спам или письма, пришедшие "по ошибке"

- Не ходить по ссылкам с кликбейт-заголовками

- Иметь и пользоваться пассивными средствами защиты: антивирусом, бекапом, запросом авторизации

Это то, что вспомнил в час ночи, думаю список можно дополнить.

С одной стороны, для многих IT-шников эти меры так же обыденны, как есть из чистой посуды. Они настолько банальны, что мы про них забываем, но для условного марсианина из Нигерии именно такие базовые вещи принесут больше пользы, чем сравнение

зеленки и йодахранителей паролей.

Gryphon88

18.07.2018 20:57Добавил бы: держать песочницу с чистым образом (виртуалку или недобитый комп) для открытия подозрительных писем и носителей.

denis-19

18.07.2018 07:19??И увидели, что предыдущий разработчик настроил AppSee так, чтобы записывать видео с некоторых экранов. И некоторыми экранами были те, где пользователь вводил данные кредитки или пейпала.

Упс, не разраб для БК то был это?

igrig

18.07.2018 10:05Эта история уже набила оскомину, всё давно уже выяснили, насколько смогли. Не надоело на вентилятор кидать, извините уж.

ivn86

18.07.2018 12:34На мой взгляд, наиболее безопасными являются свободные ОС с открытым кодом. Их довольно много. Можно начать с самой простой в установке и использовании – Ubuntu.

Где можно поставить себе майнер прямо из официального репозитория. Вообще совет использовать Linux для безопасности это частный случай security by obscurity. То же касается и opensource, многочисленные уязвимости, подчас даже в широко распространённых продуктах (Shellshock, Heartbleed, etc) уже доказали, что Линусовые «миллионы глаз» часто смотрят не в ту сторону.

javamain

18.07.2018 14:15Добавлю свои два копейки, я шифрую исходники спомощью бесплатной программы winrar и храню исходники на yandex диск.

Про двухфакторную аутентификацию хочется сказать, что она очень сильно мешает… Пользовался в facebook и gmail, за полгода так устал постоянно подтверждать права, что снес нафиг. Теперь живу без двухфаторной. Жизнь прекрасна.

MTyrz

18.07.2018 15:01я шифрую исходники с помощью бесплатной программы winrar

бесплатной программы winrar?

Alexeyslav

18.07.2018 15:07Де-юро она не бесплатная, а по факту… вечная демка без каких-либо существенных ограничений для рядовых пользователей. Просто каждое использование будет выскакивать этот диалог, и в автономных скриптах для бэкапов не используешь.

MTyrz

18.07.2018 15:10Де-факто да, конечно.

Просто называть ее бесплатной, когда она каждый раз напоминает об обратном… неаккуратненько как-то.

Alexeyslav

18.07.2018 15:04Попробуйте доказать что шифрование в винраре реализовано без бэкдоров? В таком распространённом архиваторе, чтобы не встроили бэкдор… мне очень сильно не верится.

geher

18.07.2018 17:57Winrar не бесплатный. Используйте 7-zip.

igrig

18.07.2018 18:37Я вот не помню приснилось ли мне это, но точно помню бегал по всему отделу и показывал как то-ли в личном кабинете майкрософта, толи на msdn, не важно — важно что на сайте MS. Мне предлагали скачивать файлы в формате RAR, карл! Я думал, кто кого опять купил и за чей счет банкет.

Zwerg

19.07.2018 21:44Набор рэндомных рекомендаций и инструментов имхо.

Информационная безопасность это прежде всего четкое понимание рисков и модели угроз.

В противном случае можно построить вокруг себя огромный забор с вышками и автоматчиками, но оставить дыры размером со слона, о которых можно даже не догадываться.

У разных людей/компаний разные риски, разные угрозы и разный бюджет.

Любые, даже бесплатные системы безопасности — это затраты. Это и затраты времени на изучение инструмента и затраты на усложнившуюся жизнь после введения дополнительного уровня защиты.

А в качеств общих правил гигиены можно предложить следующее:

— Не выкладывать персональную информацию в публичный доступ (соц. сети — зло)

— Не запускать недоверенные приложения, не использовать файло-помойки, и левые апп-сторы, все грузить с официальных страниц

— На все вопросы «согласны ли вы» отвечать нет, пока нет четкого понимания под чем подписываешься

— не тыкать по сомнительным баннерам в интернете и вообще баннеры желательно резать

— при повышенном уровне паранои резать не только баннеры но и скрипты

— использовать длинные не словарные пароли, сложные не обязательно — любых два слова написанных с ошибкой и разделенных пробелом решат проблему подбора пароля по словарю раз и на всегда

vilgeforce

Open Source не является решением проблем информационной безопасности. Достаточно посмотреть на критические уязвимости в OpenSource программных продуктах.

«очень важно зашифровать весь диск» и «серьезно подходить к защите данных, когда данные ничего не стоят» — взаимоисключающие параграфы

devpew Автор

Я имел в виду, что не стоит серьезно подходить к защите данных если эти данные для вас не важны. В этом случае можно даже пароль на компьютер не ставить.

Но если данные очень важны, то само собой очень важно зашифровать весь диск.

Про Open Source я так же сказал, что надо смотреть на комьюнити.

vilgeforce

На диске C у меня 16 важных файлов. Все еще надо шифровать весь диск?

Почитайте про Dirty Cow, посмотрите на размер коммьюнити, подумайте…

devpew Автор

Зависит от уровня важности этих файлов лично для вас. От того, что будет в случае потери или кражи этих файлов. От уровня вашей паранойи.

В общем, как я уже сказал, выбирать то, насколько дорогой сейф вам нужен и нужен ли вообще можете только вы.

Никто не говорил, что в Open Source отсутствуют уязвимости.

vilgeforce

Дайте я вам подскажу: можно шифровать отдельные файлы.

Раз в OpenSource также есть уязвимости, оное OSS не является ни «решением», ни «выходом», оно является лишь альтернативой.

Странно, кстати, что еще не набежали красноглазые и не рассказали, что Ubuntu — дистрибутив, а не операционная система.

devpew Автор

Так я не говорил о том, что OpenSource не имеет уязвимостей. Я говорил о том, что в некоторых случаях плюсом является то, что у вас нет дополнительного звена, которое может потерять ваши данные.

Например, используя dropbox вы можете потерять данные по вине dropbox.

А используя что-то вроде nextcloud этого звена нет.

vilgeforce

Используя ПО для хранения данных вы считаете что по вине этого ПО нельзя потерять данные только на основании того, что исходных код ПО открыт? Или на каком-то другом?

devpew Автор

На том основании, что доступ к серверу, где лежат все мои данные только у меня. И ключи, которыми шифруются мои данные тоже только у меня.

vilgeforce

То есть, дело не в ПО, а в физическом ограничении доступа к важным данным. Странно, что вы об этом в статье не пишете…

Imbecile

Это только в случае, если сервер дома и не имеет подключения к Интернет. Иначе доступ к нему есть ещё у кого-то.

Azan

Я бы советовал, все же шифровать весь диск, так как например notepad++ у меня делает бекапы открытых файлов (.bac) на диске C: в своей директории, и можно просто попасть в такую ситуацию когда вроде свой секретный текстовый файл хранишь в шифрованном контейнере, а notepad++ тебе сделал копию на не зашифрованном диске!

gimntut

В старых версиях windows было так, что ветка реестра в которой хранились все данные о пользователях (хэши паролей) была как надёжная крепость. Чего нельзя было сказать о резервной копии файла этой ветки.

d-stream

На фоне нескольких нашумевших поросших мхом дыр — это чем-то созвучно сентенции про мух)