Исследователи в области информационной безопасности из фирмы Armis сообщили на днях о том, что около 500 млн IoT-устройств подвержены атаке через перепривязку DNS. В ходе этой атаки злоумышленник привязывает устройство жертвы к вредоносному DNS, что в последующем позволяет проводить целый ряд операций. Так, атака позволяет в последующем запускать вредоносные процессы, собирать конфиденциальную информацию или использовать IoT-устройство в качестве промежуточного звена.

Если кратко, сама атака происходит по следующему сценарию:

- Атакующий настраивает собственный DNS-сервер для вредоносного домена.

- Атакующий предоставляет жертве ссылку на вредоносный домен (на этом этапе используется фишинг, IM-спам, XSS или маскировка вредоносной ссылки в рекламных объявлениях на популярных и полностью «белых» сайтах).

- Пользовательский браузер делает запрос на получение DNS-параметров запрашиваемого домена.

- Вредоносный DNS-сервер отвечает, браузер кэширует адрес.

- Согласно параметру TTL внутри первичного ответа DNS-сервера в одну секунду, браузер пользователя выполняет повторный DNS-запрос для получения IP-адреса.

- DNS злоумышленника отвечает целевым IP-адресом.

- Атакующий неоднократно использует вредоносный DNS-сервер для доступа ко всем интересующим IP-адресам в атакуемой сети для достижения своих целей (сбор данных, выполнение вредоносного кода и так далее).

Также механизм атаки подробно объяснятся в видео от специалистов Armis:

Наиболее уязвимы для атаки IP-камеры. По подсчетам специалистов, подобную атаку можно провести на 160 млн таких устройств. Кроме этого через подмену DNS можно получить доступ к 165 млн принтеров, 124 млн точек IP-телефонии, 28 млн Smart-телевизоров, 14 млн свитчей, роутеров и точек доступа Wi-Fi и 5 млн устройств стриминга медиа-контента.

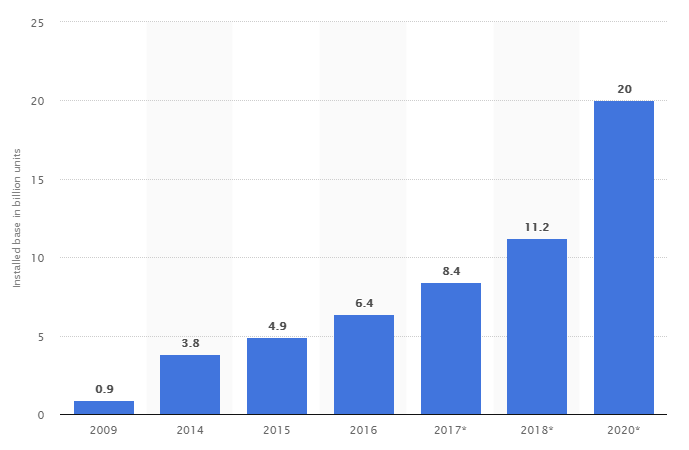

Согласно данным ресурса Statista.com, число подключенных к сети IoT-устройств с 2009 по 2017 годы выросло с 0,9 млрд штук до 8,4 млрд штук. В 2018 году прогнозируется рост до 11,2 млрд устройств. К 2020 году прогнозируется 20 млрд умных устройств, подключенных к сети.

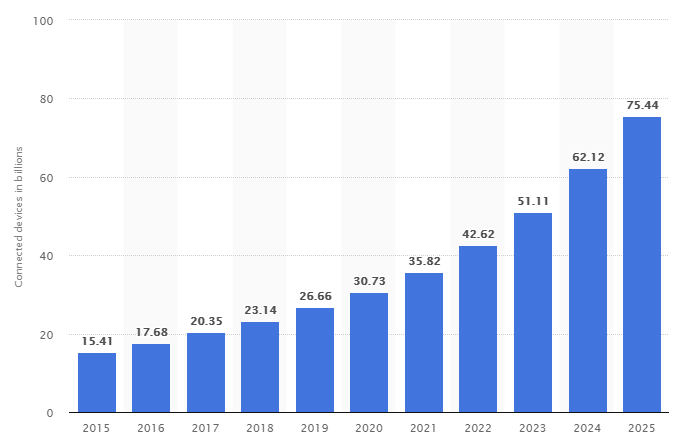

Важно понимать, что приведенные данные касаются только реально используемых девайсов. Если же смотреть данные и прогнозы по общему количеству хотя бы единожды подключенных к сети IoT-устройств, то цифры становятся еще более внушительными:

Сама проблема с безопасностью IoT-устройств не нова. Еще в 2015 и 2017 годах на Хабре публиковались соответствующие статьи на тему создания ботнетов из камер наблюдения, а самым известным из них стал Mirai — ботнет, объединивший более 1 млн IoT-устройств в единую сеть для проведения DDoS-атак. С тех событий прошло несколько лет, а выделить какого-то конкретного уязвимого или наоборот, наиболее безопасного производителя оборудования до сих пор нельзя: атаке подвержены устройства как технологических гигантов, вне зависимости от ориентации на потребительский или бизнес-сегмент, так и устройства менее популярных компаний.

Исправить ситуацию через раскатку фиксов по устройствам физически невозможно, так как девайсов уже слишком много и производители просто не справятся с подобной задачей. Кроме этого и вендоры не заинтересованы в подобных мероприятиях, так как они влекут исключительно издержки, размер которых не сопоставим с прибылью от реализации ряда устройств (тех же IP-камер, стоимость которых крайне далека от заоблачных высот).

Конечно, для решения описанной проблемы необходимо выстраивать полноценную информационную защиту вокруг IoT-устройств, а так же контролировать их активность администраторами на местах.

Комментарии (11)

SergeyMax

24.07.2018 22:32Кто-нибудь понял, в чём именно заключается атака?

doom369

24.07.2018 22:52Как я понял, работает так:

1. Делаем свой DNS server и делаем свой домен attack.cc/global_ip;

2. Разными уловками делаем так, чтобы пользователь (например в домашней сети за роутером и доступом к инету) открыл внешний сайт с вредоносным яваскриптом;

3. Файл скрипта похоже лежит на attack.cc/bad.js;

4. Браузер делает DNS реквест к attack.cc;

5. Так как DNS сервер наш, мы прописываем TTL 1 секунду (тут правда есть ньюансы — как будут реагировать на такой котороткий ТТЛ промежуточные ДНС сервера); Браузер ложит в кеш айпи (global_ip) для этого хоста.

6. (Тут не уверен или браузер автоматом это делает или выгруженный скрипт реквестит что-то с того же домена attack.cc что-то) браузер видит, что домен устарел (ТТЛ 1с) и шлет опять DNS реквест. Так как DNS сервер наш вместо global_ip возвращаем local_ip из сети юзера.

7. Скрипт уже может слать команды на local_ip, пока домен не устареет;

8. Повторяем пункт 6;

Если кто вникал — дайте подробностей.

SergeyMax

24.07.2018 23:14Почему бы просто не вписать локальные адреса во вредоносный яваскрипт? В чём новизна изобретения?

doom369

24.07.2018 23:42Современные браузеры не разрешают скрипту запрашивать данные из другого домена/айпи. Поэтому в ДНС записи подменяется айпи и браузер думает что запрос идет к правильному домену/айпи. Проверка пройдена и браузер дает доступ.

nafgne

Перевод уровня «Ализар». Исходная-то статья больше на белок-истеричек расчитана, а здесь вообще все технические подробности растеряли.

sshikov

Ага. Сначала речь про IoT, потом плавно перешли к «фишинг» и «пользовательский браузер». Где фишинг, против кого фишинг? Веб камере послали спам-письмо с левой ссылкой, и она его прочитала, и ссылку открыла? Очень убедительно…