Рисовальная машина за работой, © axisdraw.com

Электронная подпись в России впервые появилась в январе 2002 года вместе с принятием первого закона «Об электронной цифровой подписи» (1-ФЗ). Затем, спустя 9 лет, в апреле 2011 появился новый закон «Об электронной подписи» (63-ФЗ). Спустя еще 8 лет, в начале лета 2019, в СМИ стали появляться леденящие душу публикации о том, как с помощью электронной подписи воруют квартиры, как мошенники оформляют на ничего не подозревающих граждан фиктивные фирмы, и так далее, и тому подобное.

Давайте без лишних эмоций попробуем разобраться в сложившихся проблемах и подумаем, как их можно исправить.

- Предисловие

- Часть 1 — проблемы законодательства

- Проблема № 1 — идентификация клиентов удостоверяющими центрами

- Проблема № 2 — ограничение использования электронной подписи

- Проблема № 3 — получение извещения о выпуске электронной подписи

- Проблема № 4 — правила использования СКЗИ

- Проблема № 5 — стандартизация средств электронной подписи

- Проблема № 6 — старые подписи

- Проблема № 7 — «атака назад в будущее»

- Часть 2 — работа над ошибками

- Послесловие

- Дополнительные материалы

Предисловие

- В данной статье речь пойдет только об усиленной квалифицированной электронной подписи (далее по тексту — электронная подпись).

- Везде, где упоминаются удостоверяющие центры, речь идет об аккредитованных удостоверяющих центрах.

- Для упрощения восприятия в статье частично используются «народные» термины вместо строгих юридических понятий.

Часть 1 — проблемы законодательства

Проблема № 1 — идентификация клиентов удостоверяющими центрами

© Яндекс.Картинки

C точки зрения информационной безопасности все перечисленные в начале статьи инциденты произошли в результате недостаточной идентификации работниками удостоверяющих центров своих клиентов. Но почему же так происходит в организациях, которым для своей работы требуются лицензия ФСБ России и аккредитация от Минкомсвязи?

Ответ прост: удостоверяющие центры зарабатывают с количества проданных электронных подписей. Ужесточение процедур идентификации клиентов снизит их прибыль.

Все люди хотят, чтобы все было просто, быстро, бесплатно и без усилий. Когда подобный человек обращается в удостоверяющий центр, он хочет мгновенно получить электронную подпись, да такую, чтоб не украли, и обязательно без всяких паролей и прочих глупостей. Человек, получающий подпись, как правило, получает ее не для себя, а для директора или бухгалтера той компании, где он работает. У человека, кроме получения подписи, еще уйма дел. Если человеку говорят, что доверенность, по которой он хочет получить подпись, должна быть нотариально заверенной, то человек считает это жуткой бюрократией. В следующий раз, когда человек захочет получить новую электронную подпись, он постарается обратиться в другой, более «клиентоориентированный» удостоверяющий центр.

Таким образом, мы получаем ситуацию, когда быть правильным удостоверяющим центром, проводящим строгую идентификацию клиентов, невыгодно. Всегда найдется другой удостоверяющий центр, относящийся к данному вопросу менее трепетно, чем и будет завлекать ленивых клиентов.

Оформление злоумышленниками поддельных сертификатов это не проблема какого-то конкретного удостоверяющего центра, а системный кризис уровня федерального законодательства. Можно сказать даже больше — это глобальная проблема (примеры тут и тут) самой технологии PKI, лежащей в основе закона.

Проблема № 2 — ограничение использования электронной подписи

Электронные подписи, как и любые другие технологии, переживают определенные циклы развития. Текущий закон «Об электронной подписи» — это закон этапа популяризации технологии (электронная подпись уже используется обществом, но ее проникновение все еще далеко от повсеместного). В следствие этого закон больше ориентирован на массовость, нежели безопасность электронной подписи.

Единственный механизм ограничения использования электронной подписи приведен в п. 4 ст. 11 63-ФЗ. Там, в частности, говорится о том, что квалифицированная электронная подпись должна использоваться в соответствии с ограничениями, указанными в сертификате ключа подписи. К сожалению, данная формулировка не позволяет полностью запретить выпуск и использование электронной подписи, в результате чего от электронной подписи страдают граждане, которые никогда в жизни ее не выпускали (например, жертвы приведенных в начале статьи инцидентов).

Особо остро проблема ограничения использования электронной подписи касается должностных лиц.

В данный момент они вынуждены жертвовать личной безопасностью в угоду интересов работодателя. Это, в частности, проявляется в том, что электронная подпись, выпускаемая на них для удовлетворения нужд компании, может быть использована против их личных интересов, например, для неправомерного переоформления квартиры в Росреестре.

Проблема усугубляется тем, что количество людей, которым может оказаться доступна электронная подпись должностного лица, трудно поддается ограничению и практически не зависит от воли владельца подписи. В качестве примеров людей, которым может стать доступной электронная подпись должностного лица, можно привести:

- администраторов средств криптографической защиты информации (СКЗИ), ответственных за выпуск криптографических ключей и в том числе ключей электронной подписи;

- ИТ-работников, настраивающих информационные системы для использования электронной подписи;

- аудиторов, осуществляющих проверку работы организации (например, пентестеры);

- сотрудников государственных контрольных органов, осуществляющих в отношении организации контрольные мероприятия;

- сотрудников правоохранительных органов, проводящих в отношении компании работодателя оперативно-следственные мероприятия;

- команду конкурсных управленцев, руководящих компанией, если та инициировала процедуру банкротства;

- и, как ни печально, других лиц.

Проблема № 3 — получение извещения о выпуске электронной подписи

(с) м/ф «Трое из Простоквашино»

Инциденты с неправомерным использованием электронной подписи по сути своей очень похожи на кибер-кражи, осуществляемые злоумышленниками через системы «Интернет клиент-банк». В обоих случаях злоумышленники, завладев аутентификационной информацией жертвы, незаконно осуществляли от ее имени юридически значимые действия: снимали деньги со счета, оформляли кредиты, осуществляли регистрации фирм-однодневок и т. д.

Одним из эффективных способов снижения ущерба от кибер-краж стало предоставление банками возможности своим клиентам самостоятельно бороться за свою безопасность. Любой клиент, используя услугу уведомления об операциях по счету (например, SMS-информирование), может самостоятельно выявить несанкционированную операцию и заблокировать счет, чтобы минимизировать ущерб.

Текущий закон «Об электронной подписи» подобных форм защиты не предоставляет. В нем нет механизмов уведомления владельца о выпуске на его имя электронных подписей.

Проблема № 4 — правила использования СКЗИ

(с) Яндекс.Картинки

Текущая законодательная база, регулирующая использование электронной подписи, содержит требование по обеспечению безопасности, которое, в конечном счете, может привести к обратному эффекту и создать прецедент для оспаривания подписи. Разберем все по порядку.

П.п. 2. п. 4 ст. 5 63-ФЗ устанавливает требования к квалифицированной электронной подписи: «для создания и проверки электронной подписи используются средства электронной подписи, имеющие подтверждение соответствия требованиям, установленным в соответствии с настоящим Федеральным законом».

Указанные требования к средствам электронной подписи определены в Приказе ФСБ РФ от 27.12.2011 N 796. В п. 6 данного документа сказано, что средства электронной подписи (а это — СКЗИ) должны эксплуатироваться в соответствии с ПКЗ-2005. Там, в свою очередь, зафиксировано, что средства электронной подписи (СКЗИ) должны эксплуатироваться в соответствии с правилами пользования ими (технической документацией).

Тут сразу возникает вопрос, будет ли считаться электронная подпись квалифицированной, если она сделана с помощью сертифицированного СКЗИ, эксплуатируемого не в полном соответствии с правилами пользования (технической документацией).

Однозначного ответа на данный вопрос законодательство не содержит. Следовательно, учитывая состязательность российского судопроизводства, по схожим делам будут выноситься диаметрально противоположные решения, что в конечном счете может привести к снижению доверия к электронной подписи, и сделает ее более уязвимой к атакам на неотрекаемость.

Для иллюстрации данной проблемы рассмотрим ситуацию, часто возникающую при получении квалифицированных сертификатов ключей подписи в удостоверяющих центрах. Суть ее в том, что срок действия сертификата может быть определен в 5 лет, а срок действия закрытого ключа (расширение PrivateKeyUsagePeriod OID 2.5.29.16) в 1 год и 3 месяца. Возникает вопрос, будет ли признаваться квалифицированной электронная подпись, созданная на 3-й год существования подобного сертификата?

Проблема № 5 — стандартизация средств электронной подписи

(с) Яндекс.Картинки

Если вы когда-нибудь сталкивались с настройкой компьютеров для осуществления юридически значимого электронного документооборота с гос. органами, то наверно помните тот ад, что при этом возникает. Жонглирование версиями криптопровайдеров, браузеров и плагинов, в результате которого система начинает хоть как-то работать, не поддается научному объяснению. Данное действо больше похоже на танец шамана, взывающего к духам бури, земли и огня у ночного костра.

При этом радость от успешной настройки быстро сменяется жуткой депрессией, когда выясняется, что работнику, для которого выполнялась настройка, нужно посылать отчеты в еще один гос. орган. А там свое СКЗИ, свои ключи и вообще всё свое. Ну и вишенкой на торте конечно же является тот факт, что два сертифицированных СКЗИ на одном компьютере в принципе не уживаются.

Таким образом, в копилку проблем текущего закона можно смело добавить отсутствие стандартизации и совместимости между СКЗИ, используемыми для формирования и проверки квалифицированных электронных подписей.

Постановление Правительства РФ от 09.02.2012 N 111 «Об электронной подписи, используемой органами исполнительной власти и органами местного самоуправления при организации электронного взаимодействия между собой, о порядке ее использования, а также об установлении требований к обеспечению совместимости средств электронной подписи» не в счёт, так как распространяется только на межведомственное взаимодействие, да и по сути не дает никакой конкретики.

Проблема № 6 — старые подписи

(с) Яндекс.Картинки

Давайте зададимся вопросом, что будет с документом, подписанным электронной подписью через 30 лет, а через 100 лет? Откуда такие сроки? Все просто: для сделок с недвижимостью характерно длительное владение собственностью. Вот поэтому и 30 лет, и 100 лет — не предел. Например, Александр II продал Америке Аляску в 1867 году, то есть 152 года назад.

Но вернемся к электронной подписи. С точки зрения технологии ее стойкость базируется на математических свойствах криптографических алгоритмов, лежащих в ее основе. При этом стойкость самих алгоритмов базируется лишь на незнании эффективных способов их взлома. Далеко не факт, что данных способов нет, или что они не появятся через 37 минут. Например, в эпоху продажи Аляски шифр Виженера считался неуязвимым, а сейчас его ломают студенты на первых лабораторках по криптографии.

Текущий стек криптографических алгоритмов, используемых для электронной подписи в России, базируется на ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, ГОСТ 34.12-2015 и еще немереного числа рекомендаций по стандартизации и алгоритмов спутников. Что будет с ними через 30 лет? Есть мнение, что с ними уже сейчас не все здорово.

Проблема уязвимостей в алгоритмах и средствах электронной подписи не является чисто гипотетической. Мировая практика уже столкнулась с подобными вещами, например, уязвимость ROCA.

Таким образом, очередная проблема закона — это отсутствие регулирования, направленного на поддержание долговременной юридической значимости электронных документов.

Проблема № 7 — «атака назад в будущее»

(с) киносказки Александра Роу

Данная атака — это, пожалуй, осиновый кол в сердце электронного документооборота, использующего для заверения документов только электронную подпись.

Проблема в том, что, манипулируя с датой формирования электронной подписи, злоумышленник может добиться как признания поддельной подписи, так и отрицания легитимной.

Ярополк и Всеволод договорились, что вместо бумажных пергаментов, от руки написанных, будут они по почте электронной слать друг другу файлы, в редакторе MS Word составленные и подписью электронной с помощью СКЗИ КриптоПРО и ПО КриптоАРМ заверенные. По наставлению волхвов, в том толк знающих, решили дату подписи документов прописывать в файлах электронных перед их заверением.

Записали все это на пергаменте и скрепили подписями своими, назвав сей документ «Соглашением об электронном документообороте».

Долго ли, коротко ли работали они по такой схеме. Но затем жадность жабою тяжелою грудь Всеволоду сдавила, навевая мысли темные о том, что платит Ярополку он слишком дорого. Начали думы горькие изводить Всеволода по-разному: сна лиши, да настроение испортили.

Решил Всеволод с горем своим обратиться к знахарке местной, Бабой-Ягой величать которую. Та за плату щедрую надоумила Всеволода закрытый ключ электронной подписи у Ярополка выкрасть. Как известно, ключ тот содержался в приборе заморском, яйцо напоминающем (USB токен), в заднюю часть компьютера постоянно воткнутом.

Для плана своего коварного нанял Всеволод блудницу кареглазую, чтоб та чарами своими амурными разум Ярополку затуманила и в тридевятое царство съездить надоумила.

Пока в путешествии заморском Ярополк с блудницей развлекался, Всеволод в тайне прокрался в палаты белокаменные и прибор, яйцо напоминающий, ключ Ярополка содержащий, из задней части компьютера вынул и сбежал с ним.

Но не знал Всеволод, что перед отъездом своим Ярополк чары охранные на палаты свои наложить попросил. Чары те сработали и сигнал в дружину городскую направили. Прибыв на место и не найдя ворогов лютых, дружинники челядь Ярополка вызвали, чтоб та проверила, не украдено ли добро какое-нибудь ценное. Приказчик Ярополка обнаружил пропажу «яйца» заветного, ключ электронной подписи содержащего. Памятуя заветы волхвов, он немедленно к мастерам обратился, что «яйцо» то изготовили, чтоб заклятиями своими силу «яйца» они изничтожили. Мастера, следуя заветам предков, добавили сертификат электронной подписи Ярополка к списку отозванных сертификатов и наказ дали, чтоб Ярополк «яйцо» то не пользовал, даже если оно сыщется, и чтоб к ним он скорее за новым «яйцом» явился, новую электронную подпись получить.

Всеволод узнал все это и еще больше пригорюнился. Отправился он с думами тяжкими к Бабе-Яге за советом мудрым. Узнав о горе Всеволода, Баба-Яга закатилась злобным хохотом и, проржавшись, молвила: «Это не беда! А делать тебе нужно следующее:

- Запусти свой компьютер и переведи дату на три месяца назад, когда ключ Ярополка действовал еще.

- Составь документ новый и напиши в нем, что Ярополк взял у тебя денег множество и с процентами отдать обязуется через три месяца.

- В качестве даты подписания документа укажи дату, что на компьютере у тебя будет.

- Подпиши документ сей своей электронной подписью и подписью Ярополка».

Всеволод так и сделал и через суд забрал у Ярополка денег видимо не видимо.

Так как, согласно п.2 ст. 11 63-ФЗ: «Квалифицированная электронная подпись признается действительной… при одновременном соблюдении следующих условий:… квалифицированный сертификат действителен на момент подписания электронного документа (при наличии достоверной информации о моменте подписания электронного документа) или на день проверки действительности указанного сертификата, если момент подписания электронного документа не определен;» документ липовый, Всеволодом составленный, судьей годным признан был, поскольку подписью Ярополка был заверен, а дата формирования подписи с периодом, когда подпись действовала, совпадала. Оспорить дату эту окаянную Ярополк не смог, поскольку та по всем правилам «Соглашения об электронном документообороте» была поставлена.

Принялся Ярополк читать писание, закон 63-ФЗ содержащее. Читал, читал… да и уснул. И приснился ему муж величавый, ликом Вещевого Олега напоминающий. Взирал тот муж на поле ратное, где полчища басурман поверженных кровью своей поганою Русь святую пачкали, и гласил речи грозные: «Кто к нам с чем за чем, тот от того и того...». По утру проснулся Ярополк в бодром здравии, ибо знал он теперь, что делать ему надобно.

Пришел Ярополк к Всеволоду и слово молвил, что, несмотря на все разногласия, у мастеровых его семьи, да дети малые, что без работы худо им, и предложил строить палаты белокаменные вместе и далее. Услышав это, Всеволод несказанно возрадовался и сообщил, что не против он продолжения сотрудничества, но платить будет по справедливости, то есть в два раза меньше прежнего.

Ярополк предложение то принял, но сказал, что «Соглашение об электронном документообороте» поменять надобно: слова про дату подписания документов от туда выкинуть. Также добавил он, что раз денег за работу вдвое меньше будет, то надобно аванс ему выдать, да наличными, чтоб мог он камня строительного привести, да часть жалования мастеровым выдать. За деньги полученные расписку он составит безбумажную, электронной подписью заверенную. На том и порешили.

Выдал Всеволод аванс Ярополку и получил взамен расписку электронную.

После этого пошел Ярополк к мастерам, что «яйцо» с электронной подписью изготовили, и попросил новое «яйцо» сделать, так как старое у него лихие люди вместе с кошелем в подворотне похитили. Мастера отозвали подпись старую, да «яйцо» с новой выдали.

Проходит неделя, другая, а Ярополк работы и начинать не думает. Разгневался Всеволод и вызвал Ярополка, чтоб испросить с него за бездействие. А Ярополк слово молвит, мол денег аванса он так и не получил, не на что камень строительный приобрести. Всеволод почуял неладное, да в суд на Ярополка опять подал.

Во время слушаний предъявил Всеволод судье мудрому расписку электронную, подписью Ярополка заверенную. На что Ярополк ответил: «Подписка та поддельная лихими людьми составлена, что „яйцо“ его похитили».

Для разрешения спора этого сложного запросил судья у мастеров, что подпись Ярополку выпустили, дату отзыва подписи его электронной, так же вязл судья у Всеволода оригинал «Соглашения об электронном документообороте».

Поскольку соглашение то не содержало слов о том, что считать датой подписи электронного документа, а также, учтя тот факт, что стороны не пришли к согласию относительно самого факта подписи и соответственно даты ее совершения, судья мудрый принял решение, что дата электронной подписи электронного документа достоверно не определена.

После этого обратился он к п.2 ст. 11 63-ФЗ: «Квалифицированная электронная подпись признается действительной… при одновременном соблюдении следующих условий:… квалифицированный сертификат действителен на момент подписания электронного документа (при наличии достоверной информации о моменте подписания электронного документа) или на день проверки действительности указанного сертификата, если момент подписания электронного документа не определен».

На основании всего выше сказанного суд пришел к выводу, что электронная подпись под документом не действительна, так как дата подписания документа достоверно не определена, а на момент проверки подписи ее сертификат не действителен.

Часть 2 — работа над ошибками

Государство vs. удостоверяющие центры

Услышав о проблемах закона «Об электронной подписи», люди в первую очередь предлагают упразднить удостоверяющие центры и передать их функции государству. Одним из основных аргументов сторонников этой точки зрения является то, что эти «шарашкины конторы» не могут обеспечить безопасность предоставляемых услуг и сами являются потенциальными участниками конфликтов интересов (могут неправомерно выпустить подпись третьего лица и ей воспользоваться).

Следует отметить, что данные мысли не лишены логики, но для принятия взвешенных решений нужно учитывать и другие нюансы.

Для победы в конкурентной борьбе государству, как и бизнесу, нужны инвестиции. Где их взять?

Увеличивать налоги — не вариант, так как это приведет к снижению эффективности гос. сервисов: за ту же работу государство будет брать больше. Где еще тогда можно взять деньги?

Наиболее перспективными вариантами получения инвестиций являются государственно-частное партнерство и делегирование бизнесу части государственных полномочий. В качестве примеров подобного взаимодействия можно привести:

- частные охранные предприятия, которым государство делегировало часть своих функций по обеспечению безопасности;

- удостоверяющие центры, которым государство делегировало часть своих функций по формированию электронного пространства доверия;

- владельцев частных камер видеофиксации нарушений правил дорожного движения, которым на основании концессионных соглашений разрешено устанавливать камеры и зарабатывать на выписке штрафов автолихачам.

Таким образом, мы приходим к выводу, что государство всеми силами должно сохранить вовлеченность частного бизнеса в реализацию своих функций, обязательно обеспечив должный уровень их качества. В противном случае подобное взаимодействие несет больше вреда, нежели пользы, и от него лучше отказаться.

Дополнительным аргументом в пользу сохранения коммерческих удостоверяющих центров как общественных институтов, как ни странно, является человеческий фактор. Сам факт того, что человек служит в госоргане, а не трудится в частной фирме, не делает его честней и порядочней.

Если человек не проводил идентификацию заявителя на выпуск электронной подписи, будучи работником коммерческого удостоверяющего центра, то он не будет этого делать и будучи госслужащим. Для того чтобы процесс заработал, нужны дополнительные усилия: грамотная мотивация труда, обеспечение контроля и др. Все эти меры можно успешно реализовать как в коммерческих компаниях, так и в госструктурах — в общем случае разницы нет.

С учетом вышесказанного в данной статье мы будем исходить из того, что коммерческие удостоверяющие центры будут и дальше продолжать выпускать электронную подпись.

Решение проблемы № 1 («идентификация клиентов удостоверяющими центрами»)

Для обычного гражданина получение электронной подписи по значимости равносильно получению национального паспорта. По сути это два практически равносильных удостоверения личности, только первое — для реального мира, а второе — для «цифрового». Раз ценность удостоверений равна, то и защита их также должна быть равносильной. Другими словами электронная подпись должна выдаваться столь же строго, как и паспорт.

Но все же по сравнению с паспортом у электронной подписи есть важные отличия:

- Если паспорт выдается на длительный срок (десятки лет), то электронная подпись — на короткий, как правило, не больше года и трех месяцев.

- Обладание паспортом не требует специальных знаний. Обладание же электронной подписью требует. Например, при использовании электронной подписи часто возникают сугубо ИТ-шные вопросы, требующие оперативной технической поддержки.

- Для того чтобы воспользоваться краденными паспортом или электронной подписью, злоумышленник должен преодолеть их систему защиты, например, переклеить фотографию в паспорте или взломать пароль на электронной подписи. При этом определить, что злоумышленник воспользовался краденным паспортом, можно по показаниям очевидцев или записям видеонаблюдения, установить же факт неправомерного использования электронной подписи практически невозможно.

Паспорта выдает МВД России. Следуя принципу равной защищенности, рассмотренному выше, получается, что оно же должно выдавать и электронные подписи. Однако, сделать это в рамках существующей структуры МВД России невозможно:

- Во-первых, потому что наряду с государственными функциями (идентификация, учет и контроль удостоверений личности, ...) МВД потребуется выполнять еще сугубо ИТ-шные функции: техническая поддержка, консультации и др.

- Во-вторых, для МВД потребуется организовать закупки технических и криптографических средств в массовых масштабах, а это будут гигантские бюджетные траты.

- В-третьих, МВД потребуется существенно расширить штат, так как количество выпускаемых / отзываемых электронных подписей существенно больше аналогичного количества паспортов.

Здесь упоминается МВД России, но приведенные рассуждения будут справедливы и для любых других гос. структур. Как ни крути, а затраты государства на передачу функций удостоверяющих центров в любой из своих органов будут гигантскими. Реальный экономический эффект, выраженный в снижении потерь от экономических преступлений, связанных с использованием электронной подписи, вряд ли будет значительным.

Оптимальный вариант решения сложившейся проблемы видится в совершенствовании процедуры выпуска электронных подписей. В частности, предлагается следующий набор мер:

- Запрет оформления электронной подписи по доверенности (паспорт по доверенности получить нельзя).

- Законодательное принятие методики идентификации заявителей на оформление электронной подписи, как минимум включающей в себя:

- наличие не менее двух людей, проводящих идентификацию заявителей своими глазами (как во многих банках при оформлении вкладов или кредитов);

- наличие процедур проверки документов, удостоверяющих личность заявителя, на предмет подделки.

- Обязательная фиксация процедуры идентификации личности заявителя на фискальный видеорегистратор (исключающий возможность подделки видеозаписей) и хранение записей в течение 3 лет (срок исковой давности) со дня окончания срока действия сертификата ключа подписи.

Основным нюансом данного набора мер будет выбор второго человека, проводящего идентификацию личности заявителя на выпуск электронной подписи. Рассмотрим несколько вариантов, отличающихся друг от друга ожидаемой достоверностью идентификации и затратами на реализацию. Вторым человеком, проводящим идентификацию, может быть:

- Еще один работник удостоверяющего центра. Самый дешевый вариант, обладающий минимальной безопасностью.

- Нотариус. Более дорогой вариант, обладающий максимальной безопасностью без привлечения госслужащих.

- Сотрудник МВД России. Самый затратный, самый безопасный вариант (если не они то кто?).

Реализация любой из предлагаемых мер неизбежно приведет к увеличению стоимости электронной подписи. Это, к сожалению, — неизбежное зло.

Усиливая процедуру идентификации заявителей на выпуск электронной подписи, нужно аналогичным образом усиливать и процедуры выдачи SIM-карт, и процедуры авторизации учетных записей на портале «Госуслуги».

Решение проблемы № 2 («ограничение использования электронной подписи»)

Технология PKI не содержит способов ограничения выпуска и использования электронной подписи. Подразумевалось, что если она не нужна человеку, то он просто ее не оформляет. Если же электронную подпись похитили, то ее обладатель незамедлительно обращается в удостоверяющий центр и просит, чтоб ее заблокировали. Блокировка подписи производится путем добавления сертификата ключа проверки подписи в список отозванных сертификатов (certificate revocation list, далее — CRL) c указанием даты и причины блокировки.

В момент проверки электронной подписи под документом анализируется дата ее формирования. Если эта дата позже или равна дате блокировки, то подпись под таким документом признается недействительной.

Таким образом, CRL является центральным элементом технологии PKI, отвечающим за доверие к выпущенным электронным подписям. Возможности влиять на «невыпущенные» электронные подписи через CRL нет.

Поэтому для исправления рассматриваемой в законе проблемы технологию PKI необходимо доработать. Причем данные доработки должны проводиться с учетом обратной совместимости с уже существующими и работающими системами электронного документооборота.

Если в классическом PKI дерево доверия разрасталось от корневого удостоверяющего центра, то в случае государственного PKI центральным источником доверия является государство. Оно обеспечивает инфраструктуру доверия, в рамках которой существуют аккредитованные удостоверяющие центры.

Государство в лице своего уполномоченного органа должно принимать от граждан заявления (например, через МФЦ или «Госуслуги»), содержащие ограничения на выпуск и ограничения на использование электронной подписи. Полученные данные должны консолидироватьcя в государственный информационный ресурс — «Единый реестр ограничений и запретов использования электронной подписи».

На уровне закона удостоверяющим центрам необходимо вменить в обязанность в момент выпуска электронной подписи проверять данный ресурс на предмет установленных ограничений.

Если в реестре установлен запрет на выпуск электронной подписи, то удостоверяющий центр обязан отказывать заявителям в выпуске. Если в реестре содержатся ограничения на использование электронной подписи, то они должны быть внесены в выпускаемый сертификат ключа проверки электронной подписи.

Про ограничения на использование электронной подписи нужно поговорить подробнее.

Дело в том, что, не смотря на упоминания о них в п. 4 ст. 11 63-ФЗ, по факту этот механизм не рабочий, поскольку в действующей законодательной базе отсутствуют документы, раскрывающие принцип его действия.

Исправим этот недостаток и рассмотрим один из возможных вариантов реализации ограничений на использование электронной подписи.

Первым этапом нам необходимо выработать модель, которая будет описывать ограничения на использование электронной подписи. Наиболее подходящей для этих целей будет дискреционная модель доступа, описываемая с помощью списков контроля доступа (access control list, ACL).

Список контроля доступа для электронной подписи должен содержать перечень областей, в которых электронную подпись разрешено использовать для заверения документов или в которых подпись запрещено использовать. Проблема в том, что считать этими «областями».

В идеале это должны быть информационные системы, в рамках которых ведется электронный документооборот. Но данный идеал недостижим, так как потребует создания и поддержания глобального реестра информационных систем в рамках государства. Если государственные или муниципальные информационные системы еще можно как-то учитывать, то информационные системы коммерческих организаций не поддаются учету в принципе — многие компании сами не знают, какие системы у них работают.

В качестве альтернативы можно разграничивать использование электронной подписи на уровне субъектов юридических взаимоотношений, то есть в самой электронной подписи указывать, для каких компаний (а также физ. лиц или гос. органов) ее можно использовать, а для каких нет. Юридические лица могут идентифицироваться с помощью данных из ЕГРЮЛ, например, по совокупности значений ИНН и ОГРН. Идентифицировать физическое лицо можно по совокупности значений ИНН и СНИЛС.

Приведенный механизм разграничения доступа (ограничения из гос. реестра) — глобальный по всему пространству доверия, формируемому государством. Приведенные ограничения должны в обязательном порядке учитываться всеми удостоверяющими центрами при выпуске любых электронных подписей.

Заявителем при обращении в удостоверяющий центр могут быть установлены дополнительны (частные) ограничения, сужающие сферу использования электронной подписи. Это позволит обеспечить выпуск электронных подписей с разными областями действия, что будет актуально для защиты подписей должностных лиц.

Установка глобальных ограничений на использование электронных подписей должна порождать отзыв всех действующих электронных подписей, сфера действия который выходит за рамки дозволенного.

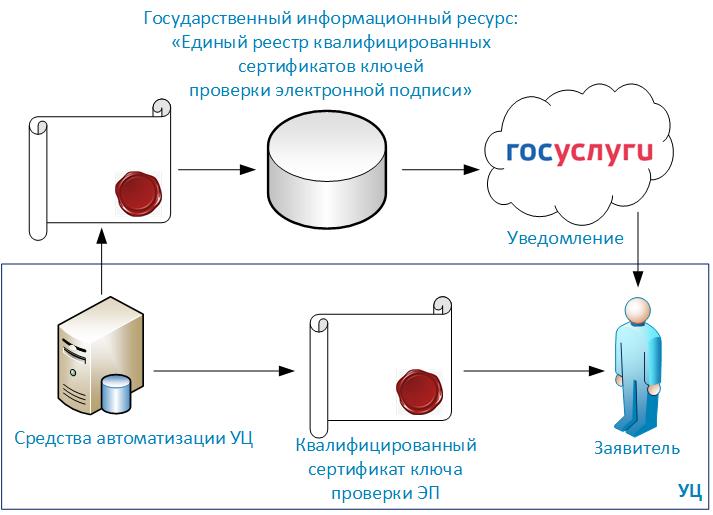

Решение проблемы № 3 («получение извещения о выпуске электронной подписи»)

Информирование граждан о выпуске на них электронных подписей, пожалуй, самая простая из всех приведенных в данной статье задач. Решить ее можно следующим образом:

- Удостоверяющие центры, выпуская электронную подпись, направляют копию сертификата в адрес уполномоченного государственного органа.

- Уполномоченный орган консолидирует все полученные сертификаты в государственный информационный ресурс — «Единый реестр квалифицированных сертификатов ключей проверки электронной подписи».

- Субъекты права: юридические или физические лица — смогут узнать о выпуске на них электронных подписей из портала «Госуслуги». Для повышения оперативности на портале можно сделать доработки, позволяющие подписаться на уведомления по этим событиям.

Конечно, не у всех подключены «Госуслуги», но в тоже время никто не мешает их подключить, тем более будет хороший повод.

Решение проблемы № 4 («правила использования СКЗИ»)

© Яндекс.Картинки

Современные СКЗИ могут обеспечивать должную защиту только при соблюдении ряда жестких ограничений, прописанных в технической документации. Например, для всех СКЗИ, работающих на компьютере под управлением Windows, устанавливается требование отчистки файла подкачки при завершении работы. Несоблюдение данного требования приводит к риску кражи ключей электронной подписи в периоды времени, когда компьютер выключен.

Реализовывать данные требования или нет — целиком в зоне ответственности подписанта. Осуществить должный государственный контроль (так как государство является провайдером доверия) за соблюдением им этих требований в общем случае невозможно. Но в то же время, если подпись уже поставлена, то способ ее формирования ни коим образом не должен оказывать влияние на ее признание и статус.

Следовательно, законодательная база должна быть модернизирована таким образом, чтобы максимально снизить риск отказа от подписи или изменения ее статуса обусловленный действием (или бездействием) подписанта. Подобные изменения назрели уже давно, так как основополагающие документы, регламентирующие применение СКЗИ (ПКЗ-2005, ФАПСИ 152), уже морально устарели.

Решение проблемы № 5 («стандартизация средств электронной подписи»)

© Яндекс.Картинки

Стандартизация средств электронной подписи должна привести к тому, чтобы потребителям не было разницы, какое стандартизированное СКЗИ использовать.

Стандартизации должны быть подвергнуты:

- Архитектура и структура СКЗИ.

- Прикладные программные интерфейсы (API), используемые для вызова функций СКЗИ и взаимодействия со средой функционирования криптосредства (СФК).

- Форматы ключевой информации, справочников открытых ключей, списков доверенных и отозванных сертификатов, входных и выходных сообщений.

- Ключевые носители.

- Сопутствующие алгоритмы и протоколы.

- Параметры криптоалгоритмов и протоколов.

На данный момент СКЗИ сертифицируются по 6 классам: КС1, КС2, КС2, КВ1, КВ2, КА1. Каждый класс определяет только угрозы, которым должно противостоять СКЗИ, но не устанавливает никаких требований совместимости. В результате два криптосредства, скажем, класса КС1 абсолютно не совместимы друг с другом.

Соответственно, в рамках стандартизации должны быть разработаны профили СКЗИ соответствующих классов, но уже с ограничениями по совместимости и с привязкой к конкретной среде функционирования. Например, «Стандартизированный криптопровайдер КС1, для работы в операционной системе Windows 10».

Решение проблем № 6 («старые подписи») и № 7 («атака назад в будущее»)

© Яндекс.Картинки

Проблемы «старых» подписей, взломанных криптоалгоритмов и махинаций с датами подписания документов не могут быть решены только с помощью электронной подписи.

Для устранения этих недостатков необходимо абстрагироваться от банального использования электронной подписи и посмотреть на проблему с точки зрения юридически значимого электронного документооборота в целом.

Здесь к защите, обеспечиваемой электронной подписью, может быть добавлена защита, обеспечиваемая сервисами доверенной третьей стороны. Только с помощью данных сервисов можно устранять обозначенные проблемы.

Примерами сервисов доверенной третьей стороны будут:

- служба штампов времени, позволяющая достоверно установить дату формирования электронной подписи;

- служба гарантированной доставки сообщений, позволяющая достоверно установить факт передачи документов между участниками электронного документооборота;

- служба электронного нотариата, реализующая функции нотариуса, но применительно к электронным документам;

- служба архивации и длительного хранения электронных документов, позволяющая обеспечить юридическую значимость документа даже в условиях потери стойкости криптографических алгоритмов, используемых для формирования электронных подписей;

- и др.

Очевидно, что использование данных сервисов будет не бесплатным. Их повсеместное внедрение как обязательных требований может негативным образом сказаться на популяризации и массовости использования юридически значимого электронного документооборота в экономике страны. Тут требуется дифференцированный подход, при котором в зависимости от значимости подписываемых документов устанавливается обязательность использования данных сервисов. В качестве примеров особо значимых документов можно привести документы по сделкам с недвижимостью, судебные решения, законодательные акты и др.

Послесловие

Итак, мы с вами познакомились с некоторыми проблемами в текущем законе «Об электронной подписи». Проблем множество, но даже в этой статье нам не удалось рассмотреть их все. Мы поговорили лишь об одном, правда, наиболее значимом виде электронных подписей — квалифицированной усиленной электронной подписи.

Важно задать вопрос, приносит ли электронная подпись больше пользы, нежели вреда?

Субъективно многие граждане испытывают к электронной подписи недоверие, считая что все, что творится в цифровом мире, можно легко подделать. Отчасти они правы, но какова альтернатива? Собственноручная подпись и бумажные документы?

Если на данный момент стало известно всего о двух случаях кражи квартир с использованием электронной подписи, то количество аналогичных краж, совершенных с помощью традиционных бумажных документов, превысит это числов в тысячи раз.

Наше представление о стойкости собственноручной подписи иллюзорно и граничит с самообманом. Мало того, что ее может подделать любой человек с мало-мальски развитой мелкой моторикой рук, так она уже может быть воспроизведена с помощью машины.

Абсолютно стойкой защиты, к сожалению, не бывает. Это справедливо как для электронной, так и для собственноручной подписи.

Чем более массово электронная подпись будет использоваться, тем чаще ее будут пытаться подделывать (неправомерно использовать). Это неизбежно. Но все же процент правомерного использования электронной подписи значительно опережает процент неправомерного, а положительный эффект от закона превышает негативный.

Важно оперативно латать «дыры» в законодательстве, постоянно повышая планку затрат злоумышленников на совершение преступления. При этом сами латки должны быть легкореализуемыми и эффективными.

Дополнительные материалы

- Справочник российского законодательства по информационной безопасности — основные законы и подзаконные акты, регулирующие ИБ в России, в том числе и электронную подпись.

- Модель угроз СКЗИ — содержит описание угроз в отношении СКЗИ и неотказуемости электронной подписи.

- Блог Натальи Храмцовой «Кто не идет вперед, тот идет назад» — много материалов по вопросам электронной подписи и электронного документооборота.

Комментарии (175)

edogs

18.06.2019 03:41Основная причина проблем не в простоте или сложности получения ЭЦП, а в том что эта простота или сложность задается одна для всех. Поэтому если у человека текущая сложность не отвечает его требованиям, то он вынужден или оставаться без этих возможностей или же делить их с неадекватно широким кругом лиц.

При этом первое получение подписи несомненно должно быть максимально защищено, сильнее даже чем паспорт, т.к. паспорт требует личного присутствия для действия, а подпись нет.

А вот после первого получения человек должен иметь возможность оттюнить дальнейшие операции с подписью как ему удобно. Запретить всё вообще (для параноиков). Разрешить покупать недвигу, но запретить продавать. Разрешить вообще все (для тех кто современен и моден). Передоверить часть операций другой ЭЦП! (что бы не отдавать свою, для юр.лиц допустим).

нужно аналогичным образом усиливать и процедуры выдачи SIM-карт

Перевыдачу — да. Но вот выдачу самих карт надо было бы ослабить, вплоть до введения препейдных без паспортных.

То что сейчас устроили — это ад адский. Продаван с зарплатой в 30 тысяч сканирует паспорта кучи людей покупающих симки, фотках их с паспортом и тут же без спроса рассылает заявки в кредитные бюро потом радостно спрашивая не хочет ли кто кредита уже одобренного. Раньше можно было взять симку у каждого забора и без этих рисков — все были счастливы.

gban

18.06.2019 09:47Вот надо бы все обращения за удостоверяющими документами перевести через ЕСИА. Например, вы обратились в банк за кредитом, банк обращается к вашему профилю в ЕСИА, вам приходит уведомление, вы разрешаете передачу информации банку.

dim3shturm

18.06.2019 17:00В ЕСИА бывают перебои… вешать всё на один сервис опасно.

Надо какие то дублёры создавать и в случае чего другой сервис использовать.

murzix

18.06.2019 17:15Там шина в СМЭВ данных и очереди. В теории — очень надёжная штука. Если поставщик сведений работает как положено

shikhalev

18.06.2019 06:16Относительно уполномоченного органа и третьей стороны вообще: а нет ли смысла как раз здесь применить распределенный реестр на блокчейне? Вероятно, при участии государства, но с полной прозрачностью для прочих участников — полагаю удостоверяющие центры, банки, да и просто крупный бизнес, смогли бы выделить на это мощности.

Кстати, о банках: а почему бы им не стать удостоверяющими центрами?

1. У них уже есть наработанные и стандартизованные процедуры идентификации.

2. У них, как правило, уже есть достаточно мощные IT-структуры, да и с криптографией они знакомы.

3. Их деятельность ведется под пристальным государственным контролем.

4. У крупных банков уже есть инфраструктура для работы с большим количеством клиентов — отделения, сотрудники…

5. Психологический момент — человек, даже не особенно понимая, что такое электронная подпись, получив ее в банке, будет серьезней относиться к вопросам паролей и безопасности вообще. В конце концов, банковские карты сейчас почти у всех, но массовых эпидемий кражи данных карт как-то не наблюдается.

Что касается стандартизации и прописывания четких процедур — не могу не согласиться.

imbasoft Автор

18.06.2019 07:28Блокчейн как технологическая основа сервиса третьей доверенной стороны довольно интересен. Например, сервис длительного обеспечения юридической значимости документов это прям для него. Но тут нужна проработка, кто будет хранителем реестра, как защитится от уязвимостей свойственных данной технологии (например, проблема контроля 51% вычислительной мощности и др.) и еще много чего.

В отношении банков, то они уже и так выполняют много чего (валютный контроль, сбор биометрии), что не свойственно «классическим» кредитным организациям и причем за «спасибо» от государства. Вводить для них новую обязаловку, думаю не здорово, а на добровольной основе они могут выполнять функции УЦ и так.

shikhalev

18.06.2019 08:41Собственно, с хранителем реестра вырисовывается два варианта: или основной хранитель — государство, а удостоверяющие центры и проч. его контролируют, или наоборот, хранители — удостоверяющие центры, а государство контролирует (они ж в любом случае лицензируются и регулируются). Ну, и это тот случай, когда можно использовать Proof of Authority, что, в общем-то, снимает проблему 51%.

Про банки да, верно, вроде как несвойственные им функции… Но если технология пойдет в массы, я не очень представляю, кто еще сможет обеспечить инфраструктуру — нынешние УЦ все же под работу с юрлицами заточены. К тому же, банки уже затянуты в подобные дела — та же биометрия, или дополнительное подтверждение личности на госуслугах через личный кабинет Сбера…

freeExec

18.06.2019 10:40Проблем с 51% легко обходится, когда реестр ведут всего его региональные подразделения, а их 80+ штук. Проблематично договориться со всем даже в административном порядке. Слишком широк будет круг посвящённых.

shikhalev

18.06.2019 13:33Кстати, если решить «проблему 51%» в общем случае, то от необходимости государства в этой сфере можно вообще избавиться. Но, боюсь, она так просто не решается.

Akuma

18.06.2019 09:14+1Где это в банках безопасность?

Кредиты как 20 лет назад выдавали, так и выдают по фото паспорта в телефоне.

Что в банке, что в телефоне слабое место — это именно человек.

shikhalev

18.06.2019 09:33А это немного другой вопрос. Нужные процедуры у них вполне прописаны, контролировать надо.

Akuma

18.06.2019 09:39Лично я считаю, что это не будет работать, пока этим управляют люди, а по другому — никак. Ведь даже какой-нибудь ИИ должен кем-то управляться.

Тем не менее тенденция переноса всей бюрократии в онлайн мне нравится. Суть такая же, но хотя бы бегать лишний раз не надо.

stanislavkulikov

18.06.2019 13:52Кредиты как 20 лет назад выдавали, так и выдают по фото паспорта в телефоне.

На такой банк вы можете подать жалобу и если это действительно так, то у него отберут лицензию.

shikhalev

18.06.2019 14:03По крайней мере, по закону именно так, да.

stanislavkulikov

18.06.2019 15:05По закону сотрудник кредитной организации должен подтвердить вашу личность. Сделать это можно с помощью документов удостоверяющих личность, одним из которых является паспорт. Но это должен быть оригинал паспорта, ни фото ни даже нотариально заверенная копия. Только оригинал.

shikhalev

18.06.2019 15:13Именно так. Но я не готов утверждать, что закон никем не нарушается. Хотя со мной такого не было, мне и дебетовую карточку пытались не выдать из-за надорванной страницы паспорта.

shikhalev

18.06.2019 15:20Не забывайте, что оригинал паспорта у вас сотрудник банка забрать и пришить к делу не может (и это хорошо). А люди не все честные, и некоторые (о, ужас) готовы взять копию, которую они подошьют к делу и отчитаются начальству. Или даже что-то похожее на копию, например, распечатку фотографии.

vov_i

18.06.2019 14:23>>Кстати, о банках: а почему бы им не стать удостоверяющими центрами?

Вы будете смеяться, но многие банки имеют свои аккредитованные УЦ. Только выдачей сертификатов на сторону они не имеют права заниматься, поскольку такого вида деятельности у них нет в уставах. Внести изменения в устав они сейчас тоже не могут — ЦБ не даст :)

Так что для своих клиентов банк может выдавать квалифицированные сертификаты, а на сторону — нет. Кстати, с переводом средств граждан из ПФР в НПФ некоторые банки хорошо поураганили, выдавая «одноразовые» сертификаты исключительно для этой операции

shikhalev

18.06.2019 14:28Не буду смеяться. У меня где-то есть подпись, выданная аккредитованным (и аффилированным) УЦ Сбера. Это я так квартиру в ипотеку покупал. Надо бы, кстати, разобраться, чего там куда и как я могу ею пользоваться.

И вот мне, право, не понятно, почему этим-то заниматься им ЦБ не дает.

vov_i

18.06.2019 14:57Ну вот да. Собирать биометрию для ЕБС банкам можно, а быть УЦ — нельзя. Впрочем логику тут искать тяжело

saipr

18.06.2019 07:49-1Проблема № 5 — стандартизация средств электронной подписи

Почему бы не создавать такие средсва на базе токенов PKCS#11 с поддержкой российской криптографии. При этом токены используются не как флэшки (что сегодня происходит сплошь и рядом), а именно как криптографические устройства.

А поскольку сегодня сертификат встал вровень с паспортом (квартиры переписывают и т.д.), то конечно хотелось бы, чтобы их выдавали госструктуры.

imbasoft Автор

18.06.2019 08:22+1Какой конкретно использовать стандарт — это тема отдельной дискуссии. Главное положить конец существующему «СКЗИ-рабству», т.е. когда электронное взаимодействие привязано к решениям одного вендора.

smart_alex

18.06.2019 08:38-1Ситуация слега абсурдна: квартиры УЖЕ переписывают, а мы ведём академические дискуссии о механизмах информационной и организационной защиты института ЭЦП. Не было бы более разумным СНАЧАЛА создать безопасную систему, а затем вводить её в эксплуатацию?

И, судя по написанному в статье, у этой системы столько технологических и концептуальных дыр, что затыкать их можно до бесконечности и всё равно где-то будет «протекать».

kukuruza10

18.06.2019 17:02Как-то в п. 5 вы широко так малярным валиком по картине импрессионистов. И вообще эта проблема слегка выбивается из общего списка и ее решение или текущее отсутствие такового мало влияют на «ужасы» упомянутые в начале статьи. Как и предлагаемые вами решения.

Как говорил классик — СКЗИ бывают разные…

1. В статье речь идет только о средствах электронной подписи, наверное этим и стоит ограничиться.

2. Чем вам поможет стандартизация архитектуры и структуры средств ЭП (что бы это не значило)?

3. Параметры криптоалгоритмов и ряда протоколов, а также большинство форматов передаваемых данных и представлений открытой ключевой информации уже стандартизированы и реализованы в современных средствах ЭП большинства вендоров.

4. Пользователь практически никогда не пользуется напрямую API средства ЭП. Он использует либо функционально законченное средство подписи файлов типа КриптоАРМ, либо некоторую информационную систему, в которую встроено средство ЭП. Поэтому стандартизация API это не решение проблем пользователя, а решение проблем IT.

5. Проблема СКЗИ-рабства лежит несколько в другой плоскости, чем отсутствие стандартизации, а точнее еще как минимум в одной. Приходя в УЦ пользователь сейчас практически лишен возможности выбора средства ЭП, которым ему предстоит пользоваться. А УЦ, в свою очередь, ограничен либо средствами УЦ, либо своими коммерческими соображениями.

Этот список также неполон и поверхностен, как и п. 5 в публикации. Это действительно очень технологичная тема, требующая отдельной дискуссии.

gban

18.06.2019 08:40Как минимум все выпущенные ЭП привязывать к учетной записи в ЕСИА и отображать там.

codecity

18.06.2019 08:51+1Проблема № 7 — «атака назад в будущее»

Time Stamp Authority сервис не используется что ли?

amphasis

18.06.2019 12:24Насколько я понимаю, проблема в том, что использование TSA не является обязательным условием для признания подписи действительной в соответствии с текущим законодательством.

rsashka

18.06.2019 09:06Как-то не вяжутся самые главные тезисы статьи:

Таким образом, мы получаем ситуацию, когда быть правильным удостоверяющим центром, проводящим строгую идентификацию клиентов, невыгодно.

Оформление злоумышленниками поддельных сертификатов это не проблема какого-то конкретного удостоверяющего центра, а системный кризис уровня федерального законодательства.

Вы уж определитесь, то ли законодательство хреновое, то ли правильным УЦ быть не выгодно.

Сейчас же основная существующая проблема — коммерческие УЦ не могут обеспечить доверие к своей работе (вполне возможно, из-за недостаточной жесткости законодательства).

Но даже принятие максимально жестких карающих законов не даст гарантий, что какой нибудь УЦ для своей коммерческой выгоды, не станет их (иногда) нарушать.

Поэтому курс на пересмотр правил выдачи ЭП (в том числе, возможная передача этих функций налоговой), как раз и является вариантом ужесточене федерального законодательства, за который вы радеете.

imbasoft Автор

18.06.2019 09:08Вы уж определитесь, то ли законодательство хреновое, то ли правильным УЦ быть не выгодно.

Скажем так, в текущей законодательной базе быть правильным УЦ невыгодно.

RZimin

18.06.2019 09:39Это все очень хорошо, но хотелось бы увидеть конкретные шаги, которые на данный момент может предпринять физлицо для хоть какой-то защиты.

imbasoft Автор

18.06.2019 09:46Эта статья про uprade закона.

В текущий ситуации с защитой от мошенничества с ЭП как для физ. лиц так и для юр. лиц чуть лучше чем никак. По защите от регистраций левых ЮЛ на физ. лицо можно посмотреть в этом посте.

MasMaX

18.06.2019 12:26Лучше решение — оформить электронную подпись себе и хранить её не используя. По-моему так. Нельзя софрмировать ещё одну подпись если есть действующая.

RZimin

18.06.2019 12:58Вроде как в прошлом топике же сошлись на том, что подписей у человека может быть несколько…

vov_i

18.06.2019 14:35Квалифицированных сертификатов может быть выпущено сколько угодно, ограничений нет

ggo

18.06.2019 10:02Часть озвученных проблем, действительно, имеет место быть.

Только предлагаемые решения — в основном заточены на усложнение процессов вокруг ЭЦП.

Текущий мир ЭЦП итак очень недружелюбен к обычным пользователям.

Тест очень простой, а может ли ваша мама использовать ЭЦП для решения своих повседневных вопросов без посторонней помощи.

И предлагается его (этот мир ЭЦП) еще больше усложнить. Что еще больше отдалит обычных пользователей от ЭЦП. Может быть новый мир ЭЦП будет очень классным, но пользы от него для обычных людей будет мало. История примерно как с bitcoin — bitcoin может и классный, только обычные люди им не пользуются.

А вот что точно надо делать -это стандартизация всего ПО, совместимость между вендорами должна быть. Вот тут государству надо приложить усилия.

shikhalev

18.06.2019 13:07Насколько я понял мысль автора, усложнить он предлагает жизнь УЦ и регулирующим органам, а вот пользователям наоборот — очень сильно упростить за счет унификации и стандартизации процессов.

stanislavkulikov

18.06.2019 14:14Самое главное — это усложнить жизнь мошенникам, всё остальное уже менее важно.

shikhalev

18.06.2019 14:24Тогда проще всех граждан посадить за решетку и заставить ходить строем. Главное ведь преступников посадить, да? Остальное менее важно?

stanislavkulikov

18.06.2019 14:37Зачем так передёргивать? Для меня более важно, что бы мошенники не могли, как сейчас, с лёгкостью переписать мою квартиру на себя, чем то, что моя или ваша мама не смогут воспользоваться этой подписью.

shikhalev

18.06.2019 14:48всё остальное уже менее важно

Это не мои слова. Я готов согласиться с:

Для меня более важно, что бы мошенники не могли, как сейчас, с лёгкостью переписать мою квартиру на себя, чем то, что моя или ваша мама не смогут воспользоваться этой подписью

Но не с квантором всеобщности.

ggo

19.06.2019 09:49Ваше беспокойство понятно, мне бы тоже не хотелось бы судиться и доказывать, что квартиру продали мошенники используя нелегально полученный КЭП.

Но,

беспокоит ли вас, что квартиру можно продать без вашего участия по нелегальной доверенности?

беспокоит ли вас, что квартиру можно продать без вашего участия по поддельным документам удостоверяющим личность?

Что вы можете сделать с этим?

Нужно ли кардинально менять институт доверенностей и собственноручных подписей?

stanislavkulikov

19.06.2019 13:56Конечно беспокоит, и да, безусловно нужно. И поэтому я не понимаю беспечности некоторых комментаторов, которые пишут, что пусть система и дырявая, но чуть-чуть удобнее стало.

JerleShannara

18.06.2019 18:26Если моей матери сложно использовать что-то… то она просто это не использует. Альтернативы ЭЦП есть — обычная подпись, просто надо куда-то поехать. И если (чего очень-бы хотелось) примут в закон вариант заявления «запрещаю выдавать мне ЭЦП до письменной отмены этого решения в МФЦ/КГБ/ФСБ/ПВО/Сарае» — для таких людей это будет замечательно, поскольку эта самая ЭЦП им нужна раз в сто лет.

imbasoft Автор

18.06.2019 10:15+1Текущий мир ЭЦП итак очень недружелюбен к обычным пользователям.

Тест очень простой, а может ли ваша мама использовать ЭЦП для решения своих повседневных вопросов без посторонней помощи.

При выборе вариантов правки закона приоритет делался на сохранение простоты использования ЭП для ее владельца. По сути единственным препятствием для них станет необходимость личного визита в УЦ. Да, это «тяжело». Но тут ничего не сделаешь, текущий уровень безопасности системы слишком низок. В остальном их жизнь, с появлением стандартизированных СКЗИ, должна стать значительно проще.

sopov

18.06.2019 10:371. Сертификаты на должностных лиц выдают на конкретную организацию, с их помощью как-то навредить физическому лицу нельзя;

2. Все выпускаемые сертификаты давным-давно регистрируются в ЕСИА через СМЭВ;

Если уже есть база всех сертификатов, и тем более, что они в ЕСИА, то добавить ограничение и уведомления не очень задранная тема.

buldo

18.06.2019 11:42Более того в сертификаты уже сейчас прописывается область применимости.

Прочитав Проблему 2 я задумался о компетентности автора

angel_zar

18.06.2019 11:51Допустим, я мошенник и заказываю ЭЦП, думаете я буду ограничивать область ее применения?

buldo

18.06.2019 11:59В Проблеме 2 не идёт речь о выпуске подписи злоумышленником

amphasis

18.06.2019 12:29В Проблеме 2 рассматривается возможность задания физлицом глобального ограничения областей применимости сертификатов которые могут быть выпущены на его имя

buldo

18.06.2019 12:41Если так, значит я невнимательно прочитал. Но я слабо представляю, как такое сделать.

shikhalev

18.06.2019 13:06А такое и не надо. Надо именно что невозможность выпустить за кого-то. Только в личном присутствии.

buldo

18.06.2019 13:26Всё таки Проблема 2 это про то, что кто-то может получить доступ к легально выпущенному серту.

shikhalev

18.06.2019 13:35Я исхожу из формулировки автора:

К сожалению, данная формулировка не позволяет полностью запретить выпуск и использование электронной подписи, в результате чего от электронной подписи страдают граждане, которые никогда в жизни ее не выпускали (например, жертвы приведенных в начале статьи инцидентов).

Курсив мой.

shikhalev

18.06.2019 13:39+1Т.е., как я понимаю, Проблема 2 и о том и о другом. Вероятно, стоило бы их разнести.

buldo

18.06.2019 13:40Именно. Потому что моё внимание зацепило

Проблема усугубляется тем, что количество людей, которым может оказаться доступна электронная подпись должностного лица, трудно поддается ограничению и практически не зависит от воли владельца подписи

shikhalev

18.06.2019 13:44Да, это действительно другая проблема. Которая, ИМХО, решается вообще без привлечения законодательства. В отличие от той, которая зацепила моё внимание.

imbasoft Автор

18.06.2019 17:08Проблема 2 — про защиту от нелегального использования легально выпущенной подписи, а также про защиту от неправомерного выпуска подписи.

hippoage

18.06.2019 11:47Вы правда думаете, что некое ООО или сервис «Яндекс.Картинки» владеет авторскими правами хотя бы на одно из приведенных изображений? Это как ставить (С) Интернет…

AlexAV1000

18.06.2019 12:29«Дыра» в «электронной подписи» была заложена изначально — это возможность иметь сколько угодно электронных подписей одному человеку. И придумали это, полагаю, неспроста. :)

— А кто фактически руководил?

— Кто его знает! Это был один человек. И он был голова. Я ему пальца в рот не положил бы. «Золотой теленок»

buldo

18.06.2019 12:44Как уже говорили — это не баг, а фича. У вас может быть один сертификат для прдписывания писем, другой для подтверждения личности на сайтах и третий пля подписи документов. И логично, что к физической защите каждого можно применять различные правила. Первый таскать всегда с собой, последний — хранить дома в сейфе

shikhalev

18.06.2019 13:56Подумалось: а было бы неплохо иметь возможность самостоятельно выпускать временные ограниченные сертификаты, подписывая их основным. Как виртуальные карты во многих интернет-банках.

user_man

18.06.2019 14:25В целом, учитывая реальность и отсутствие сколько-нибудь приличной защиты подписи, стоит говорить о многократно более дешёвом решении — обычной ручной подписи. Суммарные затраты и потери от использования ЭЦП будут на порядки больше, нежели от использования обычной подписи, даже если нужно подписывать много документов. Хотя да, если подпись чужая — подписывающему плевать на его безопасность, а вот личное время он наверняка сможет сэкономить. Но такой вариант опять же подсказывает владельцу подписи — нафиг оно, такое счастье.

shikhalev

18.06.2019 14:30Ручная подпись всё-таки на порядки небезопаснее. Точнее, она небезопасна вовсе. Всё, 21 век, без электронной подписи никуда.

hokum13

18.06.2019 14:37Если в реестре установлен запрет на выпуск электронной подписи, то удостоверяющий центр обязан отказывать заявителям в выпуске.

А если мне нужна КЭП, но я хочу быть уверен, что ни кто не сделает еще одну? Каждый раз писать заявление в МФЦ о разблокировке, а после получения писать на блокировку? Или писать заявление на разрешение выпустить ЭЦП конкретным УЦ один раз? Что-то мне подсказывает, что дешевле сразу в МФЦ передать услугу выдачи КЭП, сблекджекомаутентификацией иматрешкамитокенами.

imbasoft Автор

18.06.2019 17:19А если мне нужна КЭП, но я хочу быть уверен, что ни кто не сделает еще одну?

Это решается активной безопасностью, при которой человек получает от «Госуслуг» уведомления о выпусках ЭП. Если выпустили «левую» подпись, то по заявлению, лица на которое она выпущена подпись отзывается.

От всех угроз не защитится, а делать очень сложную систему не самая хорошая идея. Нужен баланс.

hokum13

18.06.2019 15:58Меня задело. Извините, но:

Где еще тогда можно взять деньги?

Если рассматривать государство в противовес бизнеса, то да. Если рассматривать государство, как совокупность бизнеса и его инструмента (власти), то это перекладывание из одного кармана в другой.

Это как «налог на балванки». Деньги с населения все равно собираются, но формально это делает не государство, а «типочастная» контора, тесно связанная с ФСБ. В чем проблема? Да в том же самом, что и с РСП: есть некий Михалков (целая группа, т.к. УЦ много), который получает прибыль, хотя деньги собирают с совершенно другой целью (по крайней мере так декларируется).

Так не проще сократить количество этих УЦ до 1 (государственного), тем самым сократив стоимость КЭП или даже сделав ее бесплатной (переведя в налог). Заодно куча людей с высокой квалификацией (например бывшие сотрудники ФСБ, как это принято) перестанут просиживать штаны в ожидании клиентов, а займутся делом (например можно отправить их ловить реальных педофилов, а не блокировать сайты за невнятный хентай или «критику» власти).

то электронная подпись — на короткий, как правило, не больше года и трех месяцев.

Выдавайте КЭП на длительный срок (10-15 лет — в самый раз). Нет проблем. Только выдавайте его в обязательном порядке всем и по умолчанию только с одной функцией: выпуск расширенных КЭП. Кто готов рискнуть и пользоваться ей для подписи документов — ССЗБ (пишет отдельное заявление на расширение функционала при выдаче, «в здравом уме...»), остальные получат способ ограничить произвол частных УЦ и не сильно перегрузят МВД и/или МФЦ.

служба штампов времени

NTP. Но ни кто не заставит им пользоваться. Спасет только от установки даты больше текущей, но не спасет от установки даты в прошлом (можно записать ответ и использовать его постфактум). Но кто не мешает поднять свой криптоNTP, с известным закрытым ключем.

служба гарантированной доставки сообщений

СЭД. Их тьма. Но проблема с ними та же, что и с КЭП — можно сделать дубль ЛК.

служба электронного нотариата

Ну так и дурак может. Вся суть внедрения КЭП (к.м.к.) была в том, что документ можно удостоверить не демонстрируя его 3-й стороне. Иначе можно просто регистрировать документ в госуслугах, без каких-либо КЭП.

Ну и главное, что ни кто не мешает украсть и подпись нотариуса. Схема чуточку сложнее, но в разы, а не на порядки.

служба архивации и длительного хранения электронных документов

См. предыдущий пункт.

Пример (все совпадения случайны): мой сын — «электронный нотариус» (админ обслуживающий сервис). Я хочу написать завещание. Если я его оформляю просто с помощью КЭП, то он узнает его содержание только после моей смерти (… Полуживого забавлять, Ему подушки поправлять,...). А если я его опубликую в таком «архиве», то мне точно не жить…

Проблема есть и её точно нужно решать (хотя пока что она почти не эксплуатируется), но решение должно быть более элегантным. Предложенные Вами способы затыкают дыры, создавая новые. Но как говорится — за попытку спасибо.

inkelyad

18.06.2019 16:17Пример (все совпадения случайны): мой сын — «электронный нотариус» (админ обслуживающий сервис). Я хочу написать завещание. Если я его оформляю просто с помощью КЭП, то он узнает его содержание только после моей смерти (… Полуживого забавлять, Ему подушки поправлять,...). А если я его опубликую в таком «архиве», то мне точно не жить…

Вроде бы в таких сервисах можно хранить (и хранят) не сами тексты документа, а их заверенные хэши. Тогда и содержание документа посторонним неизвестно, и можно подтвердить, что вот именно этот текст когда-то электронному регистратору предъявлялся.

Причем до некоторой степени оно делается буквально на коленках — смотри, например, Proof of Existence

hokum13

18.06.2019 18:14Это решается активной безопасностью

Есть проблема: Вы не предлагаете отказаться от текущей схемы с десятками УЦ. А значит никакого СМС-уведомления, как и сейчас.

Это сработает для тех, кто озаботился своей безопасностью, а остальные все также будут узнавать о том что подарили квартиру из квитанций на квартплату.

делать очень сложную систему не самая хорошая идея.

Вы и предлагаете, как я понял, добавить еще костылей к существующей системе.

Нужен баланс.

Не нужен. Нужна кардинально другая система, с устранением проверки личности на стороне УЦ, как наиболее уязвимой точке. А такими темпами и от УЦ как таковых можно отказаться.

Как вариант — сам себе УЦ. Государство выдает 10-30-летние личные корневые сертификаты пригодные только для выпуска краткосрочных (до 1,25 года) КЭП, а уже сам владелец КЭП, выписывает себе пригодную для работы. Возможно с каким-нибудь усложнением (типа тех же УЦ, нескольких свидетелей или регистрацией открытой части КЭП в госуслугах).

их заверенные хэши.

Технически, раз уж подпись подделали, можно подобрать документ так, чтобы хэш был один для 2-х документов.

Тогда и содержание документа посторонним неизвестно

В некоторых случаях сам факт существования документа говорит достаточно. Кстати завещание — тот самый случай.

И да, это еще один способ манипуляции: т.к. хэш известен, то заинтересованное лицо может попробовать удалить этот хэш из базы (например через взятку), тем самым анулировав правильно подписанный документ документ, даже без подделки подписи.

inkelyad

18.06.2019 18:54Технически, раз уж подпись подделали, можно подобрать документ так, чтобы хэш был один для 2-х документов.

Тут как бы считается, что криптографический хэш у нас правильный и двух осмысленных документов с коллизией построить нельзя. Если этого нет — то вообще вся затея с ЭЦП не имеет смысла, т.к. в процессе подписи по факту обычно подписывается именно хэш

В некоторых случаях сам факт существования документа говорит достаточно. Кстати завещание — тот самый случай.

По хэшу понять, что именно там подписали — то ли завещание, то ли просто мусор, нельзя.

И да, это еще один способ манипуляции: т.к. хэш известен, то заинтересованное лицо может попробовать удалить этот хэш из базы (например через взятку)

Я не зря ссылку на Proof of Existence давал. Если верить описанию, там эти хэши прямо в данные биткоиновского блокчейна вбиваются. Уталить, не пересчитав цепочку (которая чем дальше, тем длиннее), не получится. Именно поэтому этот блокчейн по поводу и без повода вспоминают в связи с регистрацией всяких прав.

Можно, конечно, исходить из того, что ЭЦП сломали и более новый документ добавили. Но следы никуда не денутся.

amphasis

19.06.2019 07:40Тут как бы считается, что криптографический хэш у нас правильный и двух осмысленных документов с коллизией построить нельзя. Если этого нет — то вообще вся затея с ЭЦП не имеет смысла, т.к. в процессе подписи по факту обычно подписывается именно хэш

Если мы так считаем, то толку от этого архива чуть больше чем ноль. Насколько я понял, автор предлагал архив в качестве решения для длительного хранения документов в условиях постепенного уменьшения стойкости криптографических алгоритмов, которыми они были подписаны. Без хранения полного содержимого документа тут не обойтись, мы не можем гарантировать, что лет через сто не появится какая-нибудь практически осуществимая атака на используемые сейчас алгоритмы хеширования.

imbasoft Автор

19.06.2019 09:00Когда речь шла о службе длительного хранения, то имелось ввиду именно хранение полного документа, а не только хэша.

imbasoft Автор

18.06.2019 19:45Это сработает для тех, кто озаботился своей безопасностью

Да, это так. В статье предлагается дать возможность людям на самооборону. При этом, если человек ничего не хочет, то для него все останется как было.

Нужна кардинально другая система, с устранением проверки личности на стороне УЦ,

Не надо излишне демонизировать УЦ. Проблема идентификации также остро стоят и в банках, и в МФЦ, и на почте, и еще много где. Как с ними быть?

Технологически 63-ФЗ базируется на доверенной третьей стороне (УЦ), выдающей сертификаты. Есть и другое решение, без третьей стороны — это сеть доверия, реализованная в GnuPG. Но для государственной ЭП она мало подходит.

Государство выдает 10-30-летние личные корневые сертификаты

Обычные граждане вырядили смогут обеспечить конфиденциальность ключей в течение 30 лет.

hokum13

19.06.2019 10:35Как с ними быть?

И вот тут массовое применение КЭП, стоящих 3 копейки приходит на помощь. Хотя если сейчас для большинства 1500 р. в год за КЭП — деньги, то и 1000 р. за многоразовую флешку-ключ ни кто платить не будет.

Но для государственной ЭП она мало подходит.

Опять же — если это принципиально, то можно не отказываться от УЦ, а только убрать у них обязанность опознания клиента, переложив эту функцию на МФЦ/МВД при выдаче паспорта.

Обычные граждане вырядили смогут обеспечить конфиденциальность ключей в течение 30 лет.

У американцев как-то получается хранить в секрете от большинства свой SSN. Защитить же токен, на которой записан ключ и которую нужно предъявлять только в одном случае (а не в каждую затычку, как SSN), к.м.к. несколько проще.

imbasoft Автор

19.06.2019 14:58Опять же — если это принципиально, то можно не отказываться от УЦ, а только убрать у них обязанность опознания клиента, переложив эту функцию на МФЦ/МВД при выдаче паспорта.

Это и есть основная идея предлагаемых мер защиты. Только полностью исключать УЦ из идентификации нельзя, так как это породит свои уязвимости.

imbasoft Автор

18.06.2019 18:29Если рассматривать государство в противовес бизнеса...

Государство рассматривается как провайдер инфраструктурных сервисов. Чем качественнее и дешевле сервисы тем лучше. Противовеса нет, задача наоборот улучшить условия ведения бизнеса.

Выдавайте КЭП на длительный срок (10-15 лет — в самый раз). Нет проблем.

Срок действия ключа в 1 год (3 месяца на переоформление) выбран не зря. С точки зрения практической безопасности это оптимальный срок жизни криптографических ключей при условии их эксплуатации с помощью программных СКЗИ на персональных компьютерах. Для увеличения срока необходимо гораздо более дорогое СКЗИ (HSM).

NTP. Но ни кто не заставит им пользоваться.

Для юридически значимого ЭДО используют TSP, а не NTP. Принципиально разные службы и для разных целей используемые.

служба гарантированной доставки сообщений

СЭД. Их тьма. Но проблема с ними та же, что и с КЭП — можно сделать дубль ЛК.

Подобные службы в России называются «специализированными операторами связи». Раньше они в обязательном порядке использовались при передачи отчетности в электронном виде в налоговую. Потом, в связи с небольшим количеством инцидентов оспаривания дат передачи документов, они перестали быть обязательными.

Но проблема с ними та же, что и с КЭП

Идея в том, что они с КЭП взаимоусиливают безопасность, а не противостоят друг другу. Обе технологии закрывают разные угрозы. Это как огнетушитель и камера охранного наблюдения.

мой сын — «электронный нотариус»

Проблема «мой сын — электронный нотариус» равносильный проблеме «мой сын — бумажный нотариус». Тем не менее нотариальной деятельности сотни лет.

inkelyad

18.06.2019 19:04Для увеличения срока необходимо гораздо более дорогое СКЗИ (HSM)

Что-то я не верю в "гораздо более дорогие". Каждый из нас как минимум по две штуки таких таскает — чип банковской карты и чип SIM-ки. Которые почти бесплатно дают. Есть подозрение, что для ЭЦП достаточно либо в тот, либо в тот чип добавить соответствующее приложение. А текущая ситуация с ценой на USB токены — она по какой-то другой причине.

imbasoft Автор

18.06.2019 19:55Перефразирую так, у вас нет уверености что HSM за 1 млн. руб. сможет вас защитить лучше чем USB токен за 2 тыс. руб.

Я с вами на 93% согласен :) Однако оставшиеся 7% говорят о том, что оценивать защищенность СКЗИ просто по бытовой логике нельзя. Способов кражи криптоключей тьма, я об этом писал в модели угроз СКЗИ.

Более дорогие устройства защищают от большего числа атак. Но отношение цены к безопасности вызывает очень большие вопросы.

inkelyad

18.06.2019 20:18Перефразирую так, у вас нет уверености что HSM за 1 млн. руб. сможет вас защитить лучше чем USB токен за 2 тыс. руб.

Не, не так. Я не верю, что HSM внутри банковской карты вообще существенно отличается от того, что внутри токена какого-нибудь Крипто-Про стоит. Есть очень большое подозрение, что там USB переходник на интерфейс смарт-карты и такой же чип, что в банковской карте, используются.

Более дорогие устройства защищают от большего числа атак. Но отношение цены к безопасности вызывает очень большие вопросы.

Разумеется. Скажем, DnsSEC Root KSK хранится (на видео Root KSK Ceremonies видно) в некой железке AEP Keyper Plus. FIPS 140-2 Level 4. Как я понимаю, стирает хранимые ключи даже если его просто тряхнуть сильнее чем следует. 17500 евро. Плюс сейфы для них, плюс защищенная комната, плюс, собственно, охраняемое здание, где все это находится.Я так ожидаю, что у обсуждаемых тут УЦ хотя бы эквивалентная железка и сейфы есть.

hokum13

19.06.2019 11:44Противовеса нет, задача наоборот улучшить условия ведения бизнеса.

Тогда логично забрать непроизводительный сектор у бизнеса, чтобы разгрузить его для производительной деятельности. Если конечно цель — наращивать производство, а не кормить приблатненных.

Для увеличения срока необходимо гораздо более дорогое СКЗИ (HSM).

Если использовать эту КЭП только для выпуска новых, то злоумышленник просто не сможет подобрать нужное количество отпечатков.

Подобные службы в России называются «специализированными операторами связи».

Диадок себя СЭДом называет. Возможно я действительно не прав. Но суть не меняется — их несколько и регистрация в одном не гарантирует, что злоумышленник не зарегистрируется в другом для своих грязных дел.

Обе технологии закрывают разные угрозы.

Вот только имеют однотипную уязвимость — человека.

равносильный проблеме

Не совсем. Ломануть пароль от базы — задача сложная, но не нереальная. А вот влезть в архив нотариуса и покапаться — другое дело.

С другой стороны история знает примеры того, как влезали в архивы нотариусов с далеко идущими последствиями.

"Перебежчики осведомили Октавиана о содержании завещания Антония, оно было немедленно изъято из храма Весты и опубликовано..."

DjPhoeniX

18.06.2019 18:18-1Проблемы «временнЫх атак» на электронные подписи уже давно не новые и даже имеют техническое решение под названием "Trusted Timestamping".

Alexey_I

18.06.2019 20:24Отличная статья и анализ. Но…

Проблема 2 — ограничения использования ЭП — в нем краткий анализ «вероятных нарушителей» почти из модели угроз :) Но ограничения, в настоящее время это OIDы в сертификатов (посмотрите требования Росреестра и Рособрназора), ФЭТП, слава богу, от этого ушли. Использование OID в сертификатах (именно для определения прав доступа) — это костыли (все это можно делать через авторизацию ЕСИА и назначение прав в ней на каждую ИС и каждого сотрудника, тем более это обязаловка по ГИС).

По проблеме 1 — есть и альтернативная позиция — УЦ, который дорожит репутаций, «зарабатывает» бонусы на надежности, в итоге м.б. пропустит «мелких» клиентов, но выиграет в итоге )

Про стандартизацию уже с 1-ФЗ говорят и на рускрипто много раз поднимался вопрос… проблемы совместимости, криптопро, випнет, континент tls, особенно в режиме шифрования, остались.

А впереди, вероятное будущее — 10-15 УЦ с 1 млрд. капитала и 1-2 ГосУЦ, и те же проблемы…

imbasoft Автор

18.06.2019 20:29С получением прав доступа через ЕСИА проблем нет, но как их зафиксировать в подписанном документе?

Фактически нужно построить еще один сервис доверенной третьей стороны, который обеспечивает получение прав доступа. Вариант не плохой, но потребует большого объема доработок в законе и его соответственно сложнее будет реализовать.

Alexey_I

18.06.2019 20:56ДТС как бы уже в законопроекте есть (как в варианте МКС, так и РОСЭУ), ДТС с большой долей вероятности все-таки в России будет, но построение инфраструктуры ДТС будет таким же сложным, как и с 1-ФЗ, многое не проработано (нужны будут подзаконные акты). Также была же тема по атрибутым сертификатам (С. Муругов вплотную занимался, законодатели похоже не поняли тему).

Проблема с мошенничеством (получением в УЦ ключа ЭП другим лицом) сейчас просто можно решить:

1. Сделать сервис подачи документов в УЦ через портал госуслуг (тут и подтвержение с e-mail (обратная связь), и идентификация ЮЛ/ФЛ). Потребуется, чтобы заявители и УЦ были зарегистрированы в госуслугах (УЦ там и так есть). Личное присутствие заявителя все равно потребуется при получении квалифицированного сертификата. Популярность госуслуг ещё несколько вырастет, при этом в СМИ нужно проводить пропаганду против ЭП (как сейчас), а наоборот популяризировать ИТ-технологии и ЭП);