Действительно, эксперты в сфере кибербезопасности защищают деньги, данные, репутацию компаний, их сотрудников и пользователей. Гордиться есть чем. Тем не менее, о тех, кто защищает нашу с вами безопасность в интернет-пространстве, известно далеко не так много, как о разработчиках, о которых говорят и пишут. Кто-то написал приложение или игру, которые принесли создателю популярность и деньги, еще кто-то разработал криптовалютную платформу, на которую обратили внимание криптобиржи. Работа «инфобезопасников» остается скрытой от любопытных глаз.

Тем не менее, она важна не менее, чем дело рук программистов, ведь их продукты в какой-то мере становятся популярными и благодаря слаженной работе экспертов по кибербезопасности. О том, что представляет собой сама профессия и на что можно рассчитывать, когда начинаешь свой путь в качестве ИБ, и рассказывает эта статья. Разобраться в этой сложной теме помог Виктор Чаплыгин преподаватель факультета GeekBrains по информационной безопасности (ИБ).

Кто может назвать себя специалистом по ИБ?

Как и во многих других технических специальностях, в инфобезе специалист — тот, кто обладает значительным техническим бэкграундом. У такого человека должен быть солидный опыт практической работы с разными технологиями (какими именно — поговорим ниже), но должна быть на высоте и теоретическая подготовка. Плюс ко всему, и это то, чего нет в большинстве других специальностей — он должен неплохо разбираться и в комплаенсе, т.е. знать законодательные нормы и требования области защиты информации и информационной безопасности в целом.

Хороший эксперт по кибербезопасности — практик, который знает, как примерно мыслит злоумышленник и какие инструменты киберпреступник может применить. Из всех методик и векторов атак около 80% известны специалистам, что позволяет применяя существующие средства защиты успешно бороться с ними. 20% — это уязвимости нулевого дня, новоизобретенные методы взлома и т.п. Профессионал должен быть всегда начеку для того, чтобы вовремя среагировать.

Наиболее важные специальности в ИБ

Здесь много возможных вариантов ответа, поскольку специальности можно делить на разные типы и разновидности. Кроме того, можно долго спорить, какие направления в ИБ всех главнее. Поэтому сделаем субъективное выделение трех важных направлений работы:

Пентестер. Мы живем в мире приложений, они везде — в смартфоне, ноутбуке, на стационаре и даже в холодильнике. К сожалению, далеко не все разработчики ПО имеют более-менее продвинутые навыки в информационной безопасности. А если и так, то уязвимость может возникнуть при взаимодействии, например, фронтенда приложения с бэкендом. Ошибки могут быть и в написанном коде. Эксперт, который может подсказать, как защитить приложение или сервис от взлома — весьма ценный специалист.

Пентестер (penetration tester) — по сути, белый хакер. Его задача — исследование безопасности веб-сайтов, мобильных приложений, программных платформ и т.п. В отличие от злоумышленников, которых за их деятельность ждет наказание, пентестеры за обнаружение уязвимости получают бонусы. Среди пентестеров есть и фрилансеры — это, зачастую, охотники за Bug Bounty, вознаграждением, предлагаемым какой-либо компанией за обнаружение уязвимости в ее сервисе или приложении. Кстати, факультет информационной безопасности GeekBrains готовит, в том числе, пентестеров. Об успехах некоторых студентов мы планируем опубликовать отдельную статью.

Специалист по безопасной разработке приложений. Такой эксперт уже не просто ищет потенциальные уязвимости используя готовые инструменты или тулзы собственной разработки. Он способен разобраться в коде проектов, написанных на разных языках программирования, определить типовые ошибки кода и указать разработчикам на их наличие. В своей работе специалист использует различные инструменты, использует статический и динамический анализ кода, знает разные инструменты и способен выступать в качестве эксперта для команды разработки. Он может указать разработчикам на потенциально уязвимые части кода, которые необходимо переписать.

Специалист по ИБ широкого профиля. Здесь речь о профессионалах, которые могут быть экспертами в 2-3 направлениях информационной безопасности и хорошо разбираться еще в 4-5 смежных направлений. Такие профессионалы могут погружаться в экспертизу и выступать в качестве консультантов или архитекторов сложных высоконагруженных проектов.

Ну а сколько времени нужно на то, чтобы стать хорошим специалистом?

Здесь есть два варианта развития событий. Если в информационную безопасность пришел, например, журналист, который ранее писал о путешествиях, то ему нужно потратить около полутора лет на то, чтобы выйти на уровень джуниора. Это при условии, если в неделю заниматься по 5-7 часов, целенаправленно изучать определенные темы.

Но если инфобезом решил заняться, например, системный администратор, то ему понадобится гораздо меньше времени. Он уже знает, что и как работает, остается на солидную основу (ее солидность зависит от опыта и времени работы) нанести новые знания и практику. При аналогичных названным выше условиям обучения — 5-7 часов в неделю техническому спецу хватит около полугода на выход на уровень джуниора по ИБ или даже более высокую ступень.

В любом случае рекомендуется изучать международные практики, например, с ISO/IEC 27000 — серией международных стандартов, которые включают стандарты по информационной безопасности, опубликованные совместно Международной Организацией по Стандартизации (ISO) и Международной Электротехнической Комиссии (IEC). Кроме того, передовые практики по ИБ можно найти в стандартах различных институтов. Так, некоммерческая организация MITRE ATT&CK позволяет получить детальную информацию о методах работы киберпреступников — например, как они начинают разведку, затем взламывают один из элементов защиты, проникают и закрепляются в системе. В фреймворке MITRE ATT&CK подробно описывается, как злоумышленники могут выполнить свою задачу, описаны меры противодействия или указываются эффективные способы минимизации ущерба, если взлом все же произошел.

Как всегда, есть «но». В том случае, если обучение выполняется формально, например, ради оценок, ничего хорошего из этого не получится. Да и знания без практики не сделают из новичка специалиста.

Конечно, в ходе самостоятельного обучения все инструменты студенты опробовать не могут, но те, без которых не обойтись в дальнейшей работе — осваиваются. Этой основы вполне достаточно джуниору.

А какие инструменты используют «безопасники»?

Все зависит от того, в каком именно направлении занят специалист, а также от места его работы — коммерческая это организация или государственная. Если говорить о России, то специалистам по информационной безопасности часто приходится работать с сертифицированными ФСТЭК ФСБ инструменты — просто потому, что государственные организации обязаны использовать лишь сертифицированные ПО и железо. Это могут быть отечественные антивирусы, межсетевые экраны, разного рода аппаратное обеспечение.

Сотрудникам коммерческих организаций проще — здесь можно работать с инструментами от Cisco, Palo Alto, других международных или отечественных компаний.

Новичку в информационной безопасности стоит начать с самостоятельного изучения опенсорс-инструментария, прежде, чем переходить к платным инструментам. Широкий спектр программных продуктов, которые нужны в ежедневной работе, есть в Kali Linux, Parrot OS. Нужно освоить Wireshark, SqlMap, Nmap, John the Ripper и многие другие вещи.

Что касается компетенций, наиболее необходимыми для начинающего специалиста можно назвать:

- поиск уязвимостей на клиентской части веб-приложений, эксплуатация клиентских уязвимостей, способы защиты;

- Навыки поиска server-side-уязвимостей, понимание особенностей Bug Bounty;

- Навыки взлома беспроводных сетей, устройство сетей и способы обеспечения безопасности в них;

- Навык реверса приложений, поиска и эксплуатации бинарных уязвимостей. Основы криптографических протоколов.

Кстати, в 2016 году на «Хабре» публиковался усредненный список обязанностей и требований пентестеров.

Обязанности:

- Выполнение тестирования информационных сред и программных продуктов компании;

- Тестирование информационных систем на отказоустойчивость;

- Инструментальный анализ информационных систем;

- Выявление актуальных угроз по классификации OWASP TOP 10, выработка компенсирующих мер;

- Тестирование на проникновение;

- Анализ безопасности исходных кодов программных продуктов.

Требования:

- Опыт работы по выявлению уязвимостей систем;

- Опыт работы с Burp Suite, Hydra;

- Опыт работы SQLMap, OpenVAS, Metasploit Framework, Fortify, AppScan;

- Опыт работы Acunetix, w3af, X-Spider, Max-Patrol, Nmap;

- Знание принципов построения и работы веб-приложений;

- Знание типовых угроз и уязвимостей веб-приложений, перечисленных в OWASP Top 10;

- Навыки ручного и автоматизированного тестирования безопасности веб-приложений;

- Опыт проведения тестирования на проникновение;

- Опыт проведения аудита систем ИТ и ИБ.

Как видим, список довольно обширен, и он может быть гораздо большим. Но пугаться не стоит — как правило, потенциальный работодатель стремиться покрыть как максимальный «объём» рынка труда, перед ним не стоит задача «отшить» всех потенциальных кандидатов еще на стадии ознакомления с вакансией. Получить представление о том, что нужно работодателю, можно, ознакомившись с 3-5 реальными вакансиями.

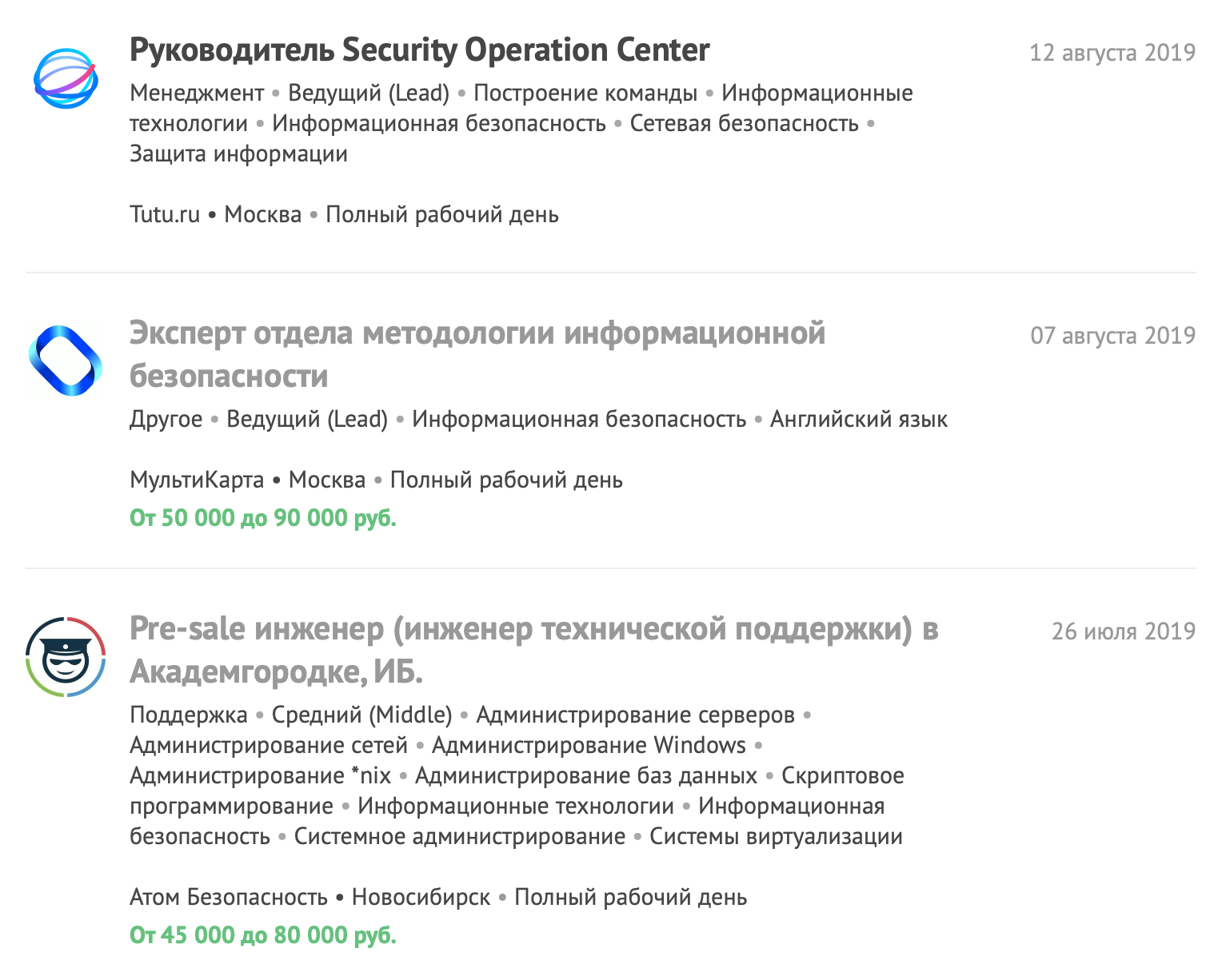

Вот несколько примеров — реальные вакансии на сервисе «Мой круг».

Сколько получает эксперт по ИБ?

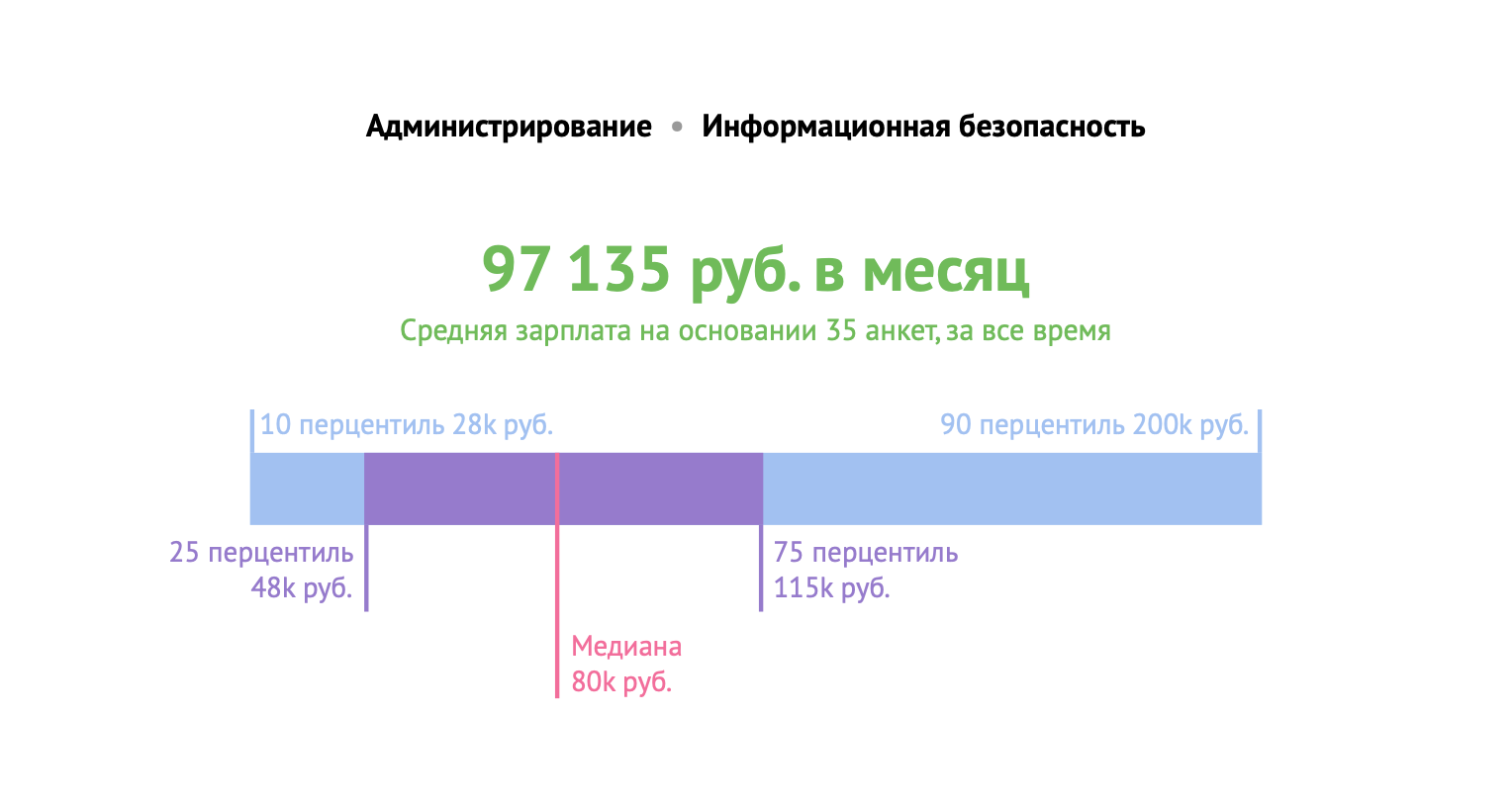

Разброс зарплат довольно большой, как обычно, все зависит от региона и специальности. Но оплата труда специалиста по информационной безопасности сейчас достойная, а ее размер понемногу увеличивается. Во многом рост обусловлен кадровым «голодом» в сфере ИБ.

Для понимания уровня зарплат специалистов стоит ознакомиться с данными зарплатного калькулятора «Моего круга».

Стажеру-джуниору можно надеяться на диапазон от 35 тыс. руб. до 60-70 тысяч.

Средний уровень для миддла — от 60-70 тысяч до 80 тыс. руб. Кстати, пентестер может рассчитывать на зарплату от 100 тысяч, если есть хотя бы небольшой опыт реальной работы и хорошая подготовка.

Дальше уже идут «универсальные солдаты», которые знают языки программирование, могут писать скрипты, обладают знаниями в смежных сферах. Их зарплата начинается от 100 тысяч и может доходить до 300-500 тыс. руб. Но таких предложений на рынке не очень много, плюс чтобы достичь подобного уровня заработной платы, нужно быть очень, очень хорошим специалистом. За экспертизу готовы платить многие компании.

В целом же в таких городах, как Москва, Питер и Новосибирск можно рассчитывать на 60-120 тысяч рублей.

Завершая статью, стоит сказать, что защита информации — приоритетное направление ИТ-рынка. Несмотря на явный прогресс инструментов автоматизации, технологий искусственного интеллекта, на переднем краю информационной защиты все же находится человек. На хороших специалистов спрос есть всегда, а по мере роста кадрового голода в ИБ-сфере предложения становятся все более интересными.

AlexUl

sigmatik

Зарплаты разработчиков всегда были выше остальных в Айти просто потому что порог вхождения гораздо выше и само направление сложнее чем то же сисадминство и ИБ, проще говоря админом может стать каждый второй, ИБэшником каждый 5, а хорошим разработчиком один из 10.

Как мне кажется это вообще что то само собой разумеющееся. Как человек может защищать информацию, если не знает и не понимает каким образом она обрабатывается в ИС и какие технологии/ сервисы / оборудование / протоколы / приложения в ней используются?

intrud3r

Не пойму как вы так лёгким движением пальцев определили что программирование сложнее чем ИБ и про каждого 5, каждого 10, это что вообще за бред? Вы явно не имеете представления о работе инженера ИБ.

screwer

Пусть попробует самостоятельно реализовать эксплоит под известную уязвимость, например 2017-7533. С активными kaslr, smep, smap. С удовольствием посмотрю на результат, и как изменится отношение к сложности

AlexUl

Факультет ИБ

geekbrains.ru/geek_university/security

12 месяцев — 12 500 ? / месяц (~ 150 000 ? в общем) или 76,22 ? /час

Требования: никаких, базис набирается на включенных бесплатных курсах

Факультет Python

geekbrains.ru/geek_university/python

12 месяцев — 12 500 ? / месяц (~ 150 000 ? в общем) или 76,22 ? /час

Требования: никаких, базис набирается на включенных бесплатных курсах

Факультет Java

geekbrains.ru/geek_university/java

12 месяцев — 12 500 ? / месяц (~ 150 000 ? в общем) или 76,22 ? /час

Требования: никаких, базис набирается на включенных бесплатных курсах

Программист Python

geekbrains.ru/professions/python_developer

9 месяцев — 7 666 ? / месяц (~ 68 994? ? в общем) или 46,74 ? /час

Требования: никаких, базис набирается на включенных бесплатных курсах

Программист Java

geekbrains.ru/professions/java_developer

7 месяцев — 5 712 ? / месяц (~ 39 984? ? в общем) или 34,83 ? /час

Требования: никаких, базис набирается на включенных бесплатных курсах

Системный администратор (нет профессии по ИБ)

geekbrains.ru/professions/sys_admin

7 месяцев — 5 853 ? / месяц (~ 40 971? ? в общем) или 35,69 ? /час

Нетология

Python-разработчик

netology.ru/programs/python#/presentation

6 месяцев — 56 900 ? или 57,83 ? /час

Frontend-разработчик с нуля

netology.ru/programs/front-end#/presentation

10 месяцев — 79 900 ? или 48,72 ? /час

PentestIT

«Zero Security: A»

www.pentestit.ru/courses/zerosecurity-a

14 дней — 35 000 ? или 312,5 ? /час

Требования: Общее представление о функционировании сетей, сетевых служб и веб-приложений

www.pentestit.ru/courses/corp-lab

«ПРОФИ»

21 день — 58 500 ? или 348,21 ? /час

«ЭКСПЕРТ»

29 дней — 97 500 ? или 420,26 ? /час

«RedTeam»

36 дней — 133 500 ? или 463,54 ? /час

Требования: Базовые знания функционирования сетей (уровень CCNA или аналогичный);

Понимание принципов работы и построения веб-приложений;

Умение читать техническую документацию;

Опыт разработки и скриптинга будет полезным;

ИНФОРМЗАЩИТА

(Не нашел курсов по пентесту, что напрямую сравнить, но для наглядности возьму комплексные)

Профессиональная переподготовка по направлению «Информационная безопасность»

itsecurity.ru/catalog/pp01

512 часов (~3 месяца) — 120 000 ? или 234,38 ? /час

Требования: Не нашел

Профессиональная переподготовка по направлению «Информационная безопасность. Техническая защита конфиденциальной информации

itsecurity.ru/catalog/pp03

360 часов (~2 месяца) — 98 000 ? или 272,22 ? /час

Требования: К освоению Программы допускаются лица, имеющие высшее образование по направлению подготовки (специальности) в области математических и естественных наук, инженерного дела, технологий и технических наук.

Специалист.ru (УЦ при Бауманке)

CEH. Этичный хакинг и тестирование на проникновение (без сертификата)

www.specialist.ru/course/ceh?src=anons

40 ак.ч (~5 дней) — 99 990 ? или 2 499,75 ? /час

Экзамен Certified Ethical Hacker Exam

www.specialist.ru/exam/312-50

4 часа — 111 310 ?

sigmatik

Извините за грубость, но всем насрать на ваши эмоциональные переживания, это простые законы рынка — хороших разработчиков не очень много и они востребованы, грубо говоря спрос немного выше предложения — так и формируется цена товара ( кадра ) на рынке ( труда ). Отсюда и кадровый голод в сфере ИБ — геморроя и ответственности много, а платят не очень. Потому и желающих работать в этой сфере не так много. Впрочем что касается РФ, в последнее время наблюдаю постепенный рост востребованности специалистов именно в госсекторе. Связано это скорее всего с усилением контроля требований законов о защите информации, персональных данных и относительно нового 187-ФЗ о КИИ. Как минимум нужны люди, которые эти законы понимают и знают как сделать так, чтобы все их требования были выполнены.

AlexRed

Интересно, но очень узко. ИБ — это не только пентест и аппсек, а, как указывали выше в комментарии, и аналитика и методология и администрирование и т.д.

DmitryKoterov

Мне вот что интересно: это и правда такая компания есть, “Palo Alto”, или в кадр ворвались куки, спамы, троянские кони?

Whuthering

https://en.wikipedia.org/wiki/Palo_Alto_Networks

intrud3r

Да есть, при том это одна из Топ компаний по ИБ решениям и не только, я имею ввиду аналитику, всякие исследования и т п