Оставим тему эффективности, с точки зрения обхода DPI\вайтлистов\блеклистов для другого случая, и просто сравним производительность популярных инструментов обхода блокировок.

Внимание: В статье под спойлерами будет много картинок.

Дисклеймер: данная статья сравнивает производительность популярных впн\прокси решений, в условиях приближенных к «идеальным». Результаты полученные и описанные здесь, вовсе не обязательно совпадут с твоими результатами в полях. Потому что циферка в спидтесте зачастую будет зависеть не от того, как производителен инструмент обхода, а от того, как твой провайдер его троттлит\QoSит\блокирует.

Методология

У облачного провайдера (DO) куплены 3 VPS в разных странах мира. 2 в нидерландах, 1 в германии. Выбирались наиболее производительный ВПС (по кол-ву ядер) из доступных для аккаунта по предложению за купонные кредиты.

На первом нидерландском сервере развернут приватный iperf3-сервер.

На втором нидерландском сервере поочередно разворачиваются различные серверы инструментов обхода блокировки.

На германском ВПС развернут образ десктопного линукса (xubuntu) с VNC и виртуальным рабочим столом. Этот ВПС является условным клиентом, и на него поочередно ставятся\запускаются различные клиенты проксей\ВПНов.

Измерения скорости проводятся от трех раз, ориентируемся на среднее, пользуемся 3 инструментами: в хромиуме через веб-спидтест; в хромиуме через fast.com; из консоли через iperf3 через проксичейнс4 (там, где нужно засунуть трафик iperf3 в проксю).

Прямое соединение “клиент”-сервер iperf3 дает скорость 2 гбит\с, в iperf3, и немного меньше в фасте\спидтесте.

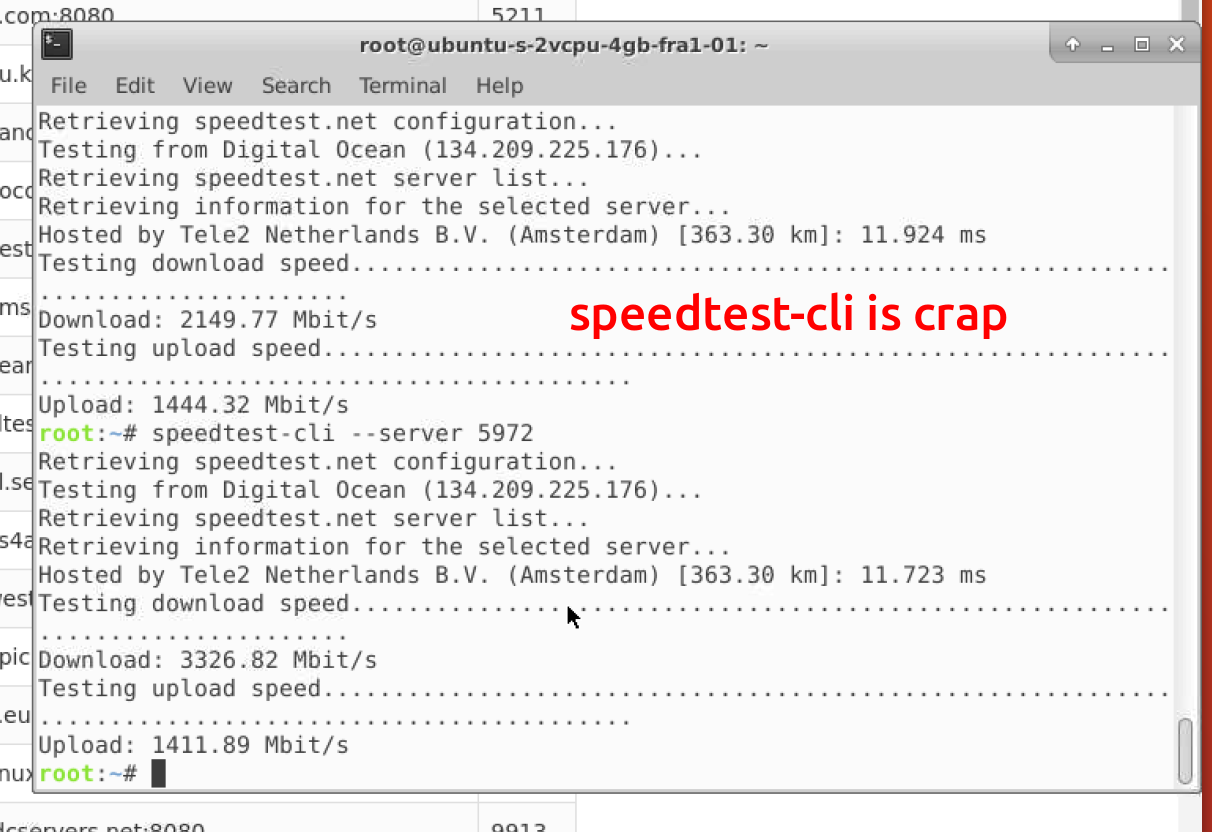

Пытливый читатель может спросить, «а почему ты не выбрал speedtest-cli?» и будет прав.

Спидтест-кли оказался ненадежным\неадекватным способом измерения пропускной способности, по неизвестным мне причинам. Три последовательных измерения могли дать три совершенно разных результата, или например показать пропускную способность гораздо выше, чем скорость портов у моих ВПС. Возможно проблема в моей косорукости, но проводить исследования таким инструментом мне показалось невозможно.

Что касается результатов по трем способам измерения (спидтест\фаст\iperf) я считаю показатели iperf самыми точными\надежными\достоверными, а фаст\спидтест — справочными. Но некоторые инструменты обхода не позволяли завершить 3 измерения через iperf3 и в таких случаях, можно ориентироваться на спидтест\фаст.

Инструментарий

Всего было протестировано 24 разных инструмента обхода и\или их комбинаций, к каждому из них я дам небольшие пояснения и свои впечатления от работы с ними. Но по сути, цель была сравнить скорости shadowsocks (и кучи разных обфускаторов к нему) openVPN и wireguard.

В данном материале я не стану детально затрагивать вопрос “как лучше спрятать трафик чтобы не отключили”, потому что обход блокировок это мера реактивная — мы подстраиваемся под то, что использует цензор, и действуем исходя из этого.

Результаты

Strongswan\ipsec

По моим впечатлениям — очень просто в настройке, работает достаточно стабильно. Из плюсов — действительно кроссплатформенный, без нужды искать клиенты под каждую платформу.

SSH-туннель

Про использование SSH в качестве инструмента туннеля не писал наверное только ленивый. Из минусов — “костыльность” решения, т.е. разворачивать его из удобного красивого клиента на каждой платформе не получится. Из плюсов — хорошая производительность, нет необходимости вообще что-то устанавливать на сервере.

OpenVPN

ОпенВПН тестировался в 4 режимах работы: tcp, tcp+sslh, tcp+stunnel, udp.

Серверы ОпенВПН были настроены автоматически, установкой streisand.

Насколько можно судить, на данный момент только режим работы через станнел является устойчивым к продвинутым DPI. Причина аномального повышения пропускной способности при заворачивании опенВПН-tcp в станнел мне не ясна, проверки делались в несколько заходов, в разное время и разные дни, результат был таким же. Возможно это связано с настройками сетевого стека устанавливаемыми при разворачивании стрейзанд, пишите если есть идеи почему так.

Openconnect

Не самый популярный инструмент обхода блокировок, входит в пакет стрейзанд, поэтому решено было потестить и его.

Wireguard

Хайповый инструмент, пользующийся популярностью у западных пользователей, разработчики протокола даже получили какие-то гранты на развитие от фондов защиты. Работает как модуль ядра линукс, через UDP. С недавних пор появились клиенты для windows\ios.

Задумывался создателем как простой быстрый способ смотреть нетфликс находясь не в штатах.

Отсюда плюсы и минусы. Плюсы — очень быстрый протокол, относительная простота установки\настройки. Минусы — разработчик изначально не создавал его с целью обхода серьезных блокировок, и потому ваергард запросто детектится простейшими инструментами, в т.ч. wireshark.

Что интересно, ваергард-протокл используется в стороннем клиенте tunsafe, который при использовании с тем же сервером ваергард, дает гораздо более худшие результаты. Вполне вероятно, что и windows-клиент ваергарда будет показывать такие же результаты:

OutlineVPN

Аутлайн это имплементация шэдоусокс сервера и клиента с красивым и удобным гуем от гугловского jigsaw. В windows, клиент аутлайн представляет собой просто набор оберток для бинарников shadowsocks-local (клиент shadowsocks-libev) и badvpn (tun2socks бинарник, направляющий весь трафик машины в локальный socks-прокси).

Когда-то шэдоусокс был устойчив к великому китайскому фаерволлу, но судя по последним отзывам, сейчас это уже не так. В отличе от шэдоусокс, «из коробки» не поддерживает подключение обфускации через плагины, но это можно сделать ручками, повозившись с сервером и клиентом.

ShadowsocksR

ShadowsocksR это форк оригинального шэдоусокс, написанного на питоне. По сути представляет собой шэдоусокс к которому намертво приколотили несколько способов обфускации трафика.

Существуют форки ssR на libev и чем-то еще. Низкая пропускная способность вероятно обусловлена кодом\языком. Оригинальный шэдоусокс на питоне не сильно быстрее.

Shadowsocks

Китайский инструмент обхода блокировок, рандомизирующий трафик и прочими замечательными способами мешающий автоматическому анализу. До недавнего времени не блочился GFW, говорят, что сейчас блочится, только если включать UDP-реле.

Кроссплатформенный (есть клиенты под любую платформу), поддерживает работу с PT по типу торовских обфускаторов, есть несколько своих или адаптированных к нему обфускаторов, быстрый.

Есть куча имплементаций клиентов и серверов шэдоусокс, на разных языках. В тестировании в качестве сервера выступал shadowsocks-libev, клиенты — разные. Самым быстрым линукс-клиентом оказался shadowsocks2 на go, распространяемый в качестве дефолтного клиента в streisand, насколько производительнее shadowsocks-windows сказать не могу. В большинстве дальнейших тестов в качестве клиента использовался именно shadowsocks2. Скрины с тестированием чистого shadowsocks-libev не делались, из-за очевидного отставания данной реализации.

Shadowsocks-libev: download — 1584 mbit\s; upload — 1265 mbit\s.

Simple-obfs

Плагин к шэдоусокс, сейчас в статусе “depreciated” но все еще работает (хотя и не всегда хорошо). Во многом вытеснен плагином v2ray-plugin. Обфусцирует трафик или под хттп-вебсокет (и позволяет спуфать хедеры\хост назначения, делая вид что ты идешь смотреть не порнхаб, а например, сайт конституции рф) или под псевдо-tls (псевдо, потому что не использует никаких сертификатов, простейшие DPI типа бесплатного nDPI детектят как “tls no cert”. В tls-режиме спуфать хедеры уже не получается).

Достаточно быстрый, ставится из репо одной командой, настраивается очень просто, имеет встроенную функцию фейловера (когда на порт, который слушает симпл-обфс приходит трафик от не-симпл-обфс клиента, он его форвардит по тому адресу, куда укажешь в настройках — таким образом можно избежать ручной проверки 80го порта например, просто сделав редирект на вебсайт с хттп, а также блокировок через коннекшн-проубы).

Симпл-обфс в хттп режиме также может работать через реверс-прокси CDN (например, cloudflare), таким образом для нашего провайдера трафик будет выглядеть как хттп-плейнтекст трафик до cloudflare, это позволяет чуть лучше спрятать наш туннель, а заодно разделить точку входа и выхода трафика — провайдер видит что твой трафик идет в сторону ip-адреса CDN, а экстремистские лайки на картинках проставляются в этот момент c ip-адреса VPS. Надо сказать что именно с-обфс через CF работает неоднозначно, периодически неоткрывая некоторые хттп-ресурсы например. Так, потестить аплоад используя iperf через shadowsocks\s-obfs+CF не удалось, но судя по результатам спидтеста, пропускная способность на уровне shadowsocks\v2ray-plugin-tls+CF. Скринов с iperf3 не прикладываю, т.к. на них ориентироваться не стоит.

Download (iperf3) — 1625; upload (iperf3) — N\A.

v2ray-plugin

V2ray-plugin пришел на замену симпл-обфс в качестве основного “официального” обфускатора для сс-либев. В отличие от симпл-обфс его пока нет в репозиториях, и нужно или качать заранее собранный бинарник, или компилять самому.

Поддерживает 3 режима работы: дефолтный, хттп-вебсокет (с поддержкой спуфинга хедеров хоста назначения); tls-вебсокет (в отличие от с-обфс это полноценный tls-трафик, который распознается любым вебсервером\реверспрокси и например позволяет настроить терминацию tls на серверах клаудфлер или в nginx); quic — работает через udp, но к сожалению производительность квика в в2рей очень низкая.

Из преимуществ по сравнению с симпл-обфс: в2рей-плагин без проблем работает через CF в хттп-вебсокет режиме с любым трафиком, в тлс-режиме представляет собой полноценный tls-трафик, требует для работы сертификаты (например от let’s encrypt или самоподписанный).

Как я уже сказал, в2рей умеет ставить хедеры, и таким образом с ним можно работать через реверс-прокси\CDN (клаудфлер например). С одной стороны это усложняет обнаружение туннеля, с другой — может немного увеличить (а иногда снизить) лаг — тут все зависит от расположения вас и серверов. На данный момент CF тестирует работу с quic, но пока этот режим недоступен (по крайней мере для бесплатных аккаунтов).

Cloak

Клок это результат дальнейшей разработки обфускатора GoQuiet. Симулирует TLS трафик, работает соответственно через TCP. На данный момент автор выпустил вторую версию плагина, cloak-2, которая существенно отличается от оригинального клока.

По информации разработчика, первая версия плагина использовала механизм tls 1.2 resume session, чтобы спуфать адрес назначения для tls. После выпуска новой версии (клок-2) все страницы вики на гитхабе, описывающие этот механизм были удалены, в текущем описании шифрования\обфускации упоминания этого отсутствуют. По описанию автора первая версия клок не используется из-за наличия “критических уязвимостей в крипто”. На момент проведения тестов была только первая версия клоак, бинарники ее все еще лежат на гитхабе, а кроме всего прочего, критические уязвимости не сильно важны, т.к. шэдоусокс точно так же шифрует трафик, как и без клока, и на крипто шэдоусокса влияния клоак не оказывает.

Kcptun

kcptun использует в качестве транспорта протокол KCP и в некоторых особых случаях позволяет достичь повышения пропускной способности. К сожалению (или к счастью) это во многом актуально для пользователей из КНР, часть мобильных операторов которой усиленно троттлит TCP и не трогает UDP.

Kcptun чертовски прожорлив, и запросто загружает на 100% 4 зионоядра при тестировании 1 клиентом. Кроме того, плагин “медленный”, а так же при работе через iperf3 не заканчивает тесты до конца. Ориентируемся по спидтесту в браузере.

Заключение

Нужен простой быстрый ВПН, чтобы завернуть трафик всей машины? Тогда ваш выбор — ваергард. Хотите проксей (для избирательного туннелирования или разделения потоков\виртуальных персон) или вам важнее обфусцировать трафик от серьезных блокировок? Тогда смотрите на шэдоусокс с tls\http обфускацией. Хотите быть уверены, что ваш интернет будет работать, пока работает интернет вообще? Выбирайте проксирование трафика через важные CDN, блокировка которых приведет к отвалу половины интернета в стране.

Комментарии (53)

Greenback

07.12.2019 15:20Спасибо за статью!

> Хотите быть уверены, что ваш интернет будет работать, пока работает интернет вообще? Выбирайте проксирование трафика через важные CDN, блокировка которых приведет к отвалу половины интернета в стране.

Где найти перечень таких CDN и как выбрать что-то одно из такого перечня? Я думаю ответ на этот вопрос был бы интересен многим прочитавшим.

CoolCmd

07.12.2019 17:11Где найти перечень таких CDN

заходишь на сайт Госуслуг и смотришь откуда он грузит свой хлам :)

Jouretz

07.12.2019 17:25-1Извиняюсь, но название звучит как «выбираем лопату с самым гладким черенком».

doxa

07.12.2019 17:35Спасибо за статью, полезно. А есть данные по сравнению пинга до конечного ресурса? Желательно несколько мест с разным гео.

M0Peterson Автор

07.12.2019 22:35Лаг плюс-минус одинаковый, в пределах статпогрешности.

Чтобы отслеживать разницу в лаге для разных инструментов, надо брать очень разнесенные между собой серверы, т.е. условные США и западную часть РФ.

Разница есть, только если добавлять CDN к всему этому, но тут такое дело, в некоторых случаях если пускать трафик через CF (я пускаю через них) — лаг становится ниже. Как мне кажется, работа через CF помогает или если трафик идет через много разных стран\хопов, или когда маршруты построены неоптимально. Т.е. при работе через CF из СПб до сервера в стокгольме, наличие CF добавляет 3мс лага, а при работе через CF до сервера во франкфурте, CF уменьшает лаг на ~3-4мс

Обязательно учитывайте, какие ресурсы вы будете посещать. Например, если серверы этих ресурсов стоят где-то в Европе (в той же германии) — ваша работа через прокси вообще никак не добавит вам лага, потому что трафик будет идти по тому же маршруту условно, и туда к общему пути добавится небольшое расстояние.

SellerOfSmiles

08.12.2019 09:35Кстати про лаг. Очень хотел увидеть в статье сравнение задержки которую привносит сам инструмент. Например по моим наблюдениям Shadowsocks вносит заметно большую задержку по сравнению с тем же OpenVPN. Хотя и с OVPN все не так однозначно (зависит от настроек и трафика).

wikipro

07.12.2019 18:41-2Из-за пресловутого АНБ стрёмно держать выход VPN на Западе (который фактически сразу деанонимизирован платой карточкой). За ПТН ПНХ там конечно не посадят, а вот штраф за торренты/варез скачанные в период с 2005-2015 год реально я думаю получить при пересечении границы году так в 2025 м. отсюда была идея закупить безлимитный хостинг в какой либо стране не очень технически продвинутой и богатой на всякие СОРМ / PRISM.

Что скажите на счёт Белоруссии, есть там безлимитные хостинги за 5$?

В Белоруссии по моему интернет не блокируют ?

13werwolf13

07.12.2019 20:17По моему проще сделать себе для оплаты карточку на имя Васи Пупкина. хотя за это можно присесть уже у нас тут без пересечения границ))

xdimquax

07.12.2019 22:12Если уж выбирать, то лучше присесть там, где-нибудь в скандинавских странах. :-)

tvr

08.12.2019 10:46можно присесть уже у нас тут

Купить подарочную карту какого-нибудь Русского Стандарта?

И приседать не понадобится.

MrFrizzy

08.12.2019 01:36В Беларуси все очень плохо с хостингом, и спец службы дружественны РФ. Если хотите параноить, то смотрите на Украину, Азию или Лат Америку, но копеечный хостинг будет только в Украине из этого списка…

А вообще была уже куча комментов на хабре, что не сильно-то у буржуев и следят за торрентами, можете не параноить так сильно :)

xdimquax

08.12.2019 02:47спец службы дружественны РФ. Если хотите параноить, то смотрите на Украину

И в Украине есть заблокированые русскоязычные сайты, просто другие, т.е. это шило на мыло менять.

DistortNeo

08.12.2019 03:23АНБ совсем делать нечего? Спецслужбы создавались не ради борьбы с рядовоми нарушителями авторских прав. Заинтересовать их вы сможете только если что-то совсем незаконное будете делать, например, распространять детское порно.

С торрентами же борются копирасты собственными силами без помощи АНБ. Просто заходят на трекер, смотрят IP качающих и репортят их провайдерам. При этом качающих из-за рубежа не трогают — возни слишком много, а выхлопа мало.

YourChief

08.12.2019 22:52Действительно, качать торренты через свою недорогую виртуалочку у популярного хостера чревато как минимум абузами и возможностью отключения при непрекращающемся злоупотреблении. В остальном каких-то весомых проблем нет.

Можно качать торренты через серверы Cloudflare, используя Firefox Private Network. Изначально бесплатная версия этого продукта — просто расширение для браузера, включающее прокси с авторизацией, завязанной на аккаунт Firefox. Однако, есть набор инструментов и сетевой враппер, позволяющий использовать его как обычный прокси для всех приложений. Скорость довольно неплохая, у меня получается весь физический канал (100Мб/с) использовать.

Ammos

08.12.2019 23:40Белоруссия ничем не лучше России в плане блокировок, а может даже похуже. Одно время блокировали ТОР во всей стране, мб и сейчас не работает.

Смотри лучше в сторону ProtonVPN там расплачиваться можно биточками.

BATC0H

08.12.2019 23:40Насколько я слышал от своих знакомых из РБ — весь трафик там идёт через Белтелеком, который в свою очередь пользуется аплинками Ростелекома. Слышал я это в контексте «Вы там у себя в России сайтов назапрещали, и мы теперь тут тоже никуда зайти без VPN не можем». Если это так, то особой разницы между хостингом в РБ и в РФ нет.

A_V_E

07.12.2019 23:01При текущих размера списка блокировок вопрос скорее ставится как «что бы такое придумать, чтобы не тащить всю таблицу блокировок в iptables?», потому что весь трафик гонять через VPN тоже большого смысла не имеет.

У ValdikSS есть решение в его antizapret VPN, но оно, ЕМНИП, представляет собой кастомный DNS-сервер. А показывать его он не особо хочет, потому что код, скорее всего, немножко совсем не production-ready.

M0Peterson Автор

07.12.2019 23:02потому что весь трафик гонять через VPN тоже большого смысла не имеет.

потому я и выбираю шэдоусокс

xdimquax

07.12.2019 23:33что бы такое придумать, чтобы не тащить всю таблицу блокировок в iptables?

Ipset и не с таким количеством способен справиться. Проблема скорее в том, как обходить блокировки по доменам.

Godless

08.12.2019 00:48дык не в iptables же а в локальную таблицу маршрутов. я когда тестил, весь список залетал в память где-то около 600МБ.

dartraiden

10.12.2019 03:17

xdimquax

10.12.2019 07:31OpenVZ не подойдёт, с выделенным IPv4-адресом, минимум 384 МБ оперативной памяти и 700 МБ свободного места

Офигеть. Не устаю удивляться — на что только не идут люди, лишь бы не использовать SS.

sveq

08.12.2019 00:56+4Отличная статья. Какой из данных методов наименее обнаруживаемый в плане DPI и вообще со стороны выглядит как обычный трафик даже при ручном просмотре? Идеальное решение должно использовать 443 порт и соответствовать 3 критериям:

1. Противодействие всем видам DPI и особенно Active probing

2. Должно включать мультиплексор, т.е. противодействие ручному заходу через браузер

3. Иметь приемлемую скорость и удобство использования

DistortNeo

08.12.2019 03:38Идеального решения не существует — оно зависит от конкретной задачи. Плюс в любом случае это будут вечные кошки-мышки.

При желании HTTPS-трафик от VPN можно различить по паттерну пакетов. Для VPN характерен интенсивный двунаправленных обмен, для HTTPS — нет (кроме WebSocket). Совсем-совсем скрыть VPN можно, например, реализовав что-то вроде видеохостинга, когда сервер в непрерывном режиме шлёт клиенту мусор с постоянной скоростью, при необходимости меняя мусор на полезную нагрузку.

DerRotBaron

08.12.2019 17:34+1По протоколу "идеально" под HTTPS маскируется только openconnect (хотя не всегда и не во всем, например обертка nm-openconnect делает кое-что очень неправильно), однако там можно зайти по HTTPS и увидеть характерные признаки нетипичного HTTP сервера.

С некоторыми DPI (китайским по комментам sashz) наоборот лучше маскироваться под HTTP.

По паттернам обмена все это нещадно светится, разве что только не маскироваться под крупнве сервисы с использованием "придворных" облачных платформ, только после истории с Telegram у многих это против правил сервиса.

YourChief

08.12.2019 22:59Я думаю, что почти всем критериям, которые Вы привели, соответствует Pooling TLS Wrapper. Разве что по удобству развёртывания можно поспорить.

Вкратце, это SOCKS5 и Transparent proxy (то есть может быть установлен на роутере и заворачивать все коннекты), который форвардит каждое соединение в серверную часть отдельным TLS-коннектом, имея при этом пул подготовленных соединений для оборачивания новых коннектов. Серверная часть представляет из себя связку haproxy и danted (последний нужен только для SOCKS). Для авторизации клиента и сервера используются штатные механизмы TLS. Посторонние получают HTTP-заглушку.

Я использую это в качестве основного решения для сёрфинга из браузера.

mltk

08.12.2019 08:49Сокращение "shadowsocks" в "сс" в итоговой таблице порвало мой мозг..

Так же с апреля 2019 (когда автор проводил тесты) могло уже что-то поменяться :)

В целом интересно, результаты местами несколько удивляют.

M0Peterson Автор

08.12.2019 23:43мало что поменялось, радикально код переработан только в обфускаторе клоак (вышла версия клоак-2, которая работает по иному принципу)

Gamliel_Fishkin

08.12.2019 09:38Проделанная автором статьи работа вызывает уважение. Удивило, что по всей статье вместо прямого слеша используется обратный (мне надоело нажимать Ctrl+Enter).

Yowkis

08.12.2019 23:43Как пользователь оригинального v2ray со стажем могу сказать следующее:

1) Не обязательно завтавлять v2ray работать в tls режиме, достаточно настроить вебсокет и проксировать nginx'ом, в котором уже настроен https.

2) Лучше пользоваться оригинальным v2ray на слабых дедиках, меньше ресов жрать будет.

3) TCP BBR вроде бы помогает на мобильных сетях, чуточку.

4) У чистого v2ray ниже пинг, на 2-3 мс

M0Peterson Автор

08.12.2019 23:541) так и делаю, nginx замечательно работает как терминатор tls, в комменте к в2рей написал про это

2) не соглашусь, в2рей-кор это совершенно другая штука, с совершенно другой логикой работы, китайский комбайн просто

3) TCP BBR был предварительно включен везде, да, я прост не уточнил этого в методологии

4) Ниже чем у чего? Разница в лаге между SSH, шэдоусокс, в2рей, клоак, ваергардом и опенвпн в пределах статпогрешности. На лаг влияет наличие\отсутствие CDN

xdimquax

09.12.2019 18:24Лучше пользоваться оригинальным v2ray на слабых дедиках, меньше ресов жрать будет.

Судя по моему опыту, напротив, ресурсов он жрёт больше. Но и фич у него больше.

Veliam

08.12.2019 23:44Не единожды арендовал различные впс и как правило много виртуалок подключены в итоге к одному физ порту. Как правило это коммутатор 1/10G. К чему это я. Результаты в таких тестах будут очень близки к тычку пальцем в небо, т.к. помимо вас на этом проводе сидит еще куча клиентов и ваш канал негарантированный. Соответственно от теста к тесту, какие-то из «соседей» могли иметь пиковые нагрузки или не иметь их, и это очень сильно влияло на результаты вашего тестирования.

И еще касаемо спидтеста и айперфа. Это совершенно 2 разных способа и проверяют они разное. Айперф показывает скорость между двумя конкретными точками, а спидтест до ближайшего сервера спидтеста, который может оказаться в соседней стойке от измеряемого сервера. Трафик в данном тесте от айперфа проходил большой путь между странами, а спидтест, с очень большой вероятностью, проделывал путь в десятки раз меньше, и результаты от этого тоже могут отличаться очень сильно.

M0Peterson Автор

08.12.2019 23:49многократные тесты через iperf, как приватный так и публичный (с 10гиговыми портами), дают 2 гига

спидтест-cli делался в один и тот же публичный сервер, и результаты всегда разные с огромными разбросами, было перепробованно несколько публичных серверов в одной и той же стране. Ни одно из измерений в браузере не давало скорости выше 2 гигов, что породило предположение, что со спидтестом-cli есть какие-то проблемы

на картинке со спидтестом-cli видно, что выбирался сервер в той же стране, где стоял сервер iperf (оно вам даже примерное расстояние показывает)

light_gray

08.12.2019 23:55Статья интересная. Но мне, как старому сисадмину, работающему одновременно в нескольких конторах, не совсем понятен смысл практической реализации данной схемы в том смысле, что неясно где это всё городить? В некой конторе, чтобы дать возможность сотрудникам ходить на заблокированные ресурсы? Ни один директор на это не пойдёт чтобы покупать хостинг где-то там за рубежом, чтобы через него гонять трафик, ибо за обход блокировок это однозначно статья с какими-то конскими штрафами для юр. лица. Поднимать себе срок с пола (я утрирую), чтобы облагодетельствовать сотрудников фирмы доступом на запрещенные в РФ ресурсы, ни директор ни сисадмин не будет, это я вам как сисадмин с 25 летним стажем заявляю ответственно, особенно если эта контора какая-нибудь там полугосударственная или муниципальная. В такие конторы уже сейчас усиленно согласно фз-187 Госсопки ставят. Представьте себя на месте директора или сисадмина в этой конторе. К вам ФСБ приходит и намекает насчёт госсопки, а вы сидите и выбираете буржуйский хостинг и думаете как на маршрутизаторе конторы туда завернуть трафик? Ну-ну :)

Для дома? Это из пушки по воробьям. На данный момент для доступа на 2-3 запрещенных сайта, типа торрента там или книжки почитать прекрасно спасает ВПН в опере или соответствующий плагин в других браузерах.

YourChief

09.12.2019 01:23А я Вам объясню, как бывший сисадмин сисадмину.

Я использую дома нечто похожее для всех соединений из браузера и firefox private network для проксирования соединений торрент-клиента. Как раз благодаря производительности названных здесь решений для меня не является проблемой что весь мой трафик идёт через зарубежный сервер. Для меня это решает массу проблем: часть из них связана с блокировками, часть потенциально-призрачных проблем связана с авторскими правами и торрентами, часть опасений связана информационной гигиеной и возможной непорядочностью сотрудников местного провайдера). Мне так комфортно, для меня из дома интернет выглядит как в 2009ом.

Что касается использования туннелей и прокси на предприятиях — я с 2014го года не работал ни в одной конторе, которая этим бы не пользовалась, причём даже в странах, где на тот момент не было блокировок. Причины разные — кому-то нужно в WiFi нарисовать VLAN с IP-адресами из другой страны для того, чтобы банеры посмотреть, кому-то не нравится, когда GitHub или какая-то другая критичная инфраструктура отваливается по мановению чьей-то руки, кто-то просто никому не хочет свой трафик показывать. И да, действительно дело кончается тем, что один из маршрутизаторов офисной или продакшн сети в итоге подключен к забугорному серверу, именно так.

badababum

08.12.2019 23:56По поводу outline и Китая, уже полтора месяца пользуюсь без каких-либо проблем, не знаю у кого и какие с ним были проблемы, но меня они обошли стороной.

romanetz_omsk

Имхо, при блокировке вопрос ставится не "что быстрее", а "что заработает в принципе", а из этого списка уже выбирать "что быстрее".

xdimquax

В РФ пока все из перечисленного работает.

DistortNeo

Совершенно необязательно рассматривать блокировки РКН. Доступ к VPN из рабочей или публичной сети со своими ограничениями — тоже частая проблема.

ne_kotin

за несанкционированный VPN из рабочей сети вам вообще могут по голове настучать.