Извлечение данных из Android-устройств с каждым днем становится все более сложным — порой даже сложнее, чем из iPhone. Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает, что делать, если вы не можете извлечь данные из смартфона на Android стандартными способами.

Несколько лет назад мы с коллегами обсуждали тенденции развития механизмов безопасности в Android-устройствах и пришли к мысли, что настанет время, когда их криминалистическое исследование станет сложнее, чем для iOS-устройств. И сегодня с уверенностью можно сказать, что это время пришло.

Недавно я исследовал Huawei Honor 20 Pro. Как вы думаете, что удалось извлечь из его резервной копии, полученной с помощью утилиты ADB? Ничего! В устройстве полно данных: информация о вызовах, телефонная книга, SMS, переписка в мессенджерах, электронная почта, мультимедийные файлы и т.д. А вы не можете ничего этого извлечь. Ужасные ощущения!

Как же быть в такой ситуации? Хороший выход — использование фирменных утилит резервного копирования (Mi PC Suite — для смартфонов Xiaomi, Samsung Smart Switch для — Samsung, HiSuite для — Huawei).

В данной статье мы рассмотрим создание и извлечение данных из смартфонов Huawei утилитой HiSuite и их последующий анализ с помощью Belkasoft Evidence Center.

Какие типы данных попадают в резервные копии HiSuite?

В резервные копии HiSuite попадают следующие типы данных:

- данные об аккаунтах и паролях (или токенах)

- контакты

- вызовы

- SMS- и MMS-сообщения

- электронная почта

- мультимедийные файлы

- базы данных

- документы

- архивы

- файлы приложений (файлы с расширениями.odex, .so, .apk)

- информация из приложений (таких как Facebook, Google Drive, Google Photos, Google Mails, Google Maps, Instagram, WhatsApp, YouTube и т.д.)

Разберем более подробно, как создается такая резервная копия и как ее проанализировать с помощью Belkasoft Evidence Center.

Создание резервной копии смартфона Huawei с помощью утилиты HiSuite

Для создания резервной копии фирменной утилитой ее нужно загрузить с сайта Huawei и установить.

Страница загрузки программы HiSuite на сайте Huawei:

Для сопряжения устройства с компьютером используется режим HDB (Huawei Debug Bridge). На сайте Huawei или в самой программе HiSuite есть подробная инструкция о том, как активировать режим HDB на мобильном устройстве. После активации режима HDB запустите на мобильном устройстве приложение HiSuite и введите код, отображаемый в этом приложении, в окно программы HiSuite, запущенной на компьютере.

Окно ввода кода в десктопной версии HiSuite:

В процессе создания резервной копии потребуется ввести пароль, который будет использоваться для защиты данных, извлеченных из памяти устройства. Созданная резервная копия будет располагаться по пути C:/Users/%User profile%/Documents/HiSuite/backup/.

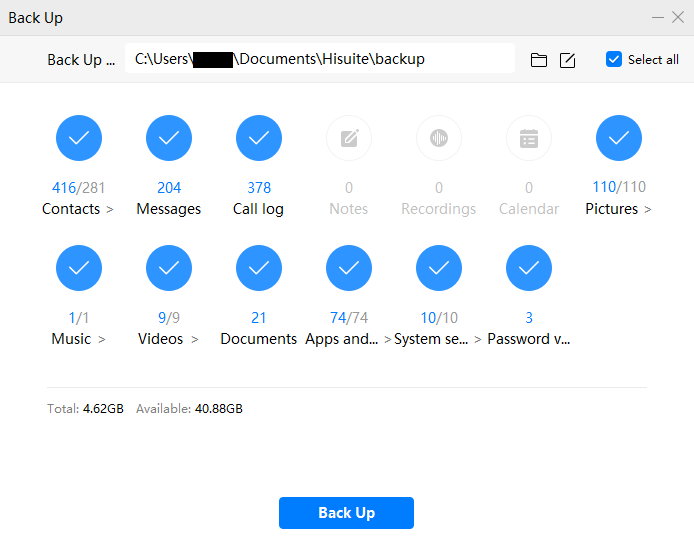

Резервная копия смартфона Huawei Honor 20 Pro:

Анализ резервной копии HiSuite с помощью Belkasoft Evidence Center

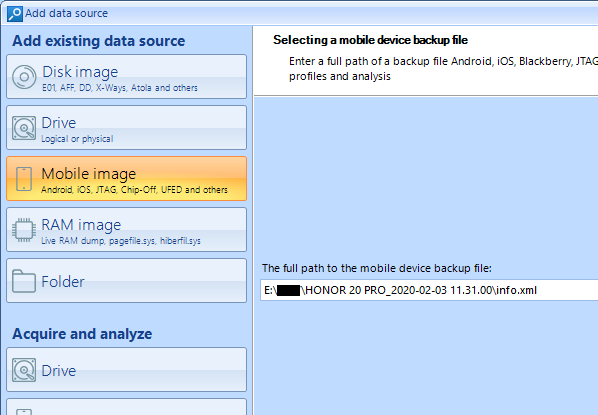

Для анализа полученной резервной копии с помощью Belkasoft Evidence Center создайте новое дело. Затем в качестве источника данных выберите пункт Mobile Image. В открывшемся меню укажите путь до каталога, где размещается резервная копия смартфона, и выберите файл info.xml.

Указание пути до резервной копии:

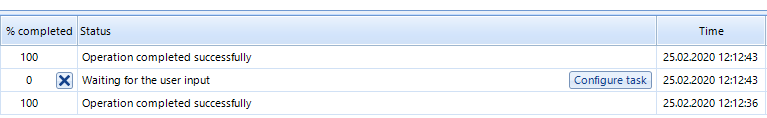

В следующем окне программа предложит выбрать типы артефактов, которые необходимо найти. После запуска сканирования перейдите во вкладку Task Manager и кликните кнопку Configure task, так как программа ожидает ввода пароля для расшифровки зашифрованной резервной копии.

Кнопка Configure task:

После расшифровки резервной копии Belkasoft Evidence Center попросит повторно указать типы артефактов, которые необходимо извлечь. После окончания анализа информацию об извлеченных артефактах можно просмотреть во вкладках Case Explorer и Overview .

Результаты анализа резервной копии Huawei Honor 20 Pro:

Анализ резервной копии HiSuite с помощью программы «Мобильный Криминалист Эксперт»

Другая криминалистическая программа, с помощью которой можно извлечь данные из резервной копии HiSuite, — «Мобильный Криминалист Эксперт».

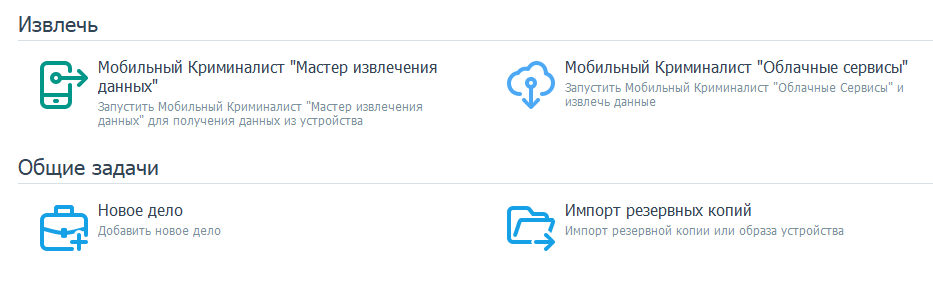

Чтобы обработать данные, находящиеся в резервной копии HiSuite, кликните на опцию Импорт резервных копий в главном окне программы.

Фрагмент главного окна программы «Мобильный Криминалист Эксперт»:

Или в разделе Импорт выберите тип импортируемых данных Резервная копия Huawei:

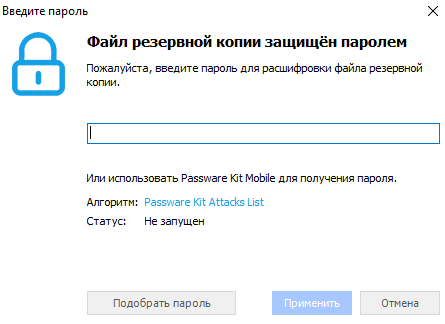

В открывшемся окне укажите путь до файла info.xml. При старте процедуры извлечения появится окно, в котором будет предложено либо ввести известный пароль для расшифровки резервной копии HiSuite, либо применить инструмент компании Passware, чтобы попробовать подобрать этот пароль, если он неизвестен:

Итогом анализа резервной копии будет окно программы «Мобильный Криминалист Эксперт», в котором показаны типы извлеченных артефактов: звонки, контакты, сообщения, файлы, лента событий, данные приложений. Обратите внимание на количество данных, извлеченных из различных приложений этой криминалистической программой. Он просто огромен!

Список извлеченных типов данных из резервной копии HiSuite в программе «Мобильный Криминалист Эксперт»:

Расшифровка резервных копий HiSuite

Что же делать если у вас нет этих замечательных программ? В этом случае вам поможет Python-скипт, разработанный и поддерживаемый Франческо Пикассо (Francesco Picasso), сотрудником Reality Net System Solutions. Этот скрипт вы можете найти на GitHub, а его более подробное описание — в статье «Huawei backup decryptor».

В дальнейшем расшифрованная резервная копия HiSuite может быть импортирована и проанализирована с помощью классических криминалистических утилит (например, Autopsy) или вручную.

Выводы

Таким образом, используя утилиту резервного копирования HiSuite, из смартфонов Huawei можно извлечь на порядок больше данных, чем при извлечении данных из этих же устройств с использованием утилиты ADB. Несмотря на большое количество утилит для работы с мобильными телефонами, Belkasoft Evidence Center и «Мобильный Криминалист Эксперт» — одни из немногих криминалистических программ, которые поддерживают извлечение и анализ резервных копий HiSuite.

mr_tron

Не очень понял в чём именно проблема. Судя по описанию только в неудобной выгрузке в машиночитаемый формат с разблокированого телефона. Неужели преступники не лочат телефон и не включают полнодисковое шифрование, так что главная проблема это не в том чтобы получить доступ к телефону, а в том, чтобы красиво выгрузить данные?

EditorGIB Автор

Проблема заключается в том, что даже из незаблокированного топового Android-смартфона извлечь данные очень сложно. Еще, начиная с древней операционной системы Android 6, данные в памяти смартфона шифруются по умолчанию. Этот процесс прозрачен для пользователя и работает независимо от того, активировал пользователь шифрование на устройстве или нет (владелец устройства может не осознавать, что устройство шифрует его данные). Это делает практически неприменимым использование таких методов извлечения информации из смартфонов, как: Chip-off, JTAG, ICP (In-System Programming). Попытка же получить права суперпользователя на устройстве, как правило, приводит к удалению данных в разделе DATA (USERDATA).

В исторической перспективе, изначально, в резервные копии Android смартфонов попадало очень мало типов данных (в отличие от резервных копий iTunes). А сейчас попадает еще меньше. Все это, в совокупности, делает извлечение данных из топовых Android смартфонов нетривиальной задачей.

Поэтому использование фирменных утилит резервного копирования становится одним из возможных путей быстрого получения основных типов данных из мобильного устройства.