В конце июля исследователи из компании TrendMicro обнаружили серьезную уязвимость в медиасервере Android (информация об этом появилась практически одновременно с данными по уязвимости Stagefright). Чуть позднее специалисты IBM нашли еще одну ошибку безопасности, затрагивающую 55% пользователей Android.

17 августа в блоге TrendMicro появилось описание еще одной серьезной уязвимости медиасервера, которая может приводить к удаленному выполнению кода. Используя эту ошибку безопасности, злоумышленник может удаленно атаковать смартфон с помощью специального мультимедиа-сообщения.

Уязвимость CVE-2015-3842 затрагивает практически все версии Android, начиная с версии 2.3 Gingerbeard до Android 5.1 Lollipop — это означает, что потенциально уязвимы сотни миллионов устройств под управлением мобильной ОС. Компания Google уже выпустила патч и опубликовала подробности в сообществе Android Open Source Project (AOSP). В настоящий момент информации об успешных атаках с использованием данной уязвимости нет.

Как это работает

Уязвимость содержится в компоненте mediaserver, известном как AudioEffect. Чтобы осуществить атаку, злоумышленникам нужно убедить жертву установить зловредное приложение — оно не требует особенных разрешений, что не вызывает подозрений у пользователей.

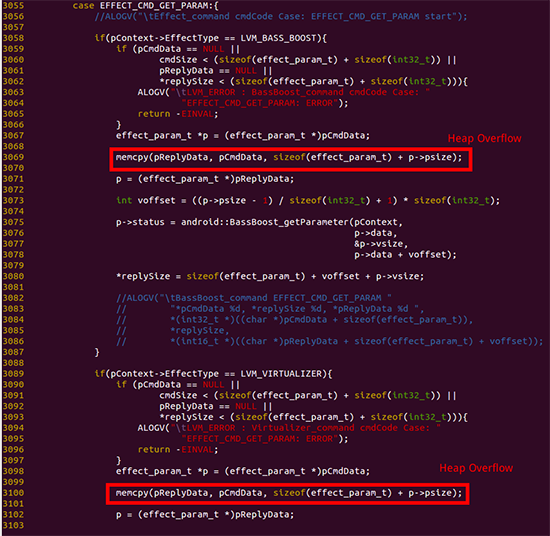

В дальнейшем приложение передает компоненту медиасервера некорректный размер буфера некоторых файлов, что вызывает переполнение кучи (heap overflow).

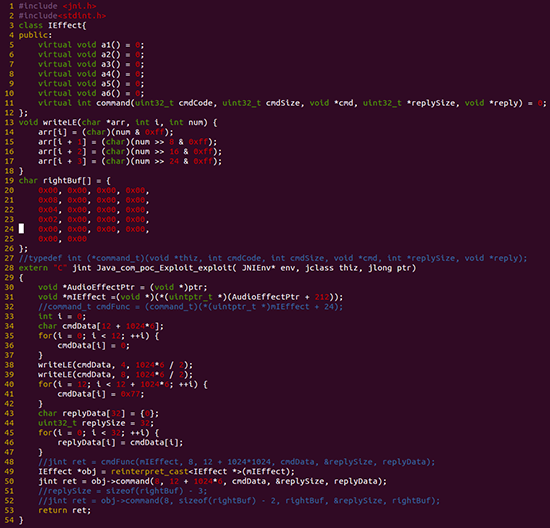

Исследователям удалось создать proof-of-concept демонстрацию атаки с помощью устройства Nexus 6 c Android 5.1.1 LMY47Z. Было создано приложение, которое вызывает сбой компонента mediaserver переполняя буфеp ReplyData в куче.

На картинке ниже представлена отправка зловредного кода медиасерверу:

Возможные сценарии атаки

Атака с применением обнаруженной уязвимости может быть полностью контролируемой — это означает, что зловредное приложение может само решать, когда начинать атаку, а когда ее завершить. Атакующий сможет запускать свой код с теми же правами, которые уже есть у компонента mediaserver. Поскольку данный компонент используется во многих процессах, связанных с обработкой медиа (например, съемка фото или запись видео), жертве может быть нанесен существенный ущерб.

В своем материале исследователи отмечают тот факт, что пользователям, ставших жертвами атаки, будет сложно ее заметить. В ходе демонстрации атака начиналась с помощью запуска приложения. Однако в реальной жизни зловредные приложения не так просто обнаружить, что может приводить к разглашению важных данных на протяжении многих дней и даже месяцев.

Исследователи заявляют о том, что защититься от данной уязвимости можно с помощью установки специальных антивирусных приложений для мобильных устройств.

На конференциях по информационной безопасности исследователи Positive Technologies также демонстрировали результаты исследования защищенности 4G-коммуникаций и SIM-карт (их тоже можно взломать).

Во время прошедшего в мае в Москве форума Positive Hack Days также проводился конкурс по взлому мобильной связи MiTM Mobile — разбор его заданий мы публиковали на Хабре (некоторые посетители мероприятия получили сообщения о взломе своих устройств). Вот здесь представлена запись вебинара по данной теме.

Комментарии (10)

Orion

20.08.2015 18:33-6История стара как мир: устанавливая галимый софт, особенно из неизвестых источников, готовься к получению любых сюрпризов.

ximaera

20.08.2015 22:16+5Ждём исследований, насколько просто пропихнуть в Google Play приложение, которое в числе прочего содержит эксплойт CVE-2015-3842.

batyrmastyr

22.08.2015 12:59+180% встроенной в приложения рекламы предлагает скачать хром, антивирус, новый андроид и т.д. и т.п., а после пятка переадресаций приводит запускает страницу троянского приложения в официальном Google Pray (а чем ещё может быть хром не от «Google Inc», а фиг занет кого?). Что-то мне подсказывает, что троянов с CVE-2015-3842 там уже не один год раздают.

fido_max

А если учесть, что большинство андроидофонов не обновляются по воздуху (китайцы), то проблема набирает планетарный масштаб. Как жить дальше?

Disen

Не только китайцы. Возьмите любую модель старше 2-3 лет. Багфиксов для них не дождешься.

Revertis

Одна надежда на CyanogenMod.

powerman

Ну, несколько дней назад вышло обновление. Даже два. Так в них баги, причём как раз в медиасервере — периодически телефон начинает дико трещать, плюс медиасервер жрёт аккумулятор намного больше всех остальных процессов.