3 июня 2017 года агенты ФБР нагрянули в дом 25-летней Реалити Леи Уиннер, которая работала в компании Pluribus International Corporation, подрядчике АНБ в штате Джорджия. Девушку (на фото) арестовали по обвинению в разглашении секретной информации, предположительно просочившейся в прессу. И действительно, к тому времени документ уже был в распоряжении онлайн-издания The intercept, а 5 июня 2017 года его опубликовали в открытом доступе.

3 июня 2017 года агенты ФБР нагрянули в дом 25-летней Реалити Леи Уиннер, которая работала в компании Pluribus International Corporation, подрядчике АНБ в штате Джорджия. Девушку (на фото) арестовали по обвинению в разглашении секретной информации, предположительно просочившейся в прессу. И действительно, к тому времени документ уже был в распоряжении онлайн-издания The intercept, а 5 июня 2017 года его опубликовали в открытом доступе.В этой истории есть интересный момент. Агенты ФБР утверждали, что для вычисления источника утечки они тщательно изучили копии документа, предоставленные The Intercept, и якобы «заметили складки, свидетельствующие о том, что страницы были напечатаны и вручную вынесены из защищённого пространства».

Но анализ независимых специалистов из компании Errata Security показал истинную картину. Дело в том, что документ PDF из утечки содержал отсканированные копии бумажных документов очень хорошего качества. Включая точки-маркеры, которые скрыто проставляют принтеры на каждую отпечатанную страницу. Судя по всему, по этим точкам и вычислили Уиннер.

Из судебных показаний ФБР следует, что после задержания Уиннер призналась, что действительно распечатала секретные документы и отправила их по электронной почте в The Intercept. Девушка была не таким опытным пользователем криптографических инструментов, как Эдвард Сноуден, и отправила документы прямо со своего рабочего места.

Вскоре после публикации утечки обвинения против Уиннер были обнародованы.

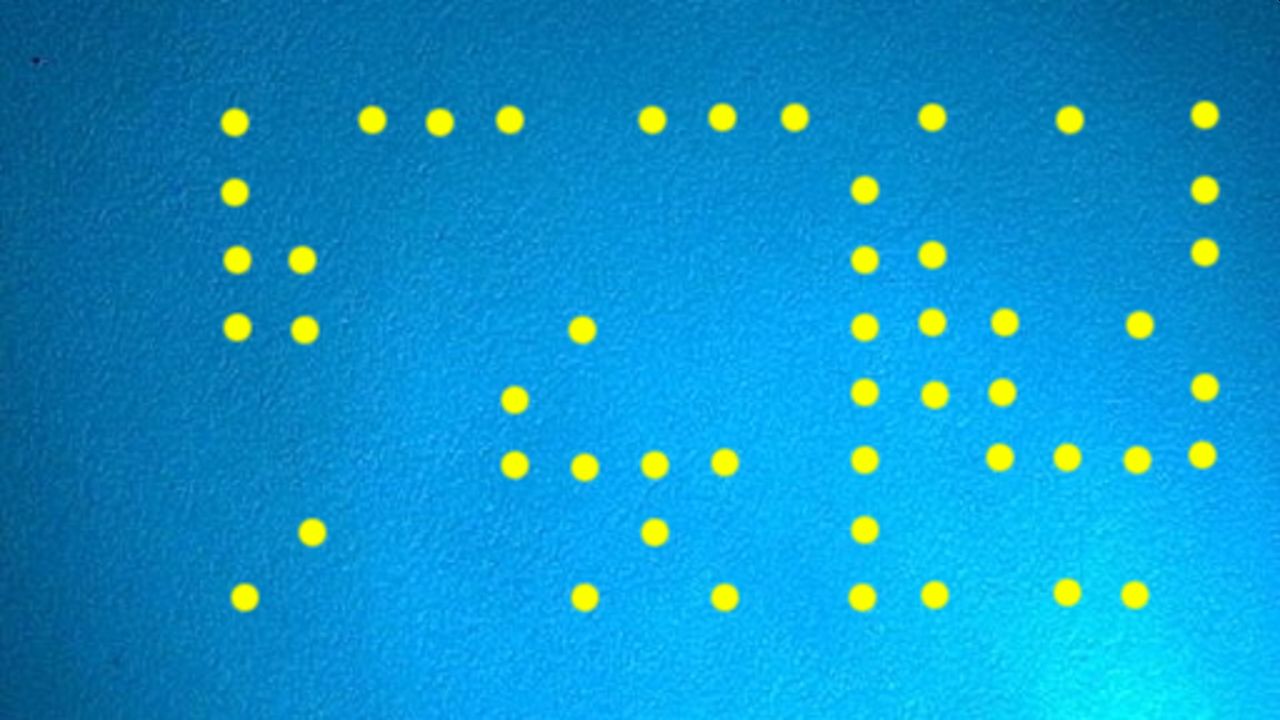

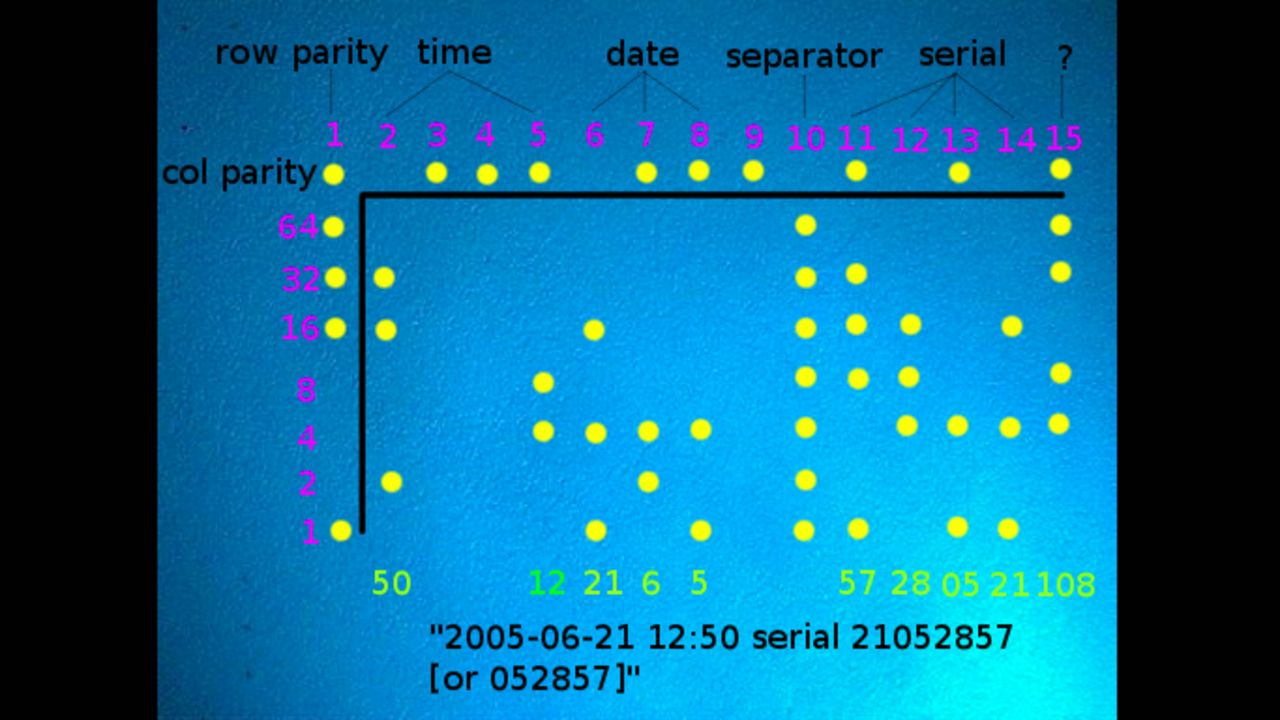

И вот тогда эксперты обратили пристальное внимание на файлы PDF, которые сейчас находятся в открытом доступе в интернете. Они обнаружили кое-что интересное: жёлтые точки в примерно прямоугольном узоре, который повторяется по всей странице. Едва заметны невооружённым глазом, они создавали закодированный рисунок.

Первый быстрый анализ показал, что по этим точкам можно определить дату и время распечатки документов: 06:20 9 мая 2017 года, по крайней мере, это, вероятно, время на внутренних часах принтера в тот момент. Точки также кодируют серийный номер принтера.

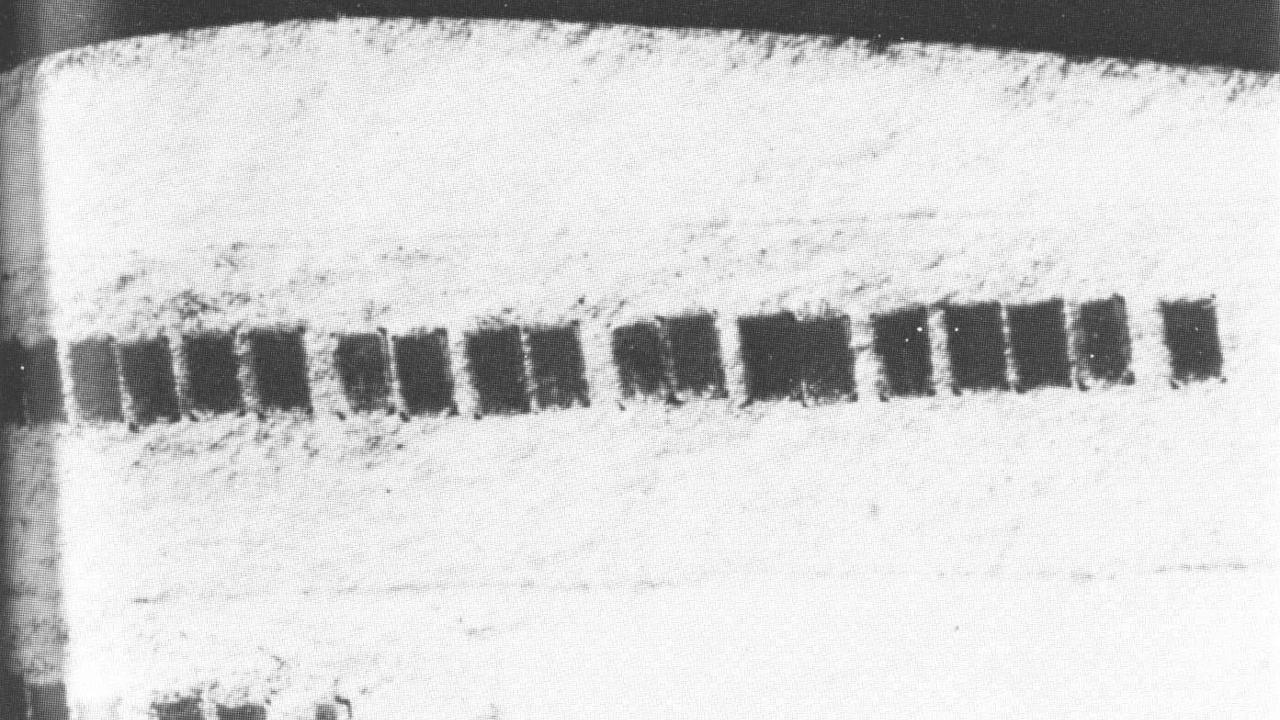

Эти «микроточки» хорошо известны исследователям безопасности и правозащитникам, которые борются против слежки за гражданами. Многие цветные принтеры добавляют их в документы. В то же время некоторые пользователи даже не знают, что они там есть.

Точки от принтера HP Laserjet, подсвеченные синим цветом (фото: Florian Heise/Wikipedia)

В данном случае ФБР не признала публично, что использовала микроточки для идентификации подозреваемого, и отказалось отвечать на вопросы. Министерство юстиции США, которое опубликовало сведения о предъявленных обвинениях Уиннер, тоже отказалось предоставить дальнейшие разъяснения.

В заявлении The Intercept говорится: «Уиннер предъявлены обвинения, которые не доказаны. То же самое относится и к заявлениям ФБР о том, как они пришли к аресту Уиннер».

По иронии, именно наличие микроточек привлекло особый интерес к секретному документу, которого разведслужбы (вероятно) хотели бы избежать.

Одним из первых их заметил Тед Хан из компании Document Cloud. Он говорит, что при увеличении документа эти точки хорошо заметны. После этого исследователь безопасности Роб Грэм из компании Errata Security опубликовал сообщение в блоге, которое подробно объясняет, как идентифицировать и расшифровать микроточки. На основе их положения на сетке они обозначают определённый час, минуту, дату и число. Получилось 09.07.2017, 6:20 и число 29535218.

На сайте Фонда электронных рубежей (EFF) когда-то был даже инструмент, который помогает расшифровать картинку из микроточек на сетке. EFF ведёт список цветных принтеров, которые участвуют в этой программе и маркируют каждый распечатанный лист бумаги. И список принтеров, которые не ставят жёлтые микроточки (но возможно, они помечают документы каким-то другим, неизвестным образом).

Изображения ниже от EFF демонстрируют, как декодировать микроточки:

Жёлтые точки при увеличении в 60 раз, распечатка принтера Xerox (изображение: Electronic Frontier Foundation/CC BY 3.0)

Точки хорошо заметны освещении синим LED (изображение: Electronic Frontier Foundation/CC BY 3.0)

Для большей ясности здесь точки выделены (изображение: Electronic Frontier Foundation/CC BY 3.0)

Положение точек показывает время и дату распечатки, а также серийный номер устройства (изображение: Electronic Frontier Foundation/CC BY 3.0)

По мнению специалистов EFF, с высокой степенью вероятности все современные коммерческие цветные лазерные принтеры используют тот или иной способ стеганографии для идентификации распечаток. Это не обязательно жёлтые точки. Скорее всего, о некоторых видах секретной маркировки общественности не известно.

Формально эту технологию внедрили для защиты от подделки документов, но на практике она используется в разведке, исследовании происхождения и датировки документов. На самом деле стеганография через микроточки использовалась ещё немецкими разведчиками во Второй мировой войне (см. справку из архива АНБ).

Микроточки внутри этикетки конверта, отправленного немецкими шпионами из Мехико в Лиссабон во время Второй мировой войны (источник: Википедия)

Технологию можно использовать и в мирных, гражданских целях. Компании вроде британской Alpha Dot продают маленькие флаконы с перманентным клеем, который заполнен миниатюрными шариками диаметром 1 мм с номером PIN. Если полиция найдёт какой-то украденный предмет, то этот PIN теоретически доказывает ваше право собственности.

По поводу секретной маркировки документов принтерами давно идут споры. Проблема в том, что производители держат в секрете эту информацию и не уведомляют своих пользователей, которым продают эти принтеры. Отдельные используемые ими технологии стеганографии не известны до сих пор и внедряются с ведома спецслужб.

Некоторые формы текстовой стеганографии вообще не используют специальные символы. Например, известна система «снега», то есть стеганографических пробелов (Steganographic Nature Of Whitespace), когда информация кодируется через незаметные глазу изменения ширины пробелов и отступов между символами и строками текста.

Правозащитные организации считают это нарушением прав человека.

Тем не менее, спецслужбы и разведка сегодня полагаются на эти технологии. Пример с арестом Реалити Уиннер демонстрирует, как ФБР пытается скрыть информацию о методах, которые позволили вычислить информатора и арестовать её.

skyeff

Прошелся по офису, перемазал понравившиеся телефоны/планшеты/ноутбуки «клеем», накатал заяву в полицию. Как-то не сильно радужно получается.

Nikobraz

Так у фирмы наверняка есть более весомые аргументы: закупочные документы, инвентарные номера и прочая бухгалтерия.

Так же как и у владельцев, коробки и чеки дома.

И сядет уже «мазальщик»

tormozedison

Капнул клеем на коробку с пиццей, оставленную в общем холодильнике коллегой. Чек у него не сохранился. Всё, моя пицца, у меня пруфы.

Neusser

Отличный профит! Целая коробка от пиццы, а то еще и вместе с пиццей, если повезет.

Nikobraz

А потом люлей дадут.

subcommande

Еще и люля! Объедение!

tvr

Arcanum7

Почитал ветку и как будто на пикабу оказался.

skyeff

В том то и дело, что некий маркер в виде «клея», еще и купленный отдельно от предмета, на который он нанесен, не является признаком того, что предмет кому-либо принадлежит. Т.е. этот клей абсолютно бесполезен, компания просто зарабатывает деньги из воздуха.

raamid

Ну, при желании можно доказать, что вы или ваше доверенное лицо находились рядом с обсуждаемым объектом.

sim2q

классика же — рассказ про самолёты с микропылью

tormozedison

Существуют дистанционные электрошокеры, выстреливающие электроды на тонких проводниках на несколько метров. А вместе с ними и облако микроскопических меток. Разумеется без чипов, но с серийным номером.

engine9

Taser называется :)

OleksiyT

Да, с принтерами это известный десятилетиями факт.

teecat

Интересно, что скрины так и гуляют из одной публикации в другую в качестве доказательства, что делают (в настоящем времени). Предпоследний снимок 15 лет давности

DmitrySpb79

Можно предположить, что режим печати точек все же выключен по умолчанию, а активируется службой безопасности компании только если нужен.

Rubmalac

Нет. Включен «из коробки». Помню читал, что HP даже где-то этим хвалился.

SergeyMax

То есть любой человек может сейчас посветить синим светом на отпечаток и убедиться в наличии точек?

berez

Да. Возможно, еще потребуется лупа — точки мелкие, особенно у лазерных принтеров.

SergeyMax

Кто-нибудь из владельцев цветных лазерников может подтвердить наличие точек? А то у меня чёрно-белый.

berez

en.wikipedia.org/wiki/Machine_Identification_Code

Там и про лазерники есть.

Например, вот:

The EFF stated in 2015 that the documents that they previously received through the FOIA suggested that all major manufacturers of color laser printers entered a secret agreement with governments to ensure that the output of those printers is forensically traceable.

Arson

На kyoсera ничего не нашёл...

alchemist666

Это японская компания, дела касается цветных принтеров и сканеров, некоторые и туда засовывают специальные пины для индикации, что это скан документа а не оригинал. Появилось это после того как на обычных принтерах печатали деньги. Вот был разработан такой план.

Arson

У меня цветной лазерный мфу)

berez

Попробуй на нем сто евро откопировать :)

VerdOrr

Выведет плашку «Копия» поверх изображения?

berez

Отсюда:

Если такая защита присутствует на банкноте, то некоторые цветные принтеры и копиры отказываются печатать изображения этих банкнот — либо просто отключаются, либо запечатывают лист чёрной плашкой или оставляют его пустым. Иногда ограничение накладывается на цвет: на некоторых моделях копиров цвет, совпадающий с гаммой американского доллара, при печати автоматически искажается.

linux_art

Сталкивался с такой ситуацией лет 15 назад, когда пытался на струйном Canon'е напечатать фото, на котором обои в кадре были по цвету близки к расцветке долларовых банкнот. Принтер тупо на одном из углов изображения оставлял прямоугольник белый примерно 50x15 мм размером.

shurricken

Помнится, один из копиров у меня на работе при попытке отсканировать купюру выводил на табло управления знак ошибки и стилизованную купюру. То ли Ксерокс, то ли Киосера.

Причем вроде бы доллары не копировал, а российские купюры копировал. Подзабыл детали. Другой просто переходил в режим ожидания после прохода сканирующих диодов.

berez

На российских купюрах нет «созвездия Евриона» или его разновидностей. На долларах, евро, гривнах (тут могу ошибаться), индийских рупиях — есть.

amphasis

Могу подтвердить, был владельцем трех цветных лазерников (два от Xerox, один от HP). При печати все оставляют желтые точки. Это особенно хорошо видно на ленте переноса (она черного цвета, желтый тонер на ней очень выделяется) когда принтер зажевывает бумагу и открываешь его, чтобы ее убрать.

PS Собственно, когда я впервые это заметил, полез гуглить, что за глюк такой, и обнаружил информацию о том, что это метки о серийнике принтера.

JPEGEC

То есть фотопечать невозможна? Интересно есть вариант предъявить производителю?

amphasis

Ну почему-же, на итоговом отпечатке их можно увидеть, только если приглядываешься и знаешь, что они там есть.

BorisTheAnimal

только что проверил(включая подсветку ультрафиолетом) распечатки со своего HP LaserJet Pro M256dw — ничего. Так же проверил распечатки с работы HP Color LaserJet Enterprise flow MFP M880z — так же ничего.

spiritus_sancti

я подтверждаю, самолично их наблюдал. Принтер цветной лазерный HP

VIPDC

Собственно только один вопрос, кто то сомневался? Кому надо всегда это знал. Помню в начале 2000-х ещё и приходилось каждый цветной принтер на учёт ставить.

mig126

Так вот почему у меня жёлтый цвет всегда раньше заканчивается. :-)

Rubmalac

Кстати интересно как себя ведёт идентификация, когда кончается тонер/катридж…

я лично в прошлый раз еще год или полтора печатал черным, после того как цветные кончились.

Надо бы исследовать вопрос под микроскопом )))

alchemist666

От производителя и конструкции аппарата зависит, бывают разрешают, бывает нет. Особенно можно печатать если выбран ч/б документ. Не очевидный факт, цветные фотоаппараты и тонеры используются в чб документе, если в настройках указана цветная печать/копирование

achekalin

«Ошибка: принтер не может распечтатать ваш черно-белый документ, потому что закончился желтый картридж. Срочно замените картридж!»

edogs

Одна из причин почему цветные принтеры не печатают ч/б документы без цветных картриджей. Впрочем ч/б тоже нередко делают метки.

Иногда метод меток не так очевиден, некоторые принтеры умеют в стенографию.

Rubmalac

MrKarton

Некоторые принтеры не ставят микроточки. Там на сайте FFA инфа

tmin10

Наверное в стеганографию? А то для стенографии нужен микрофон и распознавание голоса.

SamsonovAnton

Inanity

А принтеры с доступом к интернету смогут, наверное, ещё и координаты свои туда закодировать.

tvr

И отсылать

подозительныепечатаемые файлы куда надо.alchemist666

Наверное могут и без интернета, так как многие отсылают анкету регистрации принтера, иногда плюшки дают за это типа скидки на новые картриджи и утилизацию

Zdob71

Это что же и на JPGе с котиками можно невидимое сообщение зафиксировать? И засудить всех перепостивших?

Drag13

Более того, даже в текст можно вставить невидимые символы которые позволят идентифицировать, что текст был скопирован.

subcommande

Вот тут про картинки и вот тут остальное

Dimsml

Из известных случаев — Blizzard впихивает в скриншоты World of Warcraft информацию о сервере, аккаунте и времени получения скриншота.

www.ownedcore.com/forums/world-of-warcraft/world-of-warcraft-general/375573-looking-inside-your-screenshots.html

onlinehead

Более того, так делает не только он, а и другие.

Но тут применение более приземлённое — баг-репорты проще рассматривать, допустим. Сам лично пользовался этой метой из скринов, когда работал в геймдеве, чтобы достать нужные логи по идентификаторам из скришнотов. Но ничего серьёзного или секретного туда не писалось, конечно же.

VGoudkov

Да. На профильных курсах в институтах даже на лабах софт под это пишут :) habr.com/ru/post/413803

Rubmalac

Простая инструкция всем информаторам распечатывающим компромат на работе:

Вариант I

1. Вымочить документы в отбеливателе до почти крайнего обесцвечивания.

2. Высушить недельным экспонированием на солнце.

3. Отсканировать с низким разрешением на стороннем сканере.

4. Распечатывать в местах где нет регистрации посещения, оплаты и видеонаблюдения.

Вариант II

1. Выклеивать сообщение вырезанными морфемами из газет.

2. Обрезки газет и оригинал сжечь.

KYuri

Вариант 3. Использовать OCR.

mig126

Некоторые МФУ(вероятно дорогие старшие модели) используют OCR при копировании(!). В результате на копии могут появляться ошибки, которых не было в оригинале. Либо изменяются цифры. Как то где то писали об этом.

Хотели улучшить качество копирования, а получилось как всегда.

ledascho

Firz

Вот это жесть конечно, особенно учитывая какие возможные последствия все это имеет.

corvair

У них получается встроенные шрифты? Раз используется OCR. Такое я думал возможно только в гипотетическом матричном МФУ в гипотетическом мире, где используется только матричная печать и встроенные шрифты. По мне излишне сложная и ненадёжная система, делающая копирование бессмысленным процессом с рандомными изменениями.

balamutang

Вариант 4: сканировать в ч/б картинки, сжать джпегом картинки чтоб текст еле читался.

tvr

Вариант 0.

Если у вас есть время и возможность заниматься всеми этими извратами, то скорее всего вам намного проще будет спереть нужную инфу в эл. виде, в крайнем случае — сфотографировав.

Inanity

Остаётся только надеяться, что фотоаппараты не встраивают такие метки.

mig126

Да наверное все устройства при фотографировании пишут в фотку кучу системной информации. дата, координаты, наименование устройства, настройки камеры. Это из того что можно явно посмотреть. А может и ещё что сохраняет вроде серийных номеров.

berez

Никоны и Кэноны пишут серийный номер тушки и параметры объектива (сейчас посмотрел в архивах).

tvr

которые, в отличие от ватермарков принтера на вашем рабочем месте, не привязаны к вам по умолчанию.

alchemist666

Ну к примеру если аппарат фотки которого выкладывали в соц профиле или был в ремонте, хз продавец падает данные о правде и была оплата карточкой, все выводит к хозяину. Пользуемся пленочными, но там хим состав может выдать (концентрация и тп)

tormozedison

По химсоставу пасты шариковых ручек криминалисты что-то там выяснять умеют.

Inanity

Нет, EXIF и ему подобное — не в счёт. Тут вопрос в том, дублирует ли фотоаппарат эту информацию непосредственно в данных кадра, как принтер на бумаге желтыми чернилами.

engine9

EXIF вычищается и модифицируется без проблем, но наверняка в JPEG (внутрикамерный) можно что-то вписать в «недокументированные» поля или же в само изображение. Это тема целого исследования.

berez

Я писал «на коленке» парсер JPEG-файлов, чтобы достать данные с отформатированной флэшки из фотоаппарата. Недокументированных полей не заметил.

McDuk

Теоретически, стеганографическими методами в jpeg пожно записать что угодно. На практике — это в большинстве случаев никому не надо.

noanswer

в метаданные но не в изображение

janson

ПЛЕНОЧНЫМ фотоаппаратом!

d-stream

И потом по характерному зерну конертной плёнки можно будет уточнить у производителя кому она высылалась)

Rubmalac

Точно. Найти сейчас заказчика плёнки (а ведь потребуются ещё и реактивы) легче, чем отследить путь принтера, купленного с рук. Я уж молчу, что большинству современных работников потребуются ещё и курсы «аналоговых» фотографов.

JerleShannara

Ну а для кого придумали gentoo-way? Плёнку тоже самому надо сделать! А для прикрытия открыть кружок Юный Химик. И сделать это на паспорт бомжа.

tormozedison

А потом по химсоставу покупного желатина… Или коровник тоже свой?

JerleShannara

Покупаем у разных поставщиков, через пять посредников. Ну или переходим на более тяжелые и делаем по lfs-way, начиная выращивать своих коров и прочее.

Neusser

Примерно так же просто, как найти покупателя стирального порошка или журнала Шпигель. Фотопленка до сих пор продается в обычных магазинах.

naneri

Потом отскриншотить фотку.

sinc_func

Вот тут кое-кто спер содержимое почтового сервера DNC — Национального комитета Демократов (история, которая приписывалась русским хакерам)… Ну и попал вот в этот список — www.youtube.com/watch?v=JxBKp0HI1b4 — Номер 3 — Seth Rich

Alexey2005

А где гарантия, что и сканер не добавит какой-нибудь скрытый идентификатор в отсканированное изображение?

VGoudkov

Гарантий вообще нет. Так как изначально каждому сотруднику (если их относительно немного) может выдаватся его персональный вариант документа — например, отличающийся порядком записей в равноправных списках, или порядком слов в предложении. И тогда источник утечки определяется простым сравнением текста.

d-stream

Только перепечатать документ. Притом читать его должен диктор с дефектами речи, а печатать машинистка из анекдота… Потом это прогнать через переводчики…

maxwolf

Нужно пережимать сканы опенсорсным DjVu кодировщиком. Он эти жёлтые точки (и большинство не-жёлтых) очень эффективно вычищает.

klirichek

Ну только если "прогнать", а потом сохранить обратно в нормальный формат.

erogov

Значит, мистер Холмс, — сказал сэр Генри Баскервиль, — кто-то составил это письмо, вырезав ножницами…

— Маникюрными ножницами, — перебил его Холмс. — Вы обратили внимание, какие у них короткие концы? Для того, чтобы вырезать слова «держитесь подальше от», пришлось сделать два надреза.

katzen

Отбеливатель не обесцвечивает пигментные чернила. Если струйные пигментные от Эпсона ещё как-то меняют цвет, то лазерным цветным побоку хлор.

JPEGEC

А документ после проведенных процедур будет иметь какую-то ценность?

Если важна информация из него то проще перенабрать в свободной форме, изложить тезисно, так сказать.

А если важно именно как факт документального подтверждения то увы. Искажения недопустимы. Обнародовал — обозначился.

igsend

…

stardust1

Это уже старо как мир.

Но по поводу этой истории. Разве не проще посмотреть кто имел доступ к этому документу (если он секретный, то доступ наверное должен фиксироваться) и посмотреть, что они отправляли в последнее время:

anatoly314

open source printer?

bgBrother

Deep open source 3d printer для печати устройств любого типа, в том числе транзисторов.

Zdob71

нужен шаблон для печати из хаотичных желтых точек для уничтожения несущих информацию, либо спец бумага с желтым снегом…

mayorovp

Учитывая, что добавляемые принтером точки находятся на строго определенных местах — проще вычислить все возможные места и закрасить их. А хаотично добавляемые точки как раз не помогут.

Zdob71

Если забить всю маску точками, поможет…

mayorovp

Забить всю маску точками — это как раз моё предложение. Но тогда они не будут хаотично расставленными.

Zdob71

Ну хаотично не в общем понимании, а в смысле инфы содержащейся в маске. Это имелось в виду… Но не суть, вы правы.

vis_inet

Просто делать жёлтый фон )

klirichek

Тогда, вдобавок, ещё и печатать на газетной бумаге с высоким растискиванием.

(а то вдруг на просто жёлтом фоне окажутся в нужных местах пустые (пропущенные) точки?)

AlexBin

floordiv

Я удивлён. До чего люди только не додумаются…

По крайней мере, я теперь не буду с рабочего места печатать секретные документы

McDuk

В каждой копии секретного документа могут быть определенным образом переставлены слова, выполнены переносы слов, пробелы разной ширины…

floordiv

стенография не знает предела, ёпт

berez

стеганография :)

floordiv

упс

alchemist666

Ну это из разряда как Марвел раздает сценарии с разными элементами сюжета и даёт его читать в темной комнате

K0styan

Эта штука тогда должна действовать на уровне системы ЭДО, над документами. Ну как минимум чтобы протоколировать, для какой учётки какое искажение было внедрено, и не тащить всё это добро в самом файле. Количество задач, которые тут возникают (например, если кто-то при редактировании удалил то слово, в котором для юзера X была вмонтирована опечатка) сложность такой системы раскручивают до небес. Ничего невозможного, но на поддержание этого добра оверхэд будет прям заметный.

AndRopush

Andrey_Dolg

То есть при должном навыке можно кого-нибудь подставить.

furtaev

Оффтоп: ох уж эти американские имена, вроде папа-мама англосаксы, а не афроамериканцы, как таким может прийти в голову назвать дочь Reality Winner?

HabroUzer

YemSalat

При чем тут это?

Winner — победитель

Wiener — сосиска (в сленговом значении думаю сами догадаетесь что значит)

В Футураме прикол был в том, что I.C. Wiener произносится как «обледеневшая 'сосиска'» (icy wiener), Фрая отправили доставлять пиццу в криогенную лабораторию на это имя.

marsianin

Полагаю, что читается это и как «I See Wiener», при учёте сленгового значения слова Wiener более забавно.

YemSalat

futurama.fandom.com/wiki/I.C._Weiner

HabroUzer

P.S. Я в курсе, что эта шутка означает в «Футураме».

VerdOrr

«Хочешь рассмешить Бога — расскажи ему о своих планах» — просто папа-мама — юмористы =)

Sonnenwendekind

А есть какие-то технические исследования на эту тему, а не журналистские? Например кто-то пробовал диффать сканы одного и того же документа, распечатанного разными принтерами?

sumanai

Да лучше было бы вскрыть прошивку. И выложить очищенную, декомпилированную и которую можно проверить на вшивость.

alchemist666

Методы могут быть аппаратные, а не программные

sumanai

Могут, но я в этом сомневаюсь.

somurzakov

если воруете цифровые документы с работы, возможно система предотвращения утечки информации добавляет NTFS поток/метаданные в файл которые вас потом идентифицируют

McDuk

За пределами NTFS этих метаданных уже нет. Достаточно записать файл на флешку с fat32 или послать по почте.

somurzakov

зависит от системы, forcepoint например блокирует/перехватывает запись на все переносные носители, принтеры, отправку по сети и добавляет метаданные в сам файл, если он openoffice, а также сканирует содержимое регулярками на предмет наличия секретных данных.

JerleShannara

Проблема замка и взломщика всегда существует и на каждую хитрую Ж найдётся свой болт.

tmin10

Закодировать qr кодами и снять видео с ними с монитора, потом распознать.

usbstor

Я работал в паре контор, где практиковалось использование таких систем и сумел стибрить оттуда несколько терабайт конфиденциальных данных.

Мой ник как бы намекает.

Нужно просто немного воображения и решение придёт.

4ITEP

Вы проносили на предприятие накопитель у себя в заднице?

qyix7z

Вот это воображение! О_о

Ник намекнул?

usbstor

Нет. С чего вы так решили?

4ITEP

или войдёт

saege5b

Физически выпаянные ненужные для работы разъёмы, залитые эпоксидкой панели — в добрый путь.

На остальное — разрушаемые метки.

Бывшая военная структура.

DGN

Реально интересно, а собственно зачем они это делают? Деньги на принтере сейчас печатают только дети, для нужд спецслужб можно делать специальные модели с наценкой. Должно быть простое объяснение, не привлекающее теорию заговора и тайного мирового правительства. На ум приходит нечто вроде гарантийной политики логитек, распечатайте листик и скиньте нам, потом разбейте молотком принтер на мелкие части и достаньте из него платиновый медальон с ID. Ой, этот листик не был распечатан на этом принтере, мы не вышлем вам новый, спасибо что

попылались насбыли нашим клиентом.vvzvlad

В смысле, зачем? Вам целую статью написали про кейс.

DGN

То есть АНБ задержало кого то там, и ради этого светлого события полтора десятка корпораций заблаговременно и тайно внедрили в свои принтеры «желтые метки». И еще пяток корпораций не внедрило. Притом, нет привязки внедривших и не внедривших корпораций к одной стране. Секретная информация в основном текстовая, а «поражены» цветные принтеры.

McDuk

Все проще. Сертификацию для использования в подобных конторах проходят те, кто заблаговременно побеспокоился.

Или еще проще. Не было никаких меток, была попытка спрятать истинный метод нахождения утечки.

vvzvlad

Ээээм. Такая фишка — основание для выбора модели принтера для закупок в крупных компаниях, потому что дает возможность отловить нарушителя. Сначала разработка принципа меток, потом закупка, а потом уже кейс с поимкой. Принтеры без меток в закупку не пойдут, пусть и дешевле, и соответственно, никакой истории не будет.

А вы как будто спрашиваете «и вот ради того, чтобы я для путешествия выбрал полет аэрофлотом братья райт и изобретали заблаговременно самолет много лет назад?». Да нет, они сначала сделали, а потом принцип полета использователи самолетостроители, а их результаты аэрофлот, и вы именно потому, что у аэрофлота есть возможность, решили лететь этой авиакомпанией.

nidalee

Это, ЕМНИП, изначально задумывалось, как способ искать горе-фальшивомонетчиков. Потом, или в процессе, уже и другие применения нашлись.

DGN

Вот прямо искать это вряд ли, принтеры не продают по паспорту. Но помочь следствию это может, один принтер печатал партию или разные, в какое время печатается. Ну и если уж выследят, это будет доказательством. И кстати говоря, не только деньги. Нелегальные объявления, всякие билеты МММ/акции лохотронов.

Вопрос в том, кто это первый внедрил и по чьей указке. И как удалось охватить большую часть рынка. И почему остались неохваченные?

Zmiy666

Я так понимаю, что первый стартап, запустивший производство принтеров без встроенных метчиков — сорвет банк? А так же производитель телефона, на котором на аппаратном уровне заблокированы возможности слежки и сбора данных…

tmin10

https://puri.sm/products/librem-5/

stardust1

Плохо вы понимаете. Всё это поделки для пары гиков. Большинству всё равно на слежку (я это не одобряю, но так оно и есть.).

McDuk

И кто покупатель вундервафли? Корпорация с секретами? Им нужно совершенно другое.

Tomasina

Не сорвет. Банально не пройдет сертификацию. Причину формальную найдут.

Inanity

Если отказаться от цвета, то термопринтер решает задачу. Термобумага формата A4 в природе есть, собрать такой принтер на открытом железе и прошивке не особо сложно.

Вдогонку ещё нужен термотубус с функцией уничтожения содержимого)

somurzakov

матричный принтер! (аж ностальгия нахлынула)

Am0ralist

Так матричный принтер и без дополнительных точек можно вычислить. Разве что не время распечатки

corvair

Каждый раз пересобирать печатную головку из разных игл или использовать разные головки, благо на некоторых моделях они легкосъёмные.

DGN

Мне думается, под готовый механизм и головку простого струйного принтера, можно сделать недорогую опенсорсную плату управления с открытой прошивкой. А может даже и на ардуино.

DGN

Как известно, самый безопасные сервер — выключенный, так же легко заблокировать на любом телефоне возможность слежки.

p.s. Вроде как была тут статья про телефон для наркокартелей и прочих ОПГ.

questor

И в чём смысл статьи? "Одноразовый", да?

DGN

Как раз нет — шифровка СМС и разговоров, генерация IMEI на новую симкарту, система контроля доступа с шифрованием содержимого и очисткой всего флеша путем рандомных паттернов записи.

p.s. Я бы на месте АНБ и запилил такой стартап, очень удобно знать всех владельцев и слушать/читать разговоры.

maxwolf

Кстати, в последнее время стало попадаться всё больше PDF документов, при копировании текста из которых выходит куча сдвоенных/строенных пробелов. А насколько я представляю себе устройство PDF (плохо), там положение символов текстового слоя «на листе» пробелами вообще не регулируется (в отличие от msword, где пробелы для форматирования подходят плохо, но всё равно их можно использовать)…

katzen

Да вполне можно регулировать, если строка непрерывная и не разбита на фрагменты.

tmin10

Хм, а зачем печатать, чтобы потом отсканировать и отправить? Нельзя было как-то сохранить сразу на пк, хоть скриншотами?

Rubmalac

я так понял, это был рабочий пк, и принтер был единственным устройством «безпалевного» (как ей казалось) вывода.

Amor-roma

Давно пора провести ликбез для будущих"Мата Хари" на обычном матричном принтере печатаем, или снимаем со струйного цветной картридж. И никогда не делаем фото или скан с физического документа. Ибо так же вычисляется. Лучше всего сделать фото обычным пленочным, самому проявить и распечатать. Потом подкинуть под дверь издательства, в перчатках. <Для тех кто в недоумении/танке/ — сарказм и недоумение!>

Am0ralist

без которого он не будет печатать. Это если не учесть, что кроме цвета данные можно иначе закодировать.

тогда предыдущие действия накой? )

DGN

Дома нарезать на абзацы и выдать рерайтерам, потом скомпилировать обратно.

Так можно убрать все невидимые попытки персонифицировать канал утечки. Но видимые попытки и так не убрать, если в документе упоминается нечто специально для вас.

kprohorow

Становится ясно, почему на самом деле производители оргтехники против перезаправки картриджей.

Микроточки плохо пропечатываются.

numitus2

А если исказить геометрию текста типа рыбий глаз, как на каптчах. Насколько возможно будет вычеслить

AntonSor

легко исказить обратно — в фотошопе даже специальные инструменты есть

Barbaresk

После последней такой статьи — сканировал обратно листы, распечтанные на Epson L800 и пытался найти признаки подобных точек. На L800 ничего подобного не было (искал через маски цветов после очень хорошего скана с разрешением намного лучшим, чем печать).

iproger

Надо было в jpeg кодировать.

axe_chita

Сначала повысить резкость, потом почистить от шумовых точек, потом в ч/б без дизеринга перекодировать

Кстати теперь понятно почему производители принтеров не желают открывать прошивки ;)

К кстати есть еще один вариант с таким «Кто подставил кролика Роджера?» Заполнять лист псевдоосмысленными наборами кодов точек, можно даже до печати «секретного» документа.

VolCh

Стешанография в буквальном смысле слова

p_fox

Каждый год будет очередная статья на эту тему?

https://m.habr.com/ru/company/crosstech/blog/440824/

AntonSor

Об этом надо напоминать постоянно :)

wolfparanoya

Т.е. надо печатать с самого плохого принтера, чтобы он полосил, не пропечатывал, размазывал.

Забавно.

Viratni

По полосе вычислят:(

isden

> Reality Winner

Интересно, это действительно настоящие имя/фамилия, или так изменили для публикации?

svosin

Реальное.

Foxbator

Нужно просто добавить в документ много рандомных желтых точек, или возможно кодирующих другие принтеры.

Diordna

Не то чтобы я параноик или преступник, из чистого любопытства Легко ли на базе 3D принтера собрать обычный чернильный принтер?

berez

Думаю, примерно так же легко, как на базе «Жигулей». 3D принтер скорее ближе к плоттеру по конструкции, чем к принтеру.

Гораздо проще собрать чернильный принтер на базе обычного чернильного принтера — вся механика уже готова, достаточно заменить управляющую плату на свою.

mig126

Ага и разобраться как командовать ПГ.

vitektm

А что мешает закодировать ip имя пк и дату, название документа, через увеличение шрифта. Мало когда соседние буквы имеют разный шрифт. А скажем если увеличить букву, а уж тем более точку на 5-10% это в глаза кидаться не будет. И вот это наверное можно организовать на уровне драйверов. Если применить дублирование и хешсуммы то думается даже на одном листе распознаваемость будет на достаточно высоком уровне.

fotofan

Запомнился один советский фильм, где разведчик запомнил несколько страниц текста, просто листая их. А потом быстро сбежал в другую комнату и надиктовал сообщникам по памяти. Микроточки нервно курят в сторонке)))