Актуальность проблемы атаки кибернетических злоумышленников на энергетические объекты национального значения была особо подчеркнута на последней конференции Black Hat, прошедшей в США в начале августа 2015 года. С докладом выступила Марина Кротофил — старший консультант ENCS (European Network for Cyber Security — Европейского информационного центра кибербезопасности). Именно ее проект модели имитации атаки хакеров на электростанции использует сегодня для разработки мер противодействия киберугрозе Национальный институт стандартов и технологий США (NIST).

Свой доклад подготовил и Джейсон Ларсен, ведущий консультант по кибербезопасности компании IOActive, обозначивший вероятные места и направления атак на существующие объекты энергетической инфраструктуры.

Где болит?

Возможностей для нанесения массированного информационного удара с фатальными для энергетического объекта последствиями, как показал доклад Джейсона предостаточно.

Одна из них – методика гидравлического удара, которая может быть использована для вывода из строя ключевых узлов электростанции. Эффект гидравлического удара достигается благодаря команде на синхронное и очень быстрое завинчивание вентилей.

Вывести объект из строя можно и при помощи рассинхронизации вращения шестеренок или закачивания горячей жидкости в емкость с ее последующим моментальным закрытием. В последнем случае при остывании жидкости образуется вакуум, который деформирует емкость с катастрофическими последствиями.

Альтернативный способ – вывод из строя системы подачи воды в кондиционеры, обеспечивающие охлаждение в комнатах с серверным оборудованием. Сбой в нормальной работе системы охлаждения влечет за собой поломку серверов, обеспечивающих контроль и автоматизацию всех производственных процессов.

Все перечисленные уязвимости были и остаются актуальными, поскольку проектная документация и регламентирующие протоколы промышленных устройств в части систем диспетчерского и управления данных SCADA (Industrial Control Protocol) не предусматривают НИКАКИХ механизмов по аутентификации и проверке получаемых управляющих команд.

То, чем может обернуться такого рода "неучтенки" прекрасно продемонстрировал проект "Аврора" (2007 год). В рамках эксперимента, проводимого в национальной лаборатории Айдахо, хакеры должны были вывести из строя электростанцию учебного центра. О том, насколько удачной оказалась попытка вы можете судить сами:

Примерно так выглядят последствия хакерской атаки, сопровождающейся выходом из строя насоса и генератора.

STUXNET и иранские ядерные центрифуги

Один из примеров, наглядно демонстрирующий всю уязвимость существующих ядерных энергетических объектов — известный компьютерный червь STUXNET, целью которого в 2010 году стали иранские ядерные центрифуги. В результате атаки, впервые в истории, хакерам удалось осуществить масштабное перепрограммирование промышленных установок путем отправки ложных и вредоносных команд с использованием уязвимостей в системе защиты консоли управления на Siemens PLC.

Уникальность хакерской разработки заключалась в том, что впервые за всю историю кибератак вирус оказался способен разрушать инфраструктуру объекта на физическом уровне. По одной из версий STUXNET – продукт, созданный специалистами спецслужб США и Израиля с целью похоронить надежды, связанные с ядерным проектом Ирана. В качестве доказательства приводится упоминания слова MYTRUS, содержащиеся в коде червя. Помимо этого авторский след просматривается в закодированной дате 9 мая 1979 года – день казни известного иранского промышленника еврейского происхождения Хабиба Эльганяна.

По убеждению Марины Кротофил, известны как минимум два способа преодоления всего комплекса IT-защиты, включая пароли и шифрование с последующим беспрепятственным доступом к системе управления производственными процессами на электростанциях. Еще один способ взять станцию под свой контроль – передача операторам псевдодостоверных данных со всеми вытекающими последствиями.

Подробно о возможных проблемах на химических объектах Кротофил рассказала в своем выступлении на хакерской конференции 2014 года (Chaos Communications Congress (31C3)), представив доклад с красноречивым названием "Этот чёртов уязвимый химический процесс".

Подробный 50-ти минутный видеодоклад Марины в доступном переводе, посвященный отмеченной проблеме можно посмотреть на видео:

Управляемый хаос ближе, чем когда бы то ни было

Джейсон Ларсен убежден: один из косвенных, но красноречивых признаков масштабной подготовки хакеров к атаке на АЭС — наблюдаемые незначительные отклонения в рутинных процессах. Именно так ведут себя системы, подвергаемые тестированию на чувствительность, скорость исполнения команды нагрева реактора и команды к закрытию критического клапана. Ларсен уверен: хакеры готовятся более чем серьезно и планомерно совершенствуют свой разрушительный арсенал.

По мнению Кротофил – введение даже самой совершенной IT-защиты не гарантирует решение проблемы. Кардинально повысить безопасность АЭС поможет комплексная программа, предполагающая:

- Совершенствование систем IT-безопасности.

- Совершенствование систем физического контроля всех ответственных узлов оборудования с установкой специальных датчиков контроля, реагирующих на малейшие отклонения в нормальном режиме работы.

- Совершенствование системы мониторинга в комплексе, с учетом обеспечения многоуровневой глубинной защиты станционного оборудования.

Доклад счетной палаты США июля 2015 года

В аналитическом докладе, предоставленном Счетной палатой США Конгрессу специалисты настаивают на укреплении устойчивости энергетической инфраструктуры Министерства Обороны США, усилении мониторинга и активном обмене текущей технической информацией с ведомством, ответственным за кибербезопасность.

В соответствии с обновленной Стратегией о кибербезопасности, предоставленной на обозрение в апреле 2015 года, в категорию объектов повышенного риска сегодня попали главным образом промышленные объекты SCADA, централизованные сети энергетического комплекса и комплекса ЖКХ страны.

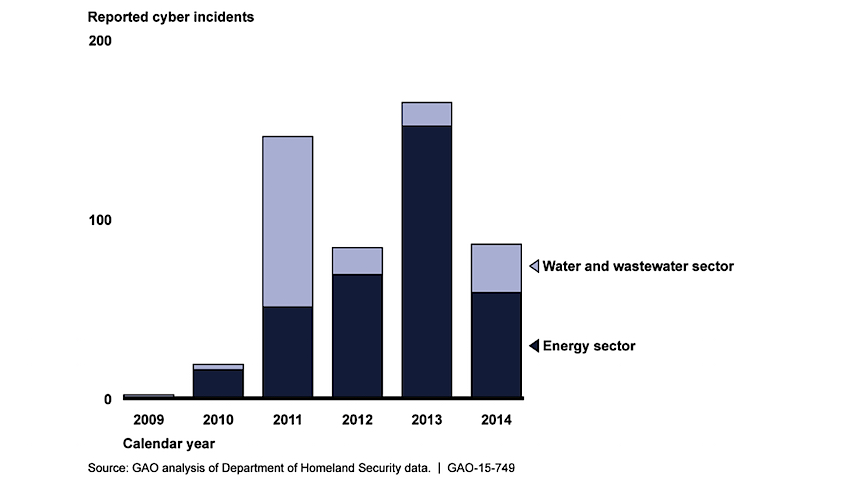

Предлагаем вашему вниманию любопытную статистику счетной палаты США по "кибер-инцидентам", имеющим место с 2009 по 2014 годы.

Проект «Аврора» и последствия

Отдельного внимания достойна парадоксальная ситуация 2014 года с Министерством внутренней безопасности США. В рамках недавно принятого акта "О свободе информации" в Министерство безопасности был отправлен запрос на предоставление информации о результатах расследования операции "Аврора", связанной с маccовой атакой на аккаунты пользователей Google. В результате полного сходства названий проекта с названием проекта "Аврора", проводившегося в целях имитации хакерской атаки на электростанцию (см. выше) и оплошности персонала данные о результатах исследований двух экспериментов были перепутаны. Так в режиме доступа оказалась вся внутренняя аналитика проекта. А это более чем 800 страниц, содержащих сведения об уязвимости электростанций и объектов водоснабжения национального масштаба.

Помимо описательной части в информационном пакете присутствовали 3 слайда, наглядно иллюстрирующих что и как следует вывести из строя для нанесения максимально ущерба американской инфраструктуре. А лучшего подарка хакерам, как вы понимаете, и представить сложно.

Проанализировав имеющуюся посекторальную информацию, и, ссылаясь на мнение ведущих специалистов по кибербезопасности в связи с инцидентом можно прийти к неутешительному выводу: если ранее мы могли рассуждать на тему принципиальной возможности хакерской атаки на АЭС или другие объекты национального значения, то сегодня вопрос звучит более прозаично и жестко: когда и где она состоится.

Уважаемые читатели, напоминаем, что вы читаете блог компании iCover, место где можно получить хороший совет? экспертизу в мире гаджетов и просто интересную актуальную информацию. И, конечно, не забывайте подписываться на наши рубрики и мы обещаем — скучно не будет!

Комментарии (29)

densss2

25.09.2015 09:42Простите за дичайший оффтоп, но не удержался:

С докладом выступила Марина Кротофил

Вот дал же боженька фамилию)))

VoiceDao

25.09.2015 10:01Да уж, последствия любви Кротофил к несчастным животным представляются несколько пугающе)

teecat

25.09.2015 10:24+1Зайдя на статью, думал, что тут будет рассказ про реальные уязвимости…

Естественно, что если есть компьютеры/программируемые с них устройства, то заразить/сломать можно все. Но пример того же стихнета показывает, что для заражения им АЭС были предприняты титанические усилия (смотрим рассказ от Касперских). Лукацкий если не ошибаюсь упоминал, что стихнетом заражены и наши системы — и ничего страшного не происходит.

Если такой заголовок, то хотелось бы аналитики о реальных уязвимостях, наличии открытого доступа к управлению активной зоной. Без этого — статья только нагнетает

VoiceDao

25.09.2015 10:50Понимаю ваше желание, но статья носит скорее ознакомительный характер. Кстати, название контексту ни в чем не противоречит. Цель — отразить общую ситуацию с проблемой на примере США, но не математические выкладки конкретных уязвимостей, понятные профильным специалистам. Предоставить возможность ознакомиться с основными направлениями с которым работают ведущие специалисты сегодня.

teecat

25.09.2015 11:07Перечисленные три пункта, как направления работы?

Начинать надо с анализа проблем, перечисленных в habrahabr.ru/company/pt/blog/258039. Большие сроки закрытия уязвимостей и беспечность персонала — как закрыть эти проблемы?

Alexeyslav

25.09.2015 10:54+4Кто же будет выкладывать реальные уязвимости такого уровня когда они еще не пофикшены? Да это будет прямым призывом ими воспользоваться.

Как всегда, в статье раскрыты более менее очевидные факты — программируемую систему можно перепрограммировать и то что неправильная эксплуатация оборудования приводит к поломкам.

Но чего нет в статье так это связи одного с другим.

Насколько мне известно, ни в одной из стран СНГ на АЭС в контурах управления реактором нет программируемых устройств. Везде используется жесткая логика и ручное управление.

Единственная вещь где используются компьютеры и программируемые устройства — так это автоматика мониторинга, отказ которой может сказаться разве что на экономических показателях самой АЭС и необходимости аварийно остановить реактор. Безопасность эксплуатации АЭС в таком случае ложится на плечи жесткой автоматики(она не даст быстро закрыть/открыть клапаны и т.д. и повлиять на это извне невозможно) и на человеческий фактор — да, оператор технически может угробить отдельные механизмы(но привести к тяжелой аварии врядли), но автоматика не даст это сделать а повлиять на работу автоматики можно только механически.

На Чернобыльской АЭС кстати так и сделали — повлияли на автоматику механически, чем привели к работе установки в нештатном режиме в котором работа конкретной системы аварийной защиты привела к аварии.

teecat

25.09.2015 11:03Ну информацию об уязвимостях конечно нет, то статистику их наличия, средние сроки закрытия, распределение по типам и тд — интересно бы видеть. Хотя я не думаю, что она отличается от иных типов АСУТП

heaver

25.09.2015 18:23Я сейчас, наверное, вас удивлю, но программируемые устройства используются. И в управлении и в защите. Правда порты программирования в сеть не торчат (ЕМНИП, порты настройки тоже), но подключив ноут вполне можно прошить туда что угодно. Эти комплексы используются на всех АЭС Украины и не только Украины. Идею с ПЛИС, кажется, подсмотрели у Сименса, видимо Сименс тоже использует похожие вещи.

Alexeyslav

25.09.2015 20:24+1Там насколько я понял программируемая и компьютерная составляющая находится только в мониторинге и архивации данных. А основная функциональность зашита в ПЛИС на этапе разработки системы.

heaver

25.09.2015 21:53Нет, там стоят обычные (ну может и не обычные, а радиационно стойкие какие-то) Альтеровкие плисины и их можно перешить прямо в стойке.

Вообще проблемы особой нет, понятно, что никто в здравом уме перешивать ее не подпустит и не будет. Тем более на работающем реакторе. Но, тем не менее перешить возможно.

Вообще такой аргумент работает и для контроллеров — если интерфейс программирования не выведен, вроде как контроллер и не перепрограммируемый.

Alexeyslav

25.09.2015 23:15Нет ну само собой там ПЛИС не с пережигаемыми перемычками, просто нужно иметь физический доступ чтобы их перепрошить. Но даже если это удастся, система контроля и аварийной защиты не одна — если попытаться использовать эту систему во вред, сработают другие независимые защиты и ущерб будет нанесен только экономический.

voyager-1

26.09.2015 08:06Бесспорно, вина сотрудников ЧАЭС в аварии присутствует, но ОЗР до этой аварии не считался критически важным параметром — его значения не было на щите управления, и получить его можно было только по распечатке «Скалы». И высказывания Александрова, о том что он надежен, как самовар, не способствовала повышению бдительности.

Да и практически мгновенный ход аварии говорит о том, что не все хорошо было и с самим реактором. Основной принцип при проектировании реакторов — исключение любых само поддерживающихся процессов, ведущих к росту мощности, тем более таким взрывным характером.

Alexeyslav

26.09.2015 16:14Просто в неудачный момент часть активной зоны оказалась без поглотителя достаточно долго чтобы привести к проблемам. В иных условиях, если бы хоть одна часть головоломки не сложилась то авария не произошла бы.

Возможно, им надо было перед глушением ввести хоть какие-то регулирующие стержни перед вводом аварийных. Впрочем, даже в таких условиях ядерного взрыва не произошло.

Skywrtr

27.09.2015 12:55Программируемая автоматика сейчас используется практически везде. На современных БЩУ уже не найти ни одного стрелочного индикатора, не говоря уже об аналоговых средствах управления. Но для перепрошивки АСУ нужен физический доступ к спец. помещениям, а физическая защита на атомных станциях организована на очень высоком уровне. Ручные методы воздействия (те же вентили) все же предусмотрены и оперативный персонал обучен ими пользоваться. К тому же, все системы безопасности дублированы, троированы, и спроектированы по принципу разнообразия, то есть имеют разные физические принципы работы.

Alexeyslav

27.09.2015 13:07Современные БЩУ далеко не везде имеются.

Та же самая ЧАЭС — БЩУ никто менять не собирается на современный, а буквально в 500 метрах современная газо-мазутная котельня в которой БЩУ это один монитор 22" и клавиатура.

та же СКАЛА… соседствуют шкафы с процессором, ОЗУ на 2кб, часы реального времени размером с холодильник, и современный компьютеризированный инвертор на пару мегаватт, в котором вычислительной мощности больше чем во всём комплексе СКАЛА.

Skywrtr

27.09.2015 13:13Блоки ЧАЭС выведены из эксплуатации. А на действующих станциях постепенно идет модернизация.

Mixim333

26.09.2015 11:32Почему-то вспомнилось: «Был бы человек, а статья найдется» — хакнуть можно любую, абсолютно любую систему, какая-бы там система защиты ни стояла, под каким бы она колпаком ни была, главное — нужно ли это кому-нибудь. К сожалению, лично я не представляю себе как можно защититься от всех угроз, поэтому остается лишь надеяться на случайность…

Alexeyslav

26.09.2015 16:26Для большинства хаков, необходимо физическое присутствие. Да и системы управления АЭС довольно комплексные, чтобы вывести её из строя необходимо иметь одновременный доступ ко всем системам. т.е. нужно иметь как минимум треть персонала инсайдерами… Физзащита таких объектов как АЭС на уровне, и чтобы туда проникнуть нужно иметь маленькую армию.

Вот способы удалённого взлома, или через инсайдера внутри объекта — это самые незащищенные каналы проникновения. О них как раз в основном и идёт речь.

Кстати, еще одно уязвимое место АЭС это внешнее энергопитание, если оборвать единственную ЛЭП ведущую к блоку и её не восстановят за 3-4 дня, то АЭС придется очень туго — во первых, сработает аварийная защита по сбросу нагрузки с генератора и блок будет останавливаться, поскольку он не может этого сделать быстро его надо будет обеспечивать внешним питанием для работы систем охлаждения. Генераторов хватит ненадолго… опыт Фукусимы очень показателен.idiv

26.09.2015 17:02>Кстати, еще одно уязвимое место АЭС это внешнее энергопитание, если оборвать единственную ЛЭП ведущую к блоку… го надо будет обеспечивать внешним питанием для работы систем охлаждения. Генераторов хватит ненадолго…

Разве там не целая сеть заведует всякими система охлаждения? Более устойчивая, чем потеря одной линии?

Alexeyslav

26.09.2015 18:05Два ввода обычно, аккумуляторы и дизель-генераторы. Если сильно повредить ЛЭП так что отключатся два ввода или не сработает автоматика переключения, насосы еще поработают от аккумуляторов час-два в лучшем случае, но через минуту уже будет обеспечиваться от дизельных генераторов но надёжность у них никакая, очень часто бывает что один генератор не стартует в нужный момент и всё работает на волоске на резервном генераторе. если и он откажет… будет очень худо, останется очень ограниченное время чтобы запустить хотя бы один их них! Но это касается реакторов вроде РБМК, более современные ВВЭР-ы способны расхолаживаться при полном обесточивании, если не работали до этого на полной мощности. Там что-то вроде необходимы 12 часов охлаждения чтобы с полной мощности можно было перейти на естественную циркуляцию и обойтись без внешней энергии.

idiv

26.09.2015 21:35Даже и не думал, что там именно так все хлипковато. Современные (да и не самые современные, 15 лет одной точно) подстанции имеют бoльшую надежность, а здесь АЭС…

Alexeyslav

26.09.2015 23:33Везде человеческий фактор. Очень много таких историй где пренебрегали обслуживанием аварийных систем которые может никогда и не сработают, а в критический момент оказывается что они в нерабочем состоянии.

Skywrtr

27.09.2015 12:37Один дизель-генератор может питать несколько блоков, а на каждый блок приходится по одной РДЭС (резервной дизельной электростанции). К тому же, опыт Фукусимы был учтен, и на каждую АЭС подогнали передвижной дизель-генератор.

idiv

>Так в режиме доступа оказалась вся внутренняя аналитика проекта. А это более чем 800 страниц, содержащих сведения об уязвимости электростанций и объектов водоснабжения национального масштаба.

Конечно не боги горшки обжигают, но как такое возможно в таком серьезном деле? Хотя бы перепроверяли, что ли.