Одним из наиболее значимых нововведений в Zextras Suite стало появление функции двухфакторной аутентификации, позволяющей защитить учетные записи пользователей от несанкционированного доступа в случае, если их логин и пароль окажутся скомпрометированы. Благодаря этому Zimbra OSE при использовании Zextras Suite достигает 6-го уровня по 8-ми уровневой модели защищенности аутентификации CASMMv5. Включить двухфакторную аутентификацию могут как сами пользователи, так и администратор сервера Zimbra OSE.

Двухфакторная аутентификация в Zextras Suite реализована на базе временных одноразовых паролей из мобильных приложений, генерирующих tOTP, как Google Authenticator или Яндекс.Ключ. Такой подход к безопасности учетных записей отлично себя зарекомендовал и позволяет с минимальными затратами добиться значительного повышения защищенности предприятия перед кибератаками. В этой статье мы расскажем о том, как подключить двухфакторную аутентификацию пользователям Zimbra OSE, как ей пользоваться, а также о том, что делать в том случае, если доступ к устройству с приложением для генерации одноразовых паролей утерян.

Двухфакторная аутентификация доступна только пользователям Zextras Suite Pro. Поддерживаются практически любые приложения для генерации tOTP: помимо уже упомянутых Google Authenticator и Яндекс.Ключ, можно использовать Duo Mobile, Microsoft Authenticator, FreeOTP, Authy и другие.

Включение двухфакторной аутентификации в Zimbra OSE начинается с установки зимлета Zextras Auth и активации движка аутентификации от Zextras на уровне домена. Сделать это может администратор сервера, введя в командной строке команды zxsuite auth doDeployAuthZimlet и zmprov modifyDomain example.ru zimbraAuthMech custom:zx. Когда зимлет будет установлен и механизм аутентификации корректно настроен, можно подключать пользователям двухфакторную аутентификацию.

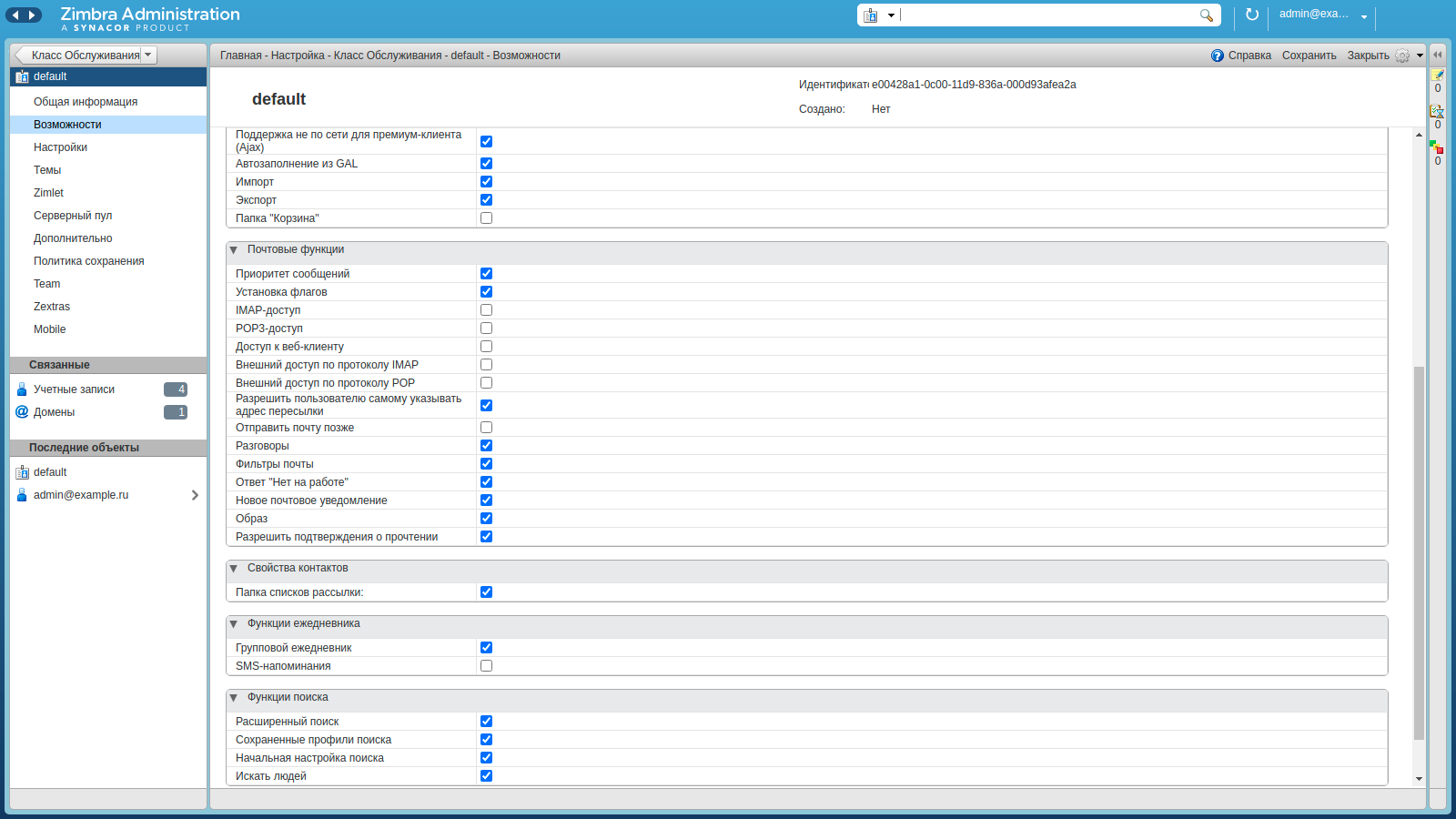

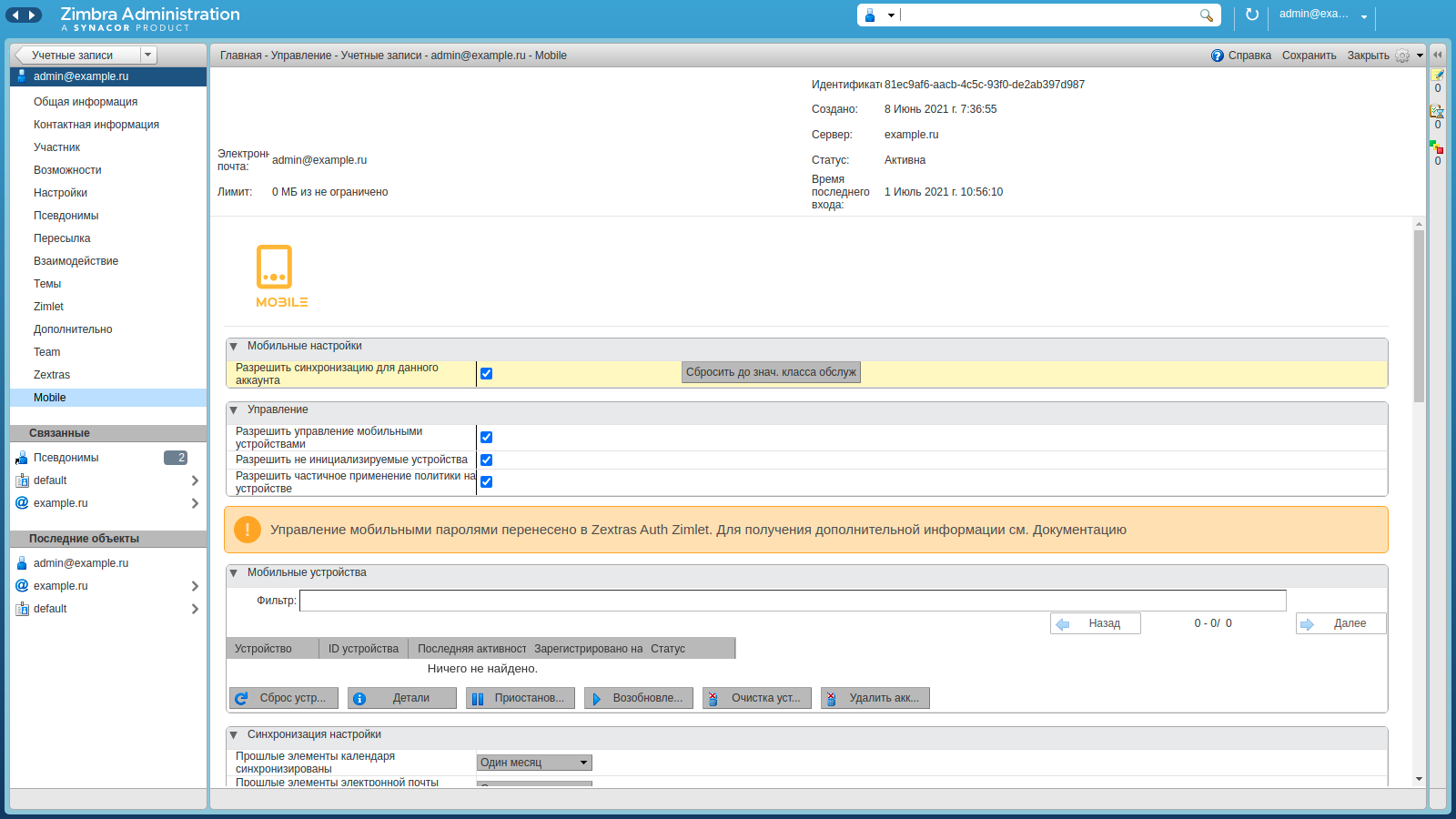

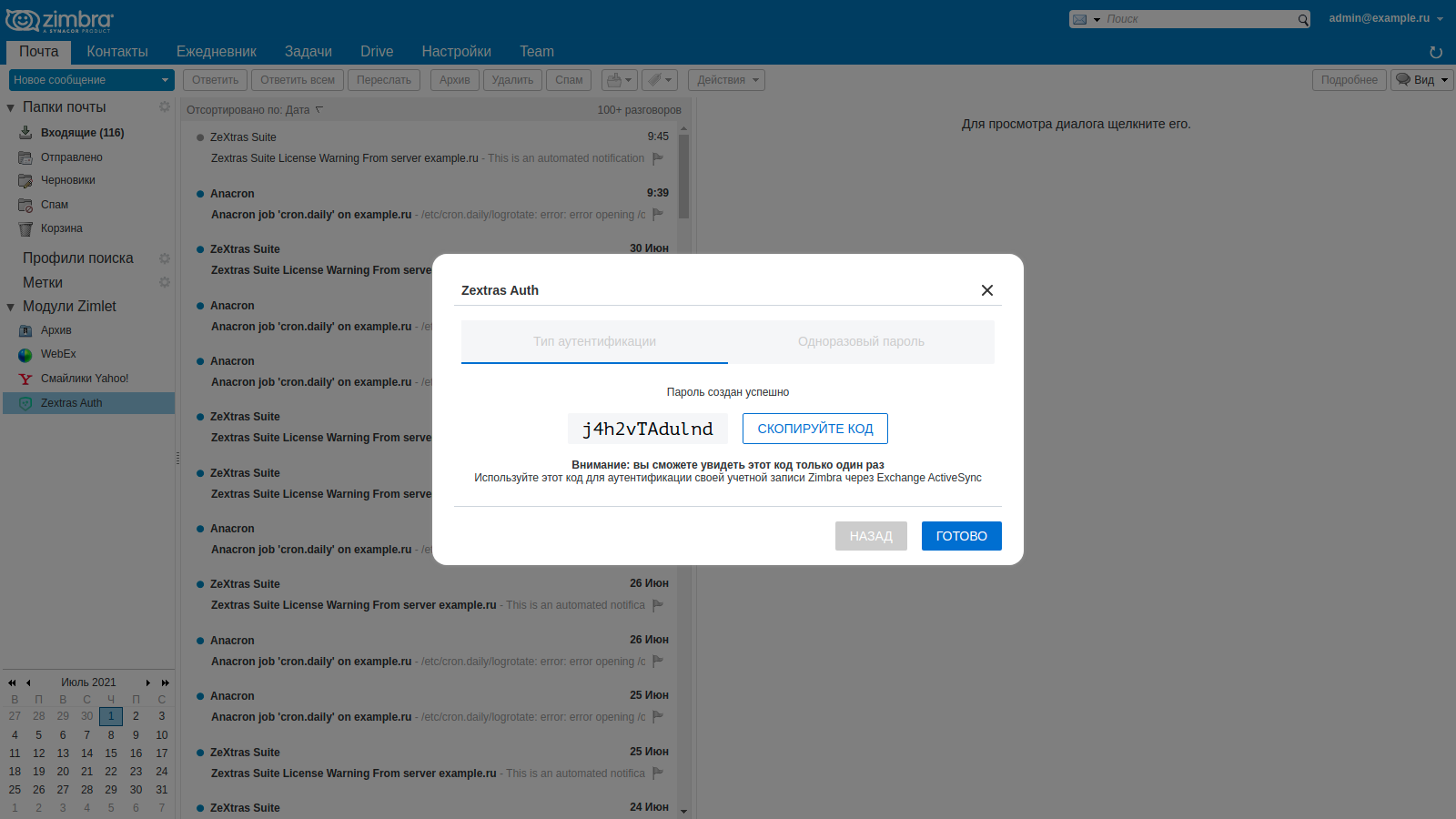

Обратите внимание, что двухфакторная аутентификация работает исключительно с движком аутентификации Zextras, поэтому если вы хотите полностью защитить пользователей с её помощью, отличной идеей будет отключить у них возможность использовать различные протоколы, такие как POP3, IMAP, CalDAV и другие, которые не поддерживают двухфакторную аутентификацию. Протокол Exchange ActiveSync также не поддерживает двухфакторную аутентификацию, однако пользователи могут создавать отдельные мобильные пароли для безопасной аутентификации при использовании EAS. Также функция управления мобильными устройствами позволяет принудительно устанавливать ПИН-коды на смартфонах, поэтому EAS-синхронизацию можно вполне безопасно использовать в дополнение к доступу через веб-клиент.

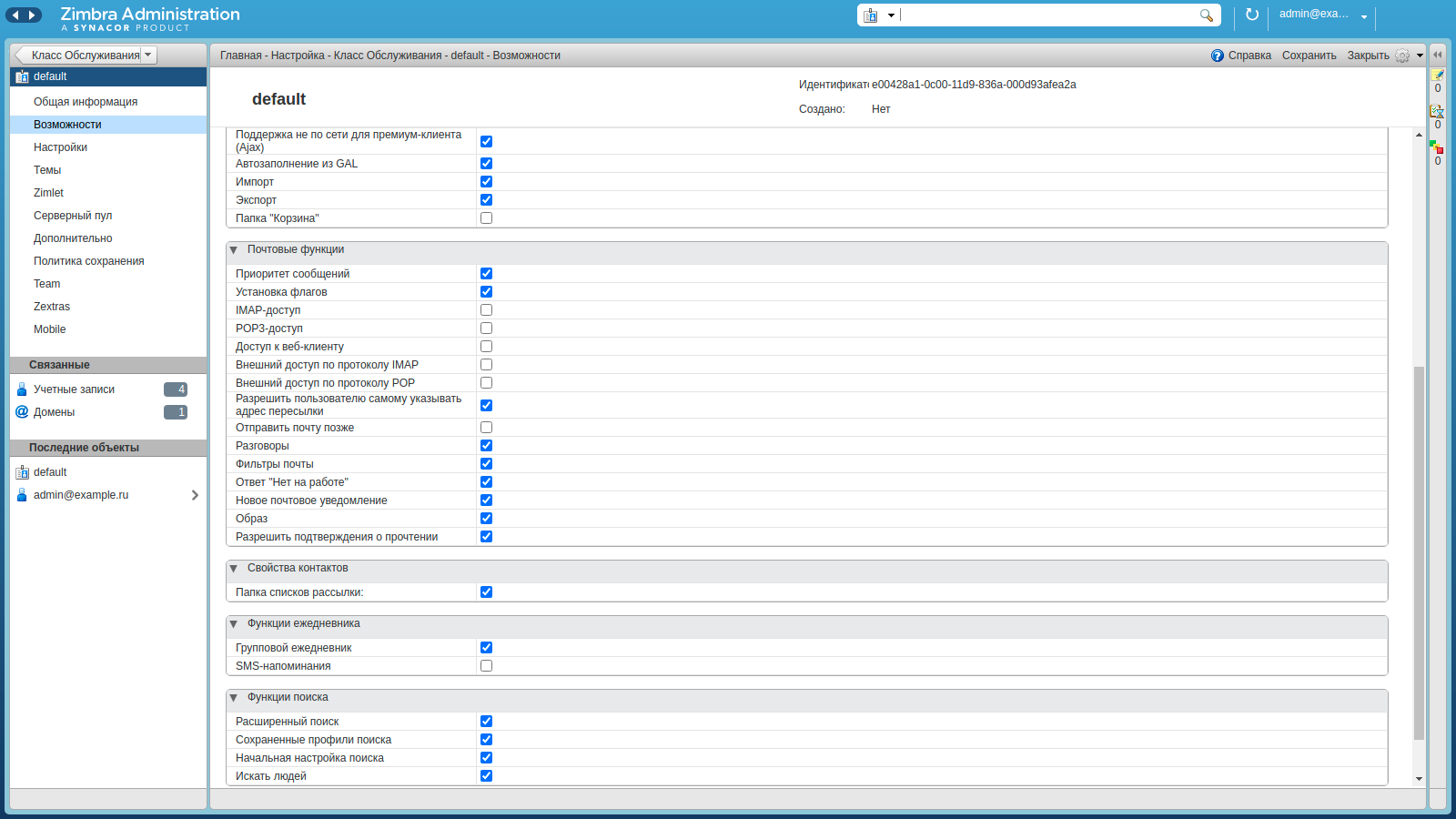

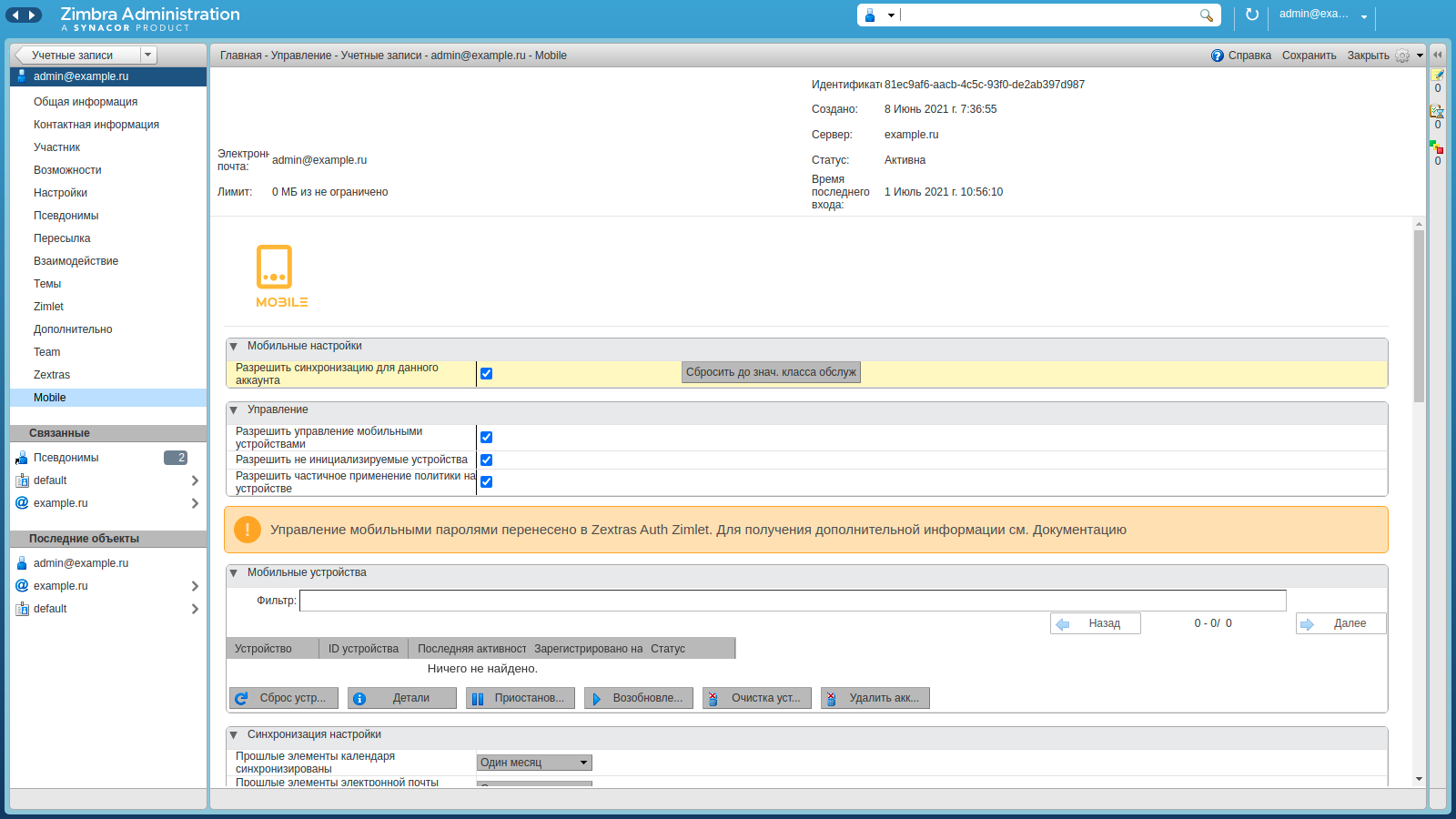

Закрыть доступ к IMAP и другим протоколам для пользователей и классов обслуживания можно в консоли администратора. Перейдите в настройки пользователя или Класса обслуживания и в разделе «Возможности» снимите соответствующие галочки. После сохранения изменений доступными для входа останутся только страница аутентификации Zextras и протокол EAS. Если вы все же хотите отключить и протокол EAS, то также перейдите в настройки пользователя или Класса обслуживания и в разделе Mobile снимите галочку «Включить синхронизацию для данного аккаунта/COS»

Сгенерировать OTP для пользователей можно двумя способами. В первом принимает участие сам пользователь, а во втором случае OTP для пользователя генерирует администратор.

1. Генерация OTP пользователем

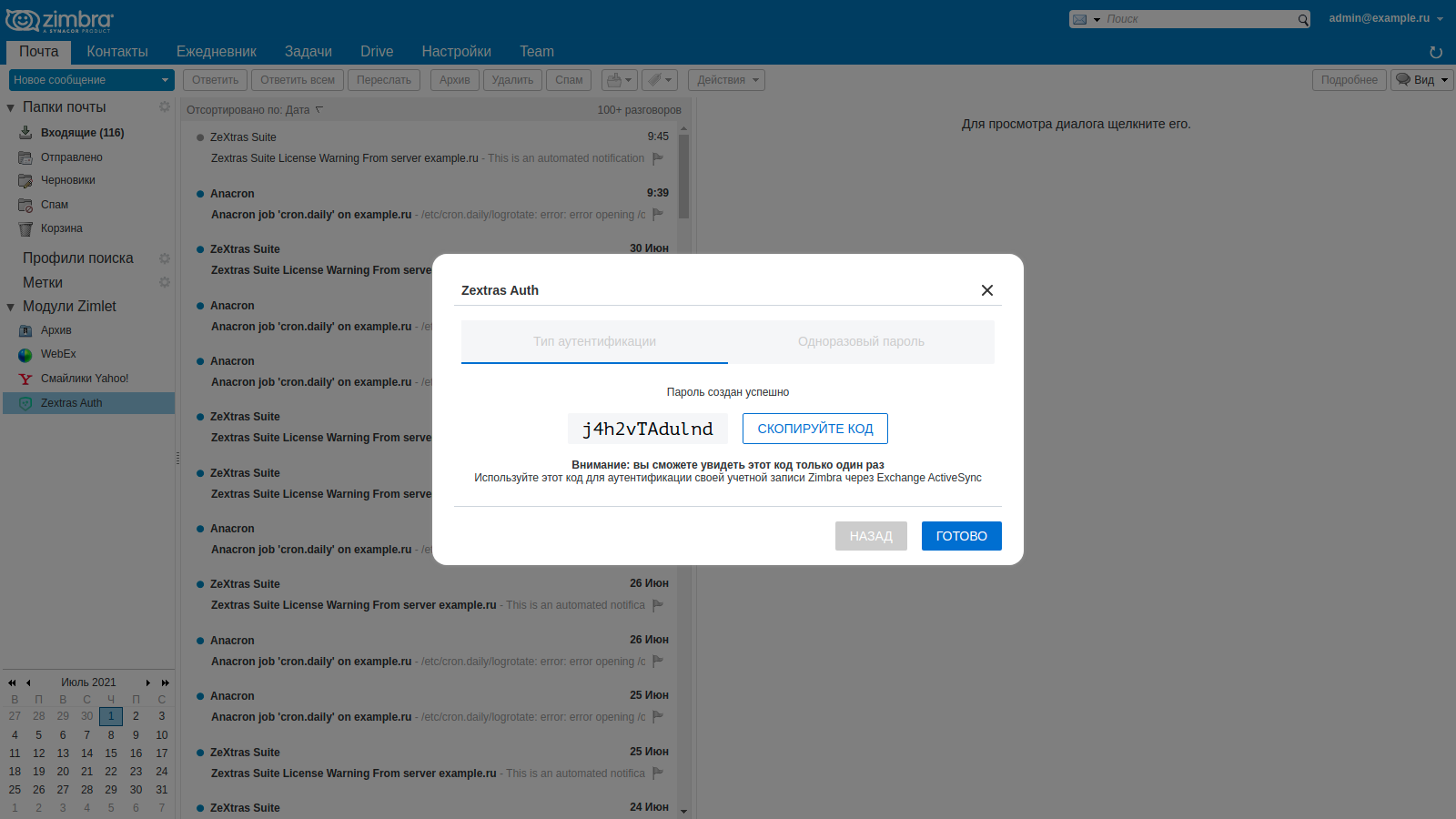

Когда зимлет Zextras Auth установлен, соответствующая иконка появляется в левой части веб-клиента Zimbra OSE. При клике по ней открывается окно с двумя вкладками: «Тип аутентификации» и «Одноразовый пароль». На первой можно настроить мобильные пароли для подключения клиентских приложений по протоколу Exchange ActiveSync, а также сгенерировать одноразовые QR-коды для входа в мобильные приложения Zextras Team и Zextras Drive.

Вторая вкладка полностью посвящена двухфакторной аутентификации.

Для того, чтобы создать QR-код для подключения генератора пин-кодов, нажмите на кнопку "NEW OTP +". После нажатия, на экране появится окно с QR-кодом, который нужно считать при помощи установленного на смартфон приложения-аутентификатора.

После того как QR-код будет считан и начнется генерация одноразовых паролей в приложении, нажмите кнопку «Далее», чтобы открыть страницу с десятком одноразовых постоянных пин-кодов, которые можно будет ввести в случае, если смартфон с приложением для создания tOTP будет утерян. Кроме как в этом окне, возможности снова увидеть созданные пин-коды нет и чтобы не потерять, можно вывести их на печать. Сделать это можно нажав синюю кнопку в виде принтера в правой части окна.

2. Генерация OTP администратором

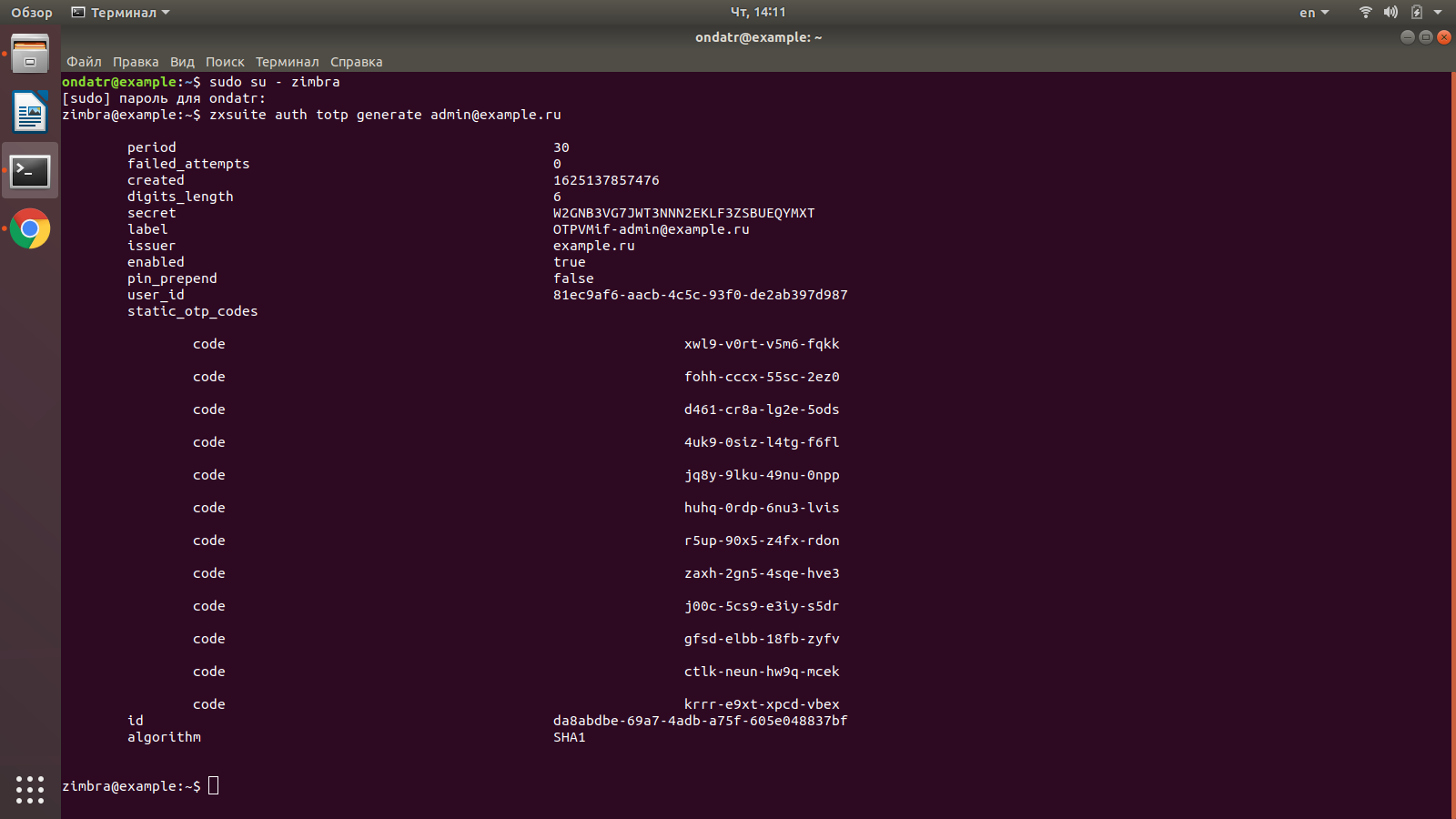

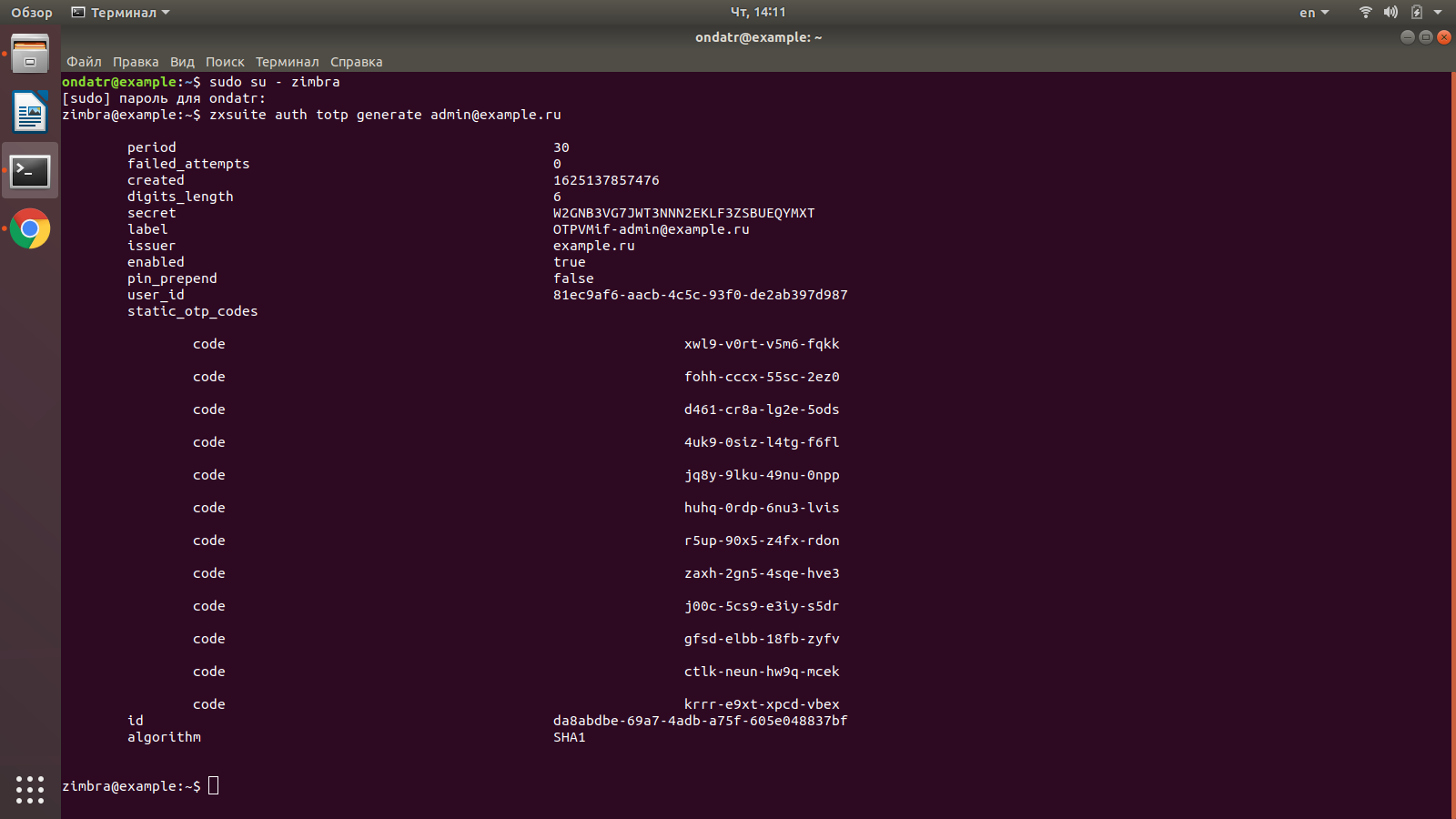

Сгенерировать OTP для пользователя можно с помощью команды вида zxsuite auth totp generate user@example.ru. Вывод данной команды будет иметь следующий вид:

Можно сразу при создании записать эти данные файлы в файл pass.txt, добавив к команде '> pass.txt'. Например, zxsuite auth totp generate user@example.ru > pass.txt. Затем, когда OTP сгенерирован, пользователь может настроить приложение для генерации одноразовых паролей с помощью содержимого строки secret (в нашем случае — W2GNB3VG7JWT3NNN2EKLF3ZSBUEQYMXT). Также можно использовать опцию json при генерации OTP, чтобы сгенерировать файл json, который может быть использован настольными приложениями для генерации временных одноразовых паролей.

3. Включение двухфакторной аутентификации пользователем

Чтобы включить двухфакторную аутентификацию, пользователю необходимо в окне Zextras Auth перевести переключатель «Включить двухфакторную аутентификацию для входа в веб-клиент» в положение «Включено». При следующем входе после ввода логина и пароля, пользователю также придется ввести и одноразовый пароль из приложения.

4. Включение двухфакторной аутентификации администратором

Включение двухфакторной аутентификации осуществляется в командной строке. Чтобы включить 2FA для пользователя, введите команду zxsuite auth enforce2fa set account user@example.ru 2. Цифра в данной команде означает тип двухфакторной аутентификации. Цифра 1 означает использование двухфакторной аутентификации по IP адресу, а 2 — по одноразовым паролям, создаваемым приложениями вроде Google Authenticator. Для того, чтобы отключить двухфакторную аутентификацию для пользователя, введите цифру 0.

Включить 2FA можно и для целого Класса обслуживания. Делается это при помощи команды вида zxsuite auth enforce2fa set cos default 2. Перед тем, как включать двухфакторную аутентификацию для целого класса обслуживания, убедитесь, что у каждой учетной уже создан OTP и настроено приложение для создания временных одноразовых паролей.

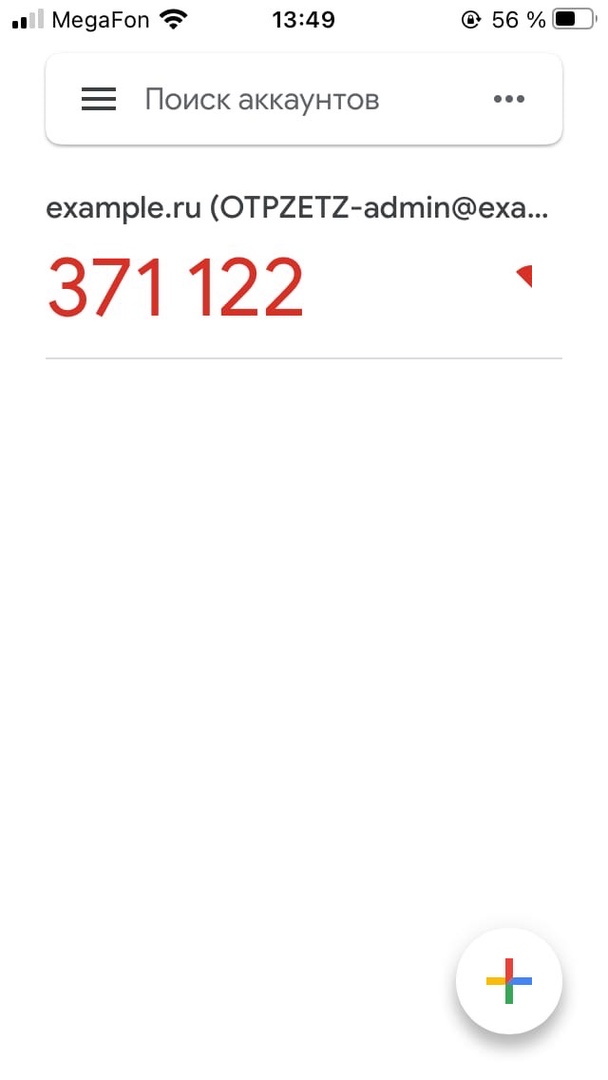

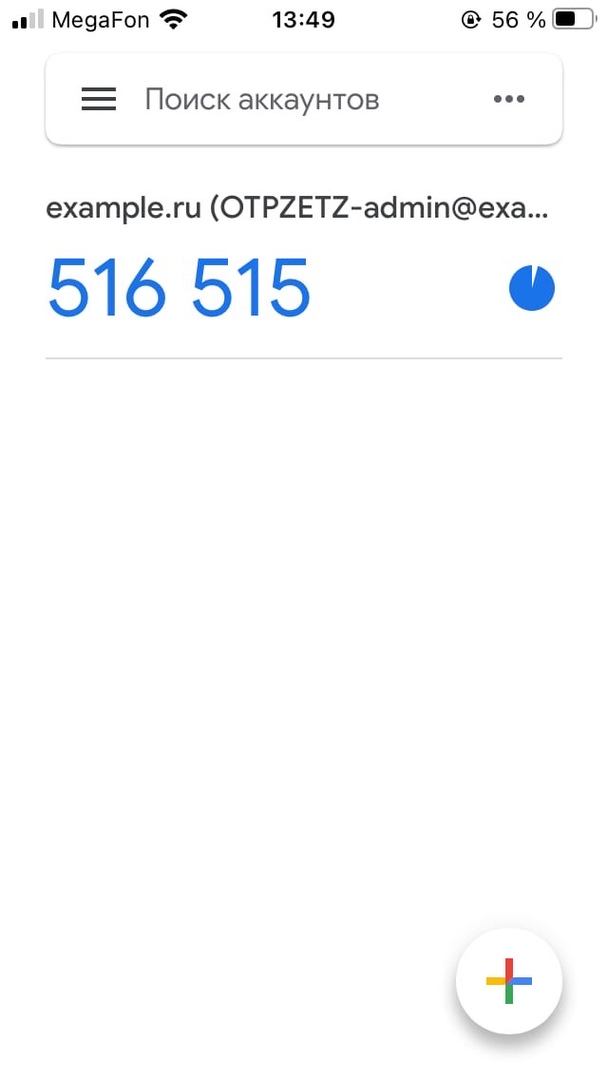

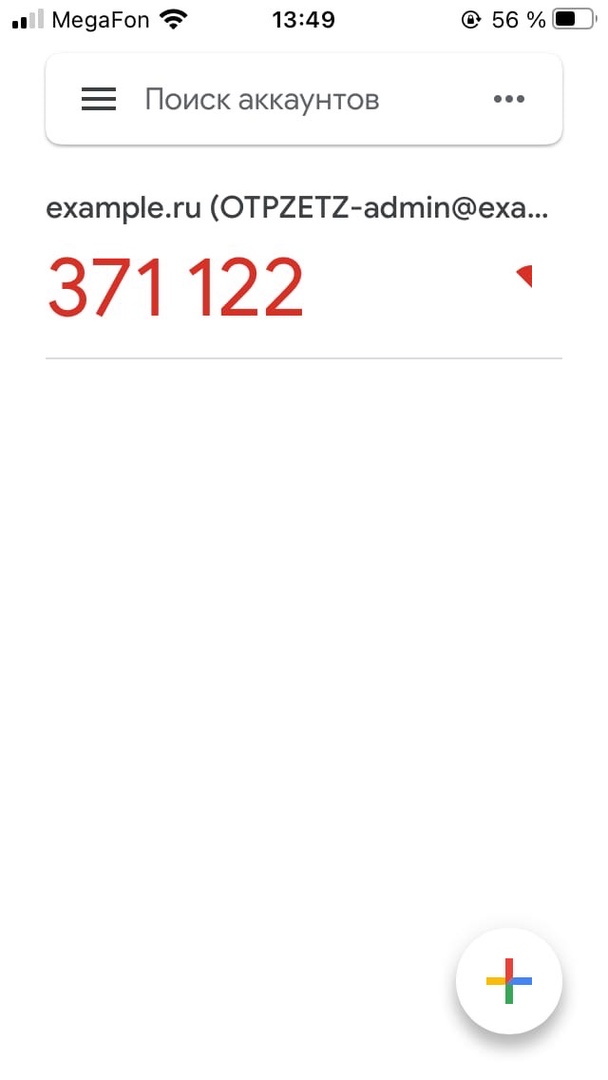

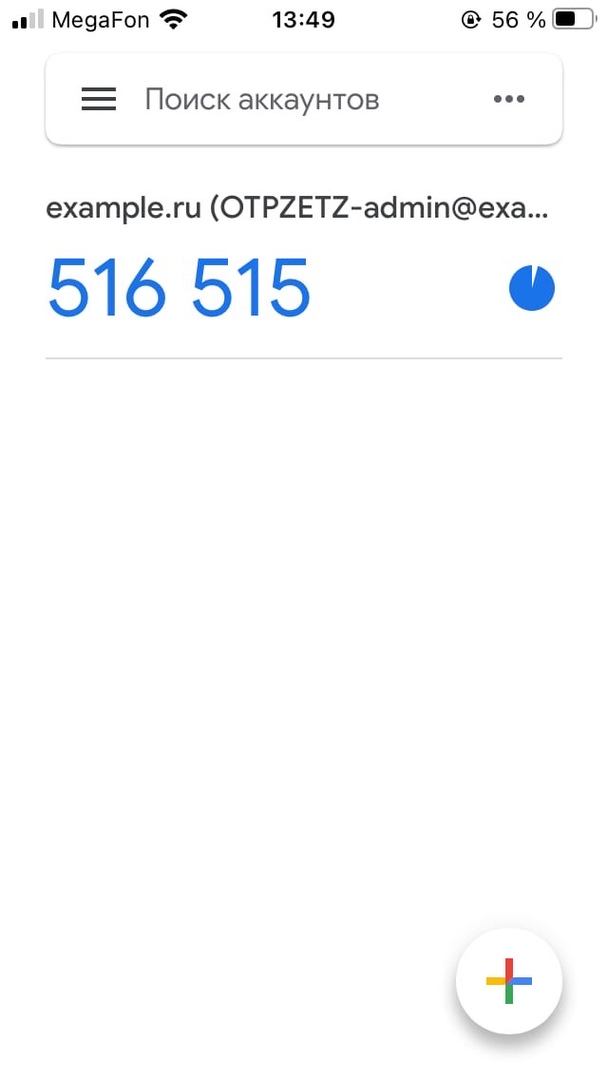

5. Использование двухфакторной аутентификации

Когда двухфакторная аутентификация включена, пользователю после ввода корректных логина и пароля для входа в веб-клиент потребуется также ввести временный пин-код из приложения на мобильном устройстве. При вводе пин-кода пользователь может выбрать опцию «Запомнить это устройство», чтобы добавить свой компьютер в список доверенных на число дней, предусмотренное политикой безопасности.

Необходимость постоянного ввода дополнительного пароля может вызывать раздражение у пользователей. Для того, чтобы этого избежать, в Zextras Suite встроена поддержка доверенных сетей и доверенных устройств. Когда пользователь осуществляет вход из доверенного IP-адреса или с доверенного устройства, у него не запрашивается ввод одноразового пароля. Настроить доверенные сети можно при помощи параметра ZimbraMailTrustedIp.

Количество дней, на которые отключается двухфакторная аутентификация для доверенных устройств может быть настроена с помощью команды zxsuite auth policy trustedDevice. По умолчанию это значение равно 0. Это означает, что при входе с этого устройства одноразовый пароль для двухфакторной аутентификации в будущем никогда не будет запрашиваться. Это значение можно изменить с помощью команды zxsuite auth policy trustedDevice setExpiration domain example.ru 5, где 5 это число дней с момента последнего успешного входа, на протяжении которых пользователю не придется выполнять двухфакторную аутентификацию.

6. В случае утери аутентификационных данных

В том случае, если сотрудник по какой-либо причине потерял доступ к приложению для генерации одноразовых пин-кодов, он может воспользоваться одноразовыми пин-кодами, которые отображаются при создании OTP в зимлете Zextras Auth или в командной строке. Если же и эти пин-коды утеряны, то помочь ему с входом сможет только администратор. Он может создать новый OTP для пользователя, чтобы он мог настроить новое приложение для создания tOTP.

По всем вопросам, связанными c Zextras Suite Pro и Team Pro вы можете обратиться к Представителю компании «Zextras» Екатерине Триандафилиди по электронной почте ekaterina.triandafilidi@zextras.com

Двухфакторная аутентификация в Zextras Suite реализована на базе временных одноразовых паролей из мобильных приложений, генерирующих tOTP, как Google Authenticator или Яндекс.Ключ. Такой подход к безопасности учетных записей отлично себя зарекомендовал и позволяет с минимальными затратами добиться значительного повышения защищенности предприятия перед кибератаками. В этой статье мы расскажем о том, как подключить двухфакторную аутентификацию пользователям Zimbra OSE, как ей пользоваться, а также о том, что делать в том случае, если доступ к устройству с приложением для генерации одноразовых паролей утерян.

Двухфакторная аутентификация доступна только пользователям Zextras Suite Pro. Поддерживаются практически любые приложения для генерации tOTP: помимо уже упомянутых Google Authenticator и Яндекс.Ключ, можно использовать Duo Mobile, Microsoft Authenticator, FreeOTP, Authy и другие.

Включение двухфакторной аутентификации в Zimbra OSE начинается с установки зимлета Zextras Auth и активации движка аутентификации от Zextras на уровне домена. Сделать это может администратор сервера, введя в командной строке команды zxsuite auth doDeployAuthZimlet и zmprov modifyDomain example.ru zimbraAuthMech custom:zx. Когда зимлет будет установлен и механизм аутентификации корректно настроен, можно подключать пользователям двухфакторную аутентификацию.

Обратите внимание, что двухфакторная аутентификация работает исключительно с движком аутентификации Zextras, поэтому если вы хотите полностью защитить пользователей с её помощью, отличной идеей будет отключить у них возможность использовать различные протоколы, такие как POP3, IMAP, CalDAV и другие, которые не поддерживают двухфакторную аутентификацию. Протокол Exchange ActiveSync также не поддерживает двухфакторную аутентификацию, однако пользователи могут создавать отдельные мобильные пароли для безопасной аутентификации при использовании EAS. Также функция управления мобильными устройствами позволяет принудительно устанавливать ПИН-коды на смартфонах, поэтому EAS-синхронизацию можно вполне безопасно использовать в дополнение к доступу через веб-клиент.

Закрыть доступ к IMAP и другим протоколам для пользователей и классов обслуживания можно в консоли администратора. Перейдите в настройки пользователя или Класса обслуживания и в разделе «Возможности» снимите соответствующие галочки. После сохранения изменений доступными для входа останутся только страница аутентификации Zextras и протокол EAS. Если вы все же хотите отключить и протокол EAS, то также перейдите в настройки пользователя или Класса обслуживания и в разделе Mobile снимите галочку «Включить синхронизацию для данного аккаунта/COS»

Сгенерировать OTP для пользователей можно двумя способами. В первом принимает участие сам пользователь, а во втором случае OTP для пользователя генерирует администратор.

1. Генерация OTP пользователем

Когда зимлет Zextras Auth установлен, соответствующая иконка появляется в левой части веб-клиента Zimbra OSE. При клике по ней открывается окно с двумя вкладками: «Тип аутентификации» и «Одноразовый пароль». На первой можно настроить мобильные пароли для подключения клиентских приложений по протоколу Exchange ActiveSync, а также сгенерировать одноразовые QR-коды для входа в мобильные приложения Zextras Team и Zextras Drive.

Вторая вкладка полностью посвящена двухфакторной аутентификации.

Для того, чтобы создать QR-код для подключения генератора пин-кодов, нажмите на кнопку "NEW OTP +". После нажатия, на экране появится окно с QR-кодом, который нужно считать при помощи установленного на смартфон приложения-аутентификатора.

После того как QR-код будет считан и начнется генерация одноразовых паролей в приложении, нажмите кнопку «Далее», чтобы открыть страницу с десятком одноразовых постоянных пин-кодов, которые можно будет ввести в случае, если смартфон с приложением для создания tOTP будет утерян. Кроме как в этом окне, возможности снова увидеть созданные пин-коды нет и чтобы не потерять, можно вывести их на печать. Сделать это можно нажав синюю кнопку в виде принтера в правой части окна.

2. Генерация OTP администратором

Сгенерировать OTP для пользователя можно с помощью команды вида zxsuite auth totp generate user@example.ru. Вывод данной команды будет иметь следующий вид:

Можно сразу при создании записать эти данные файлы в файл pass.txt, добавив к команде '> pass.txt'. Например, zxsuite auth totp generate user@example.ru > pass.txt. Затем, когда OTP сгенерирован, пользователь может настроить приложение для генерации одноразовых паролей с помощью содержимого строки secret (в нашем случае — W2GNB3VG7JWT3NNN2EKLF3ZSBUEQYMXT). Также можно использовать опцию json при генерации OTP, чтобы сгенерировать файл json, который может быть использован настольными приложениями для генерации временных одноразовых паролей.

3. Включение двухфакторной аутентификации пользователем

Чтобы включить двухфакторную аутентификацию, пользователю необходимо в окне Zextras Auth перевести переключатель «Включить двухфакторную аутентификацию для входа в веб-клиент» в положение «Включено». При следующем входе после ввода логина и пароля, пользователю также придется ввести и одноразовый пароль из приложения.

4. Включение двухфакторной аутентификации администратором

Включение двухфакторной аутентификации осуществляется в командной строке. Чтобы включить 2FA для пользователя, введите команду zxsuite auth enforce2fa set account user@example.ru 2. Цифра в данной команде означает тип двухфакторной аутентификации. Цифра 1 означает использование двухфакторной аутентификации по IP адресу, а 2 — по одноразовым паролям, создаваемым приложениями вроде Google Authenticator. Для того, чтобы отключить двухфакторную аутентификацию для пользователя, введите цифру 0.

Включить 2FA можно и для целого Класса обслуживания. Делается это при помощи команды вида zxsuite auth enforce2fa set cos default 2. Перед тем, как включать двухфакторную аутентификацию для целого класса обслуживания, убедитесь, что у каждой учетной уже создан OTP и настроено приложение для создания временных одноразовых паролей.

5. Использование двухфакторной аутентификации

Когда двухфакторная аутентификация включена, пользователю после ввода корректных логина и пароля для входа в веб-клиент потребуется также ввести временный пин-код из приложения на мобильном устройстве. При вводе пин-кода пользователь может выбрать опцию «Запомнить это устройство», чтобы добавить свой компьютер в список доверенных на число дней, предусмотренное политикой безопасности.

Необходимость постоянного ввода дополнительного пароля может вызывать раздражение у пользователей. Для того, чтобы этого избежать, в Zextras Suite встроена поддержка доверенных сетей и доверенных устройств. Когда пользователь осуществляет вход из доверенного IP-адреса или с доверенного устройства, у него не запрашивается ввод одноразового пароля. Настроить доверенные сети можно при помощи параметра ZimbraMailTrustedIp.

Количество дней, на которые отключается двухфакторная аутентификация для доверенных устройств может быть настроена с помощью команды zxsuite auth policy trustedDevice. По умолчанию это значение равно 0. Это означает, что при входе с этого устройства одноразовый пароль для двухфакторной аутентификации в будущем никогда не будет запрашиваться. Это значение можно изменить с помощью команды zxsuite auth policy trustedDevice setExpiration domain example.ru 5, где 5 это число дней с момента последнего успешного входа, на протяжении которых пользователю не придется выполнять двухфакторную аутентификацию.

6. В случае утери аутентификационных данных

В том случае, если сотрудник по какой-либо причине потерял доступ к приложению для генерации одноразовых пин-кодов, он может воспользоваться одноразовыми пин-кодами, которые отображаются при создании OTP в зимлете Zextras Auth или в командной строке. Если же и эти пин-коды утеряны, то помочь ему с входом сможет только администратор. Он может создать новый OTP для пользователя, чтобы он мог настроить новое приложение для создания tOTP.

По всем вопросам, связанными c Zextras Suite Pro и Team Pro вы можете обратиться к Представителю компании «Zextras» Екатерине Триандафилиди по электронной почте ekaterina.triandafilidi@zextras.com