Экспертиза нашей компании традиционно лежала в теме «классической» криптографии, но свою первую статью в блоге мы хотим посвятить инновационной теме и разработкам, которыми особенно гордимся — квантовому распределению ключей и системам их доставки.

Почему стоит беспокоиться о передаче ключей?

О развитии систем безопасности на основе шифрования можно рассказать много и не сказать ничего. Слишком велик спектр решаемых задач: от настройки VPN до шифрования съемного накопителя. И есть область, которую по праву можно считать самой уязвимой для компрометации. Какой бы стойкий алгоритм шифрования не использовался, какой бы длины ключ не генерировался, всегда остается проблема передачи ключей между участниками информационного обмена. Человечество выработало множество методов защиты информации, но, увы, ни один из них не может похвастать неуязвимостью от человеческого фактора. Можно выставить охрану, можно сделать сейф, можно использовать шифрование самого ключа шифрования, но все это не гарантирует защиту от вмешательства человека, особенно если он работает внутри системы.

Есть некоторые методы, позволяющие упростить проблему передачи, например, использование асимметричных ключей, хотя это не убирает уязвимости, связанные с человеческим фактором.

Зачем менять ключи?

Существует риск утраты конфиденциальности, связанный с компрометацией ключа, в том числе и неявной: увольнение сотрудника, который имел допуск к ключевой информации, необходимость допуска сотрудников других организаций и так далее. Чем дольше используется один и тот же ключ, тем выше вероятность того, что он уже явно или неявно скомпрометирован.

Но помимо риска компрометации при длительном использовании одного и того же ключа существует ограничение на объем шифруемой информации.

Для каждого шифра в конкретном режиме работы или реализации имеется предельное количество данных, которые допустимо зашифровать на одном ключе – так называемая нагрузка на ключ. Если происходит превышение, появляется возможность различения (distinguishability) от идеального шифра.

При дальнейшем возрастании объема увеличивается риск при атаке, например, восстановление неизвестного открытого текста, ключа и так далее.

Необходимо регулярно обновлять ключи при том, что передавать их в принципе небезопасно.

Можно ли организовать обмен ключами без передачи ключа?

Это условие выглядит как некий парадокс, но посмотрим на ситуацию шире.

Допустим, между точками обмена информацией передается не сам ключ, а некая сущность, на основе которой ключ генерируется уже на месте. Источник и приемник самостоятельно генерируют одинаковые ключи, что позволяет им обмениваться информацией без страха компрометации.

Но и передаваемую сущность, а также алгоритмы и механизмы генерации ключа все равно надо защищать, в том числе и от человеческого фактора. Получается, откуда ушли, к тому и пришли?

Лучшая защита от человеческого фактора — полностью убрать человека от процесса генерации и передачи критичной информации, заменив его технологическим устройством. Беда только в том, что почти все средства защиты информации так или иначе созданы человеком, а значит, доступны для скрытого воздействия. Необходимо, чтобы сама природа случайным образом создала нечто, что не нельзя спрогнозировать и что изначально не поддается перехвату (или разрушается при после прочтения).

И тут на помощь приходит квантовая физика.

Квантовое распределение ключей и его преимущества

Основные термины. Что есть что?

Квантовое распределение ключей (КРК) — это процедура распределения ключей с использованием квантовых каналов связи и специальных протоколов.

Квантовый канал выполняет пересылку информации для согласования общего ключа по сегменту оптической линии связи. При этом способ передачи ключевой информации использует принцип квантового измерения, при котором состояние носителя информации — фотона — при измерении неизбежно изменяется.

Квантовые ключи — это с одной стороны всего лишь случайные 256 бит, но с другой стороны это нечто, что должно соответствовать требованиям ФСБ России. Строго говоря, ключи становятся ключами в тот момент, когда заканчивается обработка протокола КРК (об этом речь пойдет ниже).

Доверенная зона — территория или объект внутри защищенного периметра с более высоким уровнем доверия между участниками обмена информацией. Применение квантового распределения ключей в доверенной зоне не требуется.

Как происходит обмен сущностями для генерации ключей?

Обе стороны (источник и приемник) обмениваются информацией отправляя друг-другу отдельные фотоны, с помощью которых формируется общий ключ шифрования.

Общие принципы

Чем хорош данный способ обеспечения секретности? Стойкость протокола КРК основана на фундаментальном принципе квантовой физики — невозможности измерения фотона без его изменения. Это разительно отличается от протокола Диффи-Хеллмана, в котором секретность базируется на представлении о вычислительной сложности решения задачи дискретного логарифмирования. Как известно, квантовый алгоритм Шора справляется с дискретным логарифмированием значительно эффективнее, чем алгоритмы для классических компьютеров. И здесь проявляется еще одно важное свойство КРК – защита от атак с использованием квантовых компьютеров, которые сейчас активно разрабатываются и испытываются по всему миру.

Секретность выработки квантовых ключей основана на следующих принципах:

Невозможно клонировать неизвестное квантовое состояние.

Невозможно различить два неортогональных квантовых состояния.

Невозможно измерить квантовое состояние без его изменения (редукция волновой функции).

Это делает невозможным атаку «человек по середине», другими словами незаметную компрометацию ключа шифрования.

На основе вышеописанных принципов работает криптографический протокол (КРК), позволяющий двум удаленным абонентам выработать общий ключ шифрования.

В процессе выполнения протокола КРК передача квантовых состояний — это один из этапов.

Квантовое состояние передает именно информацию, которую нельзя скопировать (это часто путают с передачей непосредственно ключа шифрования). Необходимые для ключа данные рождаются уже после. А с самого начала появляются так называемые сырые данные.

Протокол КРК построен таким образом, что благодаря квантовым свойствам можно эти сырые данные переработать независимо на каждом узле и в итоге получить одинаковые 256 бит на обоих узлах, и что особенно важно — отсутствует непосредственная передача ключа.

Еще раз о преимуществах технологии квантового распределения ключей

Безусловная секретность квантовых ключей доказана математически

Выработка ключей и загрузка в шифратор происходит автоматически — без участия администратора.

Обеспечивается стойкость к криптографическим атакам даже с применением квантового компьютера.

Высокая скорость смены ключей.

Среди недостатков технологии квантового распределения ключей можно назвать необходимость использования отдельной оптоволоконной линии и специального оборудования (обычные медиаконвертеры не подходят).

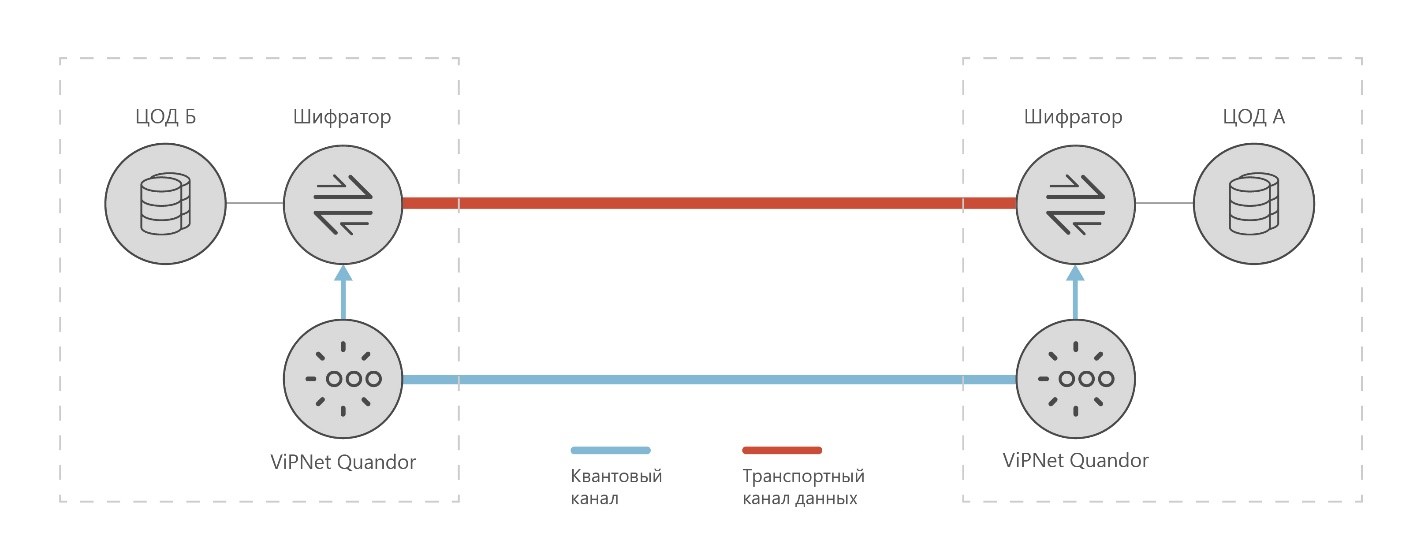

Практическая реализация

В 2017 году компания «ИнфоТеКС» совместно с физическим факультетом МГУ имени М.В. Ломоносова создали лабораторные образцы комплексов квантовой криптографии для создания защищенной связи «точка-точка». Был разработан отечественный коммерческий комплекс, работающий в топологии «точка-точка» — ViPNet Quandor, включающий: аппаратуру КРК, которая снабжает квантовыми ключами СКЗИ, и сами устройства СКЗИ для шифрования информации в магистральных каналах. Комплекс обеспечивает скорость шифрования по алгоритму ГОСТ 34.12‑2015 «Кузнечик» со скоростью до 20 Гбит/с в дуплексном режиме. (Вносимая задержка не более 15 мкс).

Среди преимуществ ViPNet Quandor — наличие физического генератора истинно случайных чисел, основанного на квантовых эффектах, и автоматическая работа после ввода в эксплуатацию. В системе реализована также гибридная ключевая система, включающая квантовые и предварительно распределенные ключи, что позволяет, в случае физического вывода из строя квантового канала и оборудования, не останавливать шифрование. Автоматическая выработка секретных криптографических ключей по протоколу КРК возможна при длине квантового канала до 100 км. Для работы комплекса могут применяться оптоволокно сетей общего пользования.

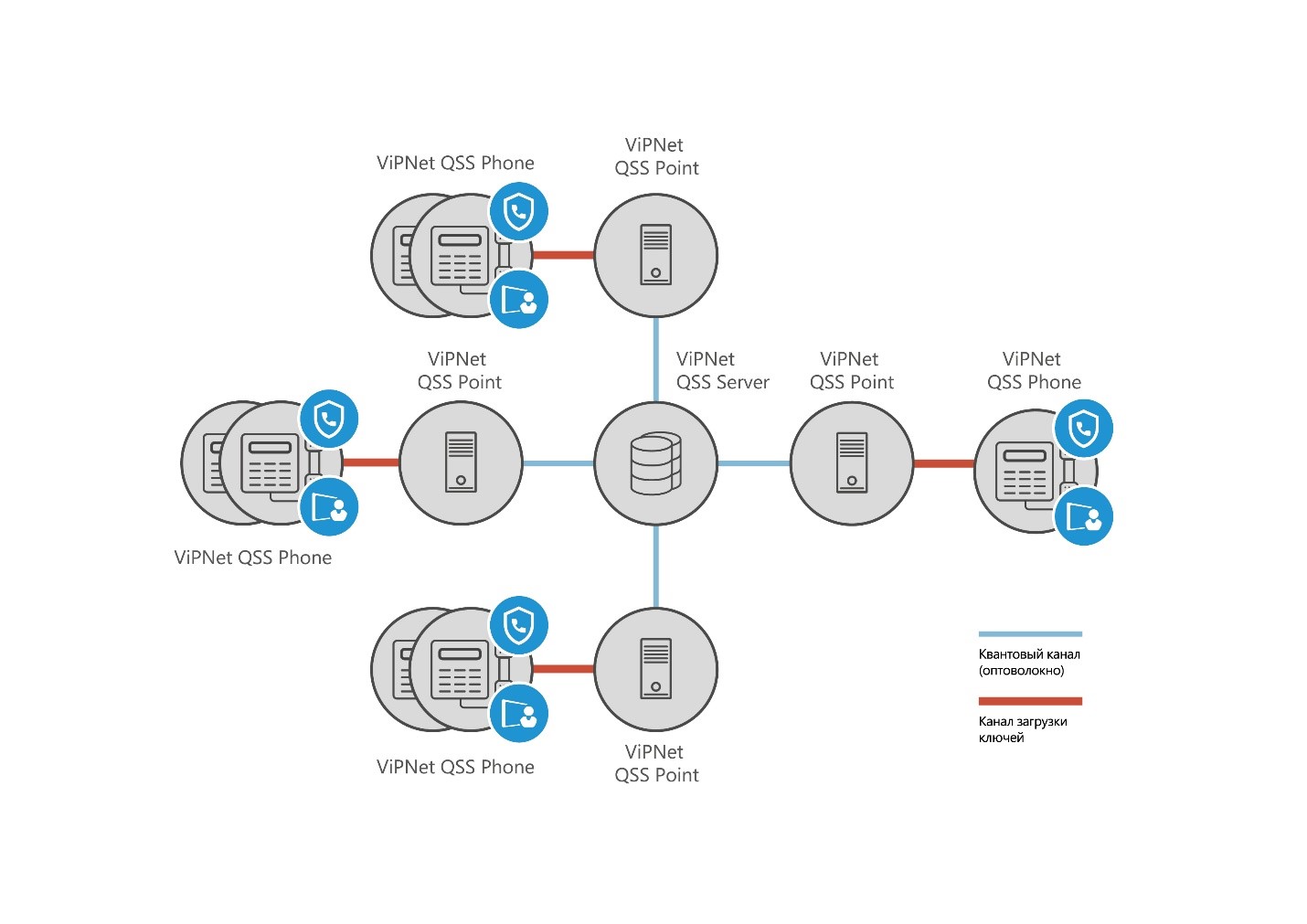

На следующем этапе развития проекта была создана система ViPNet Quantum Security System (ViPNet QSS). Это квантовая криптографическая система выработки и распределения ключей (ККС ВРК) для распределения ключей шифрования между доверенными зонами, но уже работающая в топологии «звезда».

Для безопасной передачи данных в каждой доверенной зоне расположены клиенты — ViPNet QSS Point, которые по квантовому каналу соединены с ViPNet QSS Server. Связь с сервером выполняется через многоуровневую сеть оптических коммутаторов ViPNet QSS Switch. С помощью системы ViPNet QSS осуществляется доставка ключей шифрования на все СКЗИ по зашифрованным каналам.

Примечание. ViPNet QSS Switch — оптический коммутатор. Он представляет собой обыкновенный переключатель, только для оптического волокна. Внутри этого коммутатора не происходит преобразования квантового состояния, Он просто физически соединяет одно волокно с одним из 12 штук в конкретный момент времени, в следующий момент времени от переключается на другой канал. Одновременно может работать только один канал.

ViPNet QSS уже может создать защищенную сеть размером до 1700 различных доверенных зон. Ведется дальнейшая работа над увеличением максимальной емкости. В планах на будущее — создать несколько крупных квантовых сетей по всей стране.

Реализованные проекты

Когда речь идет о новом виде СКЗИ, которыми по сути являются разработки ИнфоТеКС, важным этапом, подтверждающим их готовность к серийному производству, будет проведение испытаний на эксплуатируемых волоконно-оптических линиях связи.

В 2020 году система ViPNet Quandor успешно прошла ряд испытаний: в Санкт-Петербургском информационно-аналитическом центре и на сети связи между МГТС и ГВЦ ОАО «РЖД». Ранее тестирование прошло на линиях связи, принадлежащих ПАО «Ростелеком».

16 декабря 2021 года в МГУ состоялся запуск Университетской квантовой сети (УКС) — уникального проекта построения квантовой защищенной системы связи. УКС — это первая в России сеть связи, построенная на основе квантовой криптографической системы выработки и распределения ключей ViPNet QSS.

УКС развернута на инфраструктуре городской волоконно-оптической сети Группы компаний «ЮЛ-ком». Сеть соединила пять квантовых устройств, установленных на территории МГУ на Ленинских горах, Моховой улице, а также в головном офисе компании «ИнфоТеКС» в Отрадном, распределяющих квантовые ключи на двадцать абонентских терминалов. При этом максимальная длина канала квантово-защищенной связи в рамках проекта достигла 40 км.

Что в 2022 году

В настоящий момент ИнфоТеКС продолжает активную работу по развитию квантовых криптографических систем выработки и распределения ключей. В частности, разработано и проходит тестирование оборудование для построения разветвленных и протяженных сетей квантового распределения ключей с доверенными промежуточными узлами, позволяющее преодолеть физические ограничения одного оптоволоконного сегмента.

В октябре 2022 года получено положительное заключение ФСБ России о соответствии квантовой криптографической системы выработки и распределения ключей ViPNet QSS временным требованиям к квантовым криптографическим системам выработки и распределения ключей для средств криптографической защиты информации (СКЗИ), предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, установленным для класса КС, а также требованиям к СКЗИ, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, установленным для класса КС3.

Это открывает новые возможности для эксплуатации инновационных квантово-криптографических систем на инфраструктуре крупнейших предприятий страны.

О названиях продуктов квантового распределения ключей ИнфоТеКС

Если вы зайдете на сайт ИнфоТеКС прямо сейчас, то увидите, что под общим названием ViPNet Quantum Cryptographic Systems объединены ViPNet Quandor и ViPNet QTS Lite (в него входит ViPNet РУКС Лайт, ViPNet КУКС Лайт и ViPNet QSS Switch). Но где же ViPNet QSS, спросите вы?

Продуктовое направление активно развивается, продукты получают функциональные изменения, которые позволяют адаптировать продукты к требованиям текущих заказчиков. В настоящий момент ViPNet QSS Server заменен на ViPNet РУКС Лайт, а ViPNet QSS Point на ViPNet КУКС Лайт. Они совпадают по основному функционалу с прежними продуктами, но реализуют необходимые изменения в направлении реализации архитектуры доверенных промежуточных узлов.

Напишите в комментариях, насколько вам интересна тема квантовых разработок? Готовы ответить на ваши вопросы, а самые интересные комментарии вынесем в отдельную статью и попросим экспертов ИнфоТеКС ответить на них.

Комментарии (10)

WFF

11.11.2022 19:44+1Каждый раз читаешь статью про квантовое шифрование. Каждый раз в статье приводятся железные аргументы, что взломать, не нарушив физику нельзя, что MITM атака невозможна. А потом "атака ярким светом", а потом оказывается, что для передачи на большие расстояния нужно много фотонов и повторители по дороге, а потом оказывается что для предотвращения MITM нужен еще один канал связи и так будет продолжаться, судя по всему, до бесконечности..

vassabi

11.11.2022 21:35а что не так?

никакой магии там нет, если делать что-то неправильно - то будет неправильный результат.

Квантовый канал связи создает "разделенный ключ", но для удостоверения что все прошло правильно - нужен и обычный канал связи.

WFF

12.11.2022 11:21С обещаниями все не так, маркетинг на уровне цифровых цыган- обещают ту самую магию.

checkpoint

12.11.2022 02:58+4А что если MITM имеет доступ сразу к обоим каналам и обладает точно таким же комплектом оборудования в двойном количестве ? Что удержит его от того, что бы получить квантовый ключ от Пети, сгенерировать свой подставной квантовый ключ и передать его дальше Васе. И наоборот - получить квантовый ключ от Васи и транслировать уже другой Пете. Каким образом Петя и Вася узнают, что они имеют дело с фальшивыми ключами ? Или поставлю вопрос по-другому: каким образом Петя узнает, что он имеет дело с Васей, а не с MITM. Я плохо понимаю квантовую теорию, прошу пояснить, в какой момент эта схема должна перестать работать. Спасибо.

Akr0n

12.11.2022 14:19Чтобы передать такой сигнал нужно бесшовное волокно между точками? А если на пути будут коммутаторы, усилители, повторители или иное сетевое оборудование, ведь сигнал изменится?

imbasoft

13.11.2022 08:411) Каковы перспективы увеличения максимальной дальности 100км? Когда сможем Москва-Питер без промежуточных точек?

2) Когда появятся беспроводной вариант технологии?

anly

14.11.2022 09:11+3С учетом технических ограничений (необходимость использования выделенного волокна с довольно жесткими требованиями к его характеристикам, ограничения на максимальную длину каждой квантовой линии, в лучшем случае ~100 км) возникает вопрос экономической целесообразности использования данной технологии. В маркетинговых целях, конечно, можно построить линию связи, скажем Москва - Санкт-Петербург, с десятком промежуточных узлов, на которых будет осуществляться перешифровка трафика, но кто, кроме крупного телеком-оператора может себе позволить содержать такую конструкцию? Если же говорить о больших коммерческих компаниях, обладающих существенными бюджетами на ИБ, то их региональные сети насчитывают сотни узлов по всей стране, объединенных классическими криптошлюзами. И даже у этих компаний, очевидно, нет средств (и желания) для того, что бы на каждом их этих направлений строить выделенные оптические линии с установкой активного оборудования через каждую сотню километров. И нужно понимать, что эти узлы перешифровки трафика, сами по себе являются местом потенциальной утечки информации и требуют серьезных мер по своей защите.

Отдельно нужно отметить, что скорость генерации ключей в квантовых каналах измеряется десятками килобит в секунду (типовое значение 40 Кбит на каналах длиной порядка 30 км). За год эта конструкция способна породить порядка 40960 * 60 * 60 * 24 * 365 / 8 = 160 гигабайт ключей. Не проще взять два диска на пару терабайт нагенерить в них ключевой информации на 10 лет вперед, вставить их в два криптошлюза и защитить ими линию связи, скажем Москва - Владивосток? Частота смены ключей в этой схеме будет такая же, как в линии с квантовым распределением ключей (или, при необходимости, даже больше), но никаких расходов на оптические каналы, промежуточные узлы связи и т.д.

Tarakanator

14.11.2022 16:221)в случае с HDD возникает проблема, если вам нужно подключить ещё 1 узел. Надо отвезти туда HDD. В случае развитой сети оптических каналов, такой проблемы нет.

2)есть ещё проблема безопасной перевозки HDD.

rsashka

С возвращением на Habr!

Infotecs_official Автор

Спасибо! Это был долгий путь, но мы вернулись, да.