Приветствую вас, дорогие читатели! Сегодня хочу рассказать вам о том, как я получил интерфейс командной оболочки Linux у wi-fi роутера Mi Router 4A Giga Version:

Разбор роутера и подключение к ноутбуку

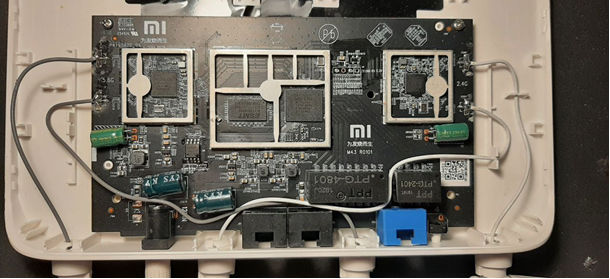

Для начала я разберу роутер, чтобы определить какие порты, чипы и т. д. расположены на его плате:

Из интересного было обнаружено:

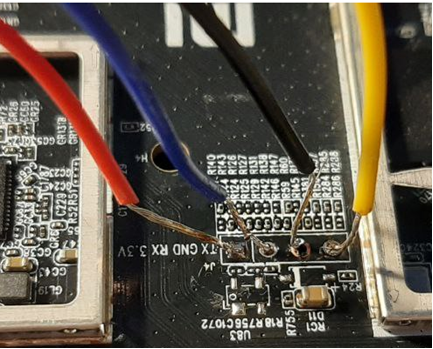

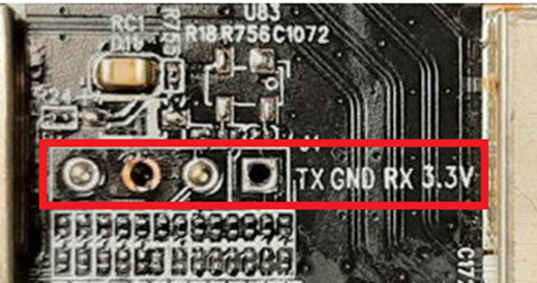

После внимательного изучения платы я подключил роутер к ноутбуку, используя UART порт, чтобы определить, какая информация по нему передается. Для этого я припаял провода к UART порту:

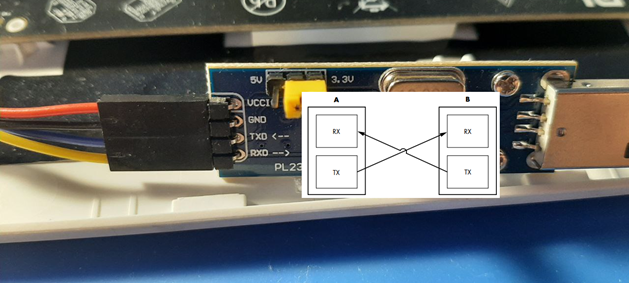

а другой конец подключил к PL2303:

Затем установил на Windows 7 драйвер PL2303 и Putty:

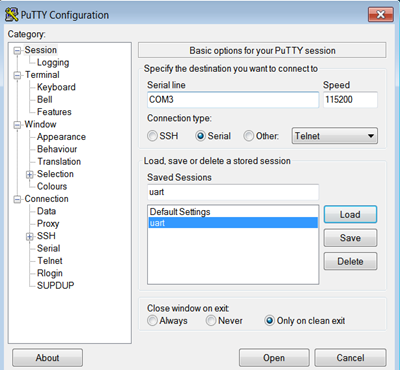

Далее подключился к wi-fi роутеру с помощью Putty. Для этого необходимо проделать следующие шаги:

Включить wi-fi роутер.

-

Подключить PL2303 к ноутбуку:

Рисунок 8 - Подключение PL2303 к ноутбуку -

Выбрать параметры в Putty и нажать "Open":

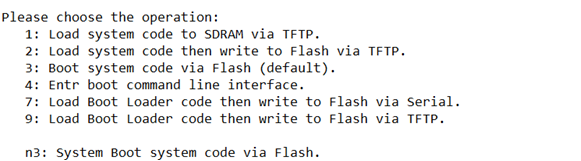

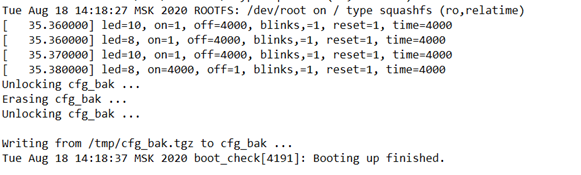

Рисунок 9 - Выбор параметров Serial line = COM3(От компьютера к компьютеру может отличаться COM* порт), Speed = 115200, Connection type = Serial в Putty и нажатие "Open" После нажатия кнопки "Open" в Putty, можно увидеть процесс загрузки прошивки wi-fi роутера но есть проблема - нет возможности передать информацию с помощью Putty. В следствие чего я не могу повлиять на процесс загрузки прошивки, выбрав один из пунктов меню (Рисунок 10), а также нет интерфейса командной оболочки после завершения загрузки прошивки (Рисунок 11).

Рисунок 10. Пункты меню

Рисунок 11. Конец загрузки прошивки

Дамп прошивки

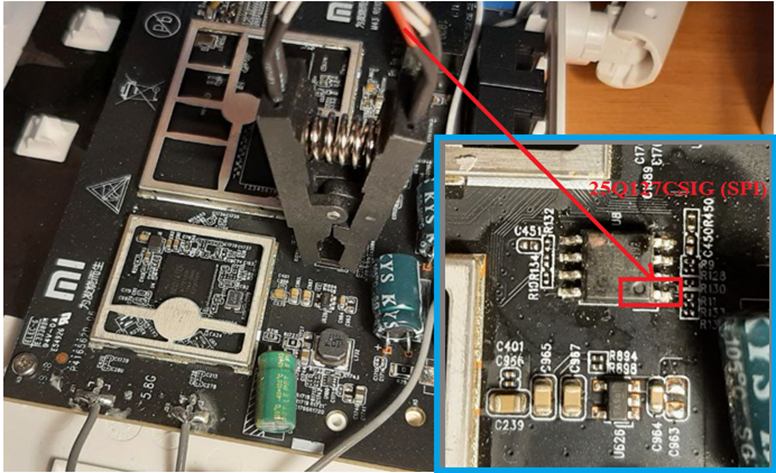

Чтобы решить проблему передачи информации с помощью Putty и последующего выбора одного из пунктов меню, я сделал дамп прошивки и изучил его. Итак, для дампа прошивки я подключил прищепку-коннектор к чипу 25Q127CSIG (SPI), как изображено на рисунке, красный провод к первой ноге чипа. Первая нога чипа там, где изображен круг на чипе 25Q127CSIG (SPI):

а другой конец прищепки-коннектора подключил к программатору EZP2019+ через переходник:

а сам EZP2019+ к ноутбуку:

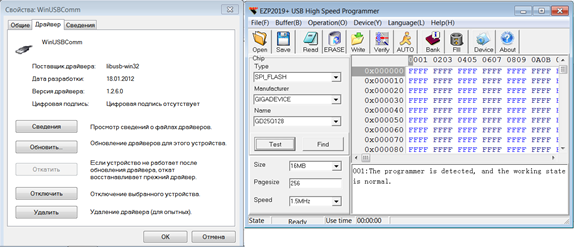

Далее установил на Windows 7 драйвер для EZP2019+ и EZP2019+.exe:

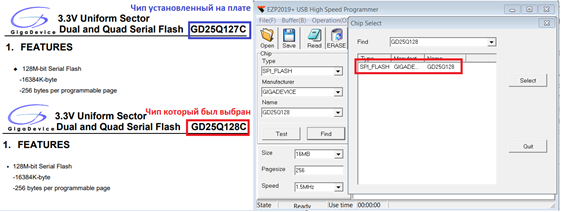

Затем запустил EZP2019+.exe и выбрал чип 25Q127C. Но так как его нет в списке, я взял ближайший к нему по характеристикам, под номером 25Q128C:

Потом нажал на кнопку "READ" в программе EZP2019+.exe, дождался, когда прошивка считается, и сохранил в файл spi.bin.

Исследование прошивки

После получения дампа прошивки, я приступил к его исследованию. Начал с поиска места проверки вводимого через консоль числа, так как есть предположение, что пункт “3: Boot system code via Flash (default)” имеет константное значение, из-за чего я не могу выбрать любой другой пункт меню (Рисунок 17).

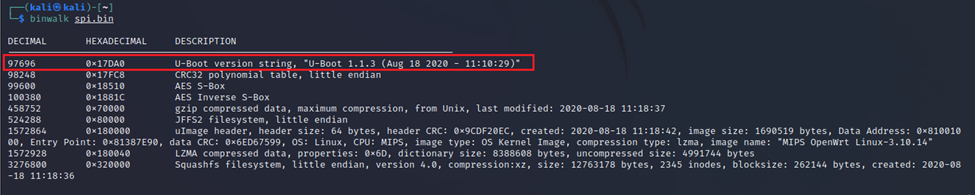

Когда я открыл файл spi.bin с помощью binwalk, меня заинтересовала строка “U-Boot version string, ‘U-Boot 1.1.3 (Aug 18 2020 – 11:10:29)’” (Рисунок 18) по смещению 0x17DA0 от начала файла spi.bin. Эта строка указывает на то, что секция загрузчика в этой прошивке U-Boot.

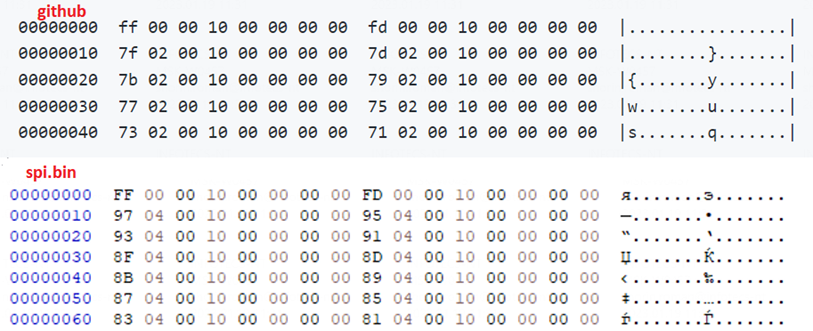

Далее нашел начало секции загрузчика U-Boot в файле spi.bin. Эту информацию я узнал, посмотрев на процессе загрузки прошивки wi-fi роутера в Putty. В момент загрузки прошивки wi-fi роутера, я увидел, что U-Boot от компании Ralink версии 5.0.0.0 (Ralink UBoot Version: 5.0.0.0). Поискав в интернете данную версию, я нашел проект на github (https://github.com/cidermole/ralink-uboot), в котором есть описание начала секции загрузчика U-Boot. Сверив свое начало файла с проектом на github, я пришел к выводу, что они совпадают (Рисунок 19). Значит это — начало секции загрузчика U-Boot в файле spi.bin по смещению 0x00000000.

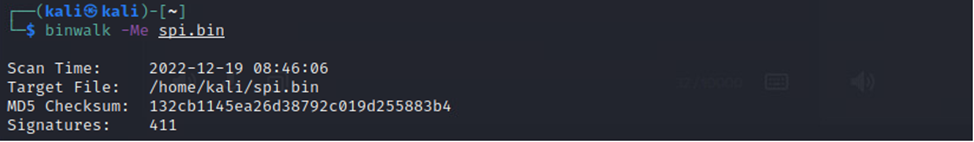

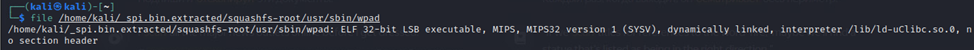

Следом я открыл файл spi.bin в IDA Pro, но перед тем, как это сделать, определил архитектуру (x86, x64, ARM, MIPS) файла spi.bin. Это можно сделать, взяв любой бинарный файл из файла spi.bin. Для этого воспользовался binwalk с параметрами –Me:

-M - рекурсивное сканирование извлеченных файлов.

-

-e - автоматическое извлечение известных типов файлов.

Рисунок 20 - binwalk

После выполнения команды binwalk –Me создается директория _spi.bin.extracted, в которой можно найти исполняемые файлы операционной системы Linux, одним из которых является wpad:

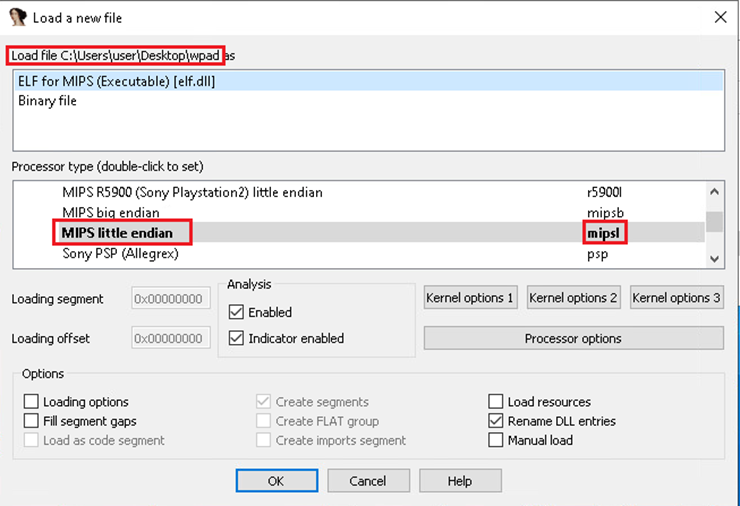

Этот файл я открыл с помощью IDA Pro x86 и посмотрел, какие параметры выбирает IDA Pro:

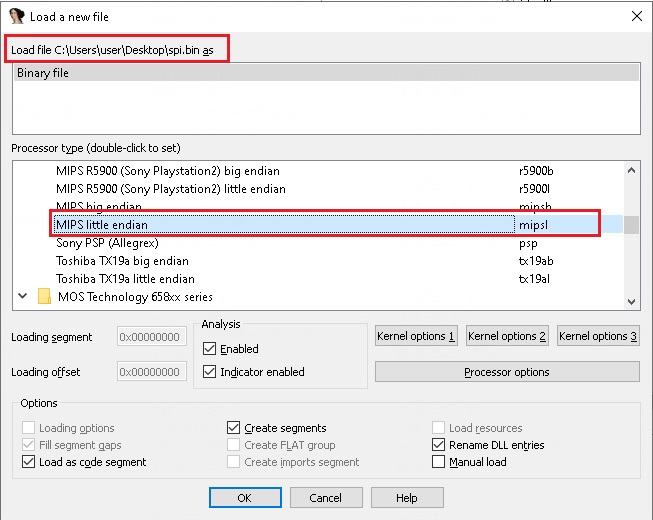

Узнав, какие параметры выбирает IDA Pro в момент открытия файла wpad, я могу открыть файл spi.bin в IDA Pro x86 с такими же параметрами (Рисунок 23).

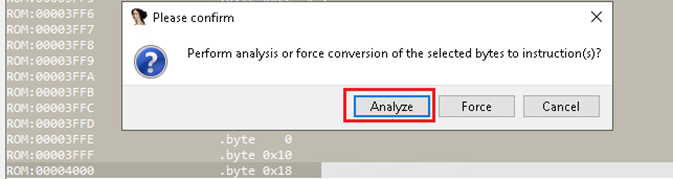

После того как я открыл файл spi.bin в IDA Pro, его необходимо разметить (преобразовать из байт кода в читабельный ассемблерный (assembler) код). Во-первых, я отсчитал от начала файла 0x1000 байт, чтобы не наткнуться на служебную область. Во-вторых, выделил несколько тысяч байт, например, с 0x1000 до 0x4000. Это необходимо для того, чтобы IDA Pro могла автоматически преобразовать из байт кода в ассемблерный код (Рисунок 24):

И нажал на клавиатуре “C”, чтобы появилось диалоговое окно, и следом нажал на кнопку “Analyze”:

В результате получил ассемблерный код:

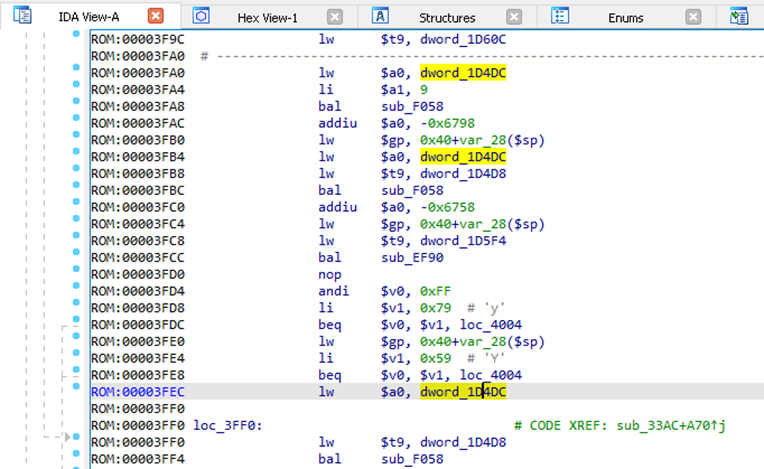

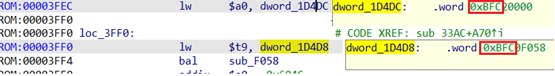

Дальше необходимо понять, какой Imagebase (это базовый адрес загрузки программы) для того, чтобы IDA Pro могла создать перекрёстные ссылки (это информация о том, где в коде используется функция или строка), относящиеся к строкам и функциям. Это можно сделать, посмотрев на dword (Рисунок 27) или посмотреть в hex-rays (это функциональная возможность IDA Pro, позволяющая конвертировать assembler code в псевдо-код, наподобие языка программирования С) (Рисунок 28). Чтобы перейти в hex-rays, необходимо нажать на клавиатуре "F5".

Из вышесказанного (Рисунок 27, Рисунок 28), можно сделать вывод, что Imagebase начинается с 0xBFC*, а вот четвертый байт я нашел перебором от 0 до 9. Правильный байт можно определить, посмотрев на строки, они должны преобразоваться в следующий вид и иметь перекрестные ссылки (Рисунок 29).

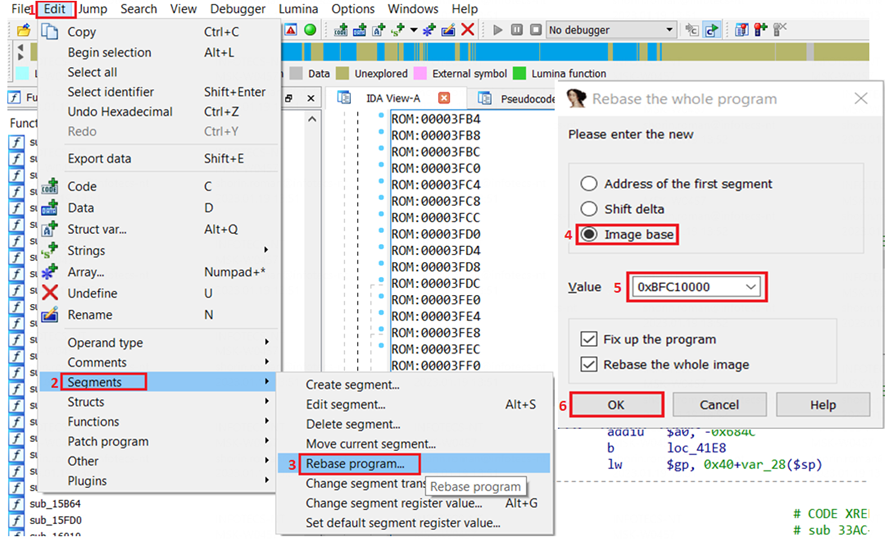

Теперь необходимо изменить Imagebase в IDA Pro. Для этого я перешёл в Edit -> Segments -> Rebase program... и изменил Imagebase на 0xBFC10000:

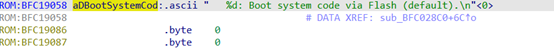

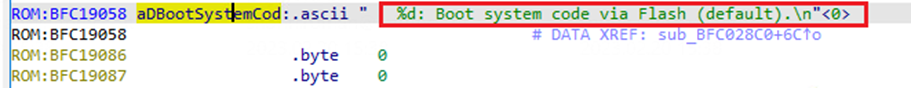

Далее приступил к решению проблемы в передаче информации с помощью Putty и последующем выборе одного из пунктов меню. Начал я с поиска строки “3: Boot system code via Flash (default)” в файле spi.bin с помощью IDA Pro:

Затем я нажал на aDBootSystemCod (Рисунок 32).

и следом нажал на клавиатуре "X", затем появляется окно, в котором можно увидеть, где используется данная строка.

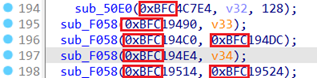

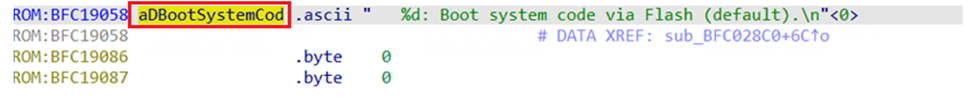

Потом нажал на строчку sub_BFC028C0+6C (Рисунок 33) и провалился в функцию sub_BFC028C0:

Дальше нажал на функцию sub_BFC028C0 (Рисунок 34), затем на клавиатуре “X” и посмотрел, куда ведёт эта функция. Она привела в место проверки введённого числа (Рисунок 35). Также из документации по U-Boot следует, что bootdelay – это количество секунд, данное на ввод числа, для выбора одного из пунктов. А вот описания boot_wait в документации не обнаружено.

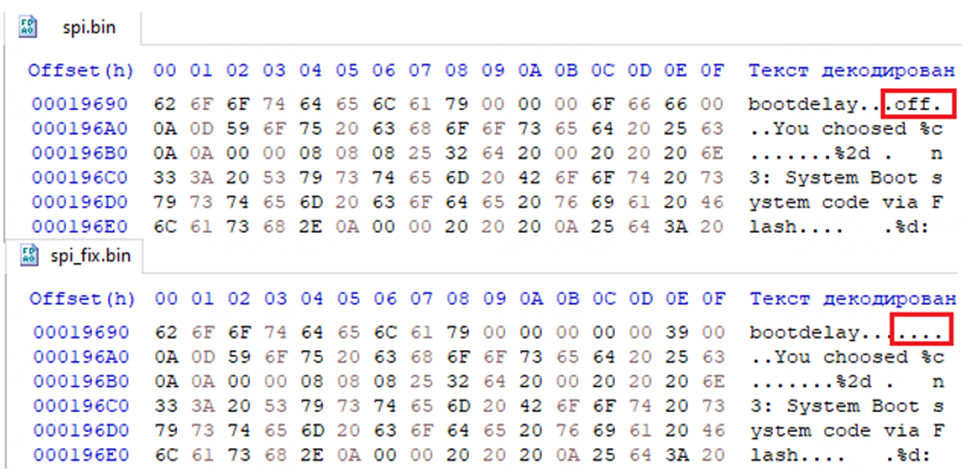

Вернемся к проблеме, описанной выше. Я не мог передать информацию с помощью Putty и выбрать пункт меню, так как в коде есть константное значение (Рисунок 35 – строка 259) и нет возможности передачи информации роутеру с помощью Putty, потому что переменная v33 равна “off” (Рисунок 35 – строка 239). Исходя из этого есть два варианта: изменить константное значение на необходимое мне, или удалить “off”. Я выбрал второй вариант, так как он позволит более гибко выбирать пункты меню (Рисунок 10) и удалил “off” в файле spi.bin:

Перепрошивка роутера и получение командной оболочки Linux

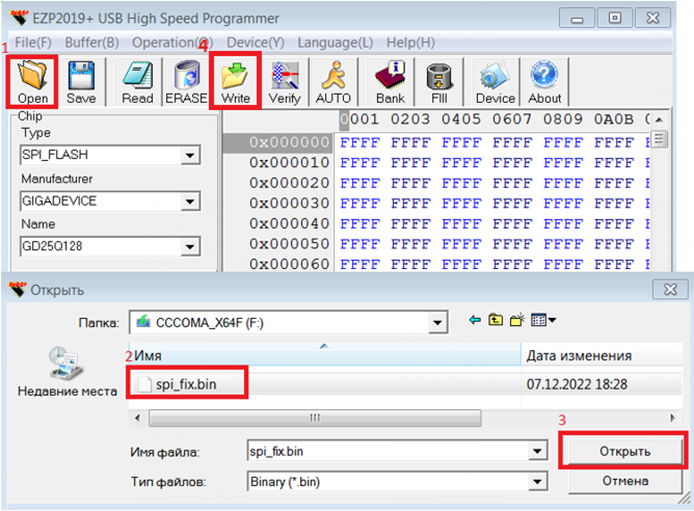

Следом перепрошил wi-fi роутер полученным дампом прошивки. Для этого подключил прищепку-коннектор к чипу 25Q127CSIG (SPI), как было описано выше. Затем запустил EZP2019+.exe и выбрал чип 25Q128C. Потом нажал на кнопку "OPEN", выбрал файл spi_fix.bin. Далее нажал на кнопку “WRITE” и дождался, когда прошивка загрузится:

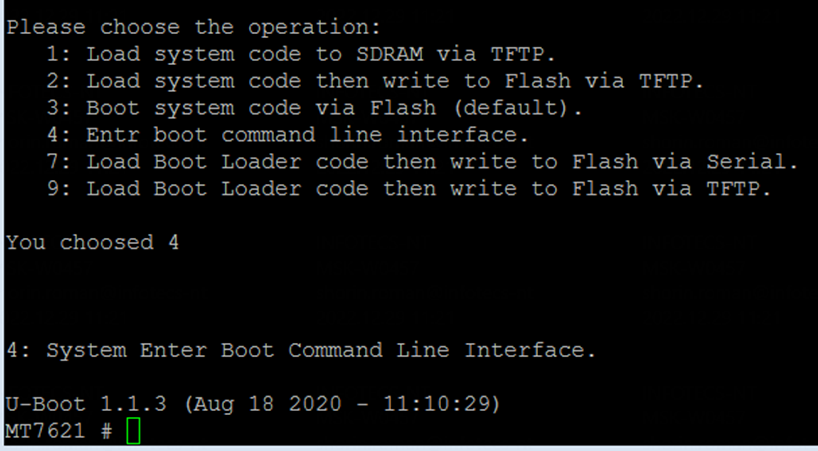

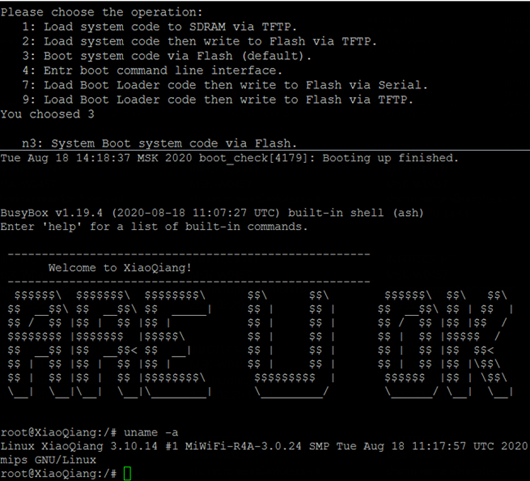

После загрузки прошивки я подключился к wi-fi роутеру с помощью Putty.exe и выбрал пункт “4: Entr boot command line interface” (Рисунок 38). Пункт 4 позволяет зайти в интерфейс командной оболочки загрузчика и используя командную оболочку загрузчика попасть в интерфейс командной оболочки Linux.

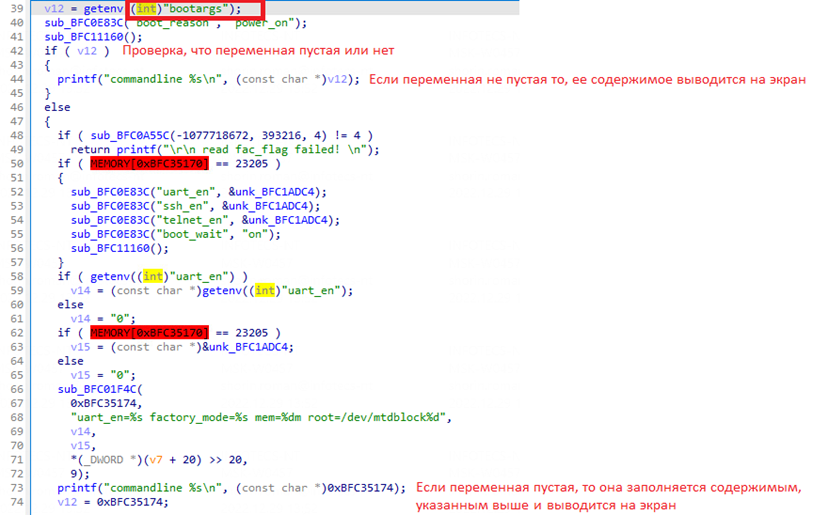

Теперь необходимо разобраться, как из командной оболочки U-Boot, получить командную оболочку Linux. Я начал с чтения документации по U-Boot, поскольку в ней есть описание переменной bootargs. В документации сказано, что содержимое этой переменной передается ядру Linux в качестве параметра загрузки. Далее я посмотрю в IDA Pro, где используется эта переменная:

После изучения кода, отвечающего за содержимое переменной bootargs, меня заинтересовали переменные (Рисунок 40), описание которых я не обнаружил в документации.

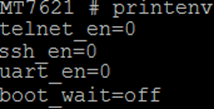

Названия этих переменных наталкнули меня на мысль, что они отвечают за включение и отключение определенного функционала у роутера. Чтобы проверить эту гипотезу, я зашёл в командную оболочку U-Boot и посмотрел, чему равняются эти переменные (Рисунок 41), и поменял содержимое этих переменных на противоположные (Рисунок 42). Затем перезагрузил роутер командой “bootm”.

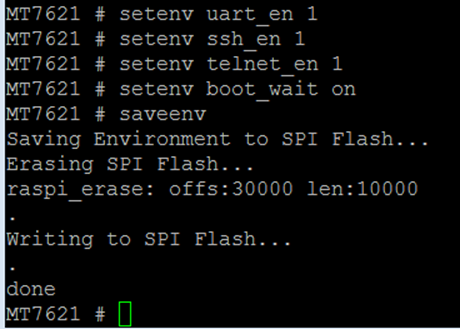

При загрузке прошивки wi-fi роутера я выбрал пункт “3: Boot system code via Flash (default)” и после окончания загрузки прошивки получил командную оболочку Linux:

Если кому-то стала интересна данная тема, то предлагайте свои идеи в комментариях, что можно посмотреть в прошивке или сделать с ней. Например, я мог бы посмотреть какую информацию отправляет роутер на сервера производителя, поискать бинарные уязвимости или уязвимости, связанные с web частью.

Комментарии (14)

VVitaly

05.04.2023 12:49+3Работа проделана большая, но... Может проще было разобрать образ прошивки? (Даже не из SPI flash, а тупо из образа поставляемого вендором для обновления роутера, хотя конечно стоковая прошивка и шифрованная м.б., это уже смотреть нужно).

И после поиска и нахождения всех разделов flash (в прошивке или дампе flash) варианты -

1) Поправить переменные загрузки в том разделе flash где они хранятся. (он обычно мелкий и в нем перечислены байт значений переменных загрузки).

2) Поправить root раздел (обычно init скрипты) где проверяются boot переменные или же явным образом в этих init скриптах стартовать демоны ssh/telnet/консоли

3) Использовать uboot этой версии от этой платформы без блокировки ввода с клавиатуры. Риск этих экспериментов замены в прошивке, и что можно "окирпичить" роутер, нивелируется возможностью восстановить оригинальную прошивку spi flash программатором.

sh0r Автор

05.04.2023 12:49Конечно Ваши решения упрощают, но мне было интересно разобраться более детально, как все устроено)

eisaev

05.04.2023 12:49+3А вы пробовали получить доступ к шеллу более простыми способами прежде, чем вскрывать пациента и паять? Вот здесь говорят, что широко известный эксплоит работает на этом роутере: https://openwrt.org/inbox/toh/xiaomi/xiaomi_mi_router_4a_gigabit_edition#notes_on_firmware_exploit_procedure

Я то и сам непрочь пошалить программатором и паяльником (см. Xiaomi AC2350 например, которому я стоковую прошивку пересобирал, добавляя плюшек, и куда я в итоге портировал OpenWRT). Но я обычно иду по пути наименьшего сопротивления и прибегаю к более агрессивным действиям только в случае, если простые пути недоступны.

В любом случае благодарю за статью!

Xobotun

05.04.2023 12:49Емнип, я на двух таких роутерах openwrt и поставил через уязвимость веб-морды. Кажется, по этому туториалу.

Емнип, самой большой проблемой было перевести китайские иероглифы, будучи подключённым к этому роутеру, когда выход в интернет осуществляется через другой. Приходилось фоткать экран телефоном и пихать в гуглопереводчик.

RolexStrider

05.04.2023 12:49Судя по версиям U-Boot и ядра похоже на старые ZyXEL Keenetic. Там тоже mipsel, кажется Ralink 3052

MinimumLaw

05.04.2023 12:49Ну, если есть человек с SPI-программатором, то система беззащитна. Ну хорошо, не всякая и не совсем.

Есть задокументированный формат области переменных окружения U-Boot, что позволяет (при наличии программатора) менять их как заблагорассудится. Хуже когда загрузчик собран без возможности сохранения переменных - но это скорее планшетно-телефонное, чем роутерное.

И еще - консоль хорошо, но особого смысла в этом нет. Разве что DTB декомпилировать или через /proc/device-tree восстановить и попытаться на современные ядра насадить... И то нужно, чтобы ядро чип поддерживало. Тогда можно попробовать OpenWRT насадить или вообще кастомную систему с каким-нить BuildRoot'ом сварганить... Но это уже тема совсем других разговоров... Хотя... Я б взял на работу того, кто это сможет.

event1

05.04.2023 12:49Ну, если есть человек с SPI-программатором, то система беззащитна. Ну хорошо, не всякая и не совсем.

К сожалению нет. У меня в одном устройстве процессор включается при подаче питания на spi флешку. И тоже начинает читать флешку.

Есть задокументированный формат области переменных окружения U-Boot, что позволяет (при наличии программатора) менять их как заблагорассудится

Их можно зашифровать. Или разрешить менять в заданном диапазоне. Хотя конечно, в данном случае автор стреляет из пушек по воробьям.

Хуже когда загрузчик собран без возможности сохранения переменных - но это скорее планшетно-телефонное, чем роутерное

В планшето-телефонах обычно стоит андрюша на плечах LK. У которого нет переменных вообще

MinimumLaw

05.04.2023 12:49Android'ный boot.img (kernel+ dtb + initrd) тоже кто-то прочитать должен. Бывает по разному. Бывает вендорский код, а бывает и самый настоящий U-Boot.

И шуточки с питанием - это не страшно. Страшна криптография и подписи. Вот тут появляется несколько вариантов, но ни одного хорошего.

hierarchical

Есть прогресс?

dartraiden

Скорее всего, количество отправляемой информации напрямую зависит от версии прошивки.

Прошивки, предназначенные для китайского рынка, содержат больше специфических для Китая приложений.

sh0r Автор

Еще не двигался в этом направление, мне пока интересно, кому-то понравится эта статья )