Всем привет от департамента аналитики Positive Technologies! Мы регулярно делимся информацией об актуальных угрозах информационной безопасности, выделяем современные техники атак и рассказываем, как правильно построить защиту от киберпреступников. В этом посте рассмотрим, каким стал второй квартал текущего года с точки зрения кибербезопасности. Для затравки мы выбрали несколько интересных цифр и трендов из нашего исследования, а прочитать его целиком вы можете здесь.

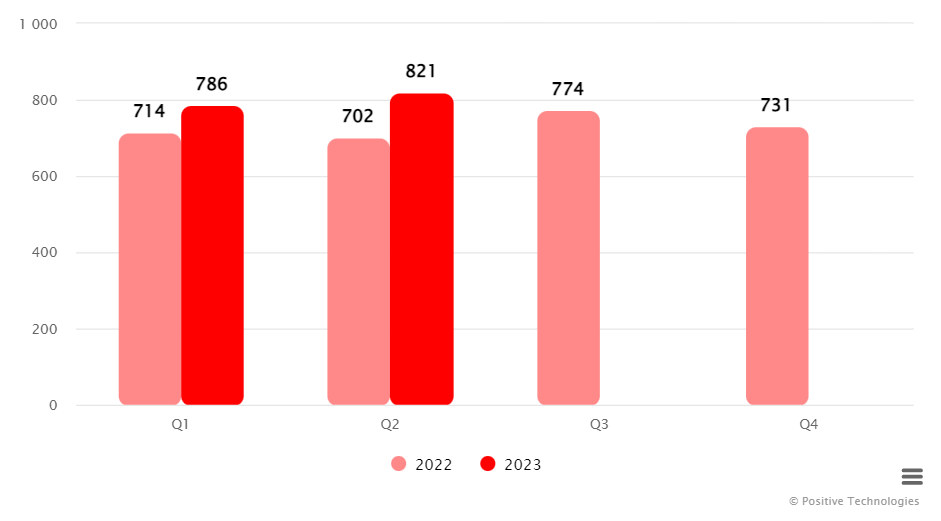

Во втором квартале 2023 года количество киберинцидентов увеличилось на 4% относительно предыдущего квартала. По сравнению с аналогичным периодом 2022 года их число выросло на 17%.

Мы отмечаем рост доли целевых атак: они составили 78% от общего числа инцидентов. Организации столкнулись с несколькими распространенными последствиями успешных кибератак, среди которых наиболее часто встречались утечки конфиденциальной информации (67%) и нарушение основной деятельности (44%).

Самыми атакуемыми отраслями стали государственные учреждения (14%), сектор науки и образования (12%) и медучреждения (12%).

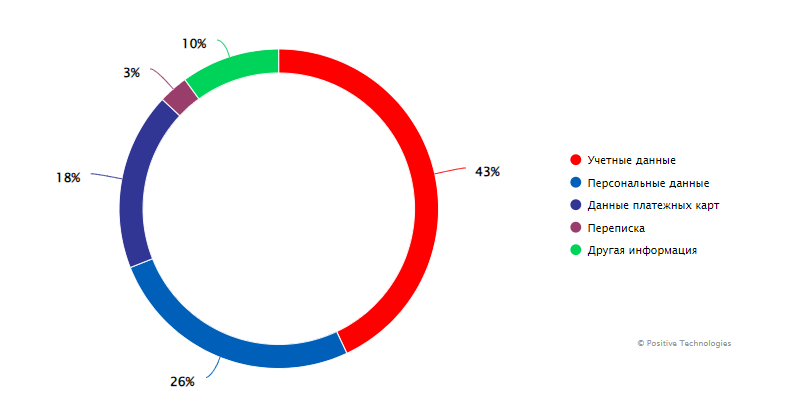

Помимо этого, 15% атак были направлены на частных лиц. При нападениях злоумышленники в большей степени были нацелены на кражу учетных данных пользователей (43%).

Больше о том, какие устройства чаще всего становились объектами атак, какие методы и инструменты использовали киберпреступники и какие данные им удалось украсть — в полном исследовании.

Атаки на блокчейн-проекты

Блокчейн-проекты остаются привлекательной целью для атак не только на протоколы, но и на аккаунты в социальных сетях с целью обмана пользователей и кражи денежных средств. Во II квартале блокчейн-проекты становились жертвами злоумышленников в два раза чаще, чем в предыдущем. Среди громких случаев — хорошо подготовленная атака на владельцев серверов криптовалютных бирж в Discord, повлекшая за собой потерю 3 млн долларов.

Взлому также подвержены официальные twitter-аккаунты. Например, от имени KuCoin была размещена фишинговая запись о раздаче криптовалюты с обещанием всем, кто переведет какую-либо сумму, вернуть ее в двойном размере. За 45 минут с момента публикации до момента удаления записи пользователи успели осуществить транзакции на сумму 22 600 долларов. Платформа обмена пообещала вернуть жертвам все утерянные средства.

Кроме того, были крупные атаки на блокчейн-протоколы, в которых принимали участие как анонимные злоумышленники, согласившиеся вернуть большую часть украденных средств в обмен на прекращение расследования их преступлений (здесь, тут), так и APT-группировки (например, Lazarus Group, причастная к взлому Atomic Wallet и краже 35 млн долларов с кошельков криптовладельцев).

Продолжающийся рост активности шифровальщиков

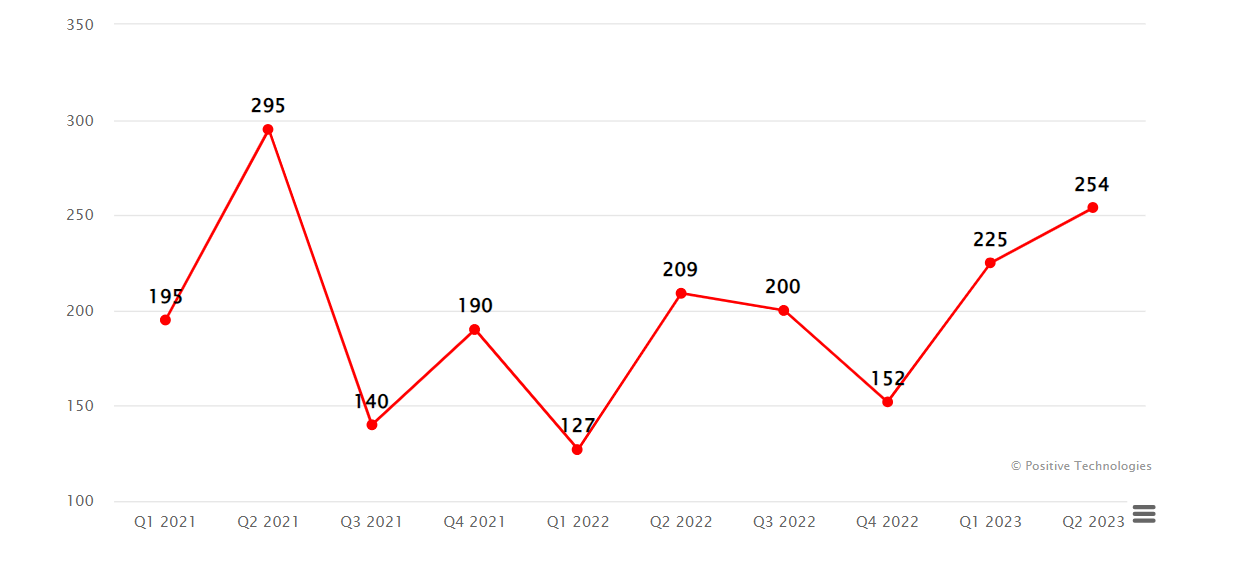

Количество атак шифровальщиков продолжило расти во II квартале и увеличилось на 13%.

Напряженная обстановка сохраняется в секторе науки и образования, медицинских и промышленных организациях, попавших в топ-3 отраслей, атакуемых вымогателями.

Среди активных групп шифровальщиков обретают известность новые имена: 8Base — опытные злоумышленники, активно атакующие организации по всему миру. После долгого периода затишья и малой популярности группировка запустила свой сайт с информацией о жертвах и заняла второе место после LockBit по числу жертв в июне.

Обнаруженные в марте 2023 года вымогатели Akira показали себя во II квартале, войдя в топ-10 наиболее активных группировок. Уже в конце июня компания Avast выпустила бесплатный дешифратор для систем под управлением Windows. Однако Linux-системы, для которых дешифратор отсутствует, стали новыми мишенями для группировки Akira.

Любопытная тенденция последнего года — вымогательство без шифрования. Компании все больше уделяют внимание кибербезопасности, поэтому использование вирусов-шифровальщиков не всегда оказывает желаемое воздействие на жертву и требует от злоумышленников значительных усилий, чтобы обойти средства защиты, внедрить и развернуть вредоносное ПО. Все это привело к тенденции отказа от этапа шифрования и перехода к использованию похищенной конфиденциальной информации в качестве основного инструмента давления на жертв. Атака Cl0p на организации без применения техники двойного вымогательства показала, что такой вид атаки является действенным и актуальным.

Увеличение случаев использования шпионского ПО

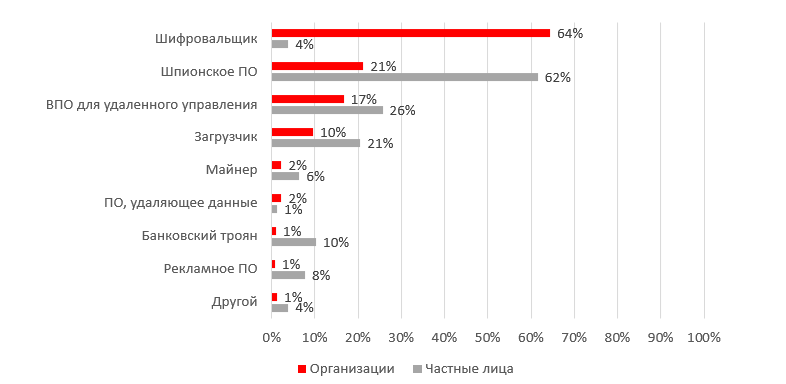

Во II квартале доля атак на организации с применением вредоносного ПО снизилась на 8% по сравнению с I кварталом. Мы связываем такое падение с ростом количества атак с эксплуатацией уязвимостей (35%).

При этом доля этого вида атак на частных лиц продолжает расти (+ 5 п. п.) Вредоносное ПО в атаках на пользователей доставляется преимущественно через сайты (40%).

Тренд на использование метода SEO poisoning, о котором мы писали ранее, остается актуальным и во II квартале. Киберпреступники распространяют вредоносное ПО, комбинируя методы SEO poisoning и вредоносной рекламы на сайтах (первый случай, второй случай, третий случай).

Громкие инциденты и утечки

Топ-5 атак II квартала, которые повлекли за собой негативные последствия и вызвали большой резонанс, вы найдете в полной версии отчета. Среди наиболее заметных утечек:

В течение трех дней в сети публиковались данные клиентов (Ф. И. О., номер телефона, адрес электронной почты, а в некоторых случаях хешированные пароли) двенадцати российских компаний, в список которых вошли торговые гипермаркеты «Ашан», «Твой Дом», «Леруа Мерлен», сайты магазинов Gloria Jeans, book24.ru, «Аскона», «Буквоед», «ТВОЕ», «Читай-город» и кулинарный сайт edimdoma.ru, сайты издательств «АСТ» и «Эксмо», а также горного курорта «Роза Хутор». Утечку подтвердили представители «Ашана», Gloria Jeans, book24.ru, «Асконы» и издательской группы «Эксмо-АСТ».

Вымогатели Money Message опубликовали украденные закрытые ключи Intel Boot Guard и ключи прошивки MSI после того, как не смогли договориться о выкупе — группировка требовала 4 млн долларов. Как заявили вымогатели, они украли 1,5 ТБ данных у MSI. Эта утечка затронула всю экосистему Intel и стала прямой угрозой для клиентов MSI.

Медицинские данные о лечении и лабораторной диагностике 2,5 млн пациентов Enzo Biochem были скомпрометированы во время атаки шифровальщика. Часть данных была вовсе удалена из информационной системы компании. Enzo Biochem не останавливала предоставление услуг клиентам, несмотря на нарушение внутренних бизнес-процессов во время сдерживания атаки. Против Enzo Biochem и ее дочерней компании Enzo Clinical Labs было подано четыре коллективных иска, в которых компания обвиняется в недостаточном обеспечении безопасности хранения данных клиентов.