Всем привет. Меня зовут Валерий Кузьменков, я аналитик информационной безопасности. О том, чем занимаются аналитики ИБ в Positive Technologies, мы уже рассказывали в этом посте. Я же из тех аналитиков, которые работают с консалтинговыми проектами, поэтому давать прогнозы о том, какие тренды получат развитие в киберпреступном мире, немного не мое направление, но почему бы не попробовать?

На самом деле, эта статья должна была выйти еще полтора года назад, но в какой-то момент мне стало не до нее. Зато удалось проверить, насколько правильны мои суждения. Да еще и повод появился: совсем недавно один за одним исследователями безопасности были взломаны сразу два спутника на орбите. К счастью, эти взломы были запланированы и полностью контролировались.

За пределами «летающих полигонов» взломов пока не происходило, но я убежден, что люди в черных головных уборах могут начать угонять спутники уже очень скоро. Могу сказать даже без особых преувеличений: человечество оказалось на пороге космического пиратства. Но не того, когда люди в скафандрах плазменными резаками вскрывают шлюз космического корабля, а такого, когда злоумышленник, покачиваясь в гамаке под пальмой, в два клика заставляет спутник превратиться в самый яркий метеор на небосводе…

Почему именно сейчас

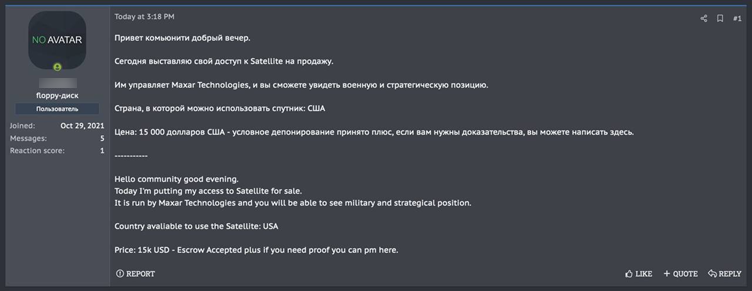

Число упоминаний аэрокосмических компаний в контексте кибербезопасности растет, причем поводы самые разные, равно как и последствия. Однако все же новостей из этой области пока не так много, чтобы достоверно говорить о какой-то тенденции, например о том, что компании космической сферы теперь постоянно подвергаются атакам. Однако подобные киберинциденты уже не воспринимаются как нечто необычайное или невозможное. Можно начать с довольно старой новости о том, что хакеры взломали NASA и получили возможность управлять дроном Global Hawk. Из более свежего — пост о продаже доступа к спутнику Maxar. На самом деле, управлять космическим аппаратом с таким доступом не получится — это всего лишь доступ к сайту, на котором размещаются результаты работы спутника. Но меня, чего уж греха таить, привлек громкий заголовок. Жаль, что он оказался неправдой, но если подумать, то хорошо, что так.

Были инциденты, которые привели к перебоям в спутниковой связи. Например, компания ViaSat в начале прошлого года столкнулась с атакой типа DDoS. Из-за этого многие пользователи не смогли получить оплаченные услуги спутникового интернета.

В своем блоге мы рассказывали (и даже не один раз) про группировку Space Pirates, которая атакует компании из авиационно-космической сферы. В основном эта APT-группа нацелена на шпионаж, при этом круг ее интересов не ограничен одним только космосом. Кибершпионажем в отрасли уже особо никого не удивишь. Так, например, в 2021 году атаке подверглась Korea Aerospace Industries.

Есть, конечно, и другие новости об атаках на аэрокосмические компании, но они либо ускользнули от моего взгляда (статья не претендует на то, чтобы стать исчерпывающим материалом о подобных атаках), либо не содержат достаточно подробностей о произошедшем, которые позволили бы говорить о том, что вообще что-то случилось. Непосредственных атак на спутники и бортовое спутниковое ПО «в дикой природе» пока что не наблюдалось.

Тем не менее есть новость о том, что эксперты компании Thales успешно взломали демонстрационный наноспутник OPS-SAT — на это у них ушло несколько месяцев. Подобных новостей и исследований будет появляться только больше, ведь космос становится все доступнее для человечества.

Космос близко

Раньше с задачей отправки на орбиту чего бы то ни было могли справиться только государства, да и то не все. Сейчас же свои спутники отправляют студенты и школьники, нужно только попасть в специальную образовательную программу.

Существует уже и довольно большое количество частных космических компаний, готовых собрать спутник для решения ваших задач. К счастью, сведений о том, что в программном обеспечении таких спутников обнаружены закладки, позволяющие перехватить управление, пока не поступало.

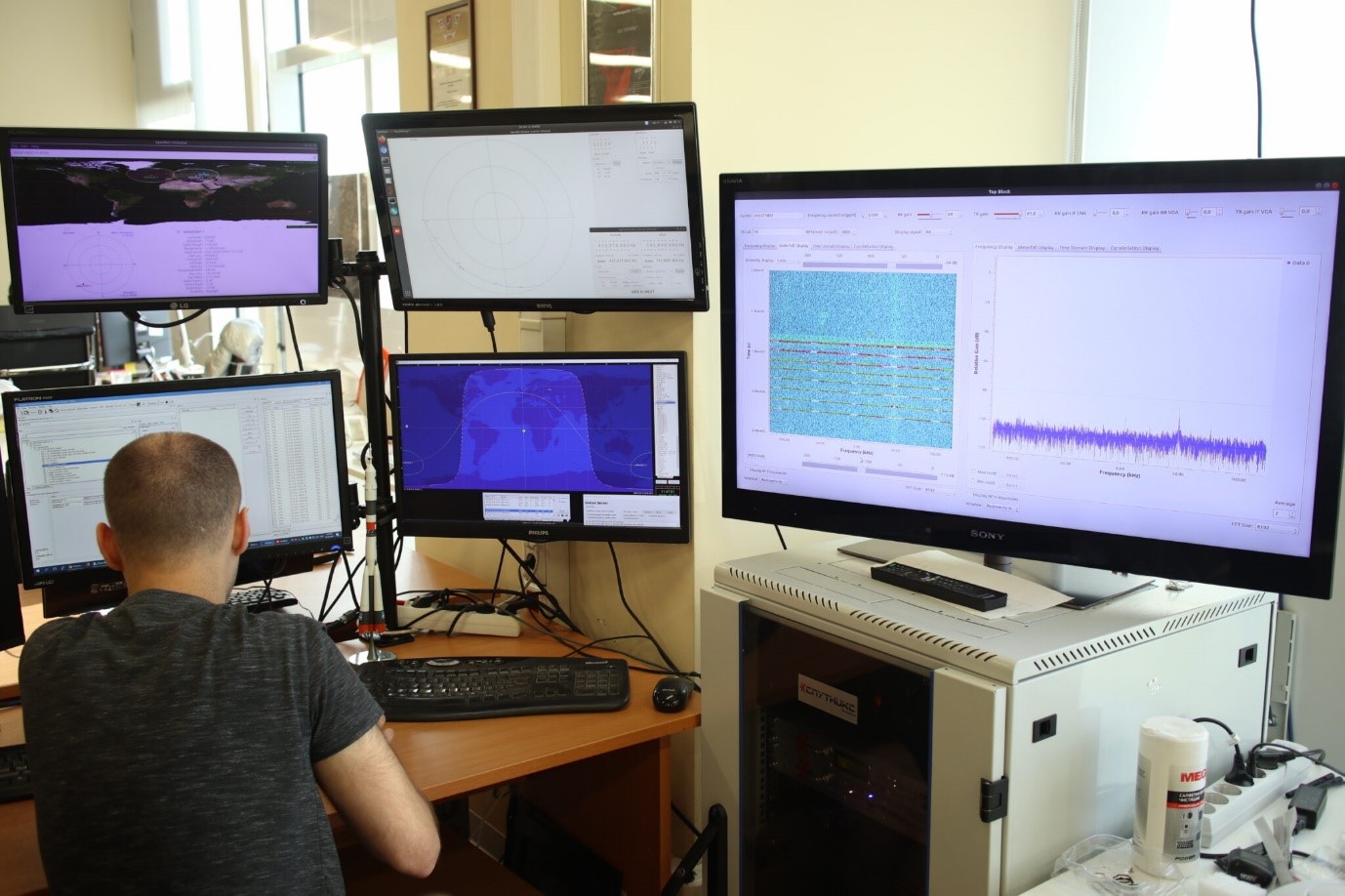

Однако после запуска спутника в космос им необходимо управлять (если он создавался управляемым, конечно же). Возможность связи с космосом могут предоставить различные организации, обладающие мощными приемо-передающими комплексами. Или же вы можете использовать собственный комплекс, но поменьше, — в этом случае ваши возможности связи со спутником сократятся.

Организовать свой собственный центр управления полетами можно в любой точке земного шара, а управлять спутником — из-под любой пальмы (или елки), где есть доступ к интернету.

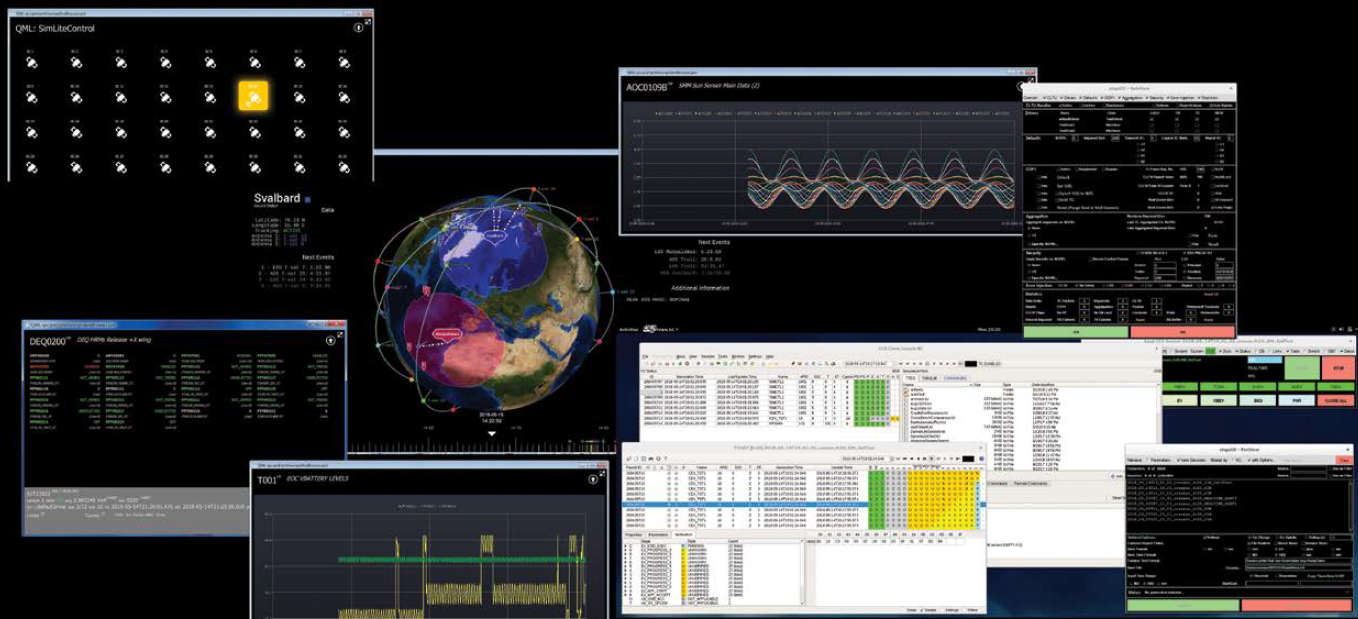

Для управления спутником можно использовать различное ПО, и сегодня это уже не уникальные разработки, написанные с нуля для конкретной космической миссии, а программы, которые лишь дорабатываются под конкретного заказчика. Можно вспомнить, например, CCS5 компании Terma или решения центра компетенций Thales Alenia Space. Если интересует open source, то он также представлен, например Libre Space Foundation и другими проектами.

Уже есть и облачные приложения, позволяющие управлять спутниками. Среди них — spacetower и Виртуальный ЦУП.

И уже в тот момент, когда спутник создан, связь налажена, а оператор спутника дежурит за монитором, организацию, эксплуатирующую спутники, может поджидать первая опасность: она может оказаться под воздействием атак типа «человек посередине». Если трафик не защищен надежно, злоумышленник может модифицировать его и отправлять спутнику собственные команды. Также это возможно, если эксплуатировать уязвимости в программном обеспечении управления спутниками или наземной инфраструктуры. Или же можно и вовсе получить доступ к инфраструктуре организации и управлять спутником так, как делал бы оператор.

Совсем недавно Йоханнес Вилльбольд рассказал на конференции Black Hat USA 2023, что два из трех исследованных им спутников вовсе не имели никакого механизма аутентификации и принимали команды от любого, кто имел техническую возможность их отправить в космос. Третий же спутник взлому сопротивлялся, но и его защита пала. Важно, что на самом деле ни один из спутников на орбите не пострадал, потому что все это демонстрировалось на их виртуальных клонах.

При этом ситуация может стать куда хуже, если ваш спутник весит 440 тонн, на нем живут люди, и эта конструкция относится к типу «космическая станция».

Непосредственно на самой Международной космической станции (она же — МКС) нет доступа к интернету, однако есть доступ к внутренней сети NASA через спутники (орбита МКС располагается ниже орбит спутников связи). Астронавты подключаются к удаленному рабочему столу на базе Citrix и серфят с него по интернету (как минимум такая схема работала некоторое время, то есть технологии вполне себе земные).

Получив доступ к сети NASA, можно установить обратную связь с устройствами на борту МКС, а через них получить доступ к бортовому ПО управления станцией. Это очень упрощенная схема, по пути реализации которой придется преодолеть различные системы защиты и мониторинга. Впрочем, ходят легенды о том, как разные хакерские группировки и одиночки «пасутся» в сетях NASA в поисках информации об НЛО и пришельцах. Тем не менее с некоторой долей вероятности можно говорить о том, что угнать космическую станцию, да еще и с людьми на борту — задача выполнимая, хоть и сложная или как минимум нетривиальная и требующая специальных знаний.

Спутниковая рыбалка

Говоря про спутники, не стоит забывать и классику, впрочем, не связанную с возможным пиратством, — перехват данных посредством «спутниковой рыбалки».

Смысл «спутниковой рыбалки» заключается в том, что к физической среде, в которой распространяется информация, доступ имеют все, кто попадает в зону покрытия спутника, поскольку адресно отправлять информацию невозможно. Таким образом, можно перехватывать информацию, предназначенную другому пользователю, если, конечно, эта информация должным образом не защищена.

Исследователь Джеймс Павур с помощью оборудования стоимостью в 300 $ смог прослушать трафик со спутника и раздобыть различные сведения, в том числе конфиденциальные, которые позволяли получить доступ к различным системам. Такая атака реализуется довольно просто, и никто никогда не узнает, что злоумышленник перехватывает данные.

Киберпреступники также используют «спутниковую рыбалку» и в качестве инструмента для подмены передаваемой информации.

Какие последствия

Выполнение команд злоумышленником может привести к различным негативным последствиям. Я предполагаю несколько вариантов, но их может быть значительно больше. Спутник может:

перестать предоставлять услуги клиентам;

изменить свою орбиту;

истратить все топливо или его часть для маневров, что значительно сократит срок его службы либо потребует дополнительных расходов на дозаправку (благо спутники-инспекторы с такими возможностями стали появляться);

быть направлен на другие спутники для столкновения.

Кроме того, на спутник может быть загружена прошивка или цепочка команд, приводящая к его полной неработоспособности или даже уничтожению, как, например, произошло с рентгеновским телескопом ASTRO-H (Hitomi) из-за программной ошибки.

У спутников очень много применений: они могут использоваться для обеспечения интернетом, телевидением и радио, экстренной связью (такой как, например, Глобальная морская система связи при бедствии), в системах позиционирования, мониторинга, дистанционного зондирования Земли, картографирования и для прогнозирования погоды. И это точно не полный список.

Что происходит, когда выходит из строя система позиционирования, мы наблюдали совсем недавно, и пусть проблема была не на стороне спутника, но этот случай показывает, к каким неудобствам это может привести. А ведь ситуации могут быть значительно хуже.

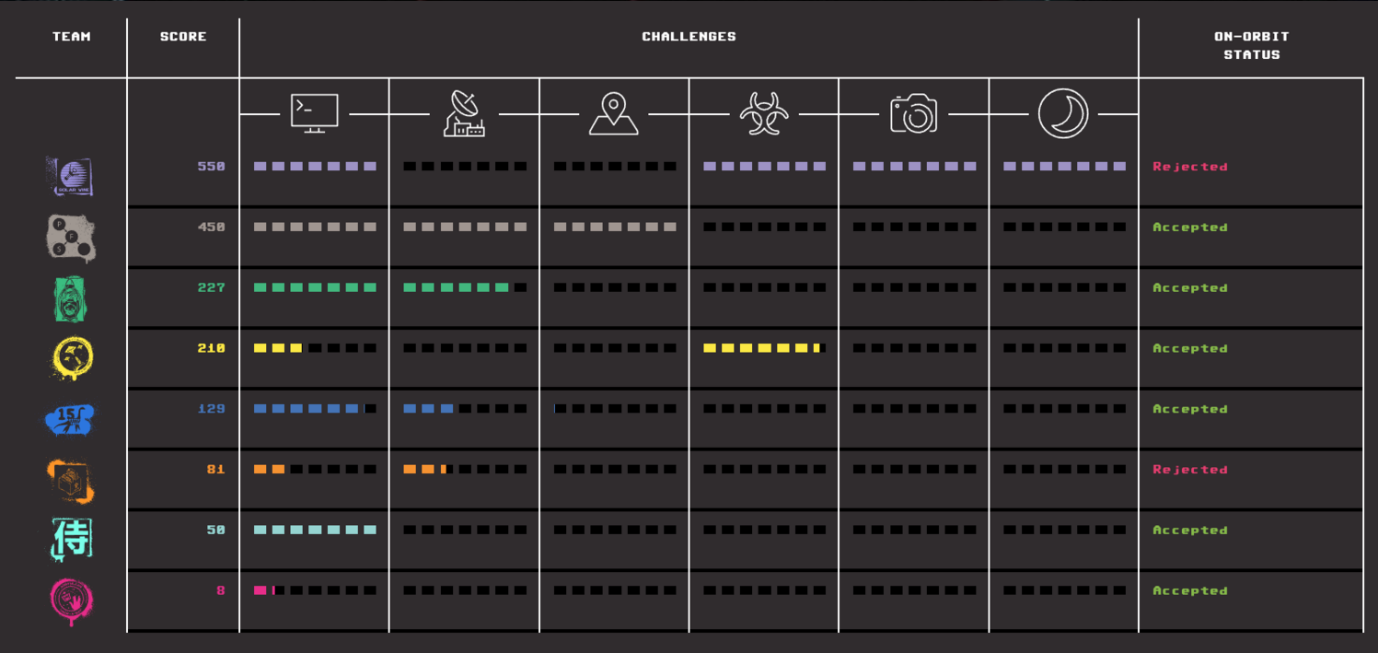

Первый космический CTF и Hack-a-Sat

В 2020 году вооруженные силы США, а точнее, их военно-воздушные и космические силы, организовали первое соревнование Hack-a-Sat в формате Capture the Flag (CTF). Более 6000 участников из разных стран, объединенных более чем в 2200 команд, пытались решить различные задачи, связанные с ПО спутников или их наземной инфраструктурой.

По результатам онлайн-этапа соревнований восемь сильнейших команд отправились в финал, проводимый в рамках конференции DEF CON 28 Safe Mode. Приз за первое место составил 50 000 $, за второе — 30 000 $, за третье — 20 000 $.

Участникам удалось решить все предложенные задачи во всех сегментах.

Весной этого года уже для Hack-a-Sat 4 в космос был отправлен спутник Moonlighter, взламывать который должны были команды, прошедшие квалификацию. Финал состоялся в рамках конференции DEFCON 31.

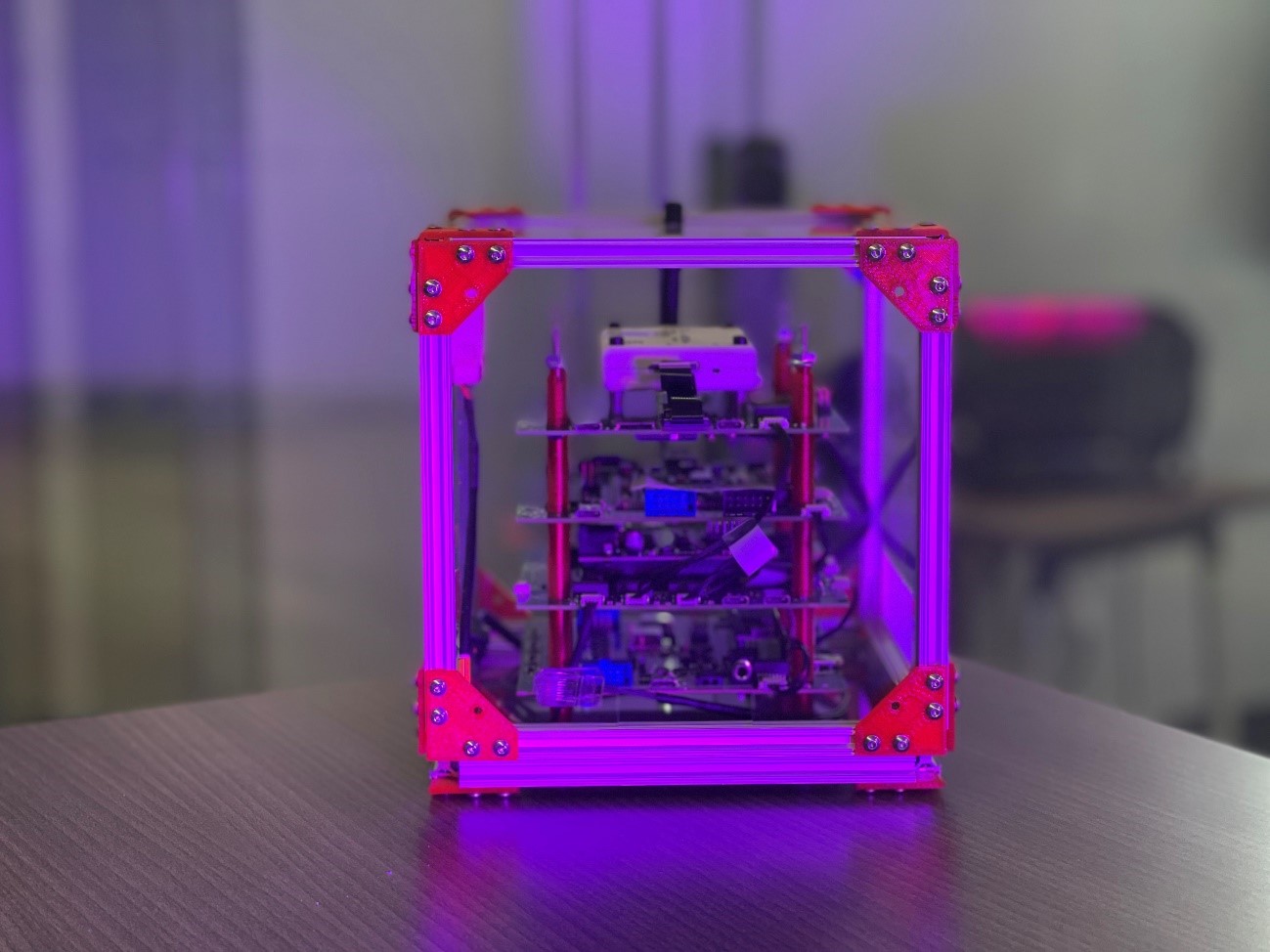

Moonlighter — это CubeSat размером 3U. Он не имеет двигателей, поэтому устроить эффект Кесслера, случайно (или намеренно) направив спутник на другой космический объект, не удалось бы. Тем не менее это реальный спутник в космосе, который можно (и нужно) попробовать взломать. В соревновании была также представлена и наземная инфраструктура. Все это действо проходило под девизом World's first CTF in space.

Но все-таки мы можем утверждать, что первый космический CTF прошел у нас. Он был организован Positive Technologies и RUVDS за две недели до финала Hack-a-Sat 4. Как проходило это мероприятие, подробно рассказано на Хабре в цикле статей: из них можно узнать, какой спутник использовался и с какими трудностями пришлось столкнуться при его создании. В соревновании поучаствовало больше тысячи человек.

Возвращаясь к Hack-a-Sat 4, за время соревнований команды смогли добраться до полезной нагрузки спутника и даже сделать несколько фотографий из космоса.

Основной целью Hack-a-Sat заявляется демонстрация важности защиты спутников и их значимости в нашей жизни. Еще одна цель — дать возможность специалистам по кибербезопасности улучшить свои навыки в сфере, в которой далеко не каждый имеет возможность поработать.

С одной стороны, нельзя назвать это мероприятие своевременным, потому что начинать активность в этом направлении необходимо было раньше, когда злоумышленники даже еще не думали в эту сторону и не пытались атаковать космические компании. Но с другой — это произошло до возникновения серьезных инцидентов в космическом пространстве. Теперь такие соревнования вышли на совершенно новый уровень, когда белым хакерам отдают на растерзание реальный спутник, находящийся в реальном космосе.

Перспективы

И все же я думаю (несмотря на все то, о чем написал выше), что в ближайшее десятилетие, а то и больше, огромного распространения практика космического пиратства не получит.

Космическая отрасль — очень специфическая сфера, и решения, которые там используются, редко пересекаются с решениями из других областей, хотя и многое оттуда заимствуют. А это значит, что киберпреступникам необходимы редкие компетенции в области космической навигации, управления космическими аппаратами, составления полетных заданий и многих других для того, чтобы понимать, что и как они делают, а получить такие знания непросто. Такое по роликам на YouTube вряд ли выучишь, да и потренироваться особо негде.

Кроме того, для вымогательства и получения выкупа чаще всего не нужно захватывать управление спутником, ведь можно запустить банальный вирус-шифровальщик в инфраструктуру, что приведет к остановке деятельности компании: и профессионалы со знанием спутниковых систем управления не нужны, и угроза вполне понятная с множеством примеров.

Даже если вспомнить атаку на Colonial Pipeline, то никто там не перекрывал вентили, не увеличивал давление в трубах выше безопасного предела и так далее. В крупнейшей кибератаке на нефтяную отрасль в истории США, которая попутно зацепила еще несколько и устроила неприятности огромному количеству людей, использовался именно вирус-шифровальщик.

Мне кажется, что космическое пиратство станет нишей для наиболее подготовленных «черных шляп», ведь угон спутника — это демонстрация своих компетенций, которая будет показывать жертвам, что вымогатели могли испортить ей жизнь куда более быстрым и простым способом, поэтому стоит заплатить до того, как в ход пойдут другие методы.

Или же оно станет уделом высокомотивированных хактивистов, которым не жаль своего времени, чтобы максимально громко и наглядно заявить о себе и своей позиции.

Тем не менее Европейское агентство по сетевой и информационной безопасности (ENISA) считает, что атаки на космические объекты, в том числе спутники и их инфраструктуру, войдут в топ-10 угроз к 2030 году.

Что же делать

Вряд ли можно сомневаться, что система защиты у компаний уже выстроена, но всегда есть что улучшить или есть что повторить, даже если это совсем базовые меры, которые могут использовать любые компании и даже простые пользователи:

проведите инвентаризацию своих ресурсов, особенно на периметре, ведь забытый сервер, на котором не обновляется ПО, может стать дверью в вашу внутреннюю инфраструктуру;

наладьте менеджмент обновлений и проверьте, что все ПО находится под контролем: вы должны знать, какое ПО и какой версии есть в вашей инфраструктуре, а также какая версия ПО сейчас актуальна. Кроме того, полезно знать, как компенсировать невозможность обновления до актуальных и безопасных версий ПО, если по каким-то причинам провести его невозможно;

расскажите своим пользователям о том, как правильно создавать и хранить пароли (про рекомендации к парольной политике я писал ранее), а также о том, как выявлять атаки «социальных инженеров» и как правильно действовать в случае таких атак.

Я думаю, что время подготовиться к атакам у специалистов по защите еще есть, но затягивать явно не стоит: невозможно предсказать, в какой момент космические активы компаний могут стать желанной добычей.

xymirvse

Хорошо когда в штате Техас не построили Красный Коммунизм, а то мне ещё партбилет ещё никто не подарил.