В предыдущей статье мы детально разобрали процесс установки Узла безопасности с Центром Управления Сетью (УБ с ЦУС), провели его начальную настройку через Менеджер Конфигурации (МК), выполнили настройку Системы мониторинга, подключили к ЦУС подчиненный Узел Безопасности (УБ) и обновили все библиотеки.

Если Вы рассматриваете Континент 4 NGFW как решение, на которое планируете мигрировать с иностранного решения, настоятельно рекомендуем ознакомиться с заключением к данной статье. Там вы найдете перечень полезных материалов.

Все используемые виртуальные машины в данной статье вы можете увидеть в представленной ниже структурной схеме:

Видеоурок по данной статье вы можете найти тут

Объекты ЦУС

Все правила на Континент 4 NGFW состоят из элементов, называемых Объектами ЦУС.

Объекты ЦУС являются критериями отбора для транзитного трафика, который должен быть передан на обработку по правилам фильтрации.

В правилах фильтрации могут использоваться следующие объекты:

Континент 4 NGFW позволяет импортировать сетевые объекты из таблиц. Для этого должен быть сформирован файл в формате .csv с указанием сетевых объектов.

Структура файла представлена на скриншоте:

Путь для импорта списка: ПКМ в «Сетевых объектах» — Импортировать.

Для лабораторных работ нам потребуются различные объекты ЦУС.

Давайте создадим их и параллельно ознакомимся с каждым объектом.

1. Сетевые объекты.

Сетевые объекты могут быть трех типов:

Хост: единичный сетевой объект (например, 10.0.0.10);

Сеть: подсеть (например, 10.0.0.0/24);

Диапазон адресов: диапазон хостов (например, 10.0.0.1−10.0.0.10)

Создадим сетевые объекты, которые у нас отображены на схеме:

Защищаемая подсеть в Центральном офисе 192.168.1.0/24;

Защищаемая подсеть в филиале 10.0.0.0/24;

Подсеть DMZ 172.16.20.0/24;

Хост администратора 192.168.1.10;

Хост MS AD 172.16.20.100;

Хост пользователя в филиале 10.0.0.10

Внешний IP-адрес шлюза Центрального офиса 10.77.128.231;

Внешний IP-адрес шлюза филиала 10.77.128.233

2. Сервисы

По умолчанию в Континент 4 NGFW есть базовые сервисы (TCP, UDP и ICMP), которые можно дополнять.

3. Пользователи

Учетные записи пользователей могут быть созданы в локальной базе данных ЦУС или импортированы из каталога Active Directory.

Подробнее о них будет рассказано в статье «Работа с пользователями»

4. Приложения

Контролируемые комплексом сигнатуры приложений для удобства пользователя разделены по категориям. В базовый контроль приложений входит около 100 приложений.

Доступны такие категории как: бизнес-приложения, виртуализация, социальные сети, голосовая связь, облачные хранения, удаленный доступ и др.

При использовании расширенного контроля приложений и протоколов в БД ЦУС загружаются дополнительные сигнатуры приложений. Активируется компонент в свойствах узла безопасности. В расширенный контроль приложений входит около 4000 приложений и протоколов.

Важно! Базовый и расширенный контроль приложений не могут работать совместно!

Приложения, входящие в расширенный контроль приложений и протоколов, можно модифицировать. Для этого выбирается определенный атрибут приложения. Например, запретим файловый трансфер в Яндекс Диске.

В поисковой строке ищем нужное приложение и следуем по пути: ПКМ — Создать приложение — Отмечаем атрибут «file transfer».

Также можно создавать группы приложений.

Создадим группы приложений и протоколов:

P2P;

Мессенджеры

5. Страна

В Континент 4 NGFW встроен модуль GeoProtection. Администратор может ограничивать доступ от и до ресурсов по их географическом расположению.

6. DNS-имя

При помощи объектов «DNS-имя» можно разграничивать доступ по DNS-имени для пользователей.

При этом поддерживается и кириллическое написание FQDN с автоматическим разрезолвом по Punycode.

Правила FW

Логика работы правил межсетевого экрана в Континент 4 NGFW классическая:

Пакеты проходят по правилам сверху-вниз (от первого до последнего);

Пакеты проходят вниз до полного совпадения по всем критерии правила. Далее трафик данной сессии идет по совпавшему правилу;

Между критериями (столбцами) правила используется логическое «И»;

Если пакет не подпал ни под одно правило — пакет отбрасывается

С правилами возможны следующие действия:

Ввести название правила

Назначить отправителя и получателя пакета

Протокол передачи данных

Перечень контролируемых приложений/протоколов

Пропустить или отбросить трафик

Выбрать профиль усиленной фильтрации

Включить или выключить систему обнаружения вторжений для конкретного правила

Назначить временной интервал действия правила

Журналирование

Узел безопасности, на котором будет установлено правило

Напишем три блока правил для нашей схемы:

ЦО-Филиал. В данном блоке мы разрешим прохождение ICMP трафика между подсетями центрального офиса и филиала. Правила потребуются при рассмотрении L3VPN в статье про VPN;

DMZ. В данном блоке мы разрешим хождение DNS трафика от локальных сетей до DNS-сервера, а DNS серверу разрешим ходить до публичных DNS-серверов по протоколу DNS. Также разрешим подключаться извне по порту 8080 и 80 до опубликованного ресурса IIS;

Доступ локальной сети центрального офиса в Интернет. Запретим хождение трафика до двух ресурсов по DNS, запретим обращение к приложениям Messaging и P2P, запретим доступ до зарубежных ресурсов

Везде также поставим логирование и выберем УБ, на которых эти правила будут устанавливаться.

Дополнительно отметим, что существуют «невидимые» системные правила. Например, в самом низу находится классическое правило «CleanUP» или «drop any any». В случае необходимости администратор может указать его в явном виде.

Правила NAT

При выборе режима трансляции могут быть указаны следующие варианты:

«Не транслировать». К трафику не применяются правила трансляции. Используется для правил-исключений при передаче части трафика без трансляции.

«Скрыть». Маскарадинг (Hide NAT). Исходящим пакетам в качестве IP-адреса отправителя назначается IP-адрес, через который будет доступен получатель пакета.

«Отправителя». Изменение IP-адреса отправителя (Source NAT)

«Получателя». Изменение IP-адреса получателя (Destination NAT)

«Отобразить». Трансляция IP-адреса отправителя в режиме «один к одному»

Для схемы нам потребуется три правила:

Не транслировать адреса локальных сетей и DMZ;

Hide NAT для центрального офиса и филиала;

Destination NAT для публикации ресурса во внешнюю сеть с подменой портов

Дополнительно отметим, что необходимо обращать внимание на занятые системные порты. Например, в УБ с ЦУС в версии 4.1.7.1395 и старше по умолчанию порты 80 и 443 заняты для служебных операций.

Опубликовать HTTP/HTTPS без подмен портов не получится!

Перед установкой политики необходимо активировать компоненты «Расширенный контроль протоколов и приложений» и «Модуль GeoProtection».

Перейдем в свойства УБ с ЦУС и активируем необходимые компоненты:

Тестирование правил

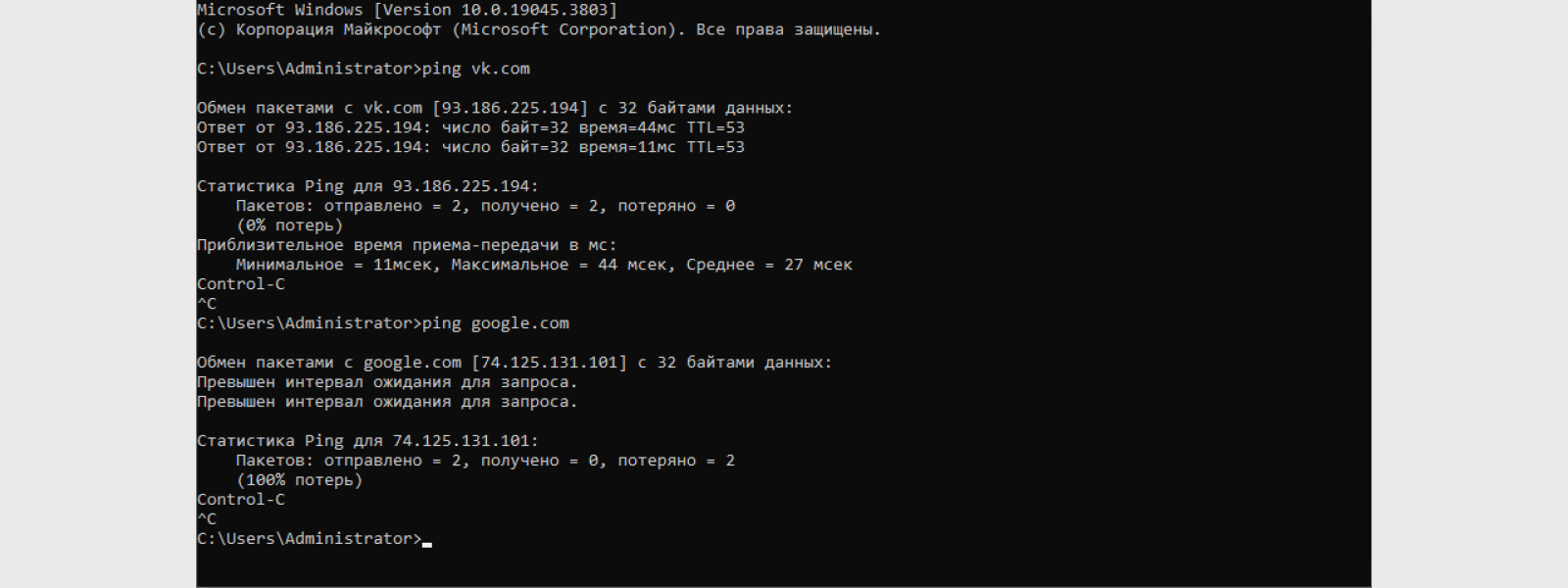

Начнем проверку с модуля GeoProtection. Попробуем выполнить ping до зарубежного ресурса google.com и российского ресурса vk.com.

Первый ресурс недоступен, нет разрешающего правила и происходит отброс пакетов. Второй корректно отвечает, так как есть правило, разрешающее доступ до российских ресурсов.

Кроме команды ping, ресурс vk.com доступен в веб-браузере. Правило с гео-модулем работает корректно.

Попробуем обратиться к ресурсу где-ударение.рф. Данный ресурс расположен в России.

Сайт будет долго грузиться, но не откроется. Сработает блокировка по правилу с DNS-именем.

Попробуем открыть официальный сайт Telegram, но он также не открывается, так как попадает в группу приложений Messaging и детектируется DPI системой.

Все события мы можем увидеть и в Системе мониторинга.

Как мы видим, подключение до ресурса где-ударение.рф не отличается от обращения к IP-адресу. В случае с Telegram мы видим сигнатуру. При открытии события можно получить расширенную информацию.

QOS

Для обеспечения повышения качества передачи данных в комплексе Континент используется специальный механизм Quality of Service (QoS). Данная технология предоставляет различным классам трафика приоритеты в обслуживании.

Комплекс Континент поддерживает работу следующих механизмов управления QoS:

приоритизация трафика

Представлено 8 приоритетов трафика (неприоритетный, низкий, ниже среднего, средний, выше среднего, высокий, наивысший, реального времени)

минимизация джиттера для трафика в приоритете реального времени

маркировка IP-пакетов

управление приоритетами трафика при его передаче в VPN-туннелях

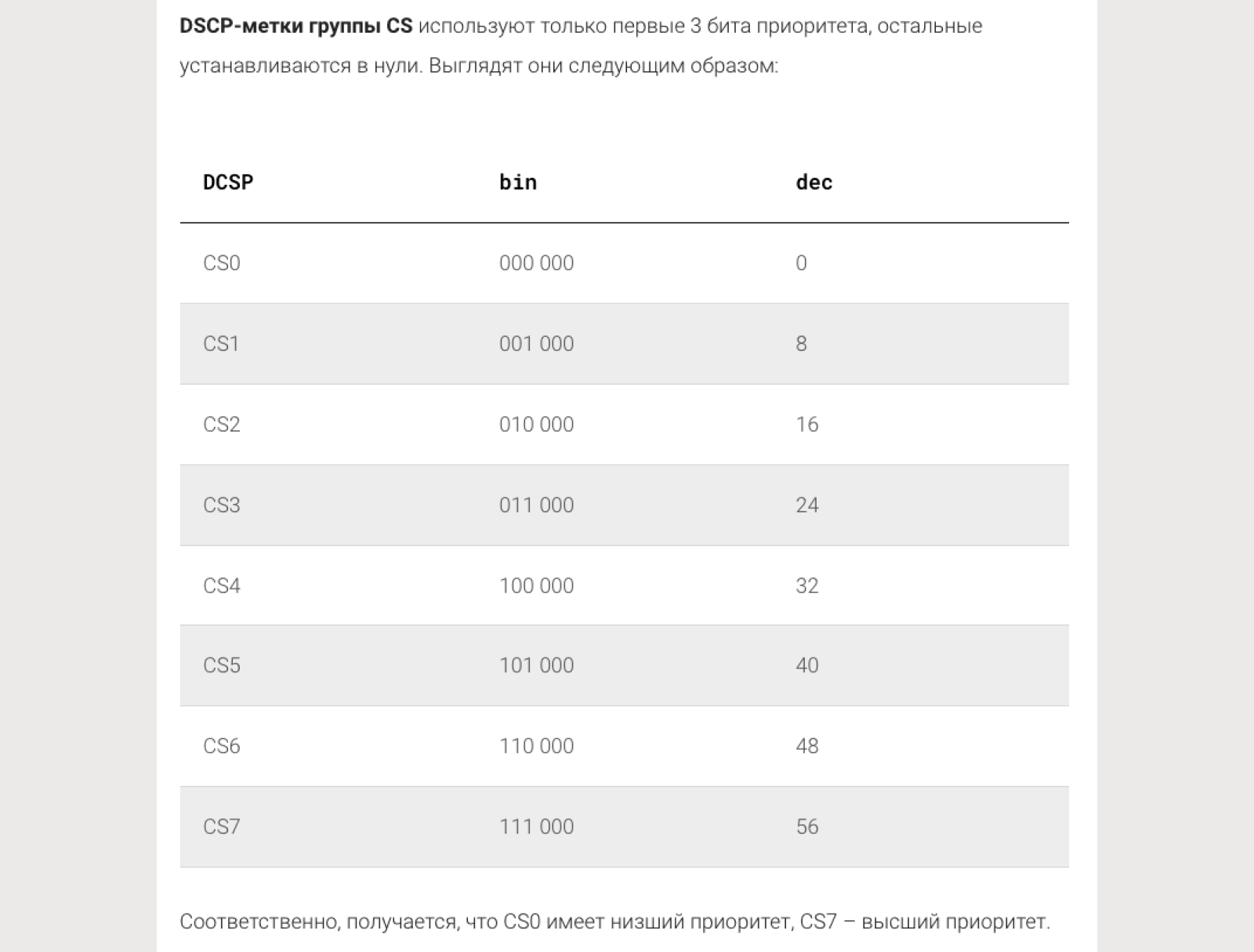

Маркировка IP-пакета определяется с помощью DSCP-метки в заголовке IP-пакета. Кодом DSCP называются шесть наиболее значимых бит поля DiffServ.

DffServ — это модель, в которой трафик обрабатывается в промежуточных системах с учетом его относительной приоритетности, основанной на значении поля типа обслуживания (ToS).

Выглядит это следующим образом:

DSCP-метка группы EF имеет высший класс приоритета. Значение DSCP метки — 46. Это означает, что трафик будет передан самым лучший способом.

Best Effort. DSCP значение 0. Означает, что трафик будет передан по возможности.

управление приоритетами трафика

Для обработки приоритетов используется метод HFSC, обеспечивающий распределение полосы пропускания очередей.

Протестриуем данный функционал.

Для этого активируем компонент «Приоритизация трафика» и создадим правила.

Созданные правила устанавливают, что трафику из центрального офиса в филиал по протоколам DNS (udp/53 и tcp/53) будет установлен высокий приоритет и передача будет осуществляться лучшим образом. Трафик по протоколам ICMP определен как неприоритетный и будет передан по возможности.

Профиль приоритизации трафика создается для определения полосы пропускания для каждого типа приоритета. Создается как для исходящего трафика, так и для входящего. Профиль применяется в настройках узла безопасности.

Сохраним и установим политику с QoS. Выполним команды ping, сделаем несколько выходов в Интернет. После этого обратимся к Системе журналирования. Появились новые записи с действием «Приоритет» (работает механизм QoS).

Ознакомимся также с расширенной информацией:

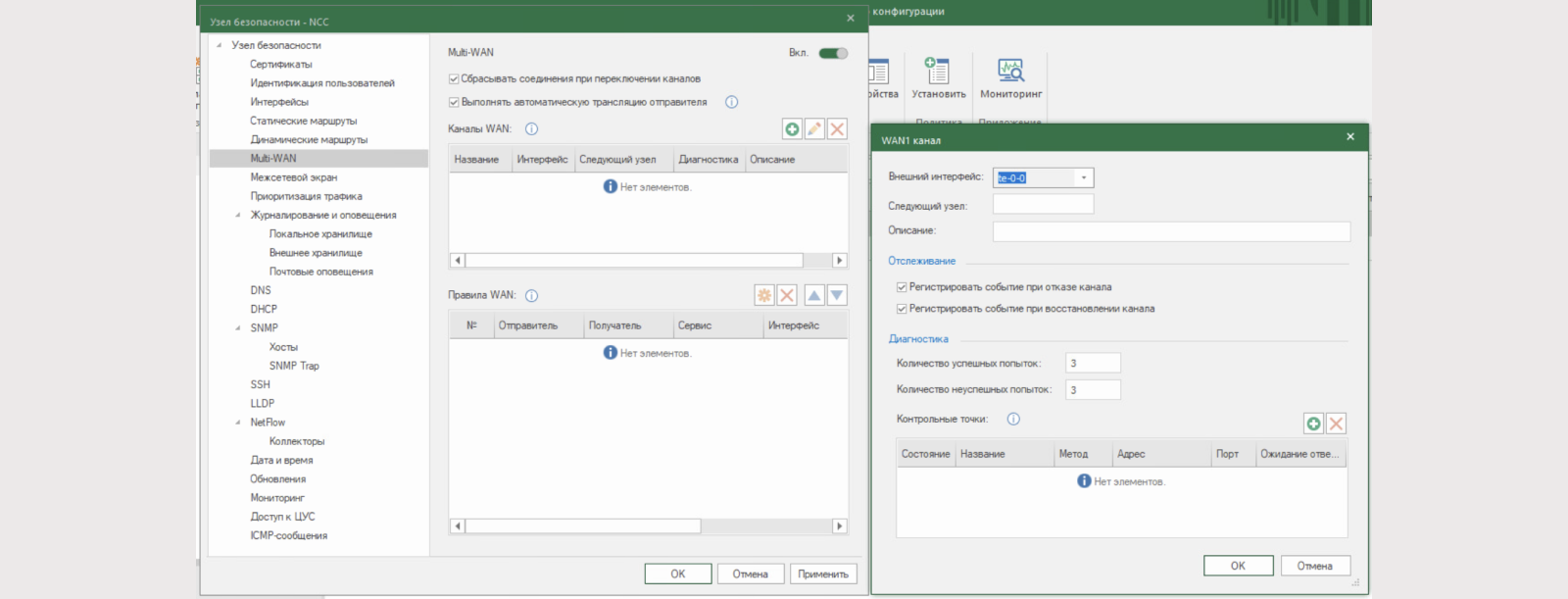

MULTI-WAN

В комплексе имеется возможность сконфигурировать сеть при одновременном подключении УБ к нескольким внешним сетям.

Предусмотрены следующие режимы Multi-WAN:

передача трафика в соответствии с таблицей маршрутизации;

обеспечение отказоустойчивости канала связи;

балансировка трафика между внешними интерфейсами УБ.

При этом механизм Multi-WAN обладает некоторыми ограничениями в своей работе.

Настройки Multi-WAN происходит в свойствах узла безопасности во вкладке Multi-WAN.

Заключение

Итак, в этой статье цикла мы с вами рассмотрели настройки межсетевого экрана, создали базовые политики межсетевого экранирования и NAT. А ткаже проверили работу межсетевого экрана и QoS.

Традиционно напоминаем вам самые важные моменты и рассказываем дополнительную полезную информацию:

Объекты ЦУС можно импортировать в виде таблиц *.csv;

Есть невидимые правила межсетевого экрана: доступ до ЦУС в самом верху, правило «drop any any» в самом низу и другие системные правила;

Механизм QoS существенно нагружает устройство;

Механизм Multi-WAN имеет некоторые ограничения использования

В самом начале статьи мы упоминали, что в заключении поделимся полезной информацией для тех, кто мигрирует с зарубежных решений.

Континент 4 NGFW имеет несколько конвертеров, позволяющих автоматизировать миграцию с решений Fortinet, CheckPoint и Cisco.

В случае, если конвертера еще нет, можно выполнить промежуточную конвертацию через CheckPoint. Например: Palo Alto — CheckPoint — Континент 4 NGFW.

Ссылка на репозиторий с инструментами

До встречи в следующей статье, в которой мы детально рассмотрим работу с пользователями: локальными и доменными.