Рады приветствовать всех читателей в предпоследней статье цикла «Континент 4 NGFW Getting Started 2.0»!

В предыдущей статье мы в подробностях рассмотрели организацию VPN-сети (Site-to-Site, Remote Access). А в данных материалах познакомимся с системой обнаружения и предотвращения вторжений.

В Континент 4 NGFW есть возможность проверять трафик, проходящий через узел безопасности, на наличие вторжений и нарушений безопасности сети. Для этого на УБ включается компонент «Детектор атак».

Детектор атак возможен в двух вариантах применения:

Monitor: в этом режиме трафик зеркалируется на компонент СОВ со SPAN-порта маршрутизатора/УБ. При обнаружении атаки детектор атак зафиксирует ее и отправит сведения на ЦУС. В данном режиме использует только обнаружение вторжений.

Inline: в этом режиме компонент СОВ устанавливается «в разрыв» сетевого соединения между внешним маршрутизатором и защищаемой сетью. В случае обнаружения атаки СОВ фиксирует атаку и, если прописано в политике СОВ, блокирует вредоносный трафик. В данном режиме может использоваться предотвращение или обнаружение вторжений.

В Континент 4 NGFW «Детектор атак» применяется в двух режимах работы:

Детектор атак в составе UTM. Трафик сначала проверяется межсетевым экраном и, если он разрешен. передается в СОВ. Анализ трафика осуществляется сигнатурным методом.

Узел безопасности в режиме «Детектор атак». Весь трафик сразу передается в СОВ. Анализ трафика осуществляется сигнатурным методом + поддерживается эвристический анализатор для контроля трафика приложений.

Сигнатурный анализ отслеживает определенные шаблоны в трафике. Для этого необходимо поддерживать сигнатуры в актуальном состоянии, обновляя базы как минимум раз в неделю.

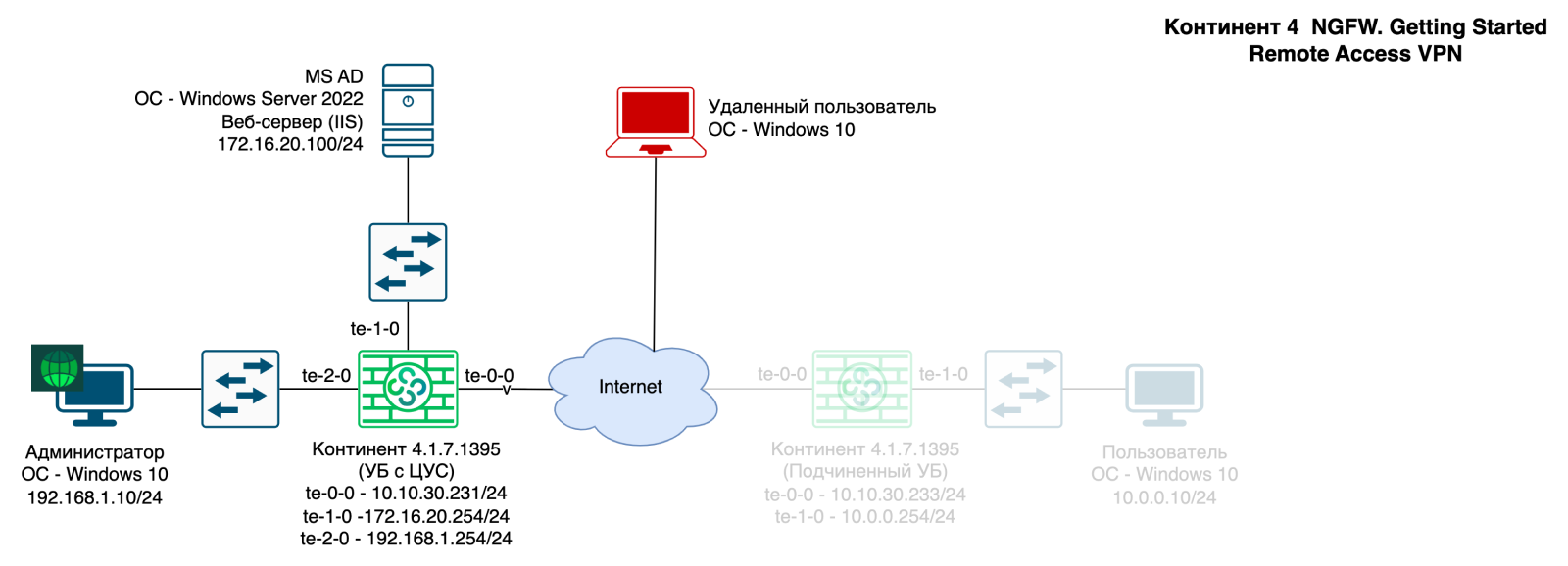

Все используемые в данной статье виртуальные машины можно рассмотреть в представленной структурной схеме:

ДЕТЕКТОР АТАК

Для начала потребуется загрузить базы решающих правил (БРП).

Это можно сделать двумя способами: локально и дистанционно с сервера обновлений. Типовое имя файла с БРП «ids_update.json.gz».

В статье посвященной установке и настройке мы уже проделали данную операцию.

Вендорские сигнатуры делятся на следующие классы:

Рекламное ПО. Рекламное программное обеспечение (баннеры, перенаправление пользователя на рекламные сайты, загрузка/установка рекламного контента).

Повышение привилегий. Попытка получения привилегий пользователя/администратора.

Бэкдоры. Вредоносное программное обеспечение позволяющее получить скрытый несанкционированный доступ в систему.

Уязвимые приложения. Различное программное обеспечение, имеющее уязвимости.

Потенциально опасные ssl-сертификаты. Черный список SSL сертификатов, используемых управляющими серверами ботнетов.

Вредоносные командные центры. Активность известных управляющих серверов ботнетами.

Криптолокеры. Вредоносное программное обеспечение, предназначенное для вымогательства.

Криптомайнеры. Вредоносное программное обеспечение для скрытой генерации криптовалюты.

DoS-атаки. Атаки на систему способом перегрузки большим количеством запросов с целью ее отказа/недоступности/медленной работы.

Эксплойты. Вредоносное программное обеспечение, использующее данные или исполняемый код для эксплуатации уязвимости на удаленной системе.

Ложные антивирусы. Вредоносное программное обеспечение, которое маскируется под легальное антивирусное ПО.

Утечка информации. Возможная утечка данных.

Программы-загрузчики вредоносных файлов. Вредоносное программное обеспечение, скрытно загружающее дополнительные вредоносные компоненты на систему.

Вредоносное ПО для мобильных приложений. Различное вредоносное программное обеспечение для мобильных платформ под управление ОС Android/IOS.

Сетевые сканеры. Активность различного программного обеспечения для сканирования сети.

Сетевые черви. Вредоносное программное обеспечение, обладающее способностью саморазмножения в сети.

Фишинг. Различная фишинговая сетевая активность.

Нарушение политики безопасности. Нарушение политики безопасности.

Шелл-коды. Исполняемый код, позволяющий получить доступ к командному интерпретатору.

Шпионское ПО. Вредоносное программное обеспечение, которое скрытно собирает данные о системе/пользователе.

Веб-атаки. Сетевая активность различных веб-атак (SQL-инъекции, XSS и т. п.)

Потенциально опасный трафик. Потенциально опасный трафик.

Есть также возможность создания и редактирования пользовательских решающих правил и их групп. В качестве основы пользовательского правила может выступить любое вендорское правило.

Для загрузки собственных сигнатур необходимо во вкладке «Пользовательские сигнатуры» импортировать сигнатуры в формате txt. Одновременно можно загрузить не более 50 000 сигнатур. Импортированные сигнатуры отобразятся в списке.

Если сигнатура прошла проверку, ей присвоен статус «Верно». В противном случае сигнатуре присвоен статус «Ошибка».

Активируем компонент "Детектор атак" и настроим его параметры:

EXTERNAL_NET — $HOME_NET,

HOME_NET — уберем подсеть 10.0.0.0/8;

Сохраним настройки и установим политику.

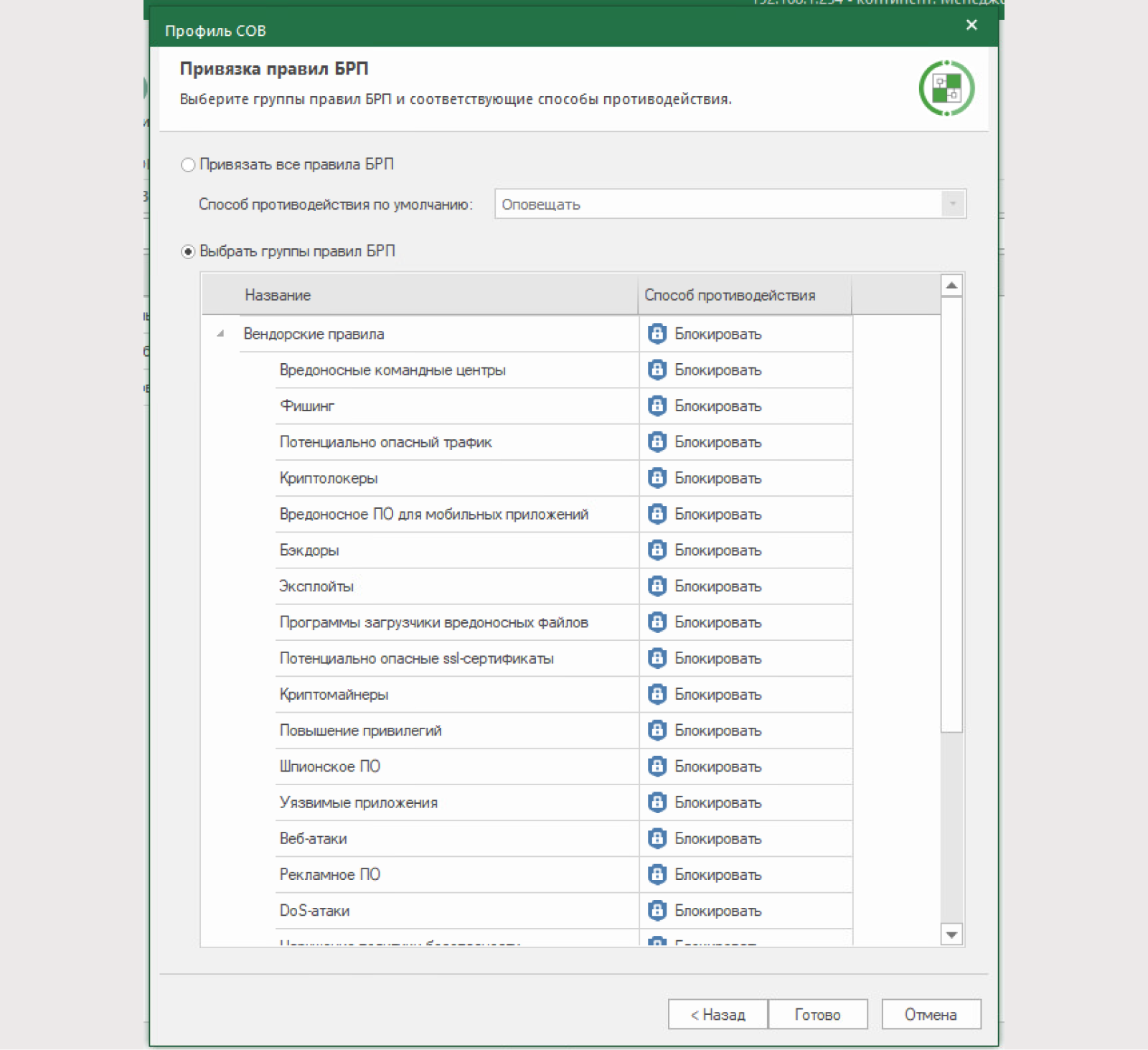

Переходим «Система обнаружения вторжений» — «Профили СОВ». Профиль СОВ определяет работу детектора атак.

По умолчанию уже существует три профиля:

Оптимальный;

Полный;

Рекомендованный

Мы создадим свой новый профиль с названием «Ultimate». В него мы включим все имеющиеся сигнатуры. Данный профиль будем использовать для защиты DMZ.

При использовании всех сигнатур возрастет нагрузка на устройство. Нужно ограничиться лишь необходимыми сигнатурами в состоянии «блокировать». Классы сигнатур, которые маловероятны в инфраструктуре, можно отключить.

Если требуется, чтобы профиль блокировал сигнатуры, связанные с определенным сервисом, то необходимо воспользоваться строкой поиска и заблокировать данные сигнатуры.

После создания профилей необходимо сформировать политику, т. е. правило, определяющее, какой профиль какому детектору атак будет назначен. На каждый УБ можно применить только одну политику СОВ.

Политику СОВ можно применять к определенным правилам на межсетевом экране. СОВ будет применяться после того, как трафик будет обработан межсетевым экраном. Если трафик отбрасывается на МЭ, то на СОВ он уже не переходит.

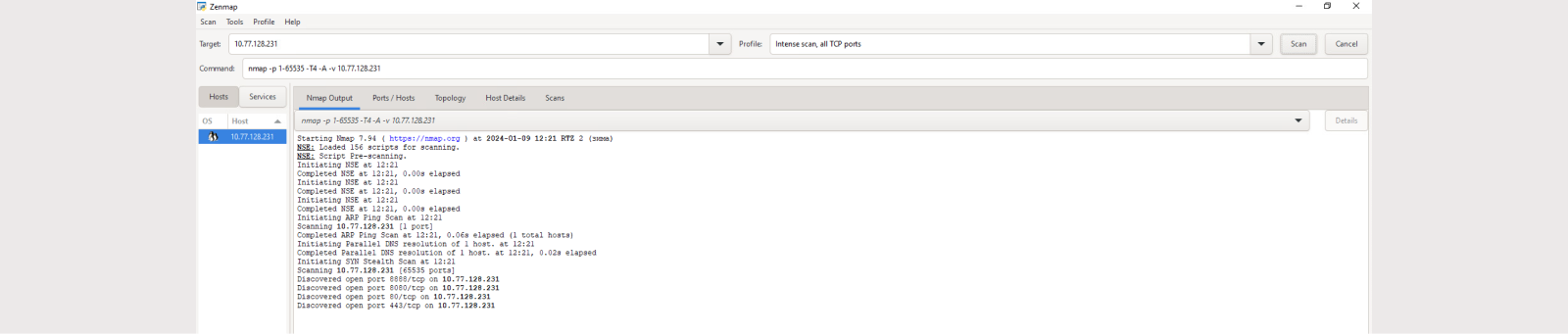

Запустим сканирование NMAP в агрессивном режиме на стороне Удаленного пользователя.

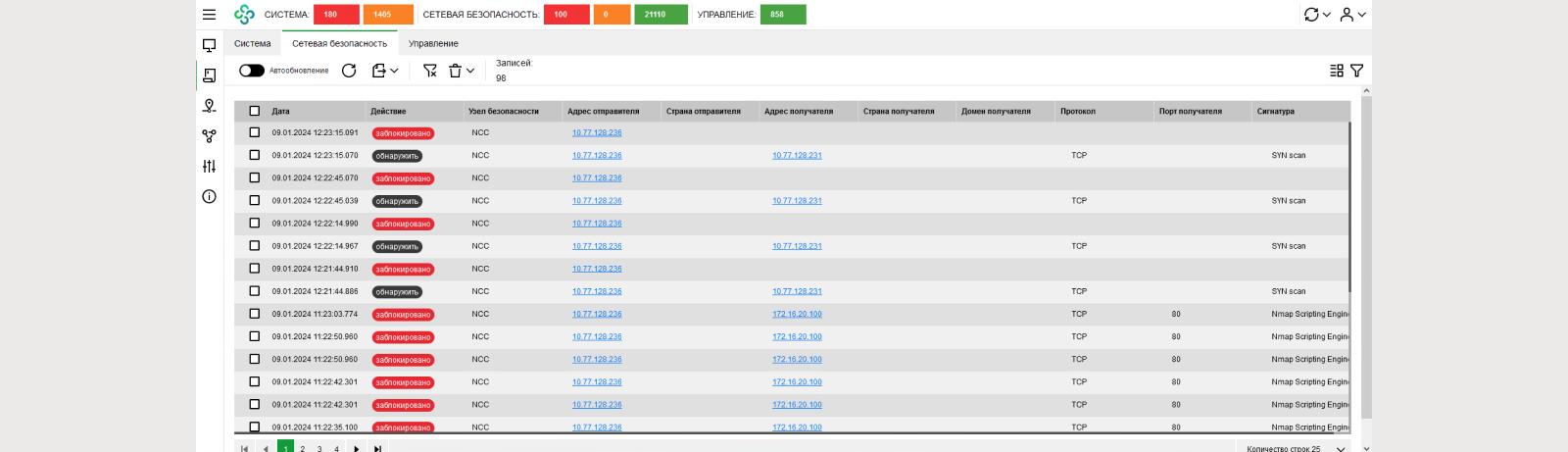

Проверим события в Системе мониторинга:

По детальной информации можно определить класс сигнатуры и ее идентификатор. Данный идентификатор поможет найти сигнатуру в БРП.

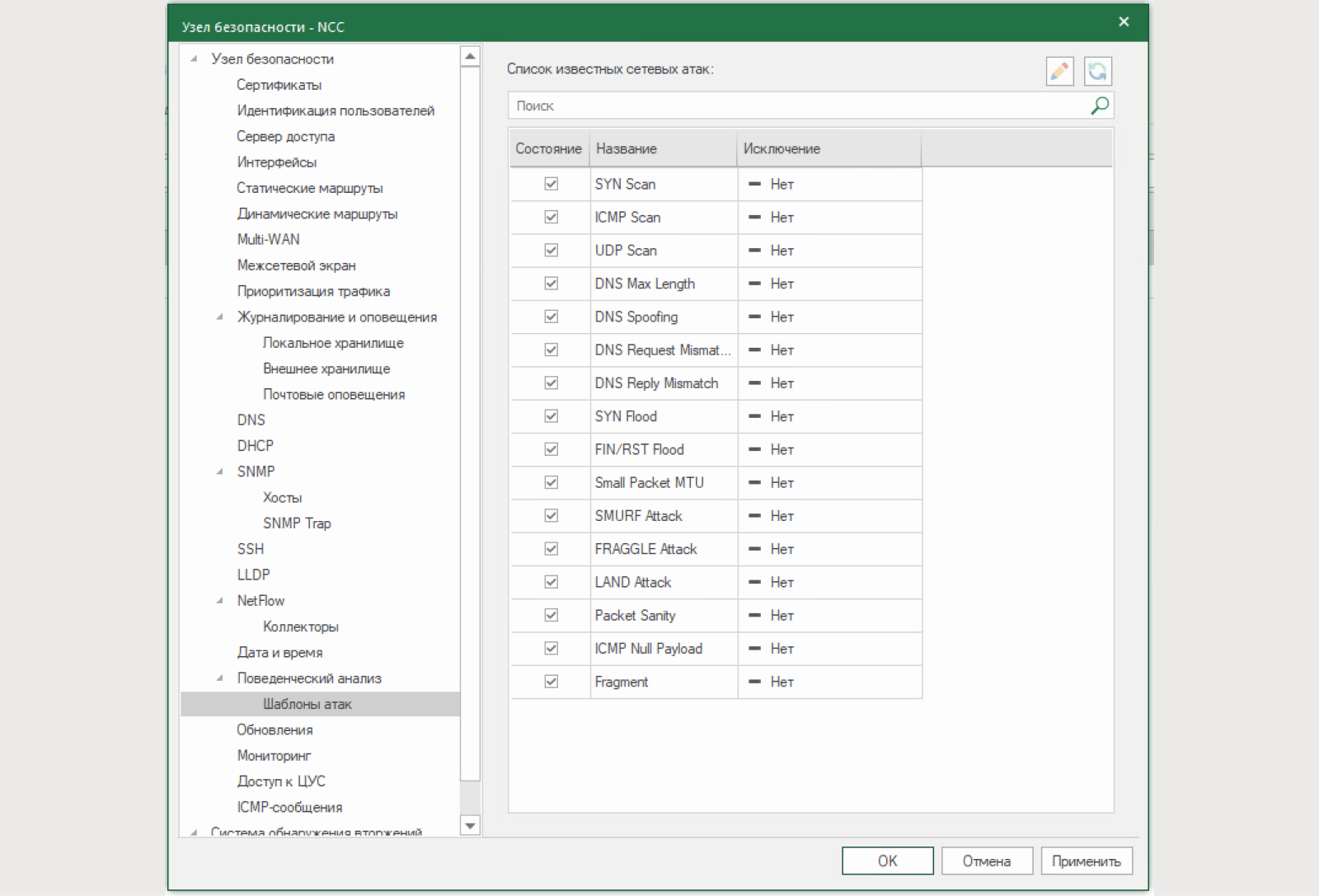

МОДУЛЬ ПОВЕДЕНЧЕСКОГО АНАЛИЗА

Помимо детектора атак, который обнаруживает/предотвращает угрозы, в Континент 4 NGFW есть компонент «Модуль поведенческого анализа». Самообучаемый модуль, для обнаружения сетевых атак сканирования и угроз типа «отказ в обслуживании» (DoS).

Модуль поведенческого анализа (МПА) поддерживает следующие типы атак:

Типа атаки |

Описание |

|---|---|

ЅҮ-сканирование |

Шаблон обнаружения сканирования портов отправкой SYN-пакетов с одного ІР-адреса |

FIN/RЅТ-сканирование |

Шаблон обнаружения сканирования портов отправкой FIN- или RST-пакетов с одного ІР-адреса |

ІСМР-сканирование |

Шаблон обнаружения ІСМР- сканирования установлением порогового значения количества ІСМР ЕСНО REQUEST пакетов с одного ІР- адреса |

UDP-сканирование |

Шаблон обнаружения ICMP PORT UNREACHABLE пакетов, отправляемых ІР-адресу, с установлением порогового значения числа UDP-соединений с этого ІР-адреса |

ІСМР-пакеты, состоящие только из заголовка (Null Payload ICMP packet) |

Шаблон обнаружения ICMP-пакетов, состоящих только из заголовков |

Превышение размера DNS запроса/ ответ (DNS max length) |

Шаблон обнаружения превышения максимального размера DNS- запроса/DNS-ответа |

Корректность пакетов (Packet Sanity) |

Шаблон проверки корректности параметров пакетов (ТСР-флаги, ненулевые порты) |

Снижение размера пакета (Small Packet MTU) |

Шаблон обнаружения DoS-атаки, при которой атакующий отправляет большие объемы данных с использованием небольших пакетов. Пакеты имеют большие издержки, потребляя ресурсы сервера |

DNS-spoofing |

Шаблон обнаружения атаки МІТм («человек посередине»), в которой Данные кеша доменных имен изменяются злоумышленником с целью возврата ложного IP-адреса |

Несовпадающие ответы DNS (DNS- mismatch) |

Шаблон обнаружения различных DNS- ответов на один DNS-запрос в течение заданного интервала времени |

Неверные ответы DNS (DNS-reply mismatch) |

Шаблон обнаружения DNS-ответов с несоответствующим идентификатором запроса или портом в течение заданного интервала времени |

SYN-flood |

Шаблон обнаружения DoS-атаки, при которой осуществляется отправка, превышающая установленное количество ЅYN-пакетов в течение заданного интервала времени одному ІР-адресу |

SMURF-атака |

Шаблон обнаружения поддельного широковещательного ping-запроса с использованием IP-адреса жертвы в качестве исходного IP-адреса. Все хосты сети отвечают на такой запрос |

FIN/RST-flood |

Шаблон обнаружения DoS-атаки, при которой осуществляется отправка, превышающая установленное количество FIN- или RST-пакетов в течение заданного интервала времени одному ІР-адресу |

FRAGGLE-атака |

Шаблон обнаружения атак, аналогичный SMURF, использующий поддельные широковещательные UDP-пакеты |

LAND-атака |

Шаблон обнаружения атаки, при которой осуществляется отправка SYN- пакетов с совпадающими адресами о правителя и получателя |

Модуль обрабатывает трафик, создает правила фильтрации и запоминает среднюю нагрузку узлов сети. И в случае обнаружения атаки передает команду на МЭ о блокировки трафика.

Давайте активируем и настроим данный модуль:

Запустим еще раз NMAP в агрессивном режиме.

Данный режим себя включает SYN-flood атаку.

Обратимся к Системе мониторинга. В ней будет видно, что идет сработка Модуля поведенческого анализа

Откроем каждое событие более подробно.

Первое событие^ обнаружение.

МПА увидел аномалию в трафике:

После того как МПА увидел аномалию в трафике, было принято решение заблокировать трафик от источника зловреда.

ЗАКЛЮЧЕНИЕ

Подведём итоги седьмой статьи нашего цикла: мы рассмотрели принцип работы системы обнаружения и предотвращения вторжений, а также провзаимодействовали с модулем поведенческого анализа.

Рассказываем дополнительную полезную информацию и напоминаем важные моменты:

Использование механизма IDPS существенно повышает нагрузку на Узел безопасности. Рекомендуется включать только те сигнатуры, которые действительно необходимы. Установка политик на УБ при включенном ДА может занимать в 2−5 раз больше времени, чем обычно.

В случае если необходимо фильтровать ДА большие объемы трафика, настоятельно рекомендуется использовать отдельное устройство.

Для МПА и ДА необходимо осуществлять проверку и донастройку механизма. В случае если нет возможности осуществлять данную процедуру, мы не рекомендуем отходить от стандартных пресетов.

В следующей, последней статье цикла мы подробно рассмотрим работу с Системой мониторинга.

Все знаковые новости мира кибербеза, практические кейсы внедрения и настройки решений, а также приглашения на полезные обучения уже ждут вас на наших каналах:

olegtsss

Отличные иллюстрации, все по ним понятно. Ваше решение скорее является не IDS, а IPS класса. А физически оно из себя представляет железный сервер?