Приветствуем вас в четвертой статье цикла «Континент 4 NGFW Getting Started 2.0»!

В предыдущем материале мы с Вами рассмотрели функции и настройки межсетевого экрана, а также создали базовые политики межсетевого экранирования.

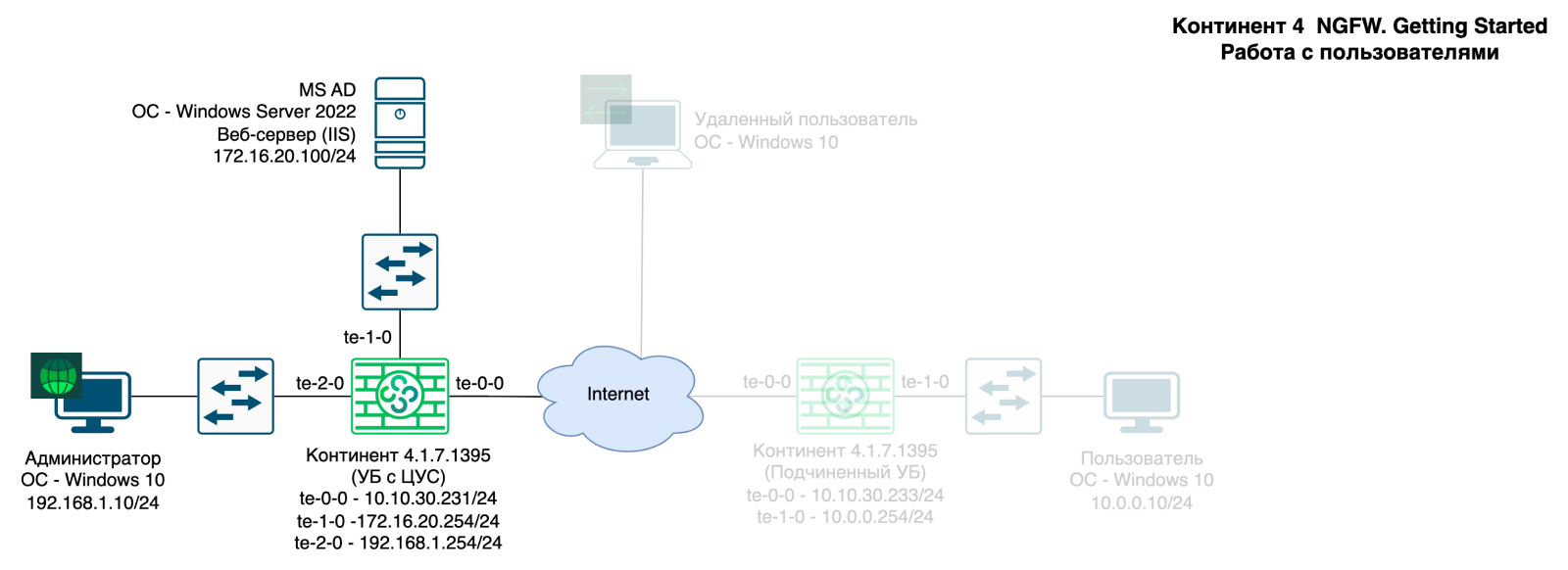

Все используемые в данной статье виртуальные машины вы можете увидеть на представленной структурной схеме ниже:

Портал аутентификации

Настройка портала аутентификации состоит из 5 этапов:

1 Создать сертификат портала аутентификации

2 Создать DNS-запись с порталом аутентификации на DNS-сервере

3 Создать сертификат промежуточного центра сертификации

4 Прикрепить созданные сертификаты на УБ

5 Активировать и настроить компонент идентификации пользователя

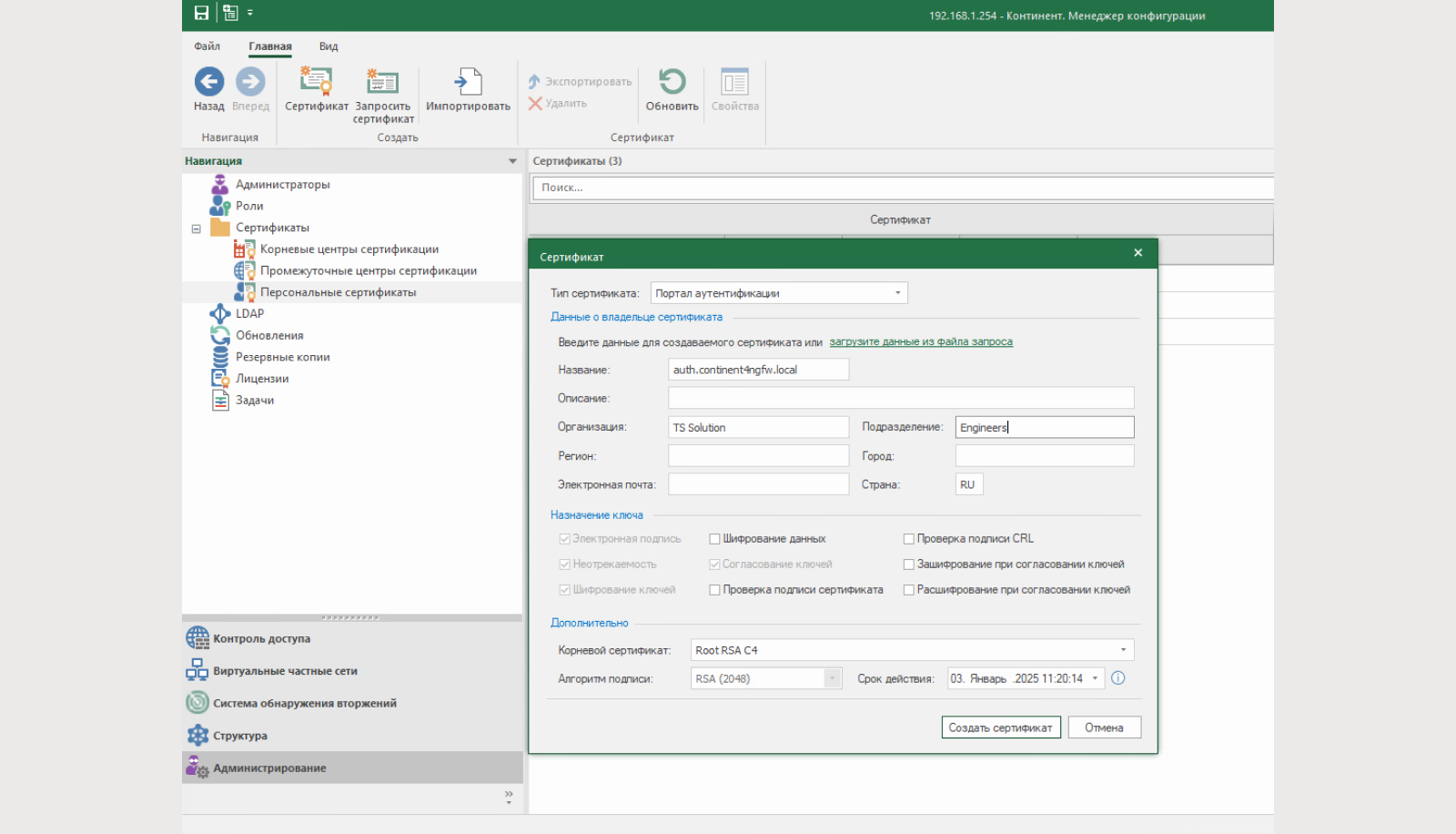

1. В Менеджере конфигурации создадим сертификат портала аутентификации.

Переходим в раздел «Администрирование — Персональные сертификаты — Сертификат».

Параметры сертификата:

Тип сертификата: портал аутентификации;

Название: FQDN запись, которая будет перенаправлять на внутреннего интерфейса Континент 4 NGFW;

Остальные поля: произвольно;

Корневой сертификат: ранее созданный корневой сертификат RSA (2048)

2. Создаем DNS-запись на DNS-сервере с FQDN, аналогичным названию сертификата.

3. В Менеджере конфигурации создадим сертификат перенаправления на портал аутентификации.

Переходим в раздел «Администрирование — Промежуточные центры сертификации — Промежуточный сертификат».

Параметры сертификата произвольные, корневой сертификат аналогичный персональному сертификату.

4. Созданные сертификаты прикрепляем к УБ.

Переходим в свойства УБ (в нашем случае это УБ с ЦУС), вкладка «Сертификаты». Прикрепляем сертификат «Портала аутентификации» и сертификат «Перенаправление на портал аутентификации».

5. Переходим в свойства УБ и включаем компонент «Идентификация пользователей».

В разделе «Идентификация пользователей» включаем портал аутентификации. Выбираем интерфейсы узла, доступные порталу идентификации (внутренние).

Диапазон перенаправляемых адресов: LAN1 (192.168.1.0/24).

Сохраняем и устанавливаем политику.

Теперь при попытке открыть любой сайт с подсети 192.168.1.0/24 нас будет автоматически перенаправлять на портал аутентификации.

Это означает, что работает сертификат перенаправления на портал аутентификации. Если открывается портал аутентификации: значит, работает сертификат портала аутентификации.

Локальные пользователи

Портал аутентификации настроен и успешно работает. Теперь нам необходимо создать пользователей, которых мы сможем на нем аутентифицировать. Для этого создадим локального пользователя.

Перейдем в раздел «Контроль доступа — Список объектов ЦУС — Пользователи» ПКМ на свободную область «Создать». Откроется меню создания локального пользователя.

Обязательными являются три параметра:

Учетная запись: логин пользователя;

Имя пользователя: имя (и фамилия) созданного пользователя;

Пароль и/или сертификат как метод аутентификации. Для аутентификации на портале нужен пароль

После создания пользователя добавим новое правило, выше ранее созданных правил для выхода в Интернет из локальной сети Центрального офиса.

Позволим нашему пользователю открывать и использовать Telegram.

Сохраняем и устанавливаем политику.

Теперь можно попробовать авторизоваться на портале аутентификации.

В случае успеха выведется оповещение со временем до окончания сессии и клавишей «Выйти».

Обратите внимание, что нам доступен Telegram, но и доступ до других ресурсов не пропал. Правила срабатывают не только по совпадению пользователя, но и по IP-адресам.

Если мы обратимся в Систему мониторинга и найдем срабатывание по шестому правилу, то увидим, что в поле «Имя отправителя» находится логин пользователя.

Доменные пользователи

Работа с локальными пользователям удобна в частных случаях (например, для VPN, о котором мы поговорим дальше), или для VPN с сертификатами (подробнее в статье про VPN). При большом количестве пользователей гораздо удобнее работать с доменными группами. Добавление групп из каталога AD возможно с помощью LDAP-коннектора. Сделаем его.

Во вкладке «Администрирование» переходим в раздел «LDAP» и далее «Создать LDAP профиль»:

Название: произвольное;

Имя: имя домена;

База поиска: область поиска в домене;

Пользователь: логин пользователя с правами на чтение домена;

Пароль и подтверждение: пароль пользователя;

Чек-бок включить SSL безопасность: при нажатии на чекбок будет включен режим LDAPS (tcp/636). Без включенного чекбокса будет использоваться режим LDAP (tcp/389);

Основной и резервные LDAP-серверы: NetBIOS сервера, адрес и порт

Добавим созданный профиль на УБ во вкладке «Структура»: ПКМ по УБ — «Идентификация пользователей» — «Профиль LDAP».

Сохраняем и устанавливаем политику.

Возвращаемся к LDAP профилю и нажимаем «Импорт LDAP-групп». Если подключение к AD будет выполнено успешно, то на экране появится окно импорта LDAP-групп. Импортированные группы появятся во вкладке Объектов ЦУС «Пользователи».

Мы импортируем ранее созданную группу «Internet Users» в AD и добавляем в ранее созданное правило для локального пользователя.

Сохраним и установим политику.

Переходим на страницу авторизации.

Авторизуемся через доменную учетную запись.

Попробуем также открыть Telegram и другие ресурсы. Правила должны успешно отработать.

Обратимся к системе мониторинга. События, связанные с сигнатурой telegram, должны быть с именем отправителя. В нашем случае отправитель — доменный пользователь

Заключение

На этом четвертая статья подошла к концу. Мы с вами проделали большую работу и настроили портал аутентификации, создали локального пользователя, рассмотрели работу с пользователями, добавили доменную группу. А также посмотрели, как работают правила с пользователями.

Напомним самые важные моменты:

Портал аутентификации может работать как для всех пользователей, так и для конкретных хостов/подсетей;

Локальных пользователей рекомендуем использоваться для VPN подключения по сертификатам. Если пользователей много, рекомендуем использовать доменные группы с Active Directory;

С Active Directory нельзя «подтянуть» конкретного пользователя. Континент 4 NGFW оперирует только доменными группами.

В следующей статье мы в подробностях рассмотрим настройки веб-фильтрации.

Оставайтесь с нами!

Все знаковые новости мира кибербеза, практические кейсы внедрения и настройки решений, а также приглашения на полезные обучения уже ждут вас на наших каналах: