Приветствую, Хабр! Меня зовут Никита Титаренко, я инженер в компании «Газинформсервис», студент СПбГУТ им. проф. М.А. Бонч-Бруевича. Мои профессиональные задачи связаны с созданием уязвимых сред и эксплуатацией данных уязвимостей на киберполигоне в компании. Информация об этом используется для создания наборов данных, на которых обучаются модели искусственного интеллекта

После прочтения очередного материала, связанного с компрометацией данных, я хочу поговорить о её обнаружении. Знаю, что тема не новая, но она остаётся актуальной. В материале постараюсь доступно рассказать о том, как может произойти компрометация данных, о самых частых сценариях использования и о том какие средства могут ее распознать. Материал уже традиционно рассчитан на новичков в инфобезе и тех, кто хочет стать специалистом в сфере информационной безопасности.

Содержание

1) Что значит компрометация данных?

2) Какие атаки можно реализовать, получив доступ к учетным данным?

3) Какие сценарии покрывает технология UEBA?

Что значит компрометация данных?

Подробное объяснение или как бы я отвечал на экзамене в универе или на собеседовании:

«Процесс несанкционированного доступа, использования, раскрытия или утечки информации. Сама информация может включать в себя личные данные пользователей, корпоративные данные ограниченного доступа, финансовую информацию, данные от учетных записей и многое другое. Компрометация данных может происходить по разным причинам: кибератаки, утеря носителей информации, внутренние угрозы и другие векторы атак».

Или можно проще:

Компрометация – получение доступа к защищаемой информации третьим лицом.

Вследствие чего данные могут быть скомпрометированы?

Фишинг

Фишинг – довольно популярный метод реализации процесса компрометации данных, так как данная атака опирается на человеческий фактор. Чаще всего злоумышленник выдаёт себя за доверенное лицо или организацию, например, отправляет сообщение от лица руководителя, где просит перейти на сайт или загрузить файл, содержащий вредоносный код, себе на устройство. Вообще, существует множество типов фишинговых атак, в 2022-2023 году все жители России столкнулись со звонками от мошенников, которые таким образом пытаются вытащить конфиденциальные данные. Компании также постоянно подвергаются фишинговым атакам, в основном, почтовым. Я искал какой-то подходящий обзор про фишинг, мне понравился этот материал, рекомендую.

Утечки "изнутри"

Продолжая тему человеческого фактора, отмечу, что множество утечек конфиденциальных (к ним относятся и персональные данные) происходят благодаря усилиям самих сотрудников, которые имеют доступы и «сливают» данные (не всегда осознанно, но всё же). Отсюда и утечка. В качестве примера утечки данных предлагаю вспомнить историю с кражей секретных данных бывшего сотрудника компании Google Энтони Левандовски и передачу их компании Uber (ссылка на чтиво - Ex-Google engineer charged with taking self-driving car trade secrets). Еще больше кейсов со “сливами” изнутри и последствиями от таких утечек можно посмотреть по этой ссылке, хорошая подборка.

Дополнительно хочу поделиться ссылкой на вебинар, посвященный психологической безопасности сотрудников, ведь, по моему мнению, нередки случаи, когда, в целях получения конфиденциальной информации, сотрудников подкупают, шантажируют, либо они, затаив обиду на начальство, сами предоставляют чувствительные данные третьим лицам.

Уязвимость программного обеспечения

Эксплуатация уязвимостей программного обеспечения – нестареющая классика. Удаленное выполнение кода, SQL-инъекции, обход систем аутентификации, внедрение сущностей, нарушенный контроль доступа и многие другие уязвимости позволяют злоумышленникам реализовать компрометацию данных и далее использовать их в своих целях (не думаю, что благих).

Сетевые атаки

Ещё одно направление, которое может привести к компрометации – сетевые атаки: DoD/DDoS, перехват сессии, Network Sniffing, межсетевое проникновение – все эти атаки могут привести к перехвату, к получению, к извлечению, к выключению, к мучению, к заключению… ну, то есть, к компрометации в том числе.

Слабые пароли

Слабые пароли – ключ к компрометации! К сожалению, чаще всего люди используют простые пароли, потому что их легко запомнить. Если политика паролей требует использование цифр и специальных символов, то пользователи ограничиваются одной цифрой и одним специальным символом, либо используют лёгкое в запоминании сочетание – памятные даты, пароли от карт, телефонов, ну и, моё любимое, “123”. Важно понимать, что пароль, основанный на данных о пользователе, которые находятся в свободном доступе, значительно увеличивает скорость его подбора и, как результат, компрометации учетной записи. Я видел примеры и admin/admin у панелей управления маршрутизаторами в общественных местах, так что уж тут говорить про сотрудников в компании, у которых множество информационных систем, электронных ящиков, устройств и т.п.

С примерами процесса компрометации данных закончили, переходим ко второму вопросу.

Какие атаки можно реализовать, получив доступ к учетным данным?

Дисклеймер: информация предоставлена исключительно в образовательных целях.

Допустим, что злоумышленник с помощью некоторых манипуляций, например, поиска учетных данных в открытых источниках, реализации фишинга (если такая возможность имеется), в крайнем случае – подбора этих данных получает доступ к учетной записи сотрудника некоторой организации. Далее можно перейти непосредственно к атаке с её использованием.

Я приведу пример сценария, в котором описаны предполагаемые действия злоумышленника после получения доступа, так же я разбил его на этапы, потому что каждый из этапов может выполняться отдельно и не подразумевает последовательной реализации.

Этап №1 Атака с использованием скомпрометированных учетных данных

По моему мнению, самый частый кейс с атаками от лица скомпрометированных сотрудников компаний – использование слитых/подобранных/найденных учетных данных тех самых сотрудников.

Благодаря тому, что злоумышленник использует скомпрометированную учетную запись, его действия могут быть абсолютно легитимными для систем защиты. К примеру, нарушитель может проводить внутреннюю разведку MITRE ATT&CK (MITRE ATT&CK* TA0043), включая просмотр каталогов, сетевых папок и т.д., и оставаться незаметным долгое время.

Этап №2 Повышение привилегий (MITRE ATT&CK TA0004)

Для реализации данной атаки злоумышленник использует различного рода инструменты, сканирующие файловую систему в целях определения вектора эскалации.

Для решения задачи, связанной с поиском вектора для повышения привилегий, существует огромная куча утилит, скриптов и т.д. К примеру linpeas для linux-систем или же winpeas для Windows соответственно, подойдет даже interactive мод nmap, если nmap можно запускать с правами суперпользователя. Остаётся лишь продумать свои действия, чтобы не стать заметным перед системами защиты.

Дополнительно оставлю ссылки на материалы, посвященные локальному повышению привилегий в вышеописанных системах:

· Checklist - Local Windows Privilege Escalation - HackTricks

· Linux Privilege Escalation - HackTricks

При желании можно протестировать и свою систему, вдруг у вас стоит SUID-бит на какую-нибудь системную утилиту, или стоит уязвимый драйвер.

Этап № 3 Боковое перемещение

Представим, что злоумышленник прошел первые два этапа и до сих не был обнаружен, что дальше? Кроме того, как выйти отовсюду и завершить все свои задачи, он может переместиться по сети с целью получения дополнительной информации или получения доступа к большему количеству внутренних систем и сервисов.

Для реализации данного метода он может использовать разные тактики (они есть в MITRE ATT&CK в столбце Lateral Movement), к примеру:

· Сканирование внутренних систем и сервисов на уязвимости (MITRE ATT&CK T1046)

· Поиск данных от других учетных записей (MITRE ATT&CK T1083)

· Обход стандартных этапов аутентификации (MITRE ATT&CK T1550)

Так же, как и на предыдущих шагах, атакующий может использовать инструменты, а может действовать скрытно для традиционных систем обнаружения. Зависит от ситуации.

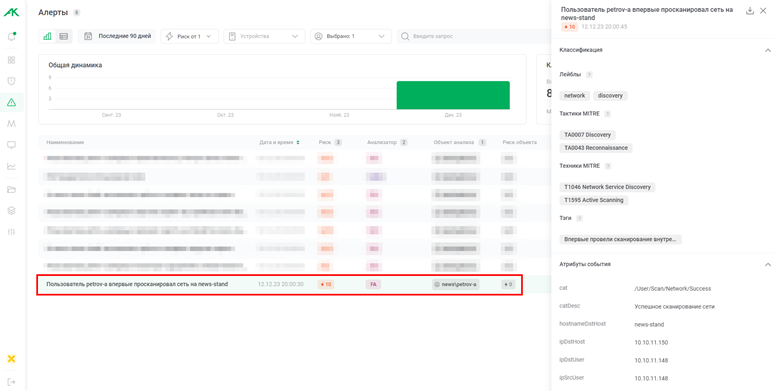

Алерт о перемещении с устройства на другую учетную запись

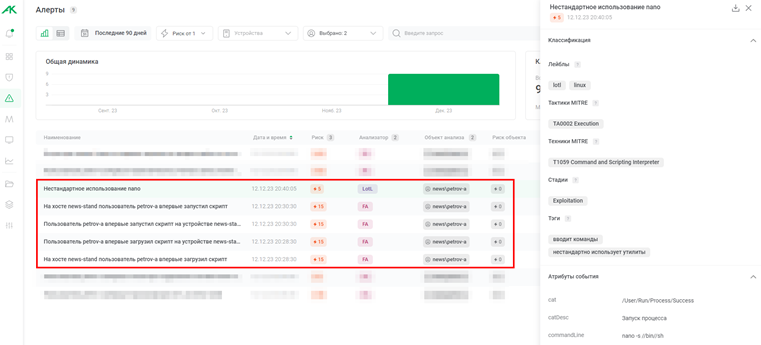

В панели MITRE ATT&CK Ankey ASAP весь сценарий атак, который я описал в статье виден так:

Маппинг полученных алертов по матрице MITRE ATT&CK

Какие сценарии покрывает технология UEBA?

Что касается конкретных примеров инцидентов, то модуль UEBA в Ankey ASAP прошел проверку по кейсам, некоторыми из которых я могу с вами поделиться

Описание сценария |

Множественный доступ в случайном порядке к файлам, размещенным в разных сетевых каталогах |

Множественный доступ в случайном порядке к размещенным на сетевых ресурсах файлам, содержащим информацию, существенно отличающуюся по тематике контента |

Множественный доступ к размещенным на сетевых файловых ресурсах редко используемым файлам |

Работа в нетипичное (к примеру, ночное время суток) несколько дней подряд |

Удаление большого количества файлов и каталогов за определенный период времени |

Копирование на внешние электронные носители информации большого количества файлов за определенный период времени |

Запуск и/или использование одним и тем же пользователем различного портативного ПО |

Множественные поисковые запросы в браузере через сеть Интернет в отношении поиска работы, увольнения, смены гражданства и постоянного места жительства |

Множественная печать конфиденциальных документов с установленными на них грифами «Коммерческая тайна», «Конфиденциально» и пометкой «Для служебного пользования» |

Напоследок, советую проверить себя на предмет "утечки" и принять меры, если вы вдруг обнаружили, что ваши пароли стали известны.

Существует множество ресурсов подобных проверок, к примеру:

Google Password CheckUp и др.

Надеюсь, данная статья была полезна или, как минимум, интересна для прочтения, увидимся в следующих публикациях, до встречи, Хабр!

Shaman_RSHU

Однажды пришёл ученик к учителю и спросил:

-- Учитель, я придумал очень сложный пароль. Как я могу узнать, что такой же пароль не придумал ещё кто-то в мире?

И учитель ему ответил:

-- А Ты вбей пароль в Google и посмотри, не появится ли он в результатах поиска.

Ученик так и сделал, а потом пришел к учителю с радостной вестью, что такого пароля в результатах поиска не нашлось. Учитель же ему ответил:

-- Теперь Тебе нужно придумать новый пароль, т.к. после того, как Ты искал свой пароль в Google, о нём узнал весь мир..