О технологиях защиты в Google Chrome сегодня и поговорим.

Google Chrome на десктопах

Программу безопасного браузинга мы запустили в 2007 году, когда Google Chrome еще не был выпущен официально и работал в бета-версии. Основной задачей этой системы была защита пользователей от широкораспространённых сетевых угроз: фишинга и различного malware. Тем не менее, жалобы пользователей в стиле: «У меня всё сломалось, вместо интернета одна реклама средств по увеличению длины продаж», — никуда не делись. К привычным угрозам добавились новые. Замена настроек поисковых систем, стартовых страниц, плагинов, поддельный софт, воровство сессий и прочие прелести компьютерных зловредов распространялись с ужасающей скоростью вместе с глобальным распространением широкополосного доступа в Интернет. В то время наши системы попросту не были готовы к отражению такого количества угроз.

Примерно год назад мы развернули полномасштабную кампанию против подобных угроз, которые в общем можно называть как «Нежелательное ПО» или просто «UwS» (прим.: произносится «уз», от англ. Unwanted Software). Ну а сегодня настало время поделиться достигнутыми результатами и нашим видением по развитию защитных мероприятий.

Что такое «Нежелательное ПО» и как оно попадает на мой компьютер?

Шаг первый: перед тем как начать борьбу с противником, надо чётко понять, кто он. В нашем понимании, UwS — многоликий и изобретательный Фантомас. Прятаться и маскироваться он может сколько угодно, но коварные планы рано или поздно всплывут на поверхность. Итак, ПО стоит считать нежелательным, если оно соответствует одному, а лучше — нескольким из данных критериев:

- Предлагает пользователю то, что 100% не сможет сделать. Например, ускорить работу компьютера в 5 раз;

- Использует трюки и хаки при установке: прилипает к другим установщикам, прячется под видом другой программы, не показывает, что опцию можно снять и т.п.;

- Не раскрывает при установке пользователю все принципы работы и основные задачи, а также функции ПО;

- Взаимодействует с операционной системой неожиданным образом. Например, вы поставили видеопроигрыватель, а он всюду поставил поиск, которым вы никогда не пользовались и пробовать не собирались, а еще показывает рекламу на рабочем столе;

- Собирает и передаёт личную информацию без ведома пользователя;

- Идёт в комплекте с другим ПО, при этом о наличии «подарка» пользователю никто не говорит;

- И, наконец, ПО 100% является нежелательным, если его удаление сопряжено с какими-либо трудностями или осложнениями.

Конечно, под данные критерии может попасть почти что угодно. Надеемся, что подозрительные названия типа «Браузер Сомбреро» или «Улучшатор-3000» натолкнут вас на мысль, что тут что-то не так.

Шаг второй: определить, каким образом распространяется данная «зараза». В данном случае вариантов достаточно много, но все они относятся либо к введению пользователя в заблуждение, либо к невозможности «промахнуться» мимо ссылки. Например, через Javascript, который по любому клику открывает вкладку с опасным контентом или непосредственно переадресует на заражённую страницу.

Всякие кнопки «скачать», десятками роящиеся на файл-хостингах (а «правильная» из них может быть одна, и вообще не факт, что она успела появиться и не заслонена баннером); рекламы с выбором из «Да, продолжить» и «Нет, продолжить»; всплывающие окна; имитации кнопки play на видеороликах или файлы с двойным разрешением типа CelebrityNude.mp4.exe … Вариантов много, суть одна. Заставить пользователя нажать на ссылку, скачать, установить или открыть подозрительный файл.

У врага тысяча лиц

Определившись с типами угроз и методами распространения, мы смогли оказать эффективное противодействие нежелательному ПО.

Год спустя

Работу по борьбе с UwS мы вели сразу на нескольких фронтах: обучили нашу систему Safe Browsing реагировать на подобные проблемы, создали эффективные и заметные предупреждения для пользователей, наладили сбор информации и статистики. Чтобы не ограничиваться пустыми словами, вот список «добрых дел», которые мы успели совершить.

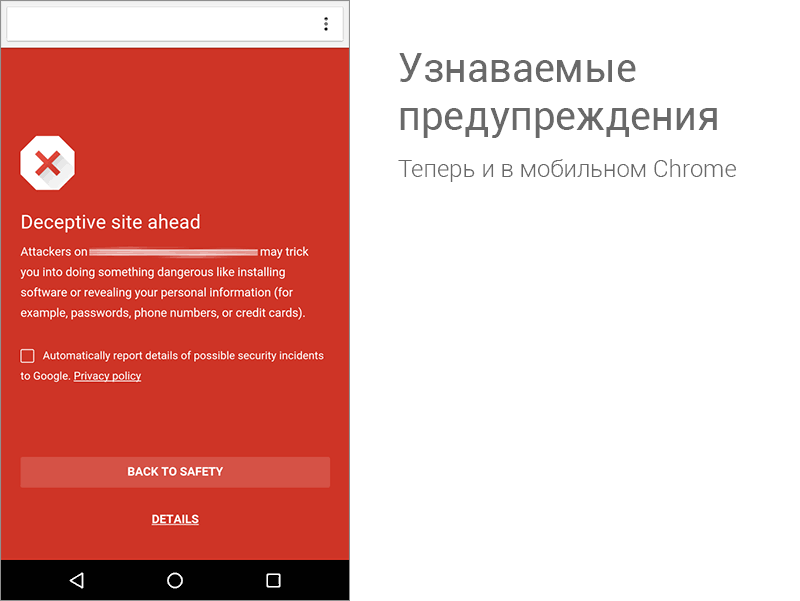

- Мы внесли списки нежелательного ПО в систему Safe Browsing и её открытый API, так что пользователи Chrome и других браузеров получают предупреждение о том, что сайт небезопасен и распространяет гадости:

- Мы запустили специальную утилиту Chrome Cleanup Tool, которая в один клик убивает все известные нам на текущий момент зловреды из браузера;

- Мы также ударили по финансированию одной из самых крупных категорий UwS: инжекторам рекламы в сайты. Для этого мы выяснили, на чём именно зарабатывают злоумышленники и проапгрейдили DoubleClick Bid Manager. Новый фильтр удаляет просмотры, генерируемые нежелательным ПО, до начала торгов;

- Сайты, распространяющие UwS’ы получают «чёрную метку», которая понижает их положение в поисковой выдаче. Чем дольше сайт распространяет нежелательное ПО, тем дальше он «проваливается» в результатах поиска вниз;

- Ну и, наконец, мы выключаем объявления в нашей рекламной сети, если обнаруживаем, что на целевом сайте распространяется нежелательное ПО.

Несмотря на то, что список не очень длинный, эффект от подобных мероприятий заметен. Вот чего мы добились:

- Количество жалоб, связанных с нежелательным ПО снизилось вдвое. Год назад, до запуска программы борьбы с UwS, жалобы на подобное ПО составляли до 40% из общего количества. Сейчас показатели упали — теперь на долю UwS приходится не более 20%;

- Ежедневно мы показываем более 5 млн. предупреждений о нежелательном ПО в браузере Chrome;

- Мы помогли более чем 14 миллионам пользователей удалить более 190 различных вредоносных расширений для Chrome;

- По сравнению с прошлым годом количество предупреждений о нежелательном ПО из сети AdWords сократилось на 95%. В целом, не более 1% от общего количества UwS приходят из Adwords.

Результаты более чем достойные, но мы всё ещё в начале нашего пути. Конечная цель — безопасный и чистый Интернет — всё ещё далека: около 20% проблем с Google Chrome связаны именно с UwS. Кроме того, по нашим данным, как минимум 1 пользователь нашего браузера из 10 сталкивался (и продолжает сталкиваться) с переназначением настроек и нежелательным ПО, внедряющим или подменяющим рекламу на сайтах.

Защита пользователей мобильных устройств

С десктопами всё более-менее понятно. Открытость и сложившиеся методы распространения ПО, привычки пользователей и высокое распространение компьютеров привели к той ситуации, которую мы сейчас имеем. А что же с мобильными устройствами? Современные смартфоны (под управлением любой ОС) изначально строились на основе достаточно «закрытой» платформы: основной путь приобретения новых приложений — он-лайн репозиторий в виде магазина, в котором присутствует модерация. Вместе с тем, Android — открытая и свободолюбивая ОС, которая позволяет ставить программы и более… «классическим» путём, хоть для этого и требуется вручную разрешить определённые настройки.

Сами же магазины достаточно неплохо защищены: Google Play автоматически проверяет приложения, но злоумышленники иногда находят способ просочиться даже с таким строгим ревью кода.

Подобная «гонка вооружений» в виде механизмов защиты и изощрённых приёмов их обхода будет продолжаться долго (если не вечно), и примеров тому история знает не мало: начиная с меча и доспеха, заканчивая толщинами бронелистов и диаметром танковых пушек. Однако не все опасности приходят к пользователям мобильных устройств со стороны приложений.

Актуальные проблемы

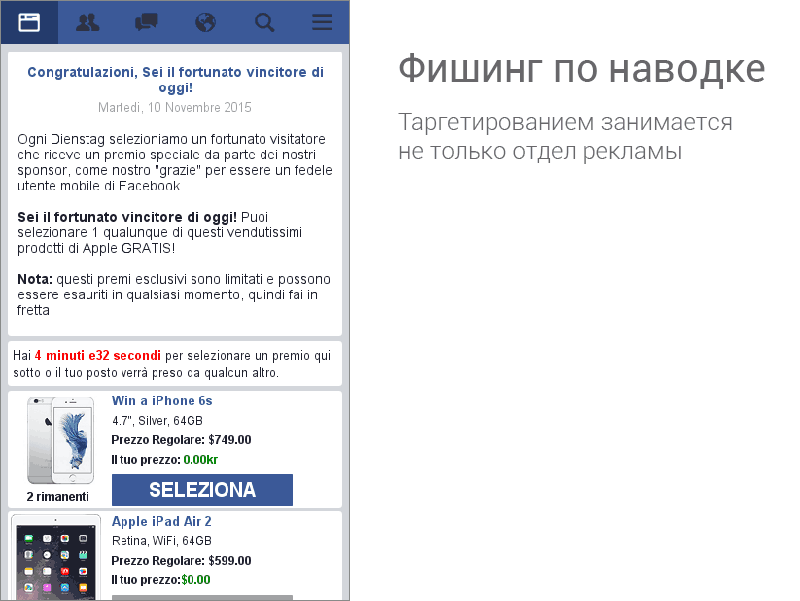

Социальная инженерия (в частности, фишинг) требует совершенно других подходов к защите. Здесь нельзя просто «запретить» или «ограничить», так как сам принцип атаки — незаметность и мимикрия под легальные сервисы. Противостоять подобной атаке можно только своевременно собирая актуальную информацию и постоянно обновляя список ресурсов с потенциально опасным контентом. Тогда система безопасности сможет предупредить пользователя до того, как он попадёт в грамотно расставленные сети.

Учитывая не самые комфортные условия работы мобильных устройств (соединение с сетью может быть медленным или нестабильным), лишние запросы к серверам негативно повлияют на пользовательский опыт, что бросает дополнительные вызовы в области обеспечения безопасности мобильных пользователей.

Даже самое простое (и очевидное!) решение — хранить данные на пользовательском устройстве — может доставить немало хлопот.

- Передача данных в мобильной сети может быть платной. Безлимит есть далеко не у всех, так что размер базы имеет значение;

- Скорость передачи данных в мобильных сетях может быть прекрасной (в крупных городах с развитой инфраструктурой 4G) и удручающей (привет, бабушкина деревня и еле живой Edge), так что вновь размер базы имеет значение;

- Время активной сессии и надёжного соединения точно также может варьироваться в больших пределах. Так что срочная доставка критичных обновлений может превратиться в проблемы. Опять же, размер базы имеет большое значение.

Как мы с этим справились

Проблемы, безусловно, есть, но если вы пользуетесь ОС Android и регулярно обновляете доступное ПО из Google Play, то, скорее всего, вы уже защищены. Система Safe Browsing является частью Google Play Services начиная с версии 8.1. Первым приложением, которое получило доступ к базе опасных сайтов, разумеется, стал Google Chrome. С версии 46 у всех пользователей Android-версии Google Chrome защита включена по-умолчанию. Проверить это можно следующим образом: откройте настройки браузера, зайдите во вкладку «приватность». Внизу будет указано, что система Safe Browsing активна, а вы защищены. Теперь Chrome сможет предупредить вас о посещении опасных сайтов.

У вас байты жирные

Именно такую фразу мы много раз слышали от разработчиков мобильной версии Safe Browsing’а. Они были твёрдо уверены в том, что в данном случае экономить можно и нужно на самом низком уровне. Заряд АКБ и пропускная способность мобильного интернета — ключевые характеристики смартфона, и пользователь просто не должен замечать вмешательства в повседневную работу и при этом быть максимально защищённым от возможных угроз в Интернете. Поэтому мобильная система Safe Browsing не передаёт ни бита лишней информации.

К примеру, множество фишинговых атак сконцентрированы на определённой группе пользователей. Вряд ли какой-нибудь поддельный сайт, нацеленный на жителей Мексики будет заинтересован в личных данных Васи Пупкина из Урюпинска. Да и Вася Пупкин вряд ли попадёт на сайт мексиканской лотереи, тем более — с телефона. Поэтому списки опасных сайтов содержат геолокационную информацию. К вам на телефон, в первую очередь, приходит только актуальная для вашего местоположения информация.

Вторая «статья расходов», на которой мы постарались «сэкономить» — это обновления списков опасных сайтов. Окно устойчивого и быстрого соединения может длиться всего несколько секунд, а в некоторых странах (например, в Северной Африке) о быстром и доступном интернете и вовсе не слышали. Так что самая актуальная и важная для обеспечения безопасности информация отправляется первой.

Мы также объединили усилия с командой Google по сжатию трафика, так что система обновления списка опасных сайтов использует так мало процессорного времени, ресурсов смартфона и, главное, траффика, как это только возможно. Таким образом реальное влияние системы Safe Browsing на длительность автономной работы или выставляемый вам счёт за трафик можно заметить, только изучая данный вопрос под микроскопом.

Повышенная мобильность

Мы прекрасно понимаем, насколько важно обеспечить безопасность пользователей мобильных устройств. Вместе с тем, мы хотели построить такую систему, работу которой пользователь просто не замечал. Сейчас доля мобильного трафика на планете растёт с каждым днём, и мы хотим быть уверены, что каждый пользователь Android-устройств защищён настолько, насколько это вообще возможно.

Перспективы борьбы с нежелательным ПО: объединение гигантов индустрии

Проблемы UwS сложно решить, действуя в одиночку. Мы планируем вовлечь в противостояние «чёрным технологиям» ключевых игроков интернет-индустрии, объединить усилия и сделать интернет безопаснее. К сожалению, комплексно решить проблему нежелательного ПО можно только очень сильно закрыв экосистему, что и противоречит самому духу открытого Веба. Вдобавок, это может быть негативно встречено пользователями. Поэтому единственный приемлемый путь — объединиться и разработать строгие, прозрачные и эффективные политики в области противостояния различным зловредам.

Объединившись и выработав единую стратегию мы сможем эффективно поднять уровень безопасности пользователей, вне зависимости от того, чьими конечными технологиями они будут пользоваться. Мы с радостью встретили новость о том, что ФТК (Прим.: Федеральная Торговая Комиссия США) начала кампанию по извещению пользователей об опасностях UwS, и характеризует UwS как malware: то есть нежелательное ПО, создание которого часто преследуется по закону.

Война против нежелательного ПО только началась, но мы двигаемся в правильном направлении и продолжим наступать на хвост авторам и распространителям подобных программ, защищая персональные данные наших пользователей.

Year one: progress in the fight against Unwanted Software by Moheeb Abu Rajab, Google Security Team.

Комментарии (8)

rboots

22.12.2015 15:24+3Замечательно. Теперь нам будут устонавливаться бекдоры только от проверенных и сертифицированных контор.

glazik

22.12.2015 15:27+3Это всё здорово и хорошо, спасибо, но…

Было бы хорошо добавить разработчикам возможность оперативно уведомлять Гугал о фолс алармах.

Бывало и не раз, когда мы(fixico.com) поднимаем новую версию устанощика (exe) (подписанную сертификатом, всё как положено), а хром ещё несколько дней предупреждает пользователей при его скачке, что возможно это «плохой» файл.

Areso

22.12.2015 16:18+4Когда Chrome заблокировал установщик софта, который сертифицирован WHQL и подписан валидной ЭП, я просто открыжил его с дефолтного. Надоела такая забота. В предыдущей теме http://habrahabr.ru/company/google/blog/271193/#comment_8658603 писал про то, что это вызывает дискомфорт у опытных пользователей, и потерю установок у неопытных, но видимо проблемы dev-ов это проблемы dev-ов, а компанию Google они не волнуют.

AEP

22.12.2015 21:50-1ПО 100% является нежелательным, если его удаление сопряжено с какими-либо трудностями или осложнениями

Привожу пример: любое антивирусное ПО или ПО для родительского контроля, которое имеет защиту паролем от деинсталляции (а это есть у многих), является 100% нежелательным.

peter-moskvin

23.12.2015 00:55-1Можно сказать даже больше:

Не раскрывает при установке пользователю все принципы работы и основные задачи, а также функции ПО;

Привет, Google Chrome!

А еще, google, ежи — недовольны!

appsforlife

23.12.2015 08:37Ну и, наконец, мы выключаем объявления в нашей рекламной сети, если обнаруживаем, что на целевом сайте распространяется нежелательное ПО.

Вот нас как раз так выключили, сославшись на то, что наше «бесплатное ПО» не соответствует высоким стандартам гугла. И не важно, что ПО у нас не бесплатное, и что нет там никакой рекламы или тулбаров, все равно. Пришлось на всех страницах сайта, где можно скачать продукт, также размещать ссылку на лицензию, инструкции по удалению итп. А ссылка в шапке сайта и есть на куче страниц.

Процесс занял почти месяц, успели пообщаться с многими сотрудниками поддержки, не всегда информативными, что следует заметить. В итоге этот месяц мы были заблокированы в адвордсе по сути ни за что. Эта тема активно обсуждалась на RSDN и немало людей вместо того, чтобы объясняться, что не верблюды, предпочли просто свернуть рекламу в адвордс и тратить эти деньги как-то иначе. Мы уперлись и отвоевали обратно возможность давать вам, ребята, деньги. Мы, видимо, молодцы.

Самое забавное, что по состоянию на апрель 2015, когда мы с вами пытались договориться, сайт с бесплатным хромом не соответствовал вашим же требованиям к сайтам с бесплатным софтом. Но кому какое дело, не так ли? :)

Вобщем, что я хочу сказать: инициатива у вас правильная, но реализация местами хромает на все ноги.

amarao

Вот поэтому я и использую Firefox. Там можно отключить пересылку каких-либо байт (жирных и не очень) на сервера гугла.